Microsoft Entra Connect ユーザー サインイン オプション

Microsoft Entra Connect では、ユーザーは同じパスワードを使用して、クラウドとオンプレミス両方のリソースにサインインできます。 この記事では、Microsoft Entra ID へのサインインに使用する ID を選択できるようにするために、各 ID モデルの主要な概念について説明します。

既に Microsoft Entra の ID モデルについての知識があり、特定の方法の詳細を知りたい場合は、適切なリンクを参照してください。

- シームレス シングル サインオン (SSO) によるパスワード ハッシュの同期

- シームレス シングル サインオン (SSO) によるパススルー認証

- フェデレーション SSO (Active Directory フェデレーション サービス (AD FS) を使用する)

- PingFederate によるフェデレーション

Note

Microsoft Entra ID に対してフェデレーションを構成することで、Microsoft Entra テナントとフェデレーション ドメインの間に信頼が確立されるということを憶えておくことが重要です。 この信頼により、フェデレーション ドメインのユーザーは、テナント内の Microsoft Entra クラウド リソースにアクセスできます。

組織のユーザー サインイン方法の選択

Microsoft Entra Connect を導入するにあたっては、まずユーザーのサインインに使用する認証方法を選択する必要があります。 所属する組織のセキュリティ要件と詳細な要件を満たした適切な方法を選択することが大切です。 認証はきわめて重要です。クラウド内のアプリとデータにアクセスするユーザーの ID は認証によって確認することになるためです。 適切な認証方法を選ぶには、時間、既存のインフラストラクチャ、複雑さ、および選んだ方法の実装にかかるコストを考慮する必要があります。 これらの要因は組織ごとに異なり、時間の経過とともに変化する場合があります。

Microsoft Entra ID は、次の認証方法をサポートします。

- クラウド認証 - この認証方法を選ぶと、ユーザーのサインインの認証プロセスが Microsoft Entra ID によって処理されます。 クラウド認証では、2 つのオプションから選ぶことができます。

- パスワード ハッシュ同期 (PHS) - パスワード ハッシュ同期では、ユーザーはオンプレミスで使用しているものと同じユーザー名とパスワードを使用でき、Microsoft Entra Connect 以外に追加のインフラストラクチャを展開する必要はありません。

- パススルー認証 (PTA) - このオプションは、パスワード ハッシュ同期と似ていますが、セキュリティとコンプライアンスに関して厳格なポリシーを導入している組織のために、オンプレミスのソフトウェア エージェントを使用したシンプルなパスワード検証が提供されます。

- フェデレーション認証 - この認証方法を選ぶと、信頼のおける別のシステム (AD FS やサードパーティのフェデレーション システムなど) が Microsoft Entra ID から認証プロセスを引き継いでユーザーのサインインを検証します。

Microsoft 365、SaaS アプリケーション、およびその他の Microsoft Entra ID ベースのリソースへのユーザー サインインのみを有効にするほとんどの組織では、既定のパスワード ハッシュの同期オプションをお勧めします。

認証方法の選択の詳細については、「Azure Microsoft Entra ハイブリッド ID ソリューションの適切な認証方法を選択する」を参照してください

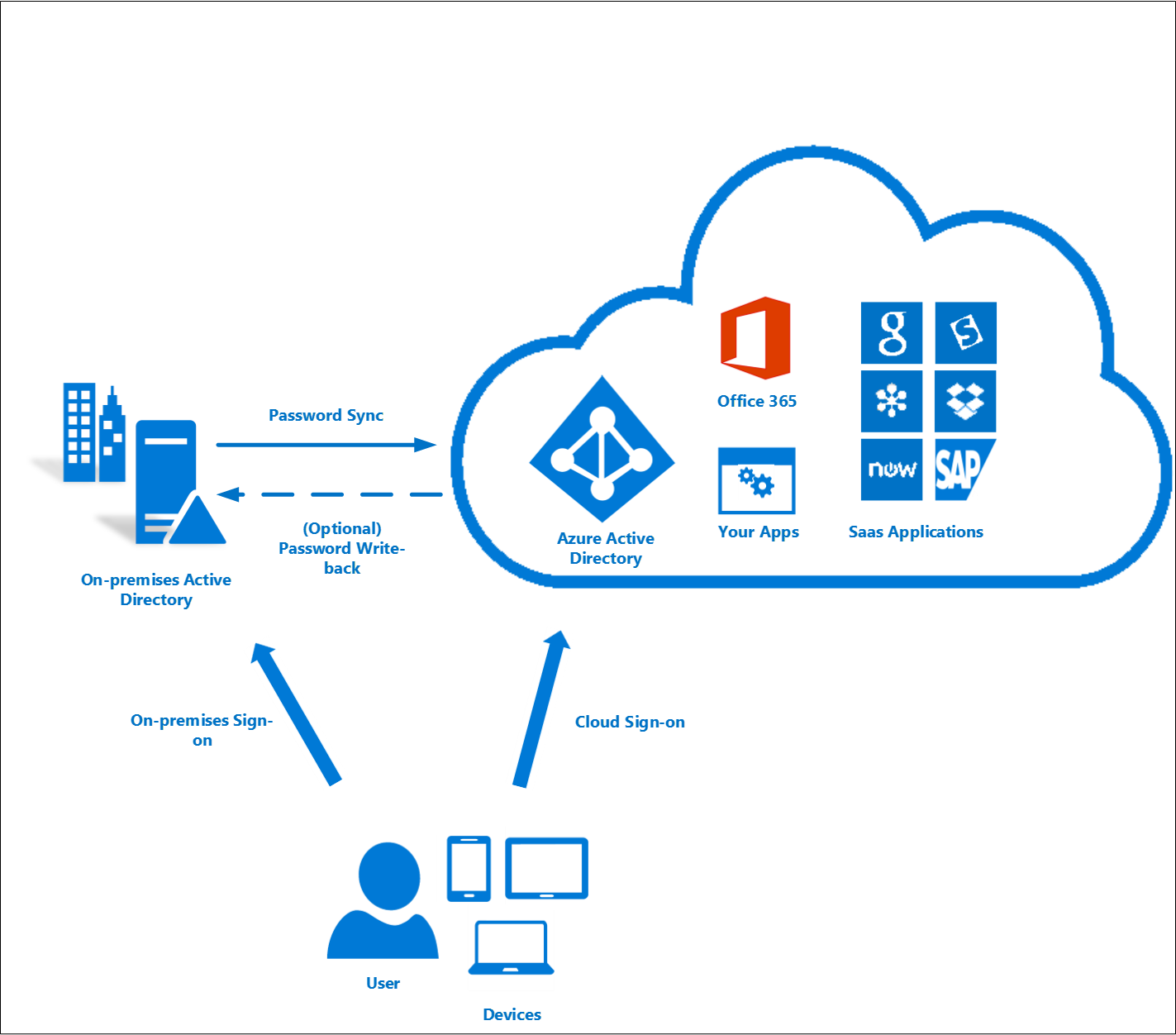

パスワード ハッシュの同期

パスワード ハッシュ同期では、ユーザー パスワードのハッシュがオンプレミスの Active Directory から Microsoft Entra ID に同期されます。 オンプレミスでパスワードが変更またはリセットされると、ユーザーが常にクラウドのリソースとオンプレミスのリソースに同じパスワードを使用できるように、新しいパスワード ハッシュが直ちに Microsoft Entra ID に同期されます。 パスワードは、Microsoft Entra ID に送信されたり、クリア テキストでMicrosoft Entra ID に格納されたりすることはありません。 パスワード ハッシュの同期をパスワードの書き戻しと共に使用すると、Microsoft Entra ID でセルフサービス パスワード リセットを有効にできます。

さらに、企業ネットワーク上にある、ドメインに参加しているマシン上のユーザーに対してシームレス SSO を有効にすることができます。 シングル サインオンを使用すれば、有効になっているユーザーはユーザー名のみを入力して、クラウド リソースに安全にアクセスできます。

詳細については、パスワード ハッシュの同期に関する記事を参照してください。

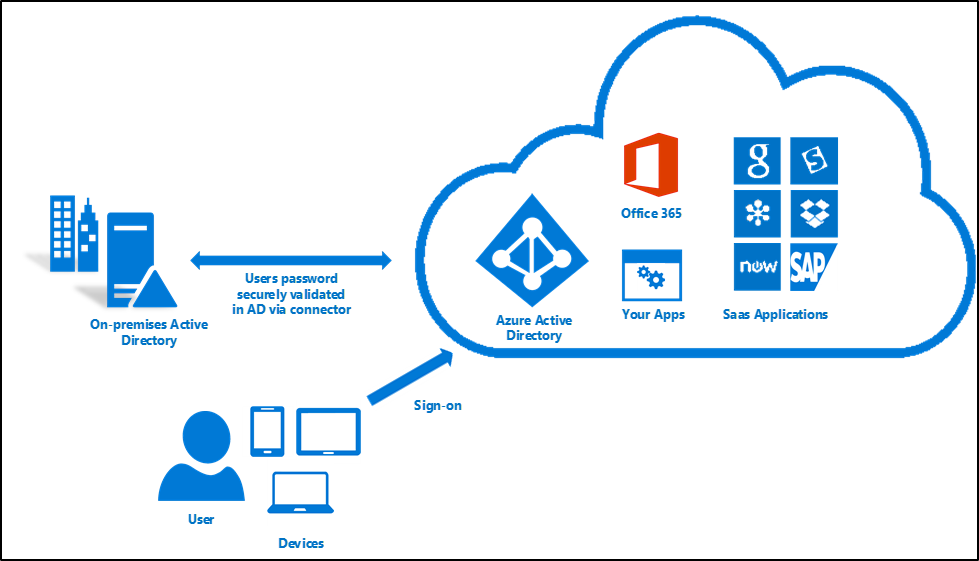

パススルー認証

パススルー認証では、ユーザーのパスワードはオンプレミスの Active Directory コントローラーに対して検証されます。 パスワードを何らかの形式で Microsoft Entra ID に保存する必要はありません。 そのため、クラウド サービスへの認証時に、オンプレミスのポリシー (ログオン時間制限など) を評価することができます。

パススルー認証では、オンプレミス環境内の Windows Server 2012 R2 ドメイン参加済みコンピューター上にある、シンプルなエージェントが使用されます。 このエージェントが、パスワードの検証要求をリッスンします。 インターネットに対して受信ポートを開放する必要は一切ありません。

さらに、企業ネットワーク上にあるドメイン参加済みコンピューターのユーザーに対しても、シングル サインオンを有効化できます。 シングル サインオンを使用すれば、有効になっているユーザーはユーザー名のみを入力して、クラウド リソースに安全にアクセスできます。

詳細については、以下を参照してください:

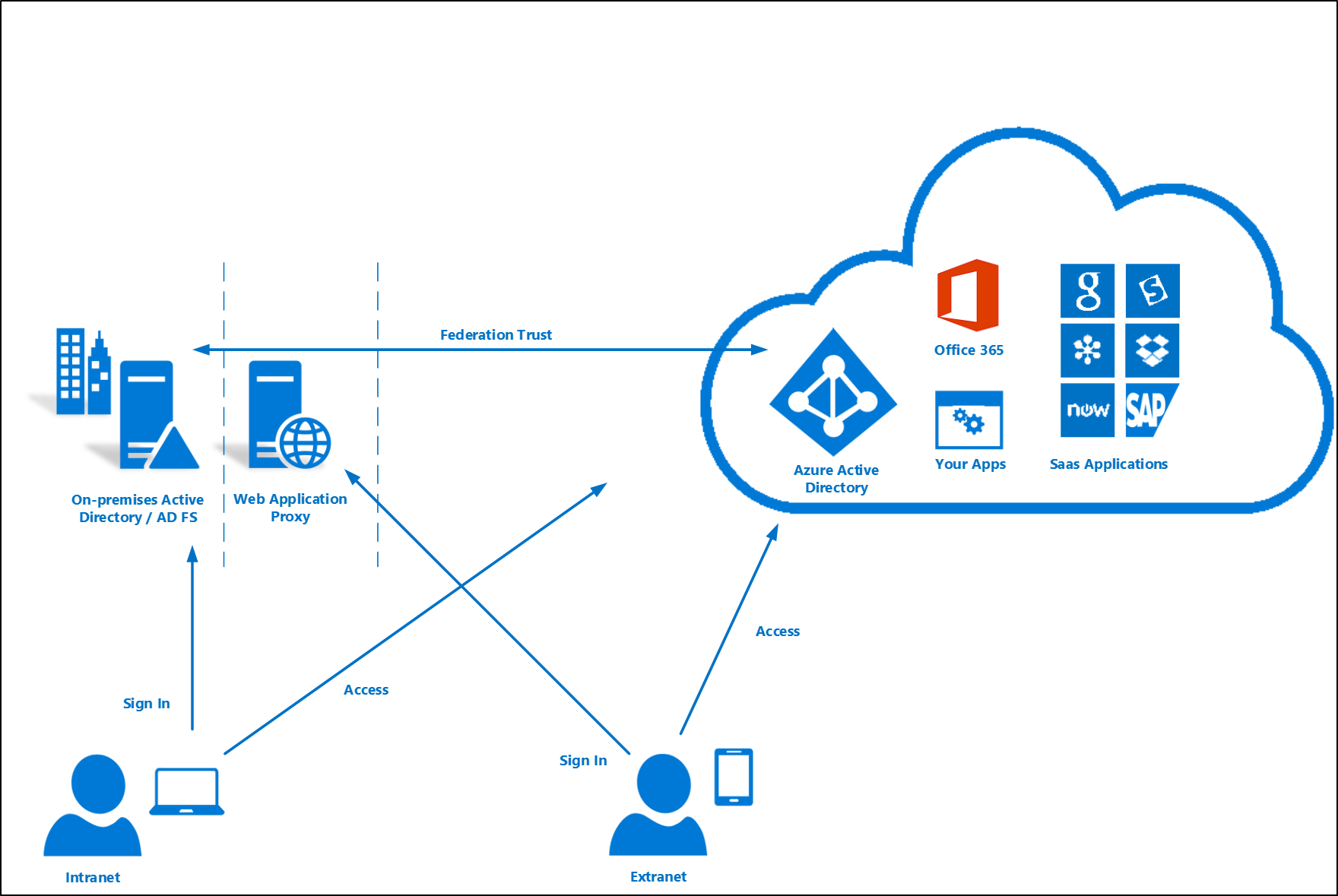

Windows Server 2012 R2 の AD FS を使用した新規または既存のファームを使用するフェデレーション

フェデレーション サインインでは、ユーザーはオンプレミスのパスワードを使用して Microsoft Entra ID ベースのサービスにサインインできます。 企業ネットワーク上にいる時には、パスワードを入力する必要すらありません。 AD FS によるフェデレーション オプションを使用すれば、Windows Server 2012 R2 の AD FS を使用した新規または既存のファームをデプロイできます。 既存のファームを指定する場合は、Microsoft Entra Connect によってファームと Microsoft Entra ID との間に信頼が構成され、それにより、ユーザーがサインインできるようになります。

Windows Server 2012 R2 の AD FS を使用してフェデレーションをデプロイする

新しいファームをデプロイする場合は、次のものが必要です。

- フェデレーション サーバー用の Windows Server 2012 R2 サーバー。

- Web アプリケーション プロキシ用の Windows Server 2012 R2 サーバー。

- 目的のフェデレーション サービス名に対する TLS/SSL 証明書を 1 つ含んだ .pfx ファイル。 サービス名の例: www.contoso.com。

新しいファームをデプロイするか、既存のファームを使用する場合は、次のものが必要です。

- フェデレーション サーバー上のローカル管理者の資格情報。

- Web アプリケーション プロキシ ロールをデプロイするワークグループ サーバー (ドメイン不参加) 上の、ローカル管理者の資格情報。

- ウィザードを実行するコンピューター。これにより、Windows リモート管理を使用して、AD FS または Web アプリケーション プロキシをインストールする他のコンピューターに接続できるようになります。

詳しくは、「AD FS を使用した SSO の構成」をご覧ください。

PingFederate によるフェデレーション

フェデレーション サインインでは、ユーザーはオンプレミスのパスワードを使用して Microsoft Entra ID ベースのサービスにサインインできます。 企業ネットワーク上にいる時には、パスワードを入力する必要すらありません。

Microsoft Entra ID で使用するための PingFederate の構成の詳細については、「PingFederate と Microsoft Entra ID および Microsoft 365 の統合」を参照してください。

PingFederate を使用して Microsoft Entra Connect を設定する方法については、「Microsoft Entra Connect のカスタム インストール」を参照してください

以前のバージョンの AD FS またはサード パーティのソリューションを使用してサインインする

以前のバージョンの AD FS (AD FS 2.0 など) またはサード パーティのフェデレーション プロバイダーを使用して、クラウド サインインを既に構成している場合は、Microsoft Entra Connect を通じてユーザー サインインの構成をスキップできます。 これにより、既存のソリューションをサインインに使用しながら、最新の同期内容と Microsoft Entra Connect のその他の機能を使用できるようになります。

詳しくは、「Microsoft Entra のサードパーティ フェデレーション互換性リスト」をご覧ください。

ユーザーのサインインとユーザー プリンシパル名

ユーザー プリンシパル名について

Active Directory では、既定のユーザー プリンシパル名 (UPN) サフィックスは、ユーザー アカウントが作成されたドメインの DNS 名です。 ほとんどの場合、これはインターネット上で企業ドメインとして登録されたドメイン名です。 ただし、Active Directory ドメインと信頼関係を使用して、複数の UPN サフィックスを追加することもできます。

ユーザーの UPN の形式は username@domain です。 たとえば、"contoso.com" という名前の Active Directory ドメインの場合、John という名前のユーザーの UPN は "john@contoso.com" になります。 ユーザーの UPN は RFC 822 に基づいています。 UPN と電子メールは形式が同じですが、ユーザーの UPN の値は、ユーザーの電子メール アドレスと必ずしも同じものになるとは限りません。

Microsoft Entra ID のユーザー プリンシパル名

Microsoft Entra Connect ウィザードでは、userPrincipalName 属性を使用することもできますが、Microsoft Entra ID のユーザー プリンシパル名として使用される属性をオンプレミスから指定することもできます (後者はカスタム インストールの場合です)。 この値が、Microsoft Entra ID へのサインインに使用されます。 ユーザー プリンシパル名の属性値が Microsoft Entra ID の確認済みドメインに対応しない場合は、値が既定値 (.onmicrosoft.com) に置き換えられます。

Microsoft Entra ID のすべてのディレクトリには、contoso.onmicrosoft.com という形式のドメイン名があらかじめ設定されており、これによってユーザーは、Azure をはじめとする Microsoft の各種サービスを利用できるようになっています。 カスタム ドメインを使用すれば、サインイン エクスペリエンスを改善したり、簡素化することもできます。 Microsoft Entra ID のカスタム ドメイン名とドメインの確認方法については、「Microsoft Entra ID へのカスタム ドメイン名の追加」をご覧ください。

Microsoft Entra のサインイン構成

Microsoft Entra Connect を使用した Microsoft Entra サインイン構成

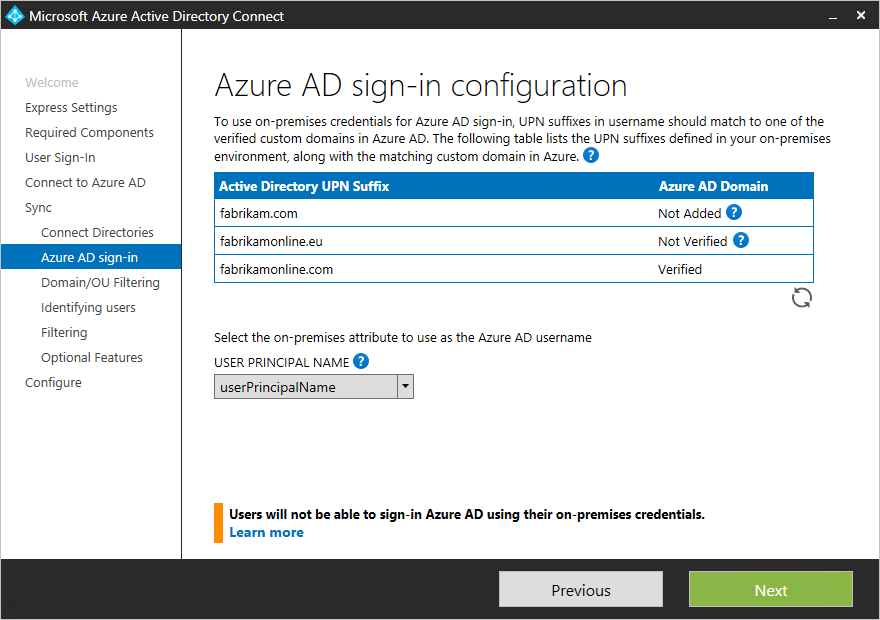

Microsoft Entra のサインイン エクスペリエンスは、Microsoft Entra ID が、Microsoft Entra ディレクトリで検証されているカスタム ドメインの 1 つに同期されているユーザーのユーザー プリンシパル名のサフィックスと一致するかどうかによって異なります。 Microsoft Entra Connect を使用すれば、Microsoft Entra のサインイン設定を効率的に行って、クラウドでのユーザー サインイン エクスペリエンスをオンプレミスでのエクスペリエンスと同様のものにすることができます。

Microsoft Entra Connect は、ドメインに対して定義されているUPN サフィックスをリストし、それらを Microsoft Entra 内のカスタム ドメインと照合しようとします。 その後、ユーザーが実行するべき適切な操作を支援します。 Microsoft Entra のサインイン ページには、オンプレミスの Active Directory に対して定義されている UPN サフィックスの一覧と、各サフィックスの状態が表示されます。 状態値は、次のいずれかになります。

| State | 説明 | 必要な対処 |

|---|---|---|

| Verified | Microsoft Entra Connect は、Microsoft Entra ID で一致する検証済みドメインを見つけました。 このドメインのすべてのユーザーは、オンプレミスの資格情報を使用してサインインできます。 | 対処は必要ありません。 |

| 未確認 | Microsoft Entra Connect は Microsoft Entra ID で一致するカスタム ドメインを見つけましたが、検証されていません。 ドメインが確認されなかった場合、そのドメインのユーザーの UPN サフィックスは、同期後に既定のサフィックス (.onmicrosoft.com) へと変更されます。 | Microsoft Entra ID でカスタム ドメインを確認します。 |

| 追加されていません | Microsoft Entra Connect が、UPN サフィックスに対応するカスタム ドメインを検出できませんでした。 ドメインが追加されて確認されなかった場合、そのドメインのユーザーの UPN サフィックスは、既定のサフィックス (.onmicrosoft.com) へと変更されます。 | UPN サフィックスに対応するカスタム ドメインを追加し、確認します。 |

Microsoft Entra サインイン ページには、オンプレミス Active Directory に対して定義されている UPN サフィックスの一覧と、対応する Microsoft Entra ID のカスタム ドメインおよび現在の確認状態が表示されます。 カスタム インストールでは、[Microsoft Entra のサインイン] ページでユーザー プリンシパル名の属性を選択できるようになりました。

更新ボタンをクリックすると、カスタム ドメインの最新の状態を Microsoft Entra ID から再取得することができます。

Microsoft Entra ID でのユーザー プリンシパル名の属性の選択

userPrincipalName 属性は、ユーザーが Microsoft Entra ID と Microsoft 365 にサインインするときに使用する属性です。 ユーザーを同期できるようにするには、まず Microsoft Entra ID で使用するドメイン (UPN サフィックス) を確認する必要があります。

サインインには、既定の userPrincipalName 属性をそのまま使用することを強くお勧めします。 ただし、この属性がルーティング不可能で確認できない場合には、サインイン ID を保持する属性として、別の属性 (電子メールなど) を選択することができます。 これを代替 ID といいます。 代替 ID の属性値は、RFC822 標準に従う必要があります。 代替 ID は、サインイン ソリューションとして、パスワード SSO とフェデレーション SSO の両方で使用できます。

注意

代替 ID の使用は、すべての Microsoft 365 ワークロードに対応しているわけではありません。 詳しくは、「Configuring Alternate Login ID (代替ログイン ID の構成)」をご覧ください。

カスタム ドメインの状態と Azure サインイン エクスペリエンスへの影響

Microsoft Entra ディレクトリのカスタム ドメインの状態と、オンプレミスで定義された UPN サフィックスの間の関係を理解することは非常に重要です。 ここでは、Microsoft Entra Connect を使用して同期を設定する際に遭遇しうる、いくつかの Azure サインイン エクスペリエンスについて見ていきましょう。

以下の説明では、UPN サフィックスが contoso.com である場合を想定しています。これは、オンプレミス ディレクトリで UPN の一部分として使用されます (例: user@contoso.com)。

簡易設定/パスワード ハッシュの同期

| State | ユーザーの Azure サインイン エクスペリエンスへの影響 |

|---|---|

| 追加されていません | この場合、contoso.com のカスタム ドメインは Microsoft Entra ディレクトリに追加されていません。 オンプレミスの UPN にサフィックス @contoso.com が付いているユーザーは、オンプレミスの UPN を使用して Azure にサインインすることができません。 代わりに、Microsoft Entra ID によって提供された新しい UPN を使用する必要があります。この UPN は、既定の Microsoft Entra ディレクトリのサフィックスを追加して作成されます。 たとえば、azurecontoso.onmicrosoft.com という Microsoft Entra ディレクトリにユーザーを同期する場合、オンプレミス ユーザー user@contoso.com には、user@azurecontoso.onmicrosoft.com という UPN が与えられます。 |

| 未確認 | この場合、カスタム ドメイン contoso.com は既に Microsoft Entra ディレクトリに追加されています。 ただし、まだ確認されていません。 ドメインを確認しないままユーザーの同期を進めようとすると、"追加されていません" のシナリオの場合と同様の方法で、Microsoft Entra ID からユーザーに新しい UPN が割り当てられます。 |

| 検証済み | この場合、カスタム ドメイン contoso.com は既に Microsoft Entra ID に追加され、UPN サフィックスに対して既に確認されています。 ユーザーは Microsoft Entra ID に同期された後、オンプレミスのユーザー プリンシパル名 (例: user@contoso.com) を使用して Azure にサインインできます。 |

AD FS のフェデレーション

フェデレーションを作成する場合、Microsoft Entra ID の既定の .onmicrosoft.com ドメインや、Microsoft Entra ID 内のまだ確認されていないカスタム ドメインを使用することはできません。 Microsoft Entra Connect ウィザードを実行している場合、未確認のドメインを選択してフェデレーションを作成しようとすると、そのドメインの DNS のホスト先に作成する必要があるレコードが、Microsoft Entra Connect の確認メッセージに表示されます。 詳しくは、「フェデレーション用に選択された Microsoft Entra ドメインの検証」をご覧ください。

ユーザー サインイン オプションとして [AD FS とのフェデレーション] を選択した場合、Microsoft Entra ID でのフェデレーションの作成を続行するには、カスタム ドメインが必要です。 この例では、カスタム ドメイン contoso.com が Microsoft Entra ディレクトリに追加されている必要があります。

| 都道府県 | ユーザーの Azure サインイン エクスペリエンスへの影響 |

|---|---|

| 追加されていません | これは、Microsoft Entra Connect が、UPN サフィックス contoso.com と一致するカスタム ドメインを Microsoft Entra ディレクトリ内に検出できなかったことを意味します。 ユーザーが AD FS を使用して、オンプレミス UPN (user@contoso.com など) でサインインできるようにするには、カスタム ドメイン contoso.com を追加する必要があります。 |

| 未確認 | この場合は、Microsoft Entra Connect の確認メッセージに、後でドメインを確認する方法についての適切な情報が示されます。 |

| Verified | この場合、特に対処は必要なく、そのまま構成を続行できます。 |

ユーザーのサインイン方法の変更

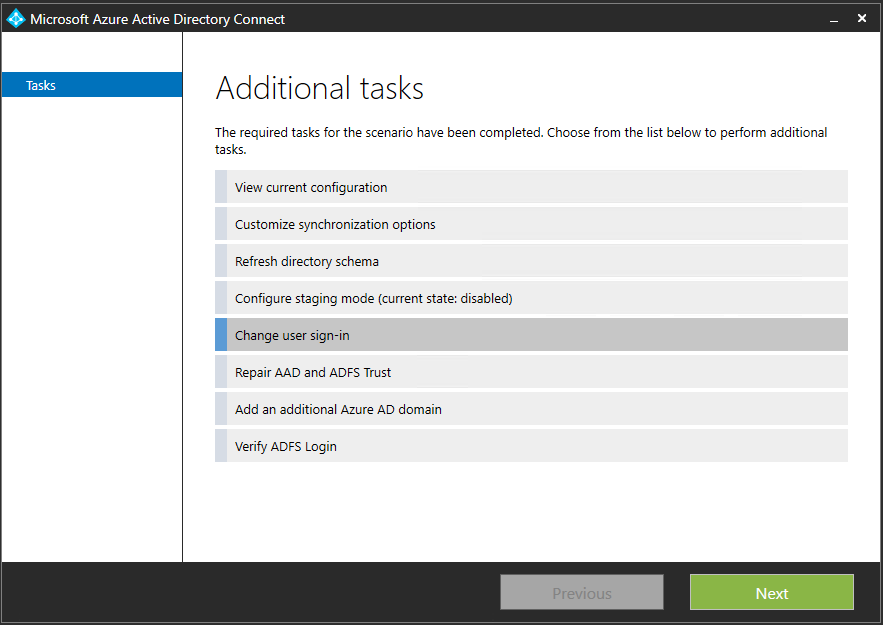

ウィザードによる Microsoft Entra Connect の初期構成の後、Microsoft Entra Connect で使用可能なタスクを使用して、ユーザーのサインイン方法をフェデレーション、パスワード ハッシュの同期、またはパススルー認証から変更できます。 Microsoft Entra Connect ウィザードを再実行すると、実行できるタスクの一覧が表示されます。 タスクの一覧から [ユーザー サインインの変更] を選択します。

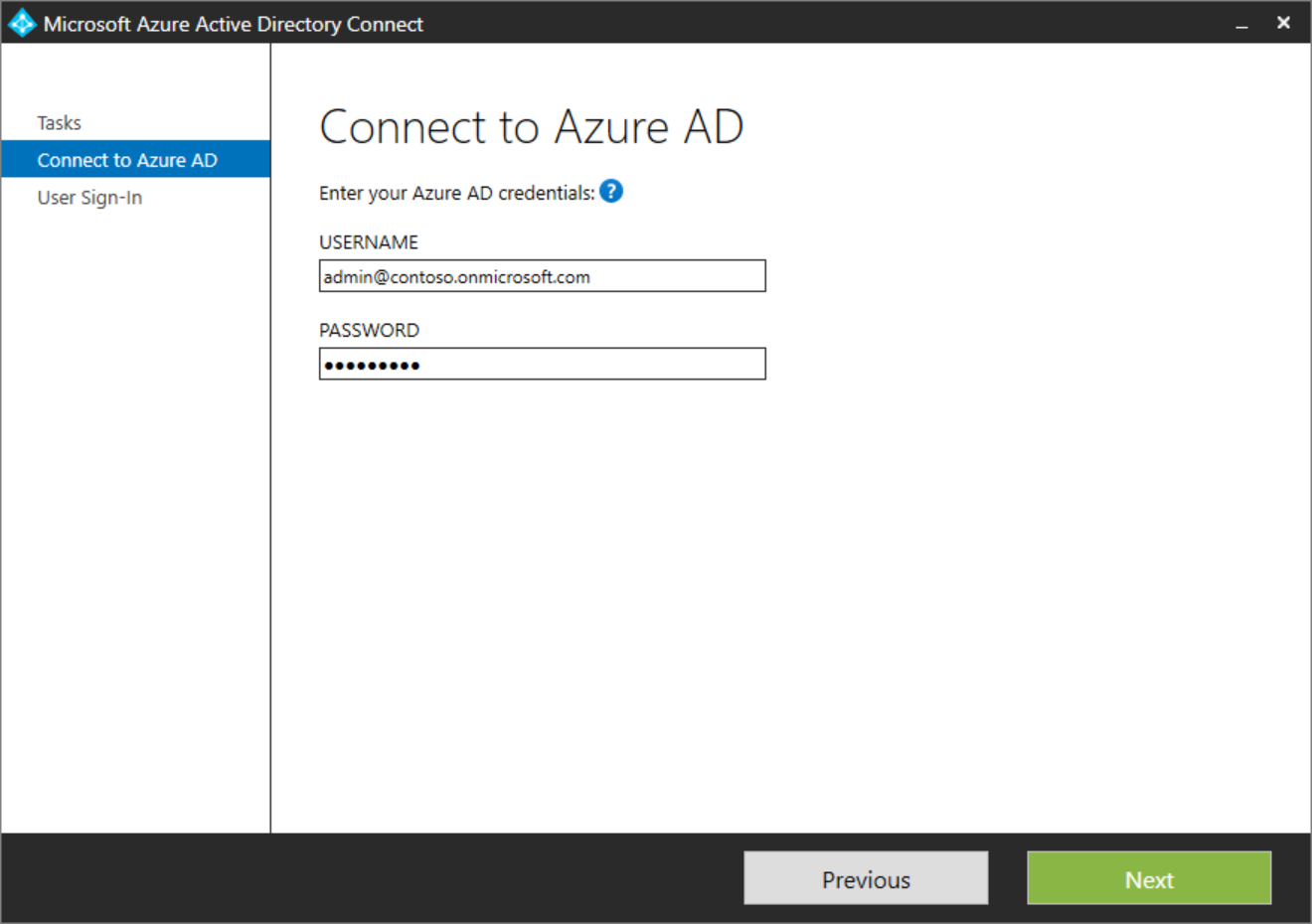

次のページで、Microsoft Entra ID の資格情報の入力を求められます。

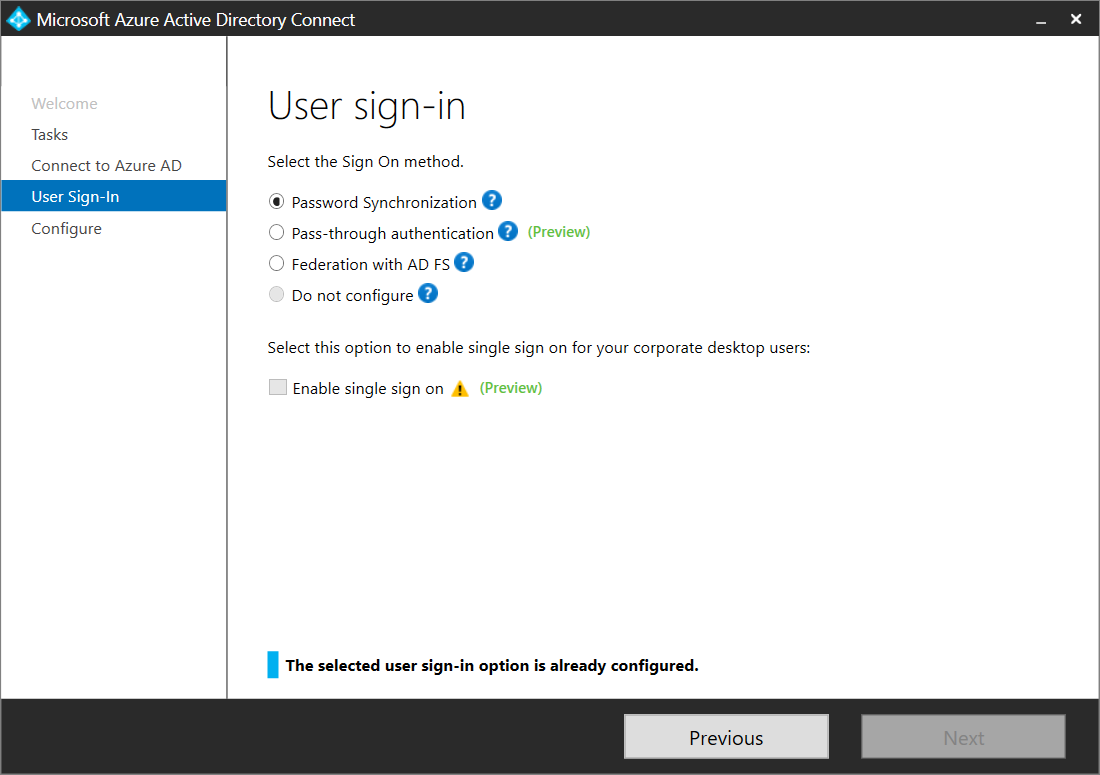

「ユーザーのサインイン」ページで、目的のユーザーのサインインを選択します。

Note

パスワード ハッシュの同期への一時的な切り替えを行なっているだけの場合は、 [ユーザー アカウントを変換しない] チェック ボックスをオンにします。 このオプションをオンにしないと、各ユーザーがフェデレーション ディレクトリに変換されることになり、数時間かかることがあります。

次のステップ

- 詳細については、オンプレミス ID と Microsoft Entra ID の統合に関する記事を参照してください。

- Microsoft Entra Connect の設計概念について詳しくは、こちらをご覧ください。