方法: リスクの調査

組織では、Microsoft Entra ID Protection によって提供されるレポートを使って、環境の ID リスクを調査できます。 これらのレポートには、危険なユーザー、危険なサインイン、危険なワークロード ID、リスク検出が含まれます。 イベントの調査は、セキュリティ戦略の弱点を理解して識別するための鍵です。 これらのレポートはすべて、CSV 形式でのイベントのダウンロード、または詳細な分析のための、専用のセキュリティ情報イベント管理 (SIEM) ツールなどの他のセキュリティ ソリューションとの統合に対応しています。 組織は、Microsoft Defender と Microsoft Graph API の統合を利用して、他のソースとデータを集計することもできます。

レポート内の移動

リスク レポートは、[保護]> の下にある Microsoft Entra 管理センターにあります。 レポートに直接移動したり、ダッシュボード ビューで重要な分析情報の概要を表示したり、そこから対応するレポートに移動したりできます。

各レポートは、レポートの上部に表示されている期間のすべての検出の一覧と共に起動します。 管理者は、必要に応じて、ユーザー設定に基づいて列のフィルター処理と追加または削除を行うことができます。 管理者は、後続の処理のために、データを.CSVまたは.JSON形式でダウンロードすることができます。

管理者が 1 つまたは複数のエントリを選択すると、リスクを確認または無視するオプションがレポートの上部に表示されます。 個々のリスク イベントを選択すると、調査に役立つ詳細が表示されたウィンドウが開きます。

危険なユーザー レポート

危険なユーザー レポートには、現在または過去に、アカウントが侵害のリスクがあるとみなされたすべてのユーザーが一覧表示されます。 リソースへの不正アクセスを防ぐために、危険なユーザーを調査して修復する必要があります。 高リスクユーザーは、セキュリティ侵害の可能性が高いため、最初に対処することをお勧めします。 レベルの意味の詳細を確認する

ユーザーがリスクにさらされるのはなぜですか?

次の場合、ユーザーは危険なユーザーになります。

- 1 つ以上の危険なサインインがある場合。

- 漏洩した資格情報など、ユーザーのアカウントで検出されたリスクが 1 つ以上ある場合。

危険なユーザーを調査する方法

危険なユーザーを表示して調査するには、危険なユーザー レポートに移動し、フィルターを使用して結果を管理します。 ページの上部には、リスク レベル、状態、リスクの詳細などの他の列を追加するオプションがあります。

管理者が個々のユーザーを選択すると、[危険なユーザーの詳細] ウィンドウが表示されます。 危険なユーザーの詳細は、ユーザー ID、オフィスの場所、最近の危険なサインイン、サインインにリンクされていない検出、リスク履歴などの情報を提供します。 [リスク履歴] タブには、過去 90 日間にユーザーのリスクの変更につながったすべてのイベントも表示されます。 この一覧には、ユーザーのリスクを増加させたリスク検出が含まれます。 また、ユーザーのリスクを低下させたユーザーまたは管理者の修復アクションを含めることもできます。たとえば、ユーザーが自分のパスワードをリセットしたり、管理者がリスクを無視したりします。

Copilot for Security を使用している場合は、自然言語での要約にアクセスできます。たとえば ユーザー リスク レベルが昇格された理由、軽減と対応方法に関するガイダンス、その他の役立つ項目やドキュメントへのリンクなどです。

危険なユーザー レポートによって提供される情報を使用して、管理者は、以下を見ることができます。

- 修復された、無視された、または現在危険にさらされ、調査が必要なユーザー リスク

- 検出の詳細

- 特定のユーザーに関連付けられている危険なサインイン

- リスクの履歴

ユーザー レベルでアクションを実行すると、そのユーザーに現在関連付けられているすべての検出に適用されます。 管理者はユーザーに対してアクションを実行し、次の操作を選ぶことができます。

- パスワードのリセット - このアクションにより、ユーザーの現在のセッションが取り消されます。

- ユーザーが侵害されたことを確認する - このアクションは真陽性に対して実行されます。 ID Protection は、ユーザー リスクを高く設定し、新しい検出を追加します。管理者がユーザーの侵害を確認しました。 修復手順が取られるまで、サインインは危険とみなされます。

- ユーザーの安全を確認する - このアクションは誤検知に対して実行されます。 その結果、このユーザーのリスクと検出が削除され、使用プロパティを再学習するための学習モードに配置されます。 このオプションを使用して、誤検知をマークすることができます。

- ユーザー リスクを無視する - このアクションは、無害な陽性のユーザー リスクに対して実行されます。 検出されたこのユーザー リスクは実際のものですが、既知の侵入テストによるリスクのような悪意のあるものではありません。 同様のユーザーについては、今後もリスクを評価する必要があります。

- ユーザーのブロック - このアクションは、攻撃者がパスワードへのアクセス権や MFA の実行能力を持っている場合に、ユーザーがサインインするのをブロックします。

- Microsoft 365 Defender で調査する - このアクションを実行すると、管理者は Microsoft Defender ポータルに移動して、さらに調査できるようになります。

危険なサインイン レポート

危険なサインイン レポートには、最長で過去 30 日間 (1 か月) のフィルター可能なデータが含まれています。 ID 保護では、対話型か非対話型かにかかわらず、すべての認証フローについてリスクを評価します。 危険なサインイン レポートには、対話型サインインと非対話型サインインの両方が表示されます。このビューを変更するには、"サインインの種類" フィルターを使用します。

危険なサインイン レポートで提供される情報を使用して、管理者は以下を確認できます。

- 危険なサインイン、侵害ありと確認されたサインイン、安全と確認されたサインイン、無視されたサインイン、または修復されたサインイン。

- サインイン試行に関連付けられ、リアルタイムで集計されたリスク レベル

- トリガーされた検出の種類

- 適用された条件付きアクセス ポリシー

- MFA の詳細

- デバイス情報

- アプリケーション情報

- 場所情報

管理者は危険なサインイン イベントに対してアクションを実行し、次の操作を選ぶことができます。

- サインインを侵害ありと確認 - このアクションでは、サインインが真陽性であることを確認します。 修復手順が取られるまで、サインインは危険とみなされます。

- サインインを安全と確認 - このアクションでは、サインインが擬陽性であることを確認します。 同じようなサインインは、将来的に危険とみなされるべきではありません。

- サインイン リスクを無視する - このアクションは無害な真陽性に使用されます。 検出されたこのサインイン リスクは実際のものですが、既知の侵入テストや承認済みアプリケーションで生成された既知のアクティビティによるリスクと同様に、悪意のあるものではありません。 同様のサインインについては、今後もリスクを評価する必要があります。

これらの各アクションを実行するタイミングの詳細については、「Microsoft でのリスクに関するフィードバックの使用方法」をご覧ください。

リスク検出レポート

リスク検出レポートには、最長で過去 90 日間 (3 か月) のフィルター可能なデータが含まれています。

リスク検出レポートで提供される情報を使用して、管理者は以下を確認できます。

- 各リスク検出に関する情報

- MITRE ATT&CK フレームワークに基づく、攻撃の種類

- 同時にトリガーされたその他のリスク

- サインインが試行された場所

- Microsoft Defender for Cloud Apps から得られた情報をさらに詳しく確認するためのリンク

管理者は、ユーザーのリスク レポートまたはサインイン レポートに戻り、収集された情報に基づいてアクションを実行できます。

Note

ユーザーのリスク スコアに影響を与えたリスク イベントが誤検知であること、または MFA プロンプトの実行やセキュリティで保護されたパスワードの変更など、ポリシーを適用することによってユーザーのリスクが修復されたことがシステムによって検出される場合があります。 その場合、リスクの状態は無視され、"AI が、サインインが安全であることを確認しました" というリスクの詳細が表示されます。また、ユーザーのリスクには影響しなくなります。

初期トリアージ

最初のトリアージを開始するときは、次のアクションをお勧めします。

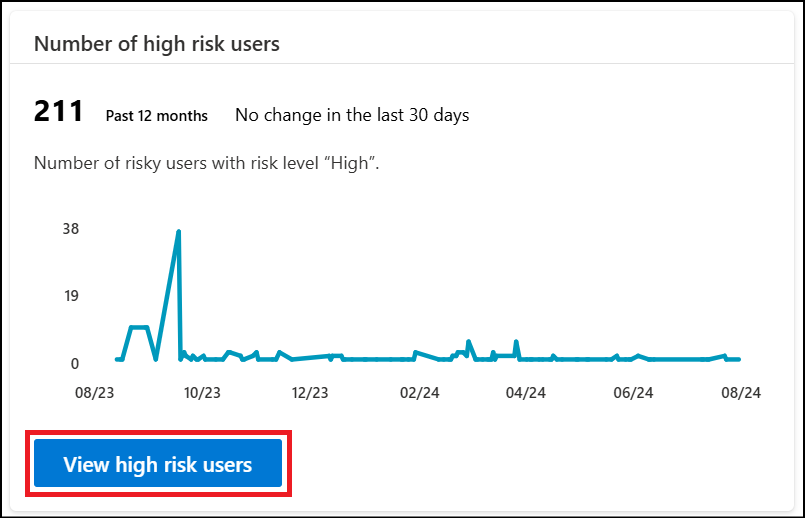

- ID 保護ダッシュボードを確認して、環境内の検出に基づいて、攻撃の数、リスクの高いユーザーの数、その他の重要なメトリックを視覚化します。

- 影響分析ブックを確認して、環境内でリスクが明らかになっているシナリオと、リスクベースのアクセス ポリシーを有効にしてリスクの高いユーザーとサインインを管理する必要があるシナリオを理解します。

- 会社の VPN と IP アドレス範囲をネームド ロケーションに追加して、誤検知の検出を減らします。

- 更新された組織の出張レポートのための既知の出張者データベースの作成を検討し、それを使って出張アクティビティを相互参照します。

- ログを確認し、同じ特性を持つ類似アクティビティを特定します。 このアクティビティは、より多くのアカウントが侵害されたことを示している可能性があります。

- IP アドレス、地域、成功/失敗などの共通の特性がある場合は、条件付きアクセス ポリシーを使ってそれらをブロックすることを検討します。

- 可能性があるデータのダウンロードや管理上の変更など、侵害された可能性のあるリソースを確認します。

- 条件付きアクセスを使用して自己修復ポリシーを有効にする

- 新しい場所から大量のファイルをダウンロードするなど、ユーザーが他の危険なアクティビティを実行したかどうかを確認します。 この動作は、侵害の可能性を強く示しています。

攻撃者がユーザーを偽装していると思われる場合は、ユーザにパスワードをリセットするよう要求し、MFAを実行するか、偽装しているユーザーをブロックして、すべての更新トークンとアクセス トークンを取り消す必要があります。

調査とリスク修復フレームワーク

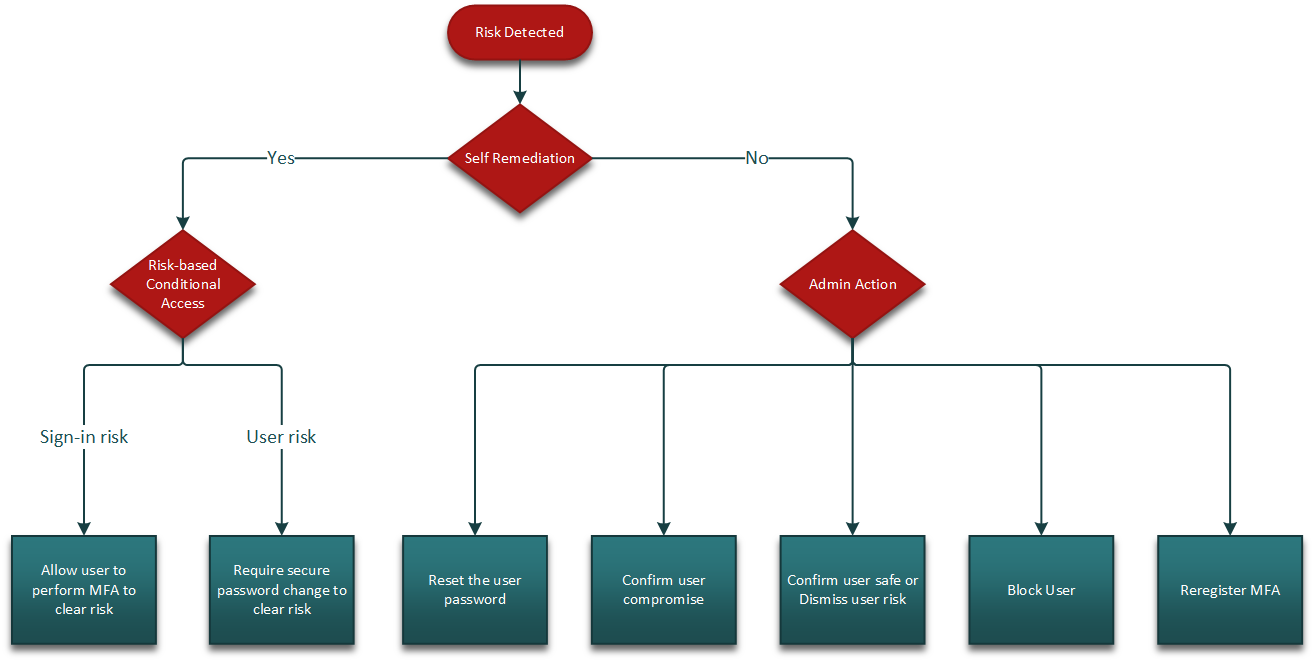

組織は、次のフレームワークを使用して、疑わしいアクティビティについて調査を開始できます。 推奨される最初の手順は自己修復です(それがオプションの場合)。 自己修復は、セルフサービス パスワード リセットまたはリスクベースの条件付きアクセス ポリシーの修復フローを通じて行うことができます。

自己修復がオプションでない場合、管理者はリスクを修復する必要があります。 修復は、パスワード リセットを呼び出し、ユーザーに MFA の再登録、ユーザーのブロック、またはシナリオに応じたユーザー セッションの取り消しを要求することによって行われます。 次のフローチャートは、リスクが検出された後の推奨フローを示しています。

一旦リスクが封じ込められたら、そのリスクを安全、危険、あるいは無視するとマークするためにさらなる調査が必要になるかもしれません。 自信を持って結論を出すには、問題のユーザーとの会話、サインイン ログの確認、監査ログの確認、ログ分析でのリスク ログのクエリの実行が必要な場合があります。 調査のこのフェーズで推奨されるアクションの概要を次に示します。

- ログを確認し、特定のユーザーに対してアクティビティが正常であるかどうかを検証します。

- 次のプロパティを含むユーザーの過去のアクティビティを調べて、それらが特定のユーザーにとって正常なことであるかどうかを確認します。

- アプリケーション

- デバイス - デバイスは登録または準拠していますか?

- 場所 - ユーザーは別の場所に移動したり、複数の場所からデバイスにアクセスしたりしますか?

- IP アドレス

- ユーザー エージェント文字列

- Microsoft Sentinel などの他のセキュリティツールにアクセスできる場合は、より大きな問題を示すアラートがあるかどうかを確認してください。

- Microsoft 365 Defender にアクセスできる組織は、他の関連するアラートやインシデント、MITRE ATT&CK チェーンを通じてユーザー リスク イベントを追跡できます。

- 危険なユーザー レポートから移動するには、危険なユーザー レポートでユーザーを選択し、ツール バーの省略記号 (...) を選択し、[Microsoft 365 Defender で調査する] を選択します。

- 次のプロパティを含むユーザーの過去のアクティビティを調べて、それらが特定のユーザーにとって正常なことであるかどうかを確認します。

- ユーザーに連絡して、サインインが認識されているかどうかを確認します。ただし、メールや Teams などの方法が侵害される可能性があります。

- 次のような情報を確認します。

- タイムスタンプ

- アプリケーション

- Device

- 場所

- IP アドレス

- 次のような情報を確認します。

- 調査の結果に応じて、ユーザーまたはサインインを侵害の確認済み、安全確認済み、またはリスクの無視としてマークします。

- リスクベースの条件付きアクセス ポリシーを設定し 同様の攻撃を防いだり、カバレッジのギャップに対処したりします。

特定の検出を調査する

Microsoft Entra の脅威インテリジェンス

Microsoft Entra 脅威インテリジェンスのリスク検出を調査するには、[リスク検出の詳細] ウィンドウの [追加情報] フィールドに表示される情報に基づいて、次の手順に従います。

- 疑わしい IP アドレスからのサインイン:

- IP アドレスが環境内で疑わしい動作を示しているかどうかを確認します。

- ディレクトリ内でユーザーまたはユーザーのセットに対して、IP によって多数のエラーが生成されていますか?

- IP のトラフィックが予期しないプロトコルまたはアプリケーションから送信されていますか (従来のプロトコル Exchange など)?

- IP アドレスがクラウド サービス プロバイダーに対応している場合は、同じ IP から実行される正当なエンタープライズ アプリケーションが存在しないことをルールによって除外します。

- このアカウントは、パスワード スプレー攻撃の被害者でした。

- ディレクトリ内で他のユーザーが同じ攻撃の対象になっていないことを検証します。

- 他のユーザーに、同じ期間内に検出されたサインインで似たような特殊なパターンを持つサインインがありますか? パスワード スプレー攻撃では、次のような特殊なパターンが表示されることがあります。

- ユーザー エージェント文字列

- アプリケーション

- Protocol

- IP/ASN の範囲

- サインインの時刻と頻度

- この検出はリアルタイム ルールによってトリガーされました。

- ディレクトリ内で他のユーザーが同じ攻撃の対象になっていないことを検証します。 これは、ルールに割り当てられている TI_RI_#### 番号で確認できます。

- リアルタイム ルールは、Microsoft の脅威インテリジェンスによって識別される新しい攻撃から保護します。 ディレクトリ内の複数のユーザーが同じ攻撃のターゲットであった場合は、サインインの他の属性で異常なパターンを調査します。

通常とは異なる移動の調査

- アクティビティが正当なユーザーによって実行されたものではないことを確認できる場合:

- 推奨されるアクション: サインインを侵害有りとしてマークし、パスワード リセットを呼び出します (自己修復によってまだ実行されていない場合)。 攻撃者がパスワードをリセットしたり、MFA を実行してパスワードをリセットするためのアクセス権を持っている場合は、ユーザーをブロックします。

- ユーザーが職務の範囲内で IP アドレスを使用していることがわかっている場合:

- 推奨されるアクション: サインインが安全であることを確認します。

- ユーザーがアラート内に詳しく記載されている宛先に最近移動したことを確認できる場合:

- 推奨されるアクション: サインインが安全であることを確認します。

- IP アドレス範囲が承認された VPN のものであることを確認できる場合。

- 推奨されるアクション: サインインを安全として確認し、VPN IP アドレス範囲を Microsoft Entra ID と Microsoft Defender for Cloud Apps のネームド ロケーションに追加します。

異常なトークンおよびトークン発行者異常の検出の調査

- リスク アラート、場所、アプリケーション、IP アドレス、ユーザー エージェント、そのユーザーからは予想されないその他の特徴の組み合わせを使用して、アクティビティが正当なユーザーによって実行されたものではないことを確認できる場合:

- 推奨されるアクション: サインインを侵害有りとしてマークし、パスワード リセットを呼び出します (自己修復によってまだ実行されていない場合)。 攻撃者がパスワード リセットのアクセス権を持ってたり、パスワード セットを実行したりする場合は、ユーザーをブロックします。

- 推奨されるアクション: リスクベースの条件付きアクセス ポリシーを設定し、パスワードのリセットを要求したり、MFA を実行したり、リスクの高いすべてのサインインのアクセスをブロックします。

- 場所、アプリケーション、IP アドレス、ユーザー エージェント、またはその他の特徴がユーザーから期待されるものであり、他に侵害の兆候がないことを確認できる場合:

- 推奨されるアクション: ユーザーが条件付きアクセス リスク ポリシーを使用して自己修復することを許可するか、管理者にサインインが安全であると確認させます。

- トークン ベースの検出の詳細な調査については、ブログ記事の「トークンの戦術: クラウド トークンの盗難の防止、検出、対応を行う方法」と「トークン盗難の調査プレイブック」をご覧ください。

疑わしいブラウザーの検出の調査

- ブラウザーはユーザーによって通常使用されていないか、ブラウザー内のアクティビティがユーザーの通常の振舞いと一致しません。

- 推奨されるアクション: サインインを侵害有りと確認し、パスワード リセットを呼び出します (自己修復によってまだ実行されていない場合)。 攻撃者がパスワード リセットのアクセス権を持ってたり、MFA を実行したりする場合は、ユーザーをブロックします。

- 推奨されるアクション: リスクベースの条件付きアクセス ポリシーを設定し、パスワードのリセットを要求したり、MFA を実行したり、リスクの高いすべてのサインインのアクセスをブロックします。

悪意のある IP アドレスの検出の調査

- アクティビティが正当なユーザーによって実行されたものではないことを確認できる場合:

- 推奨されるアクション: サインインを侵害有りと確認し、パスワード リセットを呼び出します (自己修復によってまだ実行されていない場合)。 攻撃者がパスワードをリセットしたり、MFA を実行してパスワードをリセットしすべてのトークンを取り消すためのアクセス権を持っている場合は、ユーザーをブロックします。

- 推奨されるアクション: リスクベースの条件付きアクセス ポリシーを設定し すべての危険度の高いサインインに対してパスワードのリセットを要求するか、MFA を実行します。

- ユーザーが職務の範囲内で IP アドレスを使用していることがわかっている場合:

- 推奨されるアクション: サインインが安全であることを確認します。

パスワード スプレーの検出の調査

- アクティビティが正当なユーザーによって実行されたものではないことを確認できる場合:

- 推奨されるアクション: サインインを侵害有りとしてマークし、パスワード リセットを呼び出します (自己修復によってまだ実行されていない場合)。 攻撃者がパスワードをリセットしたり、MFA を実行してパスワードをリセットしすべてのトークンを取り消すためのアクセス権を持っている場合は、ユーザーをブロックします。

- ユーザーが職務の範囲内で IP アドレスを使用していることがわかっている場合:

- 推奨されるアクション: サインインが安全であることを確認します。

- アカウントが侵害されていないことを確認でき、アカウントに対するブルート フォースやパスワード スプレーの兆候が見られない場合。

- 推奨されるアクション: ユーザーが条件付きアクセス リスク ポリシーを使用して自己修復することを許可するか、管理者にサインインが安全であると確認させます。

- 不要なアカウントロックアウトを回避するために、Microsoft Entra スマート ロックアウト

適切に構成されていることを確認します。

パスワード スプレーのリスク検出の詳細な調査については、「パスワード スプレー調査に」の記事をご覧ください。

漏洩した資格情報の検出の調査

- この検出によりユーザーの漏洩した資格情報が特定された場合:

- 推奨されるアクション: ユーザーを侵害有りとして確認し、パスワード リセットを呼び出します (自己修復によってまだ実行されていない場合)。 攻撃者がパスワードをリセットしたり、MFA を実行してパスワードをリセットしすべてのトークンを取り消すためのアクセス権を持っている場合は、ユーザーをブロックします。

![[危険なユーザーの詳細] ポップアップと、管理者が実行する可能性がある追加のアクションを示すスクリーンショット。](media/howto-identity-protection-investigate-risk/risky-users-report-risky-user-details-defender-investigate.png)