パスワード スプレーの調査

この記事では、組織内のパスワード スプレー攻撃を特定して調査し、情報を保護し、さらなるリスクを最小限に抑えるために必要な是正措置をとる方法について説明します。

この記事は、次のセクションで構成されています。

- 前提条件: 調査を開始する前に完了する必要がある具体的な要件について説明します。 たとえば、有効にする必要があるログ、必要な役割とアクセス許可などです。

- ワークフロー: この調査を実行するために従う必要がある論理フローを示します。

- チェックリスト: フロー チャートの各ステップのタスクの一覧が含まれます。 このチェックリストは、実施した内容を確認するために、または単なる自分の品質ゲートとして、規制の厳しい環境で役立ちます。

- 調査手順: この特定の調査に関する詳細なステップ バイ ステップ ガイダンスが含まれています。

- 回復: パスワード スプレー攻撃から回復または攻撃を軽減する方法についてのおおまかな手順が記載されています。

- リファレンス: より多くの読み物と参考資料が含まれます。

前提条件

調査を開始する前に、ログとアラート、およびその他のシステム要件のセットアップが完了していることを確認してください。

Microsoft Entra 監視については、Microsoft Entra SecOps ガイドの推奨事項とガイダンスに従ってください。

AD FS ログをセットアップする

ADFS 2016 でのイベント ログ

Windows Server 2016 の Microsoft Active Directory フェデレーション サービス (ADFS) では、基本レベルの監査が既定で有効になっています。 基本的な監査では、管理者が表示できるイベントは、1 つの要求に対して 5 つ以下です。 ログ記録を最高レベルに設定し、AD FS (とセキュリティ) ログを SIEM に送信して、AD 認証と Microsoft Entra ID と関連付けます。

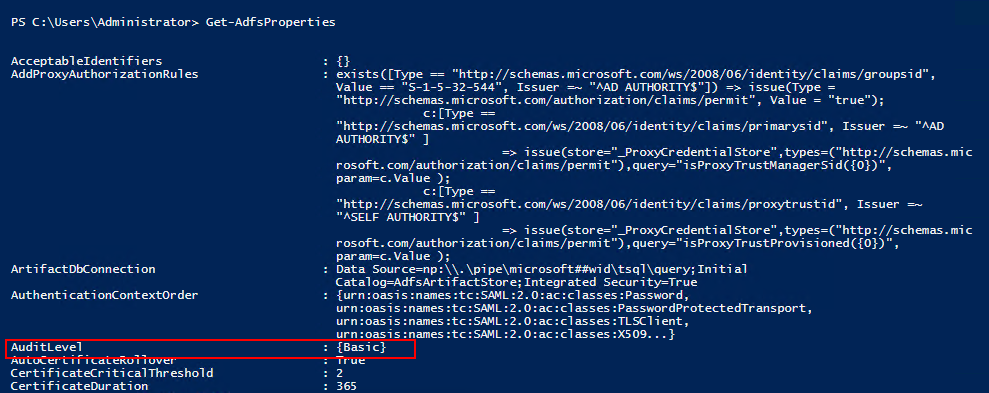

現在の監査レベルを表示するには、次の PowerShell コマンドを使用します。

Get-AdfsProperties

この表には、使用できる監査レベルが記載されています。

| 監査レベル | PowerShell 構文 | 説明 |

|---|---|---|

| なし | Set-AdfsProperties -AuditLevel None |

監査は無効になり、イベントがログに記録されません。 |

| 基本 (既定) | Set-AdfsProperties -AuditLevel Basic |

1 つの要求に対してログされるイベントは 5 つ以下です |

| 詳細 | Set-AdfsProperties -AuditLevel Verbose |

すべてのイベントがログに記録されます。 このレベルでは、要求ごとに大量の情報がログされます。 |

監査レベルを引き上げるまたは引き下げるには、次の PowerShell コマンドを使用します。

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

ADFS 2012 R2/2016/2019 のセキュリティ ログを設定する

Startを選択し、Programs >管理ツールに移動し、 ローカル セキュリティ ポリシーを選択します。

[セキュリティの設定]、[ローカル ポリシー]、[ユーザー権利の割り当て] に移動し、[セキュリティ監査の生成] をダブルクリックします。

[ローカル セキュリティの設定] タブで、ADFS サービス アカウントが表示されていることを確認します。 存在しない場合は、ユーザーの追加または Group] を選択し一覧に追加して、[

OK を選択します。管理者特権でコマンド プロンプトを開き、次のコマンドを実行して監査を有効にします。

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enable[ローカル セキュリティ ポリシー] を閉じます。

次に、ADFS 管理スナップインを開き、 Start を選択し、 Programs > 管理ツールに移動して、 ADFS 管理を選択します。

操作ペインで、 [フェデレーション サービス プロパティの編集] を選択します。

[フェデレーション サービス プロパティ] ダイアログ ボックスの [イベント] タブを選択します。

[成功の監査] チェック ボックスと [失敗の監査] チェック ボックスをオンにします。

OK を選択して構成を完了し、保存します。

Microsoft Entra Connect Health for ADFS をインストールする

Microsoft Entra Connect Health for ADFS エージェントを使用すると、フェデレーション環境の可視性を向上できます。 使用状況、パフォーマンスの監視、危険な IP レポートなど、構成済みのダッシュボードがいくつか用意されています。

ADFS Connect Health をインストールするには、Microsoft Entra Connect Health を使用するための要件を満たしてから、Azure ADFS Connect Health エージェントをインストールします。

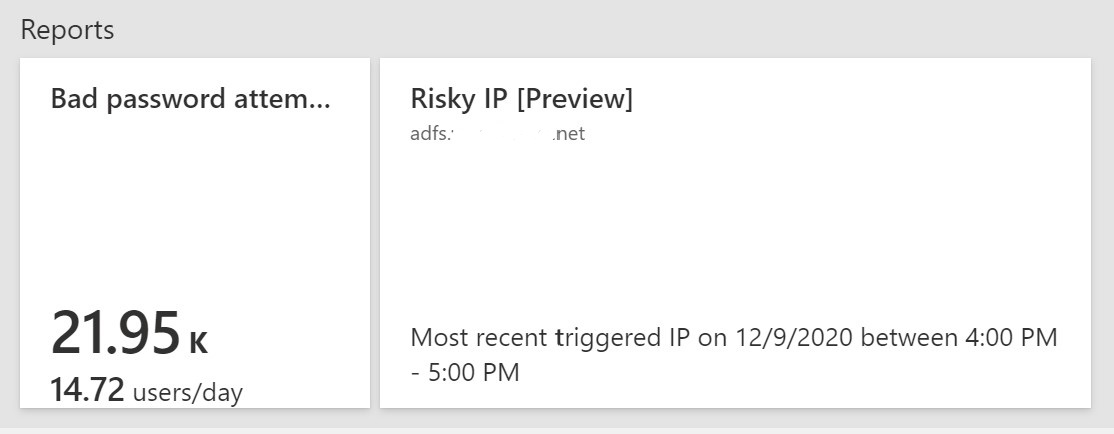

ADFS 危険な IP レポート ブックを使用して危険な IP アラートを設定する

Microsoft Entra Connect Health for ADFS を構成したら、ADFS Risky IP レポート ブックと Azure Monitor を使用してアラートを監視およびセットアップする必要があります。 このレポートを使用する主な利点には次があります。

- 失敗したパスワードベースのログインのしきい値を超える IP アドレスの検出。

- パスワードの間違いまたはエクストラネットのロックアウト状態が原因で失敗したログインのサポート。

- Azure アラートを使用したアラートの有効化のサポート。

- 組織のセキュリティ ポリシーに適合するカスタマイズ可能なしきい値設定。

- カスタマイズ可能なクエリと拡張された視覚化による詳細な分析。

- 以前の危険な IP レポートから、機能が拡張されました。以前のバージョンは 2022 年 1 月 24 日以降、非推奨になっています。

Microsoft Sentinel で SIEM ツールのアラートを設定する

SIEM ツールのアラートを設定するには、難しい設定のいらないアラートに関するチュートリアルを参照してください。

Microsoft Defender for Cloud アプリへの SIEM 統合

セキュリティ情報イベント管理 (SIEM) ツールを、現在、Micro Focus ArcSight と一般的な Common Event Format (CEF) をサポートしている Microsoft Defender for Cloud アプリに接続します。

詳しくは、「汎用 SIEM の統合」をご覧ください。

Graph API との SIEM 統合

次のいずれかのオプションを使用して、SIEM を Microsoft Graph Security API に接続できます。

- サポートされている統合オプションを直接使用する – アプリケーションを直接接続して豊富な分析情報を引き出すためのコードの記述など、サポートされている統合オプションの一覧を参照してください。 サンプルを使用して開始します。

- Microsoft パートナーによって構築されたネイティブ統合とコネクタを使用する – これらの統合を使用するには、Microsoft Graph Security API パートナー ソリューションを参照してください。

- Microsoft によって構築されたコネクタを使用する – セキュリティ情報イベント管理 (SIEM)、Security Response and Orchestration (SOAR)、Incident Tracking and Service Management (ITSM)、レポートなどのさまざまなソリューションを通じて、API との接続に使用できるコネクタの一覧を参照してください。

詳細については、「Microsoft Graph Security API を使用したセキュリティ ソリューションの統合」をご覧ください。

Splunk の使用

Splunk プラットフォームを使用して、アラートを設定することもできます。

- Splunk アラートを作成する方法については、こちらのビデオ チュートリアルをご覧ください

- 詳細については、Splunk のアラートに関するマニュアルを参照してください

ワークフロー

次のフローチャートは、パスワード スプレー調査のワークフローを示しています。

さらに、以下を実行できます。

- パスワード スプレーやその他のインシデント対応のプレイブックのワークフローを PDF としてダウンロードする。

- パスワード スプレーやその他のインシデント対応のプレイブックのワークフローを Visio ファイルとしてダウンロードする。

チェック リスト

調査のトリガー

- SIEM、ファイアウォール ログ、または Microsoft Entra ID からトリガーを受信した

- Microsoft Entra ID 保護、パスワード スプレー機能または危険な IP

- 大量の失敗したサインイン (イベント ID 411)

- Microsoft Entra Connect Health for ADFS のスパイク

- 別のセキュリティ インシデント (フィッシングなど)

- 不明な場所からのサインイン、ユーザーに予期しない MFA プロンプトが表示されるなどの不明なアクティビティ

調査

- アラートの内容

- この攻撃がパスワード スプレーであることを確認できますか

- 攻撃のタイムラインを特定する。

- 攻撃の 1 つ以上の IP アドレスを特定します。

- この期間と IP アドレスで成功したサインイン (パスワードは成功したが MFA が失敗したものを含む) をフィルター処理する

- MFA レポートを確認する

- 新しいデバイス、新しい OS、新しい IP アドレスが使用されたなど、アカウントに通常と違う点はあるか Defender for Cloud アプリまたは Azure Information Protection を使用して疑わしいアクティビティを検出する。

- 地元当局または第三者に通報して支援を求める。

- 侵害が疑われる場合は、データ流出を確認する。

- 関連するアカウントで疑わしい動作がないかを確認し、他の可能性のあるアカウントやサービス、およびその他の悪意のある IP アドレスとの関連付けを検討する。

- 同じオフィスでまたは委任されたアクセスで作業しているユーザーのアカウントを確認する - パスワードの検疫 (侵害されたアカウントと同じパスワードを使用していないことを確認する)

- ADFS ヘルプを実行する

軽減策

機能を有効にする方法については、「参照」セクションをご覧ください。

- 攻撃者の IP アドレスをブロックする (別の IP アドレスへの変更を見逃さないようにする)

- 侵害の疑いがあるユーザーのパスワードを変更する

- ADFS エクストラネット ロックアウトを有効にする

- レガシ認証を無効にする

- Azure Identity Protection を有効にする (サインインとユーザー リスク ポリシー)

- MFA を有効にする (まだしていない場合)

- パスワード保護を有効にする

- Microsoft Entra Connect Health for ADFS をデプロイする (まだしていない場合)

回復

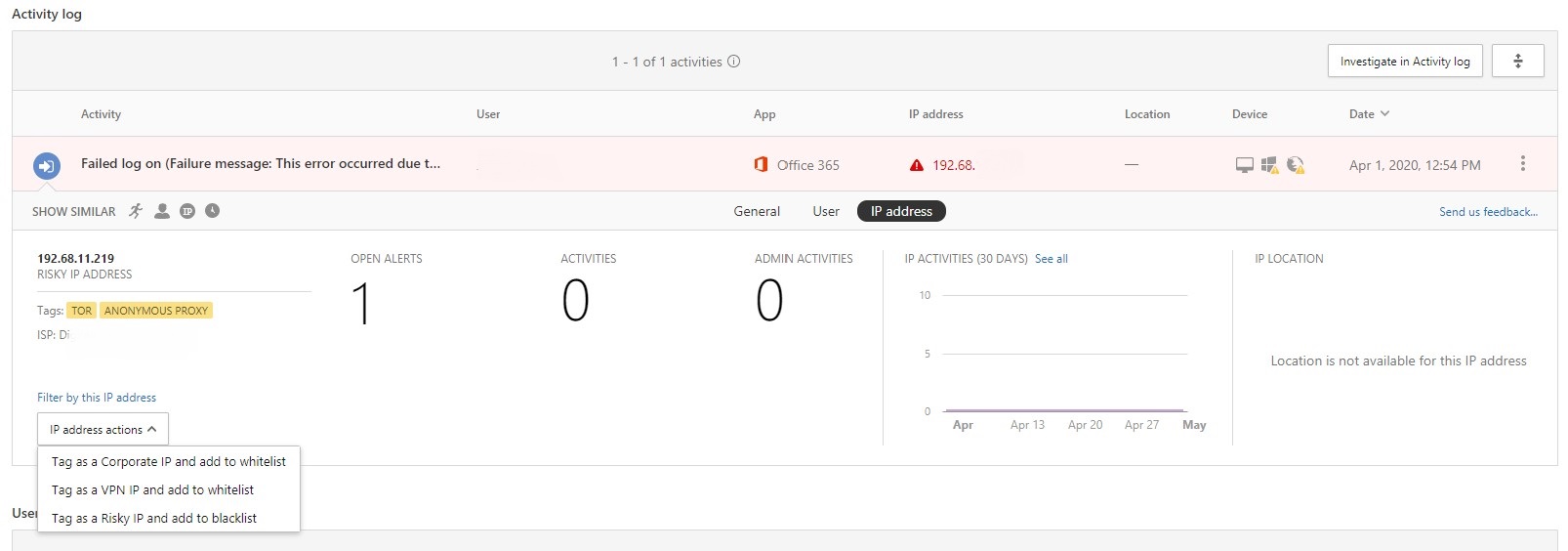

- Defender for Cloud Apps、SIEM、ADFS、および Microsoft Entra ID で無効な IP アドレスにタグを付けます

- 転送ルールや追加の委任など、他の形式のメールボックス永続化を確認する

- プライマリ認証としての MFA

- クラウドを使用して SIEM 統合を構成する

- アラートの構成 - Identity Protection、ADFS Health Connect、SIEM、Defender for Cloud Apps

- 得られた経験 (主要な利害関係者、第三者、コミュニケーション チームを含む)

- セキュリティ体制のレビューおよび改善

- 定期的な攻撃シミュレーターの実行計画

また、パスワード スプレーやその他のインシデント プレイブックのチェックリストを Excel ファイルとしてダウンロードすることもできます。

調査手順

パスワード スプレー インシデント対応

調査を進める前に、パスワード スプレー攻撃の手法についていくつか説明します。

パスワードの侵害: 攻撃者はユーザーのパスワードを推測しましたが、多要素認証 (MFA) などの他のコントロールにより、まだアカウントにはアクセスできていません。

アカウントの侵害: 攻撃者はユーザーのパスワードを推測し、アカウントへのアクセスを取得しています。

環境の探索

認証の種類を特定する

最初の手順として、調査しているテナントまたは検証済みドメインで使用されている認証の種類を確認する必要があります。

特定のドメイン名の認証状態を取得するには、Get-MgDomain PowerShell コマンドを使用します。 次に例を示します。

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

認証はフェデレーションかマネージドか

認証がフェデレーションの場合、成功したサインインは Microsoft Entra ID に格納されます。 失敗したサインインは、その ID プロバイダー (IDP) にあります。 詳細については、AD FS のトラブルシューティングとイベント ログのページを参照してください。

認証の種類がマネージド クラウドのみ、パスワード ハッシュ同期 (PHS)、またはパススルー認証 (PTA) の場合、成功および失敗したサインインは Microsoft Entra サインイン ログに格納されます。

ノート

段階的ロールアウト機能を使用すると、テナント ドメイン名はフェデレーションにするが、特定のユーザーはマネージドにすることができます。 このグループのメンバーであるユーザーがいるかどうかを確認します。

ADFS に対して Microsoft Entra Connect Health が有効になっていますか?

- 危険な IP レポートには、疑わしい IP と日付/時刻が表示されます。 通知を有効にする必要があります。

- さらに、フィッシング プレイブックからのフェデレーション サインインの調査も確認します

ADFS で詳細ログが有効になっているか

- この設定は ADFS Connect Health の要件ですが、個別に有効にできます

- ADFS Health Connect を有効にする方法を確認します

- さらに、フィッシング プレイブックからのフェデレーション サインインの調査も確認します

ログは SIEM に格納されているか

セキュリティ情報イベント管理 (SIEM) またはその他のシステムにログを格納して関連付けるかどうかを確認するには:

- ログ分析 - 事前構築済みのクエリ

- Microsoft Sentinel - 事前構築済みクエリ

- Splunk – 事前構築済みのクエリ

- ファイアウォール ログ

- 30 日を超えている場合は UAL

Microsoft Entra ID と MFA レポートについて

侵害を特定できるように、表示されているログを理解しておくことが重要です。 Microsoft Entra のサインインと MFA レポートを理解するためのクイック ガイドを次に示します。

インシデント トリガー

インシデント トリガーとは、定義済みのアラートをトリガーする 1 つのイベントまたは一連のイベントです。 たとえば、定義済みのしきい値を超えた不正なパスワード試行の数です。 下に示すのは、パスワード スプレー攻撃でアラートが表示される可能性があるトリガーのその他の例と、これらのアラートが表示される場所です。 インシデント トリガーには次が含まれます。

ユーザー

IP

ユーザー エージェント文字列

日付/時刻

異常

間違ったパスワードの試行回数

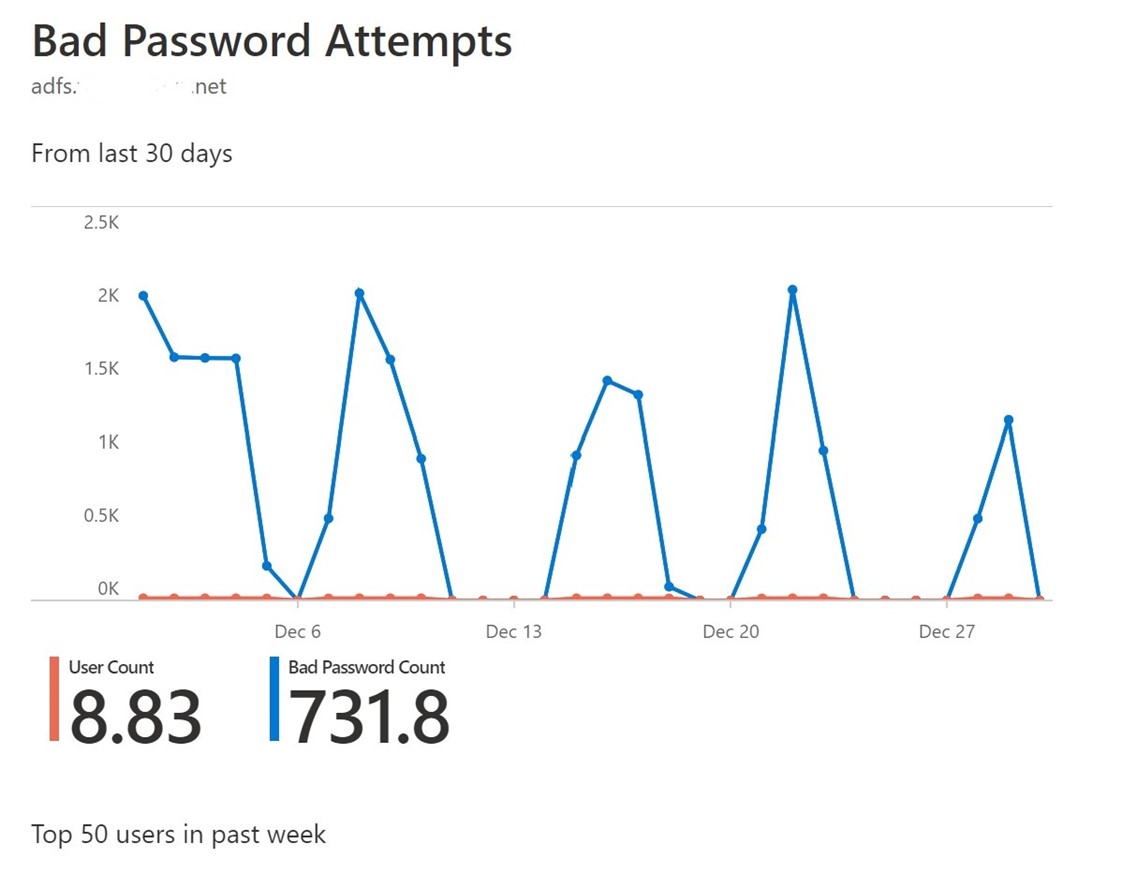

アクティビティの異常なスパイクは、Microsoft Entra Health Connect による重要なインジケーターです (このコンポーネントがインストールされていることが前提)。 その他のインジケーターは次のとおりです。

- SIEM によるアラートで、ログを照合するときにスパイクが示される。

- ADFS の失敗したサインインのログ サイズが通常より大きい (SIEM ツールのアラートになる場合があります)。

- 342/411 イベント ID (ユーザー名またはパスワードが正しくない) の量が増加した。 またはエクストラネット ロックアウトの 516。

- 失敗した認証要求のしきい値に達した – Microsoft Entra ID の危険な IP または SIEM ツールのアラートまたは 342 と 411 の両方のエラー (この情報を表示するには、詳細ログを有効にする必要があります)。

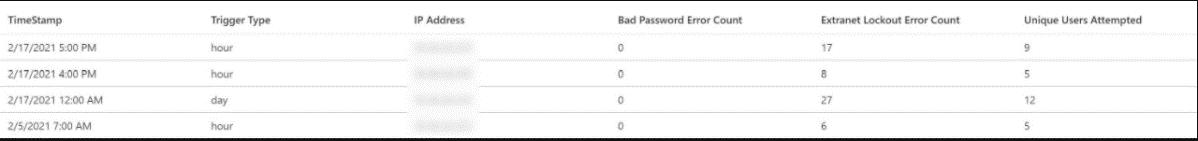

Microsoft Entra Connect Health ポータルの危険な IP

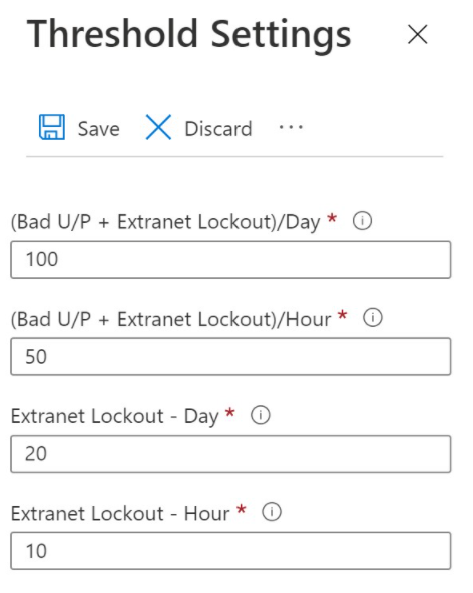

1 時間あたりの間違ったパスワード数、1 日のあたりの間違ったパスワードの入力回数、およびエクストラネット ロックアウトの回数がカスタマイズされたしきい値に達すると、危険な IP アラートが発生します。

失敗した試行の詳細については、[IP アドレス] と [エクストラネットのロックアウト] のタブで確認できます。

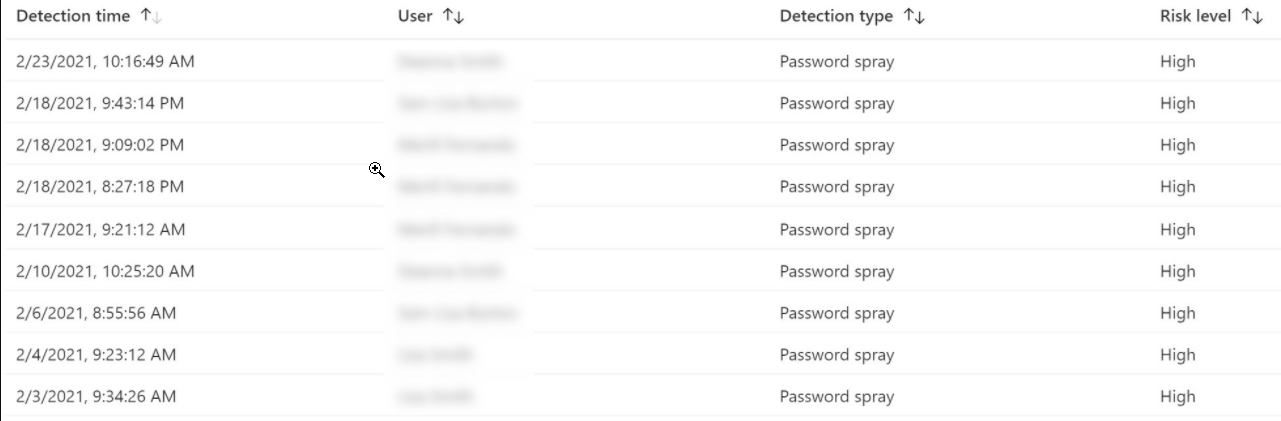

Azure Identity Protection でパスワード スプレーを検出する

Azure Identity Protection は Microsoft Entra ID P2 機能であり、パスワード スプレー検出リスク アラートと検索機能を備えています。この機能により、詳細情報または自動修復が提供されます。

low-and-slow 攻撃のインジケーター

low-and-slow 攻撃のインジケーターは、アカウントのロックアウトまたは間違ったパスワードのしきい値に達していない場合のインジケーターです。 これらのインジケーターは、次の方法で検出できます。

- GAL 順序のエラー

- 反復属性でのエラー (UA、ターゲット AppID、IP ブロック/場所)

- タイミング – 自動スプレーは、試行間の時間間隔がより規則的になる傾向があります。

調査と軽減策

Note

継続的または進行中の攻撃の間に、調査と軽減策を同時に実行できます。

ADFS で詳細ログを有効にします (まだ有効にしていない場合)。

攻撃の開始日時を特定します。

ファイアウォール、ADFS、SIEM、または Microsoft Entra ID から攻撃者の IP アドレス (複数のソースと複数の IP アドレスである可能性があります) を特定します。

パスワード スプレーが確認されたら、場合によっては地元当局 (特に、警察、第三者など) に通報する必要があります。

ADFS の次のイベント ID を照合して監視します。

ADFS 2012 R2

- 監査イベント 403 – 要求しているユーザー エージェント

- 監査イベント 411 – 失敗した認証要求

- 監査イベント 516 – エクストラネット ロックアウト

- 監査イベント 342 – 失敗した認証要求

- 監査イベント 412 - サインインに成功しました

"監査イベント 411 - 失敗した認証要求" を収集するには、次のスクリプトを使用します。

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

ADFS 2016/2019

上記のイベント ID と共に、"監査イベント 1203 – 新しい資格情報の検証エラー" を照合します。

- 今回の成功したすべてのサインインを ADFS で照合します (フェデレーションの場合)。 迅速なサインインとサインアウト (同じ秒) は、パスワードが正常に推測され、攻撃者によって試みられたことを示している可能性があります。

- フェデレーションとマネージドのどちらのシナリオでも、この期間に成功または中断された Microsoft Entra イベントを照合します。

Microsoft Entra ID からイベント ID を監視して照合する

エラー ログの意味を検索する方法を参照してください。

Microsoft Entra ID の次のイベント ID が関連しています。

- 50057 - ユーザー アカウントが無効になりました

- 50055 - パスワードの有効期限が切れました

- 50072 – ユーザーが MFA の提供を求められました

- 50074 - MFA が必要です

- 50079 - ユーザーはセキュリティ情報を登録する必要があります

- 53003 - 条件付きアクセスによってユーザーがブロックされました

- 53004 - 疑わしいアクティビティが原因で MFA を構成できない

- 530032 - セキュリティ ポリシーの条件付きアクセスによってブロックされました

- サインインの状態、成功、失敗、中断

Microsoft Sentinel プレイブックからイベント ID を照合する

すべてのイベント ID は、 GitHub で入手できる Microsoft Sentinel プレイブックから取得できます。

分離して攻撃を確認する

ADFS と Microsoft Entra の成功および中断のサインイン イベントを分離します。 これらが対象となるアカウントです。

IP アドレスをブロックします (ADFS 2012R2 以上のフェデレーション認証の場合)。 次に例を示します。

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

ADFS ログを収集する

ある期間内の複数のイベント ID を収集します。 次に例を示します。

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

Microsoft Entra ID で ADFS ログを照合する

Microsoft Entra サインイン レポートには、Microsoft Entra Connect Health を使用する場合の ADFS サインイン アクティビティが含まれます。 トークンの発行元の種類 "フェデレーション" でサインイン ログをフィルター処理します。

特定の IP アドレスのサインイン ログを取得する PowerShell コマンドの例を次に示します。

Get-AzureADIRSignInDetail -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -IpAddress 131.107.128.76

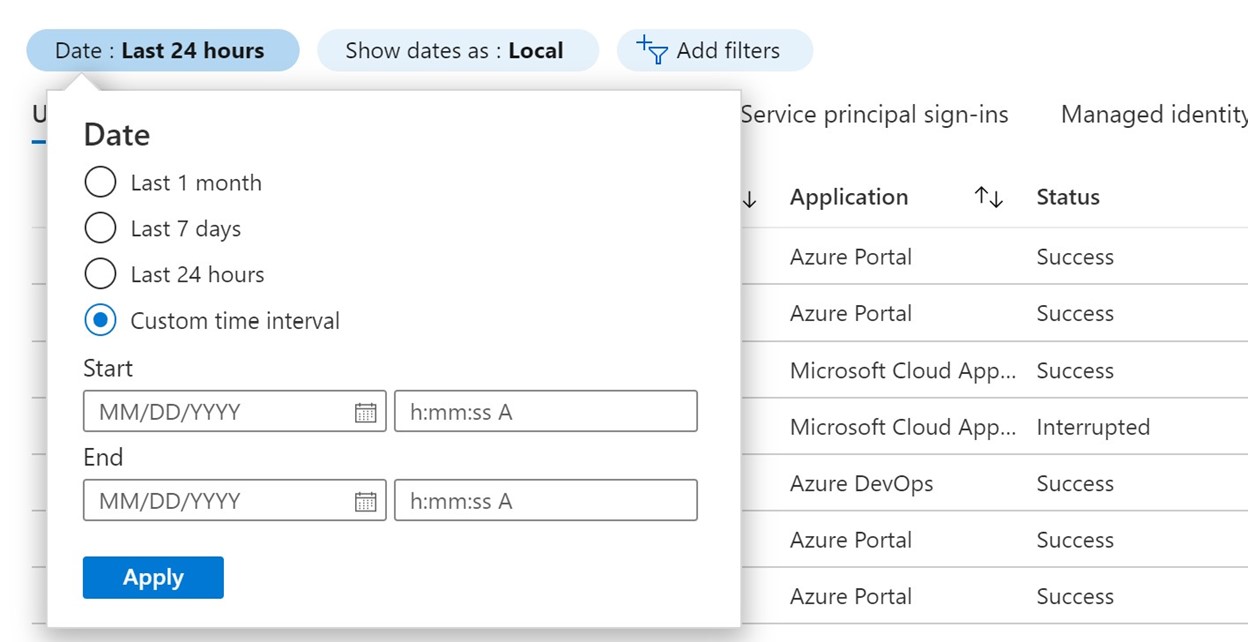

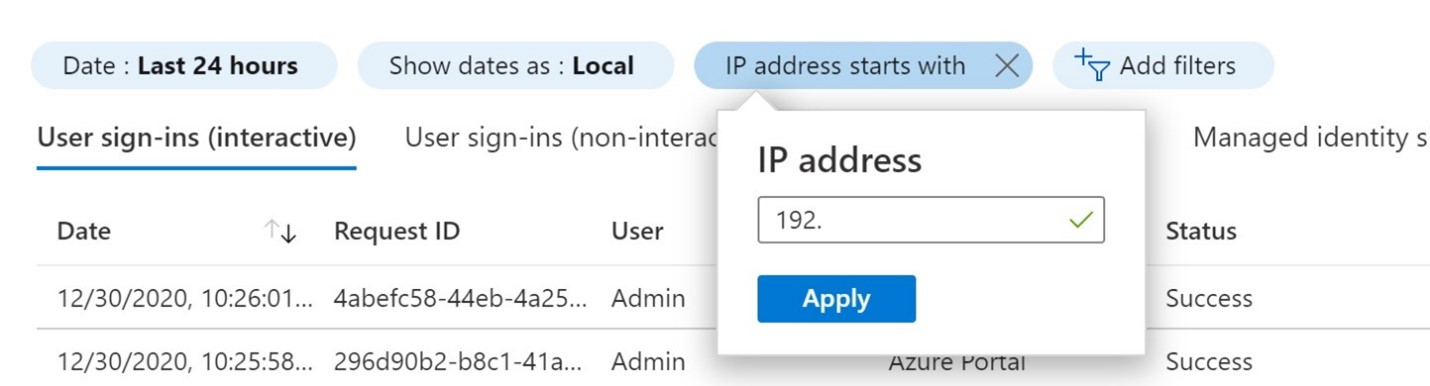

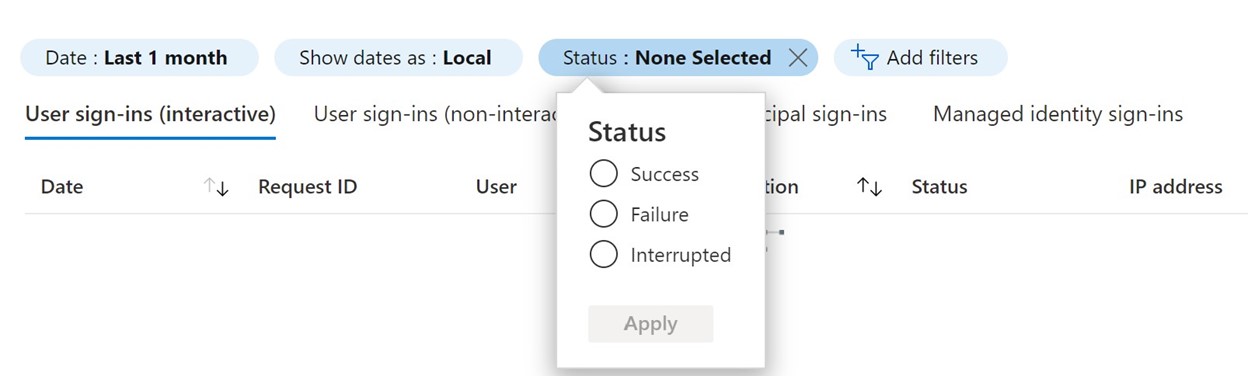

また、次の画像に示すように、Azure portal で期間、IP アドレス、成功および中断のサインインを検索します。

その後、分析用にこのデータを .csv ファイルとしてダウンロードできます。 詳細については、「Microsoft Entra 管理センターのサインイン アクティビティ レポート」を参照してください。

調査結果の優先順位付け

最も重大な脅威に対処できるようにすることが重要です。 この脅威は、攻撃者がアカウントへのアクセスを正常に取得し、データにアクセス/流出できることを示している可能性があります。攻撃者はパスワードを持っていますが、アカウントにアクセスできない可能性があります。 たとえば、パスワードを持っているけれども、MFA チャレンジに合格していない場合です。 または、攻撃者はパスワードを正しく推測できなかったが、試行を続けている可能性があります。 分析中は、次の調査結果に優先順位を付けます。

- 既知の攻撃者の IP アドレスによる成功したサインイン

- 既知の攻撃者の IP アドレスによる中断したサインイン

- 既知の攻撃者の IP アドレスによる失敗したサインイン

- その他の不明な IP アドレスによる成功したサインイン

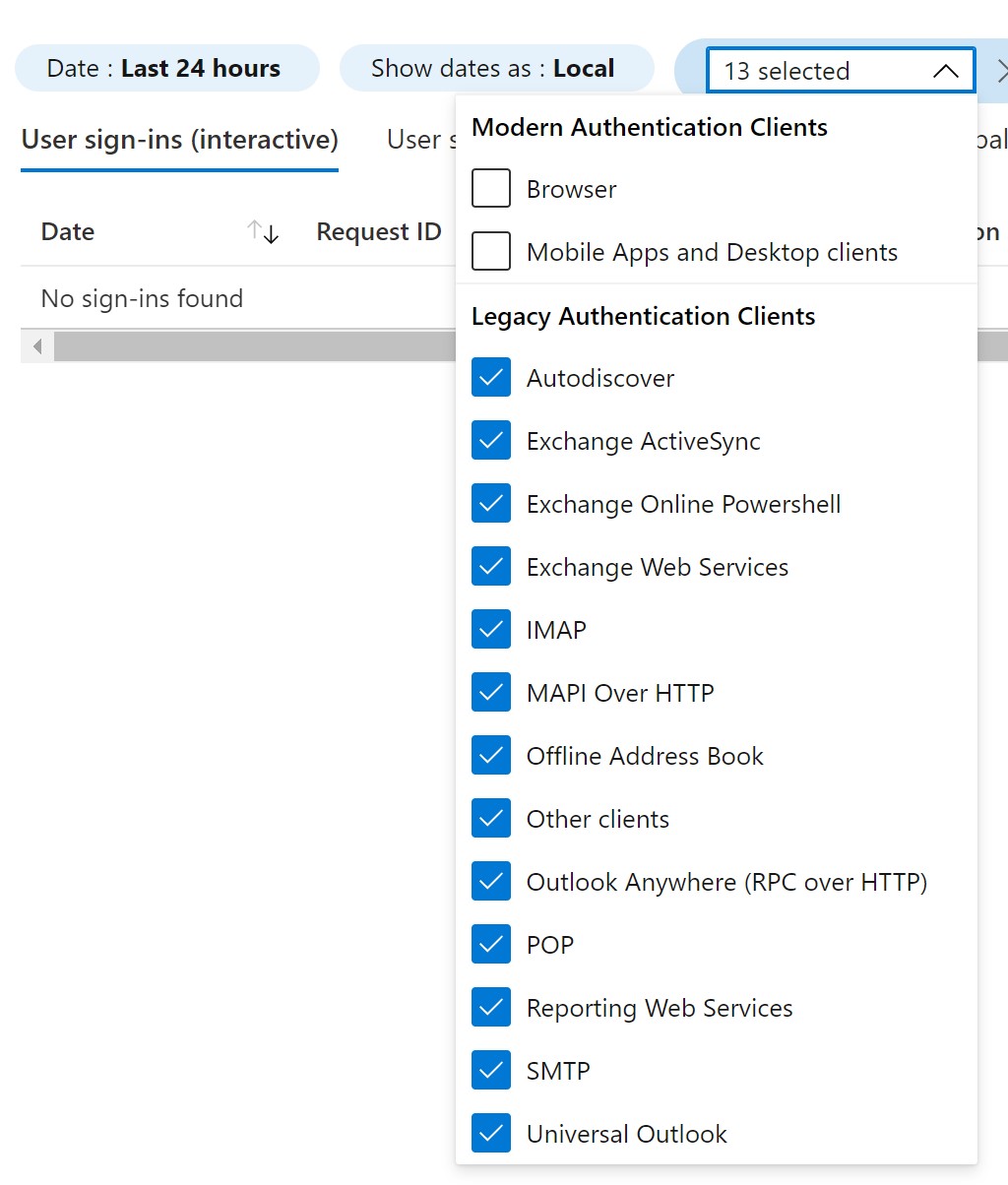

レガシ認証を確認する

ほとんどの攻撃でレガシ認証が使用されます。 攻撃のプロトコルを特定するには、多くのさまざまな方法があります。

Microsoft Entra ID で、[サインイン] に移動し、クライアント アプリでフィルター処理します。

一覧表示されているすべてのレガシ認証プロトコルを選択します。

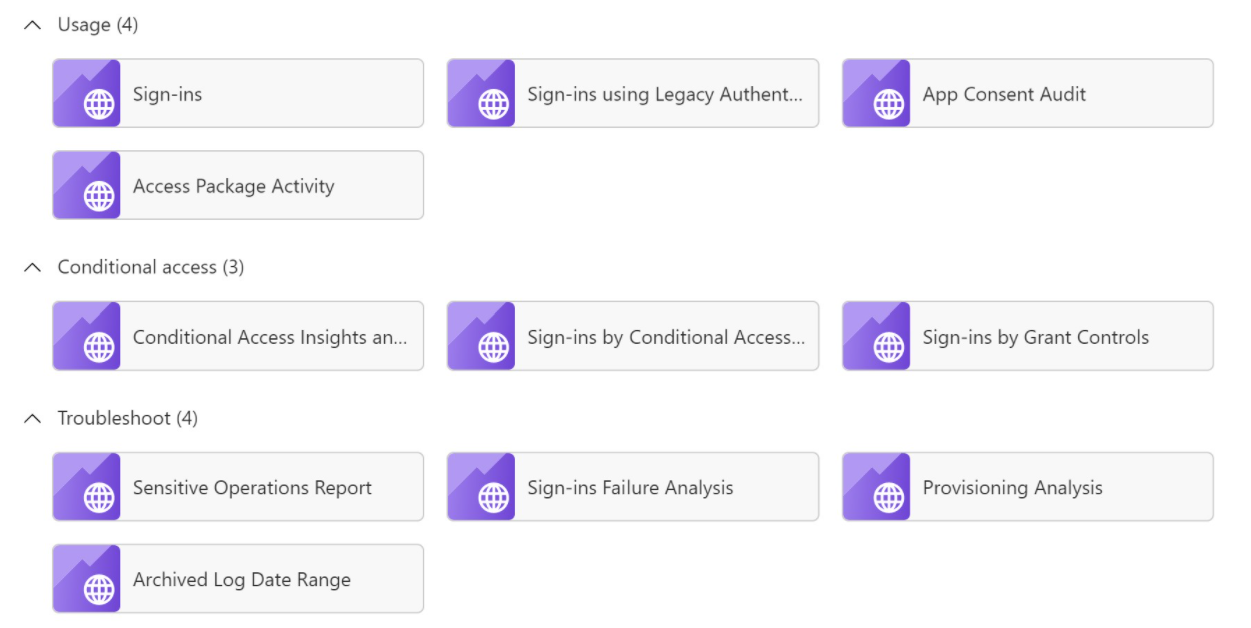

または、Azure ワークスペースがある場合、Microsoft Entra 管理センターの [監視とブック] の下にある、事前構築済みのレガシ認証ブックを使用できます。

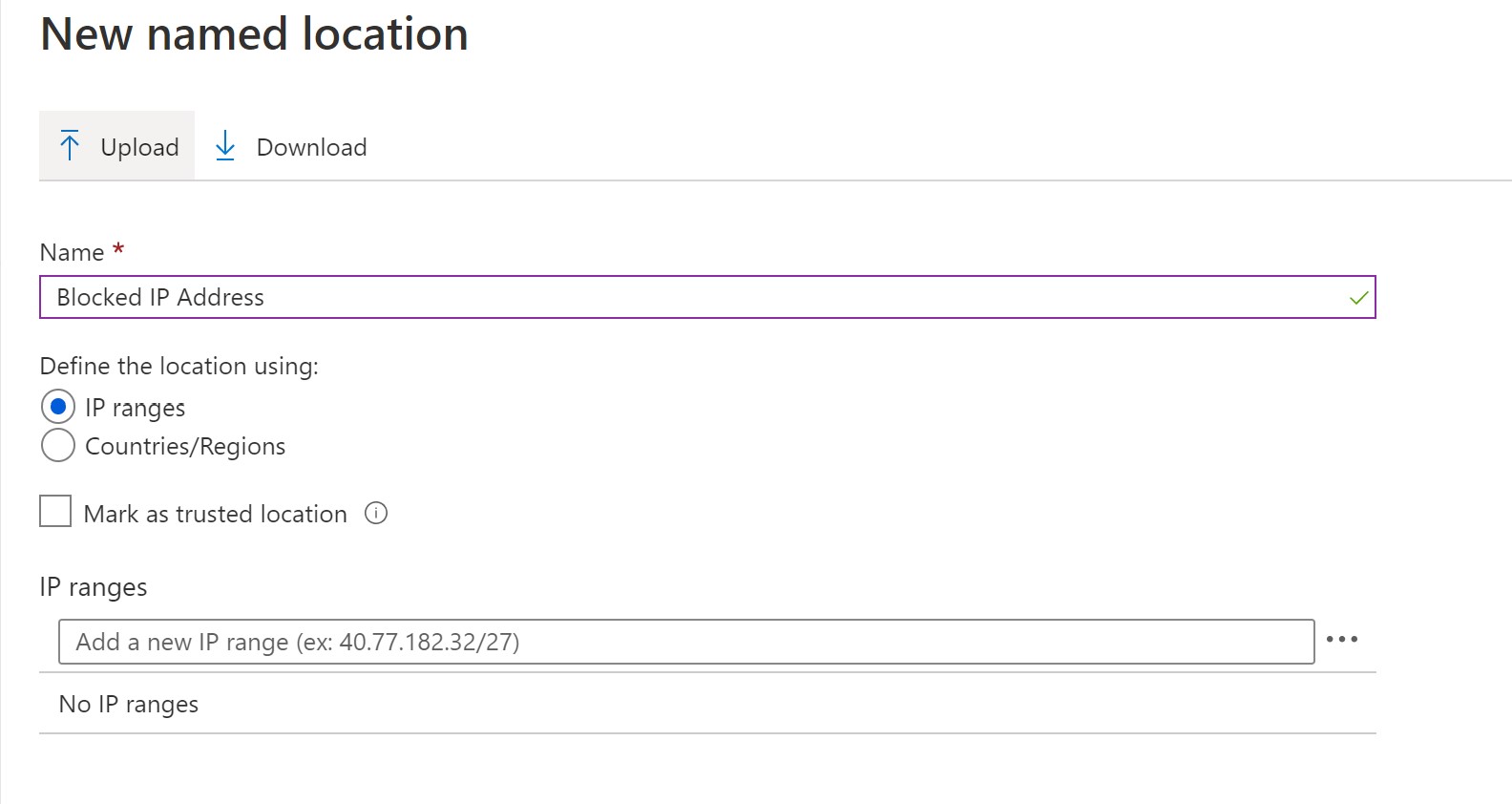

マネージド シナリオの Microsoft Entra ID で IP アドレスをブロックする (ステージングを含む PHS)

[新しいネームド ロケーション] に移動します。

すべてのアプリケーションをターゲットとし、このネームド ロケーションのみをブロックするする CA ポリシーを作成します。

ユーザーは以前にこのオペレーティング システム、IP、ISP、デバイス、またはブラウザーを使用していたか

ユーザーがこれらを使用したことがなく、このアクティビティが異常な場合は、ユーザーにフラグを設定し、そのすべてのアクティビティを調査します。

IP は「危険」とマークされているか

パスワードは成功したが MFA に失敗した応答を記録するようにしてください。このアクティビティは、攻撃者がパスワードを取得しているが MFA を通過していないことを示しているためです。

通常のサインインと思えるアカウント (たとえば、MFA を通過した、場所および IP に異変がない) は、すべて除外します。

MFA レポート

また、MFA ログを確認して、攻撃者がパスワードを推測したが MFA プロンプトが失敗しているかどうかを判断することも重要です。 Microsoft Entra 多要素認証ログには、ユーザーが多要素認証を求められたときのイベントの認証の詳細が表示されます。 Microsoft Entra ID に大量の疑わしい MFA ログがないことを確認します。 詳細については、サインイン レポートを使用して Microsoft Entra 多要素認証イベントを確認する方法に関する記事を参照してください。

追加のチェック

Defender for Cloud アプリで、侵害されたアカウントのアクティビティとファイル アクセスを調査します。 詳細については、以下を参照してください。

ユーザーが仮想マシン (VM)、ドメイン アカウントのアクセス許可、ストレージなど、より多くのリソースにアクセスできるかどうかを確認します。 データ侵害が発生した場合は、警察などの他の機関に通知する必要があります。

即時の是正措置

- 侵害された可能性のあるアカウント、またはアカウント パスワードが検出された場合は、そのパスワードを変更します。 さらに、そのユーザーをブロックします。 緊急のアクセス取り消しのガイドラインに従う必要があります。

- Microsoft Entra ID Identity Protection で、侵害されたアカウントを "侵害" としてマークします。

- 攻撃者の IP アドレスをブロックします。 このアクションの実行には注意が必要です。攻撃者は正当な VPN を使用できる可能性があり、IP アドレスが変更されるとよりリスクが高まる可能性があるためです。 クラウド認証を使用している場合は、Defender for Cloud Apps または Microsoft Entra ID で IP アドレスをブロックします。 フェデレーションの場合は、ADFS サービスの前にあるファイアウォール レベルで IP アドレスをブロックする必要があります。

- レガシ認証が使用中である場合、レガシ認証をブロックします (ただし、このアクションはビジネスに影響する可能性があります)。

- MFA を有効にします (まだしていない場合)。

- ユーザー リスクとサインイン リスクに対して Identity Protection を有効にします。

- 侵害されたデータ (メール、SharePoint、OneDrive、アプリ) を確認します。 Defender for Cloud アプリのアクティビティ フィルターを使用する方法について説明します。

- パスワードの検疫を維持します。 詳細については、「Microsoft Entra ID 保護」を参照してください。

- ADFS のヘルプを参照することもできます。

回復

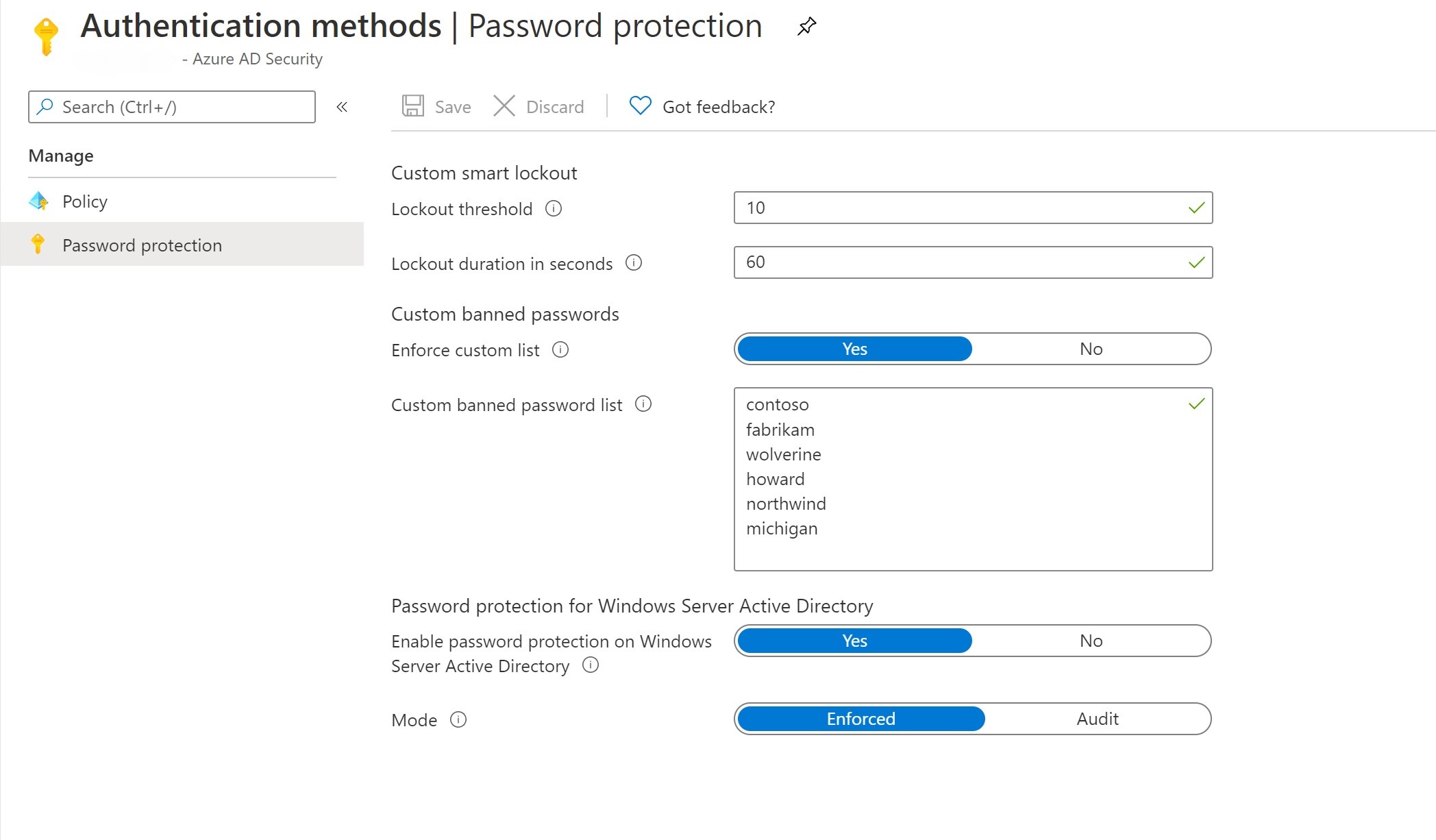

パスワード保護

カスタムの禁止パスワード リストを有効にすることで、Microsoft Entra ID とオンプレミスにパスワード保護を実装します。 この構成により、ユーザーが脆弱なパスワードまたは組織に関連付けられたパスワードを設定することを防ぐことができます。

詳細については、パスワード スプレー攻撃から防御する方法に関するページを参照してください。

IP アドレスのタグ付け

Defender for Cloud アプリで IP アドレスにタグを付けて、将来の使用に関連するアラートを受信します。

IP アドレスのタグ付け

Defender for Cloud アプリでは、IP スコープの IP アドレスに "タグ付け" し、将来の参照と迅速な対応のためにこの IP 範囲のアラートを設定します。

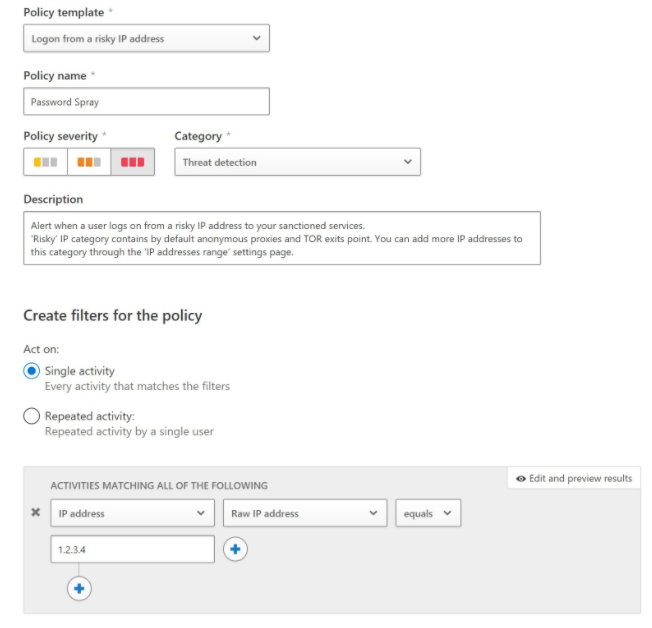

特定の IP アドレスに対するアラートの設定

アラートを構成する

組織のニーズに応じて、アラートを構成できます。

SIEM ツールでアラートを設定し、ログのギャップの改善を確認します。 ADFS、Microsoft Entra ID、Office 365、Defender for Cloud アプリのログ記録を統合します。

ADFS Health Connect と危険な IP ポータルでしきい値とアラートを構成します。

Identity Protection ポータルでアラートの構成方法を参照してください。

条件付きアクセスまたは Identity Protection のいずれかを使用してサインイン リスク ポリシーを設定する

推奨される防御方法

- エンド ユーザー、主要な利害関係者、現場運用、技術チーム、サイバー セキュリティおよびコミュニケーション チームを教育する

- セキュリティ コントロールを見直し、組織内のセキュリティ コントロールを改善または強化するために必要な変更を行う

- Microsoft Entra 構成評価の提案

- 定期的な攻撃シミュレーターの演習を実行する

リファレンス

前提条件

- Microsoft Sentinel アラート

- Microsoft Defender for Cloud アプリの SIEM 統合

- Graph API との SIEM 統合

- Splunk のアラートに関するマニュアル

- ADFS Health Connect のインストール

- Microsoft Entra ID サインイン ログについて

- MFA レポートについて

軽減策

- パスワード スプレーの軽減策

- パスワード保護を有効にする

- レガシー認証をブロックする

- ADFS で IP アドレスをブロックする

- アクセス制御 (IP アドレスのブロックを含む) ADFS v3

- ADFS パスワード保護

- ADFS エクストラネット ロックアウトを有効にする

- プライマリ認証としての MFA

- Identity Protection を有効にする

- Microsoft Entra の監査アクティビティのリファレンス

- Microsoft Entra 監査ログ スキーマ

- Microsoft Entra サインイン ログ スキーマ

- Microsoft Entra 監査ログ Graph API

- 危険な IP アラート

- ADFS ヘルプ

回復

- SIEM ツールの統合

- Defender for Cloud アプリ アラートの生成

- 危険な IP および ADFS Health Connect アラートを作成する

- Identity Protection アラート

- 攻撃シミュレーター

追加のインシデント対応プレイブック

これらの追加の種類の攻撃を特定して調査するためのガイダンスを確認します。

インシデント対応のリソース

- 新規担当者および経験豊富なアナリスト向けの Microsoft セキュリティ製品およびリソースの概要

- セキュリティ オペレーション センター (SOC) の計画

- Microsoft Defender XDR のインシデント対応

- Microsoft Defender for Cloud (Azure)

- Microsoft Sentinel のインシデント応答

- Microsoft インシデント対応チーム ガイドでセキュリティ チームとリーダー向けのベスト プラクティスを共有

- Microsoft インシデント対応ガイドは、セキュリティ チームによる疑わしいアクティビティの分析で役に立つ