Microsoft Windows 用グローバル セキュア アクセス クライアント

グローバル セキュア アクセスの重要なコンポーネントであるグローバル セキュア アクセスクライアントは、組織がエンド ユーザー デバイス上のネットワーク トラフィックを管理およびセキュリティで保護するのに役立ちます。 クライアントの主な役割は、グローバル セキュア アクセスによって保護される必要があるトラフィックをクラウド サービスにルーティングすることです。 その他のすべてのトラフィックは、ネットワークに直接送信されます。 ポータルで構成された転送プロファイルは、グローバル セキュア アクセス クライアントがクラウド サービスにルーティングするトラフィックを決定します。

Note

グローバル セキュア アクセス クライアントは、macOS、Android、iOS でも使用できます。 これらのプラットフォームにグローバル セキュア アクセス クライアントをインストールする方法については、「macOS用のグローバル セキュア アクセス クライアント

この記事には、Windows 用のグローバル セキュア アクセス クライアントをダウンロードしてインストールする方法について説明します。

前提条件

- グローバル セキュア アクセスにオンボードされた Microsoft Entra テナント。

- オンボードされたテナントに参加しているマネージド デバイス。 デバイスは、Microsoft Entra 参加済みまたは Microsoft Entra ハイブリッド参加済みである必要があります。

- Microsoft Entra 登録済みデバイスはサポートされていません。

- グローバル セキュア アクセス クライアントには、Windows 10 または Windows 11 の 64 ビット バージョンが必要です。

- Azure Virtual Desktop シングルセッションがサポートされています。

- Azure Virtual Desktop のマルチセッションはサポートされていません。

- Windows 365 がサポートされています。

- クライアントをインストールまたはアップグレードするには、ローカル管理者の資格情報が必要です。

- グローバル セキュア アクセス クライアントにはライセンスが必要です。 詳細については、「グローバル セキュア アクセスとは」のライセンスに関するセクションを参照してください。 必要に応じて、ライセンスを購入するか、試用版ライセンスを取得できます。

クライアントをダウンロードする

最新バージョンのグローバル セキュア アクセス クライアントは、Microsoft Entra 管理センターからダウンロードできます。

- Global Secure Access 管理者 として Microsoft Entra 管理センターにサインインします。

- [グローバル セキュア アクセス]>[接続]>[クラウド ダウンロード] に移動します。

- [クライアントをダウンロードする] を選択します。

![[クライアントをダウンロードする] ボタンが強調表示されている、クライアント ダウンロードのスクリーンショット。](media/how-to-install-windows-client/client-download-screen.png)

グローバル セキュア アクセス クライアントをインストールする

自動インストール

組織では、/quiet スイッチを使ってグローバル セキュア アクセス クライアントをサイレントでインストールしたり、Microsoft Intune などのモバイル デバイス管理 (MDM) ソリューションを使ってクライアントをデバイスに展開したりできます。

手動のインストール

グローバル セキュア アクセス クライアントを手動でインストールするには

- セットアップ ファイル GlobalSecureAccessClient.exe を 実行します。 ソフトウェア ライセンス条項に同意します。

- クライアントがインストールされ、Microsoft Entra 資格情報を使用してサイレントにサインインします。 サイレント サインインに失敗した場合、インストーラーは手動でサインインするように求められます。

- サインイン。 接続アイコンが緑色に変わります。

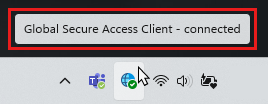

- 接続アイコンにカーソルを合わせると、クライアントの状態通知が開き、接続済みと表示されます。

クライアント アクション

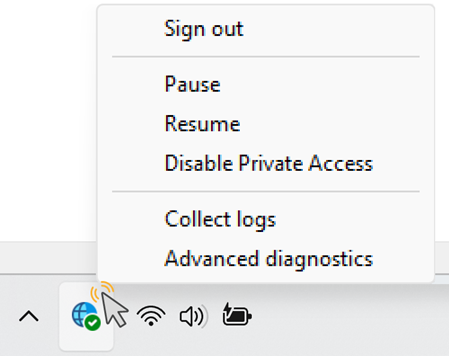

使用可能なクライアント メニューアクションを表示するには、グローバルセキュア アクセス システム トレイ アイコンを右クリックします。

ヒント

グローバル セキュア アクセス クライアントのメニュー アクションは、 クライアント レジストリ キー 構成によって異なります。

| アクション | 説明 |

|---|---|

| サインアウト | 既定では非表示。 Windows へのサインインに使用した以外の Microsoft Entra ユーザーを使用してグローバル セキュア アクセス クライアントにサインインする必要がある場合は、サインアウト アクションを使用します。 このアクションを使用するには、適切なクライアント レジストリ キーを更新します。 |

| 無効にする | クライアントを無効にするには、無効アクションを選択します。 クライアントを有効にするか、マシンを再起動するまで、クライアントは無効のままとなります。 |

| 有効にする | グローバル セキュア アクセス クライアントを有効にします。 |

| プライベート アクセスを無効にする | 既定では非表示。 デバイスを企業ネットワークに直接接続して、グローバル セキュア アクセスをバイパスして、グローバル セキュア アクセスではなく、ネットワーク経由で直接プライベート アプリケーションにアクセスする場合は、プライベート アクセスを無効にするアクションを使用します。 このアクションを使用するには、適切なクライアント レジストリ キーを更新します。 |

| ログの収集 | クライアント ログ (クライアント マシンに関する情報、サービスの関連イベント ログ、レジストリ値) を収集し、調査のために Microsoft サポートと共有する zip ファイルにアーカイブするには、このアクションを選択します。 ログの既定の場所は C:\Program Files\Global Secure Access Client\Logs です。 コマンド プロンプトで次のコマンドを入力して、Windows 上でクライアント ログを収集することもできます: C:\Program Files\Global Secure Access Client\LogsCollector\LogsCollector.exe" <username> <user>。 |

| 詳細な診断 | このアクションを選択して詳細な診断ユーティリティを起動させ、さまざまなトラブルシューティングツールにアクセスします。 |

クライアント ステータス インジケーター

状態の通知

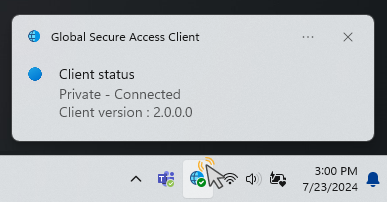

グローバル セキュア アクセス アイコンをダブルクリックしてクライアントの状態通知を開き、クライアント用に構成された各チャネルの状態を表示します。

システム トレイ アイコンのクライアント ステータス

| アイコン | メッセージ | 説明 |

|---|---|---|

| Global Secure Access | クライアントは、グローバル セキュア アクセスへの接続を初期化して確認しています。 | |

| グローバル セキュア アクセス - 接続済み | クライアントがグローバル セキュア アクセスに接続済み。 | |

| グローバル セキュア アクセス - 無効 | サービスがオフラインであるか、ユーザーがクライアントを無効にしているため、クライアントは無効になっています。 | |

| グローバル セキュア アクセス - 切断済み | クライアントがグローバル セキュア アクセスへの接続に失敗しました。 | |

| グローバル セキュア アクセス - 一部のチャネルに到達できない | クライアントはグローバル セキュア アクセスに部分的に接続されています (つまり、少なくとも次のいずれかのチャネルへの接続に失敗しました: Microsoft Entra、Microsoft 365、プライベート アクセス、インターネット アクセス)。 | |

| グローバル セキュア アクセス - 組織によって無効にされている | 組織がクライアントを無効にしました (つまり、すべてのトラフィック転送プロファイルが無効になっています)。 | |

| グローバル セキュア アクセス : プライベート アクセスが無効になっている | ユーザーは、このデバイスでプライベート アクセスを無効にしました。 | |

| グローバル セキュア アクセス : インターネットに接続できませんでした | クライアントがインターネット接続を検出できませんでした。 デバイスは、インターネットに接続されていないネットワークまたはキャプティブ ポータルのサインインを必要とするネットワークに接続されています。 |

既知の制限事項

この機能には、1 つ以上の既知の制限があります。 この機能の既知の問題と制限事項の詳細については、「グローバル セキュア アクセスの既知の制限事項」を参照してください。

トラブルシューティング

グローバル セキュア アクセス クライアントのトラブルシューティングを行うには、タスク バーのクライアント アイコンを右クリックし、トラブルシューティング オプション (ログの収集または詳細な診断) のいずれかを選択します。

ヒント

管理者は、クライアント レジストリ キーを変更することで、グローバル セキュア アクセス クライアント のメニュー オプションを変更できます。

グローバル セキュア アクセス クライアントのトラブルシューティングの詳細については、次の記事をご覧ください。

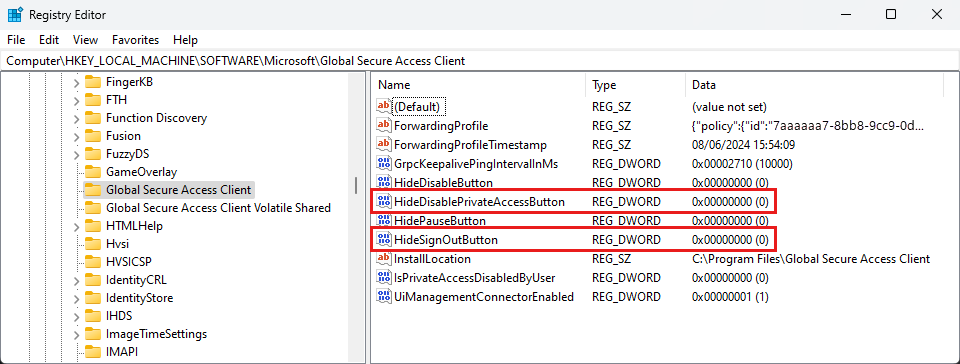

クライアント レジストリ キー

グローバル セキュア アクセス クライアントは、特定のレジストリ キーを使用して、さまざまな機能を有効または無効にします。 管理者は、Microsoft Intune やグループ ポリシーなどのモバイル デバイス管理 (MDM) ソリューションを使用して、レジストリ値を制御できます。

注意事項

Microsoft サポートによって指示されない限り、他のレジストリ値を変更しないでください。

特権のないユーザーを制限する

管理者は、次のレジストリ キーを設定することで、Windows デバイス上の特権のないユーザーがクライアントを無効または有効にできないようにすることができます。

Computer\HKEY_LOCAL_MACHINE\Software\Microsoft\Global Secure Access Client

RestrictNonPrivilegedUsers REG_DWORD

| データ | 説明 |

|---|---|

| 0x0 | Windows デバイス上の特権のないユーザーは、クライアントを無効および有効にすることができます。 |

| 0x1 | Windows デバイス上の特権のないユーザーは、クライアントを無効および有効にすることができません。 無効および有効オプションの場合は、UAC プロンプトによってローカル管理者の資格情報が要求されます。 管理者は、無効化ボタンを非表示にすることもできます (「システム トレイ メニュー ボタンの非表示または再表示」を参照)。 |

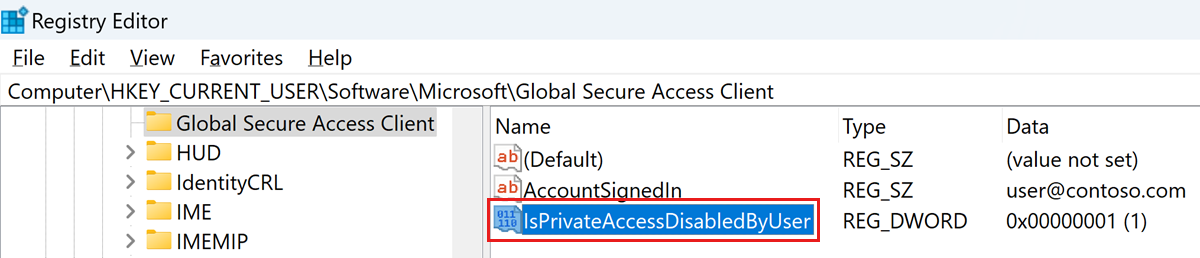

クライアントでプライベート アクセスを無効または有効にする

このレジストリ値は、クライアントに対してプライベート アクセスを有効にするか無効にするかを制御します。 ユーザーが企業ネットワークに接続されている場合、グローバル セキュア アクセスをバイパスし、プライベート アプリケーションに直接アクセスすることを選択できます。

ユーザーは、システム トレイ メニューからプライベート アクセスを無効または有効にすることができます。

ヒント

このオプションは、メニューが非表示でなく (「システム トレイ メニュー ボタンの表示または再表示」をご覧ください)、このテナントに対してプライベート アクセスが有効になっている場合にのみ使用できます。

管理者は、レジストリ キーを設定することで、ユーザーのプライベート アクセスを無効または有効にすることができます。

Computer\HKEY_CURRENT_USER\Software\Microsoft\Global Secure Access Client

| 値 | Type | データ | 説明 |

|---|---|---|---|

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x0 | このデバイスでは、プライベート アクセスが有効になっています。 プライベート アプリケーションへのネットワーク トラフィックは、グローバル セキュア アクセスを経由します。 |

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x1 | このデバイスでは、プライベート アクセスは無効になっています。 プライベート アプリケーションへのネットワーク トラフィックは、ネットワークに直接送信されます。 |

レジストリ値が存在しない場合、既定値は 0x0 であり、プライベート アクセスが有効になります。

システム トレイ メニュー ボタンの非表示または再表示

管理者は、クライアント システム トレイ アイコン メニューの特定のボタンを表示または非表示にすることができます。 次のレジストリ キー値を作成します。

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

| 値 | Type | データ | 既定の動作 | 説明 |

|---|---|---|---|---|

| HideSignOutButton | REG_DWORD | 0x0 - 表示 0x1 : 非表示 | 非表示 | この設定を構成して、サインアウトアクションを表示または非表示にします。 このオプションは、ユーザーが Windows へのサインインに使用したのとは異なる Microsoft Entra ユーザーを使用してクライアントにサインインする必要がある特定のシナリオに適しています。 注: クライアントへのサインインは、デバイスが参加しているのと同じ Microsoft Entra テナント内のユーザーを使用して行う必要があります。 サインアウトアクションを使用して、既存のユーザーを再認証することもできます。 |

| HideDisablePrivateAccessButton | REG_DWORD | 0x0 - 表示 0x1 : 非表示 | 非表示 | この設定を構成して、プライベート アクセスを無効にするアクションを表示または非表示にします。 このオプションは、デバイスが企業ネットワークに直接接続されていて、ユーザーがグローバル セキュア アクセスではなく、ネットワーク経由で直接プライベート アプリケーションにアクセスすることを好むシナリオに適しています。 |

| HideDisableButton | REG_DWORD | 0x0 - 表示 0x1 : 非表示 | 表示 | 無効アクションを表示または非表示にするには、この設定を構成します。 表示されている場合、ユーザーはグローバル セキュア アクセス クライアントを無効にすることができます。 クライアントは、ユーザーによって再度有効にされるまで、無効のままです。 無効アクションが非表示の場合、特権のないユーザーはクライアントを無効にできません。 |

詳細については、高度なユーザー向けのWindowsで IPv6 を構成するためのガイダンスをご覧ください。

関連コンテンツ

- macOS向けグローバルセキュアアクセスクライアント

- Android 用のグローバルセキュアアクセスクライアント

- iOS用グローバル・セキュア・アクセス・クライアント