iOS 用グローバル セキュア アクセス クライアント (プレビュー)

この記事では、グローバル セキュア アクセス クライアント アプリを設定して iOS および iPadOS デバイスに展開する方法について説明します。 わかりやすくするために、この記事では iOS と iPadOS の両方を iOS と示します。

注意事項

iOS で Defender for Endpoint と共に他のサードパーティ エンドポイント保護製品を実行すると、パフォーマンスの問題や予期しないシステム エラーが発生する可能性があります。

Note

- グローバル セキュア アクセス クライアントは、iOS 上の Microsoft Defender for Endpoint を介して展開されます。

- iOS 上のグローバル セキュア アクセス クライアントでは VPN を使用します。 この VPN は通常の VPN ではありません。 むしろ、ローカル/自己ループ VPN です。

前提条件

- グローバル セキュア アクセス iOS クライアントを使用するには、iOS エンドポイント デバイスを Microsoft Entra 登録済みデバイスとして構成します。

- テナントに対してグローバル セキュア アクセスを有効にする場合は、ライセンスの要件に関する記述を参照してください。 必要に応じて、ライセンスを購入するか、試用版ライセンスを取得できます。

- テナントをグローバル セキュア アクセスにオンボードし、1 つまたは複数のトラフィック転送プロファイルを構成します。 詳細については、「Microsoft Entra 管理センターのグローバル セキュア アクセス領域にアクセスする」を参照してください。

要件

ネットワークの要件

iOS 上の Microsoft Defender for Endpoint (Apple App Store で入手可能) をネットワークに接続されているときに機能させるには、Microsoft Defender for Endpoint サービス URL へのアクセスを有効にするようにファイアウォール/プロキシを構成する必要があります。

Note

iOS 上の Microsoft Defender for Endpoint は、ユーザーレスや共有デバイスではサポートされていません。

システム要件

iOS デバイス (電話またはタブレット) は、次の要件を満たしている必要があります。

- デバイスに iOS 15.0 以降がインストールされている。

- デバイスに、Microsoft Authenticator アプリまたは Intune ポータル サイト アプリがインストールされている。

- Intune デバイス コンプライアンス ポリシーを適用するために、デバイスが登録されている。

サポートされているモード

iOS 用グローバル セキュア アクセス クライアントでは、登録済みデバイスの両方のモード (監視対象デバイスと非監視対象デバイス) へのインストールがサポートされています。

サポートされているトラフィック転送プロファイル

iOS 用グローバル セキュア アクセス クライアントでは、Microsoft トラフィック転送プロファイルと Private Access トラフィック転送プロファイルがサポートされています。 詳細については、「Global Secure Access のトラフィック転送プロファイル」を参照してください。

既知の制限事項

- クイック ユーザー データグラム プロトコル (UDP) インターネット接続 (QUIC) トラフィックのトンネリング (Exchange Online を除く) はサポートされていません。

- Microsoft Tunnel とのグローバル セキュア アクセス (GSA) の共存は現在、サポートされていません。 詳細については、「Intune での Microsoft Tunnel の前提条件」をご覧ください。

インストール手順

Microsoft Intune を使用してデバイス管理者が登録したデバイスに展開する

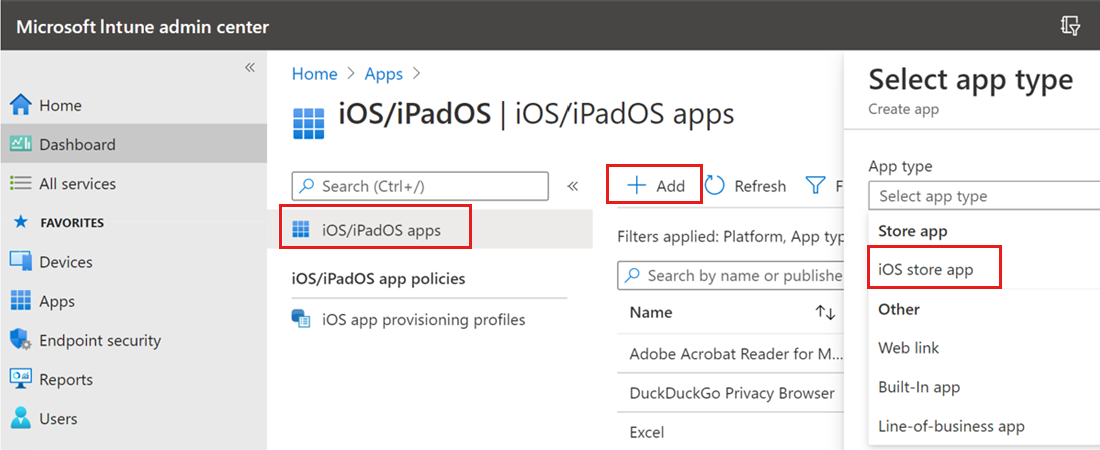

Microsoft Intune 管理センターで、[アプリ]>[iOS/iPadOS]>[追加]>[iOS ストア アプリ] の順に移動し、[選択] を選びます。

[アプリの追加] ページで、[アプリ ストアを検索します] を選択し、検索バーに「Microsoft Defender」と入力します。

検索結果で [Microsoft Defender] を選択し、[選択] を選びます。

最小オペレーティング システムとして、[iOS 15.0] を選択します。 アプリに関する残りの情報を確認し、[次へ] を選択します。

[割り当て] セクションで、[Required] セクションに移動し、[グループの追加] を選択します。

![[グループの追加] オプションが強調表示されている [アプリの追加] 画面のスクリーンショット。](media/how-to-install-ios-client/ios-client-add-group.png)

iOS アプリの Defender for Endpoint で対象とするユーザー グループを選択します。

Note

選択したユーザー グループは、Microsoft Intune に登録されているユーザーで構成されている必要があります。

- [選択]、[次へ] の順に選択します。

- [確認と作成] セクションで、入力したすべての情報が正しいことを確認し、[作成] を選択します。 しばらくすると、Defender for Endpoint アプリが正常に作成され、ページの右上隅に通知が表示されます。

- アプリ情報ページの [監視] セクションで [デバイスのインストール状態] を選択してデバイスのインストールが正常に完了したことを確認します。

![インストールされているデバイスの一覧を示す [デバイスのインストール状態] 画面のスクリーンショット。](media/how-to-install-ios-client/ios-client-device-install-status.png)

VPN プロファイルを作成し、Microsoft Defender for Endpoint のグローバル セキュア アクセスを構成する

Microsoft Intune 管理センターで、[デバイス]>[構成プロファイル]>[プロファイルの作成] の順に移動します。

[プラットフォーム] を [iOS/iPadOS] に、[プロファイルの種類] を [テンプレート] に、[テンプレート名] を [VPN] に設定します。

[作成] を選択します

プロファイルの名前を入力し、[次へ] を選択します。

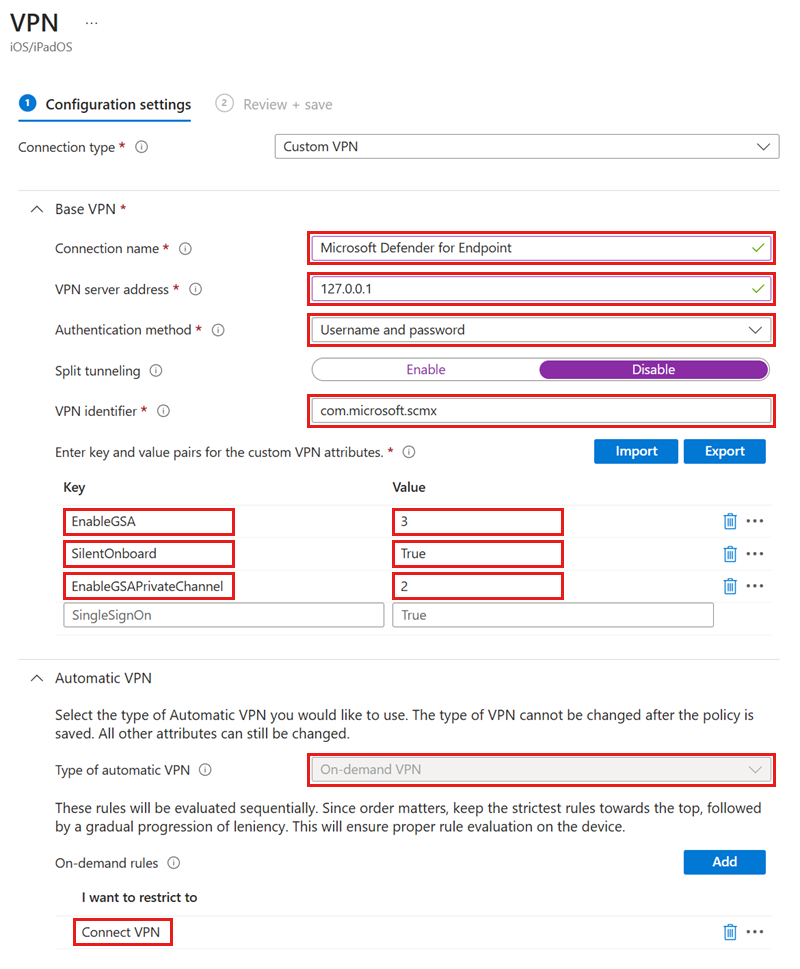

[接続の種類] を [カスタム VPN] に設定します。

[ベース VPN] セクションで、次のように入力します。

- 接続名: Microsoft Defender for Endpoint

- VPN サーバー アドレス: 127.0.0.1

- 認証方法: "ユーザー名とパスワード"

- 分割トンネリング: 無効

- VPN 識別子: com.microsoft.scmx

キーと値のペア フィールドで、次のようにします。

キー SilentOnboard を追加し、値を True に設定します。

キー EnableGSA を追加し、次の表の適切な値を設定します。

Key 値 詳細 EnableGSA 値なし グローバル セキュア アクセスが有効ではなく、タイルが表示されません。 0 グローバル セキュア アクセスが有効ではなく、タイルが表示されません。 1 タイルは表示され、既定値は false (無効な状態) です。 ユーザーは、アプリからのトグルを使用して、グローバル セキュア アクセスを有効または無効にすることができます。 2 タイルは表示され、既定値は true (有効な状態) です。 ユーザーはオーバーライドできます。 ユーザーは、アプリからのトグルを使用して、グローバル セキュア アクセスを有効または無効にすることができます。 3 タイルは表示され、既定値は true (有効な状態) です。 ユーザーはグローバル セキュア アクセスを無効にすることはできません。 必要に応じて、キーと値のペアをさらに追加します (省略可能)。

Key 値 詳細 EnableGSAPrivateChannel 値なし グローバル セキュア アクセスは既定で有効になっています。 ユーザーは有効または無効にすることができます。 0 グローバル セキュア アクセスが有効ではなく、トグルがユーザーに表示されません。 1 トグルは表示され、既定値は false (無効状態) です。 ユーザーは有効または無効にすることができます。 2 タイルは表示され、既定値は true (有効な状態) です。 ユーザーは有効または無効にすることができます。 3 トグルは表示され、淡色表示になっており、既定値は true (有効な状態) です。 ユーザーはグローバル セキュア アクセスを無効にすることはできません。

引き続き VPN フォームに入力します。

- 自動 VPN の種類: オンデマンド VPN

- オンデマンド ルール: [追加] を選択してから、次のようにします。

- [次の操作] を [VPN の接続] に設定します。

- [制限] を [すべてのドメイン] に設定します。

エンド ユーザーが VPN を無効にできないようにするには、[ユーザーが自動 VPN を無効にできないようにする] を [はい] に設定します。 既定では、この設定は構成されておらず、ユーザーは [設定] でのみ VPN を無効にすることができます。

ユーザーがアプリ内から VPN トグルを使用できるようにするには、キーと値のペア EnableVPNToggleInApp = TRUE を追加します。 既定では、ユーザーはアプリ内からトグルを変更できません。

[次へ] を選択し、対象ユーザーにプロファイルを割り当てます。

[確認と作成] セクションで、すべての情報が正しいことを確認し、[作成] を選択します。

構成が完了し、デバイスと同期されると、対象の iOS デバイスで次のアクションが実行されます。

- Microsoft Defender for Endpoint が展開され、サイレントでオンボードされます。

- デバイスが Defender for Endpoint ポータルに一覧表示されます。

- 仮通知がユーザー デバイスに送信されます。

- グローバル セキュア アクセスと他の Microsoft Defender for Endpoint (MDE) で構成された機能がアクティブ化されます。

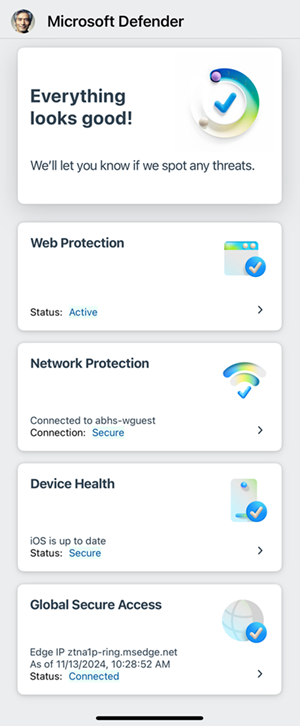

Defender アプリにグローバル セキュア アクセスが表示されたことを確認する

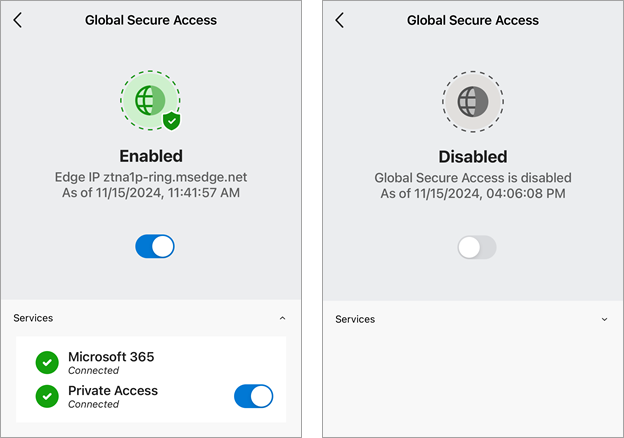

iOS 用グローバル セキュア アクセス クライアントは Microsoft Defender for Endpoint と統合されているため、エンド ユーザー エクスペリエンスを理解するのに役立ちます。 グローバル セキュア アクセスにオンボードすると、クライアントは Defender ダッシュボードに表示されます。

VPN プロファイルで EnableGSA キーを設定して、iOS 用グローバル セキュア アクセス クライアントを有効または無効にすることができます。 構成設定に応じて、エンド ユーザーは適切なトグルを使用して、個々のサービスまたはクライアント自体を有効または無効にすることができます。

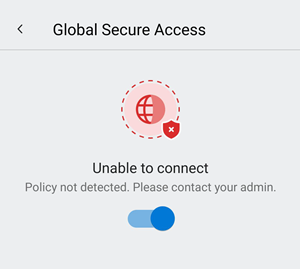

クライアントが接続できない場合は、サービスを無効にするための切り替えが表示されます。 ユーザーは、後で戻ってクライアントを有効にしてみることができます。

トラブルシューティング

- テナントのオンボード後に、Defender アプリにグローバル セキュア アクセス タイルが表示されません。

- Defender アプリを強制的に停止して再起動します。

- プライベート アクセス アプリケーションへのアクセスで、対話型サインインが成功した後に接続タイムアウト エラーが表示されます。

- アプリケーションを再読み込みします (または Web ブラウザーを更新します)。