このドキュメントでは、詳細な診断ユーティリティの [正常性チェック] タブを使用して、グローバル セキュア アクセス クライアントのトラブルシューティング ガイダンスを提供します。

はじめに

詳細な診断正常性チェックでは、テストを実行して、グローバル セキュア アクセス クライアントが正常に動作していること、およびそのコンポーネントが実行されていることを確認します。

正常性チェックを実行する

グローバル セキュア アクセス クライアントの正常性チェックを実行するには:

- システム トレイで、グローバル セキュア アクセス クライアントを右クリックし、[詳細な診断] を選択します。

- [ユーザー アカウント制御] ダイアログ ボックスが開きます。 [はい] を選択して、クライアント アプリケーションがデバイスに変更を加えることを許可します。

- [グローバル セキュア アクセス クライアント: 高度な診断] ダイアログ ボックスで、[正常性チェック] タブを選択します。タブを切り替えると、正常性チェックが実行されます。

解決プロセス

正常性チェック テストのほとんどは、相互に依存します。 テストが失敗した場合:

- 一覧で最初に失敗したテストを解決します。

- [最新の情報に更新] を選択して、テストの状態を表示します。

- 失敗したすべてのテストを解決するまで繰り返します。

![[最新の情報に更新] ボタンが強調表示されている [グローバル セキュア アクセスの正常性チェック] タブのスクリーンショット。](media/troubleshoot-global-secure-access-client-diagnostics-health-check/troubleshoot-health-check-refresh.png)

イベント ビューアーを確認する

トラブルシューティング プロセスの一環として、グローバル セキュア アクセス クライアントのイベント ビューアーを確認すると便利です。 ログには、エラーとその原因に関する重要なイベントが含まれています。

- コントロール パネル>システムとセキュリティ>Windows ツールに移動します。

- [イベント ビューアー] を起動します。

- [アプリケーションとサービス ログ]>Microsoft>Windows>[グローバル セキュア アクセス クライアント] に移動します。

- クライアント ログを表示するには、[操作] を選択します。

- ドライバー ログを表示するには、[カーネル] を選択します。

正常性チェックテスト

次のチェックでは、グローバル セキュア アクセス クライアントの正常性を確認します。

デバイスは Microsoft Entra に参加しています

Windows クライアントは、グローバル セキュア アクセス サービスに対してユーザーとデバイスを認証します。 デバイス認証 (デバイス トークンに基づく) では、デバイスが Microsoft Entra に登録しているか Microsoft Entra ハイブリッドに登録している必要があります。 Microsoft Entra 登録済みデバイスは現在サポートされていません。

デバイスの状態を確認するには、コマンド プロンプトで次のコマンドを入力します: dsregcmd.exe /status。

![[デバイスの状態、AzureAdJoined: はい] が強調表示されているコマンド プロンプトのスクリーンショット。](media/troubleshoot-global-secure-access-client-diagnostics-health-check/troubleshoot-health-entra-joined.png)

インターネットに接続できない

このチェックは、デバイスがインターネットに接続されているかどうかを示します。 グローバル セキュア アクセス クライアントには、インターネット接続が必要です。 このテストは、ネットワーク接続状態インジケーター (NCSI) 機能に基づいています。

実行中のトンネリング サービス

グローバル セキュア アクセス トンネリング サービスが実行されている必要があります。

- このサービスが実行されていることを確認するには、コマンド プロンプトで次のコマンドを入力します。

sc query GlobalSecureAccessTunnelingService - グローバル セキュア アクセス トンネリング サービスが実行されていない場合は、

services.mscから開始します。 - サービスの開始に失敗した場合は、イベント ビューアーでエラーを調べます。

エンジン サービスが実行されている

グローバル セキュア アクセス エンジン サービスが実行されている必要があります。

- このサービスが実行されていることを確認するには、コマンド プロンプトで次のコマンドを入力します。

sc query GlobalSecureAccessEngineService - グローバル セキュア アクセス エンジン サービスが実行されていない場合は、

services.mscから開始します。 - サービスの開始に失敗した場合は、イベント ビューアーでエラーを調べます。

実行中のポリシー取得サービス

グローバル セキュア アクセス ポリシー取得サービスが実行されている必要があります。

- このサービスが実行されていることを確認するには、コマンド プロンプトで次のコマンドを入力します。

sc query GlobalSecureAccessPolicyRetrieverService - グローバル セキュア アクセス ポリシー取得サービスが実行されていない場合は、

services.mscから開始します。 - サービスの開始に失敗した場合は、イベント ビューアーでエラーを調べます。

実行中のドライバー

グローバル セキュア アクセス ドライバーが実行されている必要があります。

このサービスが実行されていることを確認するには、コマンド プロンプトで次のコマンドを入力します。

sc query GlobalSecureAccessDriver

ドライバーが実行されていない場合:

- イベント ビューアーを開き、グローバル セキュア アクセス クライアント ログでイベント 304 を検索します。

- ドライバーが実行されていない場合は、マシンを再起動します。

sc query GlobalSecureAccessDriverコマンドをもう一度実行します。- 問題が解決しない場合は、グローバル セキュア アクセス クライアントを再インストールします。

実行中のクライアント トレイ アプリケーション

GlobalSecureAccessClient.exe プロセスは、システム トレイでクライアント UX を実行します。

システム トレイに [グローバル セキュア アクセス] アイコンが表示されない場合は、次のパスから実行できます。

C:\Program Files\Global Secure Access Client\GlobalSecureAccessClient.exe

[転送プロファイル] レジストリが存在する

このテストでは、次のレジストリ キーが存在することを確認します。

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfile

レジストリ キーが存在しない場合は、転送ポリシーを強制的に取得してみてください。

- 存在する場合は、

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestampレジストリ キーを削除します。 Global Secure Access Policy Retriever Serviceサービスを再起動します。- 2 つのレジストリ キーが作成されているかどうかを確認します。

- 作成されていない場合は、イベント ビューアーでエラーを調べます。

転送プロファイルが予想されるスキーマと一致する

本テストは、レジストリ内の転送プロフィールに、クライアントが読み取ることができる有効なファイル形式があることを確認します。

このテストが失敗した場合は、次の手順に従って、テナントの最新の転送プロファイルを使用していることを確認します。

- 次のレジストリ キーを削除します。

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp

Global Secure Access Policy Retriever Serviceサービスを再起動します。- グローバル セキュア アクセス クライアントを再起動します。

- 正常性チェックをもう一度実行します。

- 前の手順で問題が解決しない場合は、グローバル セキュア アクセス クライアントを最新バージョンにアップグレードします。

- 問題が解決しない場合は、Microsoft サポートにお問い合わせください。

緊急モードが無効

緊急モードでは、グローバル セキュア アクセス クライアントのグローバル セキュア アクセスクラウド サービスへのネットワーク トラフィックのトンネリングを妨げます。 緊急モードでは、グローバル セキュア アクセス ポータルのすべてのトラフィック プロファイルがオフになり、グローバル セキュア アクセス クライアントがトラフィックをトンネリングすることは想定されていません。

クライアントがトラフィックを取得し、そのトラフィックをグローバル セキュア アクセス サービスにトンネリングするように設定するには:

- グローバル セキュリティで保護されたアクセス管理者として、Microsoft Entra 管理センター にサインインします。

- グローバル セキュア [アクセス]>[接続]>[トラフィック転送] に移動します。

- 組織のニーズに一致するトラフィック プロファイルの少なくとも 1 つを有効にします。

グローバル セキュア アクセス クライアントは、ポータルで変更を加えた後、1 時間以内に更新された転送プロフィールを取得する必要があります。

転送プロフィールの診断 URL

転送プロフィールで有効化されたチャネルごとに、このテストでは、サービスの正常性をプローブする URL が構成に含まれていることを確認します。

正常性状態を表示するには、グローバル セキュア アクセス クライアント システム トレイ アイコンをダブルクリックします。

![現在の正常性状態が [接続済み] を示す、グローバル セキュア アクセス クライアント システム トレイ アイコンのスクリーンショット。](media/troubleshoot-global-secure-access-client-diagnostics-health-check/troubleshoot-health-client-status.png)

このテストが失敗した場合は、通常、グローバル セキュア アクセスに関する内部の問題が原因です。 Microsoft サポートにお問い合わせください。

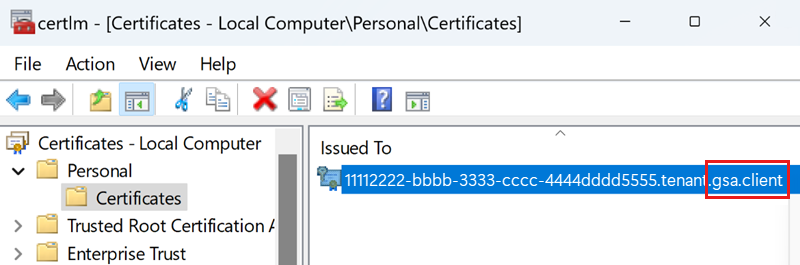

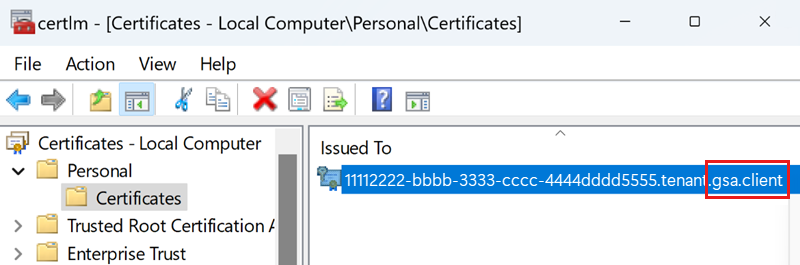

認証証明書が存在する

このテストでは、グローバル セキュア アクセス クラウド サービスへの相互トランスポート層セキュリティ (mTLS) 接続用の証明書がデバイスに存在することを確認します。

ヒント

テナントに対して mTLS がまだ有効になっていない場合、このテストは表示されません。

このテストが失敗した場合は、次の手順を実行して新しい証明書に登録します。

- コマンド プロンプトで次のコマンドを入力して、Microsoft 管理コンソールを起動します:

certlm.msc。 - certlm ウィンドウで、[個人]>[証明書] に移動します。

- 証明書が存在する場合は、 gsa.client で終わる証明書を削除します。

- 次のレジストリ キーを削除します。

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - サービス MMC でグローバル セキュア アクセス エンジン サービスを再起動します。

- 証明書 MMC を更新して、新しい証明書が作成されたことを確認します。

新しい証明書のプロビジョニングには数分かかる場合があります。 - グローバル セキュア アクセス クライアント イベント ログでエラーを確認します。

- 正常性チェックテストをもう一度実行します。

認証証明書が有効である

このテストでは、グローバル セキュア アクセス クラウド サービスへの mTLS 接続に使用される認証証明書が有効であることを確認します。

ヒント

テナントに対して mTLS がまだ有効になっていない場合、このテストは表示されません。

このテストが失敗した場合は、次の手順を実行して新しい証明書に登録します。

- コマンド プロンプトで次のコマンドを入力して、Microsoft 管理コンソールを起動します:

certlm.msc。 - certlm ウィンドウで、[個人]>[証明書] に移動します。

- gsa.client で終わる証明書を削除します。

- 次のレジストリ キーを削除します。

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - サービス MMC でグローバル セキュア アクセス エンジン サービスを再起動します。

- 証明書 MMC を更新して、新しい証明書が作成されたことを確認します。

新しい証明書のプロビジョニングには数分かかる場合があります。 - グローバル セキュア アクセス クライアント イベント ログでエラーを確認します。

- 正常性チェックテストをもう一度実行します。

HTTPS 経由の DNS はサポートされていません

グローバル セキュア アクセス クライアントが (IP 宛先ではなく) 完全修飾ドメイン名 (FQDN) の宛先によってネットワーク トラフィックを取得するには、クライアントがデバイスから DNS サーバーに送信された DNS 要求を読み取る必要があります。 つまり、転送プロフィールに FQDN 規則が含まれている場合は、HTTPS 経由の DNS を無効にする必要があります。

OS で無効になっているセキュリティ保護された DNS

Windows で HTTPS 経由の DNS を無効にするには、「 HTTPS を経由したセキュア DNS クライアント (DoH) 」をご覧ください。

重要

グローバル セキュア アクセス クライアントの正常性チェックを正常に実行するには、HTTPS 経由の DNS を無効にする必要があります。

ブラウザーでセキュリティで保護された DNS が無効になっている (Microsoft Edge、Chrome、Firefox)

次の各ブラウザーでセキュリティで保護された DNS が無効になっていることを確認します。

Microsoft Edge でセキュリティで保護された DNS が無効になっている

Microsoft Edge で HTTPS 経由の DNS を無効にするには:

- Microsoft Edge を起動します。

- [設定など] のメニューを開き [設定] を選択します。

- [プライバシー、検索、サービス] を選択します。

- セキュリティセクションで、セキュリティで保護された DNS を使用して、Web サイトのネットワーク アドレスを検索する方法を指定しますをオフに切り替えます。

セキュリティで保護された DNS が Chrome で無効になっている

Google Chrome で HTTPS 経由の DNS を無効にするには:

- Chrome を開きます。

- [Google Chrome のカスタマイズとコントロール] を選択し、[設定] を選択します。

- セキュリティとプライバシーを選びます。

- [セキュリティ] を選択します。

- 詳細セクションで、[セキュリティで保護された DNS を使用する] トグルをオフに切り替えます。

Firefox でセキュリティで保護された DNS が無効になっている

Mozilla Firefox で HTTPS 経由の DNS を無効にするには:

- FireFox を開きます。

- [アプリケーション メニューを開く] ボタンを選択し、[設定] を選択します。

- [セキュリティとプライバシー] を選びます。

- [HTTPS 経由の DNS] セクションで、Off を選択します。

DNS レスポンシブ

このテストでは、Windows に構成された DNS サーバーが DNS 応答を返すかどうかを確認します。

テストが失敗した場合、

- グローバル セキュア アクセス クライアントを一時停止します。

- Windows に構成されている DNS サーバーに到達できるかどうかを確認します。 たとえば、

nslookupツールを使用して "microsoft.com" を解決してみてください。 - DNS サーバーへのトラフィックをブロックしているファイアウォールがないことを確認します。

- 代替 DNS サーバーを構成し、もう一度テストします。

- グローバル セキュア アクセス クライアントを再開します。

受信したマジック IP

このチェックは、クライアントが完全修飾ドメイン名 (FQDN) からトラフィックを取得できることを確認します。

このテストが失敗した場合、

- クライアントを再起動して、もう一度テストします。

- Windows を再起動します。 この手順は、揮発性キャッシュを削除するために必要になる場合がまれにあります。

キャッシュされたトークン

このテストでは、クライアントが Microsoft Entra に対して正常に認証されたことを確認します。

キャッシュされたトークン テストが失敗した場合、

- サービスとドライバーが実行されていることを確認します。

- システム トレイ アイコンが表示されることを確認します。

- サインイン通知が表示されたら、[サインインする] を選択します。

- サインイン通知が表示されない場合は、通知センターに表示されているかどうかを確認し、[サインイン] を選択します。

- デバイスが参加しているのと同じ Microsoft Entra テナントのメンバーであるユーザーでサインインします。

- ネットワーク接続を確認します。

- システム トレイ アイコンにカーソルを合わせ、クライアントが組織で無効であることを確認します。

- クライアントを再起動し、数秒待ちます。

- イベント ビューアーでエラーを調べます。

IPv4 優先

グローバル セキュア アクセスでは、IPv6 アドレスを持つ宛先のトラフィック取得はまだサポートされていません。 次の場合は、IPv6 よりも IPv4 を優先するようにクライアントを構成することをお勧めします。

- 転送プロファイルは、(FQDN ではなく) IPv4 によってトラフィックを取得するように設定されます。

- この IP に解決された FQDN も IPv6 アドレスに解決されます。

IPv6 よりも IPv4 を優先するようにクライアントを構成するには、次のレジストリ キーを設定します。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\ Name: DisabledComponents Type: REG_DWORD Value: 0x20 (Hex)

重要

このレジストリ値を変更するには、コンピューターを再起動する必要があります。 詳細については、高度なユーザー向けのWindowsで IPv6 を構成するためのガイダンスをご覧ください。

DNS によって解決された Edge ホスト名

このテストでは、すべてのアクティブなトラフィックの種類 (Microsoft 365、プライベート アクセス、および インターネット アクセス ) を確認します。 このテストが失敗した場合、DNS はグローバル Secure Access クラウド サービスのホスト名を解決できないため、サービスに到達できません。 この失敗したテストは、インターネット接続性の問題またはパブリック インターネット ホスト名を解決しない DNS サーバーが原因である可能性があります。

ホスト名の解決が正常に動作していることを確認するには

- クライアントを一時停止します。

- 次の PowerShell コマンド

Resolve-DnsName -Name <edge's FQDN>を実行します。 - ホスト名の解決に失敗した場合は、

Resolve-DnsName -Name microsoft.comを実行してみてください。 - DNS サーバーがこのマシン

ipconfig /all用に構成されていることを確認します。 - 前の手順で問題が解決しない場合は、別のパブリック DNS サーバーを設定することを検討してください。

Edge に到達可能

このテストでは、すべてのアクティブなトラフィックの種類 (Microsoft 365、プライベート アクセス、および インターネット アクセス ) を確認します。 このテストが失敗した場合、デバイスにはグローバル セキュア アクセス クラウド サービスへのネットワーク接続がありません。

このテストが失敗した場合、

- デバイスにインターネット接続があることを確認します。

- ファイアウォールまたはプロキシが Edge への接続をブロックしていないことを確認します。

- デバイスで IPv4 がアクティブになっていることを確認します。 現在、エッジは IPv4 アドレスでのみ機能します。

- クライアントを停止し、

Test-NetConnection -ComputerName <edge's fqdn> -Port 443を再試行します。 - パブリック ネットワークからインターネットに接続されている別のデバイスから PowerShell コマンドを試してください。

プロキシが無効になっている

このテストでは、プロキシがデバイスで構成されているかどうかを確認します。 エンドユーザー デバイスがインターネットへの送信トラフィックにプロキシを使用するように構成されている場合、クライアントによって取得された宛先 IP/FQDN を、プロキシ自動構成 (PAC) ファイルまたは Web プロキシ自動検出 (WPAD) プロトコルによって除外する必要があります。

PAC ファイルの変更

PAC ファイルの除外としてグローバル セキュア アクセス エッジにトンネリングする IP/FQDN を追加して、これらの宛先に対する HTTP 要求がプロキシにリダイレクトされないようにします。 (これらの IP/FQDN は、転送プロファイルでグローバル セキュア アクセスにトンネリングするようにも設定されます)。クライアントの正常性状態を正しく表示するには、正常性プローブに使用される FQDN を除外リスト (.edgediagnostic.globalsecureaccess.microsoft.com) に追加します。

除外を含む PAC ファイルの例:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".edgediagnostic.globalsecureaccess.microsoft.com") || //tunneled

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // For tunneled destinations, use "DIRECT" connection (and not the proxy)

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // route the traffic to the proxy.

}

システム変数を追加する

グローバル セキュア アクセス トラフィックをプロキシ経由でルーティングするようにグローバル セキュア アクセス クライアントを構成する:

grpc_proxyという名前の Windows のシステム環境変数をプロキシ アドレスの値に設定します。 たとえば、http://10.1.0.10:8080のようにします。- グローバル セキュア アクセス クライアントを再起動します。

Hyper-V 外部仮想スイッチが検出されない

Hyper-V のサポート:

- 外部仮想スイッチ: Windows 用グローバル セキュア アクセス クライアントでは、現在、Hyper-V 外部仮想スイッチを備えたホスト マシンをサポートしていません。 ただし、クライアントを仮想マシンにインストールすれば、トラフィックをグローバル セキュア アクセスにトンネリングできます。

- 内部仮想スイッチ: グローバル セキュア アクセスの Windows 用クライアントは、ホストおよびゲスト マシンにインストールすることができます。 クライアントでは、自身がインストールされているマシンのネットワーク トラフィックのみをトンネリングします。 つまり、ゲスト マシンのネットワーク は、ホスト マシンにインストールされているクライアントによってトンネリングされません。

グローバル セキュア アクセスの Windows 用クライアントでは、Azure Virtual Machines がサポートされています。

グローバル セキュア アクセスの Windows 用クライアントでは、Azure Virtual Desktop (AVD) がサポートされています。

Note

AVD マルチセッションはサポートされていません。

トンネリングに成功しました

このテストでは、転送プロフィール (Microsoft 365、プライベート アクセス、およびインターネット アクセス) 内の各アクティブなトラフィック プロファイルを調べて、対応するチャネルのヘルス サービスへの接続が正常にトンネリングされていることを確認します。

テストが失敗した場合、

- イベント ビューアーでエラーを確認する

- クライアントを再起動して、もう一度試す

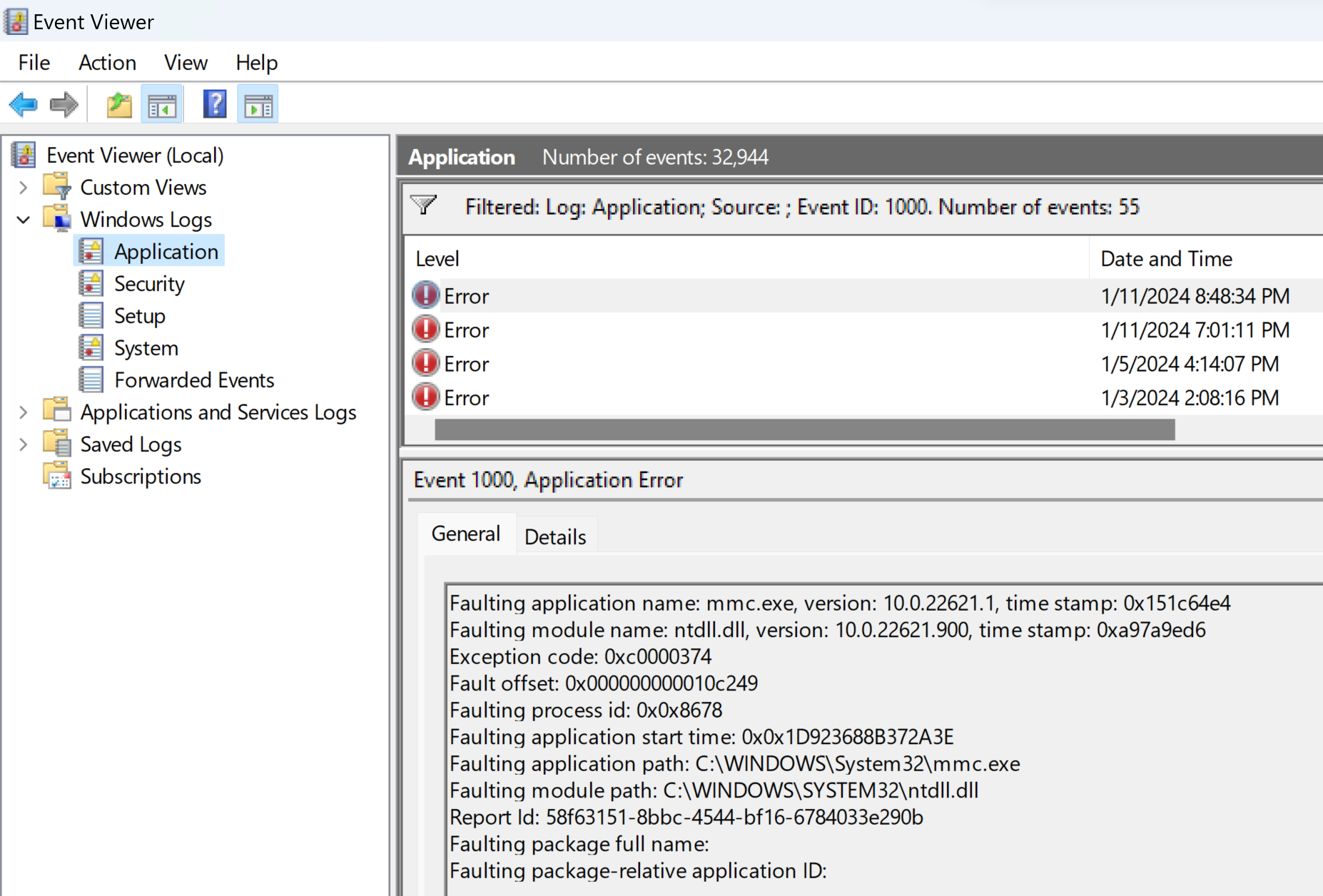

グローバル セキュア アクセスプロセスが正常 (最後の 24 時間)

このテストが失敗した場合は、クライアントの少なくとも 1 つのプロセスが過去 24 時間にクラッシュしたことを意味します。

他のすべてのテストに成功した場合、クライアントは現在機能している必要があります。 ただし、プロセス ダンプ ファイルを調査して、将来の安定性を高め、プロセスがクラッシュした理由をより深く理解すると役立ちます。

プロセスがクラッシュしたときにプロセス ダンプ ファイルを調査するには:

- ユーザー モード ダンプを構成します。

- 次の

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumpsレジストリ キーを追加します。 REG_SZ DumpFolderレジストリ値を追加し、ダンプ ファイルを保存する既存の DumpFolder にデータを設定します。

- 次の

- 選択した DumpFolder に新しいダンプ ファイルを作成する問題を再現します。

- Microsoft サポートのチケットを開き、ダンプ ファイルと問題を再現する手順を添付します。

- イベント ビューアー ログをレビューし、クラッシュ イベントをフィルター処理します (現在のログのフィルター: イベント ID = 1000)。

- フィルター処理されたログをファイルとして保存し、ログ ファイルをサポート チケットに添付します。

QUIC はインターネット アクセスでサポートされていません

QUIC はまだインターネット アクセスに対応していないため、ポート 80 UDP と 443 UDP へのトラフィックはトンネリングできません。

ヒント

QUIC は現在、プライベート アクセスと Microsoft 365 ワークロードでサポートされています。

管理者は、クライアントが TCP 経由で HTTPS にフォールバックするようにトリガーする QUIC プロトコルを無効にすることができます。これは、インターネット アクセスで完全にサポートされています。

Microsoft Edge で QUIC が無効になっている

Microsoft Edge で QUIC を無効にするには:

- Microsoft Edge を開きます。

- アドレス バーに

edge://flags/#enable-quicを貼り付けます。 - Experimental QUIC プロトコルドロップダウンを無効に設定します。

Chrome で QUIC が無効になっている

Google Chrome で QUIC を無効にするには:

- Google Chrome を開きます

- アドレス バーに

chrome://flags/#enable-quicを貼り付けます。 - Experimental QUIC プロトコルドロップダウンを無効に設定します。

Mozilla Firefox で QUIC が無効になっている

Mozilla Firefox で QUIC を無効にするには:

- FireFox を開きます。

- アドレス バーに

about:configを貼り付けます。 - [検索設定名] フィールドに、

network.http.http3.enableを貼り付けます。 - network.http.http3.enable オプションを false に切り替えます。