Microsoft の Security Service Edge ソリューションの概念実証デプロイ ガイドの概要

この概念実証 (PoC) デプロイ ガイドは、Microsoft Entra Internet Access、Microsoft Entra Internet Access for Microsoft Traffic、Microsoft Entra Private Access を備えた Microsoft のセキュリティ サービス エッジ (SSE) ソリューションのデプロイに役立ちます。

概要

Microsoft の ID 中心の Security Service Edge ソリューション は、ネットワーク、ID、エンドポイントのアクセス制御を集約して、任意の場所、デバイス、または ID から任意のアプリまたはリソースへのアクセスをセキュリティで保護できるようにします。 これにより、従業員、ビジネス パートナー、デジタル ワークロードのアクセス ポリシー管理が可能になり、調整されます。 プライベート アプリ、SaaS アプリ、Microsoft エンドポイントのアクセス許可やリスク レベルが変更された場合、ユーザー アクセスをリアル タイムで継続的に監視および調整できます。

ビジネス バリュー

ハイブリッドで最新の戦力が増え続ける中で、セキュリティを実装する新しい方法を認識して採用することが重要です。 従来の企業ネットワークに対する負担と課題が増えていることにより、セキュリティ リスクが高まり、ユーザー エクスペリエンスが低下することにつながります。 従来の方法には、次のような重要な課題があります。

- 整合性のない、非効率的なセキュリティ制御

- サイロ化されたソリューションとポリシーによるセキュリティ ギャップ

- 運用の複雑さとコストの増大

- 限られたリソースと技術スキル

Microsoft のセキュリティ サービス エッジ ソリューションは、デジタル通信のすべての段階を保護するのに役立ちます。 Microsoft の広大なグローバル ネットワークを活用して、アプリとリソースにすばやくシームレスなアクセスにより、待機時間を最小限に抑え、従業員の生産性を向上させます。

ゼロ トラスト原則に基づいて構築されたこの導入が容易な SSEソリューションは、ゼロ トラスト ネットワーク アクセス (ZTNA)、セキュア Web ゲートウェイ (SWG)、クラウド アクセス セキュリティ ブローカー (CASB)、および Microsoft セキュリティ エコシステム全体の緊密な統合など、包括的なクラウド提供型セキュリティ サービスによって脅威から保護します。 ID とネットワーク アクセス制御の統合により、きめ細かいアクセス ポリシーを 1 か所で簡単に管理して、防御のギャップをなくし、運用の複雑性を軽減できます。

統合されたゼロ トラストアーキテクチャとポリシー エンジンを使用することにより、ディレクトリ、シングル サインオン (SSO)、フェデレーション、ロールベースのアクセス制御 (RBAC)、プロキシのアクセス制御とテクノロジーの管理が簡素化されます。 データへのアクセスを強制するには、ID、データ、ネットワークとインフラストラクチャ、クラウド、オンプレミス、モノのインターネット (IoT)、運用テクノロジ (OT) のアプリなどの、企業リソース全体に、一元化されたポリシーを一貫して適用します。

- 統一された適応型アクセス制御を実施します。 Microsoft Entra 条件付きアクセスと継続的アクセス評価 (CAE) を任意のアプリケーション、リソースなどのネットワーク宛先に拡張することで、防御のギャップをなくし、アクセスをエンドツーエンドで保護します。

- ネットワーク アクセスのセキュリティを簡素化します。 脅威によるリスクを最小限に抑え、従来のスタンドアロン ネットワーク セキュリティ ツールの複雑さとコストを回避するには、包括的で導入が簡単なクラウド配信型のセキュリティ サービスを使用します。

- どこでも優れたユーザー エクスペリエンスを提供し、ハイブリッド作業の生産性を向上させます。 ユーザーに最も近いポイント オブ プレゼンス (PoP) を備えた、グローバルに分散されたセキュリティで保護されたネットワーク エッジを介して、高速かつシームレスなアクセスを提供します。 余分なホップを排除して、オンプレミス、クラウド間、およびその間の任意の場所で、アプリとリソースへのトラフィック ルーティングを最適化します。

- 統合ファブリック。 統合された ID とネットワーク アクセス制御により、すべてのアプリとリソースへのアクセスを保護します。

Microsoft の Security Service Edge ソリューションの機能

Microsoft Entra Internet Access を使用すると、すべてのインターネット、SaaS、および Microsoft のアプリとリソースへのアクセスをセキュリティで保護しながら、インターネット上の脅威、悪意のあるネットワーク トラフィック、安全でないコンテンツや非準拠コンテンツから組織を保護できます。 Microsoft Entra Internet Access は、アクセス制御を 1 つのポリシーで統合し、セキュリティのギャップを埋め、サイバー脅威のリスクを最小限に抑えます。 これにより、従来のネットワーク セキュリティを簡素化・最新化して、ユーザー、アプリ、リソースを保護します。 高度な機能には、ユニバーサル アクセス制御、ユニバーサル テナント制限、トークン保護、Web コンテンツ のフィルター処理、クラウド ファイアウォール、脅威保護、トランスポート層セキュリティ (TLS) 検査機能などがあります。

Microsoft Entra Internet Access for Microsoft Traffic は、アダプティブ アクセス、堅牢なデータ窃盗コントロール、トークン盗難保護機能を備えています。 冗長トンネルによる回復性により、世界で最も広く採用されている生産性向上アプリである Microsoft サービスに対してクラス最高のセキュリティと詳細な可視性が提供されます。 柔軟な展開オプション (例えば、Microsoft による完全な SSE ソリューションなどの SSE ソリューションとのサイド バイ サイド展開など) を使用して、組織に最適なものを選択できます。 たとえば、Microsoft Entra Internet Access for Microsoft Traffic をデプロイして、他のリソースに対して既存の SSE ソリューションを維持しながら、Microsoft アプリに他に類のないセキュリティ、可視性、最適化されたアクセスを実現できます。 Microsoft Entra Internet Access for Microsoft Traffic によりセキュリティが強化され、ゼロ トラスト アーキテクチャとエンド ユーザー エクスペリエンスが向上します。

- テナント制限 v2 を展開して条件付きアクセス (「サンプル PoC シナリオ: データ流出から保護」を参照) で準拠ネットワークの場所を実施することにより、データ流出から保護します。

- 元のエグレス IP からソース IP アドレスを復元し、セキュリティ ログを強化、条件付きアクセスで構成されたネームド ロケーションとの互換性を維持、Microsoft Entra ID 保護の場所に関連するリスク検出を保持します (「サンプル PoC シナリオ: ソース IP アドレスの復元」を参照)。

Microsoft Entra Private Access は、ZTNA を使用して任意の場所のユーザーのためにプライベート アプリとリソースへのアクセスをセキュリティで保護できるようにします。 ゼロ トラスト原則に基づいて構築された Microsoft Entra Private Access は、従来の仮想プライベート ネットワーク (VPN) のリスクと運用の複雑さを排除し、ユーザーの生産性を向上させます。 従来の VPN を ZTNA に置き換えて、暗黙的な信頼と水平移動のリスクを最小限に抑えます。 任意のデバイスと任意のネットワークから、オンプレミス、クラウド間全体で、リモート ユーザーをプライベートアプリに迅速かつ安全に接続します。 アプリの自動検出、簡単なオンボーディング、アプリごとのアダプティブ アクセス制御、詳細なアプリのセグメント化、インテリジェントなローカル アクセスを使用することで、過剰なアクセスを排除し、水平方向の脅威の移動を停止します。

概念実証プロジェクトを準備する

テクノロジ プロジェクトの成功は、期待、成果、責任の管理に依存します。 概念実証 (PoC) プロジェクトから最良の結果を得ることを確保するには、このセクションのガイダンスに従ってください。

利害関係者を識別する

デプロイ計画を開始するときは、主要な利害関係者を含めてください。 利害関係者、役割、責任を識別して文書化します。 役職や役割は、組織によって異なる場合があります。ただし、所有権の領域は似ています。

| ロール | 担当 |

|---|---|

| スポンサー | 予算とリソースを承認したり、割り当てたりする権限を持つエンタープライズ シニア リーダー。 マネージャーとエグゼクティブ チームとのつながり。 製品と機能の実装に関する技術面の意思決定者。 |

| エンド ユーザー | サービスを実装したユーザー。 ユーザーは、パイロット プログラムに参加できます。 |

| IT サポート マネージャー | 提案された変更のサポート可能性に対して情報やアドバイスを提供します。 |

| ID アーキテクト | 変更を ID 管理インフラストラクチャとどのように整合するかを定義します。 現在の環境を把握します。 |

| アプリケーション ビジネス所有者 | 影響を受けるアプリケーションを所有します(アクセス管理が含まれることがあります)。 ユーザー エクスペリエンスに関する入力を提供します。 |

| セキュリティ所有者 | 変更計画がセキュリティ要件を満たしていることを確認します。 |

| コンプライアンス マネージャー | 企業、業界、または政府の要件への準拠を確保します。 |

| テクニカル プログラム マネージャー | プロジェクトを監督して、要件を管理し、作業ストリームを調整し、スケジュールと予算の遵守を確保します。 コミュニケーション計画とレポート作成を円滑化します。 |

| テナント管理者 | すべてのフェーズで Microsoft Entra テナントの変更を担当する IT 所有者と技術リソース。 |

RACI の図を作成する

RACI の頭字語は、Responsible (責任)、Accountable (説明責任)、Consulted (相談)、Informed (通知)という、重要な責任を指します。 プロジェクト内や、その他の機能または部門にまたがるプロジェクトおよびプロセスの役割と責任を RACI の図で定義し、明確にします。

コミュニケーションを計画する

保留中の変更と現在の変更について、ユーザーと積極的かつ定期的に話し合います。 内容の変更方法とタイミングについて通知します。 サポート問い合わせ先を通知します。 RACI チャートに従って、チームとリーダーシップ内の社内コミュニケーションと想定を管理します。

タイムラインを設定する

現実的な想定を設定して、重要なマイルストーンを満たすための代替計画を立てられるようにします。

- 概念実証 (PoC)

- パイロットの期日

- 開始日

- 配布に影響を与える日付

- 依存関係

このガイドでは、概念実証に約 6 時間が必要です。 次のステージで、対応するセクションへの詳細に関するリンクを計画します。

- 前提条件を構成する: 1 時間

- 初期製品を構成する: 20 分

- リモート ネットワークを構成する: 1 ~ 2 時間

- Microsoft Entra Internet Access for Microsoft Traffic をデプロイしてテストする: 1 時間

- Microsoft Entra Private Access の展開およびテスト: 1 時間

- PoC を終了する: 30 分

- Microsoft とフィードバックを送信する: 30 分

アクセス許可の取得

グローバル セキュア アクセス機能を操作する管理者には、グローバル セキュア アクセス管理者およびアプリケーション管理者ロールが必要です。

ユニバーサル テナントの制限には、条件付きアクセス ポリシーとネームドロケーションを作成および操作するための条件付きアクセス管理者およびセキュリティ管理者ロールが必要です。 一部の機能では、他の役割が必要な場合もあります。

前提条件を構成する

Microsoft の Security Service Edge を正常にデプロイしてテストするには、次の前提条件を構成します。

- Microsoft Entra ID P1 ライセンスを持つ Microsoft Entra テナント。 ライセンスを購入するか、試用版ライセンスを取得できます。

- Microsoft の Security Service Edge の機能を構成するための少なくとも Global Secure Access 管理者およびアプリケーション管理者のロールを持つ 1 人のユーザー。

- テナント内でクライアント テスト ユーザーとして機能する少なくとも 1 つのユーザーまたはグループ。

- いずれもテスト ユーザーに含まれる、[許可済み] と名前が付いた Microsoft 365 グループと [ブロック済み] と名前が付いた別の Microsoft 365 グループ。

- テナントの制限をテストするための外部テナントの 1 人のテスト ユーザー。

- 次の構成の 1 つの Windows クライアント デバイス:

- Windows 10/11 の 64 ビット バージョン

- Microsoft Entra 参加済みまたはハイブリッド参加済み。

- インターネットに接続されており、企業ネットワークへのアクセスや VPN はありません。

- Global Secure Access クライアントをクライアント デバイスにダウンロードしてインストールします。 「Global Secure Access Client for Windows」という記事は、前提条件とインストールの理解に役立ちます。

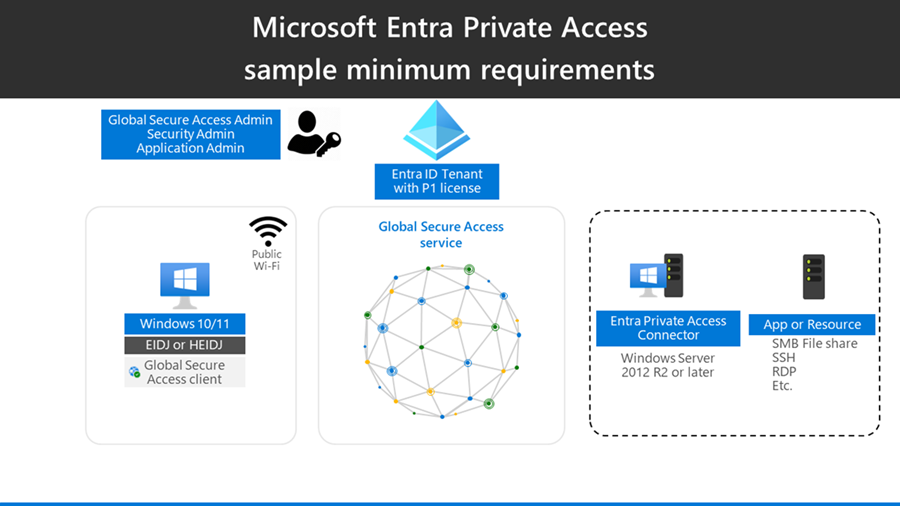

- Microsoft Entra Private Access をテストするには、次の構成でアプリケーション サーバーとして機能する 1 つの Windows サーバーを使用します。

- Windows Server 2012 R2 以降。

- アプリケーション サーバーがホストする 1 つのテスト アプリケーション。 このガイドでは、例として、リモート デスクトップ プロトコル (RDP) とファイル共有へのアクセスを使用します。

- Microsoft Entra Private Access をテストするには、次の構成でコネクタ サーバーとして機能する 1 つの Windows サーバーを使用します。

- Windows Server 2012 R2 以降。

- Microsoft Entra サービスへのネットワーク接続。

- ポート 80 と 443 は、送信トラフィックに対して開かれています。

- 必要な URL へのアクセスを許可する

- コネクタ サーバーとアプリケーション サーバー間の接続を確立してください。 アプリケーション サーバーでテスト アプリケーションにアクセスできることを確認します (例えば、正常な RDP 接続、ファイル共有アクセスなど)。

次の図は、Microsoft Entra Private Access を展開してテストするのに必要な最小アーキテクチャ要件を示しています。

初期製品を構成する

Microsoft Entra 管理センターから標準版を構成し、Windows 10/11 クライアント デバイスに Global Secure Access クライアントをインストールするには、このセクションの手順に従ってください。

Microsoft Entra 管理センターを使用して Microsoft SSE を構成する

Microsoft Entra 管理センターから Microsoft SSE をアクティブ化し、この PoC の要件である初期構成を実行します。

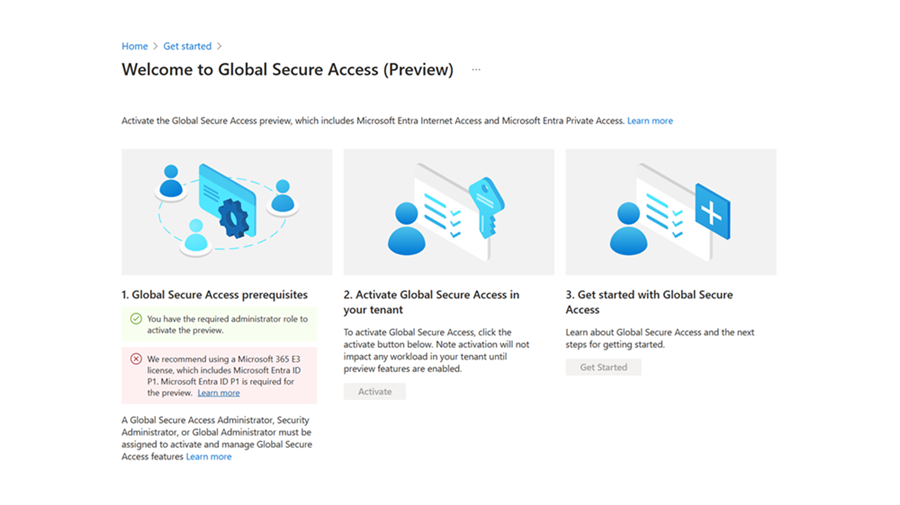

Global Secure Access 管理者 ロールが割り当てられた ID を使用して、Microsoft Entra 管理センター を開きます。

[グローバル セキュア アクセス]>[作業の開始]>[テナントでグローバル セキュア アクセスをアクティブ化する] に移動します。 [アクティブ化] を選択して、テナント内で SSE 機能を有効にします。

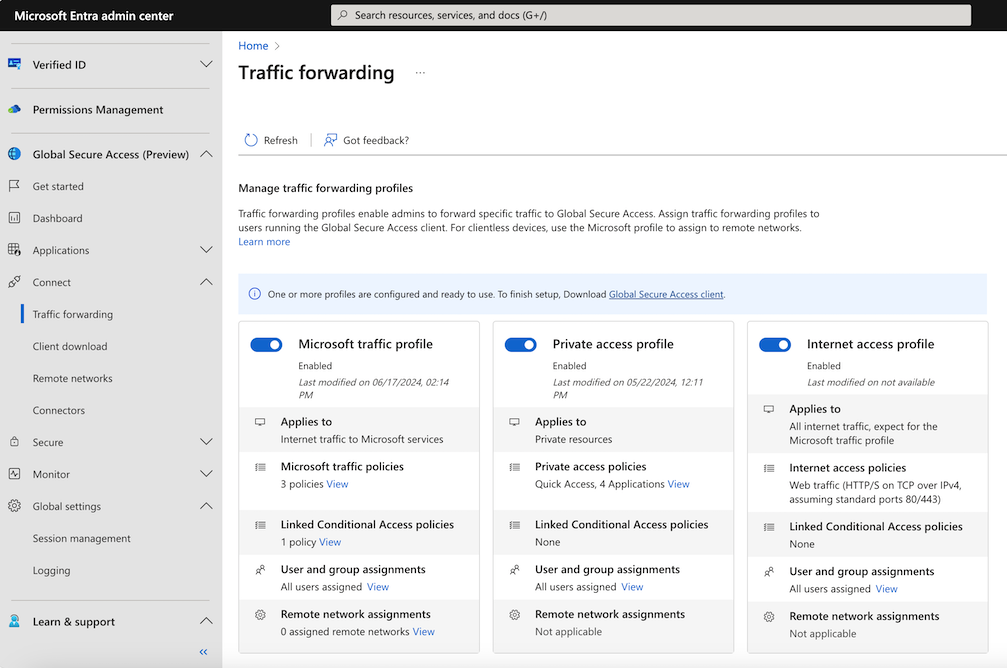

[グローバル セキュア アクセス]>[接続]>[トラフィック転送] に移動します。 [Microsoft プロファイル]、[プライベート アクセス プロファイル]、[インターネット アクセス プロファイル] をオンにします。 トラフィック転送を使用すると、Microsoft の Security Service Edge ソリューション サービス経由でトンネリングするネットワーク トラフィックの種類を構成できます。 トラフィック転送プロファイルを設定して、トラフィックの種類を管理します。 Microsoft トラフィック プロファイルは、Microsoft Entra Internet Access for Microsoft Traffic 用です。 プライベート アクセス プロファイルは Microsoft Entra Private Access 用で、インターネット アクセス プロファイル は Microsoft Entra Internet Access 用です。 Microsoft の Security Service Edge ソリューションは、グローバル セキュア アクセス クライアントがインストールされているクライアント デバイス上のトラフィックのみをキャプチャします。

Note

インターネット アクセス転送プロファイルを有効にする場合は、Microsoft トラフィックの最適なルーティングのために Microsoft トラフィック転送プロファイルも有効にする必要があります。

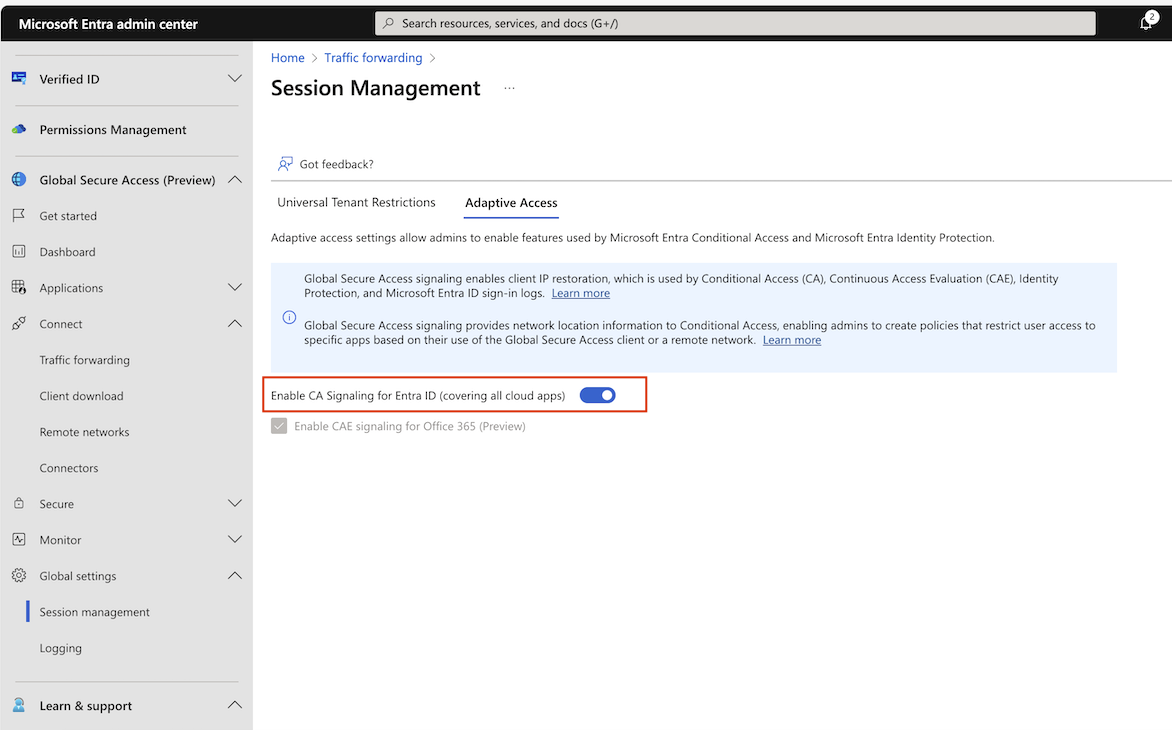

ソース IP 回復を有効にするには、[グローバル セキュア アクセス]>[接続]>[設定]>[セッション管理]>[アダプティブ アクセス] に移動し、[条件付きアクセスでのグローバル セキュア アクセス シグナルを有効にする] をオンにします。 ソース IP の復元は、この概念実証の一部として構成する条件付きアクセス ポリシーに必要です。

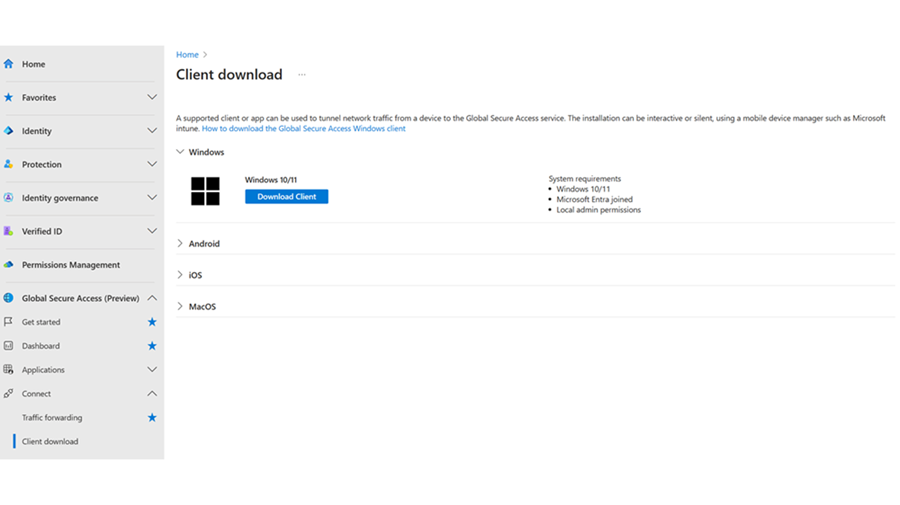

Global Secure Access クライアントをWindows 10/11 クライアント デバイスにインストールする

Microsoft Entra Internet Access for Microsoft Traffic と Microsoft Entra Private Access では、Windows デバイス上でグローバル セキュア アクセス クライアントを使用します。 このクライアントは、ネットワーク トラフィックを取得して、Microsoft の Security Service Edge ソリューションに転送します。

Windows デバイスが Microsoft Entra に統合されている、またはハイブリッドに統合されていることを確認します。

ローカル管理特権を持つ Microsoft Entra ユーザー ロールを使用して、Windows デバイスにサインインします。

Global Secure Access 管理者 ロールが割り当てられた ID を使用して、Microsoft Entra 管理センター を開きます。

[グローバル セキュア アクセス]>[接続]>[クライアント ダウンロード] に移動します。 [クライアントのダウンロード] を選択して、インストールを完了します。

[ウィンドウ] タスク バー内でGlobal Secure Access クライアントが最初に [切断済み] として表示されます。 数秒後、認証情報の入力を求められます。 テスト ユーザー資格情報を入力します。

[ウィンドウ] タスク バー内で、Global Secure Access クライアント アイコンをポイントし、接続状態を確認します。

ウィンドウ タスク バーで、Global Secure Access クライアントを右クリックします。

[高度な診断] を選択して、[グローバル セキュア アクセス クライアント接続診断] を表示します。 [正常性チェック] をクリックし、すべてのチェックが [はい] の状態であることを確認します。

次のステップ

- Microsoft Entra Internet Access for Microsoft Traffic をデプロイして検証する

- Microsoft Entra Internet Access をデプロイして検証します。

- Microsoft Entra Private Accessを展開して確認する