Microsoft トラフィック転送プロファイルを有効にして管理する方法

Microsoft プロファイルを有効にすると、Microsoft Entra Internet Access は、Microsoft サービスに送信されるトラフィックを取得します。 Microsoft プロファイルは、次のポリシー グループを管理します。

- Exchange Online

- SharePoint Online と Microsoft OneDrive

- Microsoft Teams

- Microsoft 365 Common および Office Online

前提条件

テナントの Microsoft トラフィック転送プロファイルを有効にするには、次のものが必要です。

- トラフィック プロファイルを有効にするための Microsoft Entra ID のグローバル セキュア アクセス管理者ロール。

- 条件付きアクセス ポリシーを作成して操作するための条件付きアクセス管理者ロール。

- この製品にはライセンスが必要です。 詳細については、「Global Secure Access とは」のライセンスに関するセクションを参照してください。 必要に応じて、ライセンスを購入するか、試用版ライセンスを取得できます。

既知の制限事項

この機能には、1 つ以上の既知の制限事項があります。 この機能の既知の問題と制限事項の詳細については、「グローバル セキュア アクセスの既知の制限事項」を参照してください。

Microsoft トラフィック プロファイルを有効にする

Global Secure Access 管理者 として Microsoft Entra 管理センターにサインインします。

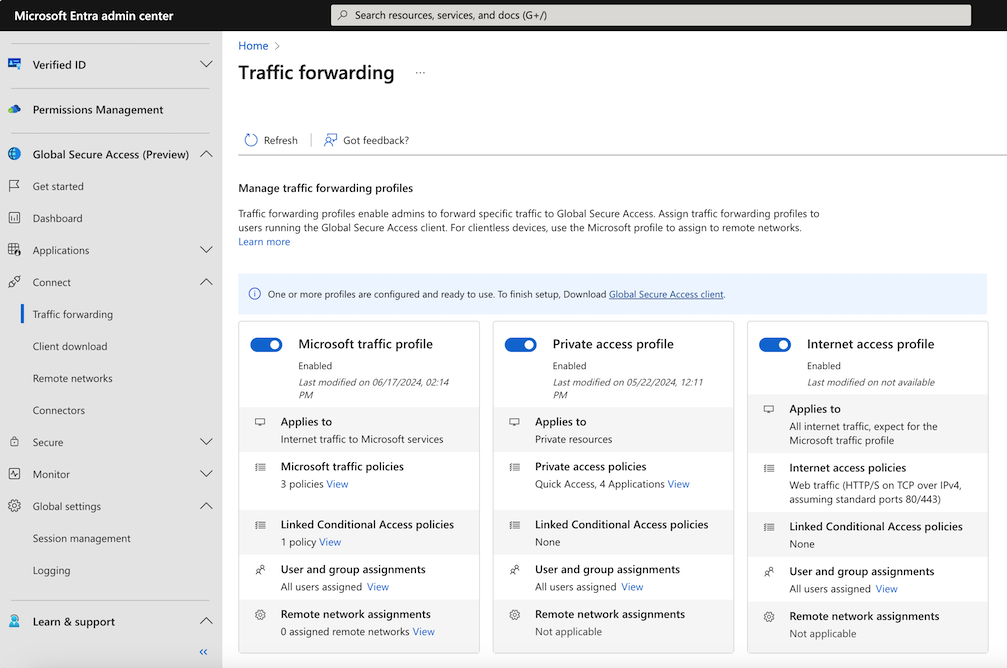

[グローバル セキュア アクセス]>[接続]>[トラフィック転送] に移動します。

Microsoft トラフィック プロファイルを有効にします。 Microsoft トラフィックにより、すべてのクライアント デバイスから Microsoft のセキュリティ サービス エッジ (SSE) プロキシへの転送が開始されます。ここでは、Microsoft トラフィックに固有の高度なセキュリティ機能を構成できます。

Microsoft トラフィック ポリシー

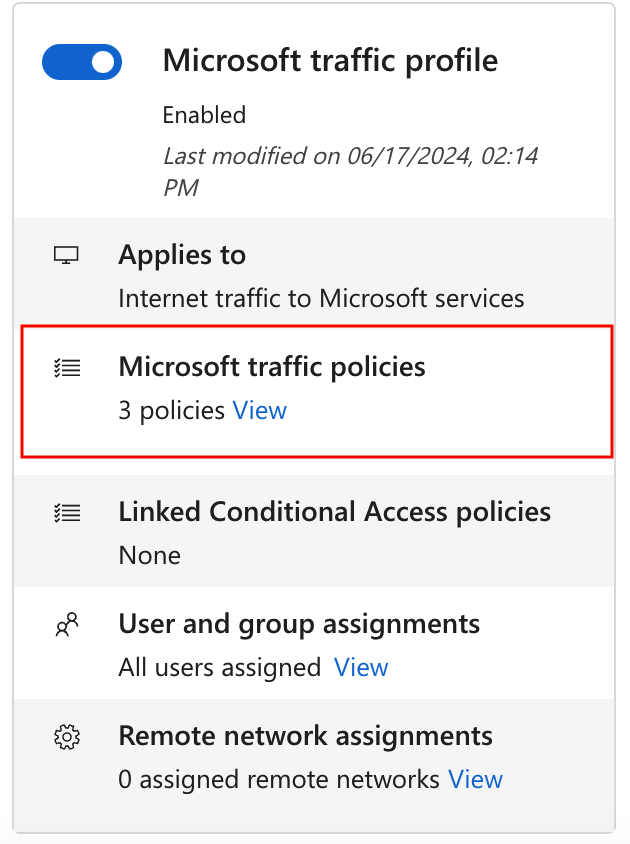

Microsoft トラフィック転送ポリシーに含まれる詳細を管理するには、[Microsoft traffic policies]\(Microsoft トラフィック ポリシー\) の [表示] リンクを選択します。

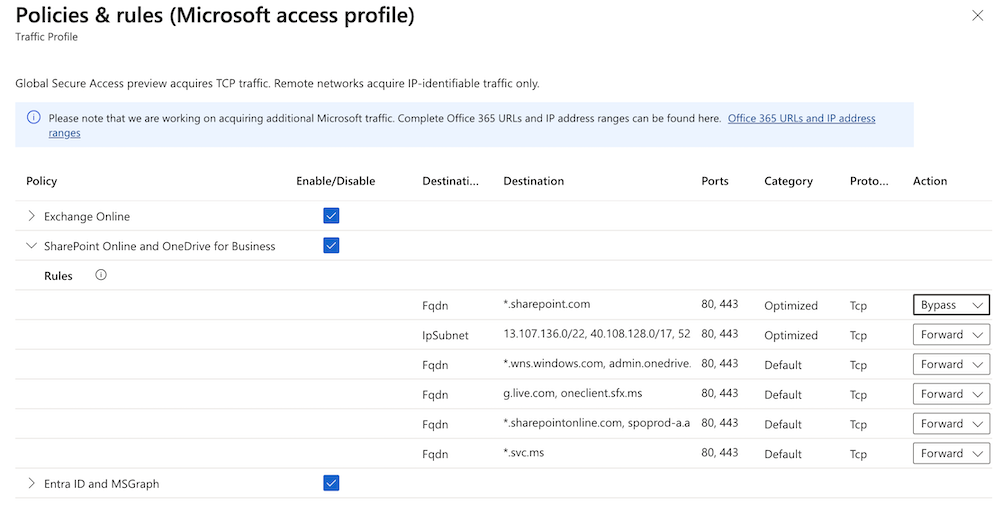

ポリシー グループが有効になっているかどうかを示すチェック ボックスとともに、ポリシー グループが一覧表示されます。 ポリシー グループを展開して、グループに含まれるすべての IP と FQDN を表示します。

ポリシー グループには、次の詳細が含まれます。

- 宛先の種類: FQDN または IP サブネット

- 宛先: FQDN または IP サブネットの詳細

- ポート: ネットワーク エンドポイントを形成するために IP アドレスと組み合わされる TCP または UDP ポート

- プロトコル: TCP (伝送制御プロトコル) または UDP (ユーザー データグラム プロトコル)

- アクション: 転送またはバイパス

トラフィックの取得をバイパスするようにトラフィック取得ルールを構成できます。 その場合、ユーザーは引き続きリソースにアクセスできますが、グローバル セキュア アクセス サービスではトラフィックは処理されません。 特定の FQDN または IP アドレス、プロファイル内のポリシー グループ全体、または Microsoft プロファイルそのもの全体へのトラフィックをバイパスできます。 ポリシー グループ内の Microsoft リソースの一部のみを転送する必要がある場合は、グループを有効にしてから、詳細の [アクション] を適宜変更します。

重要

Microsoft トラフィック プロファイルでルールがバイパスに設定されている場合、インターネット アクセス トラフィック プロファイルはこのトラフィックを取得しません。 インターネット アクセス プロファイルが有効な場合でも、バイパスされたトラフィックは、グローバル セキュア アクセスによる取得をスキップし、そのクライアントのネットワーク ルーティング パスを使用して、インターネットへと出ていきます。 Microsoft トラフィック プロファイル内の取得に使用できるトラフィックは、Microsoft トラフィック プロファイルでのみ取得できます。

次の例は、トラフィックがサービスに転送されないように *.sharepoint.com FQDN を [バイパス] に設定するようすを示しています。

![[アクション] ドロップダウン メニューのスクリーンショット。](media/how-to-manage-microsoft-profile/microsoft-policies-forward-bypass.png)

Global Secure Access クライアントがサービスに接続できない場合 (承認や条件付きアクセスの失敗などで)、サービスはトラフィックを "バイパス" します。 トラフィックは、ブロックされるのではなく、直接、ローカルに送信されます。 このシナリオでは、準拠しているネットワーク チェックのために条件付きアクセス ポリシーを作成して、クライアントがサービスに接続できない場合にトラフィックをブロックできます。

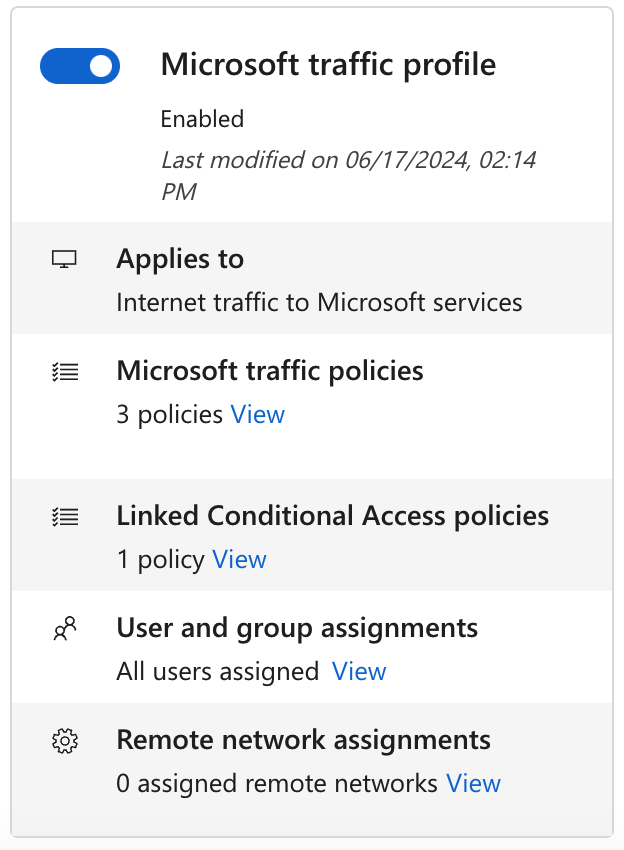

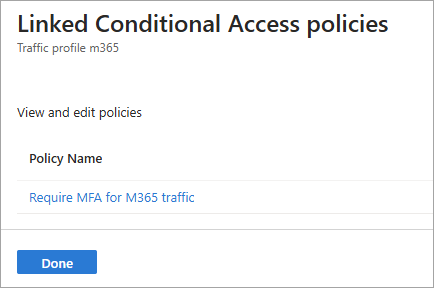

リンクされた条件付きアクセス ポリシー

条件付きアクセス ポリシーが作成され、Microsoft Entra ID の条件付きアクセス領域のトラフィック転送プロファイルに適用されます。 たとえば、ユーザーが Microsoft トラフィック プロファイルのサービスのネットワーク接続を確立するときに、準拠デバイスを必要とするポリシーを作成できます。

[リンクされた条件付きアクセス ポリシー] セクションに [なし] と表示される場合、トラフィック転送プロファイルにリンクされた条件付きアクセス ポリシーはありません。 条件付きアクセス ポリシーを作成するには、Global Secure Access 経由のユニバーサル条件付きアクセスに関する記事を参照してください。

既存の条件付きアクセス ポリシーを編集する

トラフィック転送プロファイルに条件付きアクセス ポリシーがリンクされている場合は、そのポリシーを表示および編集できます。

[リンクされた条件付きアクセス ポリシー] の [表示] リンクを選択します。

一覧からポリシーを選択します。 [条件付きアクセス] にポリシーの詳細が開きます。

Microsoft トラフィック プロファイルのリモート ネットワーク割り当て

トラフィック プロファイルをリモート ネットワークに割り当てることで、エンド ユーザー デバイスにクライアントをインストールしなくても、ネットワーク トラフィックが Global Secure Access に転送されるようにできます。 デバイスが顧客構内設備 (CPE) の背後にある限り、クライアントは必要ありません。 リモート ネットワークをプロファイルに追加するには、リモート ネットワークを作成する必要があります。 詳細については、「リモート ネットワークの作成方法」を参照してください。

Microsoft プロファイルにリモート ネットワークを割り当てるには:

- Global Secure Access 管理者 として Microsoft Entra 管理センターにサインインします。

- [グローバル セキュア アクセス]>[接続]>[トラフィック転送] に移動します。

- [ネットワーク割り当ての削除] セクションで、プロファイルの [表示] リンクを選択します。

- 一覧からリモート ネットワークを選択し、[追加] を選択します。

ユーザーおよびグループの割り当て

すべてのユーザーにトラフィック プロファイルを適用する代わりに、Microsoft プロファイルのスコープを特定のユーザーとグループに設定できます。 ユーザーとグループの割り当ての詳細については、「トラフィック転送プロファイルを使用してユーザーおよびグループを割り当てて管理する方法」を参照してください。

次のステップ

Microsoft トラフィック プロファイルの使用を開始するための次の手順は、エンド ユーザー デバイスに Global Secure Access クライアントをインストールして構成することです

トラフィック転送の詳細については、次の記事を参照してください。