セキュリティ ロールおよび特権

データ アクセスを制御するには、機密情報を含む可能性があるデータを保護するのと同時に、共同作業を可能にする組織構造を構築する必要があります。 これは、部署、セキュリティ ロール、フィールド セキュリティ プロファイルをセットアップすることによって行います。

チップ

次のビデオをご確認ください: Dynamics 365 for Customer Engagement のセキュリティ ロールの設定方法。

セキュリティ ロール

セキュリティ ロールは、営業担当者などの異なるユーザーが異なる種類のレコードにどのようにアクセスできるかを定義します。 データへのアクセスを制御するために、既存のセキュリティ ロールを変更することも、新しいセキュリティ ロールを作成することも、各ユーザーに割り当てられるセキュリティ ロールを変更することもできます。 各ユーザーは複数のセキュリティ ロールを持つことができます。

セキュリティ ロールの特権は累積されます。複数のセキュリティ ロールを持つユーザーには、すべてのロールで使用できるすべての特権が与えられます。

各セキュリティ ロールは、レコード レベルの特権とタスクベース特権で構成されます。

読み取り、作成、削除、書き込み、割り当て、共有、追加、追加先など、レコード レベルの特権によって、レコードに対するアクセス権を持つユーザーがどのような操作を実行できるかが定義されます。 追加とは、レコードに活動やメモなどの他のレコードを添付することです。 追加先とは、レコードに追加されることです。 詳細情報: レコード レベルの特権。

フォームの下部にある タスクベースの権限 により、記事の発行などユーザーが特定のタスクを実行する権限が与えられます。

セキュリティ ロール設定ページの色付きの円は、特権のアクセス レベルを定義します。 アクセス レベルによって、ユーザーが指定された特権を実行できる組織の事業単位階層の深さまたは高さが決まります。 次の表では、アプリでのアクセスのレベルを、ユーザーに最も多くのアクセスが与えられるレベルから順に示します。

| Icon | Description |

|---|---|

|

グローバル。 このアクセス レベルを使用すると、ユーザーは、インスタンスまたはユーザーが属している事業単位の階層レベルに関係なく、組織内のすべてのレコードにアクセスできるようになります。 グローバル アクセス権を持つユーザーは、自動的にディープ、ローカル、およびベーシックのアクセス権も持つようになります。 このアクセス レベルでは、組織全体の情報へのアクセスが許可されるため、組織のデータ セキュリティ計画に合わせて制限する必要があります。 通常、このアクセス レベルは、組織に対する権限を持つ管理者のために予約されています。 このアクセス レベルは、アプリケーションでは組織と呼ばれます。 |

|

ディープ。 このアクセス レベルでは、ユーザーは、ユーザーの事業単位と、ユーザーの事業単位に従属するすべての事業単位のレコードへのアクセス許可が付与されます。 ディープ アクセス権を持つユーザーは、自動的にローカルおよびベーシックのアクセス権も持つようになります。 このアクセス レベルでは、事業単位と従属事業単位全体の情報へのアクセスが許可されるため、組織のデータ セキュリティ計画に合わせて制限する必要があります。 通常、このアクセス レベルは、事業単位に対する権限を持つ管理者のために予約されています。 このアクセス レベルは、アプリケーションでは部署配下と呼ばれます。 |

|

ローカル。 このアクセス レベルでは、ユーザーは、ユーザーの事業単位のレコードにアクセスできます。 ローカル アクセス権を持つユーザーは、自動的にベーシック アクセス権も持つようになります。 このアクセス レベルでは、事業単位全体の情報へのアクセスが許可されるため、組織のデータ セキュリティ計画に合わせて制限する必要があります。 通常、このアクセス レベルは、事業単位に対する権限を持つ管理者のために予約されています。 このアクセス レベルは、アプリケーションでは事業単位と呼ばれます。 |

|

ベーシック。 このアクセス レベルでは、ユーザーは、自分が所有しているレコード、ユーザーが共有されているオブジェクト、およびそのユーザーが所属するチームが共有されているオブジェクトへのアクセス許可を与えられます。 通常は、営業やサービスの担当者に対して使用されます。 このアクセス レベルは、アプリケーションではユーザーと呼ばれます。 |

|

なし。 アクセスは許可されません。 |

重要

ユーザーが Web アプリケーションのエンティティ フォーム、ナビゲーション バーまたはコマンド バーなど、すべての領域を表示しアクセスできるようにするには、組織のすべてのセキュリティ ロールに Web Resource エンティティの読み取り特権を含める必要があります。 たとえば、読み取りアクセス許可がない場合は、ユーザーは Web リソースを含むフォームをオープンできず、以下に類似したエラー メッセージが表示されます: "prvReadWebResource 特権がありません。" 詳細: セキュリティ ロールの作成または編集

レコード レベルの権限

PowerApps と Customer Engagement (on-premises) は、特定のレコードまたはレコードの種類に対してユーザーが所有するアクセス レベルを決定する 8 つの異なるレコード レベルの特権を使用します。

| Privilege (特権) | 説明 |

|---|---|

| 作成 | 新しいレコードの作成に必要です。 作成できるレコードは、セキュリティ ロールで定義されているアクセス許可のアクセス レベルによって異なります。 |

| 読み取り | レコードを開いて内容を表示するために必要です。 読み取ることができるレコードは、セキュリティ ロールで定義されているアクセス許可のアクセス レベルによって異なります。 |

| 書き込み | レコードを変更するために必要です。 変更できるレコードは、セキュリティ ロールで定義されているアクセス許可のアクセス レベルによって異なります。 |

| 削除 | レコードを完全に削除するために必要です。 削除できるレコードは、セキュリティ ロールで定義されているアクセス許可のアクセス レベルによって異なります。 |

| 追加 | 現在のレコードを別のレコードに関連付けるために必要です。 たとえば、ユーザーがメモに対する追加先権限を持っている場合、営業案件にメモを追加することができます。 追加できるレコードは、セキュリティ ロールに定義されているアクセス許可のアクセス レベルによって異なります。 多対多の関係がある場合は、関連付けまたは関連付け解除の対象となる両方のエンティティに対する追加権限を持っている必要があります。 |

| 追加先 | レコードを現在のレコードに関連付けるために必要です。 たとえば、ユーザーが営業案件に対する追加先権限を持っている場合、そのユーザーは営業案件にメモを追加することができます。 追加先を指定できるレコードは、セキュリティ ロールに定義されているアクセス許可のアクセス レベルによって異なります。 |

| 割り当て | レコードの所有権を別のユーザーに与えるために必要です。 割り当てることができるレコードは、セキュリティ ロールで定義されているアクセス許可のアクセス レベルによって異なります。 |

| 共有 | 自分のアクセス権を保持したまま、レコードへのアクセス権を別のユーザーに与えるために必要です。 共有できるレコードは、セキュリティ ロールで定義されているアクセス許可のアクセス レベルによって異なります。 |

セキュリティ ロールの無効化

レコードの所有者、またはレコードに対する共有特権を持つユーザーは、レコードを他のユーザーやチームと共有することができます。 共有では、特定のレコードに対する読み取り、書き込み、削除、追加、割り当て、および共有特権を特定のレコードに追加できます。

チームは主に、チームのメンバが本来はアクセスできないレコードを共有するために使用されます。 詳細: セキュリティ、ユーザー、チームの管理。

特定のレコードへのアクセスを削除することはできません。 セキュリティ ロールの特権に対する変更は、そのレコードの種類のすべてのレコードに適用されます。

関連項目

Microsoft Dynamics 365 for Customer Engagement のセキュリティ概念

セキュリティ、ユーザー、チームの管理

セキュリティ ロールの作成または編集

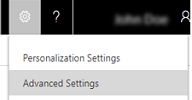

) ナビゲーション バーにあります。

) ナビゲーション バーにあります。