タグの使用

Microsoft Defender 脅威インテリジェンス (Defender TI) タグは、システムによって派生された場合も、他のユーザーによって生成された場合でも、成果物に関する迅速な分析情報を提供します。 タグは、分析を改善するために、アナリストが現在のインシデント、調査、その履歴コンテキストの間の点と点をつなぐのに役立ちます。

Defender TI には、 システム タグ とカスタム タグの 2 種類の タグが用意されています。

前提条件

Microsoft Entra ID または個人の Microsoft アカウント。 サインインまたはアカウントを作成

Defender TI Premium ライセンス。

注:

Defender TI Premium ライセンスを持たないユーザーは、引き続き無料の Defender TI オファリングにアクセスできます。

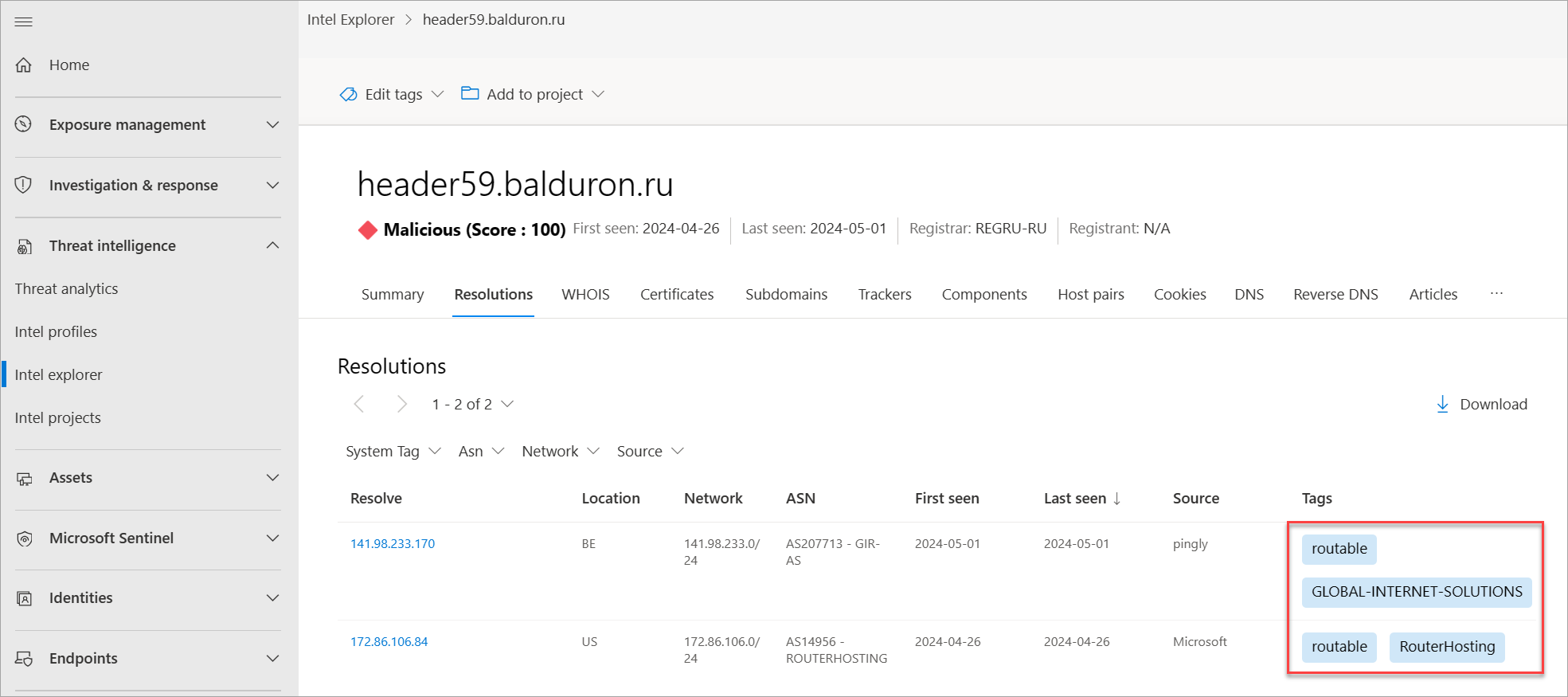

システム タグ

Defender TI では、分析のガイドとしてシステム タグが自動的に生成されます。 これらのタグは、パーツに入力や作業を必要としません。

システム タグには、次のものが含まれます。

- ルーティング可能: 成果物にアクセスできることを示します。

- ASN: IP アドレス自律システム番号 (ASN) の説明の省略された部分をタグにプルして、IP アドレスが属するユーザーにアナリスト コンテキストを提供します。

- 動的: No-IP や Change IP などの動的ドメイン ネーム システム (DNS) サービスがドメインを所有しているかどうかを示します。

- シンクホール: IP アドレスが、攻撃キャンペーンを調査するためにセキュリティ組織によって使用される調査シンクホールであることを示します。 そのため、関連付けられているドメインは相互に直接接続されません。

カスタム タグ

カスタム タグは、侵害 (IOC) のインジケーターにコンテキストを取り込み、パブリック レポートから不適切と認識されているドメインや、そのように分類したドメインを特定することで、分析をさらに簡単にします。 これらのタグは独自の調査に基づいて手動で作成します。これらのタグを使用すると、テナント内の他の Defender TI Premium ライセンス ユーザーと成果物に関する重要な分析情報を共有できます。

カスタム タグの追加、変更、削除

タグ バーにタグ を入力することで、独自のカスタム タグをタグ クラスターに追加できます。 organizationが Defender TI の顧客である場合は、ユーザーとチーム メンバーがこれらのタグを表示できます。 システムに入力されたタグはプライベートであり、大規模なコミュニティと共有されません。

タグを変更または削除することもできます。 タグを追加すると、organization内の別の有料ライセンス ユーザーがタグを変更または削除できるため、セキュリティ チーム間で簡単にコラボレーションできるようになります。

Defender ポータルにアクセスし、Microsoft 認証プロセスを完了します。 Defender ポータルの詳細

[脅威インテリジェンス>Intel エクスプローラー] に移動します。

Intel エクスプローラーの検索バーで、タグを追加するインジケーターを検索します。

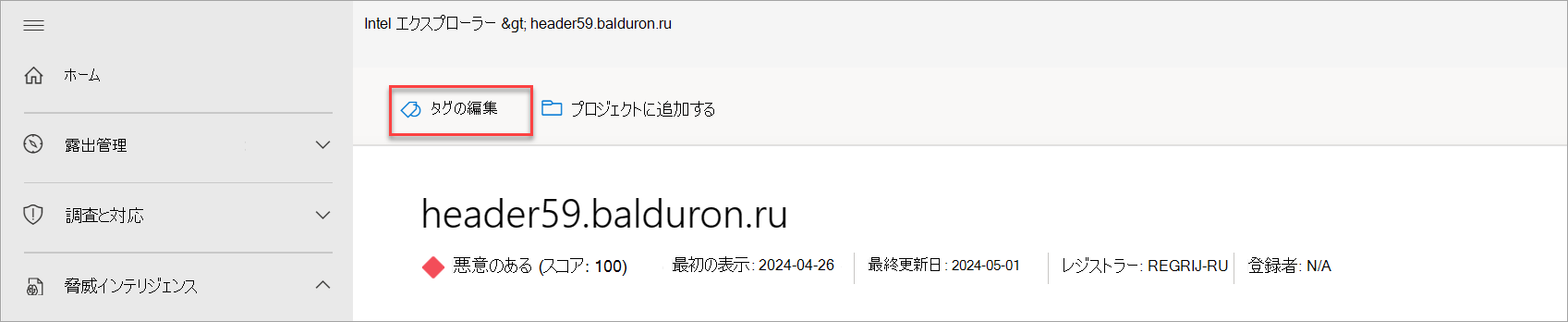

ページの左上隅にある [ タグの編集] を選択します。

表示される [カスタム タグ] ポップアップ ウィンドウで、このインジケーターに関連付けるタグを追加します。 新しいインジケーターを追加するには、 Tab キーを押して新しいインジケーターを追加します。

すべてのタグの追加が完了したら、[ 保存] を 選択して変更を保存します。

手順 3 を繰り返してタグを編集します。 最後に [X ] を選択してタグを削除し、手順 4 から 6 を繰り返して新しいタグを追加します。

変更内容を保存します。

カスタム タグの表示と検索

IP アドレス、ドメイン、またはホスト成果物を検索した後、自分または他のユーザーがテナント内で追加したタグを表示できます。

Defender ポータルにアクセスし、Microsoft 認証プロセスを完了します。

[脅威インテリジェンス>Intel エクスプローラー] に移動します。

[Intel Explorer 検索バー] ドロップダウンで [タグ 検索の種類] を選択し、タグ値を検索して、同じタグ値を共有する他のすべてのインジケーターを識別します。

一般的なタグユース ケース ワークフロー

たとえば、インシデントを調査していて、フィッシングに関連していることがわかります。

phishをタグとして、そのインシデントに関連する IOC に追加できます。 その後、インシデント対応チームと脅威ハンティング チームは、これらの IOC をさらに分析し、脅威インテリジェンスに対応する担当者と連携して、フィッシング インシデントを担当したアクター グループを特定できます。 その後、これらの IOC に別の [actor name] タグを追加したり、 [SHA-1 hash] カスタム タグなど、他の関連する IOC に接続するために使用されたインフラストラクチャを追加したりできます。