データ セット

Microsoft では、多数のデータ セットを Microsoft Defender 脅威インテリジェンス (Defender TI) に一元化しているため、Microsoft のお客様やコミュニティがインフラストラクチャ分析を簡単に行うことができます。 Microsoft の主な焦点は、さまざまなセキュリティ ユース ケースをサポートするために、インターネット インフラストラクチャに関するできるだけ多くのデータを提供することです。

Microsoft では、インターネット データの収集、分析、インデックス作成を行い、次の支援を行います。

- 脅威を検出して対応する

- インシデントの優先度を設定する

- organizationを対象とするアクター グループに関連付けられているインフラストラクチャを事前に特定する

Microsoft は、パッシブ ドメイン ネーム システム (PDNS) センサー ネットワーク、仮想ユーザーのグローバル プロキシ ネットワーク、ポート スキャン、その他のマルウェアソースを通じてインターネット データを収集し、DNS データを追加します。

このインターネット データは、従来のものと高度なものの 2 つの異なるグループに分類されます。 従来のデータ セットには、次のものが含まれます。

高度なデータ セットには、次のものが含まれます。

高度なデータ セットは、クロールされた Web ページのドキュメント オブジェクト モデル (DOM) を監視することによって収集されます。 さらに、コンポーネントとトラッカーは、ポート スキャンまたは TLS 証明書の詳細からのバナー応答に基づいてトリガーされる検出ルールからも観察されます。

解決策

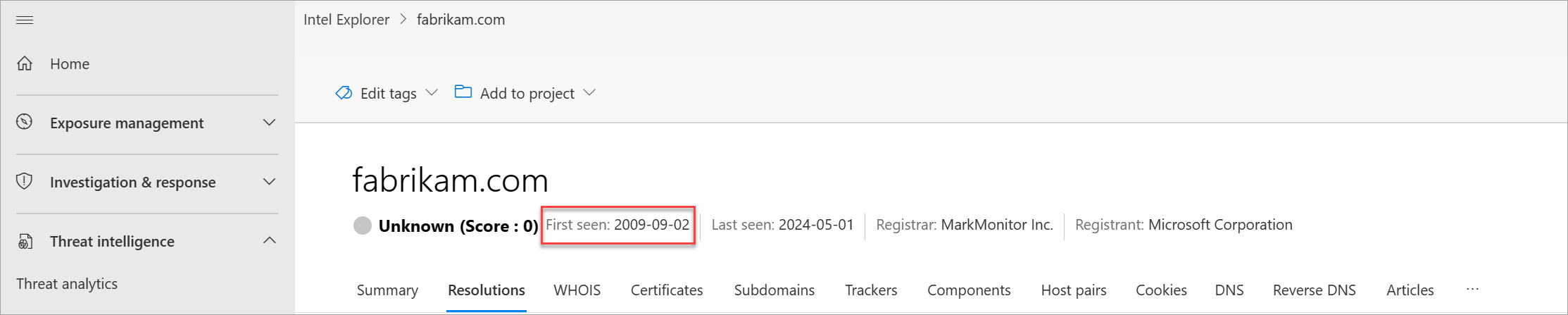

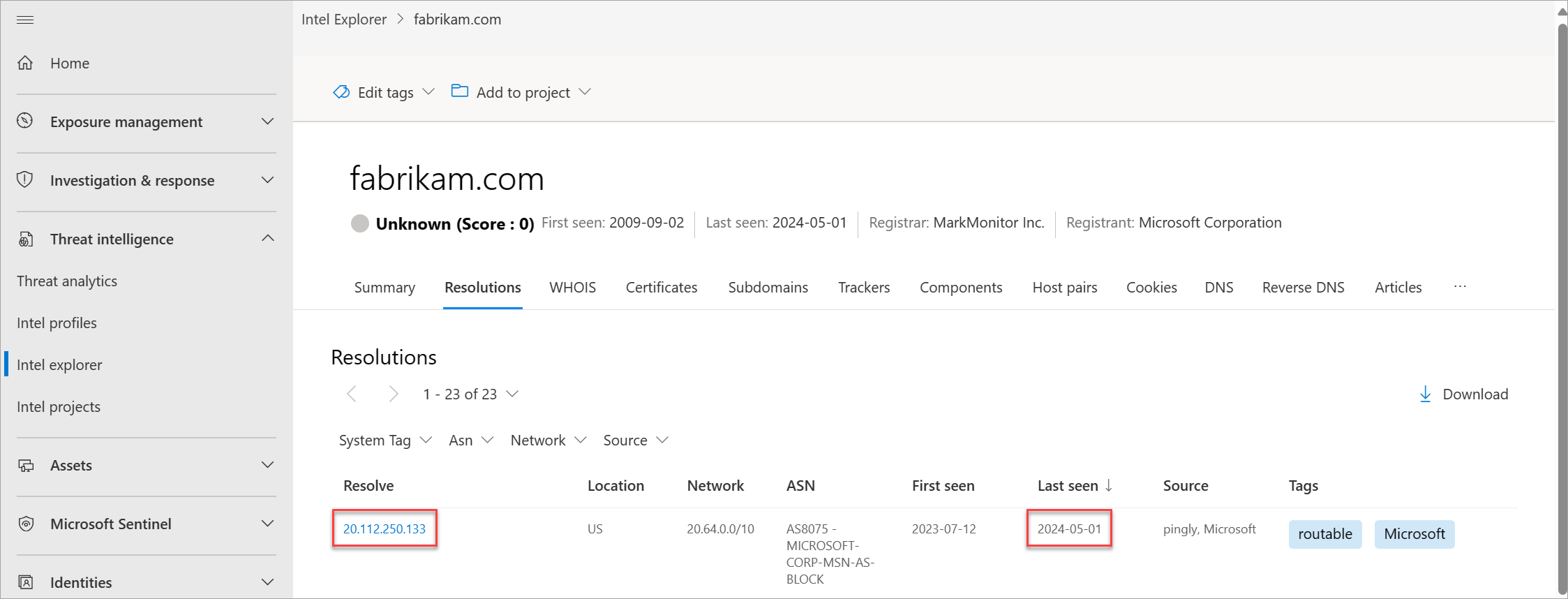

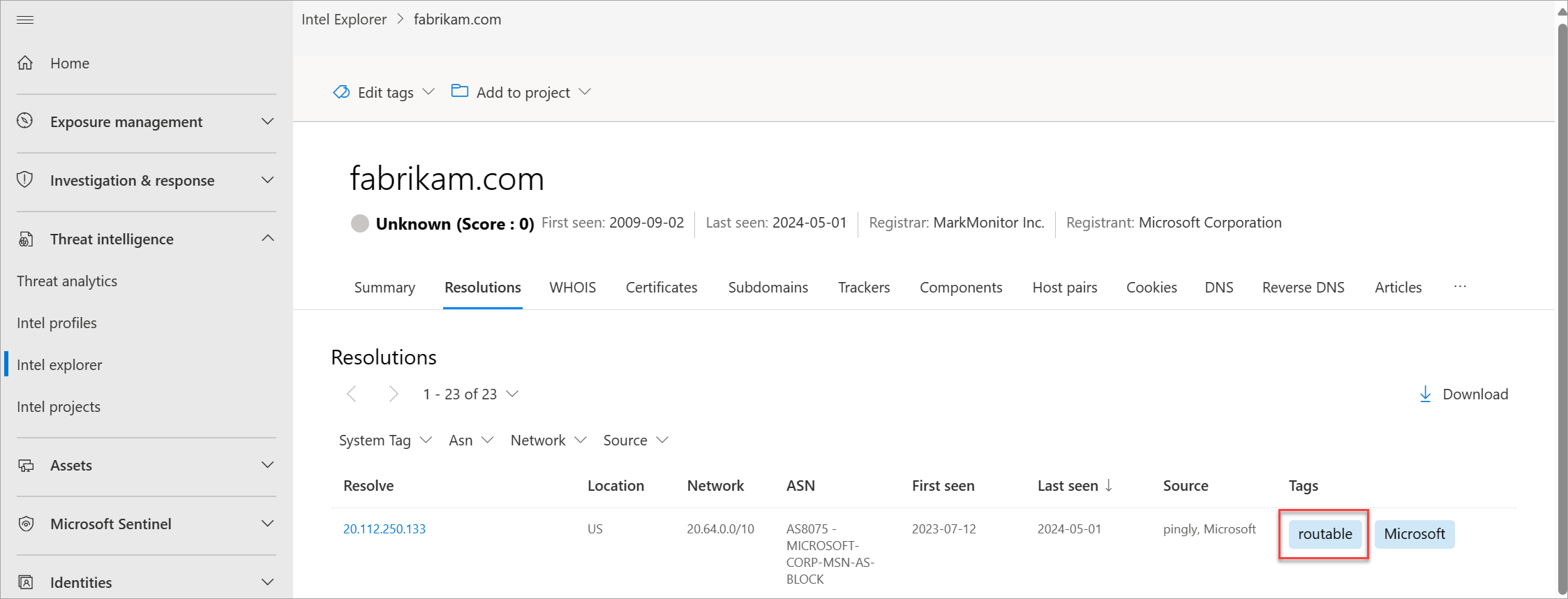

PDNS は、特定の場所、レコード、および時間枠の DNS 解決データを格納するレコード システムです。 この履歴解決データ セットを使用すると、どのドメインが IP アドレスに解決され、その逆の方法で解決されたかを表示できます。 このデータ セットを使用すると、ドメインまたは IP の重複に基づく時間ベースの相関関係が可能になります。

PDNS では、以前に不明だった、または新しく立ち上がった脅威アクター インフラストラクチャの識別が可能になる場合があります。 ブロックリストにインジケーターを事前に追加すると、キャンペーンが行われる前に通信パスが切断される可能性があります。 レコード解決データは、Microsoft Defender ポータルの Intel エクスプローラー ページにある [解像度] タブで使用できます。 [DNS] タブでは、他の種類の DNS レコードを使用できます。

PDNS の解決データには、次の情報が含まれています。

- 解決: 解決するエンティティの名前 (IP アドレスまたはドメイン)

- 場所: IP アドレスがホストされている場所

- ネットワーク: IP アドレスに関連付けられているネットブロックまたはサブネット

- ASN: 自律システム番号 (ASN) とorganization名

- 最初に表示: Microsoft が最初にこの解決を観察した日付のタイムスタンプ

- 最終表示: Microsoft がこの解決を最後に観察した日付のタイムスタンプ

- ソース: リレーションシップの検出を有効にしたソース。

- タグ: Defender TI でこの成果物に適用されるすべてのタグ (詳細情報)

このデータ セットが答えるのに役立つ質問:

ドメイン:

Defender TI でドメインが IP アドレスに解決されたのはいつですか?

Defender TI がドメインを IP アドレスにアクティブに解決したのが最後に見られたのはいつですか?

ドメインが現在解決している IP アドレスまたはアドレスは何ですか?

IP アドレス:

IP アドレスはルーティング可能ですか?

IP アドレスの一部であるサブネットは何ですか?

サブネットに所有者が関連付けられていますか?

IP アドレスの一部は何 AS ですか?

位置情報はありますか?

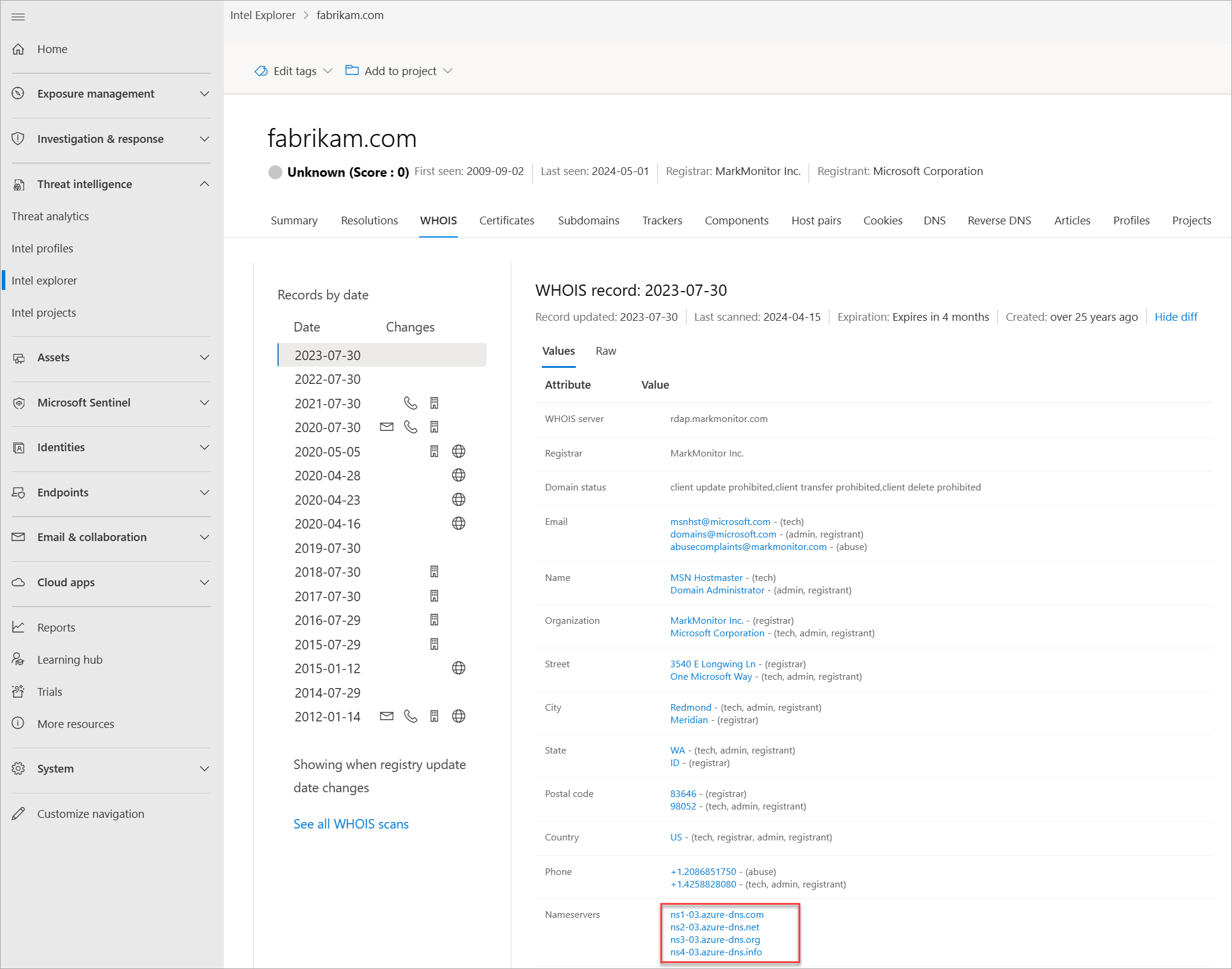

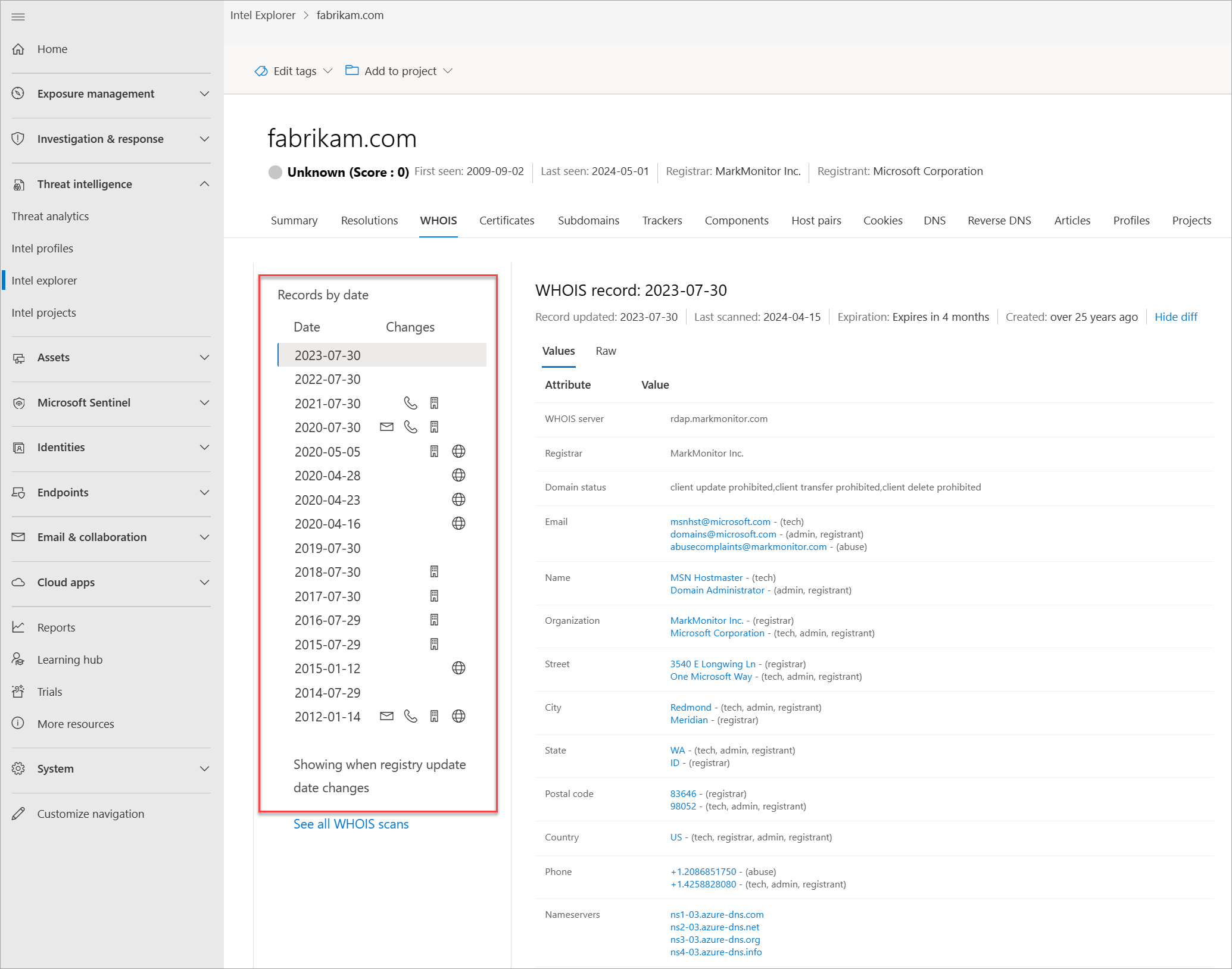

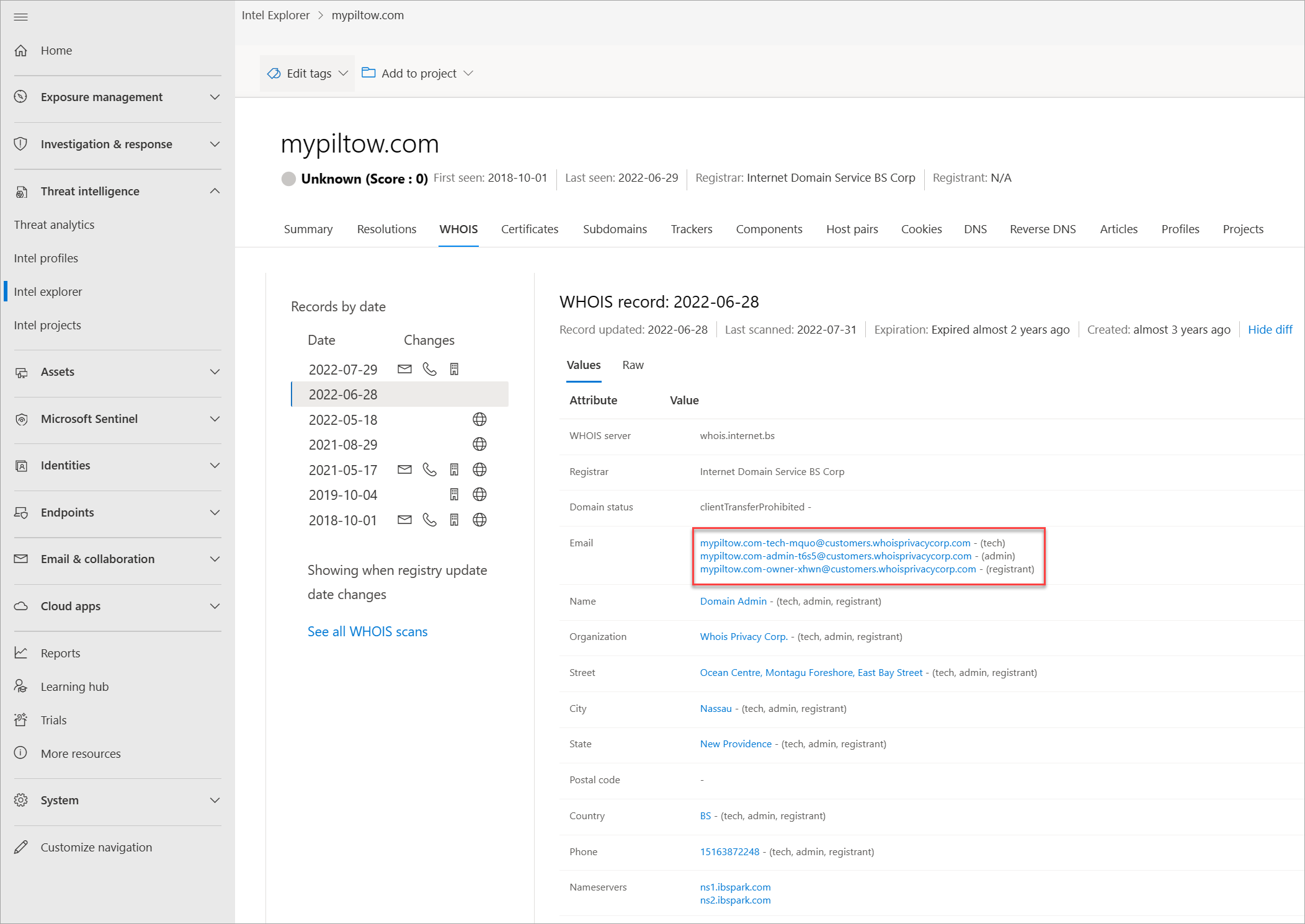

WHOIS

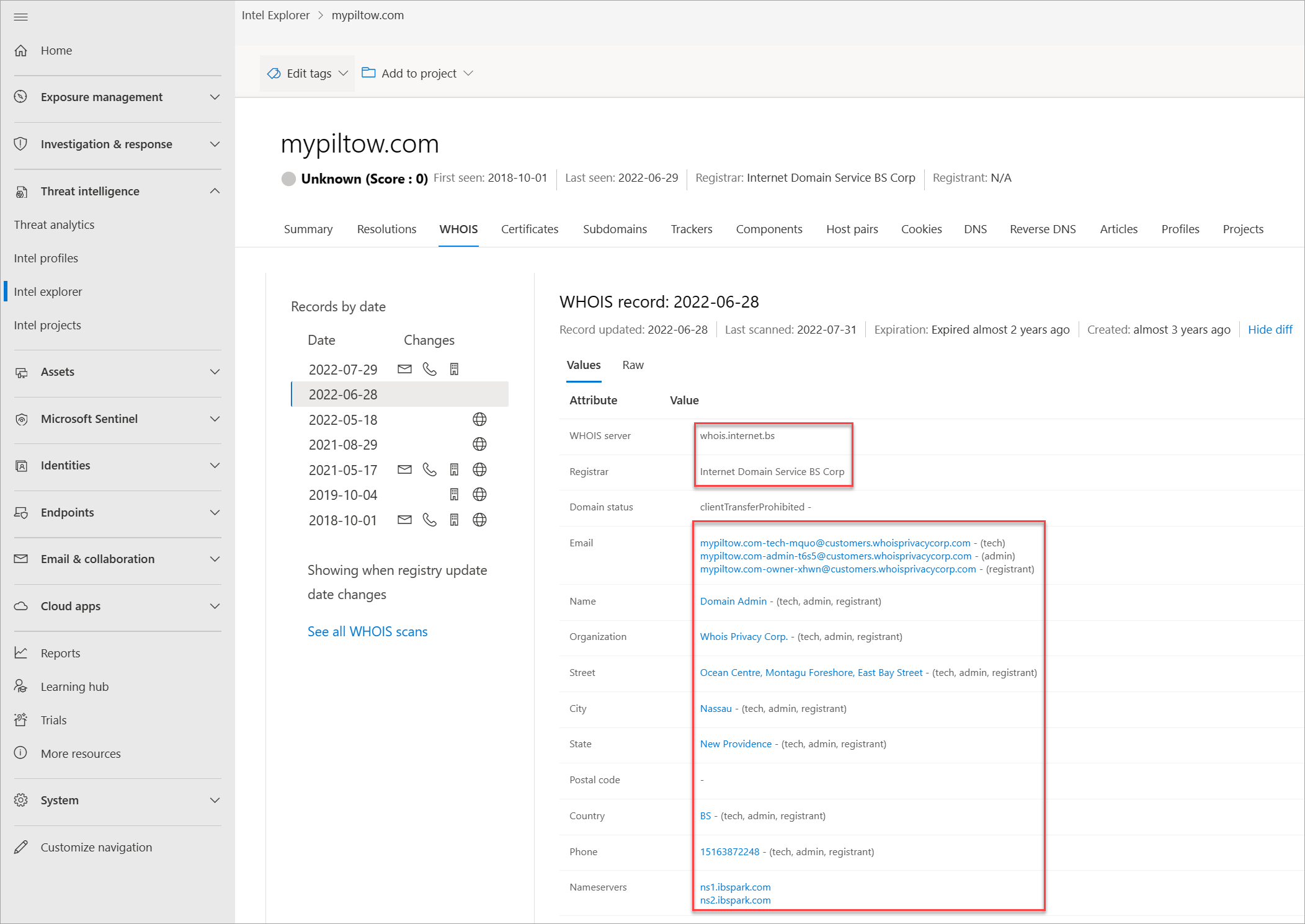

1 日に数千回、ドメインは個人と組織の間で購入または譲渡されます。 このプロセスは簡単で、数分しかかからず、レジストラー プロバイダーによっては$7 まで低くすることができます。 支払いの詳細を超えて、自分に関する追加情報を提供する必要があります。 この情報の一部は、ドメインが設定されている WHOIS レコードの一部として格納されます。 このアクションはパブリック ドメインの登録と見なされます。 ただし、プライベート ドメイン登録サービスがあり、ドメインの WHOIS レコードから個人情報を非表示にすることができます。 このような状況では、ドメイン所有者の情報は安全であり、レジストラーの情報に置き換えられます。 より多くのアクター グループがプライベート ドメイン登録を実行して、アナリストが自分が所有する他のドメインを見つけにくくしています。 Defender TI では、WHOIS レコードがリードを提供しない場合にアクターの共有インフラストラクチャを見つけるためのさまざまなデータ セットが提供されます。

WHOIS は、ドメイン、IP アドレス、またはサブネットに関する情報を誰でも照会できるプロトコルです。 脅威インフラストラクチャの調査における WHOIS の最も一般的な機能の 1 つは、WHOIS レコード内で共有される一意のデータに基づいて、異種エンティティを識別または接続することです。 ドメインを自分で購入したことがある場合は、レジストラーから要求されたコンテンツが検証されていないことに気付いた可能性があります。 実際には、レコードに何かを入れて(そして多くの人々がそうする)、それは世界に表示されるかもしれません。

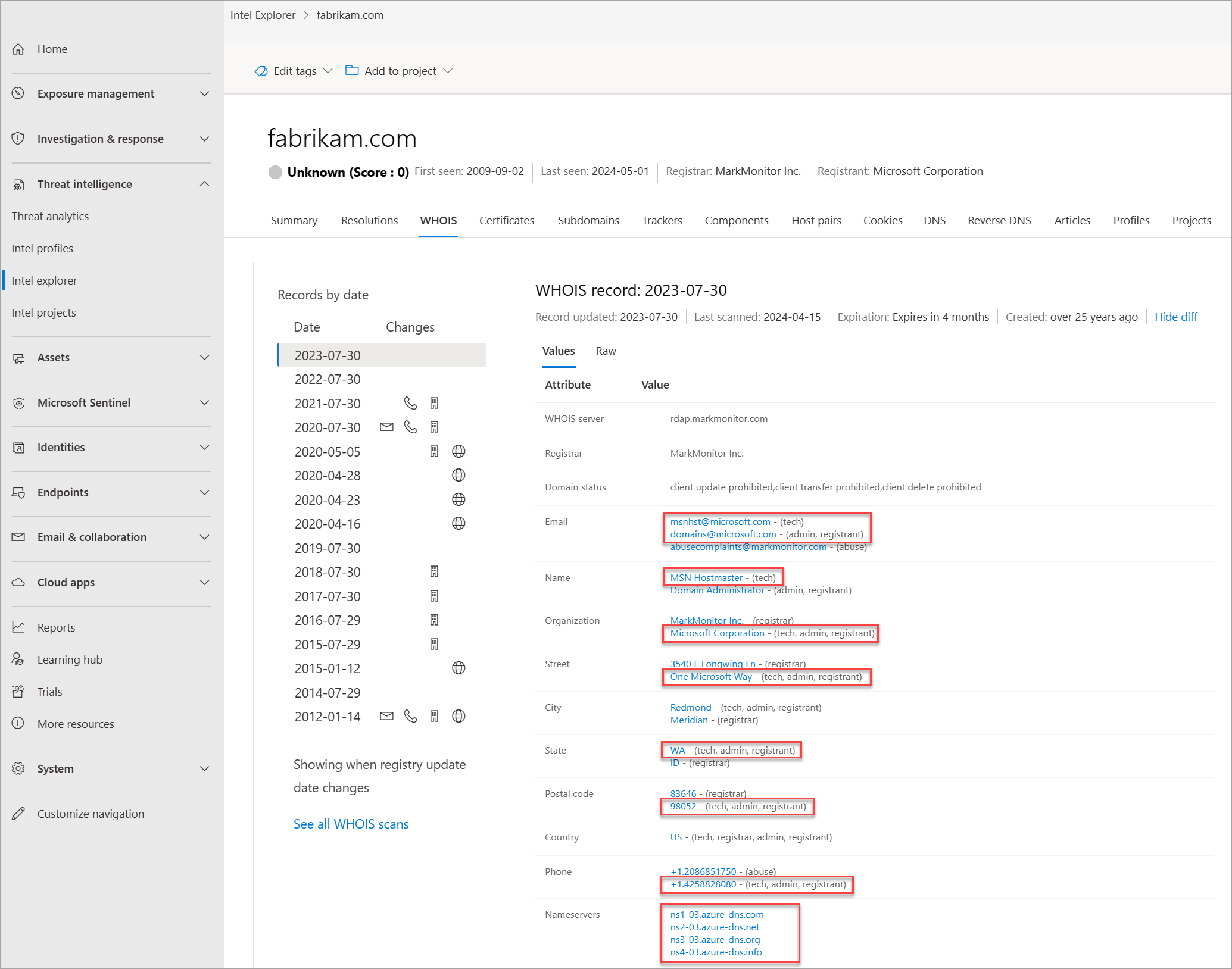

各 WHOIS レコードには複数のセクションがあり、すべて異なる情報を含めることができます。 一般的に見られるセクションには、 レジストラー、 登録者、 管理者、 技術が含まれます。各セクションは、レコードの別の連絡先に対応している可能性があります。 このデータは、ほとんどの場合、セクション間で重複していますが、特にアクターが間違いを犯した場合は、若干の不一致が生じる可能性があります。 Defender TI 内で WHOIS 情報を表示すると、データを重複除去し、レコードのどの部分から取得したかを示す圧縮されたレコードが表示されます。 このプロセスにより、アナリスト ワークフローが大幅に高速化され、データが見落とされるのを防ぐことができます。 Defender TI の WHOIS 情報は、WhoisIQ™ データベースによって提供されます。

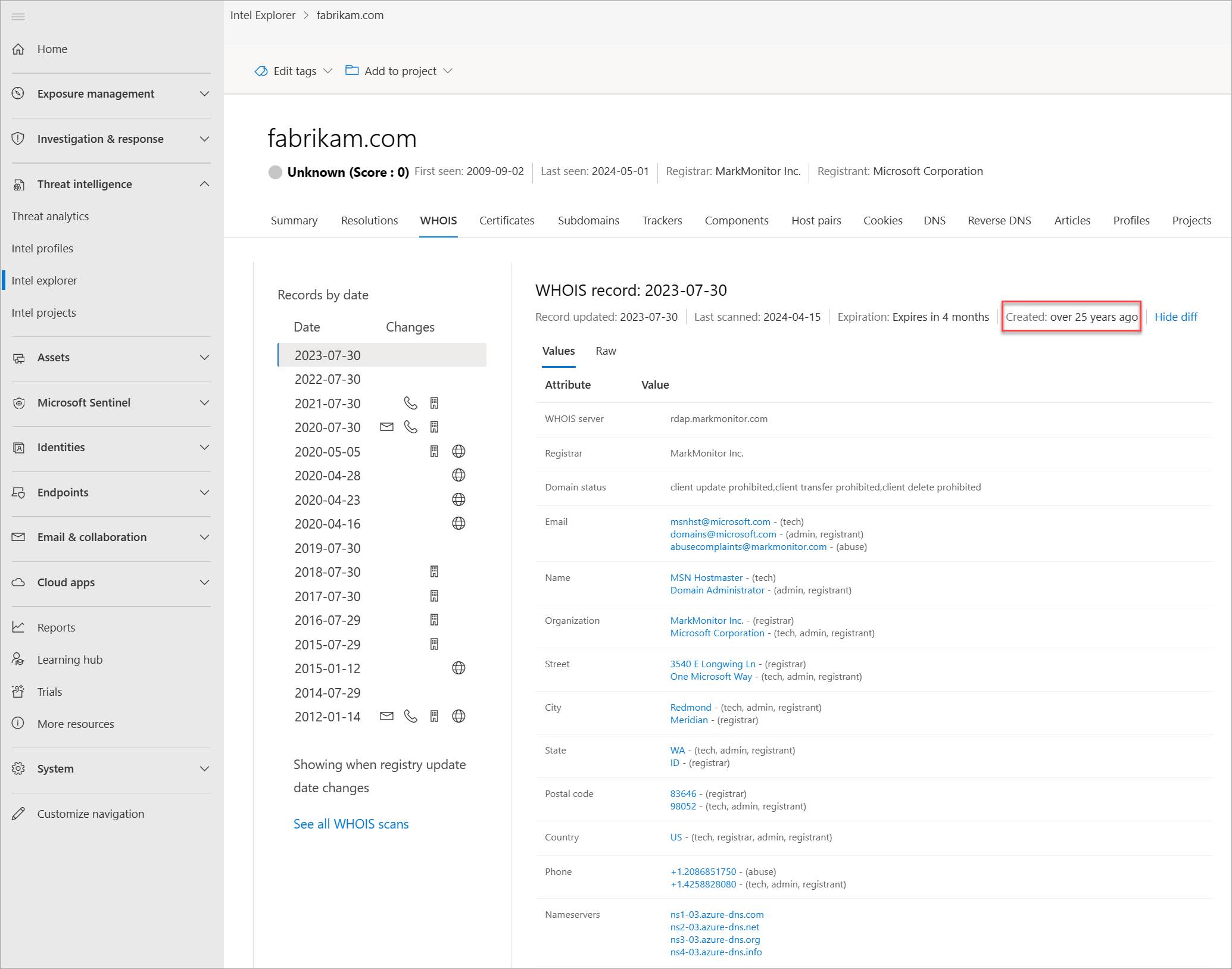

WHOIS データには、次の情報が含まれています。

- 更新されたレコード: WHOIS レコードが最後に更新された日を示すタイムスタンプ

- 最後にスキャンされた: Defender TI システムが最後にレコードをスキャンした日付

- 満了: 登録の有効期限 (使用可能な場合)

- 作成: 現在の WHOIS レコードの年齢

- WHOIS サーバー: ICANN 認定レジストラーによって設定されたサーバーは、その中に登録されているドメインに関する最新の情報を取得します

- 記録係: 成果物の登録に使用されるレジストラー サービス

- ドメインの状態: ドメインの現在の状態。"アクティブ" ドメインがインターネット上に公開されている

- Email: WHOIS レコードに見つかった電子メール アドレスと、それぞれに関連付けられている連絡先の種類 (管理者や技術など)

- 名前: レコード内の連絡先の名前と、各連絡先の種類が関連付けられている

- 組織: レコード内の任意の組織の名前と、各連絡先の種類が関連付けられています。

- 通り: レコードに関連付けられている番地と、対応する連絡先の種類

- 都市: レコードに関連付けられている住所に一覧表示されている都市と、対応する連絡先の種類

- 状態: レコードに関連付けられているアドレスに一覧表示されている状態と、対応する連絡先の種類

- 郵便番号: レコードに関連付けられている住所に一覧表示されている郵便番号と、対応する連絡先の種類

- 国: レコードに関連付けられている住所に一覧表示されている国または地域、および対応する連絡先の種類

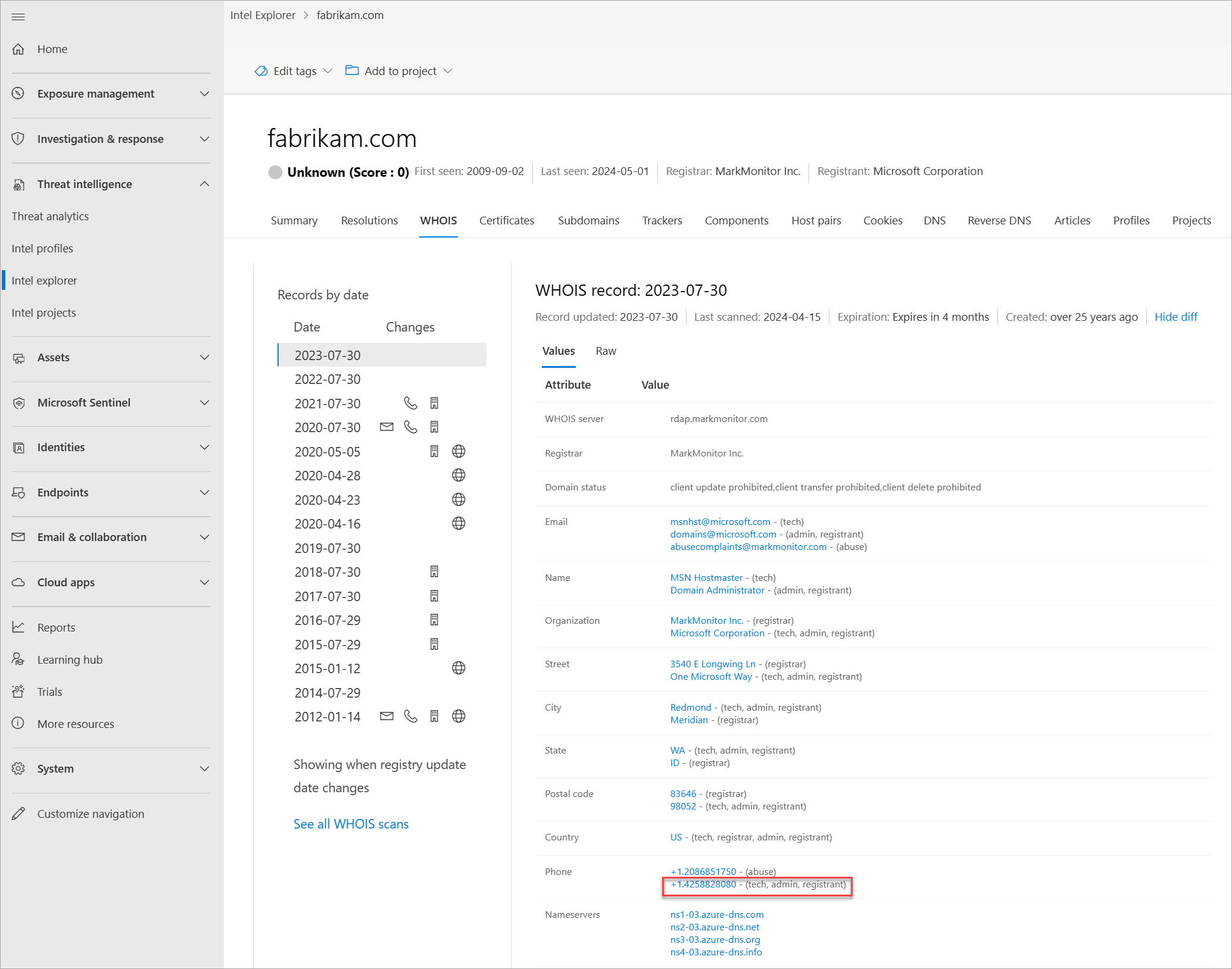

- 電話: レコードに一覧表示されている電話番号と、対応する連絡先の種類

- ネーム サーバー: 登録済みエンティティに関連付けられているネーム サーバー

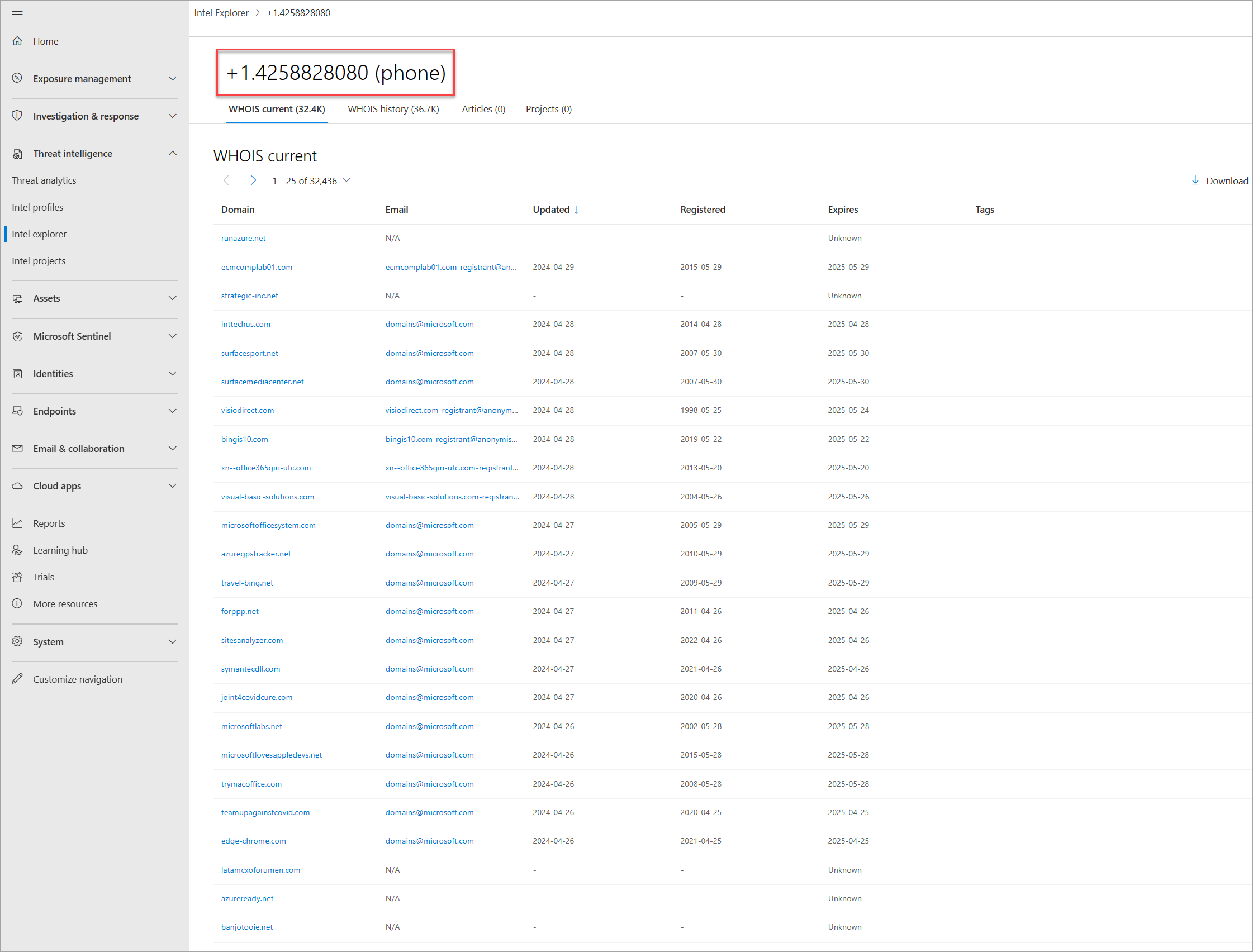

現在の WHOIS 参照

Defender TI の現在の WHOIS リポジトリでは、現在登録され、対象の WHOIS 属性に関連付けられている Microsoft の WHOIS コレクション内のすべてのドメインが強調表示されています。 このデータは、ドメインの登録日と有効期限と、ドメインの登録に使用される電子メール アドレスを強調表示します。 このデータは、プラットフォームの [WHOIS 検索] タブに表示されます。

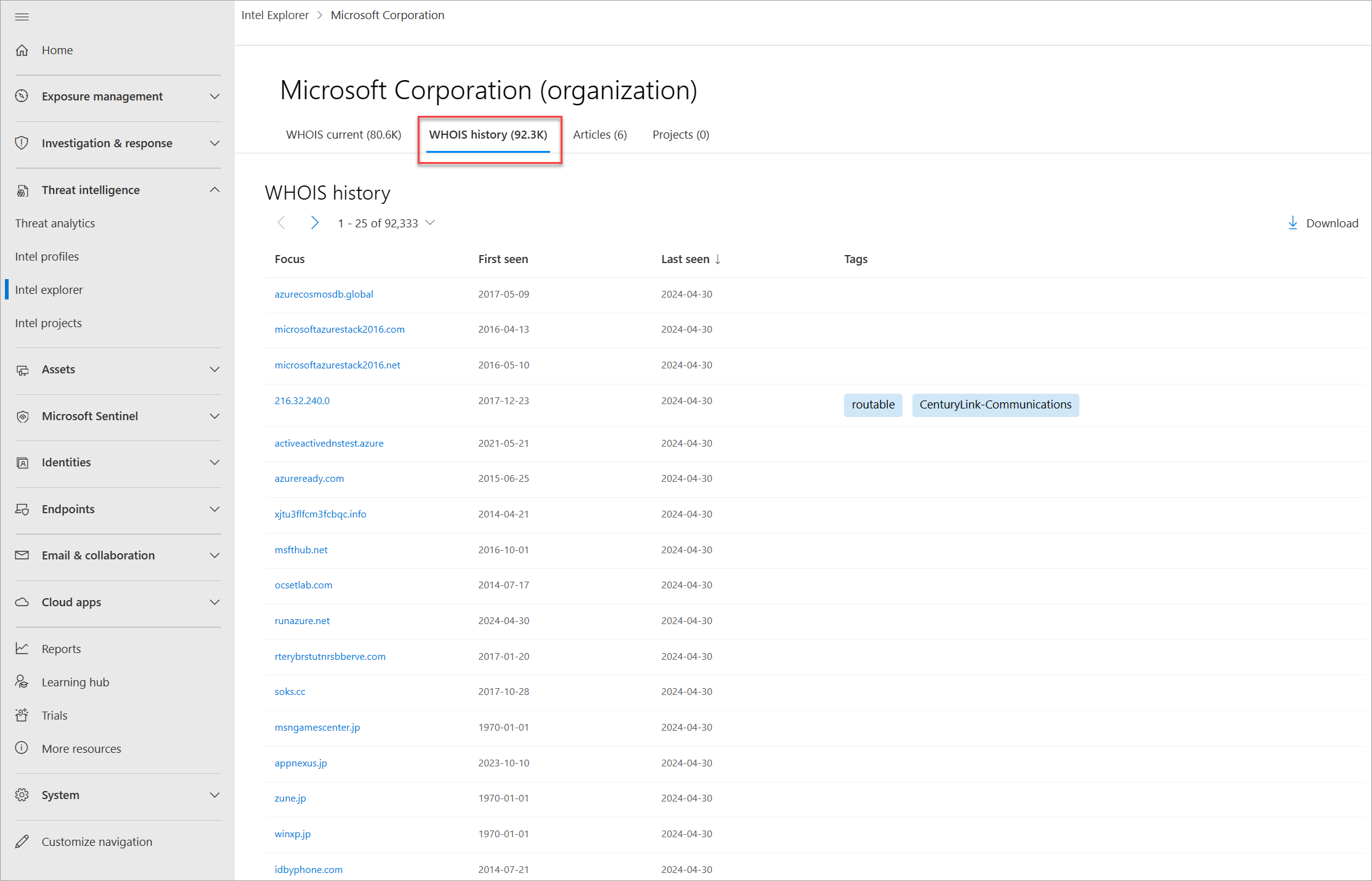

WHOIS の履歴参照

Defender TI の WHOIS 履歴 リポジトリを使用すると、システムの監視に基づいて、WHOIS 属性に対するすべての既知の履歴ドメインの関連付けにアクセスできます。 このデータ セットは、ユーザーが最初に表示する属性と、クエリされたドメインと属性の関連付けを最後に確認した時点からピボットする属性に関連付けられているすべてのドメインを強調表示します。 このデータは、 WHOIS の現在 のタブの横にある別のタブに表示されます。

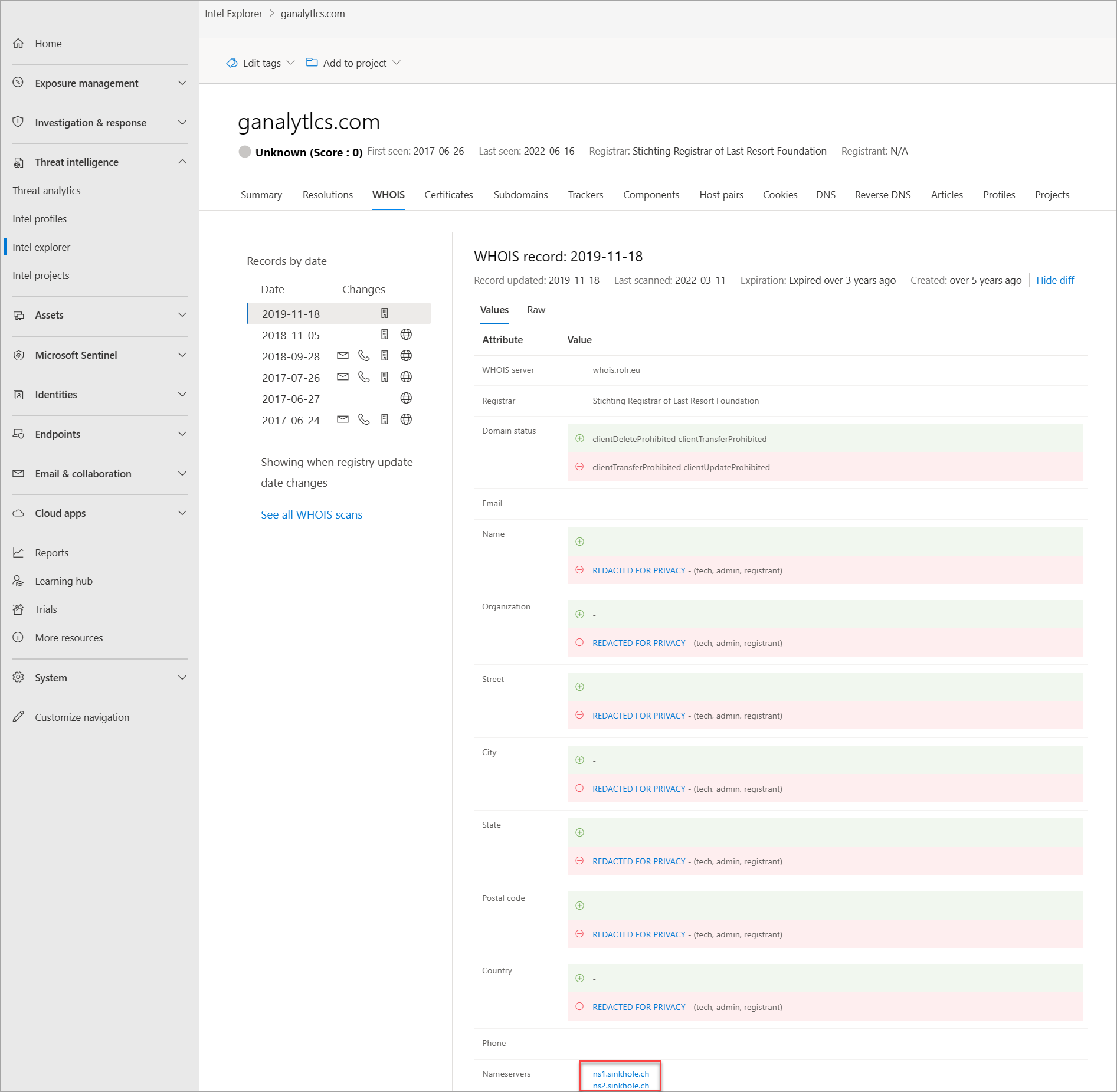

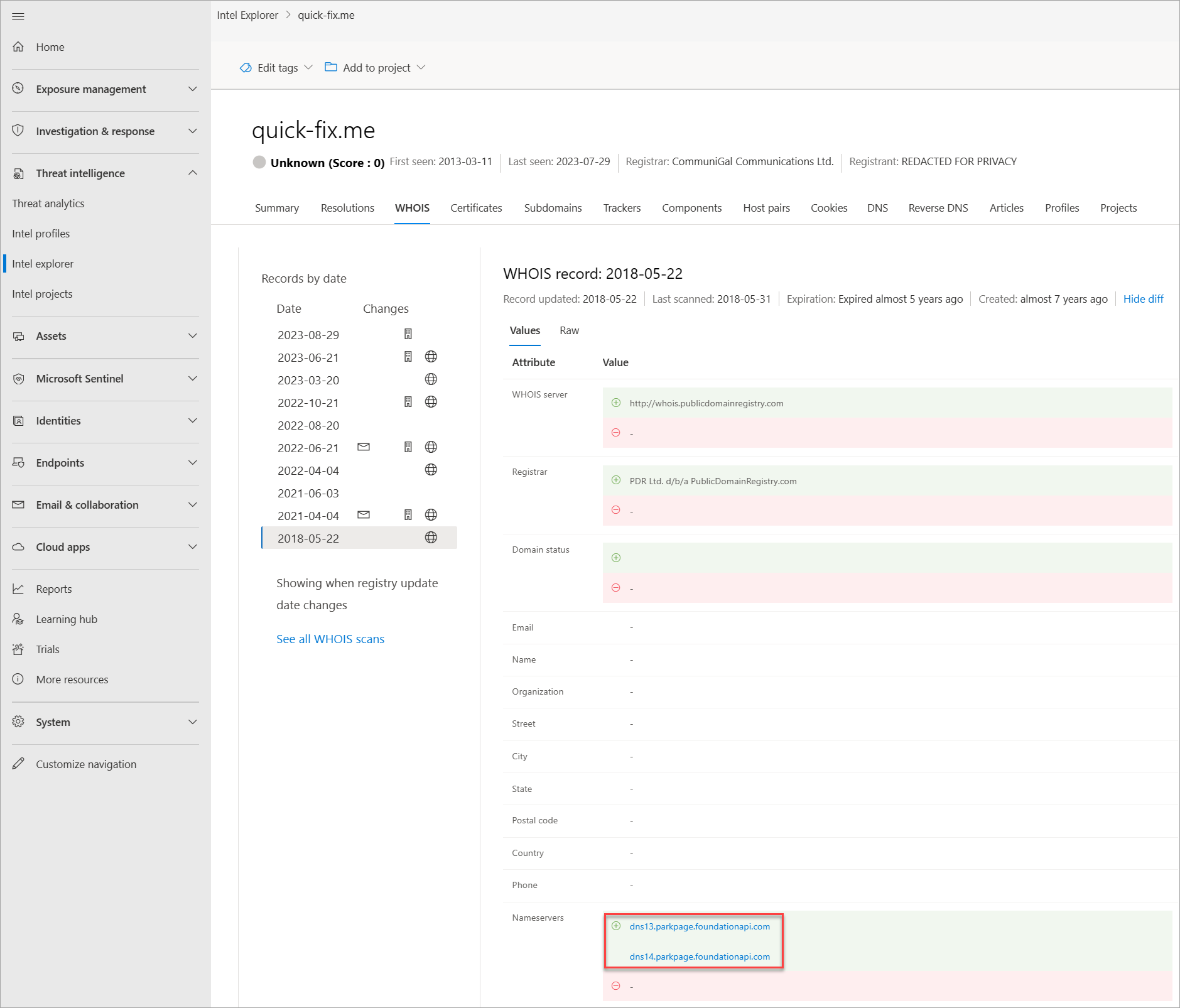

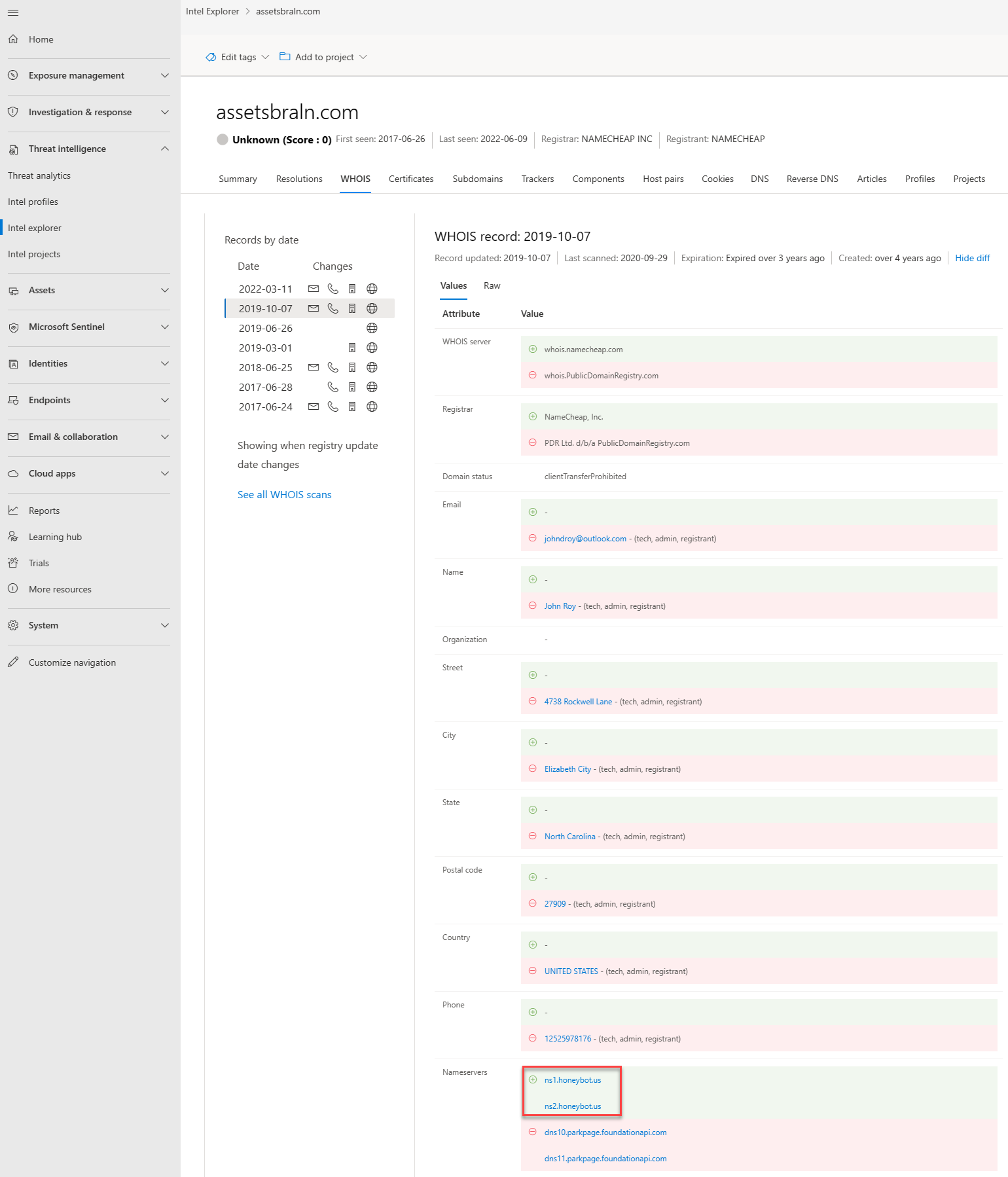

このデータ セットが答えるのに役立つ質問:

ドメインは何歳ですか?

情報はプライバシー保護されているように見えますか?

データのいずれかが一意であるように見えますか?

使用されるネーム サーバーは何ですか?

このドメインはシンクホール ドメインですか?

このドメインはパークされたドメインですか?

このドメインはハニーポット ドメインですか?

履歴はありますか?

偽のプライバシー保護メールはありますか?

WHOIS レコードに偽の名前はありますか?

他の関連 IOC は、ドメイン間で共有される可能性のある WHOIS 値に対する検索から識別されますか?

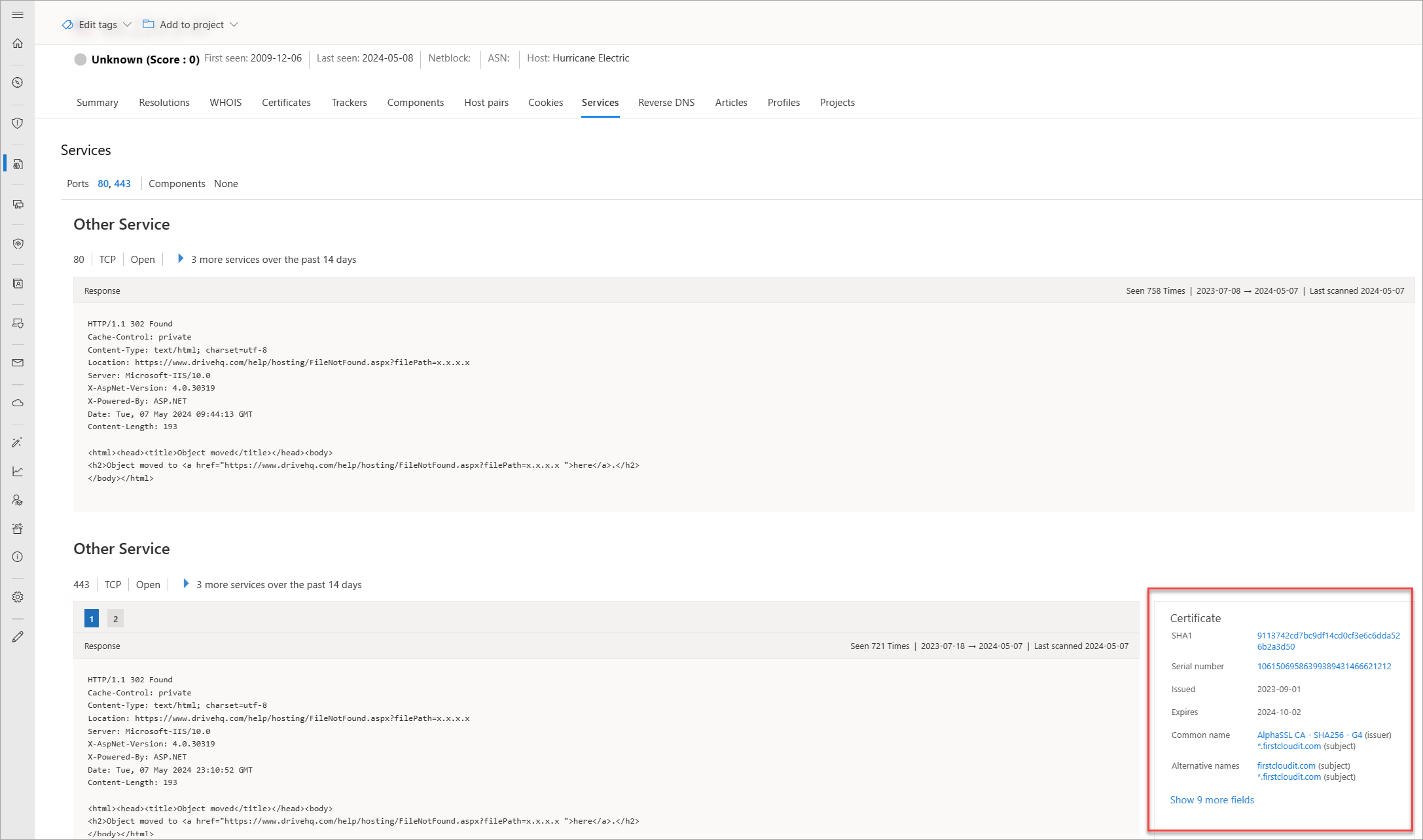

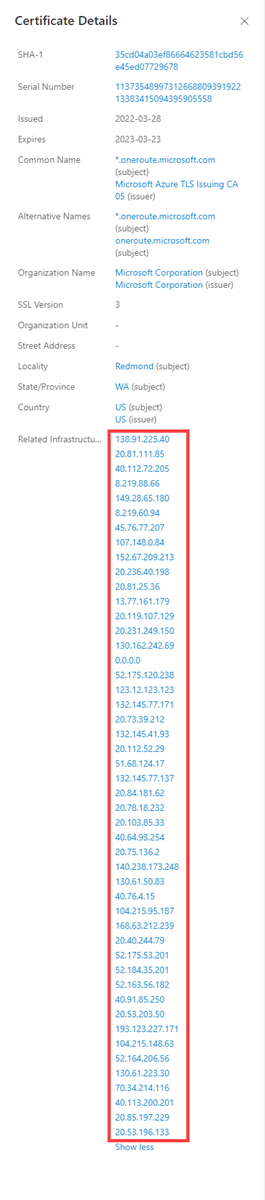

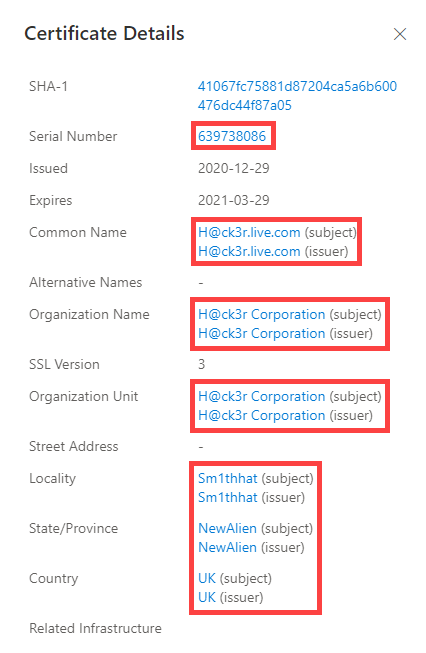

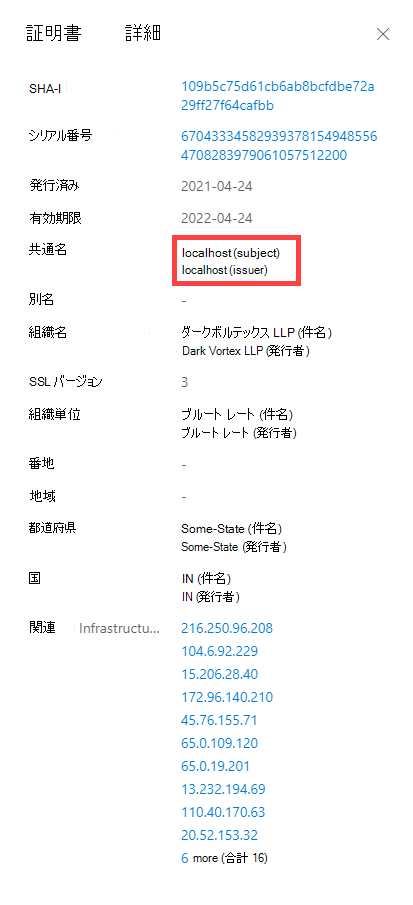

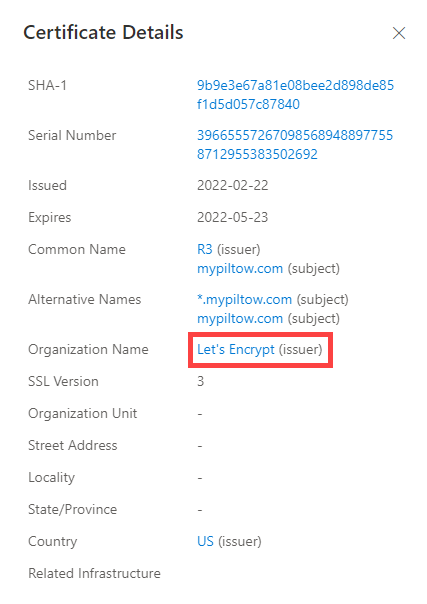

証明書

データをセキュリティで保護するだけでなく、TLS 証明書は、ユーザーがさまざまなネットワーク インフラストラクチャに接続するための素晴らしい方法です。 最新のスキャン手法により、インターネット上のすべてのノードに対して数時間でデータ要求を実行できます。 つまり、証明書を、それをホストする IP アドレスに簡単かつ定期的に関連付けることができます。

WHOIS レコードと同様に、TLS 証明書では、最終的な製品を生成するためにユーザーが情報を提供する必要があります。 ドメインとは別に、TLS 証明書には、証明書が作成されるユーザー (自己署名を除く) が含まれます。 ユーザーは追加情報を構成できます。 Microsoft のユーザーが TLS 証明書の最も価値を確認する場所は、証明書の生成時に誰かが使用する一意のデータではなく、ホストされている場所です。

TLS 証明書にアクセスするには、Web サーバーに関連付け、特定のポート (ほとんどの場合は 443) を介して公開する必要があります。 毎週の大量インターネット スキャンを使用して、すべての IP アドレスをスキャンし、ホストされている証明書を取得して、証明書データの履歴リポジトリを構築できます。 IP アドレスから TLS 証明書へのマッピングのデータベースを使用すると、インフラストラクチャ内の重複を識別する方法が提供されます。

この概念をさらに説明するために、アクターが自己署名 TLS 証明書を使用してサーバーを設定しているとします。 数日後、防御者はインフラストラクチャに対して賢明になり、悪意のあるコンテンツをホストする Web サーバーをブロックします。 アクターは、すべてのハード ワークを破棄する代わりに、すべてのコンテンツ (TLS 証明書を含む) をコピーして、新しいサーバーに配置するだけです。 ユーザーは、証明書の一意の SHA-1 値を使用して接続を作成し、両方の Web サーバー (1 つはブロックされ、1 つは不明) が何らかの方法で接続されていることを示すようになりました。

TLS 証明書の価値を高めるのは、パッシブ DNS または WHOIS データが見逃す可能性のある接続を作成できることです。 これは、潜在的な悪意のあるインフラストラクチャを関連付け、アクターの潜在的な運用セキュリティエラーを特定するより多くの方法を意味します。 Defender TI は 2013 年から 3,000 万を超える証明書を収集しており、証明書の内容と履歴を関連付けるツールを提供しています。

TLS 証明書は、暗号化キーをユーザーが指定した詳細のセットにデジタルバインドするファイルです。 Defender TI では、インターネット スキャン手法を使用して、さまざまなポート上の IP アドレスから TLS 証明書の関連付けを収集します。 これらの証明書はローカル データベース内に格納され、特定の TLS 証明書がインターネットに表示される場所のタイムラインを作成できます。

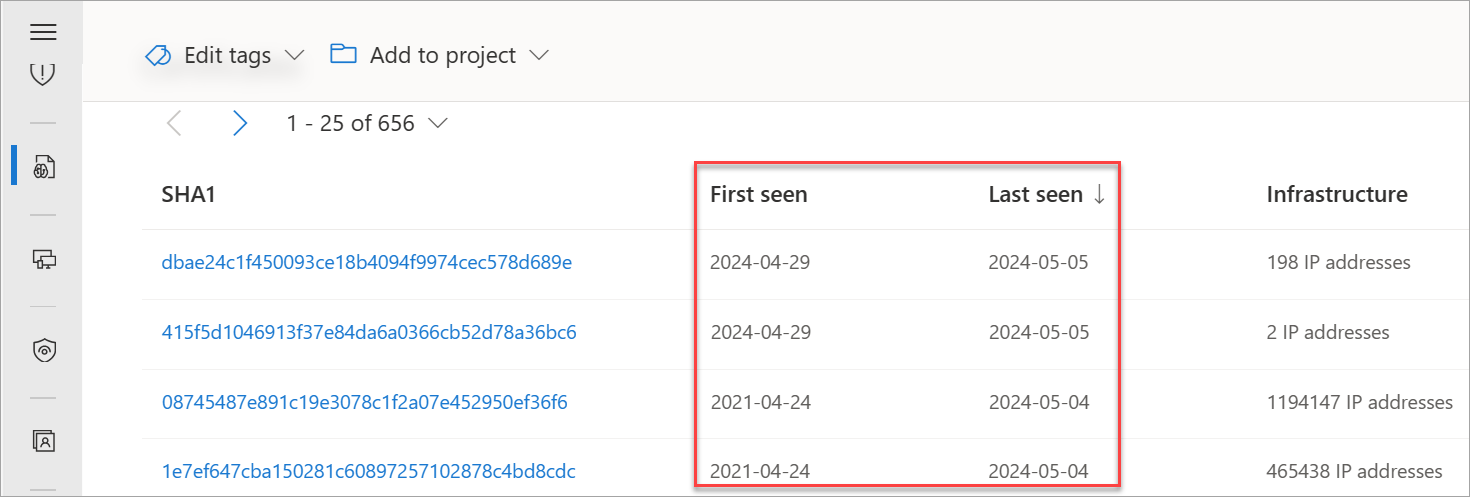

証明書データには、次の情報が含まれています。

- Sha1: TLS 証明書資産の SHA-1 アルゴリズム ハッシュ

- 最初に見た: 成果物でこの証明書を最初に観察した日付を表示するタイムスタンプ

- 最後に見た: 成果物でこの証明書を最後に観察した日付を表示するタイムスタンプ

- インフラ: 証明書に関連付けられている関連インフラストラクチャ

![[データ] タブの [証明書] リスト](media/datatabcertificateslist.png)

SHA-1 ハッシュを展開すると、次の詳細が表示されます。

- シリアル番号: TLS 証明書に関連付けられているシリアル番号

- 発行: 証明書が発行された日付

- 有効 期限: 証明書の有効期限が切れる日付

- サブジェクトの共通名: 関連付けられている TLS 証明書のサブジェクト共通名

- 発行者の共通名: 関連付けられている TLS 証明書の発行者の共通名

- サブジェクトの別名: 証明書の代替共通名

- 発行者の別名: 発行者のその他の名前

- サブジェクト organization名: TLS 証明書の登録にリンクされているorganization

- 発行者organization名: 証明書の問題を調整したorganizationの名前

- SSL バージョン: 証明書が登録された SSL/TLS のバージョン

- サブジェクト organization ユニット: 証明書を担当するorganization内の部署を示す省略可能なメタデータ

- 発行者organizationユニット: 証明書を発行するorganizationに関する追加情報

- 件名の番地:organizationがある番地

- 発行者の番地:発行者organizationが配置されている番地

- サブジェクトのロケール:organizationがある都市

- 発行者のロケール:発行者organizationがある市区町村

- サブジェクトの状態/都道府県:organizationがある州または都道府県

- 発行者の状態/都道府県:発行者organizationが配置されている状態または都道府県

- 件名の国:organizationが配置されている国または地域

- 発行者の国:発行者organizationがある国または地域

- 関連インフラストラクチャ: 証明書に関連付けられている関連インフラストラクチャ

![[データ] タブの [証明書の詳細]](media/datatabcertificatedetails.png)

このデータ セットが答えるのに役立つ質問:

この証明書が関連付けられているその他のインフラストラクチャは何ですか?

証明書には、適切なピボット ポイントとして機能する一意のデータ ポイントはありますか?

証明書は自己署名ですか?

証明書は無料プロバイダーですか?

証明書が使用中に観察された期間は何ですか?

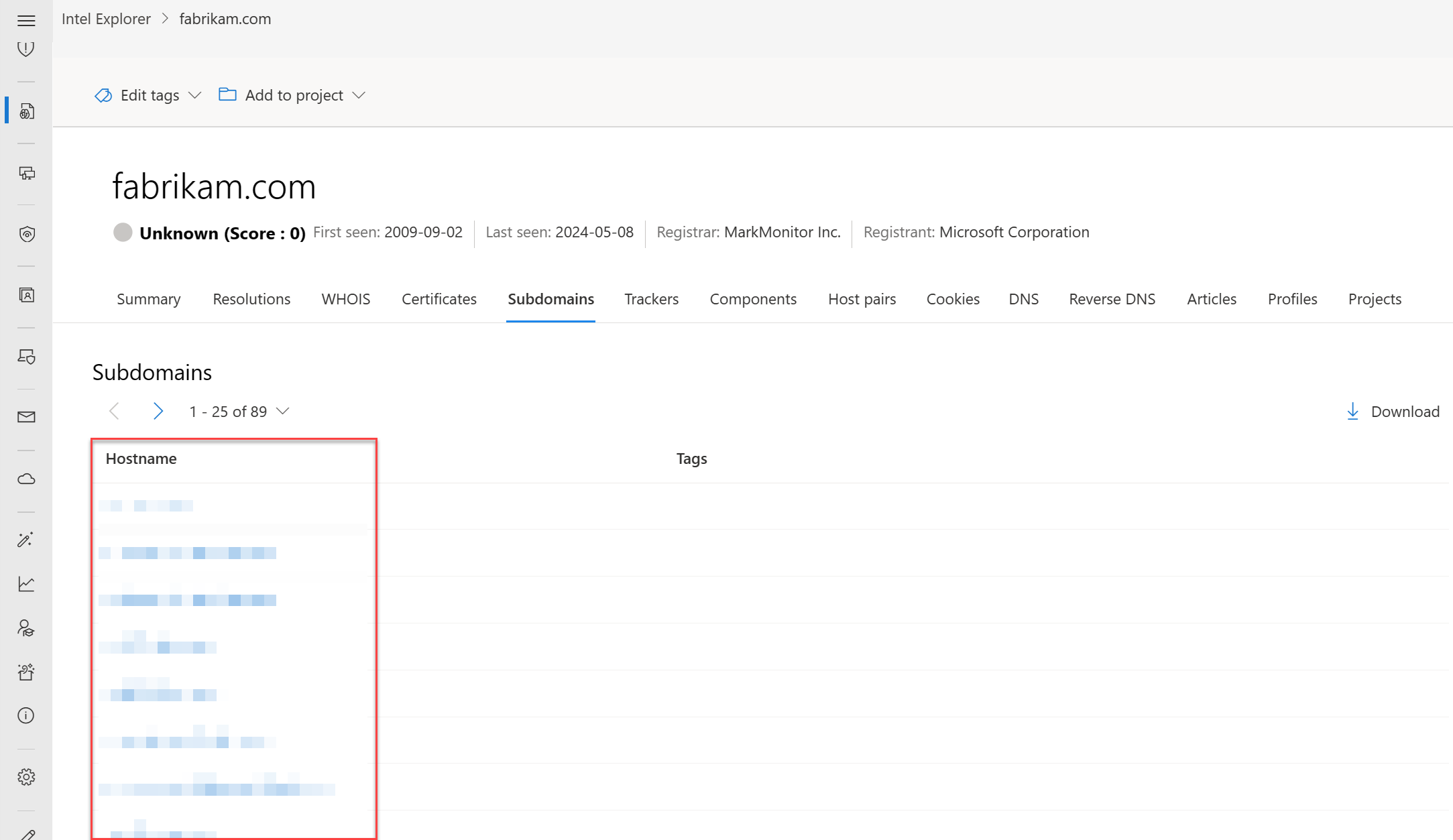

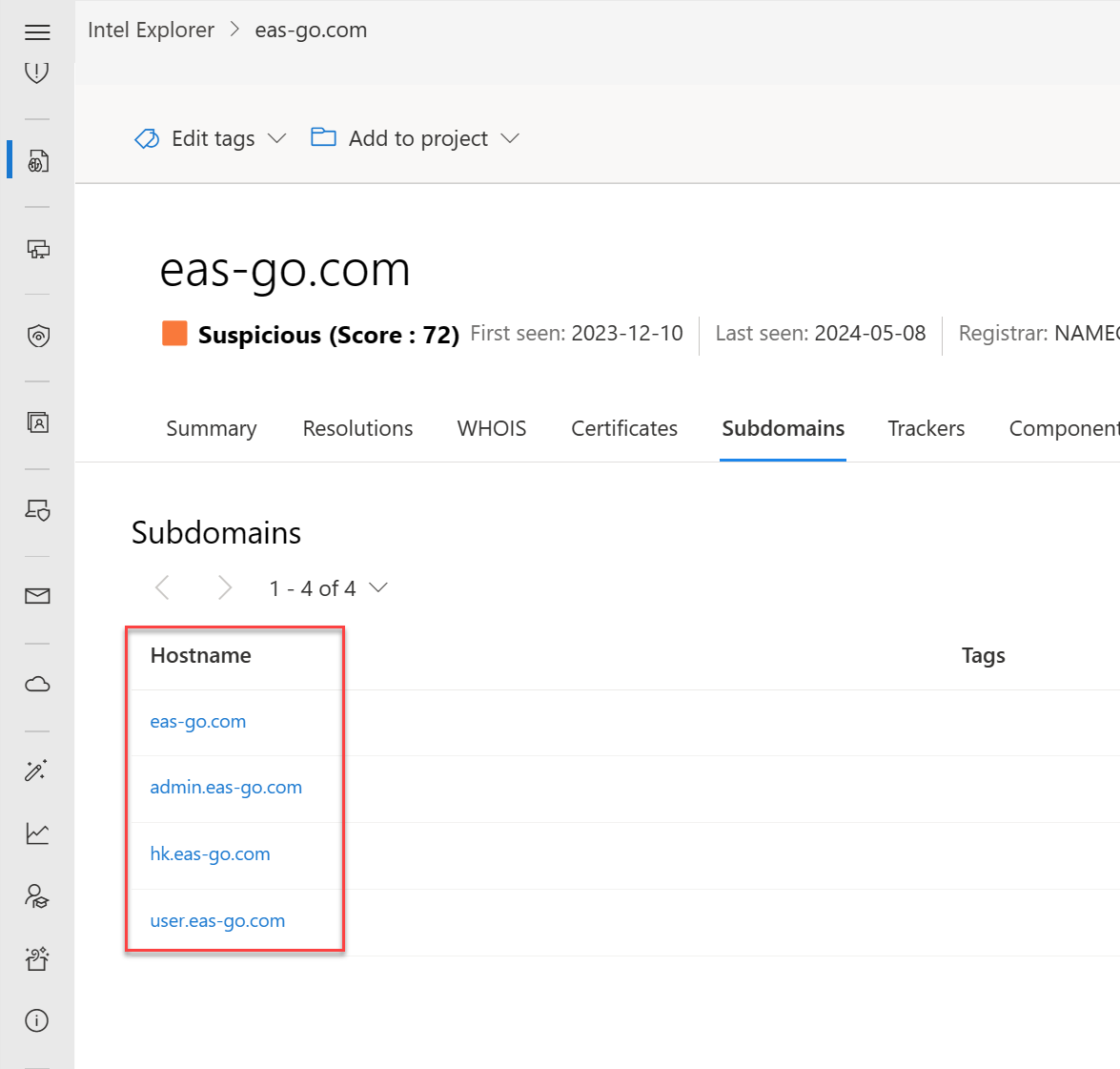

サブドメイン

サブドメインは、プライマリ ドメインの一部であるインターネット ドメインです。 サブドメインは"ホスト" とも呼ばれます。たとえば、 learn.microsoft.com は microsoft.comのサブドメインです。 すべてのサブドメインに対して、ドメインが解決する新しい IP アドレスのセットが存在する可能性があります。これは、関連するインフラストラクチャを見つけるための優れたデータ ソースになる可能性があります。

サブドメイン データには、次の情報が含まれます。

- ホスト名: 検索されたドメインに関連付けられているサブドメイン

- タグ: Defender TI でこの成果物に適用されるすべてのタグ

![[Data Tab Sub domains]\(データ タブ サブ ドメイン\)](media/datatabsubdomains.png)

このデータ セットが答えるのに役立つ質問:

上位レベルのドメインに関連付けられているサブドメインが増えていますか?

悪意のあるアクティビティに関連付けられているサブドメインはありますか?

このドメインを所有している場合、サブドメインの中で見慣れないものはありますか?

他の悪意のあるドメインに関連付けられている一覧のサブドメインにパターンはありますか?

各サブドメインをピボットオフすると、ターゲットに以前に関連付けられていない新しい IP アドレス空間が表示されますか?

ルート ドメインと一致しない他にどのような関連のないインフラストラクチャを見つけることができますか?

トラッカー

トラッカーは、Web ページ内で見つかった一意のコードまたは値であり、多くの場合、ユーザーの操作を追跡するために使用されます。 これらのコードを使用して、Web サイトの異なるグループを中央エンティティに関連付けることができます。 多くの場合、脅威アクターは、フィッシング キャンペーンの偽装を目的とした被害者の Web サイトのソース コードをコピーします。 これらの ID を削除するのに時間がかかる場合はほとんどありません。これにより、ユーザーは Defender TI の Trackers データ セットを使用してこれらの不正なサイトを特定できます。 また、アクターはトラッカー ID をデプロイして、攻撃キャンペーンの成功を確認することもできます。 このアクティビティは、マーケティング担当者がマーケティング キャンペーンの成功を追跡するために、Google Analytics トラッカー ID などの SEO ID を使用する方法と似ています。

トラッカー データセットには、Google、Yandex、Mixpanel、New Relic、Clicky などのプロバイダーからの ID が含まれており、成長を続けています。 以下の情報も含まれます。

- ホスト名: トラッカーが検出されたインフラストラクチャをホストするホスト名

- 最初に表示: Microsoft が成果物でこのトラッカーを最初に観察した日付のタイムスタンプ

- 最終表示: Microsoft が成果物でこのトラッカーを最後に観察した日付のタイムスタンプ

- 型: 検出されたトラッカーの種類 ( GoogleAnalyticsID や JarmHash など)

- 値: トラッカーの識別値

- タグ: Defender TI でこの成果物に適用されるすべてのタグ

![]()

このデータ セットが答えるのに役立つ質問:

同じ分析 ID を使用する他のリソースはありますか?

これらのリソースはorganizationに関連付けられていますか、それとも侵害攻撃を行おうとしていますか?

トラッカー間に重複はありますか。他の Web サイトと共有されていますか?

Web ページ内で見つかったトラッカーの種類は何ですか?

トラッカーの時間の長さは何ですか?

トラッカー値の変更の頻度は何ですか。これらは、来るか、移動するか、残っているか。

Web サイト複製ソフトウェア ( MarkOfTheWeb や HTTrack など) にリンクしているトラッカーはありますか?

悪意のあるコマンド アンド コントロール (C2) サーバーマルウェア ( JARM など) にリンクしているトラッカーはありますか?

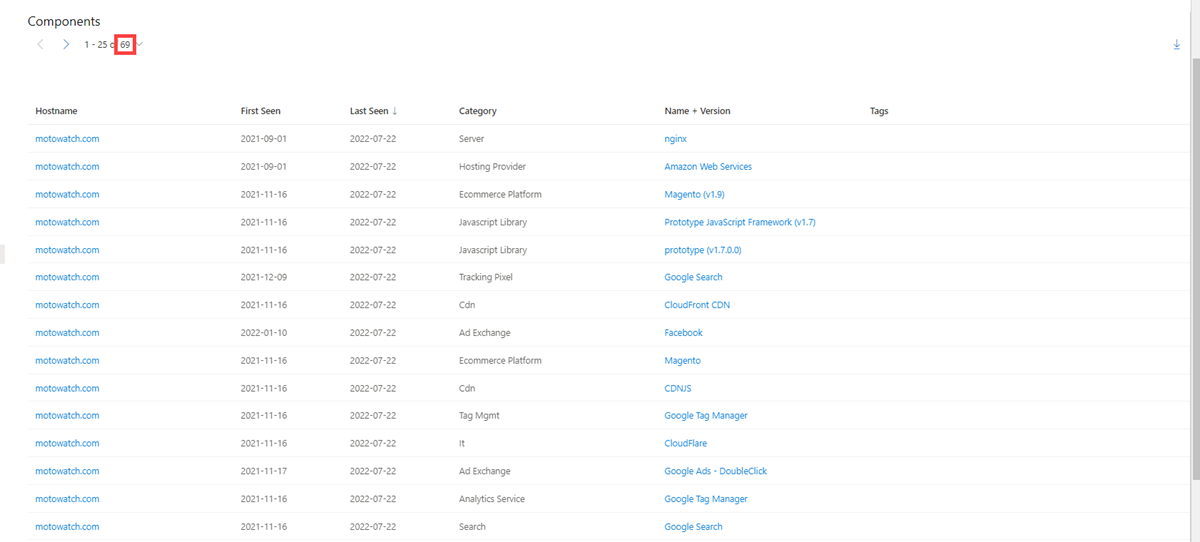

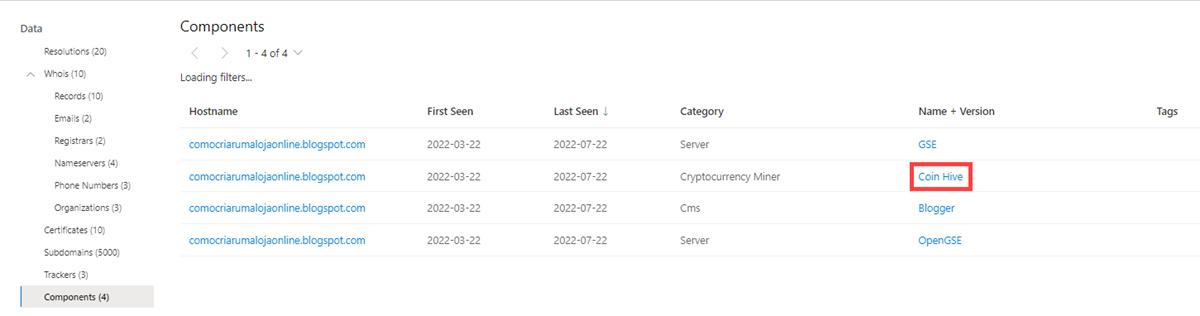

コンポーネント

Web コンポーネントは、Web クロールまたはスキャンを実行する Microsoft から収集された Web ページまたはサーバー インフラストラクチャを説明する詳細です。 これらのコンポーネントを使用すると、Web ページの構成、または特定のインフラストラクチャを駆動するテクノロジとサービスを理解できます。 一意のコンポーネントをピボットすると、アクターのインフラストラクチャやその他の侵害されたサイトを見つけることができます。 また、Web サイトが実行されているテクノロジに基づいて、特定の攻撃や侵害に対して脆弱である可能性があるかどうかを理解することもできます。

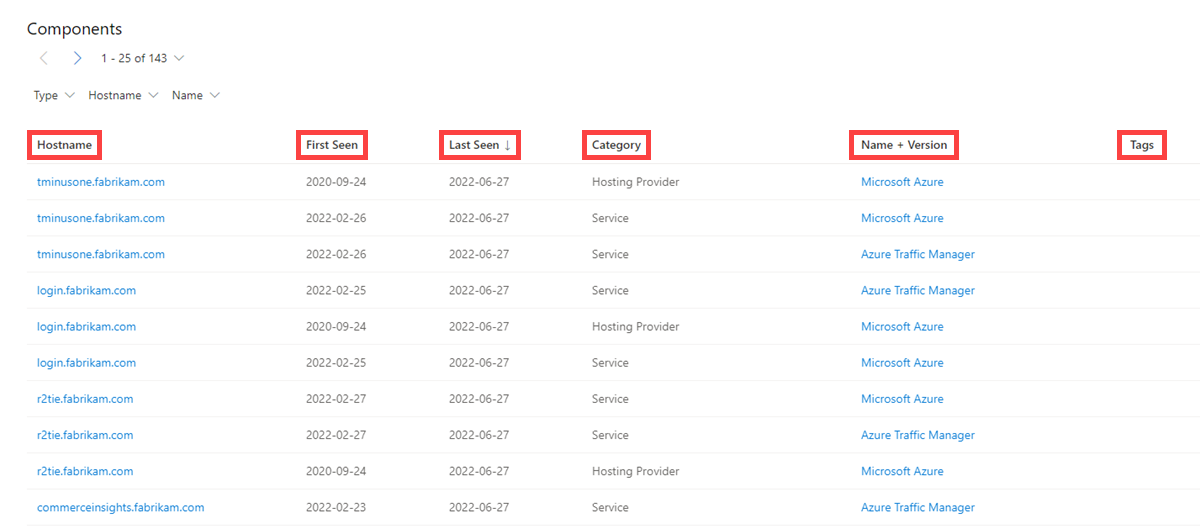

コンポーネント データには、次の情報が含まれます。

- ホスト名: コンポーネントが検出されたインフラストラクチャをホストするホスト名

- 最初に見た: Microsoft が成果物でこのコンポーネントを最初に観察した日付のタイムスタンプ

- 最後に見た: Microsoft が成果物でこのコンポーネントを最後に観察した日付のタイムスタンプ

- カテゴリ: 検出されたコンポーネントの種類 (オペレーティング システム、フレームワーク、リモート アクセス、サーバーなど)

- 名前とバージョン: 成果物で実行されているコンポーネント名とバージョン ( たとえば、Microsoft IIS (v8.5))

- タグ: Defender TI でこの成果物に適用されるすべてのタグ

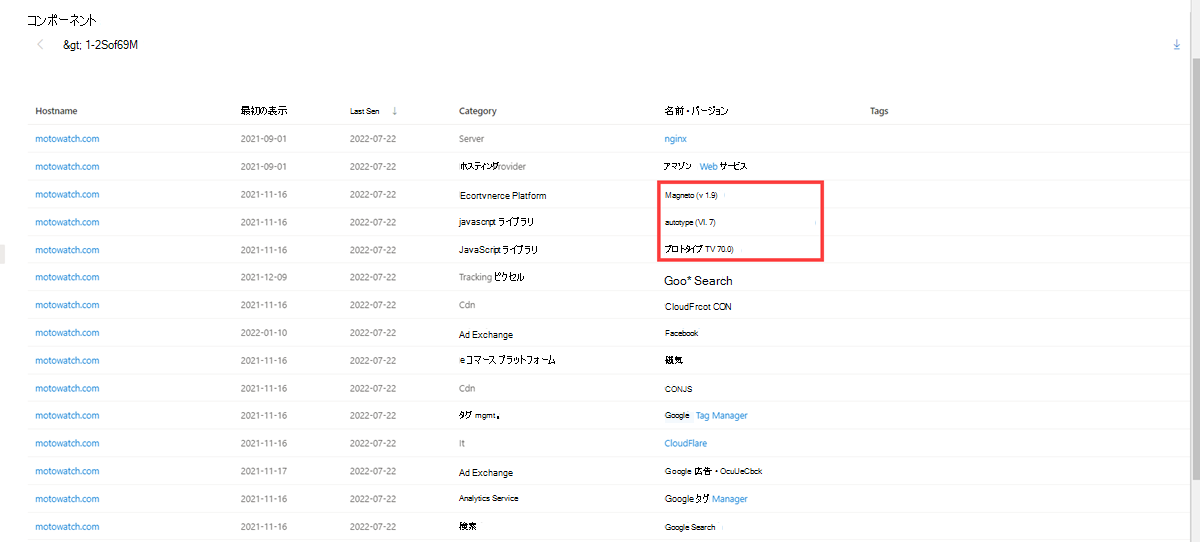

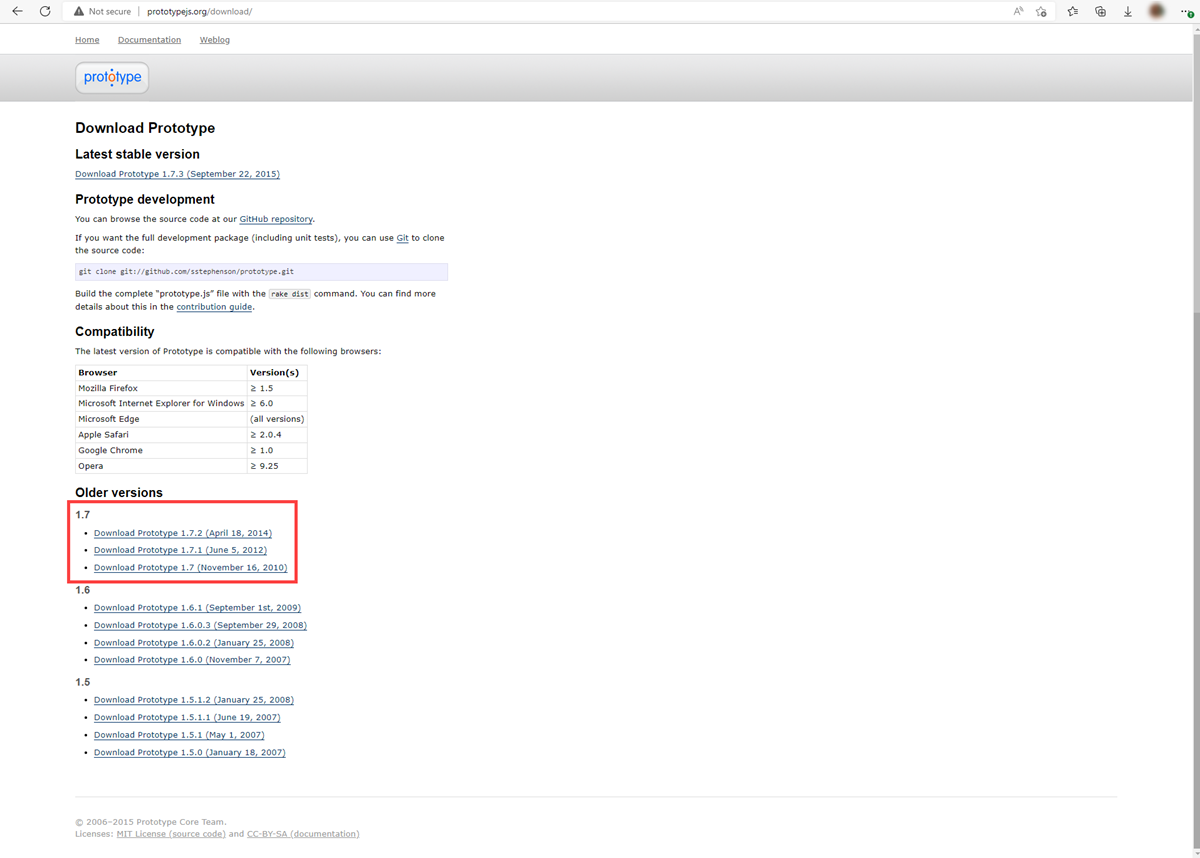

このデータ セットが答えるのに役立つ質問:

どのような脆弱なインフラストラクチャを使用していますか?

Magento v1.9 は非常に古いので、Microsoft はその特定のバージョンの信頼性の高いドキュメントを見つけることができませんでした。

他のドメインに追跡できる脅威アクターが使用している一意の Web コンポーネントは何ですか?

悪意のあるコンポーネントとしてマークされているコンポーネントはありますか?

識別された Web コンポーネントの数

あまり見られないユニークな技術や奇妙な技術はありますか?

特定のテクノロジの偽のバージョンはありますか?

Web コンポーネントの変更頻度は、多くの場合、またはまれに行われますか?

悪用された疑わしいライブラリはありますか?

脆弱性が関連付けられているテクノロジはありますか?

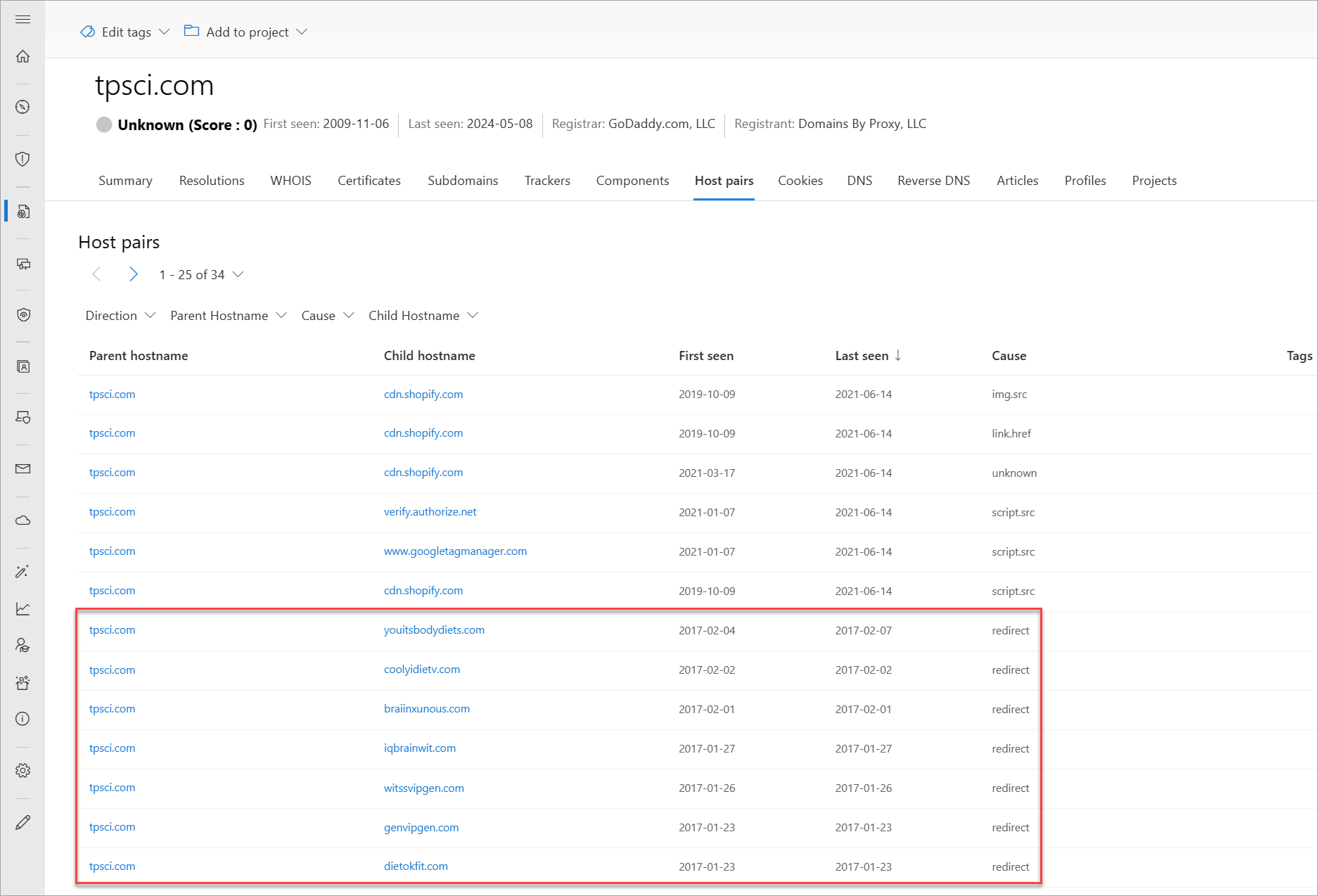

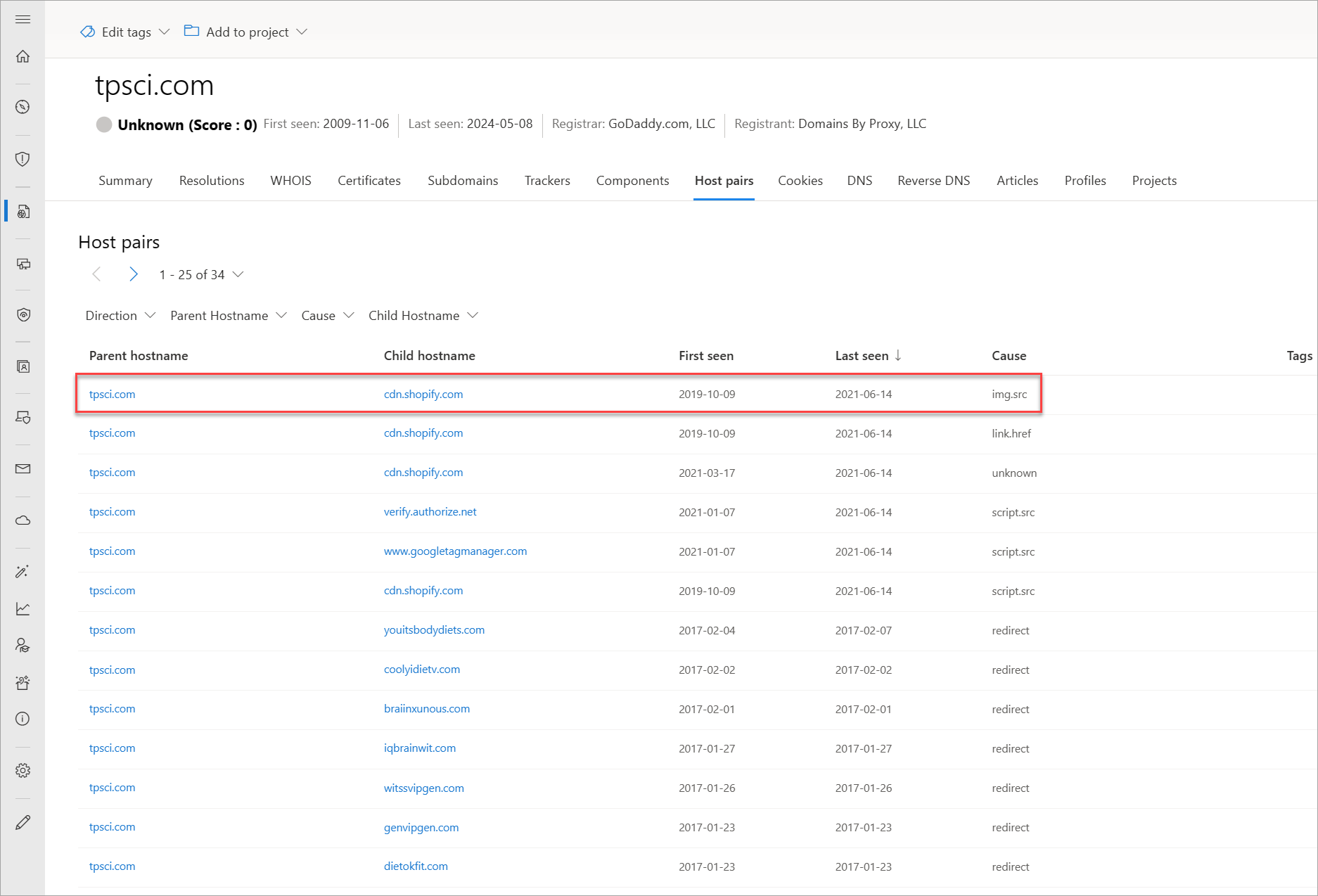

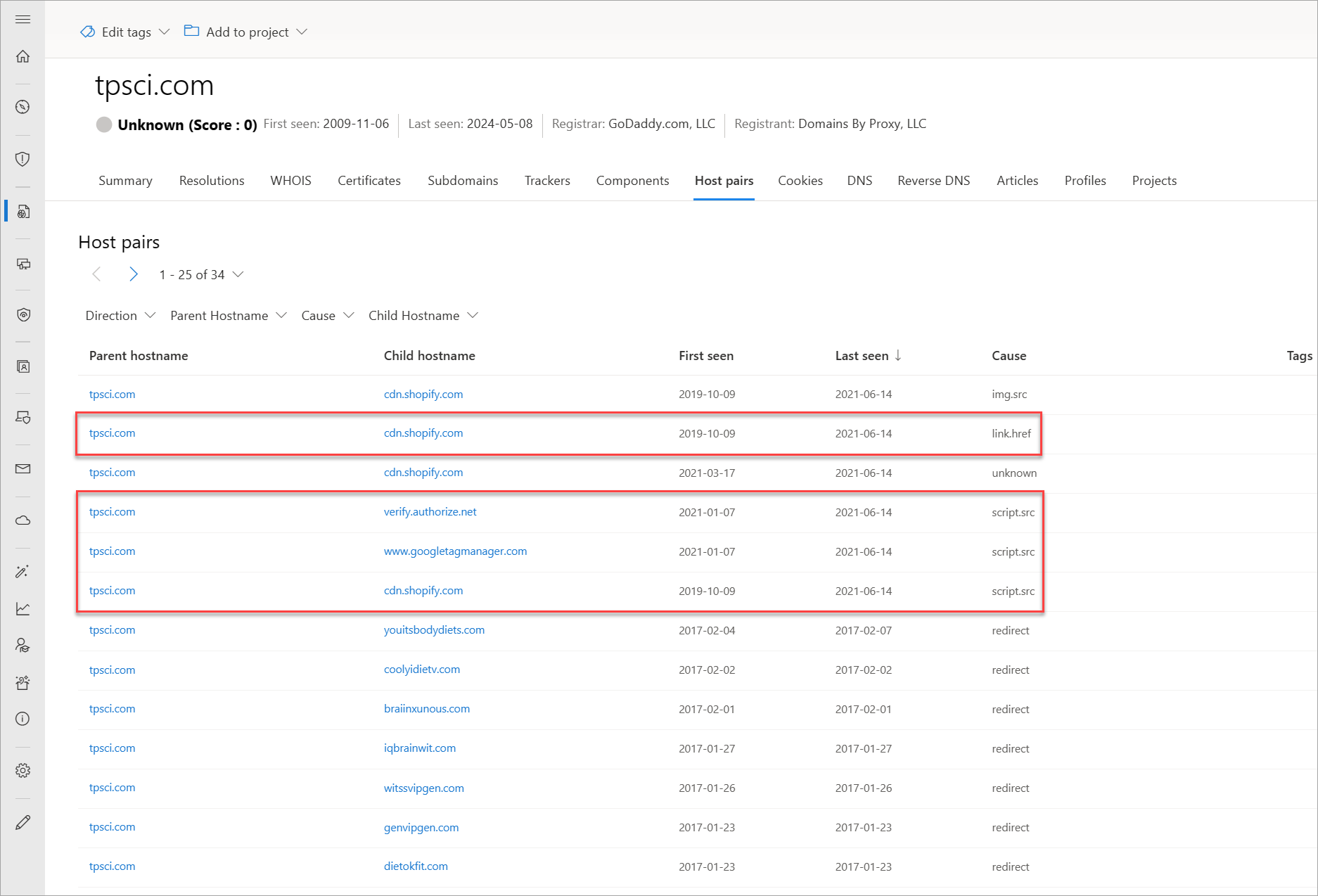

ホスト ペア

ホスト ペアは、仮想ユーザーの Web クロールから観察された接続を共有する 2 つのインフラストラクチャ (親と子) です。 接続の範囲は、最上位のリダイレクト (HTTP 302) から、iFrame やスクリプト ソース参照のようなより複雑なものまでです。

ホスト ペア データには、次の情報が含まれています。

- 親ホスト名: 資産を参照しているホスト、または子ホストに "手を差し伸べ" しているホスト

- 子ホスト名: 親ホストによって呼び出されているホスト

- 最初に表示: Microsoft がホストとの関係を最初に観察した日付のタイムスタンプ

- 最終表示: Microsoft がホストとの関係を最後に観察した日付のタイムスタンプ

-

原因: 親ホスト名と子ホスト名の間の接続の種類。考えられる原因は次のとおりです。

- script.src

- link.href

- リダイレクト

- img.src

- 不明

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- タグ: Defender TI でこの成果物に適用されるすべてのタグ

![[データ] タブのホストペア](media/datatabhostpairs.png)

このデータ セットが答えるのに役立つ質問:

接続された成果物のいずれかがブロックリストに登録されていますか?

接続された成果物のいずれかがタグ付けされていますか (フィッシング、APT、悪意のある、疑わしい、特定の脅威アクターなど)。

このホストはユーザーを悪意のあるコンテンツにリダイレクトしていますか?

侵害攻撃を設定するために CSS や画像を取り込むリソースはありますか?

リソースがスクリプトをプルしているか、 link.href を参照して Magecart 攻撃またはスキミング攻撃を設定していますか?

ユーザーはどこから/にリダイレクトされますか?

どのような種類のリダイレクトが行われますか?

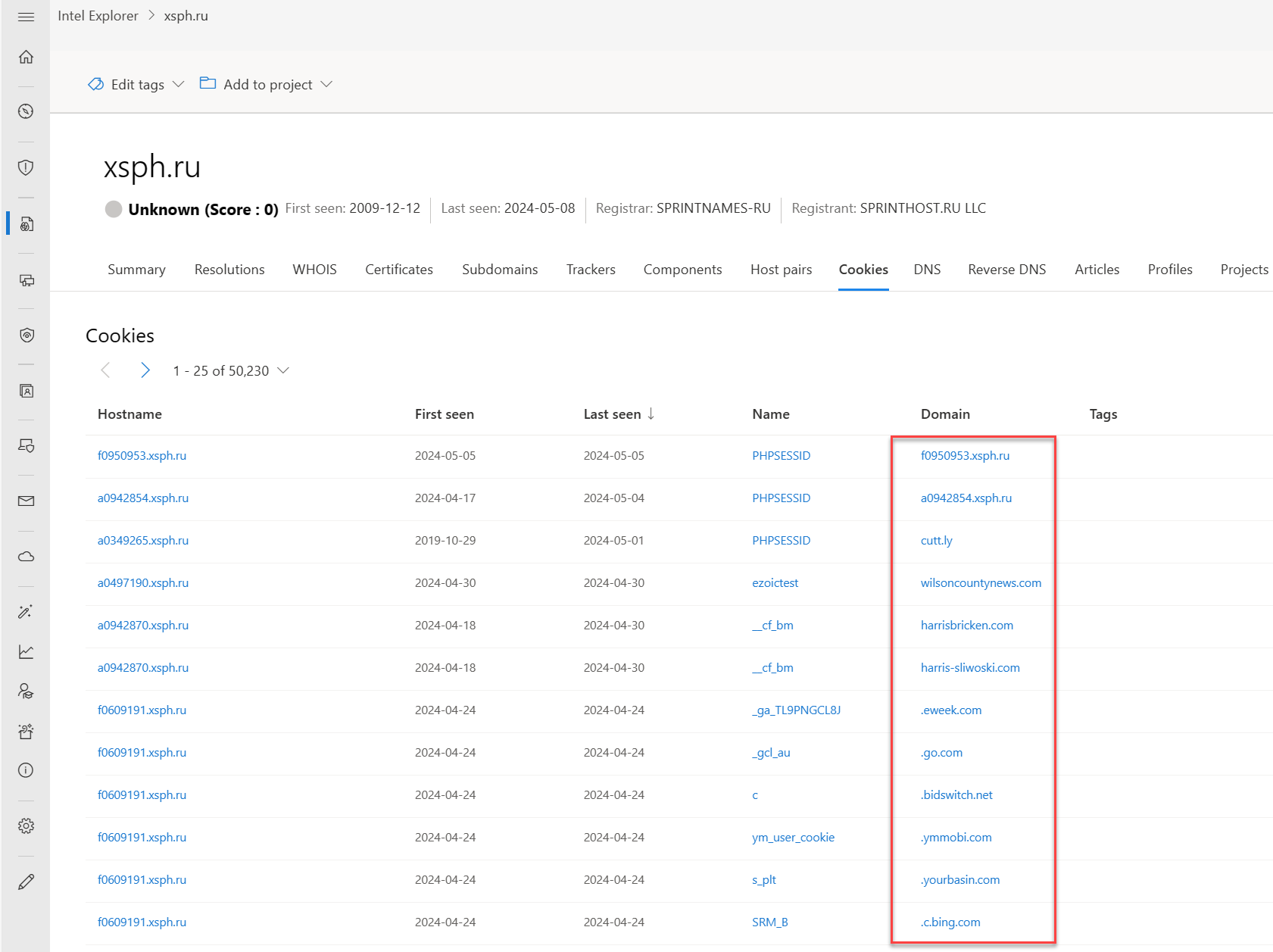

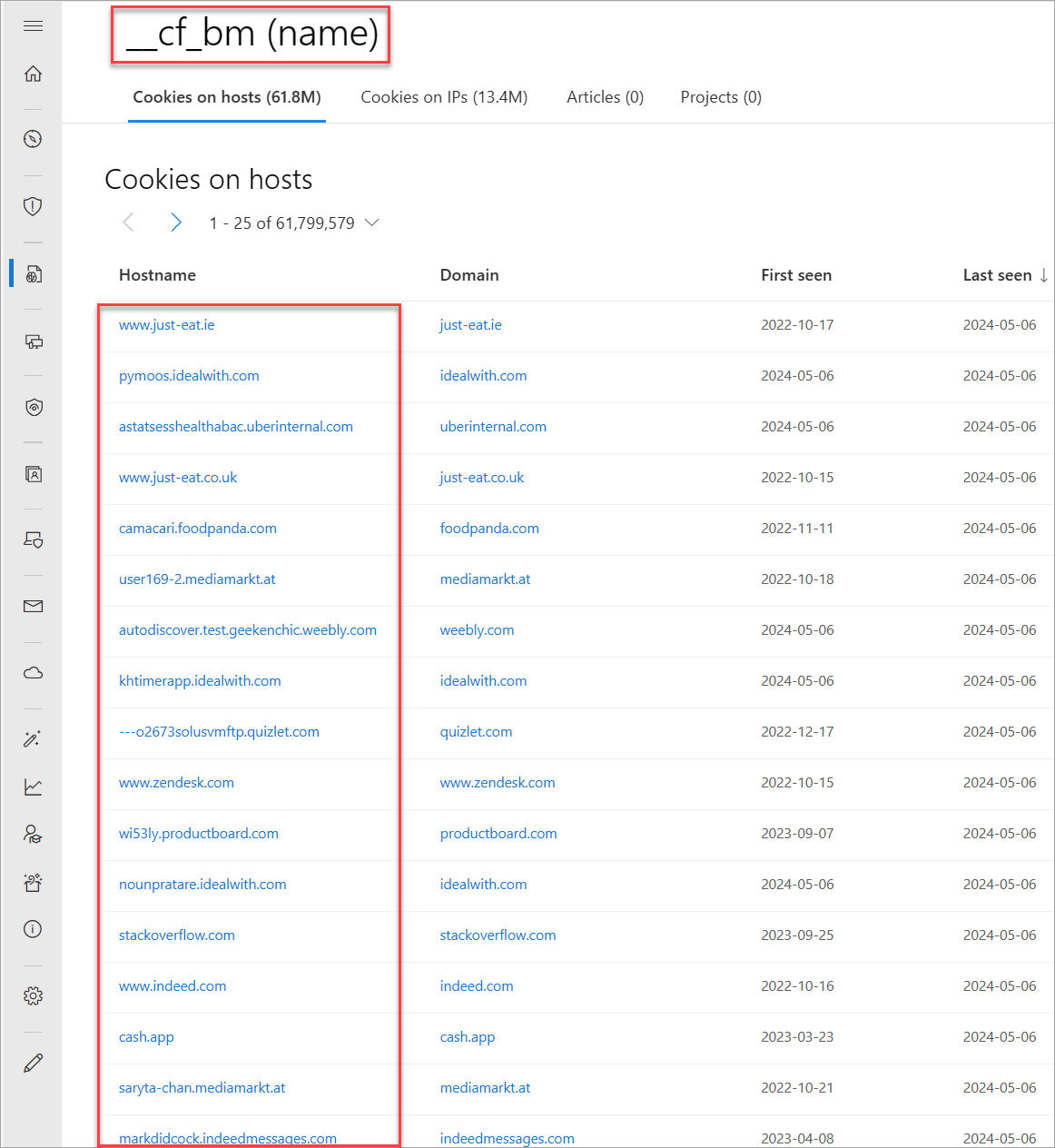

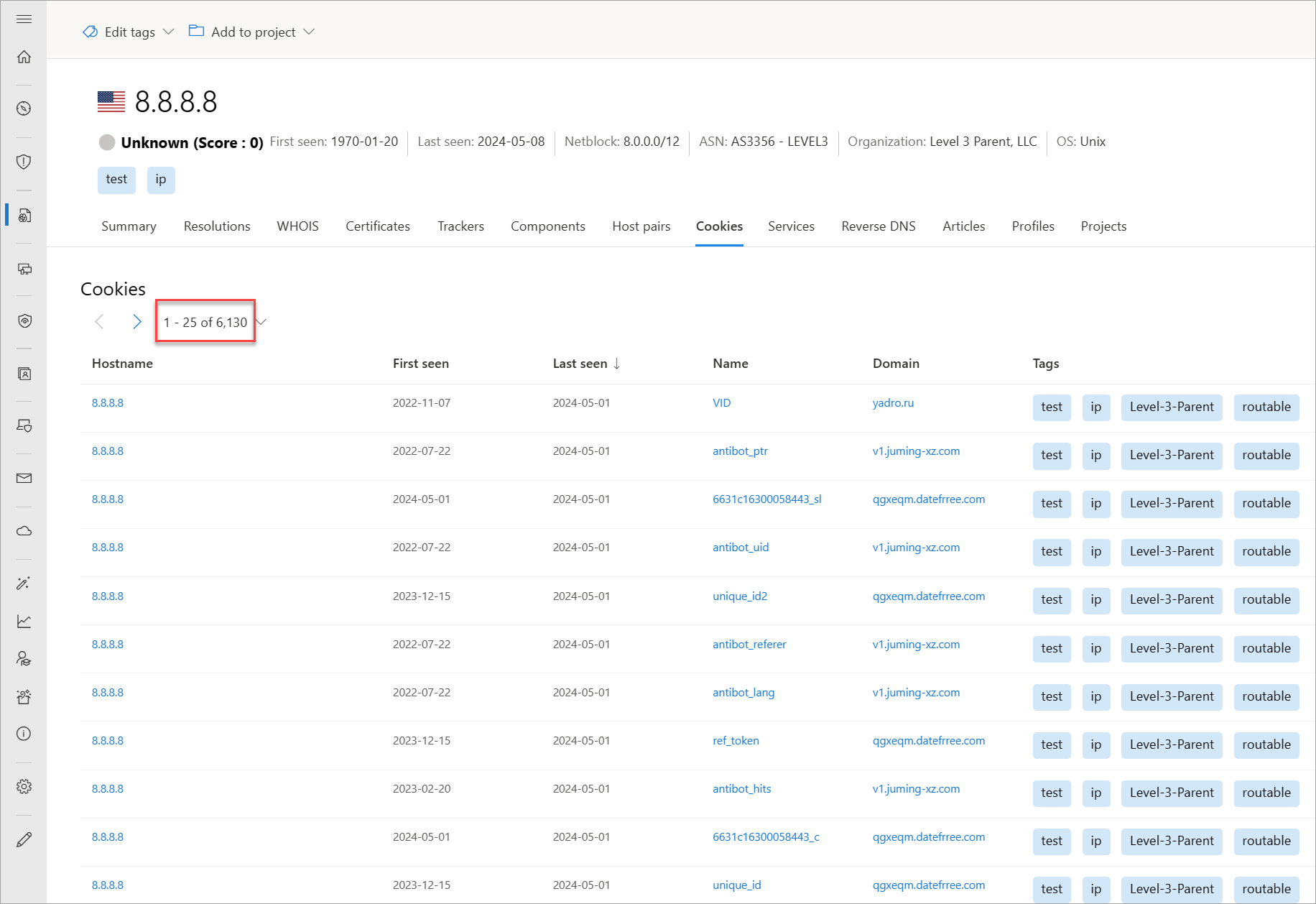

Cookie

Cookie は、ユーザーがインターネットを閲覧する際に、サーバーからクライアントに送信される小さなデータです。 これらの値には、アプリケーションの状態や追跡データのビットが含まれている場合があります。 Defender TI では、Web サイトのクロール時に観察された Cookie 名が強調表示およびインデックス付けされ、クロールとデータ収集で特定の Cookie 名が観察されたすべての場所を調べます。 悪意のあるアクターは、Cookie を使用して、感染した被害者を追跡したり、後で使用する可能性のあるデータを保存したりすることもできます。

当社の Cookie データには、次の情報が含まれます。

- ホスト名: Cookie に関連付けられているホスト インフラストラクチャ

- 最初に見た: Microsoft が成果物でこの Cookie を最初に観察した日付のタイムスタンプ

- 最後に見た: Microsoft が成果物でこの Cookie を最後に観察した日付のタイムスタンプ

- 名前: Cookie 名 ( JSESSIONID や SEARCH_NAMESITE など)。

- ドメイン: Cookie に関連付けられているドメイン

- タグ: Defender TI でこの成果物に適用されるすべてのタグ

このデータ セットが答えるのに役立つ質問:

同じ Cookie を発行している他の Web サイトは何ですか?

同じ Cookie を追跡している他の Web サイトは何ですか?

Cookie ドメインはクエリと一致しますか?

成果物に関連付けられている Cookie の数はいくつですか?

一意の Cookie 名またはドメインはありますか?

Cookie に関連付けられている期間は何ですか?

新しく観察された Cookie または Cookie に関連する変更の頻度は何ですか?

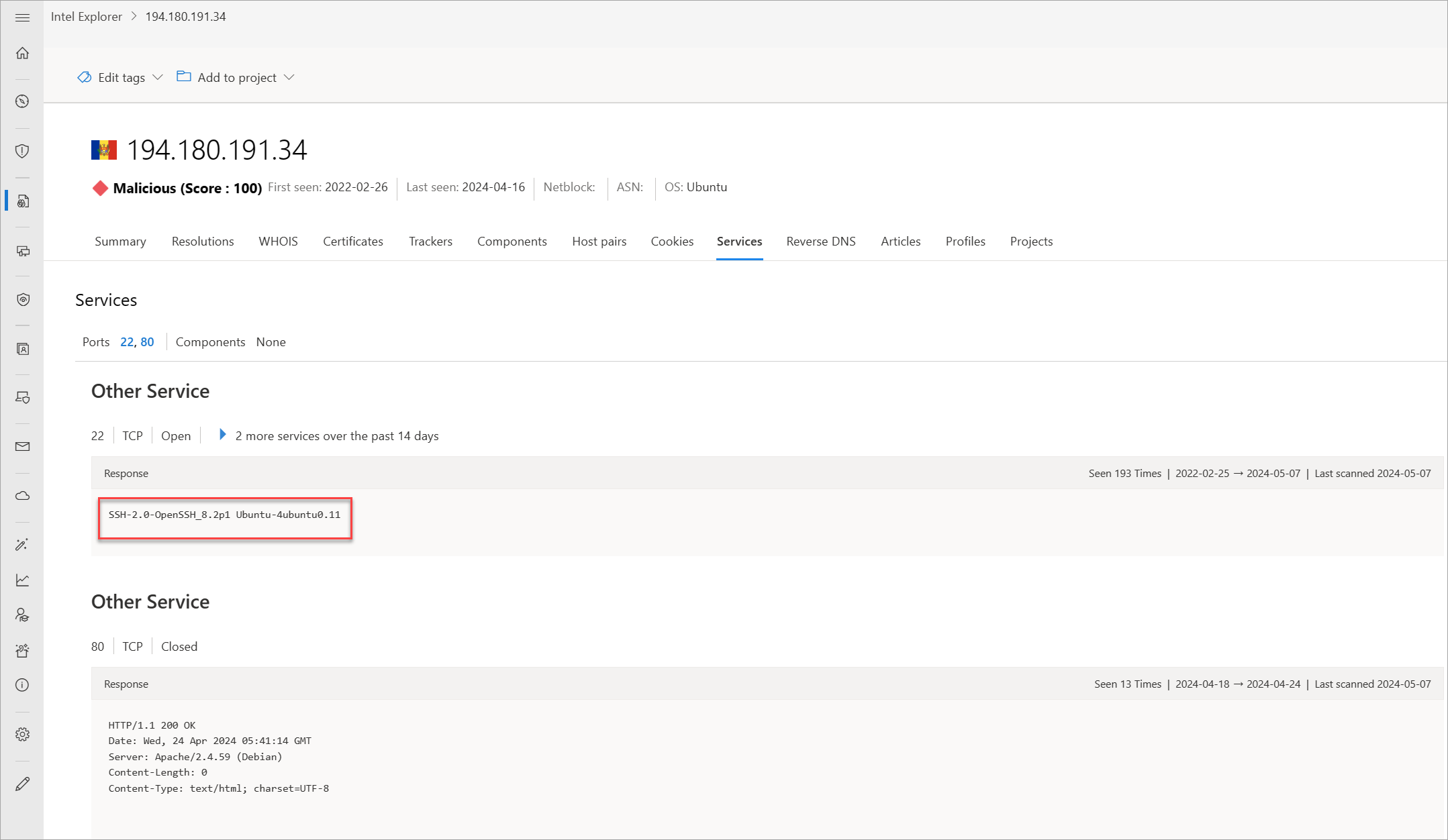

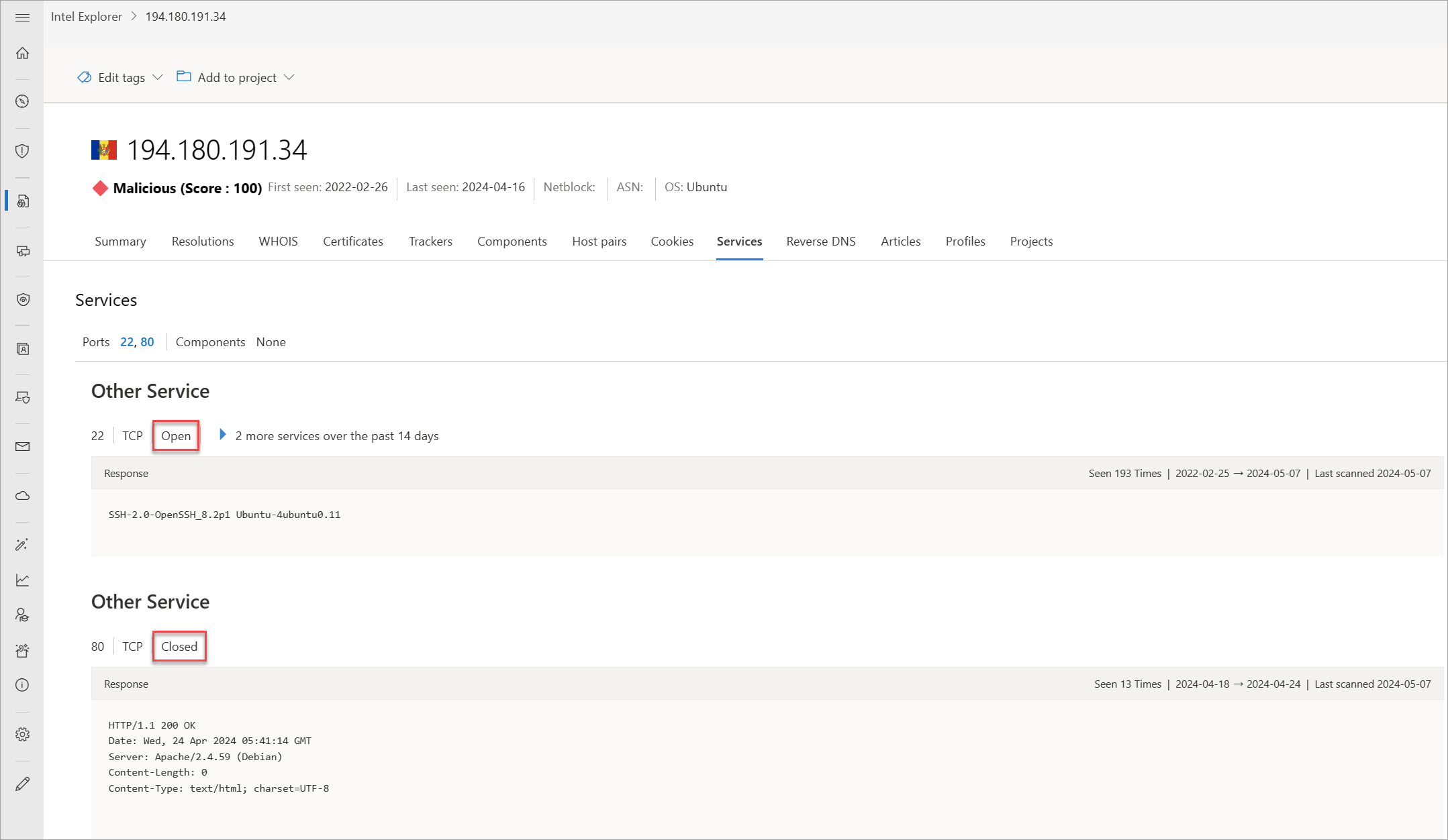

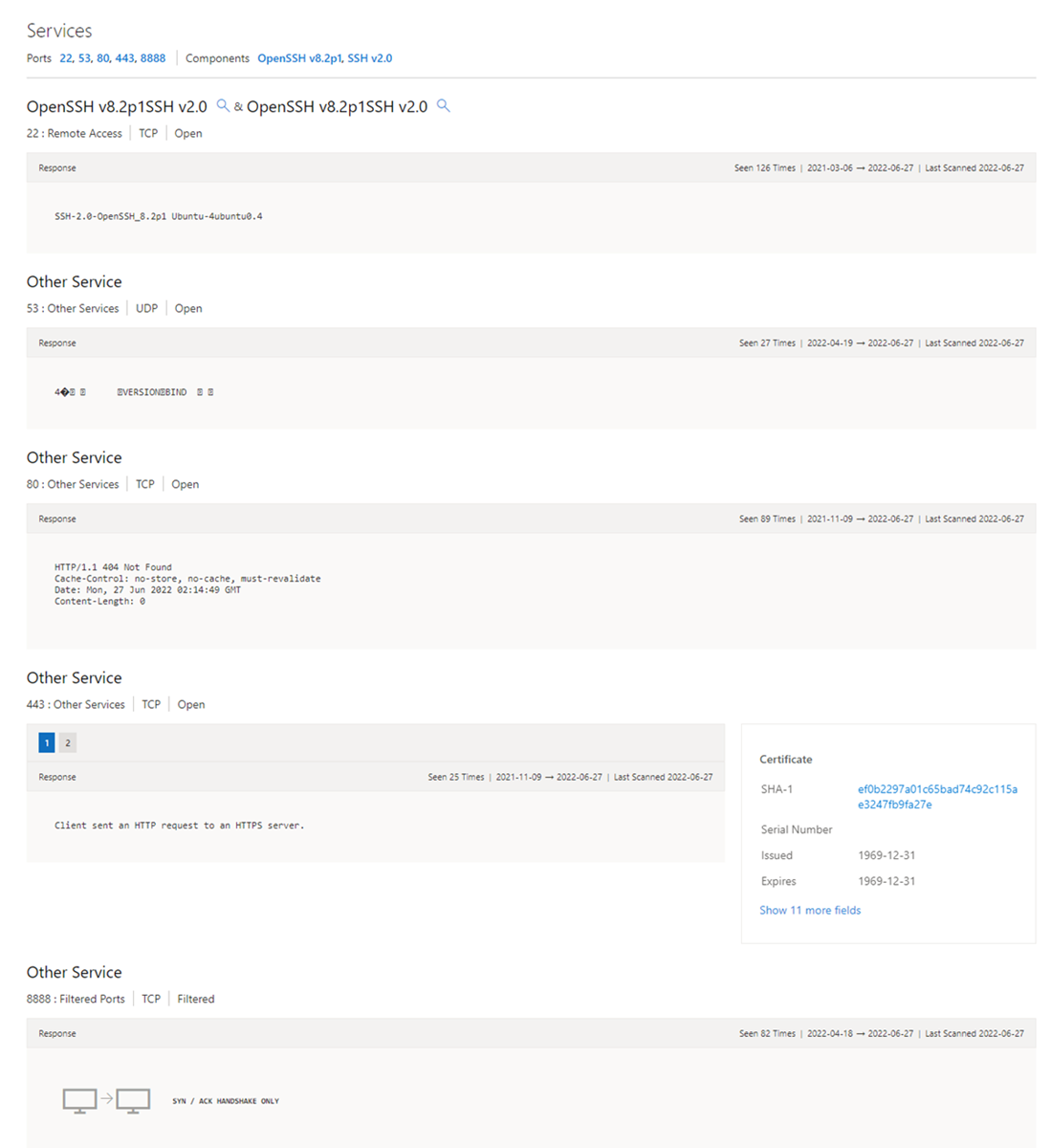

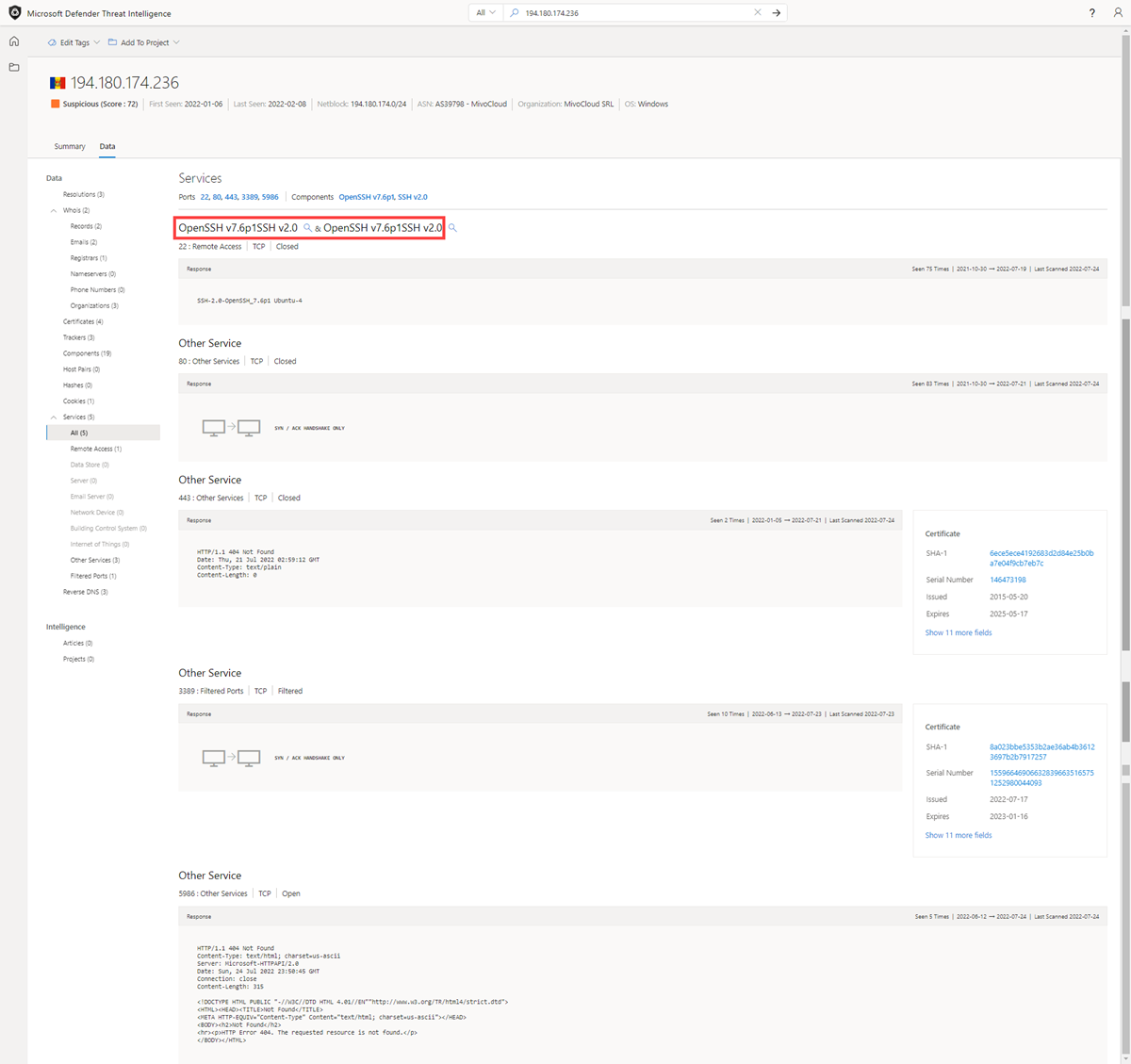

サービス

サービス名とポート番号は、TCP、UDP、DCCP、SCTP などのトランスポート プロトコルで実行されるさまざまなサービスを区別するために使用されます。 ポート番号は、特定のポートで実行されているアプリケーションの種類を示す場合があります。 ただし、アプリケーションまたはサービスを変更して、別のポートを使用して IP アドレス上のアプリケーションまたはサービスを難読化または非表示にすることができます。 ポートとヘッダー/バナー情報を把握すると、実際のアプリケーション/サービスと、使用されているポートの組み合わせを識別できます。 Defender TI は、[ サービス ] タブ内の 14 日間の履歴を表示し、観察されたポートに関連付けられた最後のバナー応答を表示します。

Microsoft のサービス データには、次の情報が含まれます。

- 観察されたオープン ポート

- ポート番号

- コンポーネント

- サービスが観察された回数

- ポートが最後にスキャンされたとき

- プロトコル接続

- ポートの状態

- 開く

- Filtered

- クローズ

- バナー応答

このデータ セットが答えるのに役立つ質問:

特定の IP アドレスに対して特定のポートで実行されているアプリケーションは何ですか?

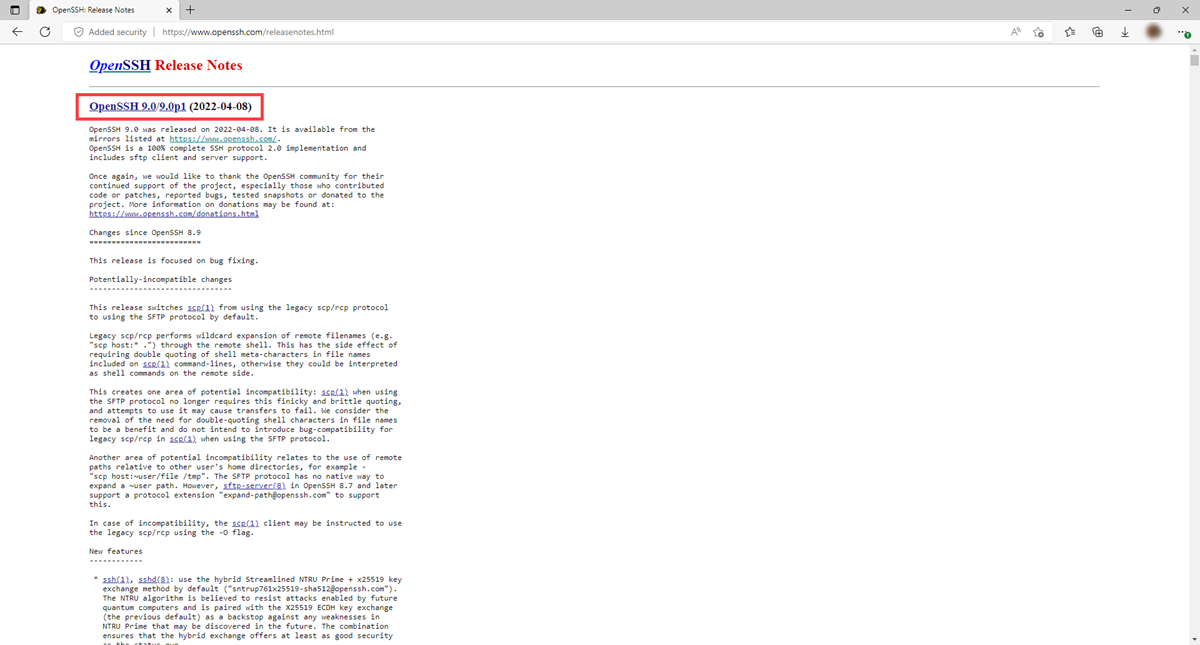

使用されているアプリケーションのバージョンは何ですか?

特定のポートの開いている状態、フィルター処理された状態、または閉じた状態に最近の変更はありますか?

証明書は接続に関連付けられていますか?

特定の資産で使用されている脆弱なテクノロジまたは非推奨のテクノロジはありますか?

悪質な目的で使用できる実行中のサービスによって情報が公開されていますか?

セキュリティのベスト プラクティスに従っていますか?

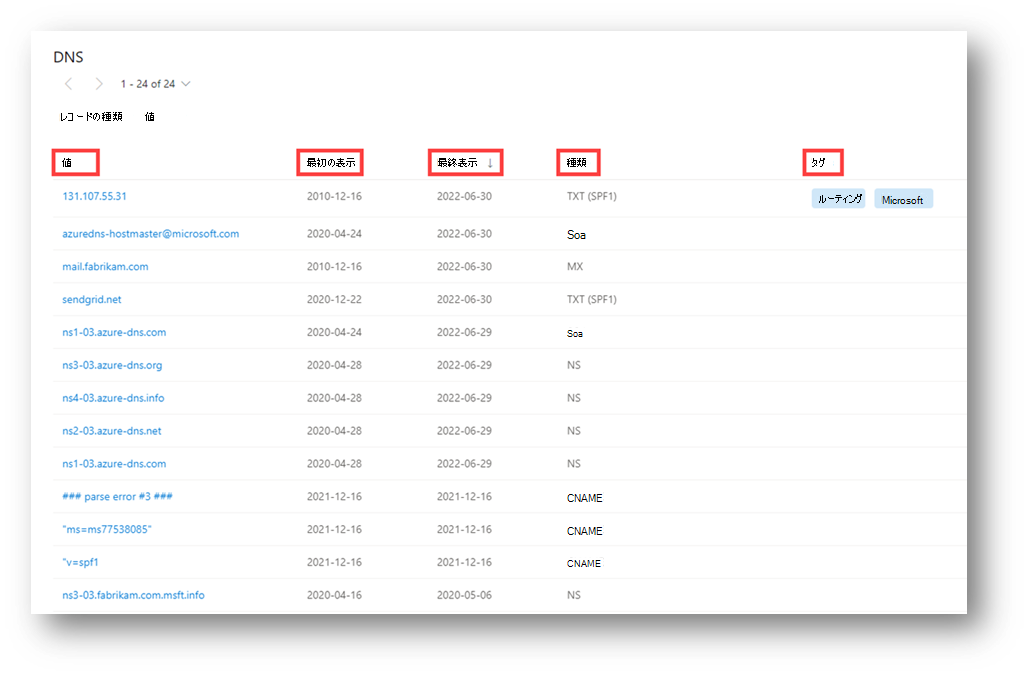

DNS

Microsoft は長年にわたって DNS レコードを収集しており、メール交換 (MX)、ネームサーバー (NS)、テキスト (TXT)、機関の開始 (SOA)、標準名 (CNAME)、ポインター (PTR) レコードに関する分析情報を提供してきました。 DNS レコードを確認すると、所有するドメイン全体でアクターによって使用される共有インフラストラクチャを特定するのに役立ちます。 たとえば、脅威アクターは、同じネーム サーバーを使用してインフラストラクチャをセグメント化したり、同じメール交換サーバーを使用してコマンドと制御を管理したりする傾向があります。

DNS データには、次の情報が含まれています。

- 値: ホストに関連付けられている DNS レコード

- 最初に表示: Microsoft が成果物でこのレコードを最初に観察した日付のタイムスタンプ

- 最終表示: Microsoft が成果物でこのレコードを最後に観察した日付のタイムスタンプ

-

型: レコードに関連付けられているインフラストラクチャの種類。可能なオプションは次のとおりです。

- MX

- TXT

- NS

- CNAMES

- SOA

- タグ: Defender TI でこの成果物に適用されるすべてのタグ

このデータ セットが答えるのに役立つ質問:

- 他にどのようなインフラストラクチャが、私が検索している指標に直接関連していますか?

- インフラストラクチャは時間の経過とともにどのように変化しましたか?

- ドメイン所有者は、コンテンツ配信ネットワークまたはブランド保護サービスのサービスを採用していますか?

- 関連するorganizationがネットワーク内で採用している可能性のあるその他のテクノロジは何ですか?

逆引き DNS

前方 DNS 参照は特定のホスト名の IP アドレスを照会しますが、逆引き DNS 参照は IP アドレスの特定のホスト名を照会します。 このデータ セットは、DNS と同様の結果を示します。 DNS レコードを確認すると、所有するドメイン全体でアクターによって使用される共有インフラストラクチャを特定するのに役立ちます。 たとえば、アクター グループは、同じネーム サーバーを使用してインフラストラクチャをセグメント化したり、同じメール交換サーバーを使用してコマンドと制御を管理したりする傾向があります。

逆引き DNS データには、次の情報が含まれます。

- 値: 逆引き DNS レコードの値

- 最初に表示: Microsoft が成果物でこのレコードを最初に観察した日付のタイムスタンプ

- 最後に表示: Microsoft が成果物でこのレコードを最初に観察した日付のタイムスタンプ

-

型: レコードに関連付けられているインフラストラクチャの種類。可能なオプションは次のとおりです。

- MX

- TXT

- NS

- CNAMES

- SOA

- タグ: Defender TI でこの成果物に適用されるすべてのタグ

![[データ] タブ逆引き DNS](media/datatabreversedns.png)

このデータ セットが答えるのに役立つ質問:

- このホストを観察した DNS レコードはどれですか?

- このホストを監視するインフラストラクチャは、時間の経過とともにどのように変化しましたか?

![[データ] タブの [解像度] 。](/ja-jp/defender/threat-intelligence/media/data-sets-info.png)

![[データ] タブ WHOIS。](/ja-jp/defender/threat-intelligence/media/data-sets-whois.png)