Microsoft Intuneを使用して macOS にMicrosoft Defender for Endpointをデプロイする

適用対象:

- macOS 用 Microsoft Defender for Endpoint

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- ビジネス向けのMicrosoft Defender

この記事では、Microsoft Intuneを使用して macOS にMicrosoft Defender for Endpointをデプロイする方法について説明します。

前提条件とシステム要件

作業を開始する前に、現在のソフトウェア バージョンの前提条件とシステム要件の説明については、「macOS のメイン Microsoft Defender for Endpoint」ページを参照してください。

概要

次の表は、Microsoft Intuneを使用して Mac でMicrosoft Defender for Endpointをデプロイおよび管理する手順をまとめたものです。 詳細な手順については、次の表を参照してください。

| 手順 | サンプル ファイル名 | バンドル識別子 |

|---|---|---|

| システム拡張機能を承認する | sysext.mobileconfig |

該当なし |

| ネットワーク拡張機能ポリシー | netfilter.mobileconfig |

該当なし |

| フル ディスク アクセス | fulldisk.mobileconfig |

com.microsoft.wdav.epsext |

| Microsoft Defender for Endpoint構成設定 Mac で Microsoft 以外のウイルス対策を実行する予定の場合は、[ passiveMode ] を [ true] に設定します。 |

MDE_MDAV_and_exclusion_settings_Preferences.xml |

com.microsoft.wdav |

| バックグラウンド サービス | background_services.mobileconfig |

該当なし |

| Microsoft Defender for Endpoint通知を構成する | notif.mobileconfig |

com.microsoft.wdav.tray |

| アクセシビリティ設定 | accessibility.mobileconfig |

com.microsoft.dlp.daemon |

| Bluetooth | bluetooth.mobileconfig |

com.microsoft.dlp.agent |

| Microsoft AutoUpdate (MAU) を構成する | com.microsoft.autoupdate2.mobileconfig |

com.microsoft.autoupdate2 |

| デバイス コントロール | DeviceControl.mobileconfig |

該当なし |

| データ損失防止 | DataLossPrevention.mobileconfig |

該当なし |

| オンボーディング パッケージをダウンロードする | WindowsDefenderATPOnboarding__MDATP_wdav.atp.xml |

com.microsoft.wdav.atp |

| macOS アプリケーションにMicrosoft Defender for Endpointをデプロイする | Wdav.pkg |

該当なし |

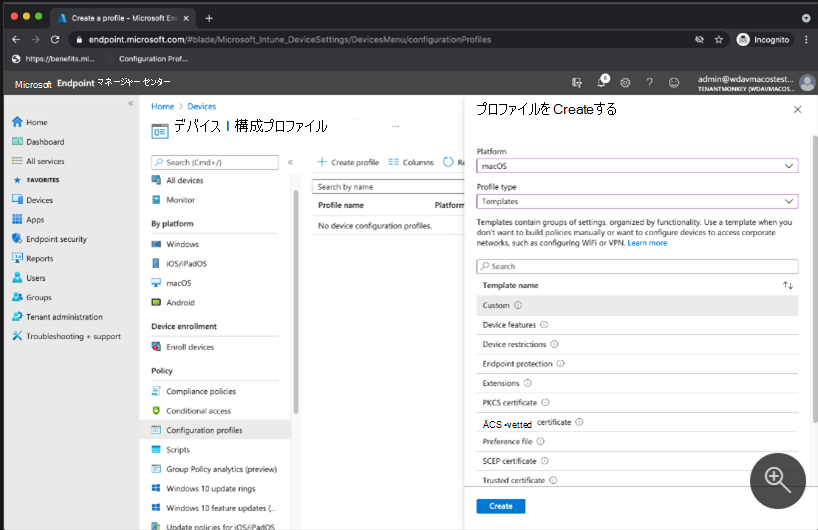

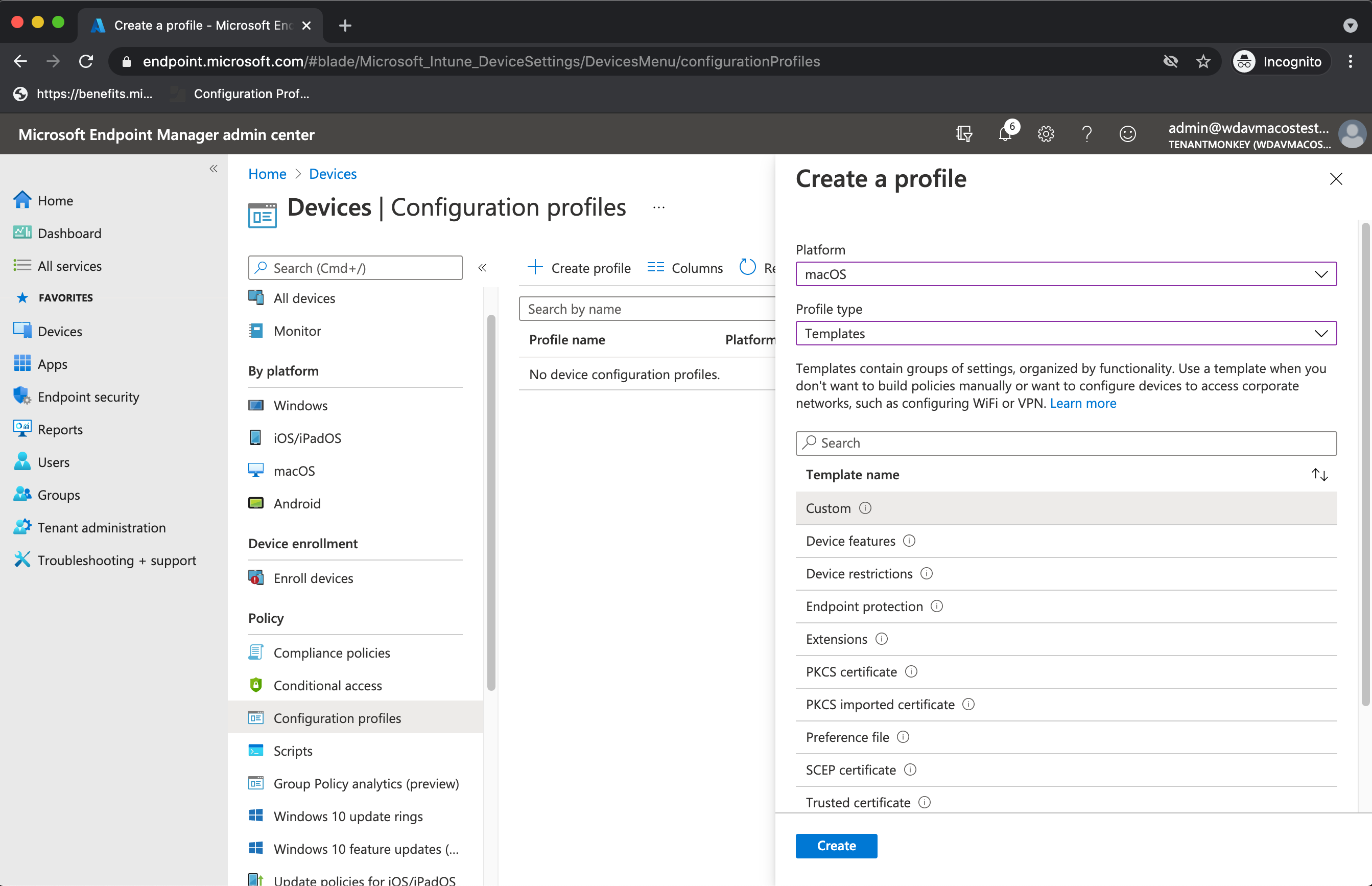

システム構成プロファイルを作成する

次の手順では、必要なシステム構成プロファイルMicrosoft Defender for Endpoint作成します。 Microsoft Intune管理センターで、[デバイス>構成プロファイル] を開きます。

手順 1: システム拡張機能を承認する

Intune管理センターで、[デバイス] に移動し、[デバイスの管理] で [構成] を選択します。

[ 構成プロファイル] で、[ プロファイルの作成] を選択します。

[ポリシー] タブ で 、[ 作成>新しいポリシー] を選択します。

[ プラットフォーム] で、[ macOS] を選択します。

[ プロファイルの種類] で、[ 設定カタログ] を選択します。

[作成] を選択します。

[ 基本 ] タブで、プロファイルに 名前 を付け、[ 説明] を入力します。 次 に、[次へ] を選択します。

[構成設定] タブで、[+ 設定の追加] を選択します。

[ テンプレート名] で、[拡張機能] を選択 します。

[設定] ピッカーで、[システム構成] カテゴリを展開し、[システム拡張機能>[許可されたシステム拡張機能] を選択します。

[設定] ピッカーを閉じ、[ + インスタンスの編集] を選択します。

[ 許可されるシステム拡張機能 ] セクションで次のエントリを構成し、[ 次へ] を選択します。

許可されるシステム拡張機能 Team 識別子 com.microsoft.wdav.epsextUBF8T346G9com.microsoft.wdav.netextUBF8T346G9[ 割り当て ] タブで、macOS デバイスまたはユーザーが配置されているグループにプロファイルを割り当てます。

構成プロファイルを確認します。 [作成] を選択します。

手順 2: ネットワーク フィルター

エンドポイント検出と応答機能の一部として、macOS のMicrosoft Defender for Endpointはソケット トラフィックを検査し、この情報を Microsoft 365 Defender ポータルに報告します。 次のポリシーを使用すると、ネットワーク拡張機能がこの機能を実行できます。

GitHub リポジトリから netfilter.mobileconfig をダウンロードします。

重要

ネットワーク フィルターの .mobileconfig (plist) は 1 つだけサポートされています。 複数のネットワーク フィルターを追加すると、Mac でのネットワーク接続の問題が発生します。 この問題は、macOS 上の Defender for Endpoint に固有ではありません。

ネットワーク フィルターを構成するには:

[ 構成プロファイル] で、[ プロファイルの作成] を選択します。

[ プラットフォーム] で、[ macOS] を選択します。

[プロファイルの種類] で、[テンプレート] を選択します。

[ テンプレート名] で、[カスタム] を選択 します。

[作成] を選択します。

[ 基本 ] タブで、プロファイルに 名前を付 けます。 たとえば、「

NetFilter-prod-macOS-Default-MDE」のように入力します。 さらに [次へ] を選択します。[ 構成設定 ] タブで、 カスタム構成プロファイル 名を入力します。 たとえば、「

NetFilter-prod-macOS-Default-MDE」のように入力します。[デプロイ チャネル] を選択し、[次へ] を選択します。

構成プロファイル ファイルを選択し、[次へ] を選択します。

[ 割り当て ] タブで、macOS デバイスやユーザーが配置されているグループ、または すべてのユーザー と すべてのデバイスにプロファイルを割り当てます。

構成プロファイルを確認します。 [作成] を選択します。

手順 3: フル ディスク アクセス

注:

macOS Catalina (10.15) 以降では、エンド ユーザーにプライバシーを提供するために、 FDA (フル ディスク アクセス) が作成されました。 Intuneなどのモバイル デバイス管理 ソリューションを使用して TCC (透明性、同意 & 制御) を有効にすると、Defender for Endpoint が完全なディスク アクセス承認を失って正常に機能するリスクがなくなります。

この構成プロファイルは、Microsoft Defender for Endpointへのフル ディスク アクセスを許可します。 以前にIntuneを使用してMicrosoft Defender for Endpointを構成した場合は、この構成プロファイルを使用してデプロイを更新することをお勧めします。

GitHub リポジトリから fulldisk.mobileconfig をダウンロードします。

フル ディスク アクセスを構成するには:

Intune管理センターの [構成プロファイル] で、[プロファイルの作成] を選択します。

[ プラットフォーム] で、[ macOS] を選択します。

[プロファイルの種類] で、[テンプレート] を選択します。

[ テンプレート名] で [ カスタム] を選択し、[ 作成] を選択します。

[ 基本 ] タブで、プロファイルに 名前を付 けます。 たとえば、「

FullDiskAccess-prod-macOS-Default-MDE」のように入力します。 [次へ] を選択します。[ 構成設定 ] タブで、 カスタム構成プロファイル 名を入力します。 たとえば、「

FullDiskAccess-prod-macOS-Default-MDE」のように入力します。[デプロイ チャネル] を選択し、[次へ] を選択します。

構成プロファイル ファイルを選択します。

[ 割り当て ] タブで、macOS デバイスやユーザーが配置されているグループ、または すべてのユーザー と すべてのデバイスにプロファイルを割り当てます。

構成プロファイルを確認します。 [作成] を選択します。

注:

Apple MDM 構成プロファイルを介して付与されたフル ディスク アクセスは、[ システム設定] > [プライバシー] & [セキュリティ] > [フル ディスク アクセス] には反映されません。

手順 4: バックグラウンド サービス

注意

macOS 13 (Ventura) には、新しいプライバシーの強化が含まれています。 このバージョン以降、既定では、明示的な同意なしにアプリケーションをバックグラウンドで実行することはできません。 Microsoft Defender for Endpointデーモン プロセスをバックグラウンドで実行する必要があります。 この構成プロファイルは、バックグラウンド サービスにMicrosoft Defender for Endpointへのアクセス許可を付与します。 以前にMicrosoft Intuneを使用してMicrosoft Defender for Endpointを構成した場合は、この構成プロファイルを使用してデプロイを更新することをお勧めします。

GitHub リポジトリから background_services.mobileconfig をダウンロードします。

バックグラウンド サービスを構成するには:

[ 構成プロファイル] で、[ プロファイルの作成] を選択します。

[ プラットフォーム] で、[ macOS] を選択します。

[プロファイルの種類] で、[テンプレート] を選択します。

[ テンプレート名] で、[カスタム] を選択 します。

[作成] を選択します。

[ 基本 ] タブで、プロファイルに 名前を付 けます。 たとえば、「

BackgroundServices-prod-macOS-Default-MDE」のように入力します。 [次へ] を選択します。[ 構成設定 ] タブで、 カスタム構成プロファイル 名を入力します。 たとえば、「

backgroundServices-prod-macOS-Default-MDE」のように入力します。[デプロイ チャネル] を選択し、[次へ] を選択します。

構成プロファイル ファイルを選択します。

[ 割り当て ] タブで、macOS デバイスやユーザーが配置されているグループ、または すべてのユーザー と すべてのデバイスにプロファイルを割り当てます。

構成プロファイルを確認します。 [作成] を選択します。

手順 5: 通知

このプロファイルは、macOS と Microsoft AutoUpdate のMicrosoft Defender for Endpointが UI に通知を表示できるようにするために使用されます。

GitHub リポジトリから notif.mobileconfig をダウンロードします。

エンド ユーザーの通知をオフにするには、通知センターの表示を true から notif.mobileconfig のfalseに変更できます。

通知を構成するには:

[ 構成プロファイル] で、[ プロファイルの作成] を選択します。

[ プラットフォーム] で、[ macOS] を選択します。

[プロファイルの種類] で、[テンプレート] を選択します。

[ テンプレート名] で、[カスタム] を選択 します。

[作成] を選択します。

[ 基本 ] タブで、プロファイルに 名前を付 けます。 たとえば、「

Notify-prod-macOS-Default-MDE」のように入力します。 [次へ] を選択します。[ 構成設定 ] タブで、 カスタム構成プロファイル 名を入力します。 たとえば、「

Notif.mobileconfig」のように入力します。[デプロイ チャネル] を選択し、[次へ] を選択します。

構成プロファイル ファイルを選択します。

[ 割り当て ] タブで、macOS デバイスやユーザーが配置されているグループ、または すべてのユーザー と すべてのデバイスにプロファイルを割り当てます。

構成プロファイルを確認します。 [作成] を選択します。

手順 6: アクセシビリティ設定

このプロファイルは、macOS のMicrosoft Defender for Endpointが Apple macOS High Sierra (10.13.6) 以降のアクセシビリティ設定にアクセスできるようにするために使用されます。

GitHub リポジトリから accessibility.mobileconfig をダウンロードします。

[ 構成プロファイル] で、[ プロファイルの作成] を選択します。

[ プラットフォーム] で、[ macOS] を選択します。

[プロファイルの種類] で、[テンプレート] を選択します。

[ テンプレート名] で、[カスタム] を選択 します。

[作成] を選択します。

[ 基本 ] タブで、プロファイルに 名前を付 けます。 たとえば、「

Accessibility-prod-macOS-Default-MDE」のように入力します。 [次へ] を選択します。[ 構成設定 ] タブで、 カスタム構成プロファイル 名を入力します。 たとえば、「

Accessibility.mobileconfig」のように入力します。[デプロイ チャネル] を選択し、[次へ] を選択します。

構成プロファイル ファイルを選択します。

[ 割り当て ] タブで、macOS デバイスやユーザーが配置されているグループ、または すべてのユーザー と すべてのデバイスにプロファイルを割り当てます。

構成プロファイルを確認します。 [作成] を選択します。

手順 7: アクセス許可をBluetoothする

注意

macOS 14 (Sonoma) には、新しいプライバシーの強化が含まれています。 このバージョン以降、既定では、アプリケーションは明示的な同意なしにBluetoothにアクセスできません。 Microsoft Defender for Endpointデバイス制御のBluetoothポリシーを構成する場合に使用されます。

GitHub リポジトリから bluetooth.mobileconfig をダウンロードし、手順 6: アクセシビリティ設定と同じワークフローを使用してBluetoothアクセスを有効にします。

注:

Apple MDM 構成プロファイルを使用して付与されたBluetoothは、システム設定 => プライバシー & セキュリティ => Bluetoothには反映されません。

手順 8: Microsoft AutoUpdate

このプロファイルは、Microsoft AutoUpdate (MAU) を使用して macOS 上のMicrosoft Defender for Endpointを更新するために使用されます。 macOS にMicrosoft Defender for Endpointをデプロイする場合は、ここで説明するさまざまなチャネルにあるアプリケーションの更新バージョン (プラットフォーム更新プログラム) を取得するオプションがあります。

- ベータ (Insiders-Fast)

- 現在のチャネル (プレビュー、Insiders-Slow)

- 現在のチャネル (運用)

詳細については、「macOS でMicrosoft Defender for Endpointの更新プログラムをデプロイする」を参照してください。

GitHub リポジトリから com.microsoft.autoupdate2.mobileconfig をダウンロードします。

注:

GitHub リポジトリからのサンプル com.microsoft.autoupdate2.mobileconfig は、Current Channel (Production) に設定されています。

[ 構成プロファイル] で、[ プロファイルの作成] を選択します。

[ プラットフォーム] で、[ macOS] を選択します。

[プロファイルの種類] で、[テンプレート] を選択します。

[ テンプレート名] で、[カスタム] を選択 します。

[作成] を選択します。

[ 基本 ] タブで、プロファイルに 名前を付 けます。 たとえば、「

Autoupdate-prod-macOS-Default-MDE」のように入力します。 [次へ] を選択します。[ 構成設定 ] タブで、 カスタム構成プロファイル 名を入力します。 たとえば、「

com.microsoft.autoupdate2.mobileconfig」のように入力します。[デプロイ チャネル] を選択し、[次へ] を選択します。

構成プロファイル ファイルを選択します。

[ 割り当て ] タブで、macOS デバイスやユーザーが配置されているグループ、または すべてのユーザー と すべてのデバイスにプロファイルを割り当てます。

構成プロファイルを確認します。 [作成] を選択します。

手順 9: 構成設定をMicrosoft Defender for Endpointする

この手順では、Microsoft Intune (https://intune.microsoft.com) を使用してマルウェア対策ポリシーと EDR ポリシーを構成できる [基本設定] に進みます。

9a。 ポータルを使用してポリシー Microsoft Defender設定する

次の手順を実装するか、Microsoft Intuneを使用して、Microsoft Defenderポータルを使用してポリシーを設定します。

Microsoft Defender for Endpointセキュリティ設定管理を使用してセキュリティ ポリシーを設定する前に、IntuneでMicrosoft Defender for Endpointの構成に関するページを参照してください。

Microsoft Defender ポータルで、構成管理>Endpoint セキュリティ ポリシー>Mac ポリシー>新しいポリシーの作成に移動します。

[ プラットフォームの選択] で、[ macOS] を選択します。

[ テンプレートの選択] でテンプレートを選択し、[ ポリシーの作成] を選択します。

ポリシーの名前と説明を指定し、[ 次へ] を選択します。

[ 割り当て ] タブで、macOS デバイスやユーザーが配置されているグループ、または すべてのユーザー と すべてのデバイスにプロファイルを割り当てます。

セキュリティ設定の管理の詳細については、次を参照してください。

- Microsoft Intuneを使用してデバイスのMicrosoft Defender for Endpointを管理する

- Defender for Endpoint で Windows、macOS、Linux のセキュリティ設定をネイティブに管理する

Microsoft Intuneを使用してポリシーを設定する

macOS のMicrosoft Defender for Endpointのセキュリティ設定は、Microsoft Intuneの [設定設定] で管理できます。

詳細については、「Mac でMicrosoft Defender for Endpointの基本設定を設定する」を参照してください。

手順 10: macOS でのMicrosoft Defender for Endpointのネットワーク保護

Microsoft Defender ポータルで、次の手順を実行します。

[構成管理>Endpoint セキュリティ ポリシー>Mac ポリシー>新しいポリシーの作成に関するページに移動します。

[ プラットフォームの選択] で、[ macOS] を選択します。

[テンプレートの選択]で、[ウイルス対策のMicrosoft Defender] を選択し、[ポリシーの作成] を選択します。

[ 基本 ] タブで、ポリシーの [名前] と [ 説明] を入力します。 [次へ] を選択します。

[ 構成設定] タブの [ネットワーク保護] で、 適用レベルを選択します。 [次へ] を選択します。

[ 割り当て ] タブで、macOS デバイスやユーザーが配置されているグループ、または すべてのユーザー と すべてのデバイスにプロファイルを割り当てます。

[ 確認と作成 ] でポリシーを確認し、[保存] を選択 します。

ヒント

また、ネットワーク保護の情報を追加してネットワーク保護を構成して、手順 8. から 不適切なサイトへの macOS 接続 を .mobileconfig に防ぐことができます。

手順 11: macOS でのMicrosoft Defender for Endpointのデバイス制御

macOS でMicrosoft Defender for Endpointのデバイス制御を設定するには、次の手順に従います。

手順 12: エンドポイントのデータ損失防止 (DLP)

macOS 上のエンドポイントに Purview のデータ損失防止 (DLP) を設定するには、「Microsoft Intuneを使用して macOS デバイスをコンプライアンス ソリューションにオンボードおよびオフボードする」の手順に従います。

手順 13: PList (.mobileconfig) の状態を確認する

プロファイルの構成が完了すると、ポリシーの状態を確認できます。

状態の表示

Intuneの変更が登録済みデバイスに反映されると、[Monitor>Device status]\(監視デバイスの状態\) の下に表示されます。

クライアント デバイスのセットアップ

mac デバイスには、標準のポータル サイトインストールで十分です。

デバイス管理を確認します。

[ Open System Preferences]\(システム環境設定を開く\) を選択し、一覧から [管理プロファイル ] を見つけて、[ 承認...] を選択します。[管理プロファイル] が [検証済み] として表示されます。

[ 続行] を 選択し、登録を完了します。

これで、さらに多くのデバイスを登録できます。 プロビジョニング システム構成とアプリケーション パッケージが完了した後で登録することもできます。

Intuneで、[管理>Devices>すべてのデバイス] を開きます。 ここでは、一覧の中からデバイスを確認できます。

クライアント デバイスの状態を確認する

構成プロファイルがデバイスに展開されたら、Mac デバイスで システム環境設定>Profiles を開きます。

次の構成プロファイルが存在し、インストールされていることを確認します。 管理プロファイルは、Intune システム プロファイルである必要があります。 Wdav-config と wdav-kext は、Intuneで追加されたシステム構成プロファイルです。

右上隅にMicrosoft Defender for Endpointアイコンも表示されます。

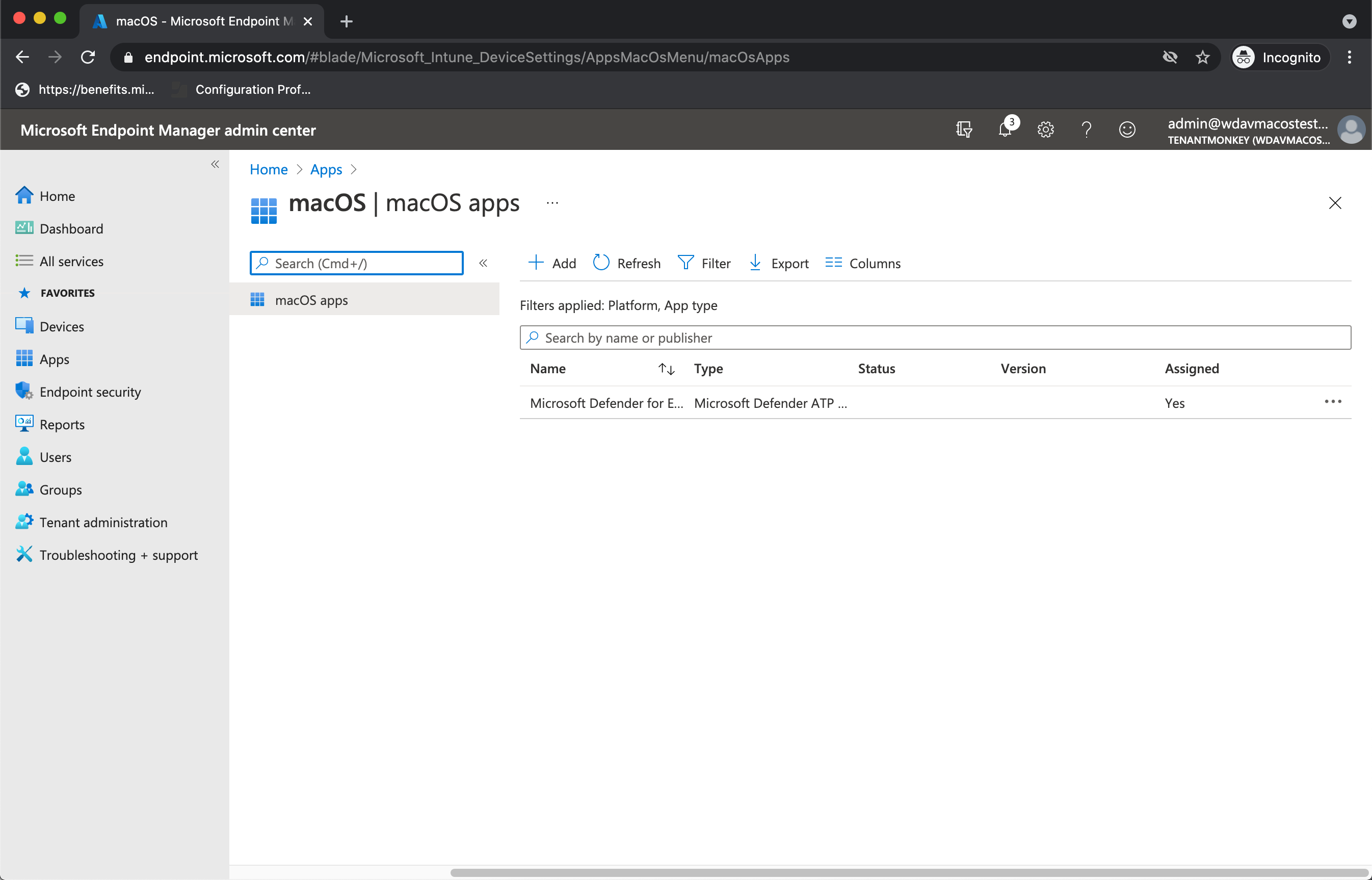

手順 14: アプリケーションを発行する

この手順では、登録済みマシンにMicrosoft Defender for Endpointをデプロイできます。

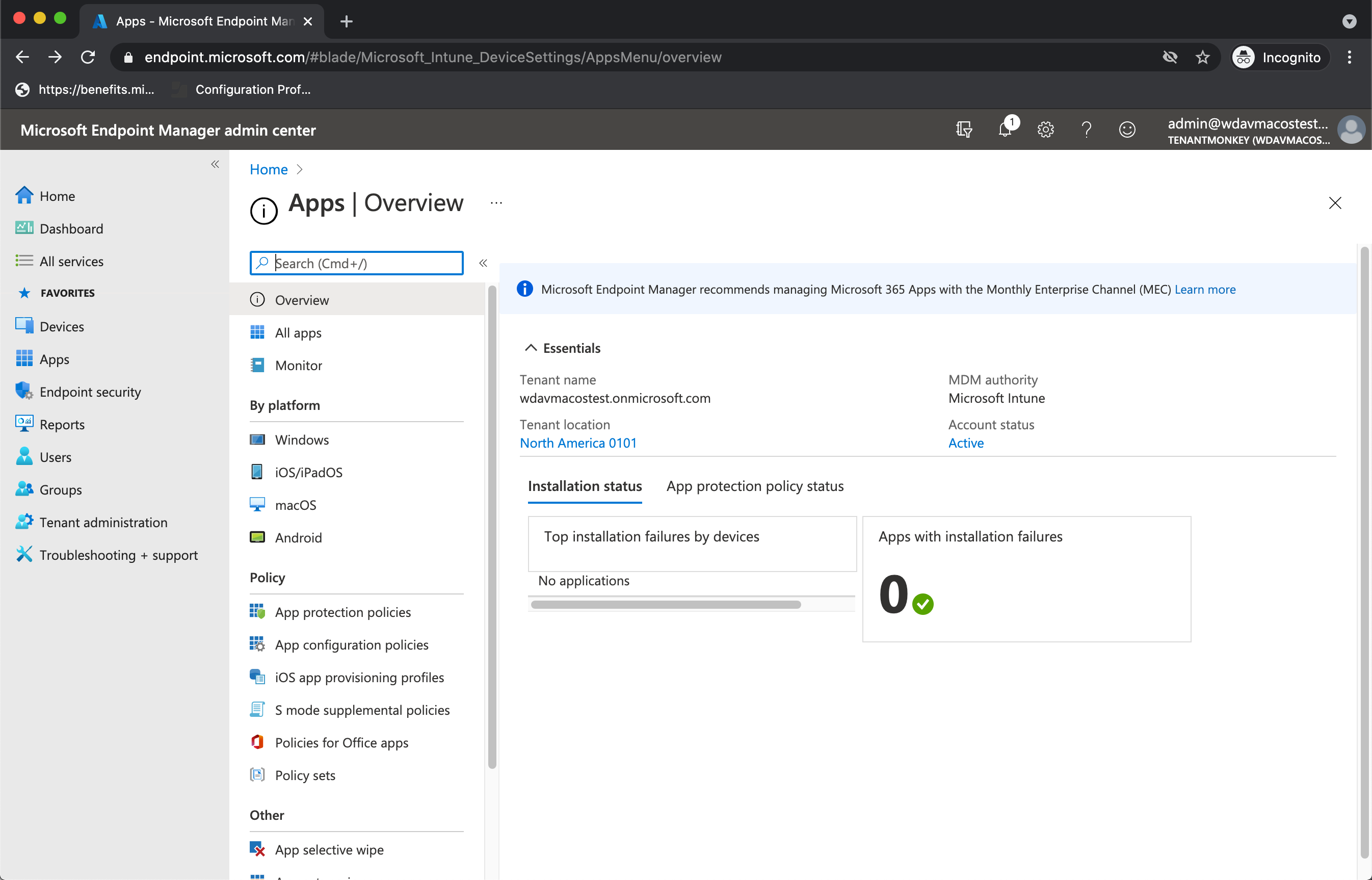

Microsoft Intune管理センターで、[アプリ] を開きます。

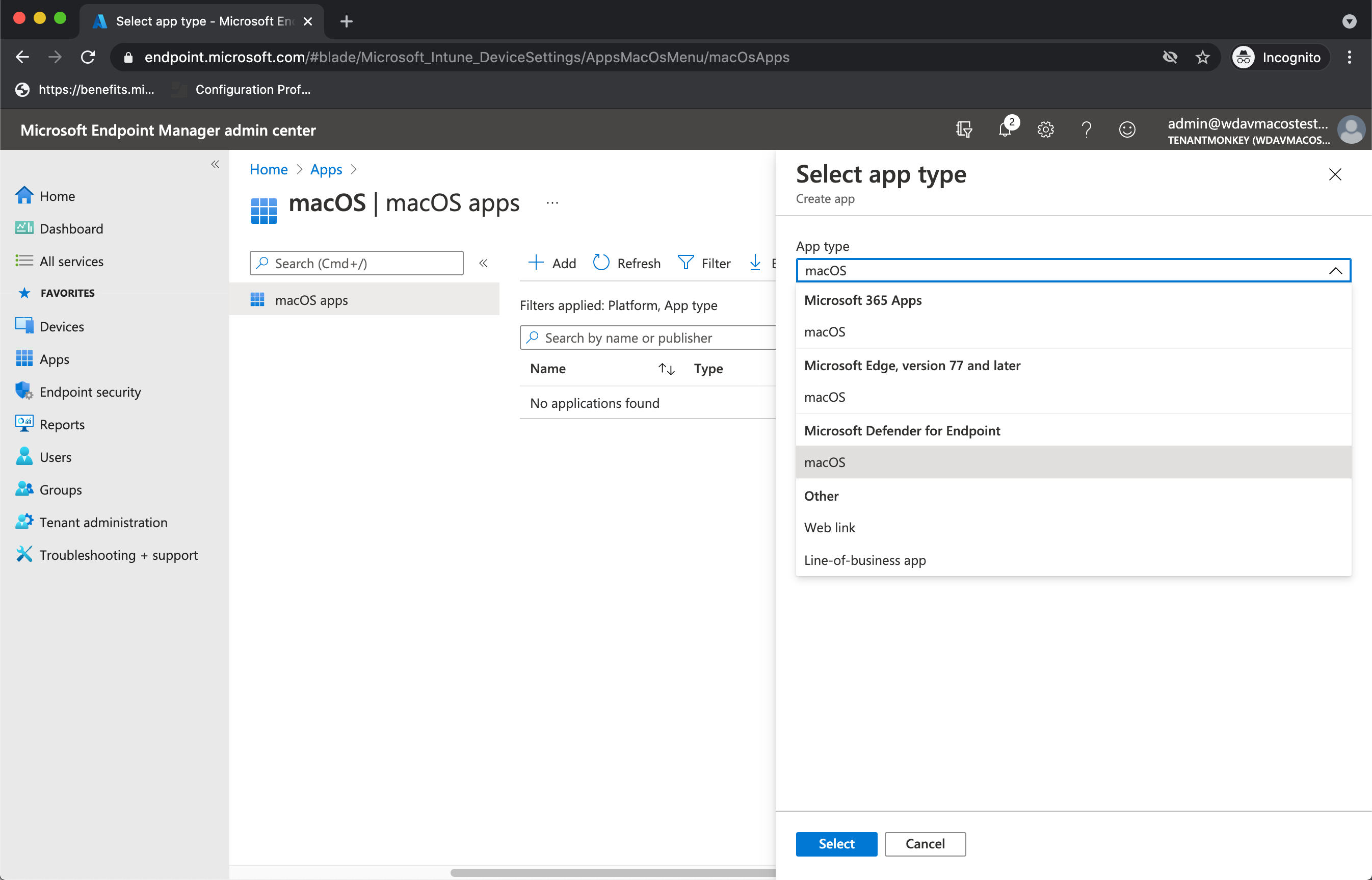

[ By platform>macOS>Add] を選択します。

[ アプリの種類] で、[ macOS] を選択します。 [ 選択] を選択します。

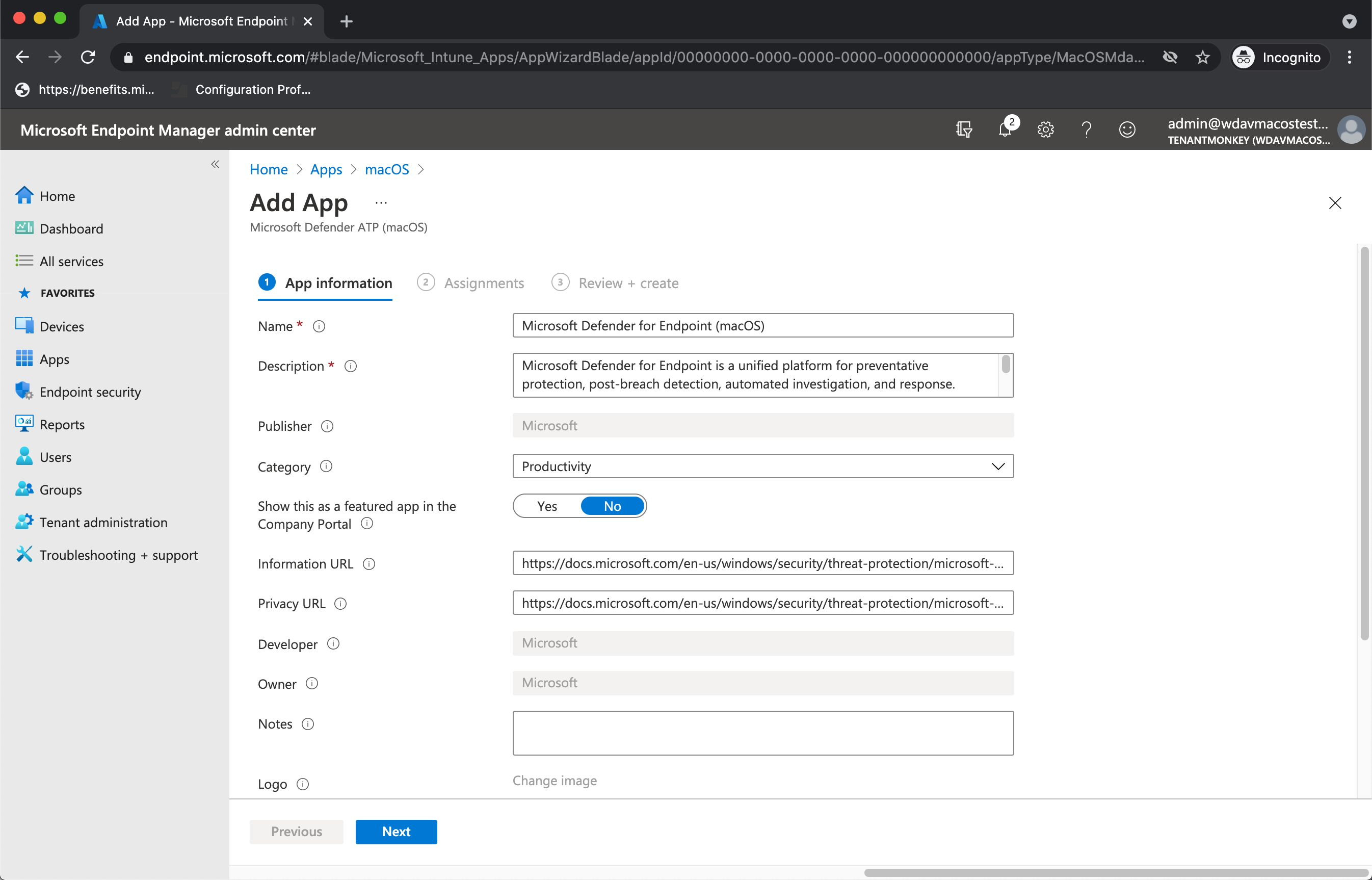

[ アプリ情報] で、既定値をそのまま使用し、[ 次へ] を選択します。

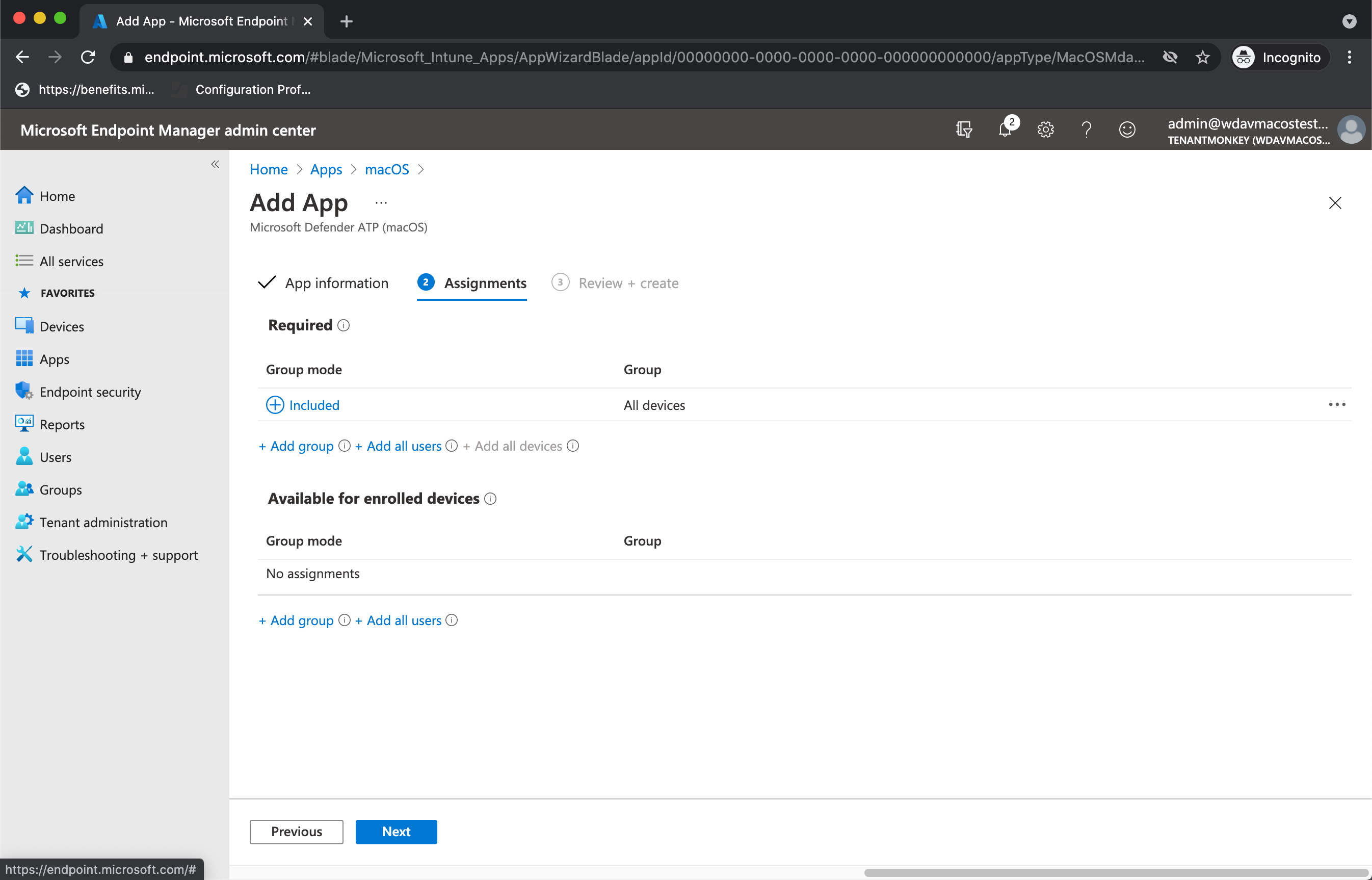

[割り当て] タブで、[次へ] を選択します。

確認して 作成します。 アプリ>By プラットフォーム>macOS にアクセスして、すべてのアプリケーションの一覧に表示できます。

詳細については、「Microsoft Intuneを使用して macOS デバイスにMicrosoft Defender for Endpointを追加する」を参照してください。

重要

システム構成を正常に行うには、指定した順序 (手順 1 ~ 13) で構成プロファイルを作成して展開する必要があります。

手順 15: オンボード パッケージをダウンロードする

Microsoft 365 Defender ポータルからオンボード パッケージをダウンロードするには:

Microsoft 365 Defender ポータルで、 System>Settings>Endpoints>Device Management>Onboarding に移動します。

オペレーティング システムを macOS に設定し、デプロイ方法を Mobile デバイス管理/Microsoft Intune に設定します。

[オンボーディング パッケージをダウンロードする] を選択します。 同じディレクトリ にWindowsDefenderATPOnboardingPackage.zip として保存します。

.zip ファイルの内容を抽出します。

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip warning: WindowsDefenderATPOnboardingPackage.zip appears to use backslashes as path separators inflating: intune/kext.xml inflating: intune/WindowsDefenderATPOnboarding.xml inflating: jamf/WindowsDefenderATPOnboarding.plist

手順 16: オンボード パッケージをデプロイする

このプロファイルには、Microsoft Defender for Endpointのライセンス情報が含まれています。

オンボード パッケージをデプロイするには:

[ 構成プロファイル] で、[ プロファイルの作成] を選択します。

[ プラットフォーム] で、[ macOS] を選択します。

[プロファイルの種類] で、[テンプレート] を選択します。

[ テンプレート名] で、[カスタム] を選択 します。

[作成] を選択します。

[ 基本 ] タブで、プロファイルに 名前を付 けます。 たとえば、「

Onboarding-prod-macOS-Default-MDE」のように入力します。 [次へ] を選択します。[ 構成設定 ] タブで、 カスタム構成プロファイル 名を入力します。 たとえば、「

WindowsDefenderATPOnboarding」のように入力します。[デプロイ チャネル] を選択し、[次へ] を選択します。

構成プロファイル ファイルを選択します。

[ 割り当て ] タブで、macOS デバイスやユーザーが配置されているグループ、または すべてのユーザー と すべてのデバイスにプロファイルを割り当てます。

構成プロファイルを確認します。 [作成] を選択します。

[デバイス>構成プロファイル] を開いて、作成されたプロファイルを表示します。

手順 17: マルウェア対策の検出を確認する

マルウェア対策の検出レビューをテストするには、次の記事を参照してください。 デバイスのオンボードおよびレポート サービスを確認するためのウイルス対策検出テスト

手順 18: EDR 検出の確認

EDR 検出レビューをテストするには、次の記事を参照してください。 デバイス のオンボードとレポート サービスを検証するための EDR 検出テスト

トラブルシューティング

問題: ライセンスが見つかりません。

解決策: この記事の手順に従って、WindowsDefenderATPOnboarding.xml を使用してデバイス プロファイルを作成します。

ログのインストールに関する問題

エラーが発生したときに、インストーラーによって作成された自動的に生成されたログを検索する方法については、「ログのインストールに関する 問題 」を参照してください。

トラブルシューティング手順の詳細については、次を参照してください。

- macOS でのMicrosoft Defender for Endpointのシステム拡張機能に関する問題のトラブルシューティング

- macOS でのMicrosoft Defender for Endpointのインストールに関する問題のトラブルシューティング

- macOS でのMicrosoft Defender for Endpointのライセンスに関する問題のトラブルシューティング

- macOS でのMicrosoft Defender for Endpointのクラウド接続に関する問題のトラブルシューティング

- macOS でのMicrosoft Defender for Endpointのパフォーマンスに関する問題のトラブルシューティング

アンインストール

クライアント デバイスから macOS 上のMicrosoft Defender for Endpointを削除する方法の詳細については、「アンインストール」を参照してください。

![[基本] タブを示すスクリーンショット。](media/networkprotection2.png)

![[新しいポリシーの作成] ページを示すスクリーンショット。](media/networkprotection3.png)

![[割り当て] オプションの設定を構成するページを示すスクリーンショット。](media/networkprotection4.png)

![[確認済みデバイス管理] ページを示すスクリーンショット。](media/mdatp-3-confirmdevicemgmt.png)

![[管理プロファイル] ページを示すスクリーンショット。](media/mdatp-4-managementprofile.png)

![[すべてのデバイス] ページを示すスクリーンショット。](media/mdatp-5-alldevices.png)

![[システム環境設定] ページを示すスクリーンショット。](media/mdatp-13-systempreferences.png)

![[システム環境設定プロファイル] ページを示すスクリーンショット。](media/mdatp-14-systempreferencesprofiles.png)

![[プロファイル] ページを示すスクリーンショット。](media/mdatp-15-managementprofileconfig.png)

![[オンボード設定] ページを示すスクリーンショット。](media/macos-install-with-intune.png)

![[カスタム] ページを示すスクリーンショット。](media/mdatp-6-systemconfigurationprofiles-2.png)

![[割り当て] タブを示すスクリーンショット。](media/mdatp-6-systemconfigurationprofiles-3.png)