macOS のネットワーク保護

適用対象:

- Microsoft Defender XDR

- エンドポイント プラン 2 のMicrosoft Defender XDR

- Microsoft Defender for Business

- エンドポイント プラン 1 のMicrosoft Defender XDR

前提条件

- ライセンス: エンドポイント プラン 1 のMicrosoft Defender XDRまたはエンドポイント プラン 2 のMicrosoft Defender XDR (試用可能) またはMicrosoft Defender for Business。

- オンボードマシン: macOS バージョン: Big Sur (11) 以降(製品バージョン 101.94.13 以降)。

- Microsoft 以外の Web ブラウザー (Brave、Chrome、Opera、Safari など)

- MacOS ブラウザー用の Microsoft Edge

注:

MacOS 用 Microsoft Edge の SmartScreen では、現在、Web コンテンツのフィルター処理、カスタム インジケーター、またはその他のエンタープライズ機能はサポートされていません。 ただし、ネットワーク保護が有効になっている場合、ネットワーク保護は macOS 用の Microsoft Edge にこの保護を提供します。

概要

ネットワーク保護は、インターネット ベースのイベントからデバイスの攻撃面を減らすのに役立ちます。 これにより、ユーザーがアプリケーションを使用して、ホストする可能性のある危険なドメインにアクセスできなくなります。

- フィッシング詐欺

- 悪用

- インターネット上の他の悪意のあるコンテンツ

ネットワーク保護により、SmartScreen Microsoft Defender XDRの範囲が拡張され、低評判ソースへの接続を試みるすべての送信 HTTP/HTTPS トラフィックがブロックされます。 送信 HTTP/HTTPS トラフィックのブロックは、ドメインまたはホスト名に基づいています。

Availability

macOS 用のネットワーク保護は、最小要件を満たすMicrosoft Defender for Endpointオンボードされた macOS デバイスすべてに対して使用できるようになりました。 現在構成されているすべての Network Protection ポリシーと Web Threat Protection ポリシーは、ネットワーク保護がブロック モード用に構成されている macOS デバイスに適用されます。

macOS 用の Network Protection をロールアウトするには、次のアクションをお勧めします。

- Network Protection のテストに使用できる少数のデバイス のデバイス グループを作成します。

- ネットワーク保護がブロック モードの macOS デバイスを対象とする Web 脅威保護、侵害のカスタム インジケーター、Web コンテンツ フィルタリング、Microsoft Defender for Cloud Apps適用ポリシーの影響を評価します。

- このデバイス グループに監査またはブロック モード ポリシーを展開し、問題や壊れたワークストリームがないことを確認します。

- ロールアウトされるまで、ネットワーク保護を大規模なデバイス セットに段階的にデプロイします。

現在の機能

ドメインと IP に対する侵害のカスタム インジケーター。

Web コンテンツ フィルタリングでは、次のアクションがサポートされます。

Microsoft Defender ポータルで作成されたポリシーを使用して、デバイス グループを対象にした Web サイト カテゴリをブロックします。

ポリシーは、macOS 用の Microsoft Edge Chromiumなど、ブラウザーに適用されます。

高度なハンティング - ネットワーク イベントはマシン タイムラインに反映され、セキュリティ調査を支援するために Advanced Hunting でクエリ可能です。

Microsoft Defender for Cloud Apps

シャドウ IT 検出 - organizationで使用されているアプリを特定します。

アプリケーションをブロックする - アプリケーション全体 (Slack やFacebookなど) がorganizationで使用されないようにブロックします。

ネットワーク保護と並行またはサイド バイ サイドの企業 VPN:

現時点では、VPN の競合は特定されません。

競合が発生した場合は、このページの下部に表示されているフィードバック チャネルを通じてフィードバックを提供できます。

既知の問題

ブロック/警告 UX はカスタマイズ可能ではなく、他の外観の変更が必要な場合があります。 (お客様からのフィードバックを収集して、さらなる設計の改善を推進しています)

VMware の "アプリごとのトンネル" 機能には、アプリケーションの互換性に関する既知の問題があります。 (この非互換性により、"アプリごとのトンネル" を通過するトラフィックをブロックできなくなる可能性があります)。

Blue Coat Proxy には、アプリケーションの互換性に関する既知の問題があります。 (この非互換性により、ブルー コート プロキシとネットワーク保護の両方が有効になっている場合、関連のないアプリケーションでネットワーク 層がクラッシュする可能性があります)。

重要事項

[ 切断 ] ボタンを使用して、システム環境設定からのネットワーク保護を制御することはお勧めしません。 代わりに、mdatp コマンド ライン ツールまたは JamF/Intune を使用して、macOS のネットワーク保護を制御します。

macOS Web 脅威保護の有効性を評価するには、Microsoft Edge for macOS (Safari など) 以外のブラウザーで試してみることをお勧めします。 Microsoft Edge for macOS には、評価する Mac ネットワーク保護機能がオンになっているかどうかに関係なく有効になっている組み込みの Web 脅威保護 (Smartscreen 機能を提供するブラウザー保護拡張機能Microsoft Defenderがあります。

デプロイ手順

エンドポイントのMicrosoft Defender XDR

Microsoft AutoUpdate を使用して最新の製品バージョンをインストールします。 Microsoft AutoUpdate を開くには、ターミナルから次のコマンドを実行します。

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

パブリック ドキュメントの手順に従って、organization情報を使用して製品を構成します。

ネットワーク保護は既定で無効になっていますが、次のいずれかのモード (強制レベルとも呼ばれます) で実行するように構成できます。

- 監査: 基幹業務アプリに影響を与えないことを確認したり、ブロックが発生する頻度を把握したりするのに役立ちます

- ブロック: ネットワーク保護により、悪意のある Web サイトへの接続が防止されます

- 無効: ネットワーク保護に関連付けられているすべてのコンポーネントが無効になっています

この機能は、手動、JAMF、またはIntuneのいずれかの方法でデプロイできます。 以降のセクションでは、これらの各メソッドについて詳しく説明します。

手動展開

適用レベルを構成するには、ターミナルから次のコマンドを実行します。

mdatp config network-protection enforcement-level --value [enforcement-level]

たとえば、ブロック モードで実行するようにネットワーク保護を構成するには、次のコマンドを実行します。

mdatp config network-protection enforcement-level --value block

ネットワーク保護が正常に開始されたことを確認するには、ターミナルから次のコマンドを実行し、"started" が出力されることを確認します。

mdatp health --field network_protection_status

JAMF Pro のデプロイ

JAMF Pro のデプロイが成功するには、ネットワーク保護の適用レベルを設定するための構成プロファイルが必要です。

この構成プロファイルを作成した後、ネットワーク保護を有効にするデバイスに割り当てます。

適用レベルを構成する

注:

ここに記載されている手順を使用して Mac 上のエンドポイントのMicrosoft Defender XDRを既に構成している場合は、前にデプロイした plist ファイルをこのセクションに記載されているコンテンツで更新し、JAMF から再デプロイします。

[コンピューター>構成プロファイル] で、[オプション>Applications & カスタム設定] を選択します。

[ ファイルのアップロード (PLIST ファイル)] を選択します。

基本設定ドメインを [

com.microsoft.wdav] に設定します。次の plist ファイルをアップロードします。

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </plist>

デプロイのIntune

Intuneデプロイが成功するには、ネットワーク保護の適用レベルを設定するための構成プロファイルが必要です。 この構成プロファイルを作成した後、ネットワーク保護を有効にするデバイスに割り当てます。

Intuneを使用して適用レベルを構成する

注:

前の手順 (XML ファイルを使用) を使用して Mac で Microsoft Defender for Endpointを既に構成している場合は、前のカスタム構成ポリシーを削除し、次の手順に置き換えます。

[管理>Device 構成] を開きます。 [ 管理>Profiles>プロファイルの作成] を選択します。

[プラットフォーム] を [macOS] に、[プロファイルの種類] を [設定カタログ] に変更します。 [作成] を選択します。

プロファイルの名前を指定します。

[ 構成設定 ] 画面で、[ 設定の追加] を選択します。 [Microsoft Defender>Network Protection] を選択し、[適用レベル] チェック ボックスをオンにします。

適用レベルを ブロックに設定します。 [次へ] を選択します。

構成プロファイルを開き、

com.microsoft.wdav.xmlファイルをアップロードします。 (このファイルは手順 3 で作成されました)。[OK] を選択します。

[ 管理>割り当て] を選択します。 [ 含める ] タブで、ネットワーク保護を有効にするデバイスを選択します。

Mobileconfig のデプロイ

Microsoft 以外の MDM ソリューションで使用したり、デバイスに直接配布したりできる .mobileconfig ファイルを使用して構成を展開するには、次の手順に従います。

次のペイロードを

com.microsoft.wdav.xml.mobileconfigとして保存します。<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>前の手順のファイルが正しくコピーされたことを確認します。 ターミナルを使用して、次のコマンドを実行し、OK が出力されることを確認します。

plutil -lint com.microsoft.wdav.xml

機能を探索する方法

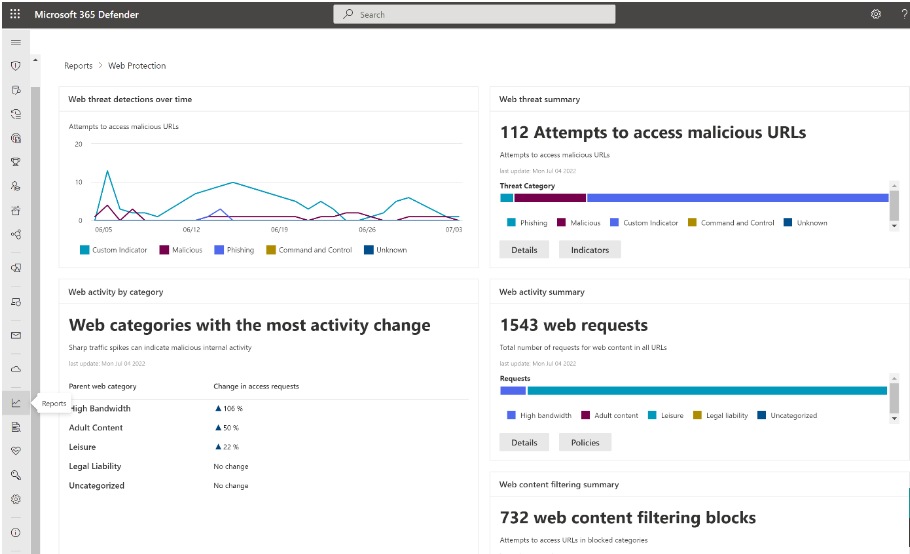

Web 脅威保護を使用して web 脅威からorganizationを保護する方法について説明します。

- Web 脅威保護は、Microsoft Defender for Endpointの Web 保護の一部です。 ネットワーク保護を使用して、Web の脅威からデバイスを保護します。

カスタム インジケーターの種類のブロックを取得するには、侵害のカスタム インジケーター フローを実行します。

-

注:

ポリシーを削除したり、デバイス グループを変更したりすると、ポリシーの展開が遅れる可能性があります。 ヒント: デバイス グループでカテゴリを選択せずにポリシーを展開できます。 このアクションでは、ブロック ポリシーを作成する前にユーザーの動作を理解するのに役立つ監査専用ポリシーが作成されます。

デバイス グループの作成は、Defender for Endpoint プラン 1 とプラン 2 でサポートされています。

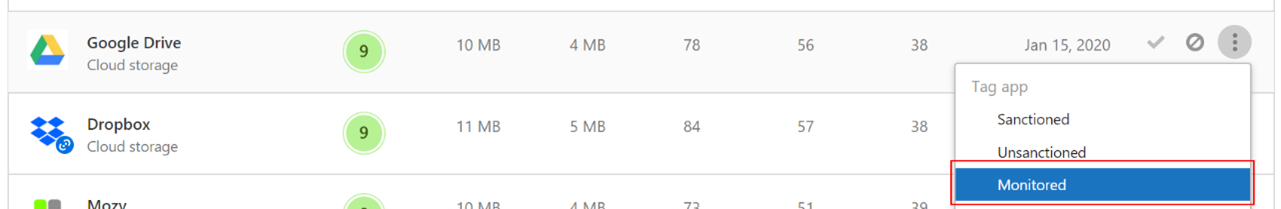

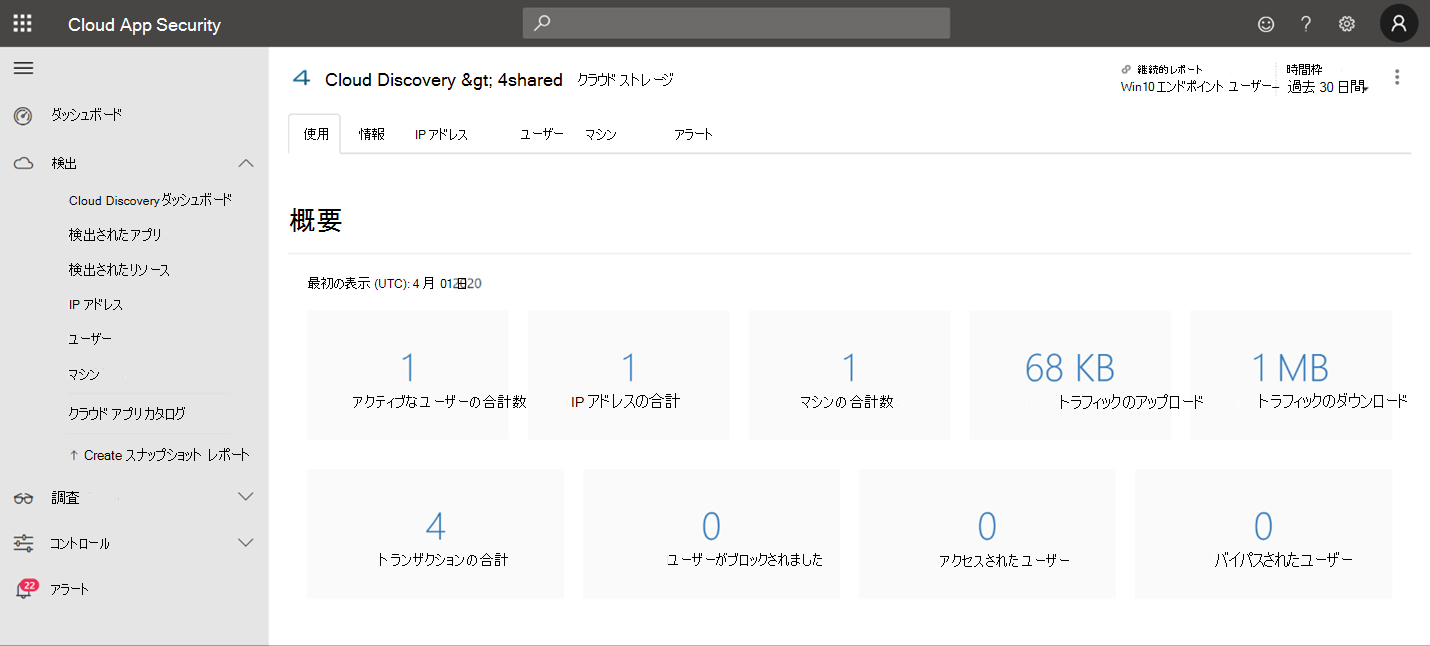

Microsoft Defender for EndpointをDefender for Cloud Appsと統合し、ネットワーク保護が有効な macOS デバイスにはエンドポイント ポリシーの適用機能があります。

注:

検出やその他の機能は、現在、これらのプラットフォームではサポートされていません。

シナリオ

次のシナリオがサポートされています。

Web の脅威に対する保護

Web 脅威保護は、エンドポイントのMicrosoft Defender XDRの Web 保護の一部です。 ネットワーク保護を使用して、Web の脅威からデバイスを保護します。 MacOS 用の Microsoft Edge や、ブレイブ、Chrome、Firefox、Safari、Opera などの一般的な Microsoft 以外のブラウザーと統合することで、Web 脅威保護は Web プロキシなしで Web 脅威を停止します。 ブラウザーのサポートの詳細については、「オンプレミスまたは離れている間に、Web 脅威保護がデバイスを保護できる 前提条件 」を参照してください。 Web 脅威保護は、次の種類のサイトへのアクセスを停止します。

- フィッシング サイト

- マルウェア ベクター

- サイトを悪用する

- 信頼されていないサイトまたは低評価サイト

- カスタム インジケーター リストでブロックされているサイト

詳細については、「Web 脅威からorganizationを保護する」を参照してください。

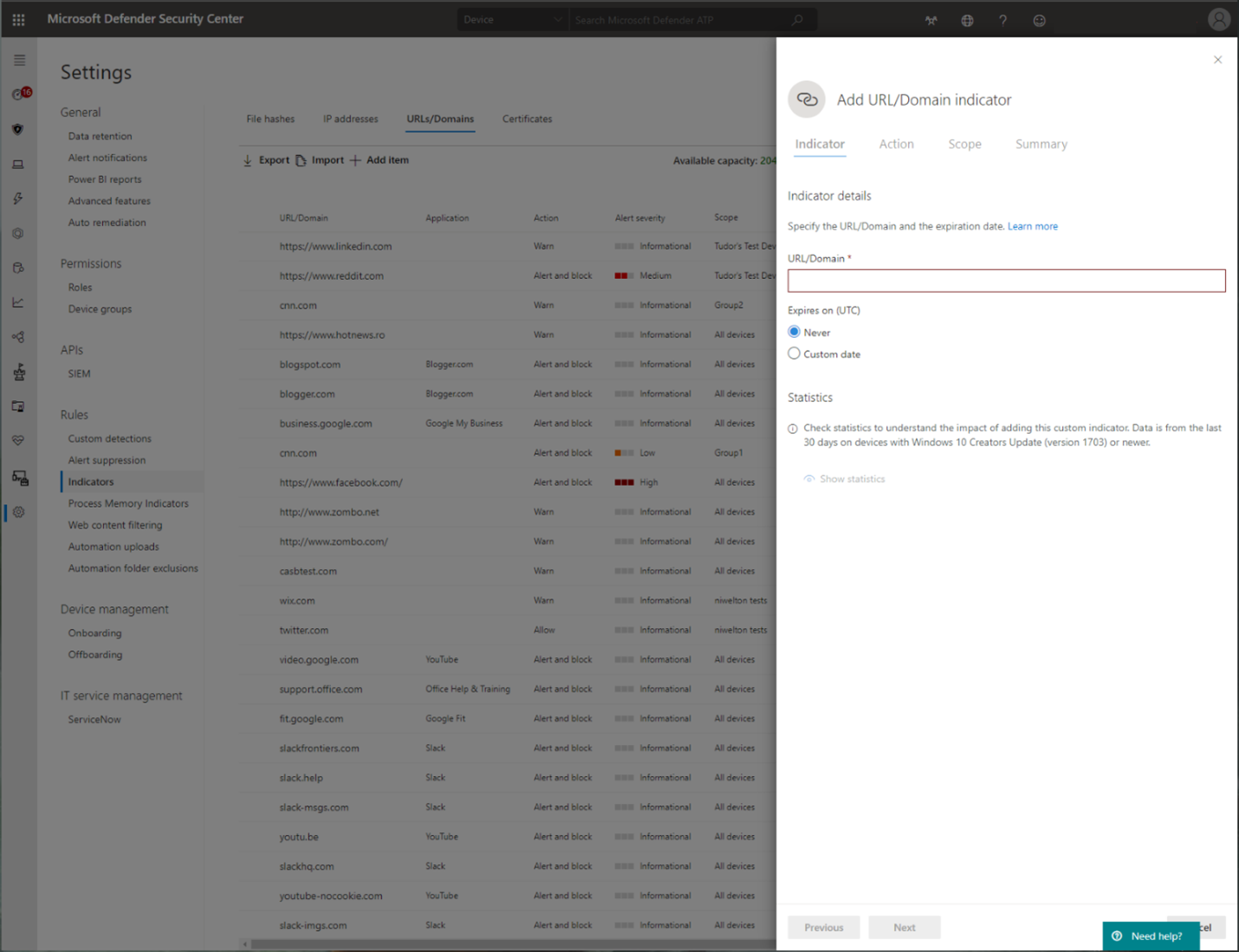

侵害のカスタム インジケーター

侵害インジケーター (IoCs) マッチングは、すべてのエンドポイント保護ソリューションで不可欠な機能です。 この機能により、SecOps は検出およびブロック (防止と応答) のインジケーターの一覧を設定できます。

エンティティの検出、防止、除外を定義するインジケーターを作成します。 実行するアクションと、アクションを適用する期間と、適用するデバイス グループのスコープを定義できます。

現在サポートされているソースは、Defender for Endpoint のクラウド検出エンジン、自動調査と修復エンジン、エンドポイント防止エンジン (Microsoft Defender ウィルス対策) です。

詳細については、「 IP と URL/ドメインのインジケーターを作成する」を参照してください。

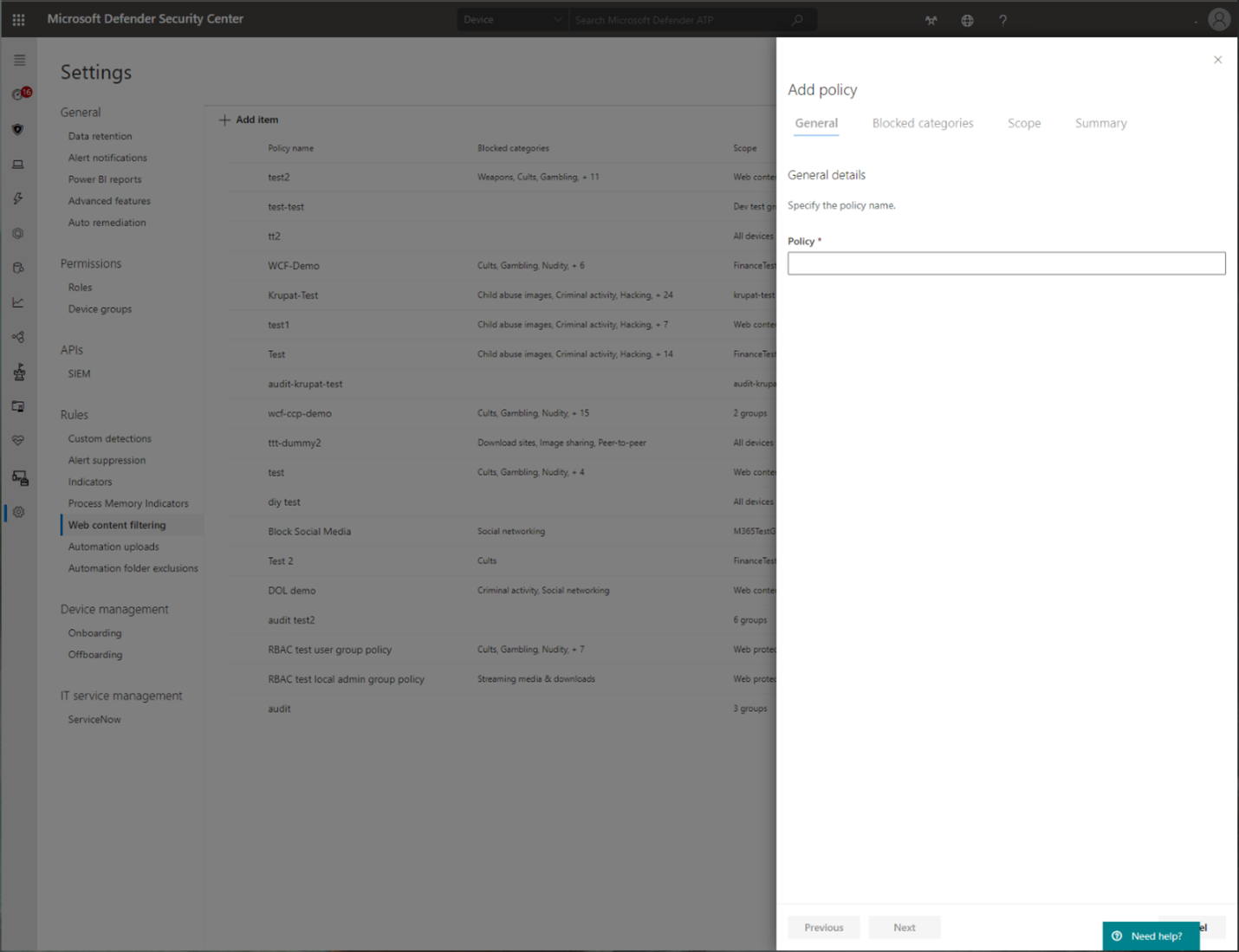

Web コンテンツ フィルタリング

Web コンテンツのフィルター処理は、Microsoft Defender for EndpointとMicrosoft Defender for Businessの Web 保護機能の一部です。 Web コンテンツ フィルタリングを使用すると、organizationはコンテンツ カテゴリに基づいて Web サイトへのアクセスを追跡および規制できます。 これらの Web サイトの多く (悪意がなくても) は、コンプライアンス規制、帯域幅の使用、またはその他の懸念のために問題になる可能性があります。

特定のカテゴリをブロックするように、デバイス グループ全体でポリシーを構成します。 カテゴリをブロックすると、指定したデバイス グループ内のユーザーがカテゴリに関連付けられている URL にアクセスできなくなります。 ブロックされていないカテゴリの場合、URL は自動的に監査されます。 ユーザーは中断することなく URL にアクセスでき、アクセス統計情報を収集して、よりカスタム ポリシーの決定を作成できます。 表示しているページ上の要素がブロックされたリソースを呼び出している場合、ユーザーにはブロック通知が表示されます。

Web コンテンツ フィルタリングは、ネットワーク保護 (ブレイブ、Chrome、Firefox、Safari、Opera) によって実行されるブロックを含む主要な Web ブラウザーで使用できます。 ブラウザーのサポートの詳細については、「 前提条件」を参照してください。

レポートの詳細については、「 Web コンテンツのフィルター処理」を参照してください。

Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps/クラウド アプリ カタログは、エンドポイントのMicrosoft Defender XDRを使用してアクセスするときにエンド ユーザーに警告を表示し、監視対象としてマークするアプリを識別します。 監視対象アプリの下に一覧表示されているドメインは、後でエンドポイントのMicrosoft Defender XDRに同期されます。

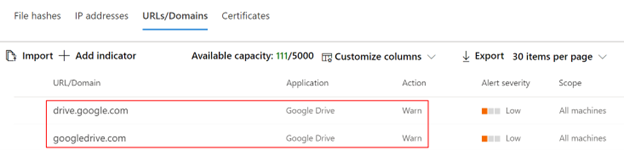

10 から 15 分以内に、これらのドメインは、Action=Warn を使用したインジケーター > URL/ドメインの下のMicrosoft Defender XDRに一覧表示されます。 適用 SLA 内 (この記事の最後の詳細を参照) では、エンド ユーザーが次のドメインにアクセスしようとすると警告メッセージが表示されます。

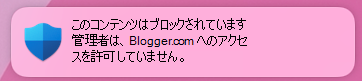

エンド ユーザーが監視対象ドメインにアクセスしようとすると、Defender for Endpoint によって警告が表示されます。 ユーザーは、ブロックされたアプリケーションの名前 (例: Blogger.com) を含むオペレーティング システムによって表示される、次のトースト メッセージを伴うプレーンなブロック エクスペリエンスを取得します。

エンド ユーザーが ブロックを検出した場合、ユーザーにはバイパスと教育という 2 つの解決策があります。

ユーザー バイパス

- トースト メッセージエクスペリエンスの場合: [ブロック解除 ] ボタンを押します。 Web ページを再読み込みすることで、ユーザーはクラウド アプリを続行して使用できます。 (このアクションは、次の 24 時間に適用され、その後、ユーザーはもう一度ブロックを解除する必要があります)。

ユーザー教育

- トースト メッセージエクスペリエンスの場合: トースト メッセージ自体を押します。 エンド ユーザーは、Microsoft Defender for Cloud Appsでグローバルに設定されたカスタム リダイレクト URL にリダイレクトされます (このページの下部にある詳細情報)

注:

アプリごとのバイパスの追跡: Microsoft Defender for Cloud Appsの [アプリケーション] ページで、警告をバイパスしたユーザーの数を追跡できます。

付録

エンド ユーザー教育センター SharePoint サイト テンプレート

多くの組織では、Microsoft Defender for Cloud Appsによって提供されるクラウド 制御を利用し、必要に応じてエンド ユーザーに制限を設定するだけでなく、次について教育および指導することも重要です。

- 特定のインシデント

- なぜそれが起こったのか

- この決定の背後にある考え方は何ですか?

- ブロック サイトの検出を軽減する方法

予期しない動作に直面すると、ユーザーにできるだけ多くの情報を提供することで混乱が軽減される可能性があります。これは、何が起こったかについて説明するだけでなく、次回クラウド アプリを選択して仕事を完了する際の意識を高める教育にもなります。 たとえば、この情報には次のものが含まれます。

- インターネットとクラウドの使用に関する組織のセキュリティとコンプライアンスのポリシーとガイドライン

- 使用する承認済み/推奨クラウド アプリ

- 使用する制限付き/ブロックされたクラウド アプリ

このページでは、organizationで基本的な SharePoint サイトを使用することをお勧めします。

知っておくべき重要な事項

アプリ ドメインが反映され、エンドポイント デバイスで更新されるまでに、 監視対象としてマークされた後、最大で 2 時間 (通常は少ない) かかる場合があります。

既定では、organization内のすべてのオンボード エンドポイントに対して、Microsoft Defender for Cloud Appsで [監視済み] としてマークされたすべてのアプリとドメインに対してアクションが実行されます。

完全な URL は現在サポートされておらず、Microsoft Defender for Cloud AppsからMicrosoft Defender for Endpointに送信されることはありません。 監視対象アプリとして [Microsoft Defender for Cloud Apps] の下に完全な URL が表示されている場合、ユーザーがサイトにアクセスしようとしたときに警告は表示されません。 (たとえば、

google.com/driveはサポートされていませんが、drive.google.comはサポートされています)。ネットワーク保護では、ブラウザーでの QUIC の使用はサポートされていません。 管理者は、サイトが正しくブロックされていることを確認するために、テスト時に QUIC が無効になっていることを確認する必要があります。

ヒント

サードパーティのブラウザーにエンド ユーザーの通知が表示されない場合 トースト メッセージの設定を確認します。

関連項目

- Mac 上のエンドポイントのMicrosoft Defender XDR

- エンドポイントのMicrosoft Defender XDRと Microsoft Microsoft Defender XDR for Cloud Apps の統合

- Microsoft Edge の革新的な機能について知る

- ネットワークを保護する

- ネットワーク保護を有効にする

- Web 保護

- インジケーターの作成

- Web コンテンツ フィルタリング

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。