Microsoft Defender for Endpointのデバイス制御ポリシー

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Business

この記事では、デバイス制御ポリシー、ルール、エントリ、グループ、および高度な条件について説明します。 基本的に、デバイス制御ポリシーは、一連のデバイスのアクセスを定義します。 スコープ内のデバイスは、含まれているデバイス グループの一覧と除外されたデバイス グループの一覧によって決まります。 ポリシーは、デバイスが含まれるすべてのデバイス グループ内にあり、除外されたデバイス グループに存在しない場合に適用されます。 ポリシーが適用されない場合は、既定の適用が適用されます。

既定ではデバイス制御が無効になっているため、すべての種類のデバイスへのアクセスが許可されます。 デバイス制御の詳細については、「Microsoft Defender for Endpointのデバイス制御」を参照してください。

既定の動作の制御

デバイス制御が有効になっている場合、既定では、すべてのデバイスの種類に対して有効になります。 既定の適用は、[許可] から [拒否] に変更することもできます。 セキュリティ チームは、デバイスコントロールが保護するデバイスの種類を構成することもできます。 次の表は、さまざまな設定の組み合わせによってアクセス制御の決定がどのように変わるかを示しています。

| デバイス制御は有効になっていますか? | 既定の動作 | デバイスの種類 |

|---|---|---|

| いいえ | アクセスが許可されている | - CD/DVD ドライブ -プリンター - リムーバブル メディア デバイス - Windows ポータブル デバイス |

| はい | (指定なし) アクセスが許可されている |

- CD/DVD ドライブ -プリンター - リムーバブル メディア デバイス - Windows ポータブル デバイス |

| はい | 拒否 | - CD/DVD ドライブ -プリンター - リムーバブル メディア デバイス - Windows ポータブル デバイス |

| はい | リムーバブル メディア デバイスとプリンターを拒否する | - プリンターとリムーバブル メディア デバイス (ブロック) - CD/DVD ドライブと Windows ポータブル デバイス (許可) |

デバイスの種類が構成されている場合、Defender for Endpoint のデバイス制御は、他のデバイス ファミリへの要求を無視します。

詳細については、次の記事を参照してください。

ポリシー

デバイスへのアクセスをさらに絞り込むために、デバイス制御ではポリシーが使用されます。 ポリシーは、一連のルールとグループです。 ルールとグループの定義方法は、次の表に示すように、管理エクスペリエンスとオペレーティング システムによって若干異なります。

| 管理ツール | オペレーティング システム | ルールとグループの管理方法 |

|---|---|---|

| Intune – デバイス制御ポリシー | Windows | デバイスとプリンター グループは、再利用可能な設定として管理し、ルールに含めることができます。 すべての機能がデバイス制御ポリシーで使用できるわけではありません (「Microsoft Intuneを使用してデバイス制御を展開および管理する」を参照してください) |

| Intune – カスタム | Windows | 各グループ/ルールは、カスタム構成ポリシーに XML 文字列として格納されます。 OMA-URI には、グループ/ルールの GUID が含まれています。 GUID を生成する必要があります。 |

| グループ ポリシー | Windows | グループとルールは、グループ ポリシー オブジェクトの個別の XML 設定で定義されます (「グループ ポリシーを使用したデバイスコントロールのデプロイと管理」を参照してください)。 |

| Intune | Mac | ルールとポリシーは 1 つの JSON に組み合わされ、Intuneを使用してデプロイされるmobileconfig ファイルに含まれます。 |

| JAMF | Mac | ルールとポリシーは 1 つの JSON に結合され、デバイス制御ポリシーとして JAMF を使用して構成されます ( 「macOS のデバイス制御」を参照してください) |

ルールとグループは、グローバル一意 ID (GUID) によって識別されます。 Intune以外の管理ツールを使用してデバイス制御ポリシーを展開する場合は、GUID を生成する必要があります。 PowerShell を使用して GUID を生成できます。

スキーマの詳細については、 Mac の JSON スキーマに関するページを参照してください。

ユーザー

デバイス制御ポリシーは、ユーザーまたはユーザー グループに適用できます。 Windows では、デバイスコントロールポリシーは、Microsoft Entra IDまたはWindows Server Active Directoryで定義されたユーザーまたはユーザー グループをターゲットにする条件を持つことができます。 特定のユーザーがビジネス ニーズに基づいて多かれ少なかれアクセス許可を持つポリシーを定義できます。 デバイス制御は、ユーザー セッションを積極的に確認し、特定のユーザーまたはグループを対象とするポリシーに基づいて適用の決定を行います。 つまり、デバイスのロックやユーザー プロファイルからのサインアウトなどの一部のアクションにより、ユーザーの状態が満足できず、予期される動作になる可能性があります。

注:

デバイス制御に関連する記事では、ユーザーのグループを ユーザー グループと呼びます。 " グループ " という用語は、デバイス制御ポリシーで定義されている グループ を指します。

ユーザーとユーザー グループでデバイス制御を使用するためのベスト プラクティス

Windows で個々のユーザーのルールを作成するには、ルール内の各ユーザーに

Sid条件を持つエントリを作成 します。Windows および Intune でユーザー グループのルールを作成するには、[ルール] 内の各ユーザー グループに

Sid条件を持つエントリを作成し、ポリシーをIntuneのマシン グループにターゲットにするか、条件のないルールを作成し、ユーザー グループにIntuneポリシーをターゲットにします。Mac では、Intuneを使用し、Microsoft Entra IDのユーザー グループにポリシーをターゲットにします。

警告

ルールではユーザー/ユーザー グループの条件と、Intuneではターゲットのユーザー グループの両方を使用しないでください。

注:

ネットワーク接続が問題である場合は、ターゲットIntuneユーザー グループまたはローカル Active Directory グループを使用します。 Microsoft Entra IDを参照するユーザー/ユーザー グループの条件は、Microsoft Entra IDへの信頼できる接続がある環境でのみ使用する必要があります。

ルール

ルールは、含まれるグループの一覧と除外されたグループの一覧を定義します。 ルールを適用するには、デバイスが含まれるすべてのグループに存在し、除外されたグループは存在しない必要があります。 デバイスがルールと一致する場合、そのルールのエントリが評価されます。 エントリは、要求が条件と一致する場合に適用されるアクションと通知オプションを定義します。 規則が適用されない場合、または要求に一致するエントリがない場合は、既定の適用が適用されます。

たとえば、一部の USB デバイスに対して書き込みアクセスを許可し、他のすべての USB デバイスに対する読み取りアクセスを許可するには、既定の適用が拒否に設定されている次のポリシー、グループ、エントリを使用します。

| Group | 説明 |

|---|---|

| すべてのリムーバブル 記憶域デバイス | リムーバブル 記憶域デバイス |

| 書き込み可能な USB | 書き込みアクセスが許可されている USB の一覧 |

| Rule | 含まれるデバイス グループ | 除外されたデバイス グループ | エントリ |

|---|---|---|---|

| USB の読み取り専用アクセス | すべてのリムーバブル 記憶域デバイス | 書き込み可能な USB | 読み取り専用アクセス |

| USB の書き込みアクセス | 書き込み可能な USB | 書き込みアクセス |

レポート用のポータルとユーザーへのトースト通知にルールの名前が表示されるので、ルールにわかりやすい名前を付けてください。

ルールを構成するには、Intuneでポリシーを編集するか、Windows の XML ファイルを使用するか、Mac の JSON ファイルを使用します。 詳細については、各タブを選択してください。

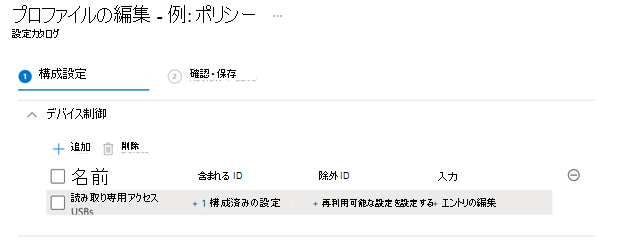

次の図は、Intuneのデバイス制御ポリシーの構成設定を示しています。

スクリーンショットの [含める ID] と [除外された ID] は、含まれている再利用可能な設定グループと除外された設定グループへの参照です。 1 つのポリシーに複数のルールを設定できます。

Intuneはルールの順序を考慮しません。 ルールは任意の順序で評価できるため、ルールのスコープ内にないデバイスのグループを明示的に除外してください。

Entries

デバイス制御ポリシーは、一連のデバイスのアクセス (エントリと呼ばれます) を定義します。 エントリは、ポリシーとエントリで定義されている条件に一致するデバイスのアクションと通知のオプションを定義します。

| エントリ設定 | オプション |

|---|---|

| AccessMask | アクセス操作がアクセス マスクと一致する場合にのみアクションを適用します。アクセス マスクは、アクセス値のビットごとの OR です。 1 - デバイスの読み取り 2 - デバイス書き込み 4 - デバイス実行 8 - ファイルの読み取り 16 - ファイル書き込み 32 - ファイルの実行 64 - 印刷 以下に例を示します。 デバイスの読み取り、書き込み、実行 = 7 (1+2+4) デバイスの読み取り、ディスクの読み取り = 9 (1 + 8) |

| アクション | 許可 拒否 AuditAllow AuditDeny |

| Notification | なし (既定値) イベントが生成される ユーザーが通知を受け取る |

エントリの評価

エントリには、適用エントリ (許可/拒否) と監査エントリ (AuditAllow/AuditDeny) の 2 種類があります。

ルールの適用エントリは、要求されたすべてのアクセス許可が一致するまで順番に評価されます。 ルールに一致するエントリがない場合は、次のルールが評価されます。 一致するルールがない場合は、既定値が適用されます。

監査エントリ

監査イベントは、デバイスコントロールが規則 (許可/拒否) を適用する場合の動作を制御します。 デバイス コントロールは、エンド ユーザーに通知を表示できます。 ユーザーは、デバイス制御ポリシーの名前とデバイスの名前を含む通知を取得します。 通知は、初回アクセスが拒否された後、1 時間に 1 回表示されます。

デバイスコントロールは、Advanced Hunting で使用できるイベントを作成することもできます。

重要

デバイスごとに 1 日あたり 300 イベントの制限があります。 監査エントリは、適用の決定が行われた後に処理されます。 対応するすべての監査エントリが評価されます。

条件

エントリは、次の省略可能な条件をサポートします。

- ユーザー/ユーザー グループの条件: SID によって識別されるユーザー/ユーザー グループにのみアクションを適用します

注:

Microsoft Entra IDに格納されているユーザー グループとユーザーの場合は、条件で オブジェクト ID を使用します。 ローカルに格納されているユーザー グループとユーザーの場合は、セキュリティ識別子 (SID) を使用します。

注:

Windows では、PowerShell コマンド whoami /userを実行することで、サインインしているユーザーの SID を取得できます。

- マシンの条件: SID によって識別されるデバイス/グループにのみアクションを適用します

- パラメーター条件: パラメーターが一致する場合にのみアクションを適用します (詳細条件を参照してください)

エントリは、特定のユーザーとデバイスにさらにスコープを設定できます。 たとえば、このデバイスでのみ、このユーザーに対してこれらの USB への読み取りアクセスを許可します。

| ポリシー | 含まれるデバイス グループ | 除外されたデバイス グループ | Entry(ies) |

|---|---|---|---|

| USB の読み取り専用アクセス | すべてのリムーバブル 記憶域デバイス | 書き込み可能な USB | 読み取り専用アクセス |

| USB の書き込みアクセス | 書き込み可能な USB | ユーザー 1 の書き込みアクセス デバイス グループ A のユーザー 2 の書き込みアクセス |

アクションを適用するには、エントリ内のすべての条件が true である必要があります。

エントリは、Intune、Windows の XML ファイル、または Mac 上の JSON ファイルを使用して構成できます。 詳細については、各タブを選択してください。

Intuneの [アクセス マスク] フィールドには、次のようなオプションがあります。

- 読み取り (ディスク レベルの読み取り = 1)

- 書き込み (ディスク レベルの書き込み = 2)

- 実行 (ディスク レベルの実行 = 4)

- Print (Print = 64)。

すべての機能が Intune ユーザー インターフェイスに表示されるわけではありません。 詳細については、「Intuneを使用したデバイス制御のデプロイと管理」を参照してください。

グループ

グループは、プロパティによってオブジェクトをフィルター処理するための条件を定義します。 オブジェクトのプロパティがグループに対して定義されているプロパティと一致する場合、オブジェクトはグループに割り当てられます。

注:

このセクションのグループは、ユーザー グループを参照しません。

以下に例を示します。

- 許可される USB は、これらの製造元のいずれかに一致するすべてのデバイスです

- 紛失した USB は、これらのシリアル番号のいずれかに一致するすべてのデバイスです

- 許可されているプリンターは、これらの VID/PID のいずれかに一致するすべてのデバイスです

プロパティは、 MatchAll、 MatchAny、 MatchExcludeAll、およびの 4 つの方法で照合できます。 MatchExcludeAny

-

MatchAll: プロパティは "And" リレーションシップです。たとえば、管理者がDeviceIDとInstancePathIDを配置した場合、接続されているすべての USB について、システムは USB が両方の値を満たしているかどうかを確認します。 -

MatchAny: プロパティは "Or" リレーションシップです。たとえば、管理者が DeviceID とInstancePathIDを設定した場合、接続されているすべての USB に対して、USB に同じDeviceIDまたはInstanceID値がある限り、システムは適用されます。 -

MatchExcludeAll: プロパティは "And" リレーションシップであり、満たされていない項目はすべて対象となります。 たとえば、管理者がDeviceIDとInstancePathIDを配置し、MatchExcludeAllを使用する場合、接続されているすべての USB に対して、USB に同じDeviceIDとInstanceID値の両方がない限り、システムが適用されます。 -

MatchExcludeAny: プロパティは "Or" リレーションシップであり、満たされていない項目はすべて対象となります。 たとえば、管理者がDeviceIDとInstancePathIDを配置し、MatchExcludeAnyを使用する場合、接続されているすべての USB に対して、USB に同じDeviceIDまたはInstanceID値がない限り、システムが適用されます。

グループは、ルールに含める/除外するデバイスを選択する方法と、高度な条件のアクセスをフィルター処理する方法の 2 つの方法で使用されます。 次の表は、グループの種類とその使用方法をまとめたものです。

| 型 | 説明 | O/S | 含める/除外するルール | 高度な条件 |

|---|---|---|---|---|

| デバイス (既定値) | デバイスとプリンターをフィルター処理する | Windows/Mac | X | |

| Network | ネットワーク条件をフィルター処理する | Windows | X | |

| VPN 接続 | VPN 条件をフィルター処理する | Windows | X | |

| File | ファイルのプロパティをフィルター処理する | Windows | X | |

| 印刷ジョブ | 印刷するファイルのプロパティをフィルター処理する | Windows | X |

ポリシーのスコープ内にあるデバイスは、含まれているグループの一覧と除外されたグループの一覧によって決まります。 デバイスが含まれるすべてのグループに存在し、除外されたグループに存在しない場合は、ルールが適用されます。 グループは、デバイスのプロパティから構成できます。 次のプロパティを使用できます。

| プロパティ | 説明 | Windows デバイス | Mac デバイス | プリンター |

|---|---|---|---|---|

FriendlyNameId |

Windows デバイス マネージャーのフレンドリ名 | Y | N | Y |

PrimaryId |

デバイスの種類 | Y | Y | Y |

VID_PID |

ベンダー ID は、USB 委員会がベンダーに割り当てる 4 桁のベンダー コードです。 製品 ID は、ベンダーがデバイスに割り当てる 4 桁の製品コードです。 ワイルドカードがサポートされています。 たとえば、0751_55E0 のように指定します。 |

Y | N | Y |

PrinterConnectionId |

プリンター接続の種類: - USB: コンピューターの USB ポートを介して接続されたプリンター。 - Network: ネットワーク プリンターは、ネットワーク接続によってアクセス可能なプリンターであり、ネットワークに接続されている他のコンピューターが使用できるようにします。- Corporate: 会社のプリンターは、オンプレミスの Windows プリント サーバーを介して共有される印刷キューです。- Universal: ユニバーサル 印刷は、組織が Microsoft のクラウド サービスを通じて印刷インフラストラクチャを管理するために使用できる最新の印刷ソリューションです。 ユニバーサル印刷とは - ユニバーサルプリント |Microsoft Docs - File: 'Microsoft Print to PDF' および 'Microsoft XPS Document Writer' またはその他のプリンターで FILE: または PORTPROMPT: port- Custom: Microsoft 印刷ポートを介して接続していないプリンター- Local: プリンターは、前述の種類ではありません。 たとえば、RDP 経由で印刷したり、プリンターをリダイレクトしたりします。 |

N | N | Y |

BusId |

デバイスに関する情報 (詳細については、この表に続くセクションを参照してください) | Y | N | N |

DeviceId |

デバイスに関する情報 (詳細については、この表に続くセクションを参照してください) | Y | N | N |

HardwareId |

デバイスに関する情報 (詳細については、この表に続くセクションを参照してください) | Y | N | N |

InstancePathId |

デバイスに関する情報 (詳細については、この表に続くセクションを参照してください) | Y | N | N |

SerialNumberId |

デバイスに関する情報 (詳細については、この表に続くセクションを参照してください) | Y | Y | N |

PID |

製品 ID は、ベンダーがデバイスに割り当てる 4 桁の製品コードです | Y | Y | N |

VID |

ベンダー ID は、USB 委員会がベンダーに割り当てる 4 桁のベンダー コードです。 | Y | Y | N |

DeviceEncryptionStateId |

(プレビュー)デバイスの BitLocker 暗号化状態。 有効な値は、 BitlockerEncrypted または Plain |

Y | N | N |

APFS Encrypted |

デバイスが APFS 暗号化されている場合 | N | Y | N |

Windows デバイス マネージャーを使用してデバイスのプロパティを決定する

Windows デバイスの場合は、デバイス マネージャーを使用してデバイスのプロパティを理解できます。

デバイス マネージャー開き、デバイスを探し、[プロパティ] を右クリックし、[詳細] タブを選択します。

[プロパティ] ボックスの一覧で、[ デバイス インスタンス パス] を選択します。

デバイス インスタンス パスに表示される値は

InstancePathIdですが、他のプロパティも含まれています。USB\VID_090C&PID_1000\FBH1111183300721{BusId}\{DeviceId}\{SerialNumberId}

次の表に示すように、デバイス マネージャーのプロパティはデバイス コントロールにマップされます。

デバイス マネージャ デバイス コントロール ハードウェア ID HardwareIdフレンドリ名 FriendlyNameId親 VID_PIDDeviceInstancePath InstancePathId

レポートと高度なハンティングを使用してデバイスのプロパティを決定する

高度なハンティングでは、デバイスプロパティのラベルが若干異なります。 次の表は、ポータルのラベルをデバイス コントロール ポリシーの propertyId にマップします。

| Microsoft Defender ポータル プロパティ | デバイスコントロールプロパティ ID |

|---|---|

| メディア名 | FriendlyNameId |

| ベンダー ID | HardwareId |

| DeviceId | InstancePathId |

| シリアル番号 | SerialNumberId |

注:

選択したオブジェクトにポリシーの正しいメディア クラスがあることを確認します。 一般に、リムーバブル 記憶域の場合は、 Class Name == USBを使用します。

Intune、Windows の XML、または Mac 上の JSON でグループを構成する

Intuneでグループを構成するには、Windows 用の XML ファイルを使用するか、Mac 上の JSON ファイルを使用します。 詳細については、各タブを選択してください。

注:

XML の Group Id と JSON の id は、デバイス コントロール内のグループを識別するために使用されます。 Microsoft Entra IDのユーザー グループなど、他のユーザー グループへの参照ではありません。

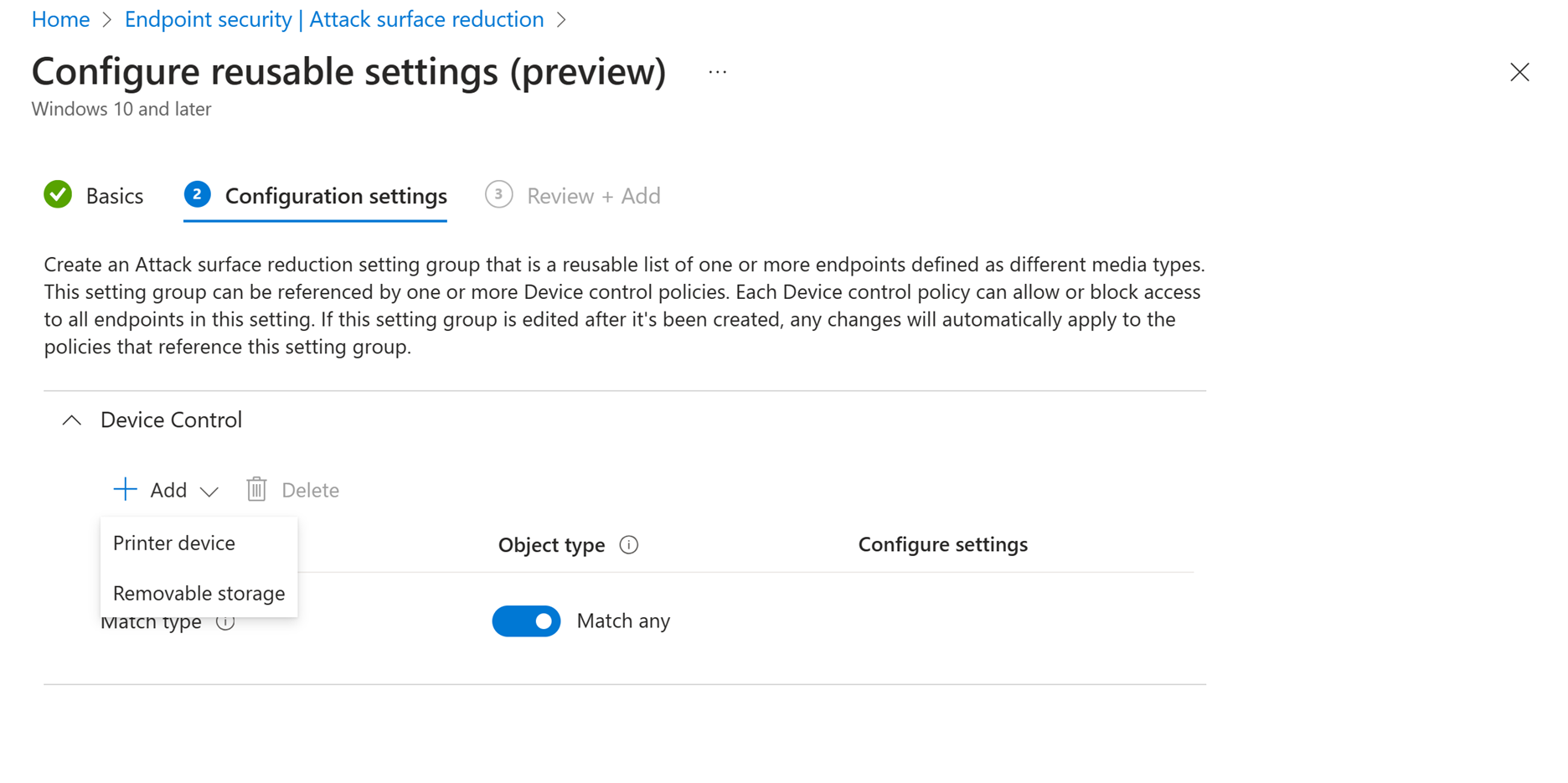

Intuneの再利用可能な設定は、デバイス グループにマップされます。 Intuneで再利用可能な設定を構成できます。

グループには、プリンター デバイスとリムーバブル 記憶域の 2 種類があります。 次の表に、これらのグループのプロパティを示します。

| グループの種類 | プロパティ |

|---|---|

| プリンター デバイス | - FriendlyNameId- PrimaryId- PrinterConnectionId- VID_PID |

| リムーバブル記憶域 | - BusId - DeviceId- FriendlyNameId- HardwareId- InstancePathId- PID- PrimaryId- SerialNumberId- VID- VID_PID |

高度な条件

エントリは、パラメーターに基づいてさらに制限できます。 パラメーターは、デバイスを超える高度な条件を適用します。 高度な条件により、評価されるネットワーク、VPN 接続、ファイル、または印刷ジョブに基づいてきめ細かい制御が可能になります。

注:

高度な条件は XML 形式でのみサポートされます。

ネットワーク条件

次の表では、ネットワーク グループのプロパティについて説明します。

| プロパティ | 説明 |

|---|---|

NameId |

ネットワークの名前。 ワイルドカードがサポートされています。 |

NetworkCategoryId |

有効なオプションは、 Public、 Private、または DomainAuthenticatedです。 |

NetworkDomainId |

有効なオプションは、 NonDomain、 Domain、 DomainAuthenticatedです。 |

これらのプロパティは、Network 型のグループの DescriptorIdList に追加されます。 スニペットの例を次に示します。

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30a}" Type="Network" MatchType="MatchAll">

<DescriptorIdList>

<NetworkCategoryId>Public</PathId>

<NetworkDomainId>NonDomain</PathId>

</DescriptorIdList>

</Group>

次のスニペットに示すように、グループはエントリのパラメーターとして参照されます。

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<Network MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30a }</GroupId>

</Network>

</Parameters>

</Entry>

VPN 接続条件

次の表では、VPN 接続の条件について説明します。

| 名前 | 説明 |

|---|---|

NameId |

VPN 接続の名前。 ワイルドカードがサポートされています。 |

VPNConnectionStatusId |

有効な値は、 Connected または Disconnectedです。 |

VPNServerAddressId |

VPNServerAddressの文字列値。 ワイルドカードがサポートされています。 |

VPNDnsSuffixId |

VPNDnsSuffixの文字列値。 ワイルドカードがサポートされています。 |

これらのプロパティは、次のスニペットに示すように、VPNConnection型のグループのDescriptorIdListに追加されます。

<Group Id="{d633d17d-d1d1-4c73-aa27-c545c343b6d7}" Type="VPNConnection">

<Name>Corporate VPN</Name>

<MatchType>MatchAll</MatchType>

<DescriptorIdList>

<NameId>ContosoVPN</NameId>

<VPNServerAddressId>contosovpn.*.contoso.com</VPNServerAddressId>

<VPNDnsSuffixId>corp.contoso.com</VPNDnsSuffixId>

<VPNConnectionStatusId>Connected</VPNConnectionStatusId>

</DescriptorIdList>

</Group>

次に、次のスニペットに示すように、グループはエントリ内のパラメーターとして参照されます。

<Entry Id="{27c79875-25d2-4765-aec2-cb2d1000613f}">

<Type>Allow</Type>

<Options>0</Options>

<AccessMask>64</AccessMask>

<Parameters MatchType="MatchAny">

<VPNConnection>

<GroupId>{d633d17d-d1d1-4c73-aa27-c545c343b6d7}</GroupId>

</VPNConnection>

</Parameters>

</Entry>

次のスニペットに示すように、グループはエントリ内のパラメーターとして参照されます。

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<File MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30f }</GroupId>

</File>

</Parameters>

</Entry>

印刷ジョブの条件

次の表では、 PrintJob グループプロパティについて説明します。

| 名前 | 説明 |

|---|---|

PrintOutputFileNameId |

ファイルに出力する出力先のファイル パス。 ワイルドカードがサポートされています。 たとえば、C:\*\Test.pdf のように指定します。 |

PrintDocumentNameId |

ソース ファイルのパス。 ワイルドカードがサポートされています。 このパスが存在しない可能性があります。 たとえば、メモ帳で新しいファイルにテキストを追加し、ファイルを保存せずに印刷します。 |

これらのプロパティは、次のスニペットに示すように、PrintJob型のグループのDescriptorIdListに追加されます。

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30b}" Type="PrintJob" MatchType="MatchAny">

<DescriptorIdList>

<PrintOutputFileNameId>C:\Documents\*.pdf</PrintOutputFileNameId >

<PrintDocumentNameId>*.xlsx</PrintDocumentNameId>

<PrintDocumentNameId>*.docx</PrintDocumentNameId>

</DescriptorIdList>

</Group>

次のスニペットに示すように、グループはエントリ内のパラメーターとして参照されます。

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<PrintJob MatchType="MatchAny">

<GroupId>{e5f619a7-5c58-4927-90cd-75da2348a30b}</GroupId>

</PrintJob>

</Parameters>

</Entry>