Microsoft Intuneを使用してMicrosoft Defender for Endpointでデバイス制御をデプロイおよび管理する

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Business

Intuneを使用して Defender for Endpoint 設定を管理している場合は、それを使用してデバイス制御機能を展開および管理できます。 デバイス制御のさまざまな側面は、次のセクションで説明するように、Intuneで異なる方法で管理されます。

Intuneでデバイス制御を構成および管理する

Intune管理センターに移動し、サインインします。

[Endpoint security>Attack surface reduction] に移動します。

[ 攻撃面の縮小ポリシー] で、既存のポリシーを選択するか、[ + ポリシーの作成 ] を選択して新しいポリシーを設定します。次の設定を使用します。

- [プラットフォーム] ボックスの一覧で、[Windows 10]、[Windows 11]、[Windows Server] を選択します。 (デバイス制御ポリシーにこのプロファイルを選択した場合でも、Windows Serverではデバイス制御は現在サポートされていません)。

- [ プロファイル ] の一覧で、[ デバイス制御] を選択します。

[基本] タブで、ポリシーの名前と説明を指定します。

[ 構成設定 ] タブに、設定の一覧が表示されます。 これらの設定をすべて一度に構成する必要はありません。 デバイス制御の使用を検討してください。

- [管理用テンプレート] の下には、[デバイスのインストール] と [リムーバブル 記憶域アクセス] の設定があります。

- Defender の下で、「フル スキャンリムーバブル ドライブのスキャン設定を許可する」を参照してください。

- [ データ保護] で、「 ダイレクト メモリ アクセス設定を許可する」を 参照してください。

- [ Dma Guard] で、「 デバイス列挙ポリシー の設定」を参照してください。

- [ ストレージ] で、「 リムーバブル ディスクの書き込みアクセスの拒否 設定」を参照してください。

- [ 接続] で、「 USB 接続を許可する** 」と「 Bluetooth設定を許可する」 を参照してください。

- [ Bluetooth] で、Bluetooth接続とサービスに関連する設定の一覧を参照してください。 詳細については、「 ポリシー CSP - Bluetooth」を参照してください。

- [ デバイス制御] で、再利用可能な設定を使用してカスタム ポリシーを構成できます。 詳細については、「 デバイスコントロールの概要: ルール」を参照してください。

- [ システム] で、「 ストレージ カードの設定を許可する」を 参照してください。

設定を構成したら、[ スコープ タグ ] タブに進み、ポリシーの スコープ タグ を指定できます。

[ 割り当て ] タブで、ポリシーを受信するユーザーまたはデバイスのグループを指定します。 詳細については、「Intuneでのポリシーの割り当て」を参照してください。

[ 確認と作成 ] タブで、設定を確認し、必要な変更を加えます。

準備ができたら、[ 作成 ] を選択してデバイス コントロール ポリシーを作成します。

デバイス制御プロファイル

Intuneでは、各行はデバイス制御ポリシーを表します。 含まれている ID は、ポリシーが適用される再利用可能な設定です。 除外された ID は、ポリシーから除外される再利用可能な設定です。 ポリシーのエントリには、許可されるアクセス許可と、ポリシーが適用されたときに有効になるデバイス制御の動作が含まれています。

各デバイス コントロール ポリシーの行に含まれる設定の再利用可能なグループを追加する方法については、「Intune ポリシーで再利用可能な設定グループを使用する」の「デバイス制御プロファイルに再利用可能なグループを追加する」セクションを参照してください。

ポリシーは、 + アイコンと - アイコンを使用して追加および削除できます。 ポリシーの名前は、ユーザーに対する警告と、高度なハンティングとレポートに表示されます。

監査ポリシーを追加し、許可/拒否ポリシーを追加できます。 予期しない結果が発生しないように監査ポリシーを追加するときは、常に許可ポリシーまたは拒否ポリシーを追加することをお勧めします。

重要

監査ポリシーのみを構成する場合、アクセス許可は既定の適用設定から継承されます。

注:

- ポリシーがユーザー インターフェイスに表示される順序は、ポリシーの適用のために保持されません。 ベスト プラクティスは、 許可/拒否ポリシーを使用する方法です。 除外するデバイスを明示的に追加することで、[ 許可/拒否ポリシー ] オプションが交差しないようにします。 Intuneのグラフィカル インターフェイスを使用して、既定の適用を変更することはできません。 既定の適用を

Denyに変更し、特定のデバイスに適用するAllowポリシーを作成すると、Allowポリシーで設定されているデバイスを除くすべてのデバイスがブロックされます。

OMA-URI を使用した設定の定義

重要

Intune OMA-URI を使用してデバイス制御を構成するには、デバイスがConfiguration Managerで共同管理されている場合、デバイス構成ワークロードをIntuneによって管理する必要があります。 詳細については、「Configuration ManagerワークロードをIntuneに切り替える方法」を参照してください。

次の表で、構成する設定を特定し、OMA-URI とデータ型 & 値列の情報を使用します。 設定はアルファベット順に一覧表示されます。

| 設定 | OMA-URI、データ型、& 値 |

|---|---|

|

デバイスコントロールの既定の適用 既定の適用では、ポリシー規則が一致しない場合にデバイス制御アクセス チェック中に行われる決定が確立されます |

./Vendor/MSFT/Defender/Configuration/DefaultEnforcement整数: - DefaultEnforcementAllow = 1- DefaultEnforcementDeny = 2 |

|

デバイスの種類 デバイス制御保護が有効になっている状態で、プライマリ ID によって識別されるデバイスの種類。 パイプで区切られた製品ファミリ ID を指定する必要があります。 複数のデバイスの種類を選択する場合は、文字列がスペースのない 1 つの単語であることを確認する必要があります。 この構文に従わない構成では、予期しない動作が発生します。 |

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfiguration糸: - RemovableMediaDevices- CdRomDevices- WpdDevices- PrinterDevices |

|

デバイス制御を有効にする デバイスでデバイス制御を有効または無効にする |

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabled整数: - Disable = 0- Enable = 1 |

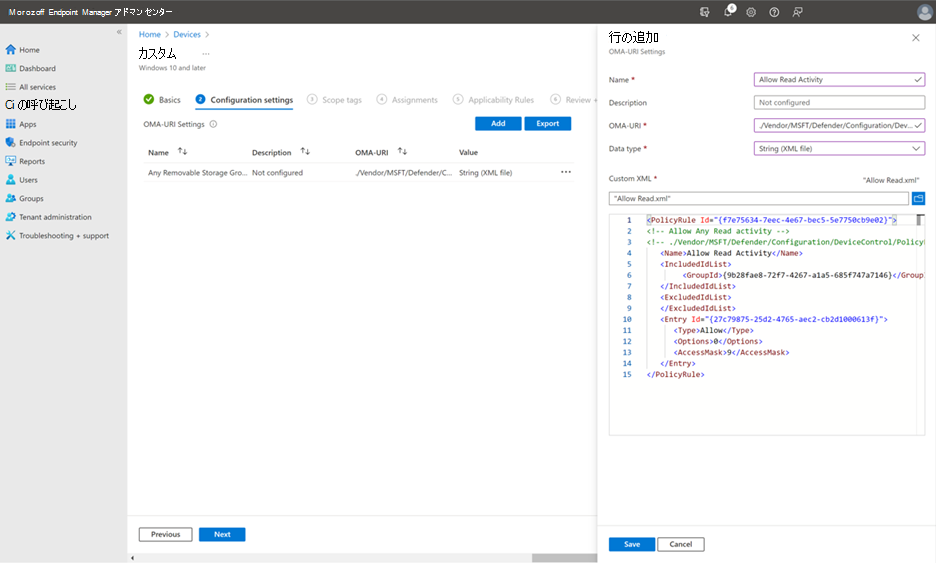

OMA-URI を使用したポリシーの作成

Intuneで OMA-URI を使用してポリシーを作成する場合は、ポリシーごとに 1 つの XML ファイルを作成します。 ベスト プラクティスとして、デバイス制御プロファイルまたはデバイス制御規則プロファイルを使用して、カスタム ポリシーを作成します。

[ 行の追加 ] ウィンドウで、次の設定を指定します。

- [ 名前 ] フィールドに「

Allow Read Activity」と入力します。 - [ OMA-URI ] フィールドに「

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyRules/%7b[PolicyRule Id]%7d/RuleData」と入力します。 (PowerShell コマンドNew-Guidを使用して新しい Guid を生成し、[PolicyRule Id]を置き換えることができます)。 - [ データ型 ] フィールドで、[ 文字列 (XML ファイル)] を選択し、 カスタム XML を使用します。

パラメーターを使用して、特定のエントリの条件を設定できます。 各リムーバブル ストレージの読み取りアクセスを許可するための XML ファイルのグループ例を次に示します。

注:

XML コメント表記 <!-- COMMENT --> を使用したコメントは、Rule および Group XML ファイルで使用できますが、XML ファイルの最初の行ではなく、最初の XML タグ内にある必要があります。

OMA-URI を使用したグループの作成

Intuneで OMA-URI を使用してグループを作成する場合は、グループごとに 1 つの XML ファイルを作成します。 ベスト プラクティスとして、再利用可能な設定を使用してグループを定義します。

[ 行の追加 ] ウィンドウで、次の設定を指定します。

- [ 名前 ] フィールドに「

Any Removable Storage Group」と入力します。 - [ OMA-URI ] フィールドに「

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyGroups/%7b[GroupId]%7d/GroupData」と入力します。 (GroupID を取得するには、Intune管理センターで [グループ] に移動し、[オブジェクト ID のコピー] を選択します。または、PowerShell コマンドNew-Guidを使用して新しい Guid を生成し、[GroupId]を置き換えることができます)。 - [ データ型 ] フィールドで、[ 文字列 (XML ファイル)] を選択し、 カスタム XML を使用します。

注:

XML コメント表記 <!-- COMMENT -- > を使用したコメントは、Rule および Group XML ファイルで使用できますが、XML ファイルの最初の行ではなく、最初の XML タグ内にある必要があります。

OMA-URI を使用してリムーバブル ストレージ アクセス制御を構成する

Microsoft Intune管理センターに移動し、サインインします。

[ デバイス>構成プロファイル] を選択します。 [ 構成プロファイル] ページが表示されます。

[ ポリシー ] タブ (既定で選択) で、[ + 作成] を選択し、表示されるドロップダウンから [ + 新しいポリシー ] を選択します。 [ プロファイルの作成] ページが表示されます。

[プラットフォーム] ボックスの一覧で、[プラットフォーム] ドロップダウン リストから [Windows 10、Windows 11、Windows Server] を選択し、[プロファイルの種類] ドロップダウン リストから [テンプレート] を選択します。

[プロファイルの種類] ドロップダウン リストから [テンプレート] を選択すると、[テンプレート名] ウィンドウが検索ボックスと共に表示されます (プロファイル名を検索する場合)。

[テンプレート名] ウィンドウで [カスタム] を選択し、[作成] を選択します。

手順 1 ~ 5 を実装して、設定、グループ、またはポリシーごとに行を作成します。

デバイス コントロール グループの表示 (再利用可能な設定)

Intuneでは、デバイスコントロールグループは再利用可能な設定として表示されます。

Microsoft Intune管理センターに移動し、サインインします。

[Endpoint Security>Attack Surface Reduction] に移動します。

[ 再利用可能な設定] タブを選択 します。