攻撃面の減少ルールのレポート

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

プラットフォーム:

- Windows

攻撃面縮小ルール レポートには、organization内のデバイスに適用されるルールに関する詳細な分析情報が表示されます。 さらに、このレポートでは、次に関する情報を提供します。

- 検出された脅威

- ブロックされた脅威

- 標準の保護規則を使用して脅威をブロックするように構成されていないデバイス

さらに、レポートには、次のような使いやすいインターフェイスが用意されています。

- 脅威の検出を表示する

- ASR 規則の構成を表示する

- 除外の構成 (追加)

- ドリルダウンして詳細情報を収集する

個々の攻撃面の縮小ルールの詳細については、「 攻撃面の縮小ルールリファレンス」を参照してください。

前提条件

重要

攻撃面の縮小ルール レポートにアクセスするには、Microsoft Defender ポータルに読み取りアクセス許可が必要です。 Windows Server 2012 R2 とWindows Server 2016が攻撃面の削減ルール レポートに表示されるようにするには、最新の統合ソリューション パッケージを使用してこれらのデバイスをオンボードする必要があります。 詳細については、「Windows Server 2012 R2 と 2016 の最新の統合ソリューションの新機能」を参照してください。

レポート アクセス許可

Microsoft Defender ポータルで攻撃面の縮小ルール レポートにアクセスするには、次のアクセス許可が必要です。

| アクセス許可名 | アクセス許可の種類 |

|---|---|

| データの表示 | セキュリティ運用 |

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

これらのアクセス許可を割り当てるには:

Microsoft Defender ポータルにサインインします。

ナビゲーション ウィンドウで、 設定>Endpoints>Roles ( [アクセス許可] の下) を選択します。

編集するロールを選択し、[編集] を選択 します。

[ ロールの編集] の [ 全般 ] タブの [ ロール名] に、ロールの名前を入力します。

[ 説明] に、ロールの概要を入力します。

[ アクセス許可] で [ データの表示] を選択し、[ データの表示 ] で [ セキュリティ操作] を選択します。

攻撃面の縮小ルール レポートに移動します

攻撃面の縮小ルール レポートのサマリー カードに移動するには

Microsoft Defender ポータルを開きます。

ナビゲーション ウィンドウで、[レポート] を選択 します。 [メイン] セクションの [レポート] で、[セキュリティ レポート] を選択します。

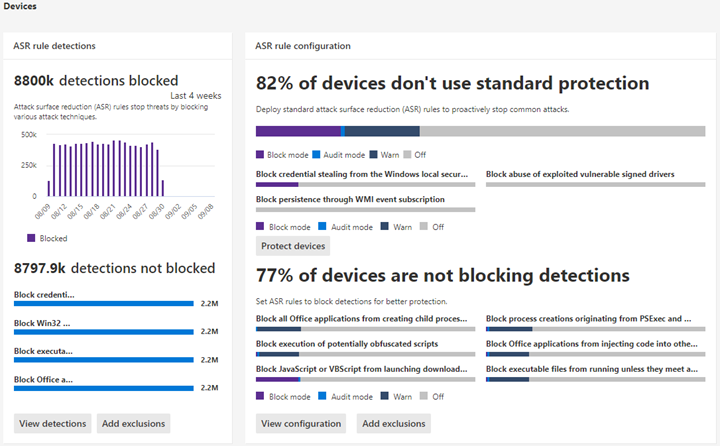

[ デバイス] まで下にスクロールして、 攻撃面の縮小ルール の概要カードを見つけます。 ASR ルールの概要レポート カードは、次の図のようになります。

ASR ルール レポートの概要カード

ASR ルール レポートの概要は、次の 2 つのカードに分割されます。

ASR ルール検出の概要カード

ASR ルール検出の概要カードは、ASR ルールによってブロックされた検出された脅威の数の概要を示しています。 このカードには、次の 2 つのアクション ボタンが含まれています。

- 検出の表示: [検出] タブ を 開きます

- 除外の追加: [除外] タブ を 開きます

カードの上部にある [ASR ルールの検出] リンクを選択すると、[攻撃面の減少ルールの検出] タブメインも開きます。

ASR 規則の構成の概要カード

上部のセクションでは、一般的な攻撃手法から保護する 3 つの推奨ルールに焦点を当てます。 このカードは、次の 3 つの (ASR) 標準保護規則がブロック モード、監査モード、またはオフ (未構成) に設定されている、organization内のコンピューターに関する現在の状態情報を示します。 [ デバイスの保護 ] ボタンには、3 つのルールについてのみ完全な構成の詳細が表示されます。お客様は、これらのルールを有効にするために迅速にアクションを実行できます。

下部セクションでは、ルールごとの保護されていないデバイスの数に基づいて、6 つのルールが表示されます。 [ 構成の表示 ] ボタンは、すべての ASR 規則のすべての構成の詳細を表示します。 [ 除外の追加] ボタンには、セキュリティ オペレーション センター (SOC) が評価する対象として検出されたすべてのファイル/プロセス名が表示された [除外の追加] ページが表示されます。 [除外の追加] ページがMicrosoft Intuneにリンクされています。

カードには、次の 2 つのアクション ボタンも含まれています。

- 構成の表示: [ 検出 ] タブを開きます

- 除外の追加: [除外] タブ を 開きます

カードの上部にある [ASR 規則の構成] リンクを選択すると、[攻撃面の縮小規則の構成] タブメインも開きます。

簡略化された標準保護オプション

構成の概要カードには、3 つの標準保護規則を使用してデバイスを保護するためのボタンが用意されています。 少なくとも、Microsoft では、次の 3 つの攻撃面縮小標準保護規則を有効にすることをお勧めします。

- Windows ローカル セキュリティ機関サブシステムからの資格情報の盗用をブロックする (lsass.exe)

- 悪用された脆弱な署名付きドライバーの悪用をブロックする

- Windows Management Instrumentation (WMI) イベント サブスクリプションを使用して永続化をブロックする

3 つの標準保護規則を有効にするには:

[ デバイスの保護] を選択します。 [メイン構成] タブが開きます。

[構成] タブの [基本ルール] は、自動的に [すべてのルール] から [Standard保護規則が有効に切り替わります。

[ デバイス ] の一覧で、標準の保護規則を適用するデバイスを選択し、[保存] を選択 します。

このカードには、他に 2 つのナビゲーション ボタンがあります。

- [構成の表示]: [ 構成 ] タブを開きます。

- 除外の追加: [除外] タブ を 開きます。

カードの上部にある [ASR 規則の構成] リンクを選択すると、[攻撃面の縮小規則の構成] タブメインも開きます。

攻撃面の縮小ルールメインタブ

ASR ルール レポートの概要カードは、ASR ルールの状態の簡単な概要を取得するのに役立ちますが、[メイン] タブには、フィルター処理と構成機能に関する詳細な情報が表示されます。

検索機能

検索機能は、[検出]、[構成]、[除外メイン追加] タブに追加されます。 この機能を使用すると、デバイス ID、ファイル名、またはプロセス名を使用して検索できます。

フィルター処理

フィルター処理を使用すると、返される結果を指定できます。

- 日付 を使用すると、データ結果の日付範囲を指定できます。

- Filters

注:

ルールでフィルター処理する場合、レポートの下半分に一覧表示される個々の 検出された アイテムの数は、現在、200 ルールに制限されています。 [エクスポート] を使用して、検出の完全な一覧を Excel に保存できます。

ヒント

フィルターは現在このリリースで機能するため、"グループ化" するたびに、最初に一覧の最後の検出まで下にスクロールして、完全なデータ セットを読み込む必要があります。 完全なデータ セットを読み込んだ後、"並べ替えによる" フィルター処理を開始できます。 すべての用途で表示されている最後の検出まで下にスクロールしない場合、またはフィルター オプションを変更するときに (たとえば、現在のフィルター実行に適用されている ASR ルール)、一覧表示された検出の複数の表示可能なページがある結果の結果が正しくありません。

[検出] タブメイン攻撃面の縮小ルール

- 監査検出: 監査 モードで設定されたルールによってキャプチャされる脅威検出の数を示します。

- ブロックされた検出: ブロック モードで設定されたルールによってブロックされる脅威検出の数を示します。

- 大規模で統合されたグラフ: ブロックされた検出と監査された検出を表示します。

グラフは、表示された日付範囲に対する検出データを提供し、特定の場所にカーソルを合わせて日付固有の情報を収集する機能を備えています。

レポートの下部には、検出された脅威 (デバイスごとに) が一覧表示され、次のフィールドが表示されます。

| フィールド名 | 定義 |

|---|---|

| 検出されたファイル | 可能な脅威または既知の脅威が含まれていると判断されたファイル |

| が検出されました | 脅威が検出された日付 |

| ブロック/監査済みですか? | 特定のイベントの検出ルールがブロックモードか監査モードか |

| Rule | 脅威を検出したルール |

| ソース アプリ | 問題のある "検出されたファイル" の呼び出しを行ったアプリケーション |

| デバイス | Audit イベントまたは Block イベントが発生したデバイスの名前 |

| デバイス グループ | デバイスが属する Active Directory グループ |

| User | 通話を担当するマシン アカウント |

| Publisher | 特定の .exe またはアプリケーションをリリースした会社 |

ASR ルールの監査モードとブロック モードの詳細については、「 攻撃面の縮小ルール モード」を参照してください。

アクション可能なポップアップ

[検出] メイン ページには、過去 30 日間のすべての検出 (ファイル/プロセス) の一覧が表示されます。 ドリルダウン機能を使用して開く検出のいずれかを選択します。

[ 可能な除外と影響 ] セクションには、選択したファイルまたはプロセスの効果が表示されます。 次の操作を行うことができます:

- [ Go hunt]\(ゴー ハント \) を選択すると、高度なハンティング クエリ ページが開きます。

- [ファイルを開く] ページが開き、検出Microsoft Defender for Endpoint

- [除外の追加] ボタンは、[除外の追加] メイン ページにリンクされています。

次の図は、アクション可能なポップアップのリンクから [高度なハンティング クエリ] ページがどのように開くかを示しています。

高度なハンティングの詳細については、「Microsoft Defender XDRで高度なハンティングを使用して脅威を事前に検出する」を参照してください。

[構成] タブメイン攻撃面の縮小ルール

[構成] タブメイン ASR 規則には、概要とデバイスごとの ASR 規則の構成の詳細が表示されます。 [構成] タブには、次の 3 つのメイン側面があります。

基本ルール基本ルールとすべてのルールの間で結果を切り替えるメソッドを提供します。 既定では、[ 基本ルール ] が選択されています。

デバイス構成の概要次のいずれかの状態のデバイスの現在のスナップショットを提供します。

- 公開されているすべてのデバイス (前提条件が不足しているデバイス、監査モードのルール、正しく構成されていないルール、または構成されていないルール)

- 規則が構成されていないデバイス

- 監査モードの規則を持つデバイス

- ルールがブロック モードのデバイス

[構成] タブの下の名前のないセクションには、デバイスの現在の状態の一覧が表示されます (デバイスごとに)。

- デバイス (名前)

- 全体的な構成 (すべてのルールがオンかすべてオフか)

- ブロック モードのルール (デバイスごとにブロックに設定されたルールの数)

- 監査モードのルール (監査モードのルールの数)

- ルールがオフになっている (無効になっているルール、または有効になっていないルール)

- デバイス ID (デバイス GUID)

これらの要素を次の図に示します。

ASR ルールを有効にするには:

[ デバイス] で、ASR 規則を適用するデバイスを選択します。

ポップアップ ウィンドウで、選択内容を確認し、[ ポリシーに追加] を選択します。 [ 構成 ] タブと [ルールの追加] ポップアップを次の図に示します。

[注意] 異なる ASR 規則を適用する必要があるデバイスがある場合は、それらのデバイスを個別に構成する必要があります。

攻撃面の縮小ルール [除外の追加] タブ

[ 除外の追加] タブには、ファイル名別の検出のランク付けされた一覧が表示され、除外を構成する方法が提供されます。 既定では、 次の 3 つのフィールドに対して除外情報の追加が一覧表示されます。

- ファイル名: ASR ルール イベントをトリガーしたファイルの名前。

- 検出: 名前付きファイルに対して検出されたイベントの合計数。 個々のデバイスで複数の ASR ルール イベントをトリガーできます。

- デバイス: 検出が発生したデバイスの数。

重要

ファイルまたはフォルダーを除外すると、ASR 規則によって提供される保護が大幅に低下する可能性があります。 除外されたファイルの実行が許可され、レポートやイベントは記録されません。 ASR ルールが検出すべきでないと思われるファイルを検出している場合は、 最初に監査モードを使用してルールをテストする必要があります。

ファイルを選択すると、 予想される影響 & ポップアップの概要が開き、次の種類の情報が表示されます。

- 選択したファイル - 除外対象として選択したファイルの数

- (の数) 検出 - 選択した除外を追加した後の検出の予想される減少を示します。 検出の減少は、除外後の 実際の検出 と 検出に対してグラフィカルに表されます。

- (の数) 影響を受けるデバイス - 選択した除外の検出を報告するデバイスの予想される削減を示します。

[除外の追加] ページには、検出されたファイル (選択後) に使用できるアクション用の 2 つのボタンがあります。 次の操作を行うことができます:

- ASR ポリシー ページMicrosoft Intune開く除外を追加します。 詳細については、「ASR ルールの代替構成方法を有効にする」のIntuneを参照してください。

- CSV 形式でファイル パスをダウンロードする除外パスを取得します。

関連項目

- 攻撃面の縮小ルールの展開の概要

- 攻撃面の縮小ルールの展開を計画する

- 攻撃面の縮小ルールをテストする

- 攻撃面の減少ルールを有効にする

- 攻撃面の縮小ルールを運用化する

- 攻撃面の縮小 (ASR) ルール レポート

- 攻撃面の縮小ルールリファレンス

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

![[構成] タブの ASR ルール レポート検索機能を示すスクリーンショット。](media/attack-surface-reduction-rules-report-main-tabs-search-configuration-tab.png)

![[ASR ルール レポートメイン検出] タブが表示され、_Audit detections_と_Blocked detections_がアウトライン表示されます。](media/attack-surface-reduction-rules-report-main-detections-tab.png)

![[検出] タブのポップアップメイン ASR ルール レポートを表示します](media/attack-surface-reduction-rules-report-main-detections-flyout.png)

![高度なハンティングを開く [検出] タブのポップアップ リンクメイン、攻撃面の縮小ルール レポートを表示します](media/attack-surface-reduction-rules-report-main-detections-flyout-hunting.png)

![[構成] タブメイン ASR ルール レポートを表示します](media/attack-surface-reduction-rules-report-main-configuration-tab.png)

![ASR ルール レポートの [除外の追加] タブを表示します。](media/attack-surface-reduction-rules-report-exclusion-tab.png)

![ASR ルール レポートの [除外の追加] タブのポップアップの影響の概要を表示します。](media/attack-surface-reduction-rules-report-main-add-exclusions-flyout.png)