攻撃面の縮小ルールの展開の概要

適用対象:

攻撃表面は、組織がサイバー脅威や攻撃に対して脆弱な場所です。 攻撃対象領域を減らすとは、組織のデバイスとネットワークを保護することを意味します。これにより、攻撃者の攻撃方法が少なくなります。 Microsoft Defender for Endpoint 攻撃面の縮小ルールを構成すると、役立ちます。

攻撃面の縮小ルールは、次のような特定のソフトウェア動作を対象とします。

- ファイルのダウンロードまたは実行を試みる実行可能ファイルとスクリプトの起動

- 難読化されたスクリプトまたはその他の疑わしいスクリプトの実行

- 通常の毎日の作業中にアプリが通常発生しない動作

さまざまな攻撃面を減らすことで、最初に攻撃が発生するのを防ぐことができます。

この展開コレクションは、攻撃面の縮小ルールの次の側面に関する情報を提供します。

- 攻撃面の縮小ルールの要件

- 攻撃面の縮小ルールの展開を計画する

- 攻撃面の縮小ルールをテストする

- 攻撃面の縮小ルールを構成して有効にする

- 攻撃面の縮小ルールのベスト プラクティス

- 攻撃面縮小ルール高度なハンティング

- 攻撃面の縮小ルール イベント ビューアー

攻撃面の縮小ルールの展開手順

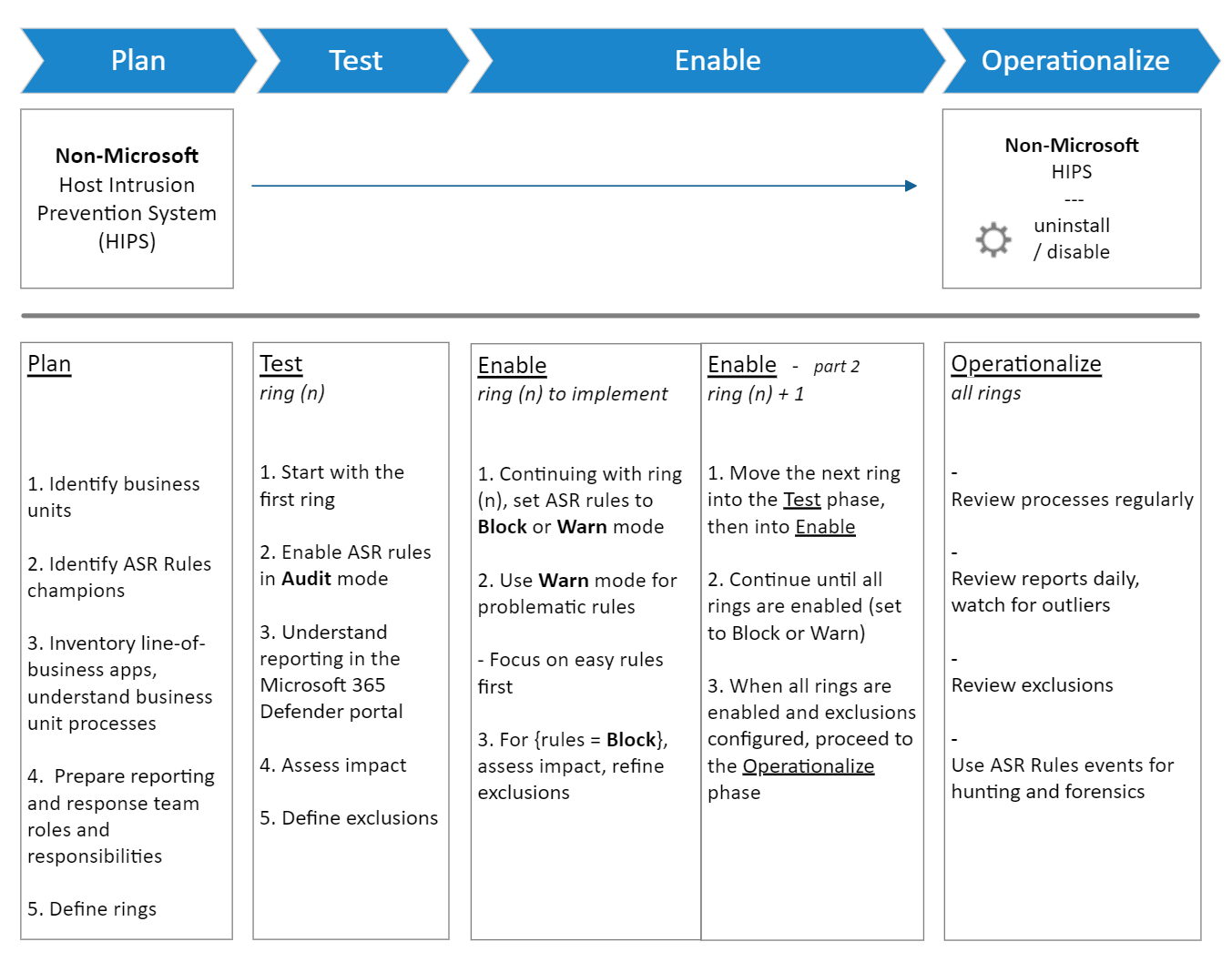

基幹業務に影響を与える可能性がある新しい大規模な実装と同様に、計画と実装を計画的に行う必要があります。 独自の顧客ワークフローに最適に動作するためには、攻撃面の縮小ルールを慎重に計画および展開する必要があります。 環境内で作業するには、攻撃面の縮小ルールを慎重に計画、テスト、実装、運用化する必要があります。

デプロイ前の重要な注意事項

次の 3 つの 標準保護規則を有効にすることをお勧めします。 2 種類の攻撃面縮小ルール の詳細については、「種類別の攻撃面の縮小ルール」を参照してください。

- Windows ローカル セキュリティ機関サブシステムからの資格情報の盗用をブロックする (lsass.exe)

- 悪用された脆弱な署名付きドライバーの悪用をブロックする

- Windows Management Instrumentation (WMI) イベント サブスクリプションを使用して永続化をブロックする

通常、エンド ユーザーに対して目立った影響を最小限に抑えながら、標準の保護規則を有効にすることができます。 標準保護規則を簡単に有効にする方法については、「 簡易標準保護オプション」を参照してください。

注:

Microsoft 以外の HIPS を使用していて、Microsoft Defender for Endpoint 攻撃面の縮小ルールに移行しているお客様は、監査モードからブロック モードに移行するまで、攻撃面の縮小ルールの展開と共に HIPS ソリューションを実行することをお勧めします。 除外の推奨事項については、Microsoft 以外のウイルス対策プロバイダーにお問い合わせください。

攻撃面の縮小ルールのテストまたは有効化を開始する前に

最初の準備の間に、配置するシステムの機能を理解することが重要です。 機能を理解すると、組織を保護するために最も重要な攻撃面の削減ルールを特定できます。 さらに、いくつかの前提条件があり、攻撃面の縮小展開の準備に参加する必要があります。

重要

このガイドでは、攻撃面の縮小ルールを構成する方法を決定するのに役立つ画像と例を示します。これらのイメージと例は、環境に最適な構成オプションを反映していない可能性があります。

開始する前に、基本的な情報については、「 攻撃面の縮小の概要」と「 攻撃面の縮小ルールの解明 - パート 1 」を参照してください。 カバレッジの領域と潜在的な影響を理解するには、現在の攻撃面の削減ルールのセットを理解してください。 「攻撃面の縮小ルールリファレンス」を参照してください。 攻撃面の縮小ルール セットについて理解している間は、ルールごとの GUID マッピングをメモしておきます。 GUID マトリックスに対する攻撃面の縮小ルールに関するページを参照してください。

攻撃面の縮小ルールは、Microsoft Defender for Endpoint 内の攻撃面の縮小機能の 1 つの機能にすぎません。 このドキュメントでは、人間が操作するランサムウェアやその他の脅威などの高度な脅威を阻止するために、攻撃面の縮小ルールを効果的に展開する方法について詳しく説明します。

カテゴリ別の攻撃面の縮小ルールの一覧

次の表は、カテゴリ別の攻撃面の縮小ルールを示しています。

| ポリモーフィックな脅威 | 資格情報の盗難 & 横移動 | 生産性アプリのルール | 電子メール ルール | スクリプト ルール | その他の規則 |

|---|---|---|---|---|---|

| 普及率 (1,000 台のマシン)、年齢、または信頼できるリストの条件を満たしていない限り、実行可能ファイルの実行をブロックする | PSExec および WMI コマンドからのプロセスの作成をブロックする | Office アプリによる実行可能コンテンツの作成をブロックする | 電子メール クライアントと Web メールから実行可能なコンテンツをブロックする | 難読化された JS/VBS/PS/マクロ コードをブロックする | 悪用された脆弱な署名されたドライバーの悪用をブロックする [1] |

| USB から実行される信頼されていないプロセスと署名されていないプロセスをブロックする | Windows ローカル セキュリティ機関サブシステムからの資格情報の盗用をブロックする (lsass.exe)[2] | Office アプリによる子プロセスの作成をブロックする | Office 通信アプリケーションのみが子プロセスを作成できないようにブロックする | ダウンロードした実行可能コンテンツの起動を JS/VBS でブロックする | |

| ランサムウェアに対する高度な保護を使用する | WMI イベント サブスクリプションを使用して永続化をブロックする | Office アプリが他のプロセスにコードを挿入できないようにブロックする | Office 通信アプリによる子プロセスの作成をブロックする | ||

| Adobe Reader による子プロセスの作成をブロックする |

(1) 脆弱な脆弱な署名付きドライバーの悪用をブロック する( Endpoint Security>Attack Surface Reduction)で利用できるようになりました。

(2) 攻撃面の縮小ルールによっては、かなりのノイズが発生しますが、機能はブロックされません。 たとえば、Chrome を更新している場合、Chrome は lsass.exeにアクセスします。パスワードは、デバイス上の lsass に格納されます。 ただし、Chrome では、lsass.exeローカル デバイス に アクセスしないでください。 lsass へのアクセスをブロックするルールを有効にすると、多くのイベントが表示されます。 これらのイベントは、ソフトウェア更新プロセスが lsass.exe にアクセスしないようにするため、適切なイベントです。 このルールを使用すると、Chrome の更新プログラムが lsass にアクセスできなくなりますが、Chrome の更新はブロックされません。 これは、 lsass.exeへの不要 な呼び出しを行う他のアプリケーションにも当てはまります。 lsass ルールへのアクセスをブロックすると、lsass への不要な呼び出しがブロックされますが、アプリケーションの実行はブロックされません。

攻撃面の縮小インフラストラクチャの要件

攻撃面の縮小ルールを実装する複数の方法が可能ですが、このガイドは、

- Microsoft Entra ID

- Microsoft Intune

- Windows 10 および Windows 11 デバイス

- Microsoft Defender for Endpoint E5 または Windows E5 ライセンス

攻撃面の縮小ルールとレポートを最大限に活用するには、Microsoft Defender XDR E5 または Windows E5 ライセンスと A5 を使用することをお勧めします。 詳細については、「 Microsoft Defender for Endpoint の最小要件」を参照してください。

注:

攻撃面の縮小ルールを構成する方法は複数あります。 攻撃面の縮小ルールは、Microsoft Intune、PowerShell、グループ ポリシー、Microsoft Configuration Manager (ConfigMgr)、Intune OMA-URI を使用して構成できます。 インフラストラクチャ要件に記載されているものとは異なるインフラストラクチャ構成を使用している場合は、他の構成を使用して攻撃面の縮小ルールを展開する方法の詳細については、「攻撃面の縮小ルールを有効にする」を参照してください。

攻撃面の縮小ルールの依存関係

Microsoft Defender ウイルス対策を有効にし、プライマリ ウイルス対策ソリューションとして構成し、次のモードにする必要があります。

- プライマリ ウイルス対策/マルウェア対策ソリューション

- 状態: アクティブ モード

Microsoft Defender ウイルス対策は、次のいずれかのモードにすることはできません。

- 受け身

- ブロック モードでのエンドポイント検出と応答 (EDR) を使用したパッシブ モード

- 制限付き定期スキャン (LPS)

- Off

詳細については、「 クラウドで提供される保護と Microsoft Defender ウイルス対策 」を参照してください。

攻撃面の縮小ルールを有効にするには、Cloud Protection (MAPS) を有効にする必要があります

Microsoft Defender ウイルス対策は、Microsoft クラウド サービスとシームレスに連携します。 これらのクラウド保護サービスは、Microsoft Advanced Protection Service (MAPS) とも呼ばれ、標準的なリアルタイム保護を強化し、間違いなく最高のウイルス対策防御を提供します。 クラウド保護は、マルウェアからの侵害を防ぐ上で重要であり、攻撃面の削減ルールの重要な要素です。 Microsoft Defender ウイルス対策でクラウド提供の保護を有効にします。

Microsoft Defender ウイルス対策コンポーネントは、攻撃面の縮小ルールの最新バージョンである必要があります

次の Microsoft Defender ウイルス対策コンポーネントのバージョンは、現在利用可能なバージョンより 2 つ以上古いバージョンである必要があります。

- Microsoft Defender ウイルス対策プラットフォームの更新プログラムのバージョン - Microsoft Defender ウイルス対策プラットフォームは毎月更新されます。

- Microsoft Defender ウイルス対策エンジンのバージョン - Microsoft Defender ウイルス対策エンジンが毎月更新されます。

- Microsoft Defender ウイルス対策セキュリティ インテリジェンス - Microsoft Defender セキュリティ インテリジェンス (定義と署名とも呼ばれます) を継続的に更新して、最新の脅威に対処し、検出ロジックを調整します。

Microsoft Defender ウイルス対策のバージョンを最新の状態に保つことは、攻撃面の減少ルールの誤検知結果を減らし、Microsoft Defender ウイルス対策の検出機能を向上させるのに役立ちます。 現在のバージョンの詳細と、さまざまな Microsoft Defender ウイルス対策コンポーネントを更新する方法については、 Microsoft Defender ウイルス対策プラットフォームのサポートに関するページを参照してください。

警告

署名されていない内部で開発されたアプリケーションとスクリプトが大量に使用されている場合、一部のルールはうまく機能しません。 コード署名が適用されていない場合は、攻撃面の縮小ルールを展開する方が困難です。

このデプロイ コレクションのその他の記事

リファレンス

ブログ

攻撃面の縮小ルールのコレクション

Microsoft Defender

Microsoft Defender for Endpoint での誤検出/検出漏れに対処する

クラウド配信保護と Microsoft Defender ウイルス対策

Microsoft Defender ウイルス対策でクラウド提供の保護を有効にする

Microsoft Defender ウイルス対策プラットフォームのサポート

Microsoft 365 Apps 管理センターのインベントリの概要

Intune で分散 IT にロールベースのアクセス制御 (RBAC) とスコープ タグを使用する

Microsoft Intune でのデバイス プロファイルの割り当て

管理サイト

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。