Microsoft Security Copilotでの認証について

Copilot は、On-Behalf-Of 認証を使用して、アクティブな Microsoft プラグインを介してセキュリティ関連のデータにアクセスします。 グループまたは個人がSecurity Copilot プラットフォームにアクセスするには、特定のSecurity Copilotロールを割り当てる必要があります。 プラットフォームに対して認証されると、Microsoft Entraと Azure ロールベースのAccess Control (RBAC) によって、プロンプトで使用できるプラグインが決まります。 Security Copilot ロールは、設定の構成、アクセス許可の割り当て、タスクの実行など、プラットフォーム上でアクセスできるその他のアクティビティを制御します。

SECURITY COPILOT RBAC ロールはロールMicrosoft Entraされません。 Security Copilotロールは Copilot 内で定義および管理され、Security Copilot機能へのアクセスのみを許可します。

Microsoft Entra RBAC は、セキュリティ データを含むサービスを含む Microsoft 製品ポートフォリオ全体へのアクセスを許可します。 これらのロールは、Microsoft Entra 管理センターを介して管理されます。 詳細については、「ユーザーに Microsoft Entra ロールを割り当てる」を参照してください。

Azure RBAC は、リソース グループ内のセキュリティ容量ユニット (SCU) や有効なワークスペースMicrosoft Sentinelなどの Azure リソースへのアクセスを制御します。 詳細については、「Azure ロールを割り当てる」を参照してください。

Security Copilot プラットフォームにアクセスする

organizationに対してSecurity Copilotがオンボードされたら、Security Copilot プラットフォームへのユーザーのアクセスを決定するようにSecurity Copilot RBAC を構成します。 次に、条件付きアクセス ポリシーを使用してセキュリティ カバレッジをレイヤー化します。 RBAC を超えてSecurity Copilot プラットフォームへのアクセスをセキュリティで保護する方法の詳細については、「条件付きアクセス ポリシーを使用して AI を保護する」を参照してください。

ロールのSecurity Copilot

Security Copilotでは、アクセス グループと同様に機能するが、Microsoft Entra IDロールではない 2 つのロールが導入されています。 代わりに、Security Copilot プラットフォームの機能へのアクセスのみを制御し、セキュリティ データへのアクセスを単独で提供しません。

- Copilot 所有者

- Copilot 共同作成者

Microsoft Entra のロール

次のMicrosoft Entraロールは、Copilot 所有者アクセスを自動的に継承し、Security Copilot常に少なくとも 1 人の所有者を持ちます。 グローバル管理者は、削除に対する保護が組み込まれているMicrosoft Entraロールです。 Microsoft Entraの継続性の詳細については、「緊急アクセス アカウントの管理」を参照してください。

- セキュリティ管理者

- グローバル管理者

推奨されるロール

セキュリティと管理効率にバランスの取れたアプローチを使用して、推奨される Microsoft セキュリティ ロール グループを使用して、Security Copilotへのアクセスをプロビジョニングします。 Microsoft Entra ロールを使用してセキュリティアクセス許可を既に持っているユーザーには、このバンドルを使用してSecurity Copilot プラットフォームへの共同作成者アクセス権が付与されます。 Everyone グループが割り当てられている場合は、推奨されるセキュリティ ロールを追加する前に削除する必要があります。

推奨されるロールの一覧には、Microsoft Entra IDロールと、Microsoft Purview ロールやMicrosoft Defender ロールなど、一部のサービス固有のロールが含まれます。

Microsoft プラグインのセキュリティ データにアクセスするために別のロールが必要な場合は、適切なサービス ロールも割り当てられていることを確認する必要があります。 たとえば、バンドルは、 コンプライアンス管理者 ロールが割り当てられているアナリストに適しています。 このロールは、Microsoft Purview 推奨ロールの 1 つであり、Microsoft Purview プラグイン データへのアクセスを提供します。 ただし、同じアナリストは、Microsoft Sentinelなどのセキュリティ データにアクセスするために、追加のロールの割り当てを必要とします。 その他の例については、「 Microsoft プラグインの機能にアクセスする」を参照してください。

| ロールの割り当て | メリット | 弱さ |

|---|---|---|

| 推奨される Microsoft セキュリティ ロール (既定値) | セキュリティ データに既にアクセスできるorganizationのユーザーに、プラットフォームに必要なアクセス権を迅速かつ安全な方法で提供します。 さらに多くのロール、ユーザー、グループを追加できます。 | グループはすべてまたは何もありません。 推奨されるグループにアクセス権を持ちたくないロールがある場合は、グループ全体を削除する必要があります。 |

| すべてのユーザー | このグループには、プロビジョニングを簡略化するために、既定で共同作成者アクセス権が最初に与えられました。 | すべてのグループのユーザーがセキュリティ データにアクセスできない場合、Security Copilotでのエクスペリエンスが混乱します。 |

| Custom | プラットフォームへのアクセス権を持つユーザーとグループを完全に制御します。 | より複雑な管理が必要です。 |

注:

Copilot に推奨される Microsoft セキュリティ ロールの割り当ては、新しいSecurity Copilot インスタンスの既定値です。 すべてのユーザー グループが割り当てられている既存の顧客は、引き続き割り当てを使用できます。 ただし、すべてのグループが削除された場合は、再度割り当てることはできません。

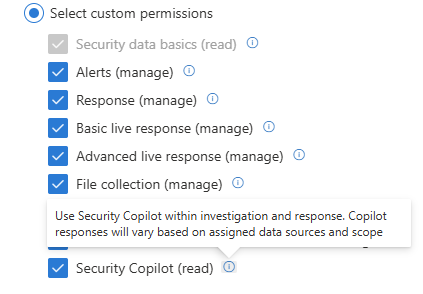

Microsoft プラグインの機能にアクセスする

Security Copilotは、Microsoft のセキュリティとプライバシーの RAI 原則に沿って、お客様が持っているアクセスを超えるわけではありません。 各 Microsoft プラグインには、プラグインのサービスとそのデータにアクセスするために有効な独自のロール要件があります。 アクティブ化された Microsoft プラグインの機能を使用するために、適切なロールとライセンスが割り当てられていることを確認します。

次の例を考えてみましょう。

Copilot 共同作成者

アナリストとして、Copilot プラットフォームにアクセスするための Copilot 共同作成者 ロールと、セッションを作成する機能が割り当てられます。 この割り当てだけでは、organizationのセキュリティ データにアクセスすることはできません。 最小特権モデルに従うと、セキュリティ管理者のような機密性の高いMicrosoft Entraロールはありません。 Copilot を使用して Microsoft Sentinel プラグインなどのセキュリティ データにアクセスするには、Microsoft Sentinel Reader などの適切な Azure RBAC ロールが引き続き必要です。 このロールを使用すると、Copilot から Microsoft Sentinel ワークスペース内のインシデントにアクセスできます。 Copilot セッションが、Intune プラグインで使用できるデバイス、ポリシー、およびポスチャにアクセスするには、エンドポイント セキュリティ マネージャーのようなIntuneロールが必要です。 同じパターンは、Copilot セッションまたは埋め込みSecurity Copilotエクスペリエンスを通じてMicrosoft Defender XDRデータにアクセスする場合にも当てはまります。

サービス固有の RBAC の詳細については、次の記事を参照してください。

Microsoft Entra セキュリティ グループ

セキュリティ管理者ロールは Copilot および特定のプラグイン機能へのアクセス権を継承しますが、このロールには

アクセス許可が含まれます。 Copilot アクセスに対してこのロールを純粋にユーザーに割り当てないでください。 代わりに、セキュリティ グループを作成し、そのグループを適切な Copilot ロール (所有者または共同作成者) に追加します。

アクセス許可が含まれます。 Copilot アクセスに対してこのロールを純粋にユーザーに割り当てないでください。 代わりに、セキュリティ グループを作成し、そのグループを適切な Copilot ロール (所有者または共同作成者) に追加します。詳細については、「Microsoft Entra ロールのベスト プラクティス」を参照してください。

推奨される Microsoft セキュリティ ロール

Microsoft の統合セキュリティ運用プラットフォームにアクセスできるアナリストには、カスタム Defender XDR ロールが割り当てられ、Defender ポータルで複数のワークロードにアクセスできるようになります。 カスタム ロールのセキュリティ操作にSecurity Copilotが含まれている場合は、[Microsoft セキュリティの推奨] ロールを使用すると、Security Copilot プラットフォームとMicrosoft Defenderの Copilot にアクセスできるため、セキュリティ管理が簡素化されます。

埋め込みエクスペリエンスにアクセスする

Copilot 共同作成者ロールに加えて、各Security Copilot埋め込みエクスペリエンスの要件を確認して、必要な追加のロールとライセンスを理解します。

詳細については、「Security Copilot エクスペリエンス」を参照してください。

役割を割り当てる

次の表は、開始ロールに付与される既定のアクセス権を示しています。

注:

一部の組織では、Copilot 共同作成者アクセス権が引き続き Everyone グループに割り当てられている場合があります。 この広範なアクセスを 推奨される Microsoft セキュリティ ロール グループに置き換えることを検討してください。

| 機能 | Copilot 所有者 | Copilot 共同作成者 |

|---|---|---|

| セッションを作成する | はい | はい |

| 個人用カスタム プラグインを管理する | はい | 既定値: いいえ |

| 共同作成者が個人用カスタム プラグインを管理できるようにする | はい | いいえ |

| 共同作成者がテナントのカスタム プラグインを発行できるようにする | はい | いいえ |

| テナントのプレインストール済みプラグインの可用性を変更する | はい | いいえ |

| ファイルをアップロードする | はい | 既定値 はい |

| アップロード ファイルの使用状況を管理する | はい | いいえ |

| プロンプトブックを実行する | はい | はい |

| 個人用プロンプトブックを管理する | はい | はい |

| プロンプトブックをテナントと共有する | はい | はい |

| データ共有とフィードバック のオプションを更新する | はい | いいえ |

| 容量管理 | はい* | いいえ |

| 使用状況データを表示する | はい | いいえ |

| 言語を選択する | はい | はい |

Security Copilot アクセスを割り当てる

Security Copilot設定内で Copilot ロールを割り当てます。

-

ホーム メニューを選択します。

ホーム メニューを選択します。 - [ロールの割り当て]>[メンバーの追加] を選択します。

- [メンバーの追加] ダイアログ ボックスで、ユーザーまたはグループの名前の入力を開始します。

- ユーザーまたはグループを選択します。

- 割り当てるSecurity Copilotロール (Copilot 所有者または Copilot 共同作成者) を選択します。

- [追加] を選択します。

ヒント

セキュリティ グループを使用して、個々のユーザーではなくSecurity Copilotロールを割り当てることをお勧めします。 これにより、管理の複雑さが軽減されます。

グローバル管理者ロールとセキュリティ管理者ロールを所有者アクセス権から削除することはできませんが、Everyone グループは共同作成者アクセス権から削除できます。 すべてのユーザー グループを削除した後、 推奨されるロール を追加することを検討してください。

Microsoft Entraロール メンバーシップは、Microsoft Entra 管理センターからのみ管理できます。 詳細については、「Microsoft Entra ユーザー ロールの管理」を参照してください。

共有セッション

Copilot 共同作成者ロールは、セッション リンクを共有するか、そのテナントから表示するための唯一の要件です。

セッション リンクを共有するときは、次のアクセスへの影響を考慮してください。

- Security Copilotは、応答を生成するためにプラグインのサービスとデータにアクセスする必要がありますが、共有セッションを表示するときに同じアクセスは評価されません。 たとえば、Intune のデバイスとポリシーにアクセスでき、Intune プラグインを使用して共有する応答を生成する場合、共有セッション リンクの受信者は、セッションの完全な結果を表示するために Intune アクセス権を必要としません。

- 共有セッションには、最初のプロンプトの後で共有されたか最後のプロンプトの後で共有されたかに関係なく、セッションに含まれるすべてのプロンプトと応答が含まれます。

- セッションを作成するユーザーのみが、そのセッションにアクセスできる Copilot ユーザーを制御します。 セッション作成者から共有セッションのリンクを受け取った場合は、アクセスできます。 そのリンクを他のユーザーに転送しても、アクセス権は付与されません。

- 共有セッションは読み取り専用です。

- セッションは、Copilot にアクセスできる同じテナント内のユーザーとのみ共有できます。

- 一部のリージョンでは、メールによるセッション共有がサポートされていません。

SouthAfricaNorthUAENorth

共有セッションの詳細については、「Security Copilotの移動」を参照してください。

マルチテナント

organizationに複数のテナントがある場合、Security Copilotは認証に対応して、Security Copilotがプロビジョニングされているセキュリティ データにアクセスできます。 Security Copilot用にプロビジョニングされたテナントは、セキュリティ アナリストがログインするテナントである必要はありません。 詳細については、「テナントの切り替えSecurity Copilot移動する」を参照してください。

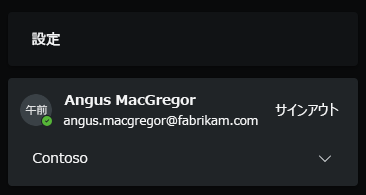

テナント間サインインの例

Contoso は最近、Fabrikam と合併しました。 どちらのテナントにもセキュリティ アナリストがありますが、購入およびプロビジョニングされたSecurity Copilotは Contoso だけです。 Fabrikam のアナリストである Angus MacGregor は、Fabrikam 資格情報を使用してSecurity Copilotを使用したいと考えています。 このアクセスを実行する手順を次に示します。

Angus MacGregor の Fabrikam のアカウントに Contoso のテナントの外部メンバー アカウントがあることを確認します。

外部メンバー アカウントに、Security Copilotと目的の Microsoft プラグインにアクセスするために必要なロールを割り当てます。

Fabrikam アカウントを使用してSecurity Copilot ポータルにサインインします。

テナントを Contoso に切り替えます。

詳細については、「MSSP アクセス権を付与する」を参照してください。

プロンプトブックを管理する

プロンプトブックの作成は、テナントのカスタム プロンプトブックを発行する機能を含むすべてのロールで使用できます。 作成時に自分またはテナントのプロンプトブックを発行するかどうかを選択します。

詳細については、「独自のプロンプトブックを作成する」を参照してください。

プレインストールされたプラグイン認証

Microsoft Sentinelや Azure AI Search などのプレインストール済みプラグインには、より多くのセットアップが必要です。 プラグイン プロバイダーは、認証の種類を決定します。 歯車  または [セットアップ ] ボタンを持つプラグインは、ユーザーごとに構成されます。 プレインストールされているプラグインが制限されているかどうかに関係なく、プラグインにアクセスできるすべてのユーザーは、そのプラグインのセットアップを自分用に構成します。

または [セットアップ ] ボタンを持つプラグインは、ユーザーごとに構成されます。 プレインストールされているプラグインが制限されているかどうかに関係なく、プラグインにアクセスできるすべてのユーザーは、そのプラグインのセットアップを自分用に構成します。

注:

Web サイト プラグインは、匿名認証を使用してコンテンツにアクセスします。

詳細については、「 プレインストールされているプラグインの管理」を参照してください。