オーストラリア政府が PSPF に準拠するための機密情報の不適切な配布を防止する

この記事の目的は、オーストラリア政府機関が情報セキュリティ体制を改善するのを支援することです。 この記事のアドバイスは、 保護セキュリティ ポリシー フレームワーク (PSPF) と 情報セキュリティ マニュアル (ISM) に記載されている要件に最も沿うように記述されています。

この記事では、Microsoft 365 サービスを介した 機密情報 の不適切な開示のリスクを軽減するための構成に関するオーストラリア政府機関向けのガイダンスを提供します。 この記事では、「 セキュリティの機密情報の不適切な配布の防止」で説明されている構成に加えて、実装する必要がある構成について説明します。 その理由は、秘密度ラベルまたはセキュリティ分類が、アイテムの秘密度を決定する最良の方法とは限らないということです。

セキュリティの機密情報にアクセスするための外部organizationを承認しても、organizationのすべてのユーザーに知る必要があるとは限りません。 政府機関は、秘密度ラベルや分類に焦点を当てたコントロールとは無関係に、機密情報の流れをきめ細かく可視化し、制御する構成を適用する必要があります。 これらの制御は、 保護セキュリティ ポリシー フレームワーク (PSPF) ポリシー 9 要件 2 と一致します。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 9 要件 2: 機密情報と機密情報とリソースへのアクセスを制限する | 不正な開示のリスクを軽減するには、機密性の高いセキュリティの機密情報やリソースへのアクセスが、知る必要があるユーザーにのみ提供されるようにする必要があります。 |

データ損失防止 (DLP) ポリシーは、知る必要があることの確保に加えて、機密情報の配布を制限します。 機密情報のフローを制御する DLP ポリシーは、データ損失防止の追加レイヤーを提供することで、ラベル付けされた項目の配布を制限するポリシーを補完します。 (ラベルベースではなく) コンテンツベースのアプローチがこれに役立つ例としては、次のような状況があります。

- ユーザーは、アイテムに適用された秘密度ラベルを悪意を持ってダウングレードし ( 再分類の考慮事項で説明されているように)、そのラベルを取り消そうとします。

- ユーザーは、機密ドキュメントから機密情報をコピーし、電子メールまたは Teams チャットに貼り付けます。

- 侵害されたアカウントを介してアクセス権を持つ敵対者は、内部サービスから一括情報を提供し、電子メールで流出しようとします。

これらの各シナリオでは、アイテムに適用されるラベルではなく実際のコンテンツを評価するアプローチを使用して、データ侵害の防止と制限を行います。

注:

機密情報を保護するためのポリシーは、最初に機密情報として識別される情報に依存します。 これらの概念については、 機密情報の特定について詳しく説明します。

機密情報の電子メールの制御

オーストラリア政府機関は、DLP 構成が次のアドレスに対応していることを確認する必要があります。

- Microsoft が提供する DLP ポリシー テンプレートを使用して、オーストラリアのデータ型に関連する機密情報を検出しました。

- 機密情報の種類 (SID) を使用して、保護マーキングによって分類される可能性のあるセキュリティ項目を検出します。

- オーストラリア政府のイニシアチブまたはサービスに関連する機密情報を検出するためのカスタム SID と分類子の使用。

機密情報の電子メールを制御するための DLP ポリシー テンプレートの利用

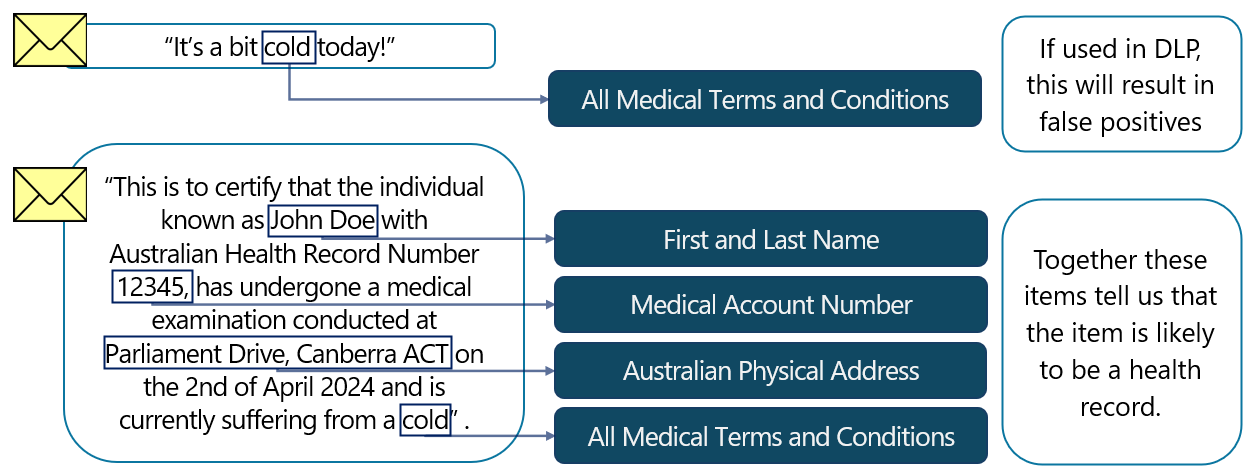

州および連邦政府の組織が収集して使用する機密情報の例として、健康情報があります。 Heath 情報は、「 名前付きエンティティの機密情報の種類」で説明されているアプローチを使用して識別できます。

正常性情報には適切なラベルを付け、ラベルベースのコントロール ( セキュリティの機密情報の不適切な配布を防止するために 含まれるコントロールなど) を適用できます。 ただし、知る必要は引き続き適用されます。 外部組織は、機密情報へのアクセスが承認されているかどうかに関係なく、必要に応じてそのような情報を受信またはアクセスできないようにする必要があります。 さらに細分性は、知る必要に応えるために不可欠です。

次の DLP ルールの例は、正常性レコードの外部配布を防ぐために使用されます。 このポリシー例では、事前構築されたポリシー テンプレート オーストラリア健康記録法 (HRIP Act) 拡張を使用します。受信者ベースの制限が適用されるように Exchange サービスにのみ適用されるように変更されています。

このポリシー テンプレートは、正常性情報を探すだけでなく、正常性情報と他の情報の種類の組み合わせを特定することを目的とします。 正常性レコードを示す可能性があるその他の種類の情報には、名前、住所、その他の個人識別子が含まれます。

Microsoft が提供するポリシー テンプレートを使用すると、少量および大量のポリシー アクションを定義できます。 既定では、低ボリュームは 1 から 9 回に構成され、大量は 10 回を超えて構成されます。 これらのしきい値をさらにカスタマイズできます。

情報を知る必要がある外部組織は、ルールの例外 NOT リストを使用して承認済みドメインの一覧に追加できます。

| ルール名 | 条件 | アクション |

|---|---|---|

| コンテンツの量が少ない場合、オーストラリア健康記録法が検出されました | コンテンツは Microsoft 365 から共有されます。 私のorganizationの外の人々と AND コンテンツには、次のいずれかが含まれます。 - オーストラリアの税務ファイル番号 (0 から 9) - オーストラリアの医療アカウント番号 (0 から 9) - オーストラリアの物理アドレス (0 から 9) AND コンテンツには次のものが含まれます。 - すべてのフル ネーム (0 から 9) AND コンテンツには次のものが含まれます。 - すべての医療契約条件 (0 から 9) AND グループ NOT 受信者ドメインは次のとおりです。 - 正常性情報の受信が承認されたドメインの一覧 |

メールとポリシーのヒントをユーザーに通知します。 次のポリシー ヒントを構成します。 "このメールの受信者は、正常性情報の受信が承認されていないorganizationから送信されます。 未承認の受信者が宛先フィールドから削除されない限り、このメールはブロックされます。 これが正しくない場合は、サポートにお問い合わせください。 インシデントの重大度が低く、適切な通知オプションを構成します。 |

| 大量のコンテンツが検出されたオーストラリア健康記録法 | コンテンツは Microsoft 365 から共有されます。 私のorganizationの外の人々と AND コンテンツには、次のいずれかが含まれます。 - オーストラリアの税務ファイル番号 (10 から任意) - オーストラリアの医療アカウント番号 (10 から任意) - オーストラリアの物理アドレス (10 から任意) AND コンテンツには次のものが含まれます。 - すべてのフル ネーム (10 から任意) AND コンテンツには次のものが含まれます。 - すべての医療契約条件 (10 から任意) AND グループ NOT 受信者ドメインは次のとおりです。 - 正常性情報の受信が承認されたドメインの一覧 |

メールとポリシーのヒントをユーザーに通知します。 次のポリシー ヒントを構成します。 "このメールの受信者は、正常性情報の受信が承認されていないorganizationから送信されます。 未承認の受信者が宛先フィールドから削除されない限り、このメールはブロックされます。 これが正しくない場合は、サポートにお問い合わせください。 インシデントの重大度が高く、適切な通知オプションを構成します。 |

このような DLP ルールの大きな利点は、悪意のあるユーザーまたは侵害されたアカウントが、承認されていないメール ドメインに大量の正常性レコードを流出させようとすると、アクションがブロックされ、管理者に通知されるということです。 organizationでは、関連のないビジネス機能に従事する外部ユーザーがこの種類の正常性情報を受け取らないように、これらのコントロールを内部ユーザーに拡張できます。 私のorganization内の人々に同じコントロールを適用する他のルールを作成することもできます。 これらの規則では、外部ドメインの一覧ではなく、例外に対して内部グループを使用できます。

注:

受信者ドメインなど、Exchange サービスで使用できる DLP 条件を適用するには、ポリシー テンプレートが Exchange サービスにのみ適用されます。 これは、各ポリシー テンプレートがサービスごとに 1 回、複数回使用されることを意味します。 以下に例を示します。

- オーストラリア健康記録法 Exchange の強化

- SharePoint と OneDrive 用に強化されたオーストラリアの健康記録法

- Teams のチャットとチャネル メッセージング用に強化されたオーストラリアの健康記録法

Microsoft は、実装のためにオーストラリア政府機関が考慮する必要がある事前構築済みの DLP ポリシー テンプレートを提供しました。

- オーストラリアプライバシー法の強化

- オーストラリア健康記録法強化

- オーストラリアの金融データ

- PCI データ セキュリティ Standard - PCI DSS

- オーストラリアの個人情報 (PII) データ

DLP を使用してマークされた情報の電子メールを制御する

秘密度ラベルは、項目の機密性を示す重要な指標として使用する必要があります。 ほとんどの場合、適用されたラベルに基づいて情報を保護する方法は、 セキュリティの機密情報の不適切な配布の防止に関する記事で説明されているように、適切な保護を提供します。 ただし、次のような状況も考慮する必要があります。

- コンテンツは分類されたアイテムからコピーされます。

- 項目は外部政府機関から受け取られ、マークは付けられますが、まだラベル付けされていません。

- 秘密度ラベルの展開の前にアイテムが作成され、ラベルがまだ適用されていません。

項目のラベル付けがまだ行われていない状況では、 クライアント ベースの自動ラベル付 けと サービスベースの自動ラベル付けを 組み合わせて使用して、項目にラベルを適用できます。 クライアント ベースの推奨事項は、ユーザーがファイルを開くときに適用されます。 サービス ベースの自動ラベル付けインデックスと、保存中のアイテムにラベルを付けます。

保護の層をさらに強化するために、保護 マーキングを検出するためのSIIT構文の例で示されているように、コンテンツ識別方法を使用して保護マーキングを見つけることができます。 識別されると、関連付けられているセキュリティ分類のマーキングに合わせた項目に保護を適用できます。 これにより、ユーザーがクライアント ラベルの推奨事項を無視したり、サービス ベースの自動ラベル付けがまだ処理されていない場合にアイテムを保護できます。

ヒント

オーストラリア政府機関は、電子メールで保護マーキングをチェックする DLP ポリシーを実装する必要があります。 PROTECTED と OFFICIAL の両方を対象とするポリシーを作成する必要があります: 機密性の高いマーキング。 追加の構成は、キャビネットに注意してマーキングなどのサブセットに適用できます。

たとえば、次の DLP 規則は Exchange サービスにのみ適用されます。 このルールは、メールの PROTECTED マーキングを識別し、承認された組織以外のすべてのマーキングが受信されないようにします。

注:

このルールは、DLP 規則の例で提供されている例のコピーです 。承認されていない組織への保護された電子メールをブロックします。 ただし、秘密度ラベルではなくポリシー条件で SID を使用します。 これには、ラベル付けされた項目に対してトリガーされないようにする例外が含まれています。これには、一致する SID も含まれている可能性があります。

| 条件 | アクション |

|---|---|

| コンテンツは Microsoft 365 から共有されます。 私のorganizationの外の人々と AND コンテンツには、機密情報の種類が含まれています。 - すべての保護された SID を選択する AND グループ NOT コンテンツには秘密度ラベルが含まれています。 - すべての PROTECTED ラベルを選択する AND グループ NOT 受信者ドメインは次のとおりです。 - PROTECTED メールの受信が承認されたドメインの一覧 |

アクセスを制限するか、Microsoft 365 の場所のコンテンツを暗号化します。 - ユーザーがメールまたはアクセスを受信できないようにブロックする - すべてのユーザーをブロックする 次のポリシー ヒントを構成します。 "この電子メールの受信者は、PROTECTED 情報の受信が承認されていないorganizationから送信されます。 未承認の受信者が宛先フィールドから削除されない限り、このメールはブロックされます。 これが正しくない場合は、サポートにお問い合わせください。 適切なインシデントの重大度と通知オプションを構成します。 |

悪意のあるラベルのダウングレードへの影響

Microsoft の 信頼が、 セキュリティ分類に対するアプローチを確認することで、ユーザーはアイテムに適用される秘密度ラベルを変更できます。 この機能は、 再分類に関する考慮事項で説明されている PSPF Policy 8 要件 3 に合わせて調整されます。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 8 要件 3 - 分類解除 (v2018.6) | 発信元は、情報のサニタイズ、再分類、または分類解除を制御する責任を引き続き負う必要があります。 エンティティは、発信者の承認なしに情報の分類を削除または変更してはなりません。 |

オーストラリア政府の代表が参加するEmailの会話には、保護的な作りが適用されています。 これらは、メールの x ヘッダーに存在しますが、会話履歴全体を通じて、件名のマーキングやテキスト ベースの視覚的マーキングにも存在します。

電子メールの会話に適用された分類が 、たとえば "PROTECTED Personal Privacy" から 'UNOFFICIAL" にダウングレードされた場合、ラベル変更の正当な理由がトリガーされ、監査可能なイベントが生成され、さらに Insider Risk Management (IRM) に組み込まれます。 この発生後、以前に適用された件名のマーキングとテキスト ベースの視覚的マーキングは、SIT を介した以前の返信の電子メールで識別できます。 たとえば、次の RegEx を持つ SIT は、件名マーキングで電子メール ヘッダーに 'PROTECTED // Personal Privacy' と [SEC=PROTECTED, Access=Personal-Privacy] を識別します。

PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Personal[ -]Privacy

前のセクションで提供された DLP 規則の例 (DLP を使用してマークされた情報の電子メールを制御する) では、適用された秘密度ラベルに関係なく、アイテムを PROTECTED として識別し、流出をブロックします。 慎重な DLP ポリシーの順序付けと、適切なレポートアクションにより、ラベルがセキュリティ チームに優先度インシデントとしてフラグ付けされるのではなく、SIT が原因でメールがブロックされる状況も可能になります。

ダウングレードに対処する別の方法は、適用されたラベルを電子メールの本文で検出できるマーキングに対してチェックするポリシーを実装することです。 たとえば、 秘密度ラベル UNOFFICIAL、OFFICIAL、OFFICIAL: SensitiveとContains sensitive information type PROTECTED です。 このような増分ダウングレードの発生は、不適切なラベルのダウングレードを強く示し、さらなる調査を保証します。 このような条件付きを利用する DLP ポリシーは、ISM-1089 に準拠する方法も提供します。

| 要件 | 詳細 |

|---|---|

| ISM-1089 (v2018.6) | 保護マーキング ツールでは、ユーザーがメールに返信したり転送したりして、以前に使用したよりも低い保護マーキングを選択することはできません。 |

注:

保護マーキングではなく秘密度ラベルに基づく情報の配布をブロックすると、データセキュリティの面でメリットが得られますが、分類が意図的に下がっている項目が配布からブロックされる可能性があります。 分類解除を再表示するビジネス ルールの確立と、それを行うためのビジネス要件がある場合にオーバーライドを許可する DLP ポリシー アクション を使用します。

DLP を使用したカスタム SID の電子メールの制御

機密情報の識別に関するカスタム機密情報の種類やその他の機能などの情報識別方法は、個々のorganizationに関連する機密情報を検出する手段を提供します。 SIT とトレーニング可能な分類子は、特定のオーストラリア政府の情報保護要件に対処するために作成されます。 これらの SID は、識別された情報を含む項目の配布を制御する DLP ポリシーで使用されます。

オーストラリア政府機関全体で一般的な要件の例として、機密性の高いコードワードやイニシアチブに関連する情報など、責任ある資料を保護する必要があります。 これを実現するために、キーワードまたは用語のリストを含む SIT または SID のセットを作成できます。 その後、この SIT を DLP ポリシーで使用してユーザーに警告し、送信前にビジネス上の正当な理由を入力するか、通信を完全にブロックする必要がある可能性があります。

次の DLP ルールの例は、Exchange サービスに適用されます。 機密性の高いコードワードを含む電子メールが検出され、検出されると、ユーザーにポリシー ヒントが表示されます。 ユーザーは、メールを送信する前に、ビジネス上の正当な理由を提供し、警告を確認する必要があります。

| 条件 | アクション |

|---|---|

| コンテンツは Microsoft 365 から共有されます。 私のorganizationの外の人々と AND コンテンツには、機密情報の種類が含まれています。 - 機密コードワード SIT |

次のポリシー ヒントを構成します。 "このメールには機密性の高い用語が含まれています。これは、指定された受信者には適していない可能性があります。 送信する前に、すべての受信者が囲まれた情報へのアクセスを許可されていることを確認してください。 ユーザーにポリシー制限のオーバーライドを許可する: - 上書きするためにビジネス上の正当な理由を要求する - エンド ユーザーにオーバーライドを明示的に確認するよう要求する 適切なインシデントの重大度と通知オプションを構成します。 |

機密性の高いコンテンツを含む外部チャットを制限する

DLP ポリシーは、Teams のチャットメッセージとチャネル メッセージに適用するように構成できます。 この構成は、外部ユーザーとチャットする機能など、柔軟なコラボレーション オプションを実装している組織に最も関連します。 このような組織は、コラボレーションによる生産性の向上を望みますが、Teams チャットやチャネル メッセージングなどのコラボレーション手段による機密情報の損失を懸念しています。

注:

Exchange とMicrosoft Teamsの両方の DLP ポリシーは、特定の受信者ドメインを対象または除外できます。 これにより、ドメインベースの例外を適用できるため、PSPF ポリシー 9 要件 2 との認識と整合性を確保するのに役立ちます。

Teams の DLP アプローチでは、次の手順を実行する必要があります。

Microsoft が提供する DLP ポリシー テンプレートを使用して、オーストラリアのデータ型に関連する機密情報を検出します。

Microsoft では、 機密情報の電子メールを制御するために DLP ポリシー テンプレートを利用する際に示されているように、DLP ポリシー テンプレートを使用して、機密情報を識別し、Teams 経由で通信しないように保護する必要があります。

分類された項目から Teams アプリケーションに貼り付けた可能性がある保護マーキングを検出するための SID の使用を含めます。

Teams チャットに保護マーキングが存在すると、不適切な開示が示されます。 DLP を使用してマークされた情報の電子メールを制御する方法で示されたポリシーは、保護マーキングを介して機密情報を識別します。 同様のポリシー構成が Teams に適用された場合は、Teams チャットに貼り付けたマーキングを識別できます。 たとえば、このテキスト ベースのデータに存在する可能性があるヘッダー、フッター、件名のマーキングを介して識別される、分類されたメール ディスカッションのコンテンツなどです。

カスタムの SID と分類子を使用して、オーストラリア政府のイニシアチブまたはサービスに関連する機密情報を検出します。

カスタム SID は、Teams チャットまたはチャネル メッセージングで使用されている機密性の高いキーワードや用語を識別するために使用されます。 DLP を使用してカスタム SID の電子メールを制御する例を Teams サービスに適用できます。

コミュニケーション コンプライアンスを使用した外部チャットの監視

コミュニケーション コンプライアンス は、イベントが必ずしもブロックされるのではなく、ポリシー違反にレビューのフラグが設定されている DLP に対する代替アプローチを提供します。 管理者は、ポリシーの一致を表示して、状況の完全なコンテキストをよりよく理解し、組織のポリシーに従って妥当性を分析できます。

通信コンプライアンス ポリシーは、SID の組み合わせを含む送信チャットを確認するように構成できます。 これらのポリシーは、 機密情報の電子メールを制御するために DLP ポリシー テンプレートを使用する際に使用されるオーストラリアのデータ型に関連する SIT の組み合わせをレプリケートできます。

注:

通信コンプライアンスには、スキャンされたドキュメントの機密情報をスクリーニングできる 光学式文字認識 (OCR) 機能が含まれています。

DLP を使用した機密情報の共有の制御

秘密度ラベルは、機密情報を識別する主な方法です。 ラベルベースの DLP コントロールは、 セキュリティの機密情報の共有の防止に関する記事で説明されているように、アクティビティを共有するためのデータ損失防止の主要な方法と見なす必要があります。 Microsoft Purview の階層化されたアプローチでは、DLP ポリシーをさらに構成して、アイテム内の機密性の高いコンテンツを識別できます。 コンテンツが特定されたら、アイテムの秘密度ラベルとは別に共有制限を適用できます。 これにより、次のような状況に対処できます。

- 項目のラベルが正しく表示されていません。

- 項目は外部政府機関から受け取られ、マークされていますが、まだラベル付けされていません。

- 秘密度ラベルの展開前に作成され、ラベルがまだ適用されていない項目。

注:

ASD の Secure Cloud のブループリント には、 SharePoint 共有構成のガイダンスが含まれています。 このアドバイスでは、すべての共有リンクをorganizationのユーザーのみに制限することをお勧めします。

オーストラリア政府機関は、次のような SharePoint および OneDrive サービスに適用される DLP ポリシーを検討する必要があります。

保護マーキングを含む項目を検出するための SID の使用を含めます。

保護マーキングは、項目の機密性を識別するためのバックアップ方法を提供します。 DLP ポリシーは、セキュリティ分類 (OFFICIAL: Sensitive and PROTECTED) と一致 する保護マーキングを検出するために、SIT 構文の例 で提供される SID を使用して構成されます。 これらのマーキングを含む項目には、共有の制限が適用されます。

Microsoft が提供する DLP ポリシー テンプレートを使用して、オーストラリアのデータ型に関連する機密情報を検出します。

Microsoft では、 機密情報の電子メールを制御するための DLP ポリシー テンプレートの使用で示されているように、DLP ポリシー テンプレートを提供し、SharePoint または OneDrive の場所から共有される機密情報を識別して保護しました。 オーストラリア政府に関連するポリシー テンプレートは次のとおりです。

- オーストラリアプライバシー法の強化

- オーストラリア健康記録法強化

- オーストラリアの金融データ

- PCI データ セキュリティ Standard - PCI DSS

- オーストラリアの個人情報 (PII) データ

カスタムの SID と分類子を使用して、オーストラリア政府のイニシアチブまたはサービスに関連する機密情報を検出します。

カスタム SID は、SharePoint または OneDrive 経由で共有されているアイテムに含まれる機密性の高いキーワードまたは用語を識別するために使用されます。 DLP を使用してカスタム SID の電子メールを制御する例を SharePoint および OneDrive サービスに適用できます。

Defender for Cloud Appsを使用して機密情報の共有を監視する

Microsoft Defender for Cloud Appsは、オンライン アプリケーションやオンライン ストレージ サービスなど、サービスとしてのソフトウェア (SaaS) アプリケーションの保護を提供します。

SharePoint 共有構成 を使用すると、共有リンクの受信が承認され、PSPF ポリシー 9 要件 1 に合わせて構成されているドメインの一覧を構成できます。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 9 要件 1 - 情報とリソースを共有するための正式な契約 | セキュリティの機密情報またはリソースを政府の外部の人またはorganizationに開示する場合、エンティティは、契約や行為などの契約または取り決めを行い、情報の使用方法と保護方法を管理する必要があります。 |

Defender for Cloud Appsを使用すると、DLP 監視機能を拡張できます。 たとえば、SID と匿名メール アドレスの組み合わせを含むアイテムの共有をチェックするポリシーが作成されます。 管理者は、外部ユーザーの共有アクセス許可を削除し、さまざまなレポートアクションを完了できます。

また、Defender for Cloud Appsでは、いくつかの集約されたレポートが提供され、管理者チームに異常に高いポリシー違反が発生したユーザーにアラートが表示されます。

共有アクティビティを監視または制御するためのDefender for Cloud Appsの使用の詳細については、Microsoft Defender for Cloud Appsのファイル ポリシーに関するページを参照してください。

インサイダー リスク管理による機密情報の監視

インサイダー リスク管理は、organization内の悪意のあるアクティビティや不注意なアクティビティを検出、調査、対処できるようにすることで、内部リスクを最小限に抑えるのに役立つコンプライアンス ソリューションです。

インサイダー リスク管理の詳細については、「 インサイダー リスク管理」を参照してください。

機密情報の共有を監視し、潜在的な不正開示の発生に対処することは、PSPF ポリシー 9 要件 2 と一致します。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 9 要件 2 - セキュリティの機密情報とリソースへのアクセスを制限する | 不正な開示のリスクを軽減するために、エンティティは、セキュリティの機密情報やリソースへのアクセスが、知る必要があるユーザーにのみ提供されるようにする必要があります。 |

Insider Risk Management は、ユーザーによるリスク アクティビティに関する統計を記録し、セキュリティ チームにメトリックを提供し、リスク イベントをさらに調査できるようにします。

Insider Risk Management ポリシーは、機密情報を取り巻くアクティビティに焦点を当てるために構成できます。 アクティビティには、ユーザーを離れた場合のデータの盗難や危険なユーザーによるデータ リークなど、リスク シーケンスの検出が含まれる場合があります。

インサイダー リスク管理ポリシーは、この記事で提案されている DLP ポリシーに合わせて構成することもできます。 機密情報を取り巻く不審なアクティビティは、セキュリティ チームに報告することも、Adaptive Protection を通じて自動的に軽減することもできます。

Adaptive Protection を使用した機密情報の制御

IRM は、 アダプティブ保護と呼ばれる機能を介して Microsoft Purview DLP ポリシーと統合されます。 IRM は、構成されたポリシーを継続的にトリガーするため、リスクがあると見なされるユーザーを識別します。 アダプティブ保護は、特定された危険なユーザーに対して自動的に制限を課し、セキュリティ チームが調査できるようになるまでリスクを軽減します。

この方法で使用すると、アダプティブ保護は PSPF ポリシー 8 要件 3 に合わせて調整されます。

| 要件 | 詳細 |

|---|---|

| PSPF ポリシー 8 コア要件 3 | これらの情報保持の価値、重要性、および機密性に比例した運用制御を実装する |