PSPF に対するオーストラリア政府のコンプライアンスに関する機密情報とセキュリティに関する機密情報の特定

この記事では、機密性の高いセキュリティの機密情報を識別するための Microsoft Purview の使用に関するオーストラリア政府機関向けのガイダンスを提供します。 その目的は、このような組織がデータ セキュリティへのアプローチを強化し、 保護セキュリティ ポリシー フレームワーク (PSPF) と 情報セキュリティ マニュアル (ISM) に記載されている要件に準拠する能力を強化することです。

情報を保護し、データ損失から保護するための鍵は、最初に情報が何であるかを理解することです。 この記事では、組織 Microsoft 365 環境全体で情報を識別する方法について説明します。 これらのアプローチは、多くの場合、Microsoft Purview のデータの側面 を把握 すると呼ばれます。 識別されると、 秘密度自動ラベル付 けと データ損失防止 (DLP) の両方を使用して情報を保護できます。

機密情報の種類

機密情報の種類 (SID) は 、パターンベースの分類子です。 正規表現 (RegEx) またはキーワードを使用して機密情報を検出します。

オーストラリア政府機関に関連するさまざまな種類の SID があります。

- Microsoft によって作成された事前構築済みの SITS。そのいくつかは、オーストラリアの一般的なデータ型と一致します。

- カスタム SID は 、組織の要件に基づいて作成されます。

- 名前付きエンティティの SID には、オーストラリアの物理アドレスなどの複雑なディクショナリ ベースの識別子が含まれます。

- 正確なデータ一致 (EDM) SID は 、実際の機密データに基づいて生成されます。

- ドキュメント フィンガープリント SID は 、コンテンツではなくドキュメントの形式に基づいています。

- ネットワークまたは情報セキュリティに関連する SID は 、技術的に事前構築された SID ですが、オーストラリア政府の組織で働くサイバー チームに特別な関連性があるため、独自のカテゴリに値します。

事前構築済みの機密情報の種類

事前構築済みの機密情報の種類は、顧客が通常機密と見なす一般的な種類の情報に基づいています。 これらは一般的であり、グローバルな関連性 (クレジット カード番号など) を持つ場合や、ローカルの関連性 (オーストラリアの銀行口座番号など) を持つことができます。

Microsoft の事前構築済み SID の完全な一覧は、機密情報の種類のエンティティ定義にあります。

オーストラリア固有の SID には次のものが含まれます。

- オーストラリアの銀行口座番号

- オーストラリアの運転免許証番号

- オーストラリアのパスポート番号

- オーストラリアの物理アドレス

- オーストラリアの税ファイル番号

- オーストラリアのビジネス番号

- オーストラリアの会社番号

- オーストラリアの医療アカウント番号

これらの SID は、Microsoft Purview データ分類ポータルの 分類子>Sensitive info types にあります。

事前構築済みの SID は、DLP や自動ラベル付けなどの機能の有効化に向けたヘッド スタートを提供するため、Information Protectionやガバナンス体験を開始する組織にとって重要です。 これらの SID を使用する最も簡単な 2 つの方法は次のとおりです。

DLP ポリシー テンプレートを使用した事前構築済みの SID の使用

一部の事前構築済みの SID は、オーストラリアの規制に合わせて Microsoft が作成した DLP ポリシー テンプレートに含まれています。 オーストラリアの要件に合わせた次の DLP ポリシー テンプレートを使用できます。

- オーストラリアプライバシー法の強化

- オーストラリアの金融データ

- PCI データ セキュリティ基準 (PCI DSS)

- オーストラリアの個人情報 (PII) データ

これらのテンプレートに基づく DLP ポリシーを有効にすると、データ損失イベントの初期監視が可能になります。これは、Microsoft 365 DLP を導入する組織にとって優れた出発点となります。 これらのポリシーをデプロイすると、組織のデータ損失の問題の程度に関する分析情報が提供され、次の手順の決定を推進するのに役立ちます。

これらのポリシー テンプレートの使用については、 機密情報の配布を制限する方法についてさらに詳しく説明します。

秘密度自動ラベル付けでの事前構築済みの SID の使用

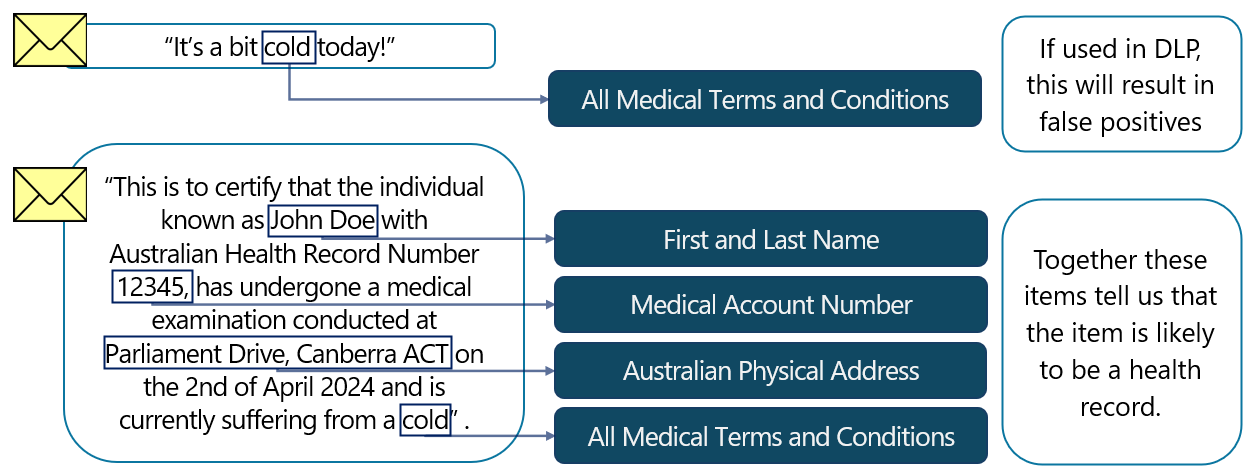

項目にオーストラリアの医療アカウント番号、1 つ以上の医療用語、およびフル ネームが含まれていることが検出された場合、その項目に個人を特定できる医療情報が含まれており、健康記録を構成する可能性があると見なされる可能性があります。 この前提に基づいて、アイテムに "OFFICIAL: Sensitive Personal Privacy" というラベルが付けられているか、正常性レコードの識別と保護のためにorganizationで最も適切なラベルをユーザーに提案できます。

この機能が政府機関が PSPF コンプライアンスを満たすのに役立つ詳細については、「オーストラリア政府 の秘密度ラベル と クライアント ベースの自動ラベル付けシナリオの自動適用」を参照してください。

カスタム機密情報の種類

事前構築済みの SID に加えて、組織は機密情報の独自の定義に基づいて SID を作成できます。 カスタム SIT を使用して識別できるオーストラリア政府機関に関連する情報の例を次に示します。

- 保護マーキング

- クリアランス ID またはクリアランス アプリケーション ID

- 他の州または地域からの分類

- プラットフォームに表示されない分類 (TOP SECRET など)

- 大臣のブリーフィングまたは通信

- 情報の自由 (FOI) 要求番号

- 確率に関する情報

- 機密性の高いシステム、プロジェクト、またはアプリケーションに関連する用語

- 段落のマーキング

- トリミングまたは目標レコード番号

カスタム SID は、正規表現またはキーワード、信頼レベル、およびオプションのサポート要素に基づくプライマリ識別子で構成されます。

SID とそのコンポーネントの詳細については、「 機密情報の種類について」を参照してください。

正規表現 (RegEx)

正規表現は、情報のパターンを識別するために使用できるコード ベースの識別子です。 たとえば、情報の自由 (FOI) 番号が文字 FOI 後に 4 桁の年、ハイフン、さらに 3 桁の数字 (たとえば、 FOI2023-123) で構成されている場合、正規表現で表すことができます。

[Ff][Oo][Ii]20[01234]\d{1}-\d{3}

この式を説明するには:

-

[Ff][Oo][Ii]は、大文字または小文字の F、O、I と一致します。 -

20は、4 桁の年の前半の 20 と一致します。 -

[0123]は、4 桁の年の値の 3 桁目の 0、1、2、または 3 と一致します。これにより、2000 年から 2039 年までの FOI 番号を照合できます。 -

-はハイフンと一致します。 -

\d{3}は、任意の 3 桁の数字と一致します。

ヒント

Copilot は正規表現 (RegEx) の生成に非常に熟達しています。 自然言語を使用して、Copilot に RegEx の生成を依頼できます。

キーワードまたはキーワード (keyword)辞書の一覧

キーワード リストと辞書は、識別しようとしている項目に含まれる可能性が高い単語、用語、または語句で構成されます。 キャビネットブリーフィング または 入札アプリケーション は、キーワードとして役立つ可能性のある用語です。

キーワードでは、大文字と小文字が区別されたり、区別されたりする可能性があります。 ケースは、誤検知を排除するのに役立ちます。 たとえば、小文字の official は一般的な会話で使用される可能性が高くなりますが、大文字の OFFICIAL は保護マーキングの一部になる確率が高くなります。

大きなデータセットを含むキーワード ディクショナリは、 CSV 形式または TXT 形式でアップロードすることもできます。 キーワード (keyword) ディクショナリのアップロード方法の詳細については、「キーワード (keyword) ディクショナリを作成する方法」を参照してください。

信頼度

一部のキーワードまたは正規表現では、絞り込みを必要とせずに正確な一致を提供できます。 値の前の例に含まれる情報の自由 (FOI) 式は、一般的な会話では発生する可能性は低く、対応に表示される場合は、関連情報と一致する可能性があります。 ただし、8 桁の数字で表されるオーストラリアのパブリック サービスの従業員番号を照合しようとすると、照合によって誤検知が多数発生する可能性があります。 信頼度レベルを使用すると、メールやドキュメントなどのアイテムにキーワード (keyword)またはパターンが存在することが、実際に探している可能性を割り当てることができます。 信頼レベルの詳細については、「信頼レベルの管理」を参照してください。

プライマリ要素とサポート要素

カスタム SID には、プライマリ要素とサポート要素の概念もあります。 主要素は、コンテンツ内で検出するキー パターンです。 サポート要素をプライマリに追加して、値が正確に一致するケースを構築できます。 たとえば、8 桁の数字の従業員番号に基づいて一致を試みる場合は、サポート要素として "従業員番号" または [オーストラリア政府番号] AGS、またはオーストラリアのパブリック サービス従業員データベース APSED のキーワードを使用して、一致が関連する信頼度を高めることができます。 プライマリ要素とサポート要素を作成する方法の詳細については、「要素について」を参照してください。

文字の近接性

SIT で一般的に構成する最終的な値は、文字の近接性です。 これは、プライマリ要素とサポート要素の間の距離です。 キーワード (keyword) AGSが 8 桁の数値に近づくと予想される場合は、10 文字の近接性を構成します。 プライマリ要素とサポート要素が隣り合って表示される可能性が高くない場合は、 近接 値をより多くの文字数に設定します。 文字の近接性を作成する方法の詳細については、「近接性の理解」を参照してください 。

保護マーキングを識別する SID

オーストラリア政府機関がカスタム SID を利用する貴重な方法は、保護マーキングを識別することです。 Greenfield organizationでは、環境内のすべての項目に秘密度ラベルが適用されます。 ただし、ほとんどの政府機関には、Microsoft Purview の最新化を必要とするレガシ ラベル付けがあります。 SIT は、マーキングを識別して適用するために使用されます。

- マークされたレガシ ファイル

- 外部エンティティによって生成されたマークされたファイル

- Email会話が開始され、外部でマークされる

- ラベル情報が失われたメール (x-headers)

- ラベルが誤ってダウングレードされたメール

このようなマーカーが識別されると、ユーザーは検出を通知され、ラベルの推奨事項が提供されます。 推奨事項を受け入れる場合は、ラベルベースの保護がアイテムに適用されます。 これらの概念については、「 オーストラリア政府のクライアント ベースの自動ラベル付けシナリオ」でさらに説明します。

分類ベースの SID は、DLP でも役立ちます。 たとえば、次のような情報が含まれます。

- ユーザーは情報を受け取り、マーキングを介して機密性の高いものとして識別しますが、PSPF 分類 ("OFFICIAL Sensitive NSW Government" など) に変換されないため、再分類する必要はありません。 適用されたラベルではなく、マーキングに基づいて囲まれた情報を保護する DLP ポリシーを構築することは、データ セキュリティの尺度を適用できることを意味します。

- ユーザーは、保護マーキングを含む電子メールの会話からテキストをコピーします。 情報にアクセスできない外部参加者と Teams チャットに情報を貼り付けます。 Teams サービスに適用される DLP ポリシーを使用して、マーキングを検出し、開示を防止できます。

- ユーザーが電子メールの会話 (悪意を持って、またはユーザー エラーによって) 秘密度ラベルを誤ってダウングレードします。 以前にメールに適用された保護マーキングがメールの本文に表示されるため、Microsoft Purview は現在のマーキングと以前のマーキングがずれていることを検出します。 構成に応じて、アクションはイベントをログに記録し、ユーザーに警告するか、電子メールをブロックします。

- マークされたメールは、非エンタープライズ メール プラットフォームまたはクライアントを使用している外部受信者に送信されます。 プラットフォームまたはクライアントは、電子メールのメタデータ (x ヘッダー) を削除します。これにより、外部受信者の返信メールは、organizationのユーザー メールボックスに到着したときに秘密度ラベルが適用されません。 SIT を介して前のマーキングを検出すると、ラベルを透過的に再適用したり、ユーザーが次回の応答でラベルを再適用することを推奨したりできます。

これらの各シナリオでは、分類ベースの SID を使用して、適用された保護マーキングを検出し、潜在的なデータ侵害を軽減できます。

保護マーキングを検出するための SIT 構文の例

カスタム SID では、次の正規表現を使用して保護マーキングを識別できます。

重要

保護マーキングを識別するための SID の作成は、PSPF コンプライアンスに役立ちます。 分類ベースの SID は、DLP および自動ラベル付けのシナリオでも使用されます。

| SIT 名 | 正規表現 |

|---|---|

| UNOFFICIAL Regex1 | UNOFFICIAL |

| OFFICIAL Regex1,2 | (?<!UN)OFFICIAL |

| OFFICIAL Sensitive Regex1,3,4,5 | OFFICIAL[:- ]\s?Sensitive(?!(?:\s\|\/\/\|\s\/\/\s)[Pp]ersonal[- ][Pp]rivacy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egislative[- ][Ss]ecrecy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egal[- ][Pp]rivilege)(?!(?:\s\|\/\/\|\s\/\/\s)NATIONAL[ -]CABINET) |

| OFFICIAL Sensitive Personal Privacy Regex1,4,5 | OFFICIAL[:- ]\s?Sensitive(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Personal[ -]Privacy |

| OFFICIAL Sensitive Legal Privilege Regex1,4,5 | OFFICIAL[:- ]\s?Sensitive(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Legal[ -]Privilege |

| OFFICIAL Sensitive Legislative Secrecy Regex1,4,5 | OFFICIAL[:- ]\s?Sensitive(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Legislative[ -]Secrecy |

| 公式機密ナショナルキャビネット正規表現1,4,5 | OFFICIAL[:- ]\s?Sensitive(?:\s\|\/\/\|\s\/\/\s\|,\sCAVEAT=SH:)NATIONAL[ -]CABINET |

| PROTECTED Regex1,3,5 | PROTECTED(?!,\sACCESS=)(?!(?:\s\|\/\/\|\s\/\/\s)[Pp]ersonal[- ][Pp]rivacy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egislative[- ][Ss]ecrecy)(?!(?:\s\|\/\/\|\s\/\/\s)[Ll]egal[- ][Pp]rivilege)(?!(?:\s\|\/\/\|\s\/\/\s)NATIONAL[ -]CABINET)(?!(?:\s\|\/\/\|\s\/\/\s)CABINET) |

| 保護された個人のプライバシー正規表現1,5 | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Personal[ -]Privacy |

| PROTECTED Legal Privilege Regex1,5 | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Legal[ -]Privilege |

| PROTECTED 立法の秘密正規表現1,5 | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Legislative[ -]Secrecy |

| 保護されたナショナル キャビネット 正規表現1,5 | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sCAVEAT=SH:)NATIONAL[ -]CABINET |

| PROTECTED CABINET Regex1,5 | PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sCAVEAT=SH:)CABINET |

前の SIT の例を評価する場合は、次の式ロジックに注意してください。

- 1 これらの式は、両方のドキュメント ( OFFICIAL: Sensitive NATIONAL CABINET など) と電子メール (たとえば、'[SEC=OFFICIAL:Sensitive, CAVEAT=NATIONAL-CABINET]' など) に適用されるマーキングと一致します。

-

2 OFFICIAL Regex (

(?<!UN)) の負の外観では、UNOFFICIAL 項目が OFFICIAL と一致しないようにします。 -

3OFFICIAL Sensitive Regex と PROTECTED Regex は、セキュリティ分類後に情報管理マーカー (IMM) または警告が適用されないように、負のルックアヘッド (

(?!)) を使用します。 これは、IM または警告がある項目が、分類の非 IMM または警告バージョンとして識別されるのを防ぐのに役立ちます。 -

4 OFFICIAL での

[:\- ]の使用 : 機密 は、このマーキングの形式の柔軟性を可能にすることを目的としており、x ヘッダーでコロン文字を使用するため重要です。 -

5

(?:\s\|\/\/\|\s\/\/\s)は、マーキング コンポーネント間のスペースを識別するために使用され、単一スペース、二重スペース、二重スラッシュ、またはスペースを含むダブルスラッシュを使用できます。 これは、オーストラリア政府機関間に存在する PSPF マーキング形式のさまざまな解釈を可能にすることを目的としています。

名前付きエンティティの機密情報の種類

名前付きエンティティ SID は、Microsoft によって作成された複雑なディクショナリとパターン ベースの識別子であり、次のような情報を検出するために使用できます。

- Peopleの名前

- 物理アドレス

- 医療契約条件

名前付きエンティティの SID は分離して使用できますが、サポート要素としても価値があります。 たとえば、メール内に存在する医療用語は、アイテムに機密情報が含まれていることを示すものとして役立たない場合があります。 ただし、医療用語は、クライアントまたは患者番号と姓と家族名を示す可能性のある値と組み合わせて使用すると、項目が敏感であることを強く示します。

名前付きエンティティの SID は、カスタム SID とペアにしたり、サポート要素として使用したり、DLP ポリシーの他の SID に含めたりすることもできます。

名前付きエンティティの SID の詳細については、「 名前付きエンティティの詳細」を参照してください。

正確なデータ一致の機密情報の種類

正確なデータ一致 (EDM) SID は、実際のデータに基づいて生成されます。 数値の顧客 ID などの数値は、電話番号などの他の数値との衝突により、標準の SID を介して一致するのが困難です。 サポート要素を使用すると、照合が向上し、誤検知を減らすことができます。

Exact Data Match は 、従業員、顧客、または市民に関連するデータを含むシステムを持つオーストラリア政府組織が、この情報を正確に識別するのに役立ちます。

EDM SID を実装する方法の詳細については、「 正確なデータ一致ベースの機密情報の種類」を参照してください。

ドキュメント フィンガープリンティング

ドキュメントフィンガープリントは、アイテムに含まれる値を探すのではなく、アイテムの形式と構造を調べるための情報識別手法です。 基本的に、これにより、標準フォームを機密情報の種類に変換し、情報を識別できます。

政府機関は、コンテンツ識別のドキュメントフィンガープリント方法を使用して、他の組織または一般のメンバーによって送信されたワークフローまたはフォームを介して生成されたアイテムを識別できます。

ドキュメントフィンガープリントの実装については、「ドキュメントフィンガー プリント」を参照してください。

ネットワークまたはセキュリティ関連の機密情報の種類

セキュリティに分類された情報やその他の機密情報を識別する以外にも、SID には多数の用途があります。 そのような用途の 1 つは、資格情報の検出です。 事前構築済みの SID は、次の資格情報の種類に対して提供されます。

- ユーザー サインイン資格情報

- クライアント アクセス トークンのMicrosoft Entra ID

- 共有アクセス キーのAzure Batch

- Azure Storage アカウントの共有アクセス署名

- クライアント シークレット/API キー

これらの事前構築済みの SID は個別に使用され、すべての資格情報と呼ばれる SIT にもバンドルされます。SIT のすべての資格情報は、それを使用するサイバー チームに役立ちます。

- 悪意のあるユーザーまたは外部の攻撃者による横移動を識別して防止するための DLP ポリシー。

- 自動ラベル付けポリシー。資格情報を含まないアイテムに暗号化を適用し、ユーザーをファイルからロックアウトし、修復アクションを開始できるようにします。

- DLP ポリシーを使用して、ユーザーがorganization ポリシーに対して他のユーザーと資格情報を共有できないようにします。

- 資格情報が不適切に保持されている SharePoint または Exchange の場所に格納されているアイテムを強調表示するには。

事前構築済みの SID は、ネットワーク アドレス (IPv4 と IPv6 の両方) にも存在し、ネットワーク情報を含むアイテムをセキュリティで保護したり、ユーザーがメール、Teams チャット、またはチャネル メッセージを介して IP アドレスを共有できないようにしたりするのに役立ちます。

トレーニング可能な分類子

トレーニング可能な分類子 は、機密情報を認識するようにトレーニングできる機械学習モデルです。 SID と同様に、Microsoft は事前トレーニング済みの分類子を提供します。 オーストラリア政府機関に関連する事前トレーニング済み分類子の抽出を次の表に示します。

| 分類子カテゴリ | トレーニング可能な分類子の例 |

|---|---|

| 財務的 | 銀行取引明細書、予算、財務監査レポート、財務諸表、税金、勘定科目明細書、予算見積もり (BE)、ビジネス アクティビティ明細書 (BAS)。 |

| Business | 運用手順、秘密保持契約、調達、プロジェクト コードワード、上院見積もり (SE)、通知に関する質問 (QoN)。 |

| 人事管理 | 履歴書、従業員の懲戒処分ファイル、雇用契約、オーストラリア政府安全保障審査局(AGSVA)クリアランス、高等教育ローンプログラム(HELP)、軍事ID、外国労働承認(FWA)。 |

| 医療 | 医療、医療フォーム、MyHealth レコード。 |

| 法務 | 法務、契約、使用許諾契約。 |

| テクニカル | ソフトウェア開発ファイル、プロジェクト ドキュメント、ネットワーク 設計ファイル。 |

| 動作 | 不適切な言葉、不適切な表現、脅威、標的型ハラスメント、差別、規制上の談合、顧客の苦情。 |

政府機関がこれらの事前構築済み分類子を使用する方法の例を次に示します。

- ビジネス ルールでは、履歴書などの人事カテゴリの一部のアイテムは、機密情報が含まれるため、"OFFICIAL: Sensitive Personal Privacy" としてマークする必要があると規定される場合があります。 これらの項目では、 クライアント ベースの自動ラベル付けを使用してラベルの推奨事項を構成できます。

- 特にセキュリティで保護されたネットワーク用のネットワーク 設計ファイルは、侵害を避けるために慎重に扱う必要があります。 これらは、PROTECTED ラベル、または少なくとも、承認されていないユーザーへの不正な開示を防止する DLP ポリシーに値する可能性があります。

- 行動分類子は興味深く、保護マーキングや DLP 要件との直接的な相関関係がない場合もありますが、それでもビジネス価値が高い場合があります。 たとえば、人事チームは、ハラスメントの発生を通知したり、 コミュニケーションコンプライアンスを介してフラグ付き通信をスクリーニングする機能を提供したりできます。

組織は、独自の分類子をトレーニングすることもできます。 分類子は、正と負のサンプルのセットを提供するトレーニングを行うことができます。 分類子はサンプルを処理し、予測モデルを構築します。 トレーニングが完了すると、秘密度ラベル、通信コンプライアンス ポリシー、保持ラベル付けポリシーの適用に分類子を使用できます。 DLP ポリシーでの分類子の使用はプレビューで利用できます。

トレーニング可能な分類子の詳細については、「 トレーニング可能な分類子」を参照してください。

識別された機密情報の使用

SIT または分類子 (Microsoft Purview のデータの側面 を知る ) を介して情報が特定されたら、この知識を使用して、Microsoft 365 情報管理の他の 3 つの柱 (つまり、

- データを保護する

- データの損失を防ぎ、

- データを統制する。

次の表は、機密情報を含む項目に関する知識が、Microsoft 365 プラットフォーム全体の情報の管理にどのように役立つかについての利点と例を示しています。

| 機能 | 使用例 |

|---|---|

| データ損失防止 | データ流出のリスクを軽減することで、管理を支援します。 |

| 秘密度ラベル付け | 適切な秘密度ラベルを適用することをお勧めします。 ラベルが付けられると、ラベル関連の保護が情報に適用されます。 |

| 保持ラベル付け | 保持ラベルを自動的に適用し、アーカイブまたはレコード管理の要件を満たすことができます。 |

| コンテンツ エクスプローラー | 機密情報を含むアイテムが、SharePoint、Teams、OneDrive、Exchange など、Microsoft 365 サービス全体に存在する場所を表示します。 |

| インサイダー リスクの管理 | 機密情報に関するユーザー アクティビティを監視し、動作に基づいてユーザー リスク レベルを確立し、疑わしい動作を関連するチームにエスカレートします。 |

| 通信コンプライアンス | 機密性の高いコンテンツや疑わしいコンテンツを含むチャットやメールを含む、高リスクの対応を画面に表示します。 通信コンプライアンスは、オーストラリア政府が確率義務を確実に満たすのに役立ちます。 |

| Microsoft Priva | OneDrive などの場所の個人データを含む機密情報の保存を検出し、情報の正しい保存についてユーザーをガイドします。 |

| 電子情報開示 | HR または FOI プロセスの一部として機密情報を表示し、アクティブな要求または調査の一部である可能性がある情報に保留を適用します。 |

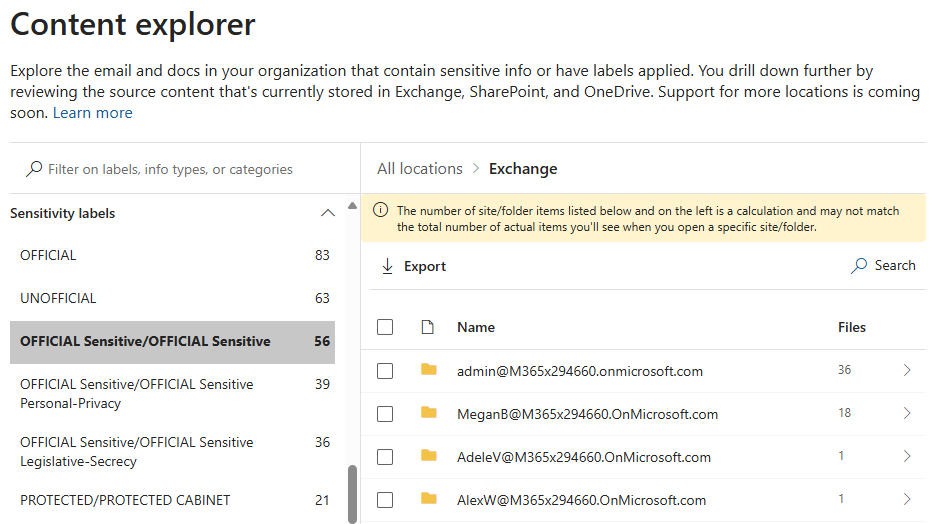

コンテンツ エクスプローラー

Microsoft 365 コンテンツ エクスプローラー を使用すると、コンプライアンス、セキュリティ、プライバシーの責任者は、Microsoft 365 環境内の機密情報がどこに存在するかについて、迅速かつ包括的な分析情報を得ることができます。 このツールを使用すると、承認されたユーザーは、情報の種類別に場所とアイテムを参照できます。 サービスは、Exchange、OneDrive、および SharePoint に存在するアイテムにインデックスを付け、表示します。 Teams の基になる SharePoint チーム サイト内にあるアイテムも表示されます。

このツールを使用して、機密情報の種類または秘密度ラベルを選択し、Microsoft 365 サービスのそれぞれに合った項目の数を表示できます。

コンテンツ エクスプローラーは、セキュリティが分類された場所、またはその他の機密性の高い項目が環境全体に存在する場所に関する貴重な分析情報を提供できます。 このような情報の場所に対する統合ビューは、オンプレミス のシステムを介して可能になる可能性は低いです。

organizationのアカウント内で許可されていないラベル (SECRET や TOP SECRET など) と関連する自動ラベル付けポリシーを含めてラベルを適用する組織の場合、コンテンツ エクスプローラーはプラットフォームに保存すべきでない情報を見つけることができます。 コンテンツ エクスプローラーでも SID を表示できるため、保護 マーキングを識別するために、同様のアプローチを SID を使用して実現できます。

コンテンツ エクスプローラーの詳細については、「コンテンツ エクスプローラーの概要」を参照してください。