分析ルールで脅威インジケーターを使用する

脅威インジケーターで分析ルールを強化し、統合した脅威インテリジェンスに基づいてアラートを自動で生成します。

前提条件

- 脅威のインジケーター。 これらのインジケーターは、脅威インテリジェンス フィード、脅威インテリジェンス プラットフォーム、フラット ファイルからの一括インポート、または手動入力から行えます。

- データ ソース: データ コネクタからのイベントは、Microsoft Sentinel ワークスペースに送られる必要があります。

TI map...形式の分析ルール。 この形式をお使いください。お持ちの脅威インジケーターを取り込んだイベントにマップできます。

セキュリティ アラートを生成するルールを構成する

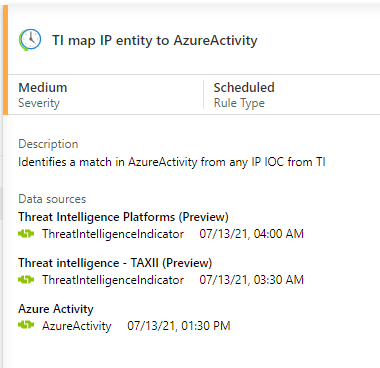

次の例は、Microsoft Sentinel にインポートした脅威インジケーターを使い、セキュリティ アラートを生成するルールを有効化して構成する方法を示しています。 この例では、 [TI map IP entity to AzureActivity](TI で IP エンティティを AzureActivity にマップする) というルール テンプレートを使用します。 このルールでは、あらゆる IP アドレスの種類の脅威インジケーターとすべての Azure アクティビティ イベントを照合します。 一致が見つかるとアラートが対応するインシデントと一緒に生成され、セキュリティ運用チームが調査を行えるようになります。

この特定の分析ルールでは (Azure サブスクリプション レベルのイベントをインポートするために) Azure アクティビティ データ コネクタが必要です。 また (脅威インジケーターをインポートするために) 脅威インテリジェンス データ コネクタのいずれかまたは両方が必要です。 このルールは、インポートされたインジケーターまたは手動で作成されたインジケーターからもトリガーされます。

[Azure portal] で [Microsoft Sentinel] に移動します。

脅威インテリジェンス データ コネクタを用いて脅威インジケーターをインポートした先のワークスペースと、Azure アクティビティ データ コネクタを用いて Azure アクティビティ データをインポートした先のワークスペースを選びます。

Microsoft Sentinel メニューの [構成] セクションで、[分析] を選択します。

[規則のテンプレート] タブを選択して、使用可能な分析ルール テンプレートの一覧を表示します。

タイトル [AzureActivity への TI マップ IP エンティティ] のルールを見つけ、必要なすべてのデータ ソースを接続済みであることを確認します。

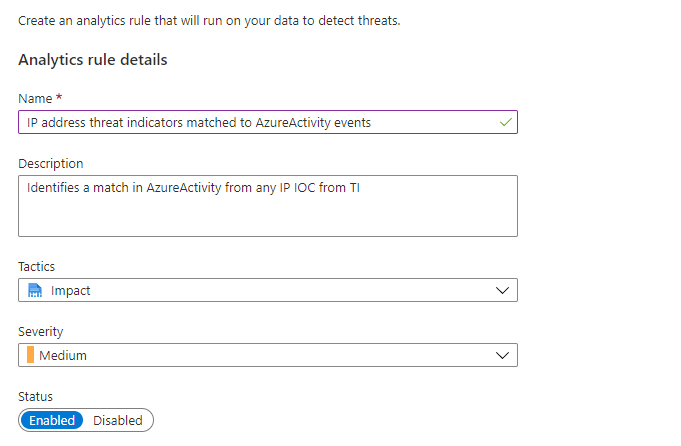

[AzureActivity への TI マップ IP エンティティ] ルール > [ルールの作成] の順に選び、ルール構成ウィザードを開きます。 ウィザードで設定を構成し、[次へ: ルールのロジックを設定]> を選びます。

ウィザードのルール ロジック部分には、以下の項目が事前構成されています。

- ルールで使用されるクエリ。

- エンティティ マッピング。アカウント、IP アドレス、URL などのエンティティを認識する方法を Microsoft Sentinel に指示します。 インシデントと調査では、このルールによって生成されたすべてのセキュリティ アラートでデータを操作する方法を理解できます。

- このルールを実行するスケジュール。

- セキュリティ アラートが生成されるまでに必要なクエリ結果の数。

テンプレートの既定の設定は次のとおりです。

- 1 時間に 1 回実行します。

ThreatIntelligenceIndicatorテーブルにあるすべての IP アドレス脅威インジケーターを、AzureActivityテーブルにある過去 1 時間のイベントで見つかったすべての IP アドレスと照合します。- クエリ結果が 0 件より大きい (一致が見つかったことを意味する) 場合に、セキュリティ アラートを生成します。

- ルールが有効になっていることを確認します。

既定の設定をそのまま使用することも、要件に合わせて変更することもできます。 インシデント生成設定は [インシデント設定] タブで定義できます。詳細については、「脅威を検出するためにカスタム分析ルールを作成する」をご覧ください。 終了したら [自動応答] タブを選びます。

この分析ルールからセキュリティ アラートが生成されたときにトリガーするオートメーションを構成します。 Microsoft Sentinel のオートメーションは、Azure Logic Apps によって提供されるオートメーション ルールとプレイブックの組み合わせを使用して行われます。 詳細については「チュートリアル: Microsoft Sentinel でオートメーション ルールとプレイブックを使用する」をご参照ください。 完了したら [次へ: レビュー]> を選んで続けます。

ルール検証に合格した旨のメッセージが表示されたら、[作成] を選びます。

ルールを見直す

Microsoft Sentinel の [分析] セクションにある [アクティブな規則] タブで、有効になっているルールを見つけます。 そこからアクティブなルールの編集、有効化、無効化、複製、または削除を行います。 新しいルールはアクティブ化すると直ちに実行され、以降は定義されたスケジュールで実行されます。

既定の設定ではルールがスケジュールに従って実行されるたびに、結果が見つかった際はセキュリティ アラートが生成されます。 Microsoft Sentinel の [ログ] セクションで Microsoft Sentinel のセキュリティ アラートを表示するには、Microsoft Sentinel グループにある SecurityAlert テーブルで確認します。

Microsoft Sentinel では、分析ルールから生成されたアラートによってセキュリティ インシデントも生成されます。 Microsoft Sentinel メニューの [脅威の管理] で、[インシデント] を選びます。 インシデントは、セキュリティ オペレーション チームが、適切な応答アクションを判断するためにトリアージして調査する対象です。 詳細については、Microsoft Sentinel でインシデントを調査する方法に関するページを参照してください。

Note

分析ルールの制約は 14 日間を超えて検索するため、Microsoft Sentinel は 12 日ごとにインジケーターを更新し、分析ルールを用いて照合目的で使用できるようにします。

関連するコンテンツ

この記事では、脅威インテリジェンス インジケーターを使用して脅威を検出する方法について説明しました。 Microsoft Sentinel の脅威インテリジェンスに関するさらなる情報については、次の記事を参照してください。

- Microsoft Sentinel で脅威インジケーターを操作する。

- Microsoft Azure Sentinel を STIX、TAXII 脅威インテリジェンス フィードに接続する。

- Microsoft Sentinel に脅威インテリジェンス プラットフォームを接続する。

- Microsoft Sentinel と容易に統合できる TIP プラットフォーム、TAXII フィード、エンリッチメントを確認する。