Microsoft Sentinel 脅威インテリジェンスを操作する

脅威インテリジェンスの作成と管理を合理化して、脅威の検出と修復を高速化します。 この記事では、Azure portal または Defender ポータルの Microsoft Sentinel からアクセスする場合でも、管理インターフェイスで脅威インテリジェンス統合を最大限に活用する方法について説明します。

- 脅威情報構造化記述形式 (STIX) を使用して、脅威インテリジェンス オブジェクトを作成する

- 表示、キュレーション、視覚化によって脅威インテリジェンスを管理する

重要

Microsoft Sentinel は、Microsoft Defender ポータルの Microsoft の統合セキュリティ オペレーション プラットフォーム内で一般提供されています。 プレビューでは、Microsoft Defender XDR または E5 ライセンスなしで Microsoft Sentinel を Defender ポータルで利用できます。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

管理インターフェイスにアクセスする

脅威インテリジェンスを操作する場所に応じて、次のいずれかのタブを参照します。 管理インターフェイスにアクセスする方法は、使用するポータルによって異なりますが、一度アクセスすれば、作成タスクと管理タスクの手順は同じです。

Defender ポータルで、[脅威インテリジェンス]>[インテリジェンス管理] に移動します。

脅威インテリジェンスを作成する

管理インターフェイスを使用して STIX オブジェクトを作成し、インジケーターのタグ付けやオブジェクト間の接続の確立など、その他の一般的な脅威インテリジェンス タスクを実行します。

- 新しい STIX オブジェクトを作成するときにリレーションシップを定義します。

- 重複する機能を使用して、新規または既存の TI オブジェクトからメタデータをコピーすることで、複数のオブジェクトをすばやく作成します。

サポートされている STIX オブジェクトの詳細については、「脅威インテリジェンスを理解する」を参照してください。

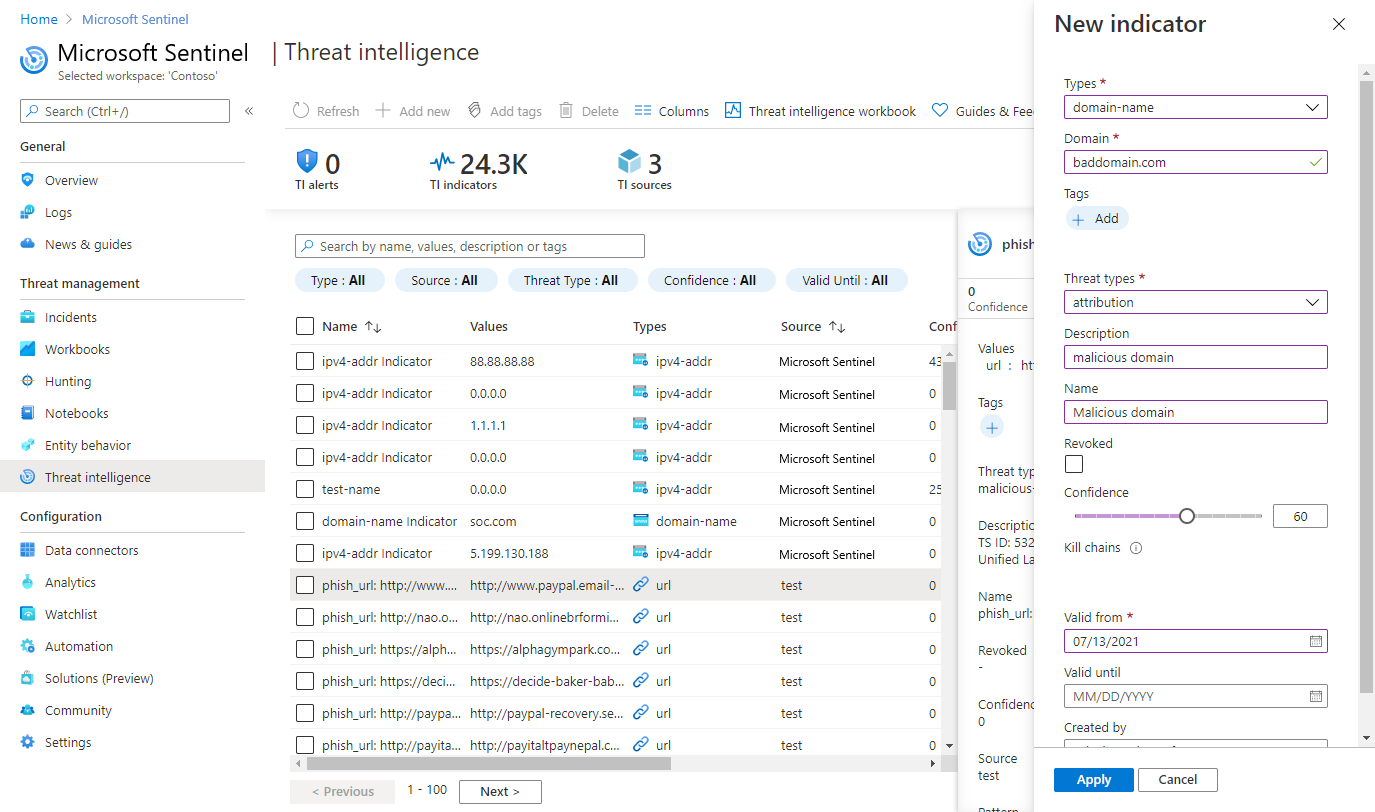

新しい STIX オブジェクトを作成する

[新規追加]>[TI オブジェクト] を選択します。

[オブジェクトの種類] を選択し、[新しい TI オブジェクト] ページでフォームに入力します。 必須フィールドには赤いアスタリスク (*) が付いています。

TI オブジェクトに秘密度値または Traffic light protocol (TLP) レーティングを指定することを検討してください。 値が表す内容の詳細については、「脅威インテリジェンスをキュレーションする」を参照してください。

このオブジェクトが別の脅威インテリジェンス オブジェクトとどのように関連しているかがわかっている場合は、[関係] および [ターゲット参照] との接続を示します。

個別のオブジェクトに対して [追加] を選択します。また、同じメタデータを持つ項目をさらに作成する場合は、[追加して複製] を選択します。 次の図は、重複している各 STIX オブジェクトのメタデータの一般的なセクションを示しています。

脅威インテリジェンスを管理する

インジェスト ルールを使用してソースからの TI を最適化します。 リレーションシップ ビルダーを使用して既存の TI をキュレーションします。 管理インターフェイスを使用して、脅威インテリジェンスの検索、フィルター処理、並べ替え、タグ付けを行います。

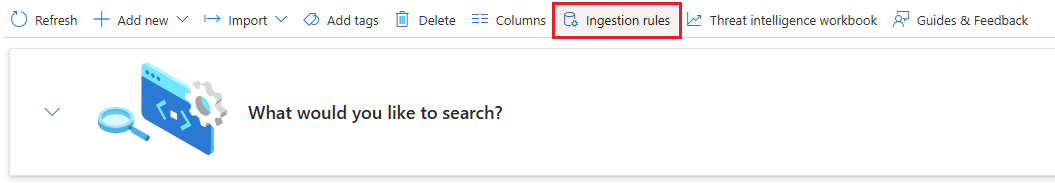

インジェスト ルールを使用して脅威インテリジェンス フィードを最適化する

TI フィードからのノイズを減らし、高値インジケーターの有効期限を延長し、受信オブジェクトにわかりやすいタグを追加します。 これらは、インジェスト ルールのユース ケースの一部にすぎません。 以下に、高値インジケーターの有効期限を延長する手順を示します。

[Ingestion rules] (インジェスト ルール) を選択して、まったく新しいページを開き、既存のルールを表示し、新しいルール ロジックを作成します。

ルールにわかりやすい名前を入力します。 インジェスト ルール ページには名前のための十分なルールがありますが、ルールを編集せずにそれらを区別するために使用できるテキスト説明はこれだけです。

[オブジェクトの種類] を選択します。 このユース ケースは、

Indicatorのオブジェクトの種類でのみ使用可能なValid fromプロパティの拡張に基づいています。Source、Equalsで [条件の追加] を選択し、高い値のSourceを選択します。Confidence、Greater than or equalで [条件の追加] を選択し、Confidenceスコアを入力します。[アクション] を選択します。 このインジケーターを変更したいため、

Editを選択します。Valid until、Extend byで [アクションの追加] を選択し、日数単位の期間を選択します。これらのインジケーターに高い値が設定されていることを示すタグ (

Extendedなど) を追加することを検討してください。 変更日はインジェスト ルールによって更新されません。ルールを実行する [順序] を選択します。 ルールは、最も低い番号から最も高い番号の順に実行されます。 各ルールは、取り込まれたすべてのオブジェクトを評価します。

ルールを有効にする準備ができたら、[状態] をオンに切り替えます。

[追加] を選択し、インジェスト ルールを作成します。

詳細については、脅威インテリジェンスのインジェスト ルールの理解に関する記事を参照してください。

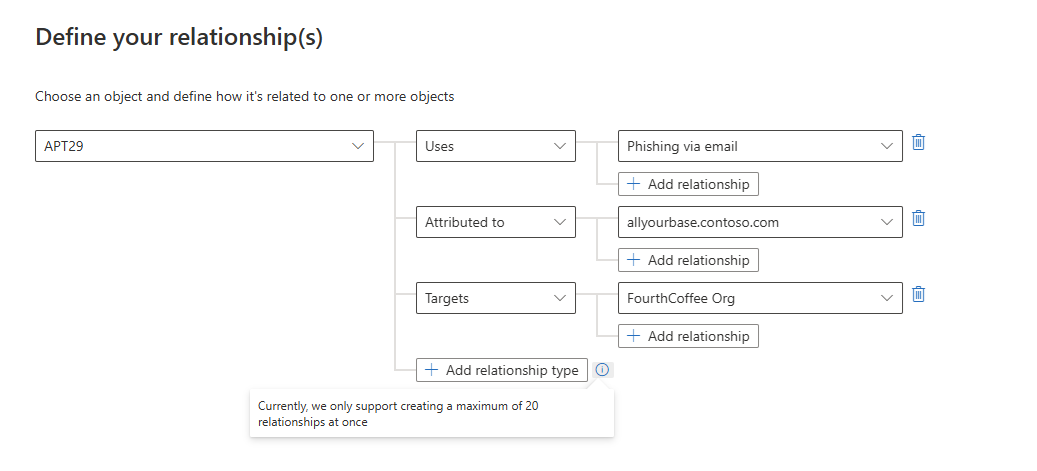

リレーションシップ ビルダーを使用して脅威インテリジェンスをキュレーションする

脅威インテリジェンス オブジェクトをリレーションシップ ビルダーに接続します。 ビルダー内には一度に最大 20 個のリレーションシップが存在しますが、複数のイテレーションを行ったり、新しいオブジェクトのリレーションシップ ターゲット参照を追加したりすることで、より多くの接続を作成できます。

1 つのオブジェクトが 1 つ以上のオブジェクト (インジケーターなど) に接続する脅威アクターや攻撃パターンなどのオブジェクトから始めます。

次の表と STIX 2.1 参照リレーションシップの概要テーブルに記載されているベスト プラクティスに従って関係を追加します。

| リレーションシップの種類 | 説明 |

|---|---|

|

複製元 派生元 関連 |

任意の STIX ドメイン オブジェクト (SDO) に対して定義された共通のリレーションシップ 詳細については、共通のリレーションシップの STIX 2.1 参照をご覧ください |

| Targets |

Attack pattern または Threat actor は Identity をターゲットにする |

| 使用 |

Threat actor はAttack pattern を使用する |

| 属性付け |

Threat actor は Identity を属性付ける |

| 内容 |

Indicator は Attack pattern または Threat actor を示す |

| 偽装 |

Threat actor は Identity を偽装する |

次の図は、関係テーブルを使用して、脅威アクターと攻撃パターン、インジケーター、ID の間の接続を示しています。

管理インターフェイスで脅威インテリジェンスを表示する

管理インターフェイスを使用して、脅威インテリジェンスがどのソースから取り込まれていたとしても、Analytics クエリを記述せずに並べ替え、フィルター処理、検索を行います。

管理インターフェイスから、[何を検索しますか?] メニューを展開します。

STIX オブジェクトの種類を選択するか、既定の [すべてのオブジェクトの種類] のままにします。

論理演算子を使用して条件を選択します。

詳細を表示するオブジェクトを選択します。

次の図では、複数のソースが OR グループに配置され、検索に使用されました。また、複数の条件が AND 演算子でグループ化されました。

Microsoft Sentinel のこのビューでは、最新バージョンの脅威インテリジェンスのみが表示されます。 オブジェクトがどのように更新されるかの詳細については、「脅威インテリジェンスを理解する」を参照してください。

IP とドメイン名インジケーターは GeoLocation と WhoIs の追加データによってエンリッチされるため、インジケーターが見つかった調査について、より多くのコンテキストを提供できます。

次に例を示します。

重要

GeoLocation と WhoIs のエンリッチメントは現在プレビュー段階です。

Azure プレビューの追加の使用条件に関するページには、ベータ版、プレビュー版、または他のまだ一般提供されていない Azure 機能に適用される追加の法律条項が含まれています。

脅威インジケーターにタグを付けて編集する

脅威インテリジェンスにタグを付けると、オブジェクトを簡単にグループ化して、見つけやすくすることができます。 通常は、特定のインシデントに関連するタグを適用できます。 ただし、オブジェクトが、特定の既知のアクターまたはよく知られている攻撃キャンペーンからの脅威を表す場合は、タグではなくリレーションシップを作成することを検討してください。

- 管理インターフェイスを使用して、脅威インテリジェンスの並べ替え、フィルター処理、検索を行います。

- 操作するオブジェクトを見つけたら、同じ種類の 1 つ以上のオブジェクトを選択することで複数選択します。

- [タグの追加] を選択し、1 つ以上のタグを一括でタグ付けします。

- タグ付けは自由形式であるため、組織内のタグに標準的な名前付け規則を作成することをお勧めします。

脅威インテリジェンスは、Microsoft Sentinel で直接作成された場合でも、TIP や TAXII サーバーなどのパートナー ソースから作成された場合でも、一度に 1 オブジェクトずつ編集します。 管理インターフェイスで作成された脅威インテリジェンスについては、すべてのフィールドを編集できます。 パートナー ソースから取り込まれた脅威インテリジェンスの場合、タグ、[有効期限]、[信頼度]、[失効] などの特定のフィールドのみが編集可能です。 いずれの場合も、管理インターフェイスにはオブジェクトの最新バージョンのみが表示されます。

脅威インテリジェンスの更新方法の詳細については、「脅威インテリジェンスを表示する」を参照してください。

クエリでインジケーターを見つけて表示する

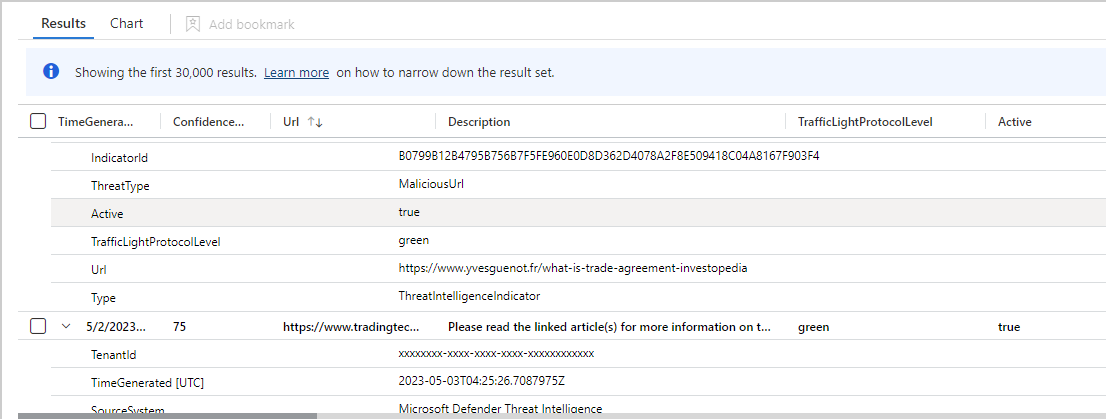

この手順では、脅威インジケーターを、それを取り込むときに使用したソース フィードやコネクタに関係なく、他の Microsoft Sentinel イベント データと一緒に Log Analytics に表示する方法について説明します。

脅威インジケーターは、Microsoft Sentinel の ThreatIntelligenceIndicator テーブルに一覧表示されます。 このテーブルは、分析、サイバー脅威の追求、Workbooks など、他の Microsoft Sentinel 機能によって実行される脅威インテリジェンス クエリの基礎となります。

脅威インテリジェンス インジケーターを表示するには:

Azure portal の Microsoft Sentinel の場合、[全般] の下にある [ログ] を選びます。

Defender ポータルの Microsoft Sentinel では、[調査と応答]>[ハンティング]>[高度なハンティング] を選びます。

ThreatIntelligenceIndicatorテーブルは、Microsoft Sentinel グループの下にあります。テーブル名の横にある [データのプレビュー] アイコン (目) を選択します。 [クエリ エディターで表示] を選択して、このテーブルのレコードを表示するクエリを実行します。

結果は、次に示す脅威インジケーターのサンプルのようになります。

ブックを使用して脅威インテリジェンスを視覚化する

専用の Microsoft Sentinel ブックを使用して、Microsoft Sentinel で脅威インテリジェンスに関する重要な情報を視覚化できます。このブックは、ビジネス ニーズに応じてカスタマイズできます。

Microsoft Sentinel で提供される脅威インテリジェンス ブックを見つける方法と、ブックを編集してカスタマイズする方法の例を次に示します。

Azure portalから、Microsoft Sentinel に移動します。

いずれかの脅威インテリジェンス データ コネクタを使用して、脅威インジケーターをインポートしたワークスペースを選択します。

Microsoft Sentinel メニューの [脅威管理] セクションで、[ブック] を選択します。

脅威インテリジェンスというタイトルのブックを見つけます。

ThreatIntelligenceIndicatorテーブルにデータがあることを確認します。

[保存] を選択し、ブックを保存する Azure の場所を選択します。 この手順は、何らかの方法でブックを変更し、変更を保存する場合に必要です。

次に、[保存されたブックの表示] を選択して、表示および編集用にブックを開きます。

これで、テンプレートによって提供される既定のグラフが表示されます。 グラフを変更するには、ページの上部にある [編集] を選択して、ブックの編集モードを開始します。

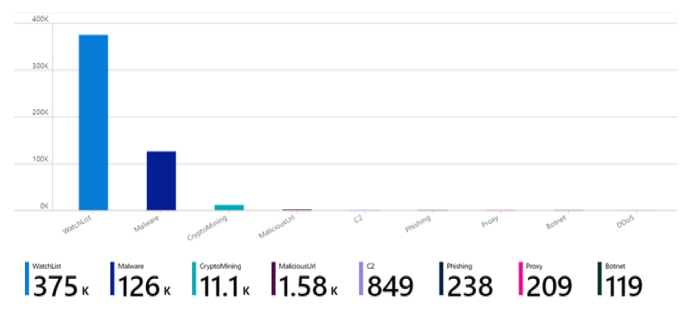

脅威の種類別に脅威インジケーターを示す新しいグラフを追加します。 ページの下部までスクロールし、 [クエリの追加] を選択します。

Log Analytics ワークスペースのログ クエリのテキスト ボックスに次のテキストを追加します。

ThreatIntelligenceIndicator | summarize count() by ThreatType前述の例で使用した次の項目の詳細については、Kusto ドキュメントを参照してください。

[視覚化] ドロップダウン メニューで、[横棒グラフ] を選択します。

[編集完了] を選択し、ブックの新しいグラフを表示します。

ブックには、Microsoft Sentinel のあらゆる側面に関する分析情報を提供する、強力な対話型ダッシュボードが用意されています。 ブックを使用して多くのタスクを実行できます。提供されているテンプレートは、優れた出発点となります。 テンプレートをカスタマイズするか、多数のデータ ソースを組み合わせて新しいダッシュボードを作成し、独自の方法でデータを視覚化できます。

Microsoft Sentinel ブックは Azure Monitor ブックに基づいているため、広範なドキュメントや多くのテンプレートを利用できます。 詳細については、「Azure Monitor ブックを使用した対話型レポートの作成」を参照してください。

また、GitHub 上に Azure Monitor ブックの充実したリソースがあり、他のテンプレートをダウンロードしたり、自分のテンプレートを投稿したりすることができます。

関連するコンテンツ

詳細については、次の記事をご覧ください。

- Microsoft Sentinel の脅威インテリジェンスについて。

- Microsoft Azure Sentinel を STIX、TAXII 脅威インテリジェンス フィードに接続する。

- Microsoft Sentinel と簡単に統合できる TIP、TAXII フィード、エンリッチメントを確認する。

KQL の詳細については、「Kusto 照会言語 (KQL) の概要」を参照してください。

その他のリソース: