脅威インテリジェンス プラットフォームを Microsoft Sentinel に接続する

Note

このデータ コネクタは非推奨になる予定です。 詳細については、正確なタイムラインで公開されます。 今後の新しいソリューションでは、新しい Threat Intelligence Upload Indicators API データ コネクタを使います。 詳細については、「upload API を使用して脅威インテリジェンス プラットフォームを Microsoft Sentinel に接続する」を参照してください。

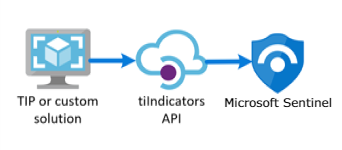

多くの組織では、脅威インテリジェンス プラットフォーム (TIP) ソリューションを使って、さまざまなソースからの脅威インジケーター フィードを集約しています。 集計されたフィードから、データがキュレーションされ、ネットワーク デバイス、EDR/XDR ソリューション、Microsoft Sentinel などのセキュリティ情報およびイベント管理 (SIEM) ソリューションなどのセキュリティ ソリューションに適用されます。 TIP データ コネクタを使用すると、これらのソリューションを使用して、脅威インジケーターを Microsoft Sentinel にインポートできます。

TIP データ コネクタは Microsoft Graph Security tiIndicators API と連携してこのプロセスを実現するため、このコネクタを使用して、API とやり取りする任意のカスタム TIP から Microsoft Sentinel (および Defender XDR など、ほかの Microsoft セキュリティ ソリューション) にインジケーターを送信できます。

Note

米国政府機関クラウドにおける機能使用可否の詳細については、「米国政府機関のお客様向けのクラウド機能の利用可能性」に記載されている Microsoft Sentinel テーブルを参照してください。

Microsoft Sentinel の脅威インテリジェンス、特に Microsoft Sentinel と統合できる TIP 製品について詳しく説明します。

重要

Microsoft Sentinel は、Microsoft Defender ポータルの Microsoft の統合セキュリティ オペレーション プラットフォーム内で一般提供されています。 プレビューでは、Microsoft Defender XDR または E5 ライセンスなしで Microsoft Sentinel を Defender ポータルで利用できます。 詳しくは、「Microsoft Defender ポータルの Microsoft Sentinel」を参照してください。

前提条件

- コンテンツ ハブ内のスタンドアロン コンテンツまたはソリューションをインストール、更新、または削除するには、リソース グループ レベルでの Microsoft Sentinel 共同作成者ロールが必要です。

- TIP 製品または Microsoft Graph TI Indicators API との直接統合を使用するその他のカスタム アプリケーションにアクセス許可を付与するには、セキュリティ管理者 Microsoft Entra ロール、または同等のアクセス許可が必要です。

- 脅威インジケーターを保存するには、Microsoft Azure Sentinel ワークスペースに対する読み取りおよび書き込みアクセス許可が必要です。

手順

統合された TIP またはカスタム脅威インテリジェンス ソリューションから Microsoft Sentinel に脅威インジケーターをインポートするには、次の手順に従います。

- Microsoft Entra ID からアプリケーション ID とクライアント シークレットを取得します。

- この情報を TIP ソリューションまたはカスタム アプリケーションに入力します。

- Microsoft Sentinel で TIP データ コネクタを有効にします。

Microsoft Entra ID からアプリケーション ID とクライアント シークレットにサインアップします

TIP を使用しているか、カスタム ソリューションを使用しているかにかかわらず、tiIndicators API では、フィードを接続して脅威インジケーターを送信できるようにするための基本的な情報が必要になります。 次の 3 つの情報が必要になります。

- アプリケーション (クライアント) ID

- ディレクトリ (テナント) ID

- クライアント シークレット

この情報は、アプリの登録を通じて Microsoft Entra ID から取得できます。これには、次の 3 つの手順が含まれます。

- アプリを Microsoft Entra ID に登録します。

- アプリから Microsoft Graph tiIndicators API に接続して脅威インジケーターを送信するために必要な、アクセス許可を指定します。

- これらのアクセス許可をこのアプリケーションに付与するために、組織から同意を得ます。

演Microsoft Entra ID でアプリケーションを登録する

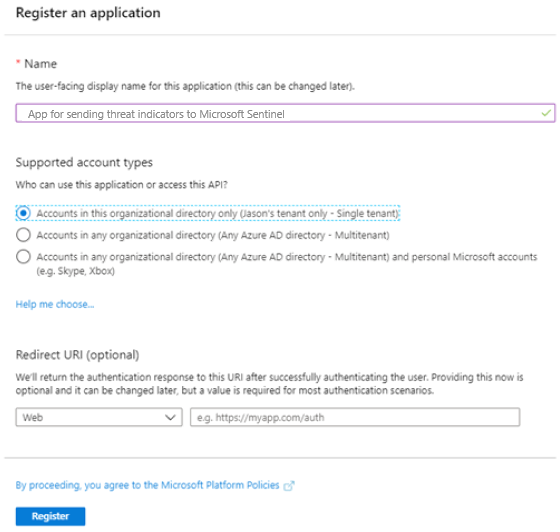

Azure portal で、[Microsoft Entra ID] に移動します。

メニューで [アプリの登録] を選択し、[新規登録] を選択します。

アプリケーション登録の名前を選択し、[シングル テナント] を選択してから、[登録] を選択します。

開いた画面で、[アプリケーション (クライアント) ID] と [ディレクトリ (テナント) ID] の値をコピーします。 これら 2 つの情報は、Microsoft Sentinel に脅威インジケーターを送信する TIP またはカスタム ソリューションを構成するために後で必要になります。 必要な 3 番目の情報であるクライアント シークレットは、後で提供されます。

アプリケーションに必要なアクセス許可を指定する

Microsoft Entra ID のメイン ページに戻ります。

メニューで [アプリの登録] を選択し、新しく登録したアプリを選択します。

次に、[API のアクセス許可]>[アクセス許可の追加] の順に選択します。

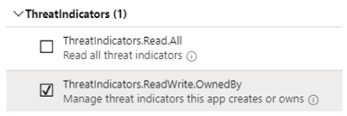

[API の選択] ページで、 [Microsoft Graph] API を選択します。 次に、Microsoft Graph のアクセス許可の一覧から選択します。

[アプリケーションに必要なアクセス許可の種類] のプロンプトが表示されたら、[アプリケーションのアクセス許可] を選択します。 このアクセス許可は、アプリ ID とアプリ シークレット (API キー) で認証するアプリケーションで使用される種類です。

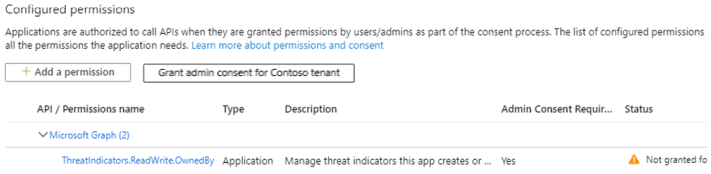

[ThreatIndicators.ReadWrite.OwnedBy] を選択し、次に [アクセス許可の追加] を選択して、このアクセス許可をアプリのアクセス許可の一覧に追加します。

これらのアクセス許可を付与するために組織から同意を得る

同意を付与するには、特権ロールが必要です。 詳細については、「アプリケーションに対してテナント全体の管理者の同意を付与する」を参照してください。

アプリに同意が付与されると、[状態] に緑色のチェックマークが表示されます。

アプリが登録され、アクセス許可が付与されたら、アプリのクライアント シークレットを取得する必要があります。

Microsoft Entra ID のメイン ページに戻ります。

メニューで [アプリの登録] を選択し、新しく登録したアプリを選択します。

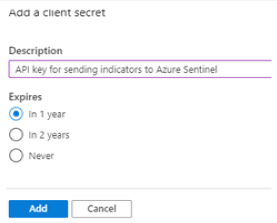

メニューで [証明書とシークレット] を選択します。 次に [新しいクライアント シークレット] を選択して、アプリのシークレット (API キー) を受け取ります。

[追加]を選択し、クライアント シークレットをコピーします。

重要

クライアント シークレットは、このページから離れる前にコピーする必要があります。 このページから離れた場合、このシークレットを再度取得することはできません。 TIP またはカスタム ソリューションを構成するときに、この値が必要になります。

この情報を TIP ソリューションまたはカスタム アプリケーションに入力する

以上で、Microsoft Sentinel に脅威インジケーターを送信するための TIP またはカスタム ソリューションの構成に必要な 3 つの情報がすべて揃いました。

- アプリケーション (クライアント) ID

- ディレクトリ (テナント) ID

- クライアント シークレット

必要に応じて、統合された TIP またはカスタム ソリューションの構成に、これらの値を入力します。

ターゲット製品として、Azure Sentinel を指定します。 (Microsoft Sentinel を指定すると、エラーが発生します)。

アクションとして、アラートを指定します。

この構成が完了すると、TIP またはカスタム ソリューションから、Microsoft Graph tiIndicators API を介して、Microsoft Sentinel に向けて脅威インジケーターが送信されます。

Microsoft Sentinel で TIP データ コネクタを有効にする

統合プロセスの最後の手順は、Microsoft Sentinel で TIP データ コネクタを有効にすることです。 コネクタを有効にすると、TIP またはカスタム ソリューションから送信された脅威インジケーターを Microsoft Sentinel で受信できます。 これらのインジケーターは、組織のすべての Microsoft Sentinel ワークスペースで使用できます。 ワークスペースごとに TIP データ コネクタを有効にするには、次の手順に従います。

Azure portal の Microsoft Sentinel の [コンテンツ管理] で、[コンテンツ ハブ] を選択します。

Defender ポータルの Microsoft Sentinel では、[Microsoft Sentinel]>[コンテンツ管理]>[コンテンツ ハブ] を選択します。脅威インテリジェンス ソリューションを見つけて選択します。

[インストール/更新] ボタンを選択します。

[インストール/更新] ボタンを選択します。ソリューション コンポーネントを管理する方法の詳細については、すぐに使えるコンテンツの検出とデプロイに関するページを参照してください。

TIP データ コネクタを構成するには、[構成]>[データ コネクタ] を選択します。

[脅威インテリジェンス プラットフォーム] (非推奨となる予定) データ コネクタを見つけて選択し、続いて [コネクタ ページを開く] を選択します。

既にアプリの登録を終え、脅威インジケーターを送信するよう TIP またはカスタム ソリューションを設定したので、あとは [接続] を選択するだけです。

数分以内に、脅威インジケーターが Microsoft Sentinel ワークスペースに送られるようになります。 新しいインジケーターは、Microsoft Sentinel メニューからアクセスできる [脅威インテリジェンス] ペインで確認できます。

関連するコンテンツ

この記事では、TIP を Microsoft Sentinel に接続する方法について説明しました (ここで使用した方法は非推奨となる予定です)。 推奨される方法を使用して TIP を接続するには、「upload API を使用して TIP を接続する」を参照してください。

- データと潜在的な脅威を可視化する方法についての説明。

- Microsoft Sentinel を使用した脅威の検出の概要。