SAP システムを Microsoft Sentinel に接続する

SAP アプリケーション向け Microsoft Sentinel ソリューションが正しく動作するには、最初に SAP データを Microsoft Sentinel に取り込む必要があります。 これを行うには、Microsoft Sentinel SAP データ コネクタ エージェントをデプロイするか、SAP 向け Microsoft Sentinel エージェントレス データ コネクタを接続します。 ページの上部にある、環境に一致するオプションを選択します。

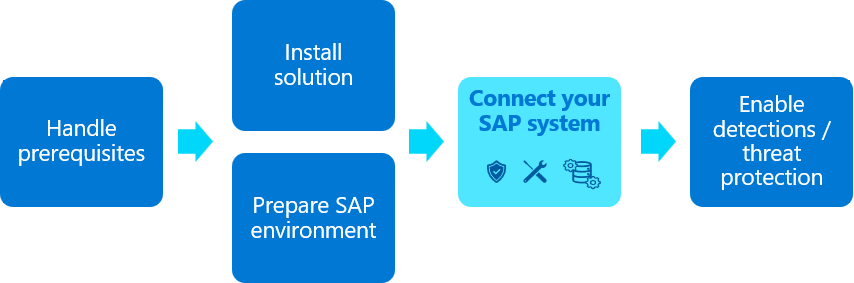

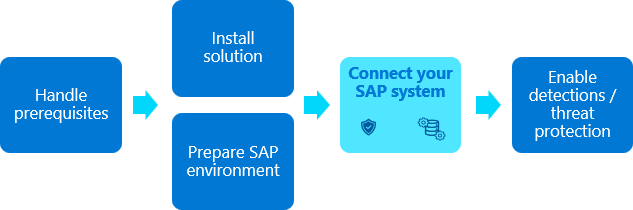

この記事では、SAP アプリケーション用の Microsoft Sentinel ソリューションの 1 つをデプロイする 3 番目の手順について説明します。

この記事の内容は、セキュリティ、インフラストラクチャ、SAP BASIS チームに関係します。 この記事の手順は、必ず示された順序で実行してください。

この記事の内容は、お客様のセキュリティ チームに関連するもので、お客様の SAP BASIS チームから提供された情報を使用しています。

重要

Microsoft Sentinel のエージェントレス ソリューションは、リリース前の製品として限定プレビュー段階にあり、商用リリース前に大幅に変更される可能性があります。 Microsoft では、ここに記載されている情報について、明示的であれ黙示的であれ、一切保証していません。 エージェントレス ソリューションへのアクセスには登録も必要であり、プレビュー期間中は承認されたお客様とパートナーのみが利用できます。 詳細については、「SAP 向け Microsoft Sentinel がエージェントレスに」を参照してください。

前提条件

SAP システムを Microsoft Sentinel に接続する前に、以下を確認します。

- すべての配置前提条件が満たされていることを確認します。 詳しくは、「SAP アプリケーション用の Microsoft Sentinel ソリューションをデプロイするための前提条件」をご覧ください。

SAP アプリケーション向け Microsoft Sentinel ソリューションが Microsoft Sentinel ワークスペースにインストールされていることを確認します

SAP システムが配置用に完全に準備されていることを確認します。

SNC 経由で Microsoft Sentinel と通信するためにデータ コネクタ エージェントを配置する場合は、[セキュリティで保護された接続に SNC を使用するようにシステムを構成する] が完了していることを確認します。

Microsoft Sentinel SAP エージェントレス ソリューションが Microsoft Sentinel ワークスペースにインストールされていることを確認します

SAP システムが配置用に完全に準備されていることを確認します。

「コンテンツ ハブからソリューションをインストールする」の説明に従って DCR が構成されていることを確認します。

デモ ビデオを見る

この記事で説明されている配置プロセスを説明した次のビデオ デモのいずれかをご覧ください。

ポータルのオプションについての詳細:

Azure KeyVault の使用に関する詳細が含まれています。 音声なし、キャプション付きのデモのみ:

仮想マシンを作成し、資格情報へのアクセスを構成する

最適なパフォーマンスを確保し、潜在的な競合を回避するために、データ コネクタ エージェント コンテナー用の専用の仮想マシンを作成することをお勧めします。 詳細については、データ コネクタ エージェント コンテナーの前提条件に関する記事を参照してください。

SAP シークレットと認証シークレットは、Azure Key Vault に保存することをお勧めします。 キー コンテナーへのアクセス方法は、仮想マシン (VM) が配置されている場所によって異なります。

| デプロイ方法 | アクセス方法 |

|---|---|

| Azure VM 上のコンテナー | Azure Key Vault にアクセスするには、Azure のシステム割り当てマネージド ID を使用することをお勧めします。 システム割り当てマネージド ID を使用できない場合は、Microsoft Entra ID 登録済みアプリケーション サービス プリンシパルを使って、または最後の手段としては構成ファイルを使って、Azure Key Vault に対するコンテナーの認証を行うこともできます。 |

| オンプレミスの VM 上のコンテナー、またはサード パーティのクラウド環境上の VM | Microsoft Entra ID 登録済みアプリケーション サービス プリンシパルを使用して Azure Key Vault に対して認証します。 |

登録済みアプリケーションまたはサービス プリンシパルを使用できない場合は、構成ファイルを使用して資格情報を管理しますが、この方法は推奨されません。 詳細については、「構成ファイルを使用してデータ コネクタを配置する」を参照してください。

詳細については、以下を参照してください:

通常、仮想マシンはインフラストラクチャ チームによって作成されます。 資格情報へのアクセスの構成とキー コンテナーの管理は、通常、セキュリティ チームによって行われます。

Azure VM でマネージド ID を作成する

次のコマンドを実行して Azure に VM を作成します (

<placeholders>はお使いの環境での実際の名前に置き換えてください)。az vm create --resource-group <resource group name> --name <VM Name> --image Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest --admin-username <azureuser> --public-ip-address "" --size Standard_D2as_v5 --generate-ssh-keys --assign-identity --role <role name> --scope <subscription Id>詳細については、「クイック スタート: Azure CLI を使用して Linux 仮想マシンを作成する」を参照してください。

重要

VM を作成したら、必ず、組織に適切なセキュリティ要件とセキュリティ強化手順を適用してください。

このコマンドにより VM リソースが作成され、次のような出力が生成されます。

{ "fqdns": "", "id": "/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourceGroups/resourcegroupname/providers/Microsoft.Compute/virtualMachines/vmname", "identity": { "systemAssignedIdentity": "yyyyyyyy-yyyy-yyyy-yyyy-yyyyyyyyyyyy", "userAssignedIdentities": {} }, "location": "westeurope", "macAddress": "00-11-22-33-44-55", "powerState": "VM running", "privateIpAddress": "192.168.136.5", "publicIpAddress": "", "resourceGroup": "resourcegroupname", "zones": "" }systemAssignedIdentity GUID をコピーします。これは後の手順で使用します。 これは、ご自分のマネージド ID です。

Key Vault を作成します

この手順では、SAP 認証シークレットなどのエージェント構成情報を格納するキー コンテナーを作成する方法について説明します。 既存のキー コンテナーを使う場合は、手順 2 に直接進んでください。

キー コンテナーを作成するには:

<placeholder>の値を実際の名前に置き換えて、次のコマンドを実行します。az keyvault create \ --name <KeyVaultName> \ --resource-group <KeyVaultResourceGroupName>キー コンテナーの名前と、そのリソース グループの名前をコピーしておきます。 次の手順でキー コンテナーのアクセス許可を割り当て、デプロイ スクリプトを実行するときに、これらが必要になります。

キー コンテナーのアクセス許可を割り当てる

キー コンテナーで、先ほど作成してコピーした ID に Azure のキー コンテナー シークレット閲覧者ロールを割り当てます。

同じキー コンテナーで、データ コネクタ エージェントを構成するユーザーに次の Azure ロールを割り当てます。

- エージェントをデプロイする、キー コンテナー共同作成者

- 新しいシステムを追加する、キー コンテナー シークレット責任者

ポータルからデータ コネクタ エージェントを配置する (プレビュー)

VM とキー コンテナーの作成が済んだので、次の手順は、新しいエージェントを作成し、いずれかの SAP システムに接続することです。 1 つのマシン上で複数のデータ コネクタ エージェントを実行できますが、まずは 1 つだけ実行し、パフォーマンスを監視してから、コネクタ数を段階的に増やすことをお勧めします。

この手順では、新しいエージェントを作成し、Azure ポータルまたは Defender ポータルを使用して SAP システムに接続する方法について説明します。 この手順は、セキュリティチームが SAP BASIS チームの支援を得ながら実行することをお勧めします。

ポータルからのデータ コネクタ エージェントの配置は、Azure portal と、ワークスペースを統合セキュリティ運用プラットフォームにオンボードした場合には Defender ポータルの両方からサポートされます。

配置はコマンド ラインからもサポートされていますが、一般的な配置にはポータルを使用することをお勧めします。 コマンド ラインを使用して配置されたデータ コネクタ エージェントは、ポータル経由ではなく、コマンド ライン経由でのみ管理できます。 詳細については、「コマンド ラインから SAP データ コネクタ エージェントをデプロイする」を参照してください。

重要

コンテナーの配置と SAP システムへの接続の作成を Azure ポータルから行う機能は、現在プレビュー段階です。 Azure プレビューの追加使用条件には、ベータ版、プレビュー版、またはまだ一般提供されていない Azure 機能に適用される追加の法律条項が含まれています。

前提条件:

ポータルを使用してデータ コネクタ エージェントを配置するには、次が必要です。

- マネージド ID または登録済みアプリケーションを使用した認証

- Azure Key Vault に格納された資格情報

これらの前提条件が満たされていない場合は、代わりにコマンド ラインから SAP データ コネクタ エージェントを配置します。

データ コネクタ エージェントを配置するには、データ コネクタ エージェント マシンに対する sudo 権限またはルート権限も必要です。

Secure Network Communications (SNC) を使って、セキュリティ保護された接続経由で NetWeaver/ABAP ログを取り込みたい場合には、次のものが必要です。

sapgenpseバイナリとlibsapcrypto.soライブラリへのパス- クライアント証明書の詳細

詳細については、「セキュリティで保護された接続に SNC を使用するようにシステムを構成する」を参照してください。

データ コネクタ エージェントを配置するには次を行います。

エージェントをインストールする予定の新しく作成した VM に、sudo 特権を持つユーザーとしてサインインします。

マシンに SAP NetWeaver SDK をダウンロードまたは転送します。

Microsoft Sentinel 上で、[構成]>[データ コネクタ] の順に選択します。

検索バーに「SAP」と入力します。 検索結果から SAP 向け Microsoft Sentinel を選んで、[コネクタ ページを開く] を選びます。

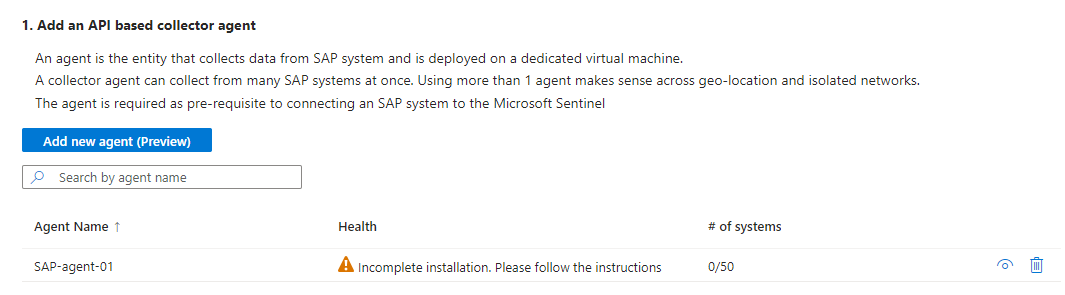

[Configuration] 領域で、[Add new agent (Preview)] を選択します。

[コレクター エージェントの作成] ウィンドウで、次のエージェントの詳細を入力します。

名前 説明 エージェント名 組織用に、わかりやすいエージェント名を入力します。 名前に含めることができるのは次の種類の文字のみという点を除き、特定の名前付け規則は推奨していません。 - a-z

- A-Z

- 0-9

- _ (アンダースコア)

- から始めます。 (ピリオド)

- - (ダッシュ)

サブスクリプション / キー コンテナー それぞれのドロップダウンから [サブスクリプション] と [キー コンテナー] を選びます。 エージェント VM 上の NWRFC SDK zip ファイル パス SAP NetWeaver リモート関数呼び出し (RFC) ソフトウェア開発キット (SDK) アーカイブ (.zip ファイル) が含まれる VM 内のパスを入力します。

このパスに、構文<path>/NWRFC<version number>.zipの SDK バージョン番号が含まれていることを確認します。 (例:/src/test/nwrfc750P_12-70002726.zip)。SNC 接続サポートを有効にする SNC を使用してセキュリティで保護された接続経由で NetWeaver/ABAP ログを取り込むことを選択します。

このオプションを選ぶ場合は、sapgenpseバイナリとlibsapcrypto.soライブラリが含まれるパスを、[エージェント VM 上の SAP 暗号化ライブラリ パス] に入力します。

SNC 接続を使う場合は、エージェントのデプロイを終えた後で戻って SNC 接続を有効にすることはできないため、この段階で [SNC 接続サポートを有効にする] を選んでください。 後でこの設定を変更する場合は、代わりに新しいエージェントを作成することをお勧めします。Azure Key Vault に対する認証 マネージド ID を使ってキー コンテナーに対する認証を行うには、既定で選ばれる [マネージド ID] オプションのままにします。 登録済みアプリケーションを使ってキー コンテナーの認証を行うには、[アプリケーション ID] を選びます。

事前にマネージド ID または登録済みアプリケーションを設定しておく必要があります。 詳しくは、「仮想マシンを作成し、資格情報へのアクセスを構成する」をご覧ください。次に例を示します。

![[Create a collector agent] 領域のスクリーンショット。](media/deploy-data-connector-agent-container/create-agent-managed-id.png)

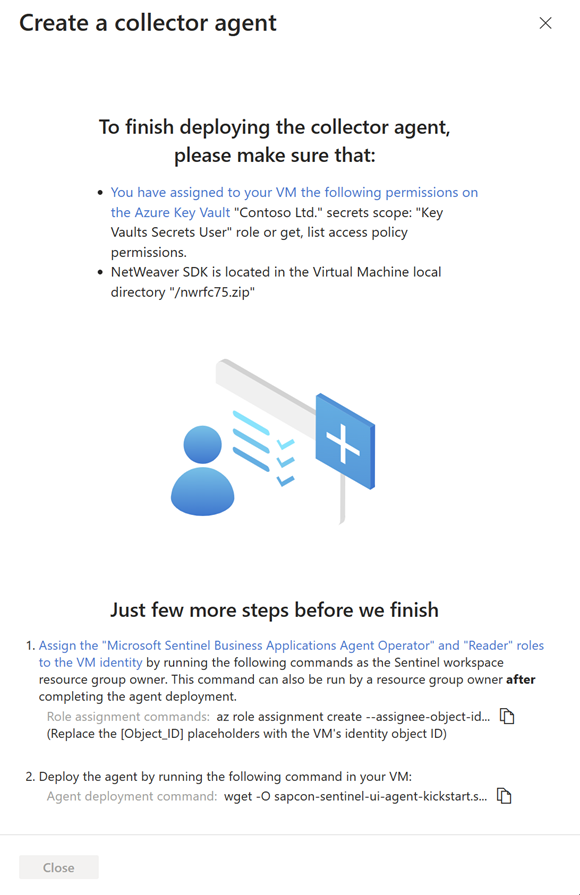

[Create] を選択し、デプロイを完了する前にレコメンデーションを確認します。

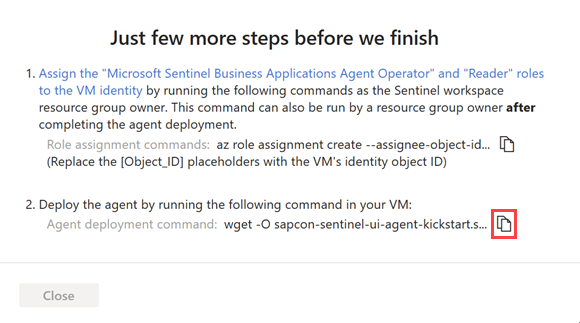

SAP データ コネクタ エージェントをデプロイするには、Microsoft Sentinel Business Applications エージェント オペレーターと閲覧者のロールを使って、Microsoft Sentinel ワークスペースへの特定のアクセス許可を、エージェントの VM ID に付与する必要があります。

このステップでコマンドを実行するには、Microsoft Sentinel ワークスペースのリソース グループ所有者である必要があります。 ワークスペースのリソース グループ所有者でない場合は、エージェントのデプロイが完了した後でこの手順を実行することもできます。

あと数ステップで完了ですの下にある手順 1 の "ロール割り当てコマンド" をコピー し、エージェント VM 上で実行し、

[Object_ID]プレースホルダーを VM ID のオブジェクト ID に置き換えます。 次に例を示します。![ステップ 1 のコマンドの [コピー] アイコンのスクリーンショット。](media/deploy-data-connector-agent-container/finish-agent-deployment-role.png)

Azure 上では、VM ID のオブジェクト ID は次のようにして見つけます。

マネージド ID の場合、オブジェクト ID は VM の [ID] ページに一覧表示されます。

サービス プリンシパルの場合は、Azure の [エンタープライズ アプリケーション] に移動します。 [すべてのアプリケーション] を選択し、VM を選択します。 オブジェクト ID が [概要] ページに表示されます。

このコマンドは、Microsoft Sentinel Business Applications エージェント オペレーターと閲覧者の Azure ロールを、VM のマネージド ID またはアプリケーション ID に割り当てます。これには、ワークスペース内の指定されたエージェントのデータのスコープのみが含まれます。

重要

CLI 経由で Microsoft Sentinel Business Applications エージェント オペレーター ロールと閲覧者ロールを割り当てると、ワークスペース内の指定されたエージェントのデータのスコープに対してのみ、ロールが割り当てられます。 これは最も安全であるため、推奨されるオプションです。

Azure portal 経由でロールを割り当てる必要がある場合は、Microsoft Sentinel ワークスペースのみなどの小さなスコープでロールを割り当てることをお勧めします。

ステップ 2 のエージェント デプロイ コマンドの横にある [コピー]

![エージェントの配置コマンドの横にある [コピー] アイコンのスクリーンショット。](media/deploy-data-connector-agent-container/copy-icon.png) を選びます。 次に例を示します。

を選びます。 次に例を示します。

コマンド ラインを別の場所にコピーし、[閉じる] を選択します。

関連するエージェント情報が Azure Key Vault に展開され、新しいエージェントが [Add an API based collector agent] の下の表に表示されます。

この段階では、エージェントの [正常性] 状態は、[インストールが完了していません。指示に従ってください] です。 エージェントが正常にインストールされると、状態が [エージェントは正常] に変わります。 更新には最大で 10 分かかります。 次に例を示します。

Note

この表には、Azure portal を使ってデプロイしたエージェントのエージェント名と正常性状態のみが表示されます。 コマンド ラインを使ってデプロイされたエージェントは、ここには表示されません。 詳細については、代わりに [コマンド ライン] タブを参照してください。

エージェントをインストールする VM でターミナルを開き、前のステップでコピーしたエージェント配置コマンドを実行します。 この手順には、データ コネクタ エージェント マシンに対する sudo 権限またはルート権限が必要です。

このスクリプトは、OS のコンポーネントを更新し、Azure CLI、Docker ソフトウェア、その他の必要なユーティリティ (jq、netcat、curl など) をインストールします。

必要に応じてスクリプトに追加のパラメーターを指定し、コンテナーの配置をカスタマイズします。 使用可能なコマンド ライン オプションの詳細については、「Kickstart スクリプト リファレンス」を参照してください。

コマンドをもう一度コピーする必要がある場合は、[正常性] 列の右にある [表示]

![[正常性] 列の横にある [表示] アイコンのスクリーンショット。](media/deploy-data-connector-agent-container/view-icon.png) を選択し、右下のエージェント デプロイ コマンドの横にあるコマンドをコピーします。

を選択し、右下のエージェント デプロイ コマンドの横にあるコマンドをコピーします。SAP アプリケーション向け Microsoft Sentinel ソリューションの [データ コネクタ] ページ上の [構成] 領域で [新しいシステムの追加 (プレビュー)] を選択し、次の詳細を入力します。

[エージェントの選択] では、前に作成したエージェントを選択します。

[システム識別子] では、サーバーの種類を選択します。

- ABAP サーバー

- ABAP SAP セントラル サービス (ASCS) の一部としてメッセージ サーバーを使用する場合はメッセージ サーバー。

続いて、サーバーの種類に関連する詳細を定義します。

- ABAP サーバーの場合は、ABAP アプリケーション サーバーの IP アドレス/FQDN、システム ID と番号、およびクライアント ID を入力します。

- メッセージ サーバーの場合は、メッセージ サーバーの IP アドレス/FQDN、ポート番号またはサービス名、ログオン グループを入力します

完了したら、[次へ: 認証] を選択します。

次に例を示します。

![[新しいシステムの追加] 領域の [システム設定] タブのスクリーンショット。](media/deploy-data-connector-agent-container/create-system.png)

[認証] タブで、次の詳細を入力します。

- 基本認証の場合は、ユーザーとパスワードを入力します。

- エージェントの設定時に SNC 接続を選択した場合は、[SNC] を選択し、証明書の詳細を入力します。

完了したら、[次へ: ログ] を選びます。

[ログ] タブでは、SAP から取り込むログを選択し、さらに [次へ: 確認して作成] を選択します。 次に例を示します。

![[新しいシステムの追加] サイド ウィンドウの [ログ] タブのスクリーンショット。](media/deploy-data-connector-agent-container/logs-page.png)

(省略可能) SAP PAHI テーブルを監視する際に最適な結果を得るには、[構成履歴] を選択します。 詳細については、「PAHI テーブルが定期的に更新されていることを確認する」を参照してください。

指定した設定を確認します。 [戻る] を選んで設定を変更するか、[デプロイ] を選んでシステムをデプロイします。

定義したシステム構成は、デプロイ時に定義した Azure Key Vault にデプロイされます。 システムの詳細が [Configure an SAP system and assign it to a collector agent] の下の表に表示されます。 この表には、ポータルまたは別の方法を使って追加したシステムの関連エージェント名、SAP システム ID (SID)、および正常性状態が表示されます。

この段階では、システムの [Health] 状態は [Pending] になっています。 エージェントが正常に更新されると、Azure Key Vault から構成がプルされ、状態が [System healthy] に変わります。 更新には最大で 10 分かかります。

エージェントレス データ コネクタを接続する

Microsoft Sentinel の [構成]>[データ コネクタ] ページで、[クラウド コネクタを介した SAP ABAP および S/4 (プレビュー)] データ コネクタを見つけます。

[構成] エリアの [Connect an SAP integration suite to Microsoft Sentinel]\(SAP 統合スイートを Microsoft Sentinel に接続する\) で、[接続の追加] を選択します。

[エージェントレス接続] の作業ウィンドウに、次の詳細を入力します。

フィールド 説明 RFC 宛先の名前 BTP 宛先から取得された RFC 宛先の名前。 SAP エージェントレス クライアント ID プロセス統合ランタイム サービス キー JSON ファイルから取得された clientid 値。 SAP エージェントレス クライアント シークレット プロセス統合ランタイム サービス キー JSON ファイルから取得された clientsecret 値。 承認サーバー URL プロセス統合ランタイム サービス キー JSON ファイルから取得された tokenurlurl 値。 例: https://your-tenant.authentication.region.hana.ondemand.com/oauth/tokenIntegration Suite エンドポイント プロセス統合ランタイム サービス キー JSON ファイルから取得された url 値。 例: https://your-tenant.it-account-rt.cfapps.region.hana.ondemand.com

接続と正常性を確認する

SAP データ コネクタをデプロイしたら、エージェントの正常性と接続性を確認します。 詳細については、「SAP システムの正常性とロールを監視する」を参照してください。

次のステップ

コネクタが配置されたら、SAP アプリケーション向け Microsoft Sentinel ソリューションのコンテンツの配置に進みます。 具体的には、ウォッチリストの詳細を構成することは、検出と脅威保護を有効にする上で不可欠な手順です。