Microsoft Sentinel ソリューション用に SAP システムを構成する

この記事では、SAP データ コネクタに接続するために SAP 環境を準備する方法について説明します。 コンテナー化されたデータ コネクタ エージェントを使用しているかどうかによって、準備することが異なります。 ページの上部にある、環境に一致するオプションを選択します。

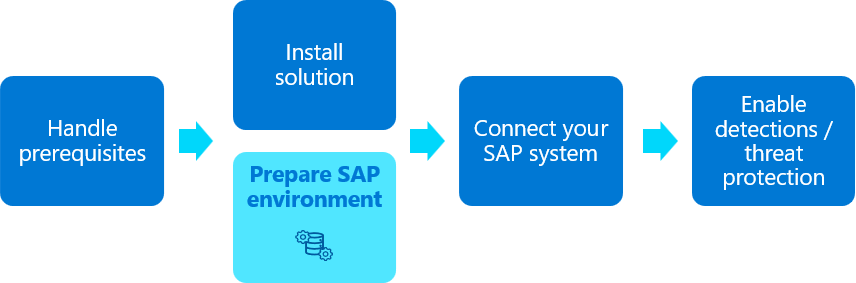

この記事は、SAP アプリケーション向け Microsoft Sentinel ソリューションをデプロイする 2 つ目の手順の一部です。

通常、この記事の手順は SAP BASIS チームが実行します。 エージェントレス ソリューションを使用している場合は、セキュリティ チームを関与させる必要がある場合もあります。

重要

Microsoft Sentinel のエージェントレス ソリューションは、リリース前の製品として限定プレビュー段階にあり、商用リリース前に大幅に変更される可能性があります。 Microsoft では、ここに記載されている情報について、明示的であれ黙示的であれ、一切保証していません。 エージェントレス ソリューションへのアクセスには登録も必要であり、プレビュー期間中は承認されたお客様とパートナーのみが利用できます。 詳細については、「SAP 向け Microsoft Sentinel がエージェントレスに」を参照してください。

前提条件

- 作業を開始する前に、SAP アプリケーション向け Microsoft Sentinel ソリューションをデプロイするための前提条件を必ず確認してください。

Microsoft Sentinel ロールを構成する

SAP データ コネクタが SAP システムに接続できるようにするには、この目的専用の SAP システム ロールを作成する必要があります。

ログの取得と攻撃かく乱応答アクションの両方を含めるには、/MSFTSEN/SENTINEL_RESPONDER ファイルからロールの認可を読み込むことで、このロールを作成することをお勧めします。

ログの取得のみを含めるには、NPLK900271 SAP 変更要求 (CR): K900271.NPL | R900271.NPL をデプロイすることで、このロールを作成することをお勧めします

他の CR をデプロイする場合と同様に、必要に応じてこれらの CR を SAP システムにデプロイします。 SAP CR のデプロイは、経験豊富な SAP システム管理者が行うことを強くお勧めします。 詳しくは、SAP のドキュメントをご覧ください。

または、MSFTSEN_SENTINEL_CONNECTOR ファイルからロールの認可を読み込みます。これには、データ コネクタが動作するためのすべての基本的なアクセス許可が含まれています。

経験豊富な SAP 管理者なら、ロールを手動で作成して、適切なアクセス許可を割り当てるかもしれません。 このような場合は、取り込むログに必要な関連する認可を使用して、ロールを手動で作成します。 詳細については、「必要な ABAP 承認」を参照してください。 このドキュメントの例では、/MSFTSEN/SENTINEL_RESPONDER という名前を使用しています。

ロールを構成するときは、次のことをお勧めします。

- PFCG トランザクションを実行して、Microsoft Sentinel のアクティブなロール プロファイルを生成します。

- ロール名として

/MSFTSEN/SENTINEL_RESPONDERを使用します。

MSFTSEN_SENTINEL_READER テンプレートを使用してロールを作成します。これには、データ コネクタが動作するためのすべての基本的なアクセス許可が含まれています。

詳細については、ロールの作成に関する SAP ドキュメントを参照してください。

ユーザーの作成

SAP システムに接続するには、SAP アプリケーション向け Microsoft Sentinel ソリューションにユーザー アカウントが必要です。 ユーザーを作成する場合:

- システム ユーザーを作成してください。

- 前の手順で作成した /MSFTSEN/SENTINEL_RESPONDER ロールをユーザーに割り当てます。

- システム ユーザーを作成してください。

- 前の手順で作成した MSFTSEN_SENTINEL_READER ロールをユーザーに割り当てます。

詳しくは、SAP のドキュメントをご覧ください。

SAP 監査を構成する

SAP システムの一部のインストールでは、監査ログが既定で有効になっていない場合があります。 SAP アプリケーション向け Microsoft Sentinel ソリューションのパフォーマンスと有効性の評価で最良の結果を得るには、SAP システムの監査を有効にし、監査パラメーターを構成します。 SAP HANA DB ログを取り込む場合は、SAP HANA DB の監査も有効にします。

特定のログだけでなく、監査ログの "すべての" メッセージの監査を構成することをお勧めします。 通常、インジェスト コストの違いは最小限であり、データは Microsoft Sentinel の検出や侵害後の調査やハンティングに役立ちます。

詳細については、SAP コミュニティと「Microsoft Sentinel で SAP HANA 監査ログを収集する」を参照してください。

安全な接続に SNC を使用するようにシステムを構成する

SAP データ コネクタ エージェントの既定では、リモート関数呼び出し (RFC) 接続と認証用のユーザー名とパスワードを使用して SAP サーバーに接続します。

ただし、場合によっては、暗号化されたチャネルで接続を確立したり、認証にクライアント証明書を使用したりする必要があります。 このような場合は、このセクションで説明するように、SAP のスマート ネットワーク コミュニケーション (SNC) を使用してデータ接続をセキュリティで保護します。

運用環境では、SAP 管理者に相談して、SNC を構成するためのデプロイ計画を作成することを強くお勧めします。 詳しくは、SAP のドキュメントをご覧ください。

SNC を構成する場合:

- エンタープライズ証明機関からクライアント証明書が発行された場合は、発行元の CA 証明書とルート CA 証明書を、データ コネクタ エージェントを作成する予定のシステムに転送します。

- データ コネクタ エージェントを使用している場合は、SAP データ コネクタ エージェント コンテナーを構成するときに、必ず関連する値も入力し、関連する手順を使用してください。 エージェントレス ソリューションを使用している場合、SNC 構成は SAP Cloud Connector で行われます。

SNC の詳細については、「RFC 統合における SAP SNC の概要 - SAP のブログ」を参照してください。

追加のデータ取得についてサポートを構成する (推奨)

この手順は省略可能ですが、SAP データ コネクタが SAP システムから次のコンテンツ情報を取得できるようにすることをお勧めします。

- DB テーブルとスプール出力のログ

- クライアント IP アドレス情報をセキュリティ監査ログから

SAP のバージョンに従って、Microsoft Sentinel GitHub リポジトリから関連する CR をデプロイします。

SAP Basis のバージョン 推奨される CR 750 以降 NPLK900202: K900202.NPL、R900202.NPL

この CR を次の SAP バージョンのいずれかにデプロイする場合は、2641084 - セキュリティ監査ログのデータに対する標準化された読み取りアクセス権もデプロイします。

- 750 SP04 から SP12

- 751 SP00 から SP06

- 752 SP00 から SP02740 NPLK900201: K900201.NPL、R900201.NPL 他の CR をデプロイする場合と同様に、必要に応じてこれらの CR を SAP システムにデプロイします。 SAP CR のデプロイは、経験豊富な SAP システム管理者が行うことを強くお勧めします。 詳しくは、SAP のドキュメントをご覧ください。

詳細については、SAP コミュニティと SAP ドキュメントを参照してください。

クライアント IP アドレス情報を Microsoft Sentinel に送信する際に SAP BASIS バージョン 7.31-7.5 SP12 をサポートするには、SAP テーブル USR41 のログ記録をアクティブにします。 詳しくは、SAP のドキュメントをご覧ください。

PAHI テーブルが定期的に更新されていることを確認する

SAP PAHI テーブルには、SAP システム、データベース、および SAP パラメーターの履歴に関するデータが含まれています。 場合によっては、構成に不足や問題があるため、SAP アプリケーション向け Microsoft Sentinel ソリューションで SAP PAHI テーブルを定期的に監視できないことがあります。 PAHI テーブルを更新し、それを頻繁に監視することが重要です。こうすることで、SAP アプリケーション向け Microsoft Sentinel ソリューションは、1 日を通していつでも発生する可能性のある疑わしいアクションに対してアラートを生成できます。 詳細については、以下を参照してください:

PAHI テーブルが定期的に更新される場合、SAP_COLLECTOR_FOR_PERFMONITOR ジョブがスケジュールされ、1 時間ごとに実行されます。

SAP_COLLECTOR_FOR_PERFMONITOR ジョブが存在しない場合は、必要に応じて構成してください。

詳細については、「Database Collector in Background Processing」(バックグラウンド処理におけるデータベース コレクター) と「Configuring the Data Collector」(データ コレクターの構成) を参照してください。

SAP BTP 設定を構成する

SAP BTP サブアカウントで、次のサービスのエンタイトルメントを追加します。

- SAP Integration Suite

- SAP Process Integration Runtime

- Cloud Foundry Runtime

Cloud Foundry Runtime のインスタンスを作成し、Cloud Foundry スペースの作成も行います。

SAP Integration Suite のインスタンスを作成します。

SAP BTP サブアカウント ユーザー アカウントにSAP BTP Integration_Provisioner ロールを割り当てます。

SAP Integration Suite で、Cloud Integration 機能を追加します。

次のプロセス統合ロールをユーザー アカウントに割り当てます。

- PI_Administrator

- PI_Integration_Developer

- PI_Business_Expert

これらのロールは、Cloud Integration 機能をアクティブ化した後にのみ使用できます。

サブアカウントに SAP Process Integration Runtime のインスタンスを作成します。

SAP Process Integration Runtime のサービス キーを作成し、JSON コンテンツを安全な場所に保存します。 SAP Process Integration Runtime のサービス キーを作成する前に、Cloud Integration 機能をアクティブ化する必要があります。

詳しくは、SAP のドキュメントをご覧ください。

SAP Cloud Connector の設定を構成する

SAP Cloud Connector をインストールします。 詳しくは、SAP のドキュメントをご覧ください。

クラウド コネクタ インターフェイスでサインインし、関連する資格情報を使用してサブアカウントを追加します。 詳しくは、SAP のドキュメントをご覧ください。

クラウド コネクタのサブアカウントで、バックエンド システムに新しいシステム マッピングを追加して、ABAP システムを RFC プロトコルにマップします。

負荷分散オプションを定義し、バックエンド ABAP サーバーの詳細を入力します。 この手順では、デプロイ プロセスの後半で使用するために、仮想ホストの名前を安全な場所にコピーします。

次の各関数名のシステム マッピングに新しいリソースを追加します。

RSAU_API_GET_LOG_DATA、SAP セキュリティ監査ログ データのフェッチ用

BAPI_USER_GET_DETAIL、SAP ユーザーの詳細の取得用

RFC_READ_TABLE、必要なテーブルからのデータの読み取り用

前に作成した仮想ホストを指す新しい宛先を SAP BTP に追加します。 次の詳細を使用して、新しい宛先を設定します。

[名前]: Microsoft Sentinel との接続に使用する名前を入力します

[型]:

RFC[プロキシの種類]:

On-Premise[ユーザー]: Microsoft Sentinel 用に先ほど作成した ABAP ユーザー アカウントを入力します

[承認の種類]:

CONFIGURED USER追加のプロパティ:

jco.client.ashost = <virtual host name>jco.client.client = <client e.g. 001>jco.client.sysnr = <system number = 00>jco.client.lang = EN

[場所]: 複数の Cloud Connector を同一の BTP サブアカウントに接続する場合にのみ必要です。 詳細については、SAP のドキュメントを参照してください。

SAP Integration Suite の設定を構成する

以前に作成した Microsoft Entra ID アプリ登録の接続の詳細を格納するための新しい OAuth2 クライアント資格情報作成します。

資格情報を作成するときに、次の詳細を入力します。

名前:

LogIngestionAPI[トークン サービス URL]:

https://login.microsoftonline.com/<your Microsoft Entra ID tenant ID>/oauth2/v2.0/token[クライアント ID]:

<your app registration client ID>[クライアント認証]: 本文パラメーターとして送信

スコープ:

https://monitor.azure.com//.default[コンテンツの種類] :

application/x-www-form-urlencoded

SAP 向け Microsoft Sentinel ソリューション パッケージをインポートしてデプロイする

SAP 向け Microsoft Sentinel ソリューション パッケージを https://aka.ms/SAPAgentlessPackage からダウンロードします。

ダウンロードしたパッケージを SAP Integration Suite にインポートします。

SAP 向け Microsoft Sentinel ソリューション パッケージを開き、アーティファクトを参照します。

[セキュリティ ログを Microsoft に送信する - アプリケーション レイヤー] アーティファクトを選択します。

[構成] を選択し、DCR の詳細を入力します。

[デプロイ] を選択して、SAP Cloud Integration をランタイム サービスとして使用して i-flow をデプロイします。