SAP の検出と脅威に対する保護を有効にする

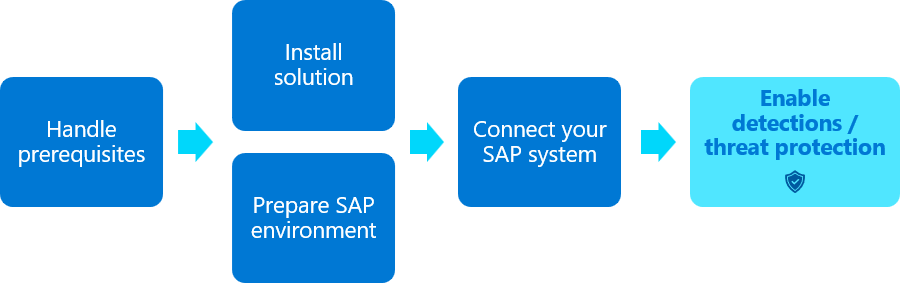

SAP 向け Microsoft Sentinel データ コレクターとソリューションをデプロイすると、不審なアクティビティが発生していないか SAP システムを監視し、脅威を特定できるようになりますが、ソリューションが SAP デプロイ用に最適化されていることを確認するには、追加の構成手順が必要です。 この記事では、SAP アプリケーション向け Microsoft Sentinel ソリューションで提供されるセキュリティ コンテンツを初めて使用する場合のベスト プラクティスについて説明します。これは、SAP 統合のデプロイに関する最後の手順です。

この記事の内容は、セキュリティ チームに関連します。

重要

現在、SAP アプリケーション向け Microsoft Sentinel ソリューションの一部のコンポーネントはプレビュー段階です。 Azure プレビューの追加使用条件には、ベータ版、プレビュー版、またはまだ一般提供されていない Azure 機能に適用される追加の法律条項が含まれています。

前提条件

この記事で説明する設定を構成する前に、Microsoft Sentinel SAP ソリューションをインストールし、データ コネクタを構成しておく必要があります。

詳細については、「コンテンツ ハブから SAP アプリケーション向け Microsoft Sentinel ソリューションをデプロイする」と「SAP アプリケーション向け Microsoft Sentinel ソリューションをデプロイする」を参照してください。

分析ルールの有効化を開始する

既定では、SAP アプリケーション向け Microsoft Sentinel ソリューションのすべての分析ルールは、アラート ルール テンプレートとして提供されています。 テンプレートを使用して一度に数個のルールを作成し、各シナリオを微調整する時間を確保するという段階的なアプローチをお勧めします。

テストが簡単であると考えられるため、次の分析ルールから始めることをお勧めします。

- 機密性の高い特権ユーザーの変更

- ログインした機密性の高い特権ユーザー

- 機密性の高い特権ユーザーが他のユーザーに変更を行っている

- 機密性の高いユーザーのパスワード変更とログイン

- クライアント構成の変更

- テストされた関数モジュール

詳細については、「組み込みの分析ルール」と「Microsoft Sentinel での脅威検出」を参照してください。

ウォッチリストを構成する

次のウォッチリストに顧客固有の情報を入力して、SAP アプリケーション向け Microsoft Sentinel ソリューションを構成します。

| ウォッチリスト名 | 構成の詳細 |

|---|---|

| SAP - システム |

[SAP - システム] ウォッチリストには、監視対象環境に存在する SAP システムを定義します。 システムごとに、以下を指定します。 - SID - 運用システムであるか、Dev/Test 環境であるか。 これをウォッチリストに定義しても課金には影響せず、分析ルールにのみ影響します。 たとえば、テスト中にテスト システムを運用システムとして使用する場合があります。 - わかりやすい説明 構成されたデータは一部の分析ルールによって使用されます。関連するイベントが開発システムまたは運用システムで発生した場合に異なる反応を示す可能性があります。 |

| SAP - ネットワーク |

[SAP - ネットワーク] ウォッチリストには、組織が使用しているすべてのネットワークの概要が表示されます。 主に、ユーザーのサインインがネットワークの既知のセグメント内から行われたかどうか、またはユーザーのサインイン元が予期せず変更されたかどうかを特定するために使用されます。 ネットワーク トポロジを文書化するには、さまざまな方法があります。 172.16.0.0/16 のような広範囲のアドレスを定義し、Corporate Network という名前を付けることができます。その範囲外からのサインインを追跡するには、これで十分です。 ただし、さらにセグメント化されたアプローチを使用すれば、変則的なアクティビティが発生した場合でも、それらをより効果的に把握できます。 たとえば、次のセグメントと地理的な場所を定義できます。 - 192.168.10.0/23: 西ヨーロッパ - 10.15.0.0/16: オーストラリア このような場合、Microsoft Sentinel は、最初のセグメントの 192.168.10.15 からのサインインと 2 つ目のセグメントの 10.15.2.1 からのサインインを区別できます。 そのような動作が異常であると特定された場合に、Microsoft Sentinel はアラートを発します。 |

|

SAP - 機密性の高い関数モジュール SAP - 機密性の高いテーブル SAP - 機密性の高い ABAP プログラム SAP - 機密性の高いトランザクション |

[機密性の高いコンテンツ ウォッチリスト] を使用すると、ユーザーが実行またはアクセスできる機密性の高いアクションやデータを特定できます。 ウォッチリストには、いくつかの既知の操作、テーブル、認可が事前に構成されていますが、SAP BASIS チームに相談して SAP 環境で機密性が高いと見なされる操作、トランザクション、認可、テーブルを特定し、必要に応じて一覧を更新することをお勧めします。 |

|

SAP - 機密性の高いプロファイル SAP - 機密性の高いロール SAP - 特権ユーザー SAP - クリティカル認可 |

SAP アプリケーション向け Microsoft Sentinel ソリューションは、SAP システムからユーザー データ ウォッチリストに収集されたユーザー データを使用して、機密性が高いと見なすユーザー、プロファイル、ロールを特定します。 サンプル データは既定でウォッチリストに含まれていますが、SAP BASIS チームに相談して組織内の機密性の高いユーザー、ロール、プロファイルを特定し、必要に応じて一覧を更新することをお勧めします。 |

最初のソリューション デプロイ後、ウォッチリストにデータが設定されるまでに時間がかかる場合があります。 編集対象のウォッチリストを開いたときに空だった場合は、数分待ってから再試行してください。

詳細については、「使用可能なウォッチリスト」を参照してください。

ブックを使用して SAP セキュリティ管理のコンプライアンスを確認する

SAP アプリケーション向け Microsoft Sentinel ソリューションには、SAP セキュリティ管理のコンプライアンスを確認するのに役立つ [SAP - セキュリティ監査コントロール] ブックが含まれています。 このブックには、実施されているセキュリティ コントロールと各管理のコンプライアンス状態の包括的なビューが用意されています。

詳細については、[SAP - セキュリティ監査コントロール] ブック (プレビュー) を使用して SAP セキュリティ コントロールのコンプライアンスを確認する方法に関する記事を参照してください。

次のステップ

Microsoft Sentinel を使用する SAP には、関数、プレイブック、ブックなど、確認すべきコンテンツが他にも多くがあります。 この記事では、いくつかの便利な出発点に焦点を当てています。SAP セキュリティ監視を最大限に利用するには、他のコンテンツを実装し続ける必要があります。

詳細については、以下を参照してください:

- SAP アプリケーション向け Microsoft Sentinel ソリューション - 関数リファレンス

- SAP アプリケーション向け Microsoft Sentinel ソリューション: セキュリティ コンテンツ リファレンス。

関連するコンテンツ

詳細については、以下を参照してください: