Microsoft Sentinel によるハンティング中にデータを追跡する

Microsoft Sentinel のハンティング ブックマークは、関連性があると思われるクエリとクエリ結果を保持するのに役立ちます。 また、メモやタグを追加することにより、コンテキストに関する所見を記録し、調査結果を参照することもできます。 ブックマークが設定されたデータは、自身とチームメイトが見ることができコラボレーションを簡単に行えるようにしています。 詳細については、「ブックマーク」を参照してください。

重要

Microsoft Sentinel は、Microsoft Defender ポータルの Microsoft の統合セキュリティ オペレーション プラットフォーム内で一般提供されています。 プレビューでは、Microsoft Defender XDR または E5 ライセンスなしで Microsoft Sentinel を Defender ポータルで利用できます。 詳細については、Microsoft Defender ポータルの Microsoft Sentinel に関する記事を参照してください。

ブックマークを追加する

ブックマークを作成して、クエリ、結果、観察値、および検出結果を保持します。

Azure portal の Microsoft Sentinel では、[脅威の管理] で、[ハンティング] を選択します。

Defender ポータルの Microsoft Sentinel では、[Microsoft Sentinel]>[脅威の管理]>[ハンティング] を選択します。[ハンティング] タブで、ハントを選択します。

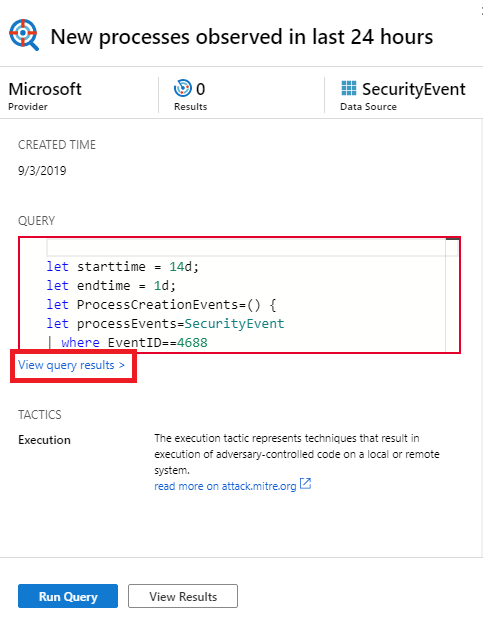

いずれかのハンティング クエリを選択します。

ハンティング クエリの詳細で、[クエリの実行] を選択します。

[View query results](クエリ結果の表示) を選択します。 次に例を示します。

このアクションにより、[ログ] ウィンドウにクエリ結果が表示されます。

ログ クエリ結果の一覧でチェック ボックスを使用して、興味のある情報が含まれている 1 つまたは複数の行を選択します。

[ブックマークの追加] を選択します。

右側の [ブックマークの追加] ウィンドウで、必要に応じてブックマーク名を更新し、タグを追加し、項目に関して興味深かったことを識別するために役立つメモを追加します。

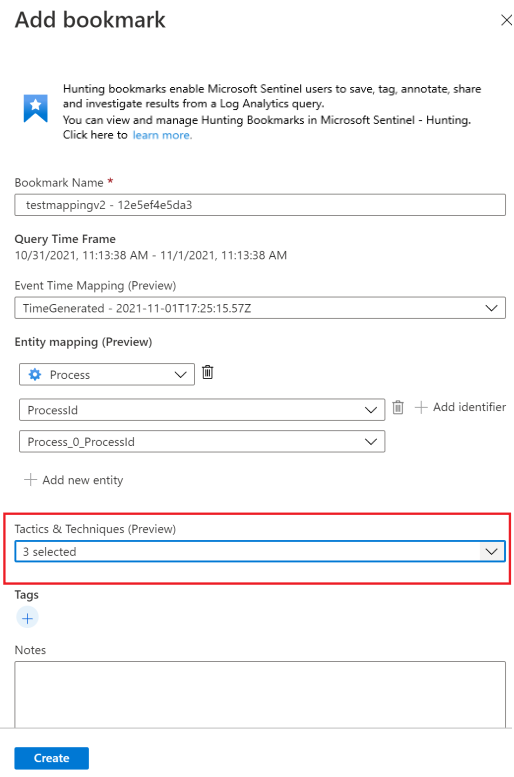

ブックマークは、必要に応じて MITRE ATT&CK 手法またはサブ手法にマップできます。 MITRE ATT&CK のマッピングは、ハンティング クエリ内のマップされた値から継承されますが、手動で作成することもできます。 [ブックマークの追加] ウィンドウの [戦術と手法] セクションのドロップダウン メニューから、目的の手法に関連付けられている MITRE ATT&CK 戦術を選択します。 メニューが展開され、すべての MITRE ATT&CK 手法が表示されます。このメニューでは複数の手法とサブ手法を選択できます。

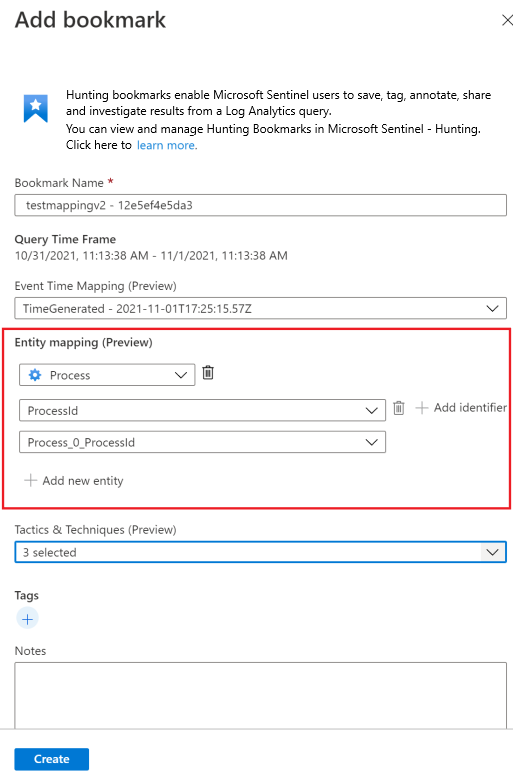

次に、ブックマークされたクエリ結果からエンティティの拡張セットを抽出し、さらに調査できます。 [エンティティ マッピング] セクションで、ドロップダウンを使用してエンティティの種類と識別子を選択します。 次に、対応する識別子を含むクエリ結果の列をマップします。 次に例を示します。

調査グラフでブックマークを表示するには、少なくとも 1 つのエンティティをマップする必要があります。 作成したアカウント、ホスト、IP、URL エンティティ型へのエンティティ マッピングがサポートされ、下位互換性が保持されます。

[保存] を選択して変更をコミットし、ブックマークを追加します。 ブックマークが設定されたすべてのデータは他の調査担当者と共有され、共同の調査エクスペリエンスに向けた最初の一歩となります。

このウィンドウが Microsoft Sentinel から開くたびに、ログクエリの結果にブックマークが設定されます。 たとえば、ナビゲーション バーから [全般]>[ログ] を選択したり、調査グラフでイベント リンクを選択したり、インシデントの完全な詳細からアラート ID を選択したりする場合です。 Azure Monitor から直接など、他の場所から [ログ] ウィンドウを開く場合、ブックマークを作成することはできません。

ブックマークを表示および更新する

[ブックマーク] タブからブックマークを見つけて更新します。

Azure portal の Microsoft Sentinel では、[脅威の管理] で、[ハンティング] を選択します。

Defender ポータルの Microsoft Sentinel では、[Microsoft Sentinel]>[脅威の管理]>[ハンティング] を選択します。ブックマークの一覧を表示するには、[ブックマーク] タブを選択します。

特定のブックマーク (複数可) を検索またはフィルター処理して見つけます。

個々のブックマークを選択すると、右側のウィンドウにブックマークの詳細が表示されます。

必要に応じて変更を加えます。 変更内容は自動的に保存されます。

調査グラフでのブックマークの探索

対話型のエンティティ-グラフ ダイアグラムおよびタイムラインを使用して、検出結果を表示、調査、および視覚的に伝達できる調査エクスペリエンスが開始することで、ブックマークされたデータを視覚化します。

[ブックマーク] タブで、調査するブックマーク (複数可) を選択します。

ブックマークの詳細で、少なくとも 1 つのエンティティが確実にマップされているようにします。

調査グラフのブックマークを表示するには、 [調査] を選びます。

調査グラフを使用する手順については、「調査グラフを使用して詳細を確認する」を参照してください。

新規または既存のインシデントにブックマークを追加する

[ハンティング] ページの [ブックマーク] タブからインシデントにブックマークを追加します。

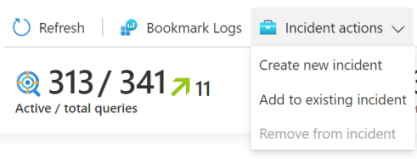

[ブックマーク] タブで、インシデントに追加するブックマーク (複数可) を選択します。

コマンド バーから [インシデント アクション] を選択します。

必要に応じて、 [新しいインシデントを作成する] または [既存のインシデントに追加] のどちらかを選択します。 その後、以下を実行します。

- 新しいインシデントの場合: 必要に応じて、インシデントの詳細を更新し、 [作成] を選択します。

- 既存のインシデントにブックマークを追加する場合: インシデントを 1 つ選択し、 [追加] を選択します。

インシデント内のブックマークを表示するには、

- [Microsoft Sentinel]>[脅威管理]>[インシデント] に移動します。

- ブックマークを使用してインシデントを選択し、[すべての詳細を表示] を選択します。

- インシデント ページの左側のウィンドウで、[ブックマーク] を選択します。

ログでブックマークが設定されたデータを表示する

ブックマークされたクエリ、結果、またはその履歴を表示します。

[ハンティング]>[ブックマーク] タブで、ブックマークを選択します。

詳細ウィンドウで、次のリンクを選択します。

[ソース クエリの表示] では、[ログ] ウィンドウにソース クエリが表示されます。

[View bookmark log](ブックマーク ログの表示) では、更新を行ったユーザー、更新された値、更新が行われた時刻など、すべてのブックマーク メタデータが表示されます。

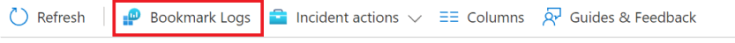

[ハンティング]>[ブックマーク] タブのコマンド バーで [ブックマーク ログ] を選択して、すべてのブックマークの生のブックマーク データを表示します。

このビューには、メタデータが関連付けられているすべてのブックマークが表示されます。 Kusto クエリ言語 (KQL) クエリを使用して、検索している特定のブックマークの最新版に絞り込むことができます。

ブックマークの作成時から、それが [ブックマーク] タブに表示されるまでの間に、大幅な遅延 (分単位) が発生することがあります。

ブックマークを削除する

ブックマークを削除すると、[ブックマーク] タブの一覧からブックマークが除かれます。Log Analytics ワークスペースの [HuntingBookmark] テーブルには、以前のブックマーク エントリが含まれたままですが、最新のエントリでは [SoftDelete] の値が true に変更されるため、古いブックマークを簡単に除外できます。 ブックマークを削除しても、ほかのブックマークやアラートに関連付けられている調査エクスペリエンスからはどのエンティティも削除されません。

ブックマークを削除するには、次の手順を実行します。

[ハンティング]>[ブックマーク] タブで、削除するブックマーク (複数可) を選択します。

右クリックし、選択したブックマークを削除するオプションを選択します。

関連するコンテンツ

この記事では、Microsoft Sentinel でブックマークを使用して検出調査を実行する方法を学習しました。 Microsoft Azure Sentinel の詳細については、次の記事を参照してください。