Microsoft Sentinel で調査中または脅威ハンティング中に脅威アクターに対応する

この記事では、インシデント調査または脅威ハンティングの過程で、調査や捜索からピボットやコンテキスト切り替えをすることなく、脅威アクターに対してその場で対応アクションを実行する方法について説明します。 これは、新しいエンティティ トリガーに基づくプレイブックを使用して行います。

エンティティ トリガーでは現在、次のエンティティ型をサポートしています。

重要

エンティティ トリガーは現在プレビュー段階です。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用されるその他の法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

エンティティ トリガーを使用してプレイブックを実行する

インシデントを調査していて、特定のエンティティ (ユーザー アカウント、ホスト、IP アドレス、ファイルなど) が脅威を表していると判断した場合は、オンデマンドでプレイブックを実行することで、その脅威に対して直ちに修復アクションを実行できます。 インシデントのコンテキスト外で脅威を事前に探しながら、疑わしいエンティティが発生した場合も同様に実行できます。

発生したコンテキストでエンティティを選択し、次のようにプレイブックを実行するための適切な手段を選択します。

[新しいインシデントの詳細] ページ (プレビュー段階) のインシデントの [概要] タブの [エンティティ] ウィジェット、またはその [エンティティ] タブで、一覧からエンティティを選択し、エンティティの横にある 3 つのドットを選択し、ポップアップ メニューから [プレイブックの実行 (プレビュー)] を選択します。

![[インシデントの詳細] ページのスクリーンショット。](media/respond-threats-during-investigation/incident-details-overview.png)

![[インシデントの詳細] ページの [エンティティ] タブのスクリーンショット。](media/respond-threats-during-investigation/entities-tab.png)

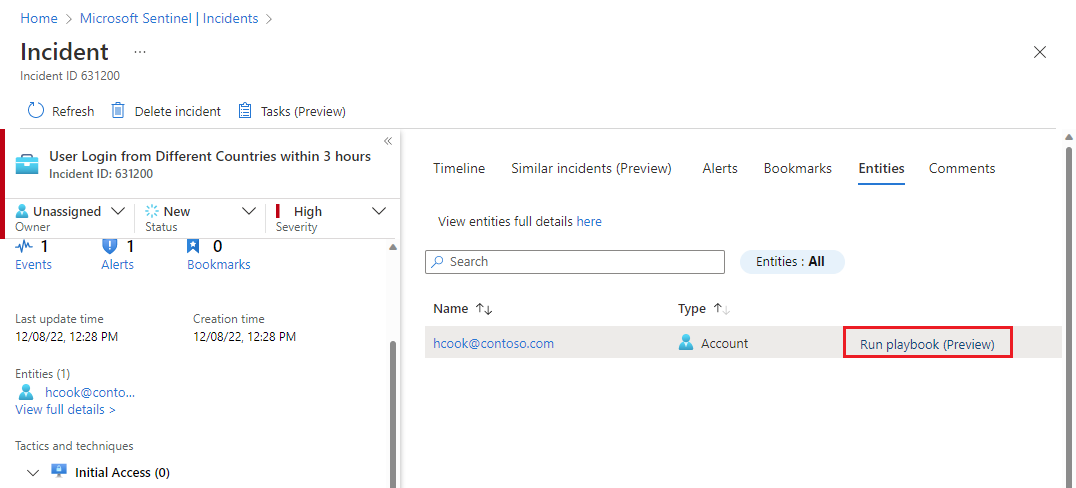

インシデントの [エンティティ] タブで、一覧からエンティティを選択し、一覧の行の末尾にある [プレイブックの実行 (プレビュー)] リンクを選択します。

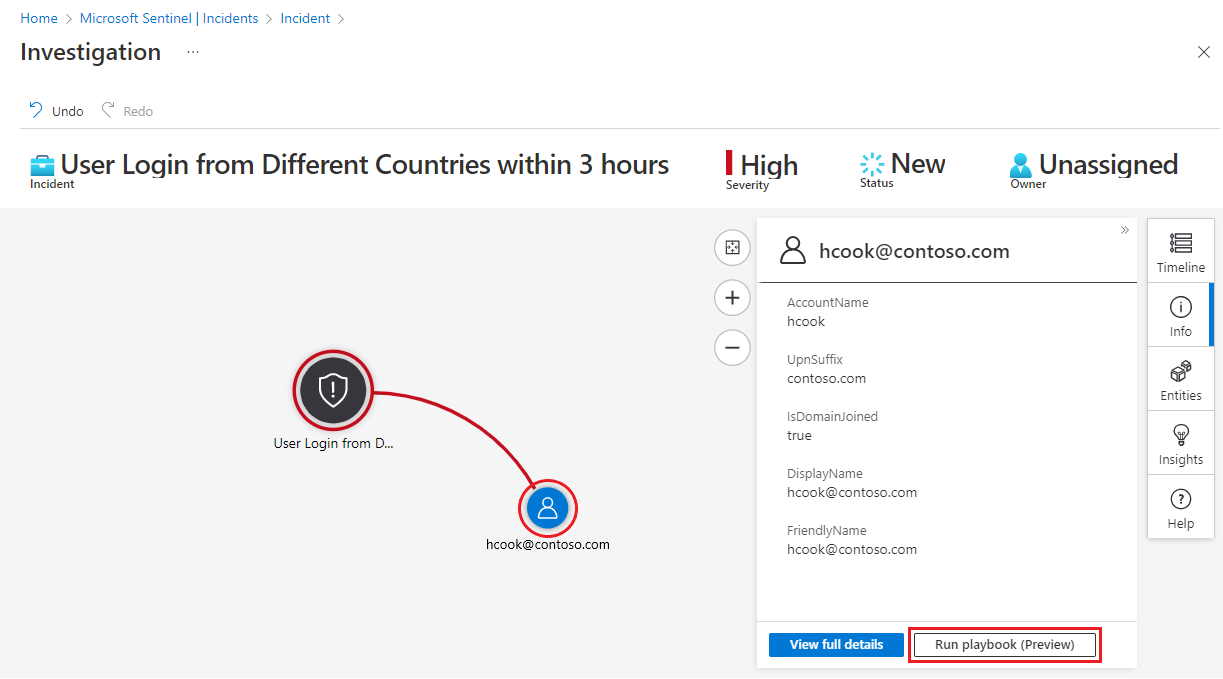

[調査グラフ] からエンティティを選択し、エンティティのサイド パネルで [プレイブックの実行 (プレビュー)] ボタンを選択します。

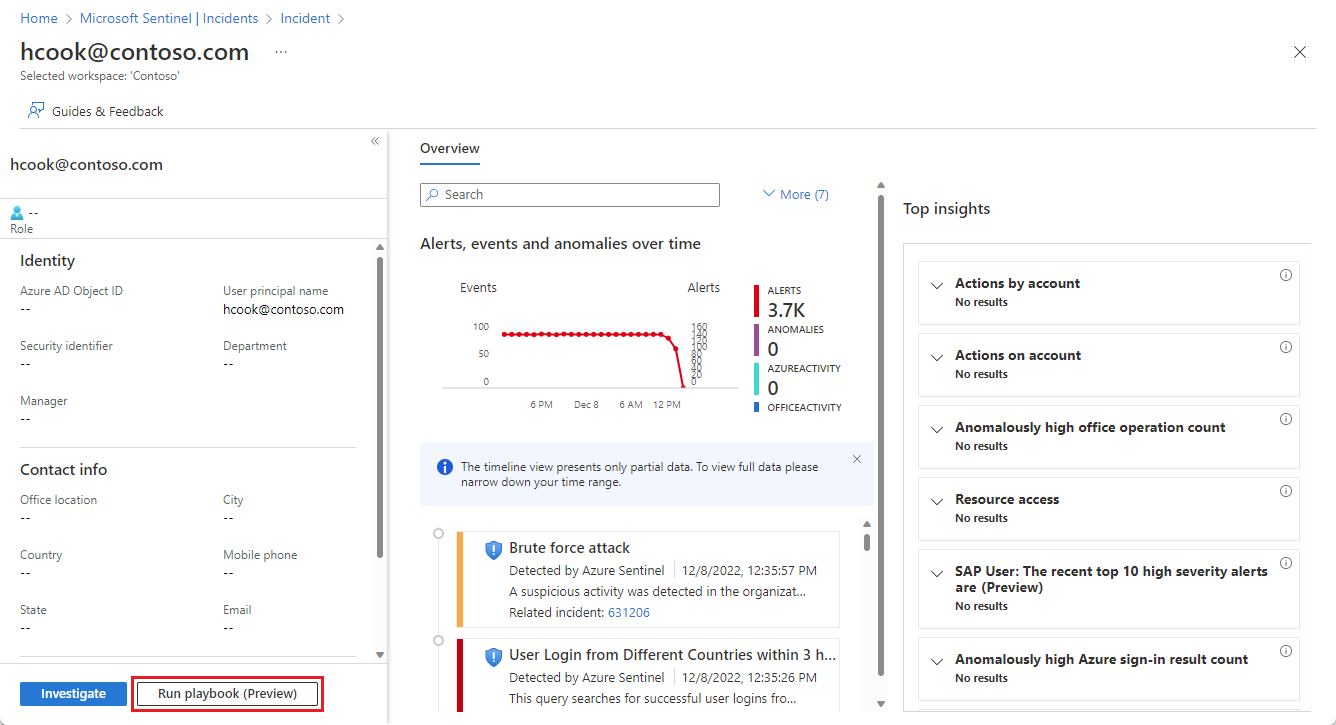

[エンティティの動作] ページからエンティティを選択します。 結果のエンティティ ページで、左側のパネルの [プレイブックの実行 (プレビュー)] ボタンを選択します。

![[エンティティの動作] ページからエンティティを選択してプレイブックを実行するスクリーンショット。](media/respond-threats-during-investigation/entity-behavior-page.png)

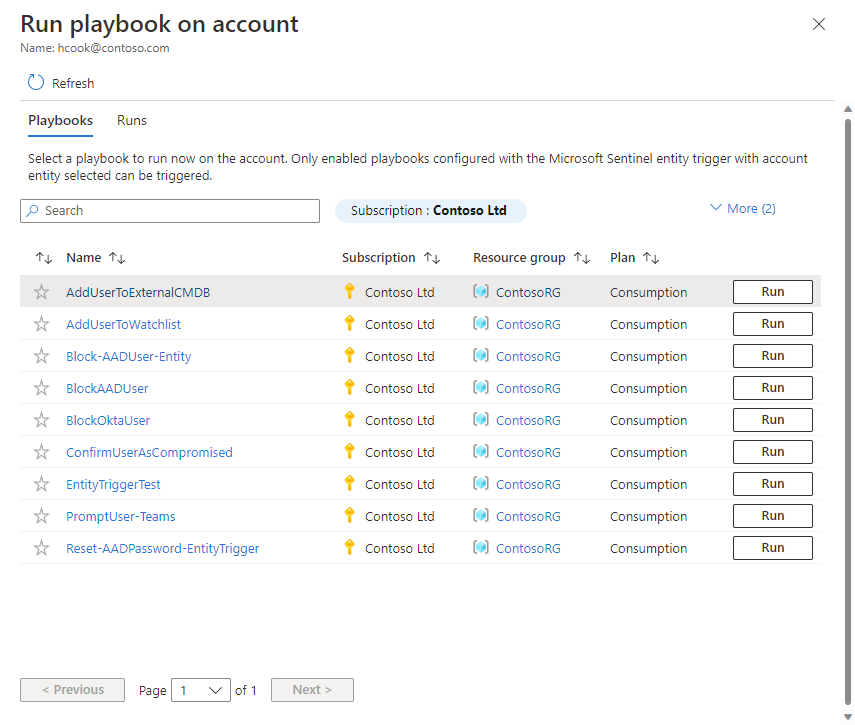

これらのすべてで、[<"エンティティ型"> へのプレイブックの実行] パネルが開かれます。

いずれのパネルにも、[プレイブック] と [実行] という 2 つのタブが表示されます。

[プレイブック] タブには、アクセス権を持ち、そのエンティティ型 (この場合はユーザー アカウント) の Microsoft Sentinel エンティティ トリガーを使用するすべてのプレイブックの一覧が表示されます。 すぐに実行するプレイブックの [実行] ボタンを選択します。

実行したいプレイブックが一覧に表示されない場合、そのリソース グループ内のプレイブックを実行するアクセス許可が Microsoft Sentinel にないことを意味します。

これらのアクセス許可を付与するには、[設定] > [設定] > [プレイブックのアクセス許可] > [アクセス許可の構成] の順に選びます。 [アクセス許可の管理] パネルで、実行したいプレイブックがあるリソース グループのチェック ボックスをオンにして、[適用] を選択します。

詳細については、「Microsoft Sentinel でプレイブックを実行するために必要な追加のアクセス許可」を参照してください。

エンティティ トリガー プレイブックのアクティビティは、[実行] タブで監査できます。選択したエンティティでプレイブックが実行されたすべての時間の一覧が表示されます。 完了したばかりの実行がこの一覧に表示されるまでには数秒かかることがあります。 特定の実行を選択すると、Azure Logic Apps で完全な実行ログが開きます。

次のステップ

この記事では、インシデントの調査中または脅威の捜索中に、エンティティからの脅威を修復するためにプレイブックを手動で実行する方法について説明しました。

- Microsoft Sentinel でインシデントの調査を行うことに関する詳細を確認します。

- Microsoft Sentinel を使用して脅威を予防的に検出する方法をご覧ください。

- Microsoft Sentinel のエンティティの詳細を確認します。

- Microsoft Sentinel のプレイブックの詳細を確認します。