Microsoft Sentinel の脅威インテリジェンスにエンティティを追加する

調査では、インシデントの範囲と性質を理解するための重要な部分として、エンティティとそのコンテキストを調べます。 インシデントにおける悪意のあるドメイン名、URL、ファイル、または IP アドレスを検出した場合は、脅威インテリジェンスの侵害インジケーター (IOC) としてラベル付けして追跡する必要があります。

たとえば、ネットワーク全体でポート スキャンを実行したり、ネットワーク内の多数のノードとの間で通信を送受信することによってコマンドおよび制御ノードとして機能したりする IP アドレスを検出する場合があります。

Microsoft Sentinel を使用すると、インシデント調査内からこのような種類のエンティティにフラグを設定して、脅威インテリジェンスに追加できます。 追加したインジケーターは、ログと脅威インテリジェンスで表示し、Microsoft Sentinel ワークスペース全体で使用できます。

脅威インテリジェンスにエンティティを追加する

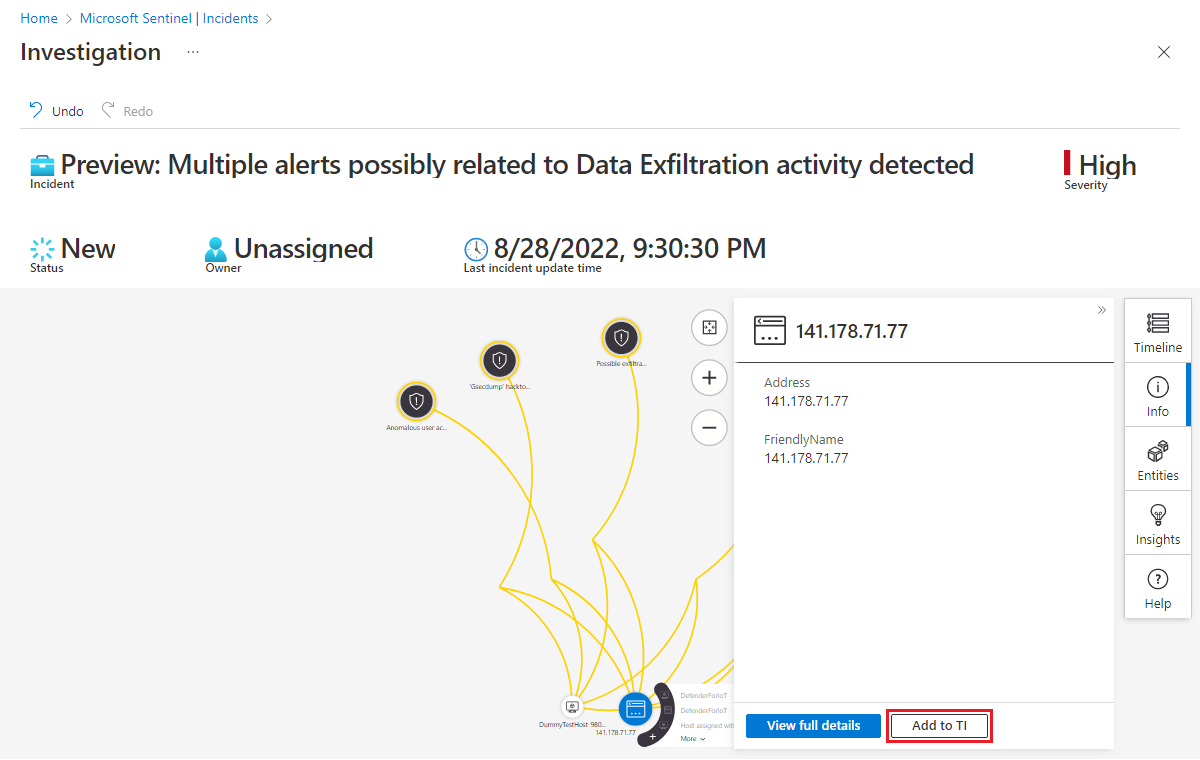

インシデントの詳細ページと調査グラフでは、脅威インテリジェンスにエンティティを追加する 2 つの方法が提供されます。

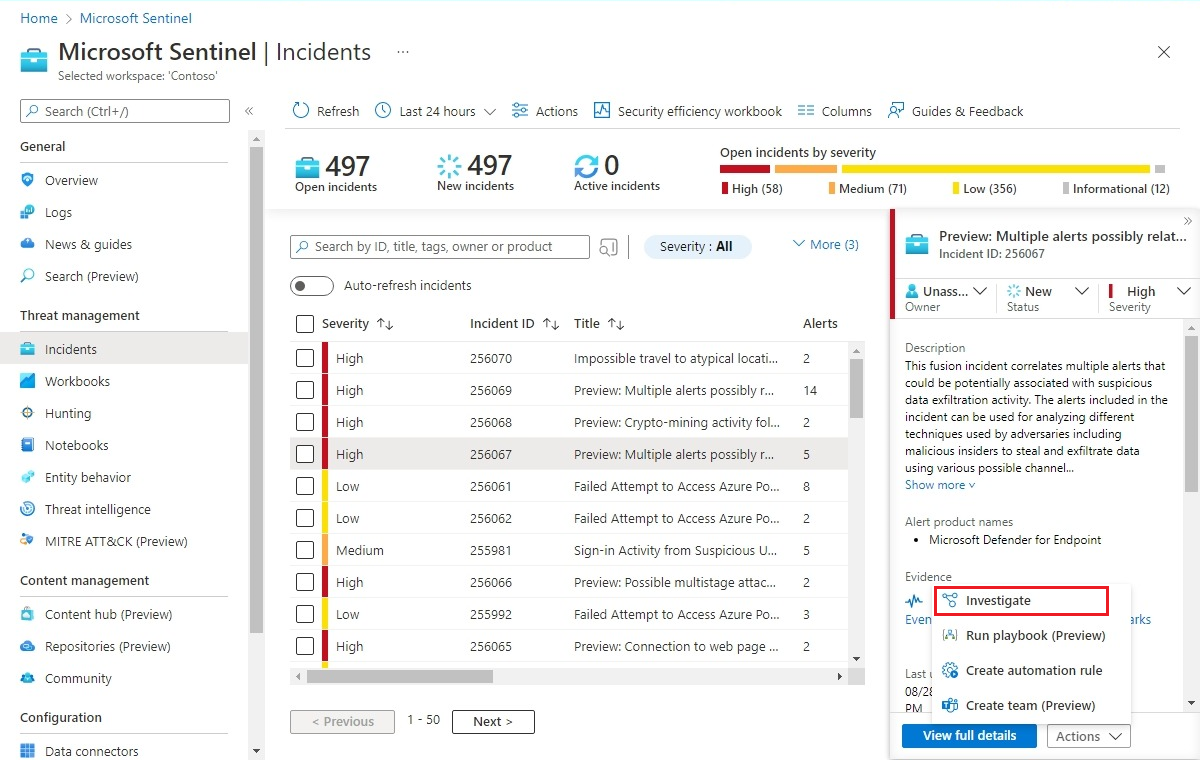

Microsoft Sentinel メニューで、[脅威管理] セクションから [インシデント] を選択します。

調査するインシデントを選択します。 [インシデントの詳細] ペインで、[すべての詳細を表示] を選択して、[インシデントの詳細] ページを開きます。

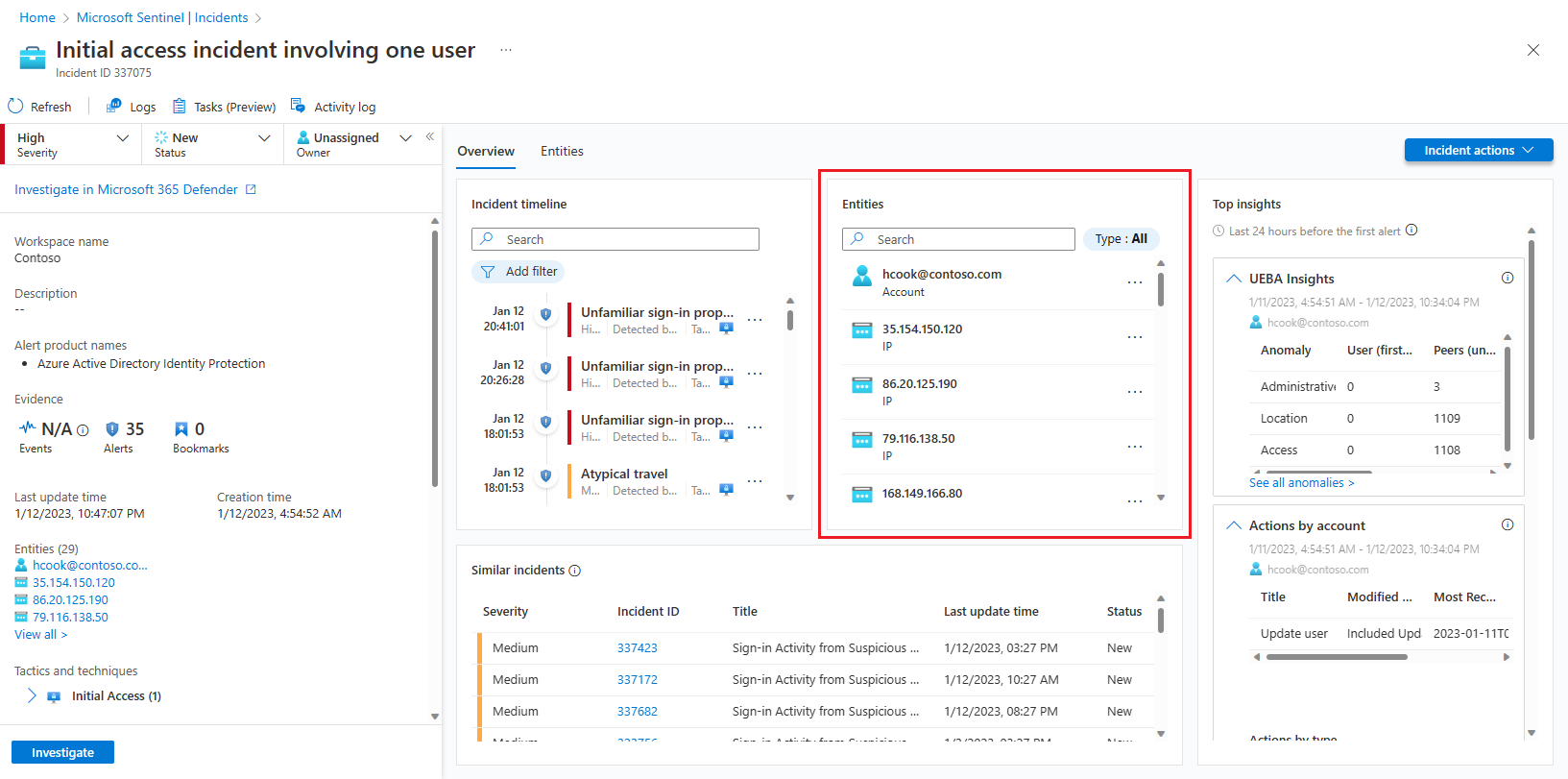

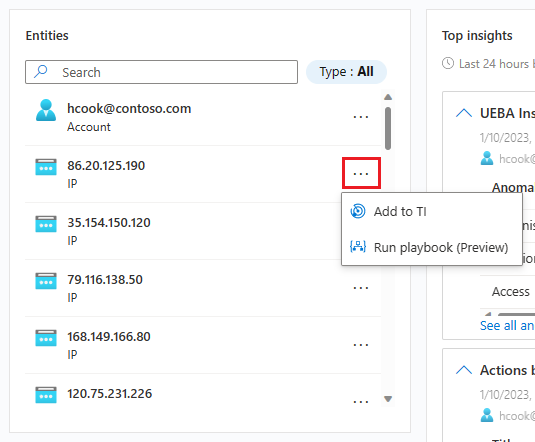

[エンティティ] ペインで、脅威インジケーターとして追加するエンティティを見つけます。 (リストをフィルター処理したり、検索文字列を入力することで、検索しやすくなります)。

エンティティの右側にある 3 つの点を選択し、ポップアップ メニューから [TI に追加] を選択します。

次の種類のエンティティのみを脅威インジケーターとして追加します。

- ドメイン名

- IP アドレス (IPv4 と IPv6)

- URL

- ファイル (ハッシュ)

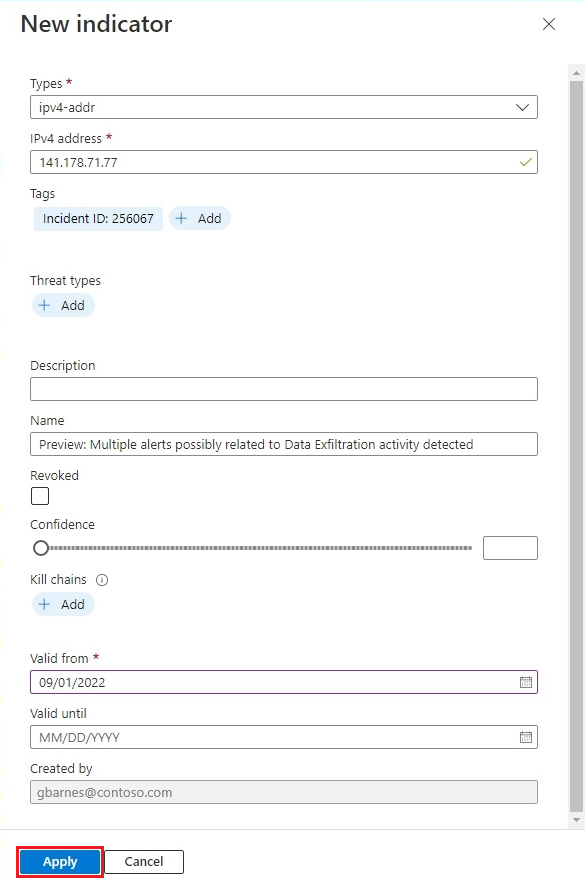

2 つのインターフェイスのどちらを選択しても、最終的にはここに行き着きます。

[新しいインジケーター] 作業ウィンドウが開きます。 次のフィールドには自動的に値が設定されます。

types

- 追加するエンティティが表すインジケーターの種類。

- 指定できる値:

ipv4-addr、ipv6-addr、URL、file、domain-nameを含むドロップダウン リスト。

- 指定できる値:

- 必須。 "エンティティの種類" に基づいて自動的に設定されます。

- 追加するエンティティが表すインジケーターの種類。

Value

- このフィールドの名前は、選んだインジケーターの種類に応じて動的に変化します。

- インジケーター自体の値。

- 必須。 "エンティティの値" によって自動的に設定されます。

タグ

- インジケーターに追加できるフリーテキストのタグ。

- 省略可能。 "インシデント ID" によって自動的に設定されます。 その他のものを追加することもできます。

名前

- インジケーターの名前。 この名前はインジケーターの一覧に表示されるものです。

- 省略可能。 "インシデント名" によって自動的に設定されます。

作成者

- インジケーターの作成者。

- 省略可能。 Microsoft Sentinel にサインインしたユーザーによって自動的に設定されます。

残りのフィールドは適宜入力します。

脅威の種類

- このインジケーターが表す脅威の種類。

- 省略可能。 フリー テキスト。

説明

- インジケーターの説明。

- 省略可能。 フリー テキスト。

取り消し

- インジケーターの取り消し状態。 インジケーターを取り消すには、チェックボックスをオンにします。 チェックボックスをオフにすると、アクティブになります。

- 省略可能。 ブール値。

信頼度

- データの正確性における信頼度をパーセントで表したスコア。

- 省略可能。 整数 (1 から 100)。

キル チェーン

- このインジケーターが対応する Lockheed Martin Cyber Kill Chain のフェーズ。

- 省略可能。 フリー テキスト。

有効期間の開始

- このインジケーターが有効と見なされる開始時刻。

- 必須。 日付/時刻。

有効期限

- このインジケーターが有効と見なされなくなる時刻。

- 省略可能。 日付/時刻。

すべてのフィールドに目的の情報を入力したら、[適用] を選びます。 インジケーターが作成されたことを確認するメッセージが右上隅に表示されます。

エンティティは脅威インジケーターとしてワークスペースに追加されます。 これは、脅威インテリジェンス ページのインジケーターの一覧で見つかります。 また、ログの ThreatIntelligenceIndicators テーブルでも見つけることができます。

関連するコンテンツ

この記事では、脅威インジケーター リストにエンティティを追加する方法について説明しました。 詳細については、次の記事をご覧ください。