Microsoft Playwright Testing プレビューでワークスペースへのアクセスを管理する

この記事では、Microsoft Playwright Testing プレビューでワークスペースへのアクセスを管理する方法について説明します。 このサービスでは、Azure ロールベースのアクセス制御 (Azure RBAC) を使って、ワークスペースへのアクセス権を認可します。 ロールの割り当ては、Azure RBAC を使ってリソースへのアクセスを制御する方法です。

重要

Microsoft Playwright Testing は現在、プレビュー段階です。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用される法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

前提条件

Azure でロールの割り当てを行うアカウントには、ユーザー アクセス管理者、所有者、またはクラシック管理者ロールのいずれかが必要です。

Azure portal で自分のアクセス許可を確認するには:

- Azure portal で、お使いの Microsoft Playwright Testing ワークスペースに移動します。

- 左側のペインで [アクセス制御 (IAM)] を選んでから、[マイ アクセスの表示] を選びます。

既定のロール

Microsoft Playwright Testing ワークスペースでは、3 つの Azure 組み込みロールが使われます。 ワークスペースへのアクセスをユーザーに許可するには、次のいずれかの Azure 組み込みロールを割り当てます。

| ロール | アクセス レベル |

|---|---|

| Reader | - Playwright ポータルのワークスペースへの読み取り専用アクセス。 - ワークスペースのテスト結果を表示します。 - ワークスペース アクセス トークンを作成または削除することはできません。 サービスで Playwright テストを実行することはできません。 |

| Contributor | - Azure portal でワークスペースを管理するためのフル アクセス。ただし、Azure RBAC でロールを割り当てることはできません。 - Playwright ポータルのワークスペースへのフル アクセス。 - アクセス トークンの作成と削除を行います。 - サービスで Playwright テストを実行します。 |

| 所有者 | - Azure portal でワークスペースを管理するためのフル アクセス。Azure RBAC でのロールの割り当てを含みます。 - Playwright ポータルのワークスペースへのフル アクセス。 - アクセス トークンの作成と削除を行います。 - サービスで Playwright テストを実行します。 |

重要

Azure RBAC ロールを割り当てる前に、必要なアクセスのスコープを決めます。 ベスト プラクティスとしては、常にできるだけ狭いスコープのみを付与するのが最善の方法です。 より広い範囲で定義されている Azure RBAC ロールは、その下のリソースによって継承されます。 Azure RBAC ロールの割り当てのスコープの詳細については、「Azure RBAC のスコープについて」を参照してください。

ユーザーにアクセスを許可する

Azure portal を使って、Microsoft Playwright Testing ワークスペースへのアクセスをユーザーに許可できます。

Azure アカウントを使用して、Playwright ポータルにサインインします。

ワークスペース設定アイコンを選んで、[ユーザー] ページに移動します。

[Azure portal でワークスペースのユーザーを管理する] を選んで、Azure portal でワークスペースに移動します。

または、Azure portal に直接移動し、ワークスペースを選択することもできます。

- Azure portal にサインインします。

- 検索ボックスに「Playwright Testing」と入力し、[サービス] カテゴリで [Playwright Testing] を選択します。

- Microsoft Playwright Testing ワークスペースをリストから選択します。

- 左のペインで、アクセス制御 (IAM) を選択します。

[アクセス制御 (IAM)] ページで、[追加] > [ロールの割り当ての追加] を選びます。

ロールを割り当てるためのアクセス許可がない場合、[ロールの割り当ての追加] オプションは無効になります。

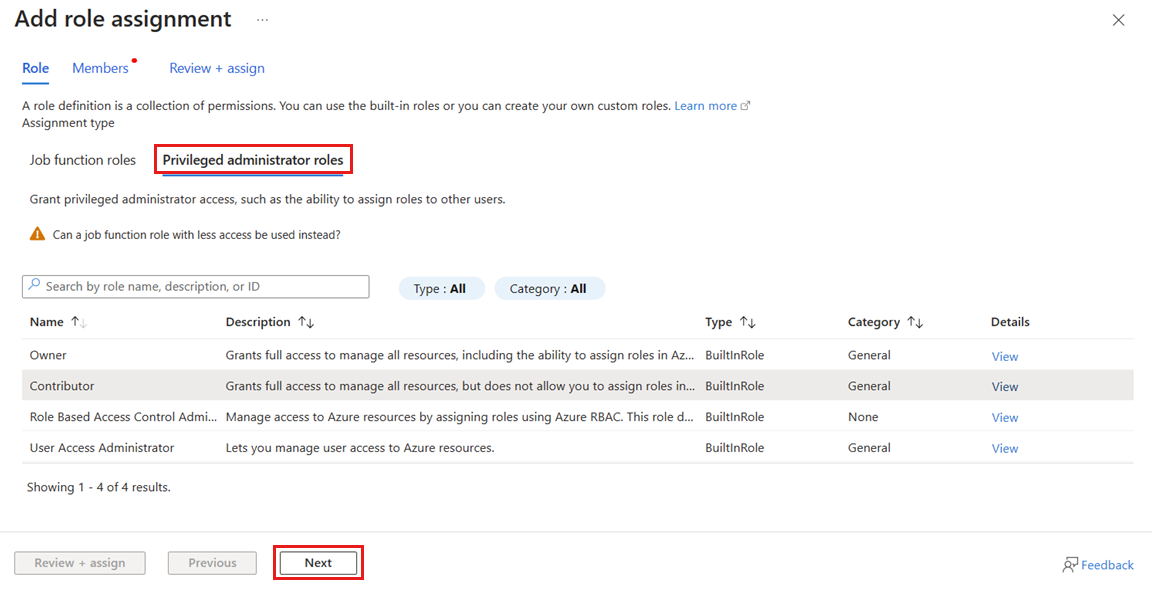

[ロール] タブで、[特権管理者ロール] を選びます。

Microsoft Playwright Testing の既定のロールのいずれかを選んで、[次へ] を選びます。

[メンバー] タブで、[ユーザー、グループ、またはサービス プリンシパル] が選ばれていることを確認します。

[メンバーの選択] を選び、ユーザー、グループ、またはサービス プリンシパルを検索して選びます。

[Review + assign](確認と割り当て) を選択してロールを割り当てます。

ロールの割り当て方法について詳しくは、「Azure portal を使用して Azure ロールを割り当てる」をご覧ください。

ユーザーのアクセスを取り消す

Azure portal を使って、Microsoft Playwright Testing ワークスペースへのユーザーのアクセスを取り消すことができます。

Azure portal で、お使いの Microsoft Playwright Testing ワークスペースに移動します。

左側のペインで [アクセス制御 (IAM)] を選んで、[ロールの割り当て] を選びます。

ロールの割り当ての一覧で、削除するユーザーとロールの横のチェック ボックスをオンにして、[削除] を選びます。

確認ウィンドウで [はい] を選んで、ロールの割り当てを削除します。

ロールの割り当てを削除する方法について詳しくは、「Azure ロールの割り当ての削除」をご覧ください。

(省略可能) Microsoft Entra セキュリティ グループを使用してワークスペース アクセスを管理する

アクセスの許可と取り消しを個々のユーザーに対して行う代わりに、Microsoft Entra セキュリティ グループを使ってユーザーのグループのアクセスを管理できます。 このアプローチには、次の利点があります。

- チームまたはプロジェクトのリーダーにワークスペースの所有者ロールを付与する必要がなくなります。 それらのユーザーにセキュリティ グループへのアクセスのみを許可して、ワークスペースへのアクセスを管理できるようにすることができます。

- ユーザーごとにアクセス許可を管理する必要がなく、ワークスペースや他のリソースに対するユーザーのアクセス許可の整理、管理、取り消しをグループとして行うことができます。

- Microsoft Entra グループを使用すると、ロールの割り当てに関するサブスクリプションの制限に達しないようにすることができます。

Microsoft Entra のセキュリティ グループを使用するには:

グループ所有者を追加します。 このユーザーには、グループ メンバーを追加または削除するためのアクセス許可があります。 グループ所有者は、グループ メンバーである必要はなく、またワークスペースに対する直接の RBAC ロールを持っている必要もありません。

ワークスペースに対する閲覧者や共同作成者などの RBAC ロールをグループに割り当てます。

グループ メンバーを追加します。 追加されたメンバーはワークスペースにアクセスできるようになります。

制限されたテナントのためのカスタム ロールを作成する

Microsoft Entra のテナント制限と一時的アクセス権を持つユーザーを使っている場合は、Azure RBAC でカスタム ロールを作成してアクセス許可を管理し、テストを実行するためのアクセスを許可できます。

カスタム ロールを使ったアクセス許可の管理は、次の手順で行います。

こちらの手順のようにして、Azure カスタム ロールを作成します。

[アクセス許可の追加] を選び、検索ボックスに「Playwright」と入力して、Microsoft.AzurePlaywrightService を選びます。

microsoft.playwrightservice/accounts/writeアクセス許可を選んでから、[追加] を選びます。こちらの手順のようにして、ユーザー アカウントに対するカスタム ロールのロールの割り当てを追加します。

これで、ユーザーはワークスペースで引き続きテストを実行できます。

トラブルシューティング

Azure ロールベースのアクセス制御 (Azure RBAC) を使用している間は、次の点に注意する必要があります。

Azure でリソース (ワークスペースなど) を作成したユーザーが、そのリソースの所有者に自動的になることはありません。 ロールは、そのサブスクリプションで認可されている最も高いスコープのロールから継承されます。 たとえば、サブスクリプションの共同作成者には、Microsoft Playwright Testing ワークスペースを作成するためのアクセス許可があります。 ただし、所有者ロールではなく、そのワークスペースに対する共同作成者ロールがユーザーに割り当てられます。

同じ Microsoft Entra ユーザーに 2 つのロールの割り当てがあり、Actions/NotActions のセクションが競合している場合、あるロールの NotActions に一覧表示されている操作は、他のロールで Actions としても一覧表示されている場合、有効にならない可能性があります。 Azure がロールの割り当てを解析する方法の詳細については、「ユーザーがリソースへのアクセス権を持っているどうかを Azure RBAC が特定する方法」を参照してください。

新しいロールの割り当てがキャッシュされたアクセス許可に対して有効になるまで、最大で 1 時間かかることがあります。

![Playwright Testing ポータルのワークスペース設定の [ユーザー] ページを示すスクリーンショット。](media/how-to-manage-workspace-access/playwright-testing-user-settings.png)