チュートリアル: 高可用性と障害復旧を使用して WebSphere Application Server を Azure Virtual Machines に移行する

このチュートリアルでは、Azure Virtual Machines (VM) で WebSphere Application Server を使用して Java の高可用性と障害復旧 (HA/DR) を実装する簡単で効果的な方法について説明します。 このソリューションは、WebSphere Application Server で実行されている単純なデータベース 駆動型 Jakarta Enterprise Edition アプリケーションを使用して、目標復旧時間 (RTO) と目標復旧時点 (RPO) を低くする方法を示しています。 HA/DR は複雑なトピックであり、多くのソリューションが考えられます。 最適なソリューションは、独自の要件によって異なります。 HA/DR を実装するその他の方法については、この記事の最後にあるリソースを参照してください。

このチュートリアルでは、次の作業を行う方法について説明します。

- Azure で最適化されたベスト プラクティスを使用して、高可用性とディザスター リカバリーを実現します。

- ペアになっているリージョンに Microsoft Azure SQL Database フェールオーバー グループを設定します。

- Azure VM でプライマリ WebSphere クラスターを設定します。

- Azure Site Recovery を使用してクラスター用の障害復旧を設定します。

- Azure Traffic Manager を設定します。

- プライマリからセカンダリへのフェールオーバーをテストします。

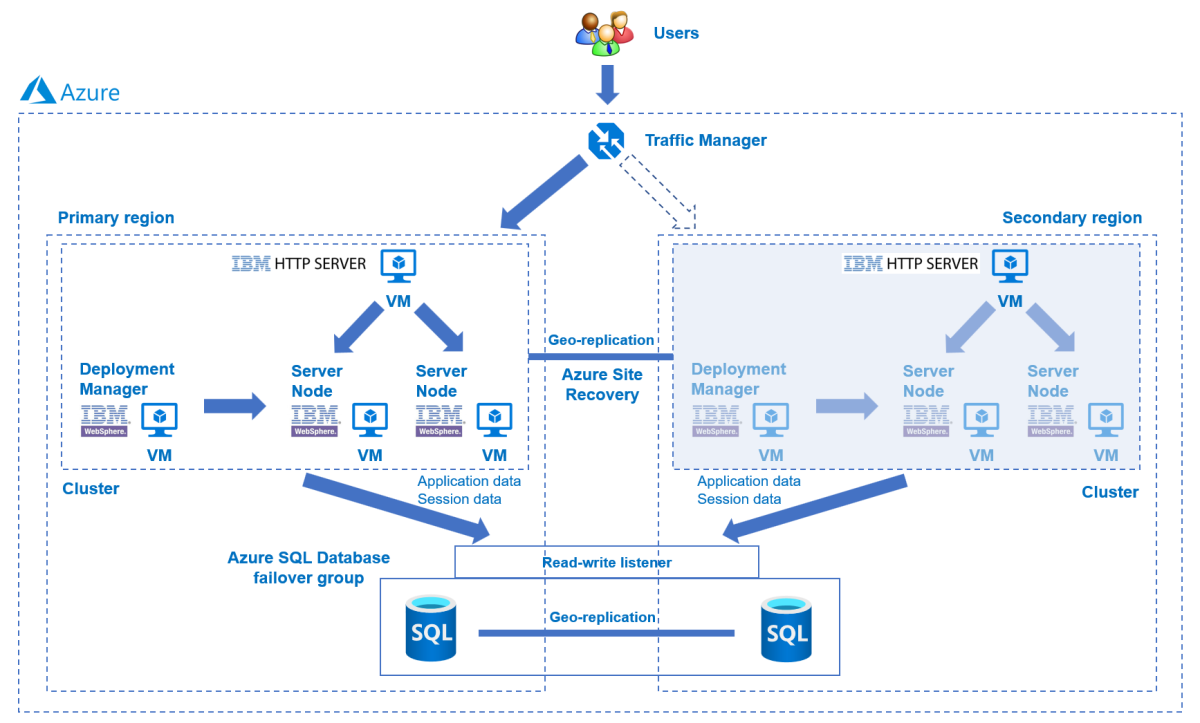

次の図は、構築したアーキテクチャを示しています。

Azure Traffic Manager は、リージョンの正常性をチェックし、それに応じてアプリケーション層にトラフィックをルーティングします。 プライマリ リージョンには、WebSphere クラスターが完全にデプロイされています。 プライマリ リージョンが Azure Site Recovery によって保護されたら、フェールオーバー中にセカンダリ リージョンを復元できます。 その結果、プライマリ リージョンはユーザーからのネットワーク要求に積極的にサービスを提供しますが、セカンダリ リージョンはパッシブであり、プライマリ リージョンでサービスの中断が発生した場合にのみトラフィックを受信するようにアクティブ化されます。

Azure Traffic Manager は、IBM HTTP Server にデプロイされたアプリの正常性を検出して、条件付きルート指定を実装します。 アプリケーション層の geo フェールオーバー RTO は、プライマリ クラスターのシャットダウン、セカンダリ クラスターの復元、VMの起動、セカンダリ WebSphere クラスターの実行にかかる時間によって異なります。 RPO は、Azure Site Recovery と Azure SQL Database の復元ポリシーに依存します。 この依存関係は、クラスター データが VM のローカル ストレージに格納およびレプリケートされ、アプリケーション データが Azure SQL Database フェールオーバー グループに永続化およびレプリケートされるためです。

上の図は、HA/DR アーキテクチャを構成する 2 つのリージョンとしてプライマリ リージョンとセカンダリ リージョンを示しています。 これらのリージョンは、Azure のペアになっているリージョンである必要があります。 ペアになっているリージョンの詳細については、「Azure のクロスリージョン レプリケーション」を参照してください。 この記事では、米国東部と米国西部を 2 つのリージョンとして使用しますが、シナリオに適した任意のペアリージョンにすることができます。 リージョンのペアリングの一覧については、「Azure クロスリージョン レプリケーション」の「Azure のペアになっているリージョン」セクションを参照してください。

データベース層は、プライマリ サーバーとセカンダリ サーバーを含む Azure SQL Database フェールオーバー グループで構成されます。 読み取り/書き込みリスナー エンドポイントは常にプライマリ サーバーを指し、各リージョンの WebSphere クラスターに接続されます。 geo フェールオーバーでは、グループ内のすべてのセカンダリ データベースがプライマリ ロールに切り替まれます。 Azure SQL Database の geo フェールオーバー RPO と RTO については、「Azure SQL Database を使用したビジネス継続性の概要」を参照してください。

このチュートリアルは、Azure Site Recovery サービスと Azure SQL Database サービスの HA 機能に依存しているため、これらのサービスが記述されています。 他のデータベースを選択することもできますが、選択したデータベースの HA 機能を考慮する必要があります。

前提条件

- Azure サブスクリプション。 Azure サブスクリプションをお持ちでない場合は、開始する前に無料アカウントを作成してください。

- サブスクリプションに

Contributorロールがあることを確認します。 「Azure portal を使用して Azure ロールの割り当てを一覧表示する」の手順に従って、割り当てを確認できます。 - Linux または macOS がインストールされたローカル マシンを準備します。

- Gitをインストールしてセットアップします。

- Java SE 実装バージョン 17 以降 (OpenJDK の Microsoft ビルドなど) をインストールします。

- Maven の バージョン 3.9.3 以降をインストールします。

ペアになっているリージョンで Azure SQL Database フェールオーバー グループを設定する

このセクションでは、WebSphere クラスターとアプリで使用するために、ペアになっているリージョンで Azure SQL Database フェールオーバー グループを作成します。 後のセクションでは、セッション データとトランザクション ログをこのデータベースに格納するように WebSphere を構成します。 このプラクティスでは、セッション永続化用のテーブルの作成を参照します。

まず、「クイック スタート: 単一データベースの作成 - Azure SQL Database」の Azure Portal 手順に従ってプライマリ Azure SQL Database を作成します。 次の手順 (「リソースのクリーンアップ」セクションの前まで) に従います。 記事を読み進んで指示に従い、Azure SQL Database を作成して構成したら、この記事に戻ります。

「単一データベースの作成」のセクションまでいったら、次の手順を実行します。

- 新しいリソース グループを作成する手順 4 で、リソース グループ名 (例:

myResourceGroup) を保存しておきます。 - データベース名の手順 5 で、データベース名 (例:

mySampleDatabase) の値を保存しておきます。 - サーバーを作成する手順 6 では、次の手順を実行します。

- たとえば、

sqlserverprimary-mjg022624など一意のサーバー名を入力します。 - 場所で、(US) 米国東部を選択します。

- [認証方法] に、[SQL 認証を使用] を選択します。

- サーバー管理者のログインの値 (例:

azureuser) を保存しておきます。 - パスワード値を別に保存します。

- たとえば、

- 手順 8 では、[ワークロード環境] に [開発] を選択します。 説明を確認し、ワークロードのその他のオプションを検討します。

- 手順 11 では、[バックアップ ストレージの冗長性] に [ローカル冗長バックアップ ストレージ] を選択します。 バックアップの他のオプションを検討してください。 詳細については、「Azure SQL Database での自動バックアップ」の「バックアップ ストレージの冗長性」セクションを参照してください。

- 手順 14 では、[ファイアウォール規則の構成] の [Azure サービスとリソースにこのサーバーへのアクセスを許可する] で、[はい] を選択します。

- 新しいリソース グループを作成する手順 4 で、リソース グループ名 (例:

「データベースのクエリ」セクションにいったら、次の手順を実行します。

手順 3 で、サインインする SQL 認証サーバー管理者のサインイン情報を入力します。

Note

[IP アドレス「xx.xx.xx.xx」のクライアントはこのサーバーにアクセスできません] のようなエラー メッセージが表示されサインインできない場合は、エラー メッセージの末尾にある [Allowlist IP xx.xx.xx.xx on server <your-sqlserver-name]> を選択します。 サーバー ファイアウォール規則の更新が完了するまで待機してから、[OK] を再度選択します。

手順 5 でサンプル クエリを実行したら、エディターをクリアし、次のクエリを入力し、[実行] を再度選択します。

CREATE TABLE sessions ( ID VARCHAR(128) NOT NULL, PROPID VARCHAR(128) NOT NULL, APPNAME VARCHAR(128) NOT NULL, LISTENERCNT SMALLINT, LASTACCESS BIGINT, CREATIONTIME BIGINT, MAXINACTIVETIME INT, USERNAME VARCHAR(256), SMALL VARBINARY(MAX), MEDIUM VARCHAR(MAX), LARGE VARBINARY(MAX) );正常に実行されると、"クエリが成功しました: 影響を受ける行: 0" というメッセージが表示されます。

データベース テーブル

sessionsは、WebSphere アプリのセッション データを格納するために使用されます。 トランザクション ログを含む WebSphere クラスター データは、クラスターがデプロイされている VM のローカル ストレージに保持されます。

次に、「Azure SQL Database のフェールオーバー グループを構成する」の Azure Portal の手順に 従って、Azure SQL Database フェールオーバー グループを作成します。 必要なセクションは、「フェールオーバー グループの作成」と「計画フェールオーバーのテスト」のみです。 記事を読み進んで手順に従い、Azure SQL Database フェールオーバー グループを作成して構成したら、この記事に戻ります。

「フェールオーバー グループの作成」 セクションで、次の手順を実行します。

- フェールオーバー グループを作成するための手順 5 で、一意のフェールオーバー グループ名 (例:

failovergroup-mjg022624) を入力して保存しておきます。 - サーバーを構成する手順 5 で、新しいセカンダリ サーバーを作成するオプションを選択し、次の手順を実行します。

- たとえば

sqlserversecondary-mjg022624などの一意のサーバー名を入力します。 - プライマリ サーバーと同じサーバー管理者とパスワードを入力します。

- [場所] で [(米国) 米国西部] を選択します。

- [Azure サービスにサーバーへのアクセスを許可する] が選択されていることを確認します。

- たとえば

- グループ内のデータベースを構成する手順 5 で、たとえば、

mySampleDatabaseなど、プライマリ サーバーで作成したデータベースを選択します。

- フェールオーバー グループを作成するための手順 5 で、一意のフェールオーバー グループ名 (例:

「計画フェールオーバーのテスト」セクションのすべての手順を実行したら、[フェールオーバー グループ] ページを開いたままにして、後で WebSphere クラスターのフェールオーバー テストに使用します。

Note

この記事では、SQL 認証を使用して Azure SQL Database の単一データベースを作成する方法について説明します。 より安全な方法は、Azure SQL 向け Microsoft Entra 認証を使用してデータベース サーバー接続を認証することです。 後でセッションを永続化するために、WebSphere クラスターがデータベースに接続するには SQL 認証が必要です。 詳細については、「データベース セッション永続化の構成」を参照してください。

Azure VM でプライマリ WebSphere クラスターを設定します。

このセクションでは、Azure VM 上の IBM WebSphere Application Server クラスター オファーを使用して 、Azure VM上にプライマリ WebSphere クラスターを作成します。 セカンダリ クラスターは、後で Azure Site Recovery を使用してフェールオーバー中にプライマリ クラスターから復元されます。

プライマリ WebSphere クラスターをデプロイする

まず、ブラウザーで [Azure VM の IBM WebSphere Application Server クラスター] オファーを開き、[作成] を選択します。 オファーの [基本] ペインが表示されます。

[基本] ペインに入力するには、次の手順に従ってください。

- [サブスクリプション] に表示される値が前提条件のセクションに記載されているロールを持つ値と同じであることを確認します。

- [リソース グループ] フィールドで [新規作成] を選択し、リソース グループの固有値 (

was-cluster-eastus-mjg022624など) を入力します。 - インスタンスの詳細で、リージョンから 米国東部を選択します。

- 既存の WebSphere エンタイトルメントまたは評価ライセンスを使用してデプロイする場合は、このチュートリアルでは評価 を選択してください。 [エンタイトルメント] を選択して、IBMid 資格情報を指定することもできます。

- 私はIBM 使用許諾契約書を読み、同意します。

- 他のフィールドはデフォルトのままにします。

- [次へ] を選択して、[クラスター 構成] ペインに移動します。

以下の手順を実行して、[クラスター構成] ペインを入力します。

- VM 管理者のための

パスワードを提供してください。 セキュリティを強化するために、VM 認証の種類として SSH パブリック キー使用することを検討します。 - [WebSphere 管理者用パスワード] に、パスワードを入力します。 [WebSphere 管理者] のユーザー名とパスワードを保存しておきます。

- 他のフィールドはデフォルトのままにします。

- [次へ] を選択して、[Load Balancer] ペインに移動します。

次の手順を実行して、[Load Balancer] ペインを入力します。

- VM 管理者のための

パスワードを提供してください。 セキュリティを強化するために、VM 認証として SSH パブリック キーを使用することを検討します。 - IBM HTTP サーバー管理者用パスワードの場合は、パスワードを指定します。

- 他のフィールドはデフォルトのままにします。

- [次へ] を選択して、[ネットワーク] ペインに移動します。

[ネットワーク] ペインでは、すべてのフィールドに既定値が事前に設定されていることがわかります。 [次へ] を選択して、[データベース] ウィンドウに移動します。

次の手順は、[データベース] ペインの入力方法を示しています。

- データベースに接続しますか?、「はい」を選択します。

- [データベースの種類の選択] で [Microsoft SQL Server ] を選択します。

- JNDI 名には jdbc/WebSphereCafeDBを入力してください。

- データソース接続文字列 (jdbc:sqlserver://<ホスト>:<ポート>;database=<データベース>)内のプレースホルダーを、Azure SQL Database のフェールオーバー グループのために前のセクションで保存した値に置き換えます(例:

jdbc:sqlserver://failovergroup-mjg022624.database.windows.net:1433;database=mySampleDatabase)。 - [データベース ユーザー名] に、たとえば、

azureuser@failovergroup-mjg022624のような前のセクションで保存しておいたサーバー管理者のサインイン名とフェールオーバー グループ名を入力します。Note

プライマリ データベースまたはバックアップ データベースのサーバー ホスト名とユーザー名ではなく、フェールオーバー グループに正確なデータベース サーバーのホスト名とデータベース ユーザー名を使用するように注意してください。 実際には、フェールオーバー グループの値を使用して、フェールオーバー グループと通信するように WebSphere に指示します。 ただし、WebSphere が接続されている限りこれは、通常のデータベース接続です。

- [データベース パスワード] で前に保存しておいたサーバー管理者のサインイン パスワードを入力します。 に入力した値を [パスワードの確認]にも入力してください。

- 他のフィールドはデフォルトのままにします。

- [Review + create](レビュー + 作成) を選択します。

- [最後の検証を実行中...] が正常に完了するまで待機し、[作成] を選択します。

Note

この記事では、SQL 認証を使用して Azure SQL Database に接続する方法について説明します。 より安全な方法は、Azure SQL 向け Microsoft Entra 認証を使用してデータベース サーバー接続を認証することです。 後でセッションを永続化するために、WebSphere クラスターがデータベースに接続するには SQL 認証が必要です。 詳細については、「データベース セッション永続化の構成」を参照してください。

しばらくすると、デプロイが進行中の [デプロイ] ページが表示されます。

Note

[最後の検証を実行中...] で問題が発生した場合は、修正してから再試行します。

選択したリージョンのネットワークの状態やその他のアクティビティによっては、デプロイが完了するまでに最大 25 分かかる場合があります。 その後、「Your deployment is complete」というテキストがデプロイメントページに表示されます。

クラスターのデプロイを確認する

クラスターに IBM HTTP サーバー (IHS) と WebSphere Deployment Manager (Dmgr) をデプロイしました。 IHS は、クラスターのすべてのアプリケーション サーバーに対してロードバランサーとして機能します。 Dmgr には、クラスター構成用の Web コンソールが用意されています。

次の手順に進む前に、次の手順を実行して、IHS コンソールと Dmgr コンソールが機能するかどうかを確認します。

展開 ページに戻り、出力を選択します。

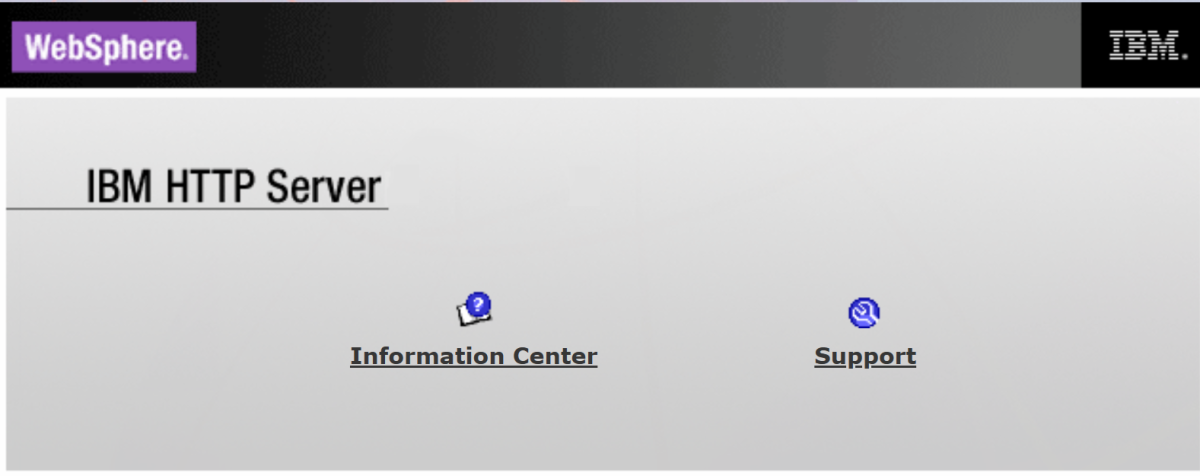

プロパティ の値を ihsConsoleにコピーします。 その URL を新しいブラウザー タブで開きます。この例では IHS には

httpsを使用しません。 エラー メッセージなしで IHS のウェルカム ページが表示されます。 表示されない場合、問題のトラブルシューティングと解決を行う必要があります。 コンソールを開いたままにして、後でクラスターのアプリのデプロイを確認するために使用します。プロパティ adminSecuredConsole の値をコピーして保存しておきます。 それを新しいブラウザー タブで開きます。自己署名 TLS 認定資格証に対するブラウザーの警告を受け入れます。 自己署名 TLS 認定資格証を使用して運用環境に移行しないでください。

WebSphere Integrated Solutions Console のサインイン ページが表示されます。 前に保存しておいた WebSphere 管理者のユーザー名とパスワードを使用して、コンソールにサインインします。 ログインできない場合は、続行する前に問題のトラブルシューティングと解決を行う必要があります。 コンソールを開いたままにして、後で WebSphere クラスターをさらに構成するために使用します。

次の手順を使用して、IHS のパブリック IP アドレスの名前を取得します。 これは、後で Azure Traffic Manager を設定するときに使用します。

- クラスターがデプロイされているリソース グループを開きます。たとえば、[概要] を選択して、デプロイ ページの [概要] ペインに戻り、[リソース グループにアクセス] を選択します。

- リソース テーブルで、[種類] 列を見つけます。 リソースの種類で並べ替えるには、その列を選択します。

で始まる のパブリック IP アドレス リソースを見つけ、その名前をコピーして保存します。

クラスターを構成する

まず、次の手順を実行して、[変更をノードと同期する] オプションを有効にして、任意の構成をすべてのアプリケーション サーバーに自動同期できるようにします。

- WebSphere Integrated Solutions Console に戻り、サインアウトした場合はもう一度サインインします。

- ナビゲーション ウィンドウで、[システム管理]>[コンソール環境設定] の順に選択します。

- [コンソール環境設定] ペインで、[変更をノードと同期する] を選択し、[適用] を選択します。 [環境設定が変更されました] というメッセージが表示されます。

次に、次の手順を使用して、すべてのアプリケーション サーバーのデータベース分散セッションを構成します。

- ナビゲーション ウィンドウで、サーバー>サーバーの種類>WebSphere アプリケーション サーバーを選択します。

- [アプリケーション サーバー] ペインに、3 つのアプリケーション サーバーが表示されます。 アプリケーション サーバーごとに次の手順を実行して、データベース分散セッションを構成します。

- 次のリソースを管理できるテキストの下の表で、

MyClusterから始まるアプリケーション サーバーのハイパーリンクを選択します。 - [コンテナーの設定] セクションで、[セッション管理] を選択します。

- [追加のプロパティ] セクションで、[分散環境設定] を選択します。

- [分散セッション] で、[データベース] を選択します (Web コンテナーでのみサポートされます)。

- データベース を選択し、次の手順を使用します。

- データソースの JNDI 名については、「jdbc/WebSphereCafeDB」を入力します。

- [ユーザー ID] に、たとえば

azureuser@failovergroup-mjg022624のような前のセクションで保存しておいたサーバー管理者のサインイン名とフェールオーバー グループ名を入力します。 - [パスワード] で前に保存しておいた Azure SQL Server 管理者のサインイン パスワードを入力します。

- [テーブルスペース名] に sessions と入力します。

- を選択し、複数行スキーマを使用します。

- OK を選択します。 [分散環境設定] ペインに戻ります。

- [追加のプロパティ] セクションで、[カスタム チューニング パラメーター] を選択します。

- [チューニング レベル] で、[低 (フェールオーバー用に最適化)] を選択します。

- OK を選択します。

- [メッセージ] で [保存] を選択します。 完了するまで待ちます。

- 上部の階層リンクバーから アプリケーションサーバー を選択します。 [アプリケーション サーバー] ペインに戻ります。

- 次のリソースを管理できるテキストの下の表で、

- ナビゲーション ペインで、サーバー>クラスター>WebSphere アプリケーション サーバー クラスターを選択します。

- [WebSphere アプリケーション サーバー クラスター] ペインに、クラスター

MyClusterが一覧されます。 MyClusterのとなりにあるチェックボックスを選択してください。 - Ripplestartを選択します。

- クラスターが再起動されるまで待ちます。 状態 アイコンを選択し、新しいウィンドウに [開始]が表示されない場合は、コンソールに戻って、しばらくしてから Web ページを更新してください。 [開始] が表示されるまで操作を繰り返します。 [開始] 状態に達する前に、[一部開始]と表示される場合があります

コンソールを開いたままにして、後でアプリをデプロイするために使用します。

サンプル アプリのデプロイ

このセクションでは、後で障害復旧 フェールオーバー テストを行うために、サンプルの CRUD Java/Jakarta Enterprise Edition アプリケーションを WebSphere クラスターにデプロイして実行する方法について説明します。

以前にセッション データを格納するためにデータソース jdbc/WebSphereCafeDB を使用するようにアプリケーション サーバーを構成しました。これにより、WebSphere アプリケーション サーバーのクラスター全体でフェールオーバーと負荷分散が可能になります。 サンプル アプリも、同じデータソース jdbc/WebSphereCafeDB にアプリケーション データ coffee を保存するための永続化スキーマを構成します。

まず、次のコマンドを使用して、サンプルをダウンロード、ビルド、パッケージ化します。

git clone https://github.com/Azure-Samples/websphere-cafe

cd websphere-cafe

git checkout 20240326

mvn clean package

Detached HEAD 状態であることを示すメッセージが表示された場合、このメッセージは無視しても問題ありません。

パッケージは正常に生成され、<parent-path-to-your-local-clone>/websphere-cafe/websphere-cafe-application/target/websphere-cafe.earに配置されます。 パッケージが表示されない場合は、続行する前に問題のトラブルシューティングと解決を行う必要があります。

その後、次の手順を実行して、サンプル アプリをクラスターにデプロイします。

- WebSphere Integrated Solutions Console に戻り、サインアウトした場合はもう一度サインインします。

- [ナビゲーション] ペインで、[アプリケーション]>[アプリケーションの種類]>[WebSphere エンタープライズ アプリケーション] の順に選択します。

- [エンタープライズ アプリケーション] ペインで、[インストール]>[ファイルを選択] の順に選択します。 次に、<parent-path-to-your-local-clone>/websphere-cafe/websphere-cafe-application/target/websphere-cafe.ear にあるパッケージを見つけて、[開く] を選択します。 [次へ]>[次へ]>[次へ] を選択します。

- [モジュールをサーバーにマップする] ペインで、Ctrl キーを押し、[クラスターとサーバー] の下に一覧されているすべての項目を選択します。 websphere-cafe.war の横にあるチェックボックスを選択します。 適用する を選択します。 [次へ] ボタンを選択し、[完了] ボタンが表示されるまで続けてください。

- [完了]>[保存] の順に選択し、完了するまで待機します。 OK を選択します。

- インストールされているアプリケーション

を選択し、その後、を開始するために を選択します。 アプリケーションが正常に起動されたことを示すメッセージが表示されるまで待ちます。 成功メッセージが表示さない場合は、続行する前に問題のトラブルシューティングをして問題を解決する必要があります。

ここで、次の手順を実行してアプリが想定通りに実行されているかを確認します。

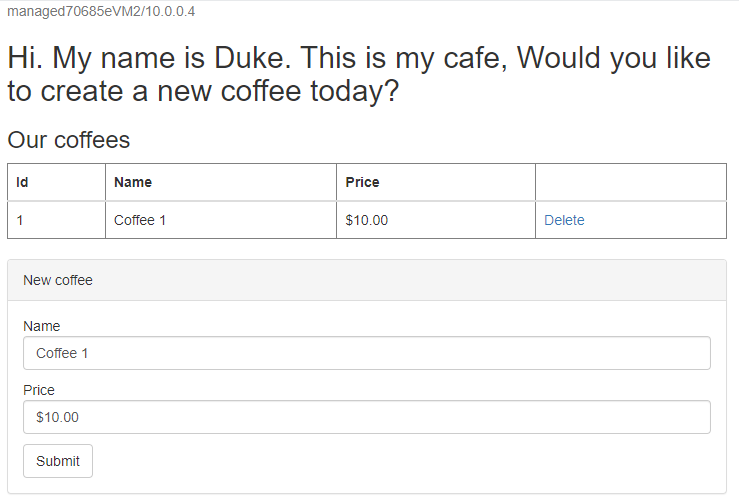

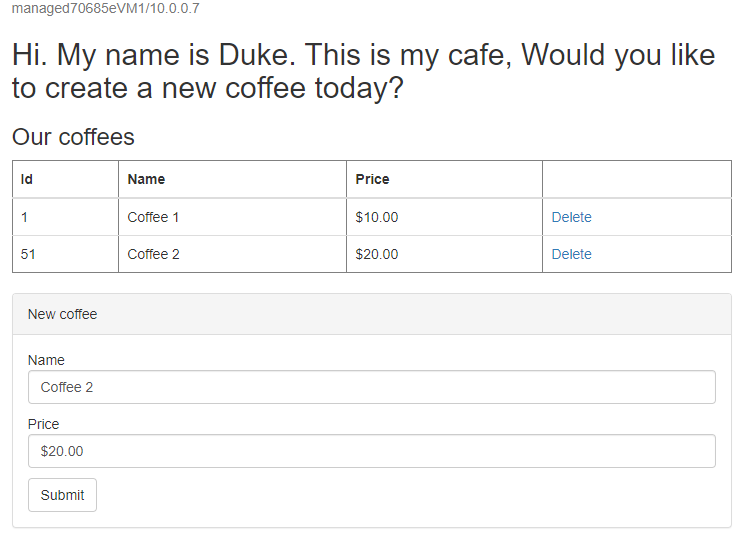

IHS コンソールに戻ります。 展開されたアプリのコンテキスト ルート

/websphere-cafe/をアドレスバーに追加します(たとえば、http://ihs70685e.eastus.cloudapp.azure.com/websphere-cafe/)、そして Enterキーを押します。 サンプル アプリのウェルカム ページが表示されます。名前と価格が設定された新しいコーヒーを作成します (例: 価格が $10 のコーヒー 1)。これは、アプリケーション データ テーブルとデータベースのセッション テーブルの両方で保持されます。 以下のスクリーンショットのような UI が表示されます。

UI が類似していない場合は、問題をトラブルシューティングして解決し、続行してください。

Azure Site Recovery を使用してクラスター用の障害復旧を設定します。

このセクションでは、「チュートリアル: Azure VM の障害復旧を設定する」の手順を実行して、Azure Site Recovery を使用してプライマリ クラスター内の Azure VM の障害復旧を設定します。 「Recovery Services コンテナーを作成」および「レプリケーションを有効化」のセクションのみが必要です。 読み進めるにあたって次の手順に注意し、プライマリ クラスターを保護してからこの記事に戻ってください。

「Recovery Services コンテナーを作成」のセクションで、次の手順を実行します。

リソース グループの手順 5 で、たとえば、

was-cluster-westus-mjg022624など、サブスクリプション内に一意の名前を持つ新しいリソース グループを作成します。コンテナー名の手順 6 で、たとえば

recovery-service-vault-westus-mjg022624のようなコンテナー名を指定します。手順 7 のリージョンで、[米国西部]を選択します。

手順 8 で [確認と作成] を選択する前に、[次へ: 冗長性] を選択します。 [冗長性] ペインの [バックアップ ストレージの冗長性] に対して [geo 冗長] を、[リージョン間の復元を有効にする] に対して [有効化] を選択します。

Note

[冗長性] ペインで、[バックアップ ストレージの冗長性] に対して [geo 冗長] を、[リージョン間の復元を有効にする] に対して [有効化] を選択したことを確認します。 このように選択しないと、プライマリ クラスターのストレージをセカンダリ リージョンにレプリケートできません。

[Site Recovery を有効化] セクションで、次の手順を実行して、[Site Recovery] を有効にします。

「レプリケーションを有効化」セクションにアクセスしたら、次の手順を実行します。

- [ソース設定の選択] セクションで、次の手順を実行します。

[リージョン] で、 [米国東部] を選択します。

[リソース グループ] で、たとえば

was-cluster-eastus-mjg022624など、プライマリ クラスターでデプロイされているリソースを選択します。Note

目的のリソース グループが一覧にない場合は、最初にリージョンとして米国西部を選択してから、米国東部に切り替えることができます。

他のフィールドはデフォルトのままにします。 次を選択します。

- [VM の選択] セクションの [仮想マシン] で、一覧表示されている 5 つの VM をすべて選択し、[次へ] を選択します。

- [レプリケーション設定の確認] セクションで、次の手順を実行します。

- ターゲットの場所で、米国西部を選択してください。

- [対象リソース グループ] で、たとえば、

was-cluster-westus-mjg022624など、サービス復旧コンテナーがデプロイされているリソース グループを選択します。 - 新しいフェールオーバー仮想ネットワークとフェールオーバー サブネットを書き留めておきます。これは、プライマリ リージョンの仮想ネットワークからマップされます。

- 他のフィールドはデフォルトのままにします。

- 次を選択します。

- [管理] セクションで、次の手順を実行します。

- レプリケーション ポリシーの場合は、既定のポリシーである 24 時間保持ポリシーを使用します。 ビジネス用に新しいポリシーを作成することもできます。

- 他のフィールドはデフォルトのままにします。

- 次を選択します。

- 改善セクション ので、次の手順に従います。

[レプリケーションを有効化] を選択した後、「Azure リソースの作成中。このブレードを閉じないでください。」というメッセージがページ下部に表示されます。 何も操作せず、ウィンドウが自動的に閉じられるまで待機します。 [Site Recovery] ページにリダイレクトされます。

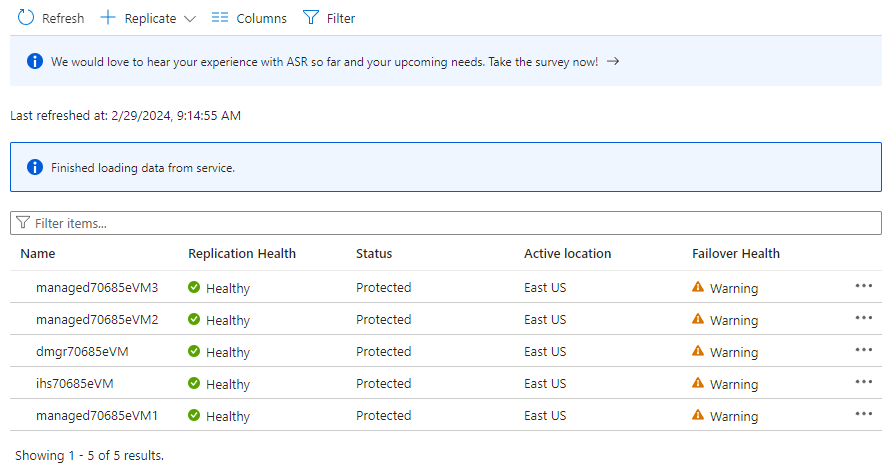

[保護されているアイテム] の下で、[レプリケートされたアイテム] を選択します。 レプリケーションがまだ進行中であるため、最初は項目が一覧されません。 レプリケーションの完了には約 1 時間かかります。 次のスクリーンショットの例に示すように、すべての VM が [保護済み] 状態になるまで、ページを定期的に更新します。

- [ソース設定の選択] セクションで、次の手順を実行します。

次に、レプリケートされたすべての項目を含める復旧計画を作成して、一緒にフェールオーバーできるようにします。 次のカスタマイズを行い、「復旧計画の作成」の手順を実行します。

- 手順 2 で、たとえば

recovery-plan-mjg022624など、プランの名前を入力します。 - 手順 3 で、

ソース については米国東部 を選択し、ターゲットについては 米国西部 を選択します。 - 手順 4 の項目の選択で、このチュートリアルで保護した 5 つの VM をすべて選択します。

次に、復旧計画を作成します。 後でフェールオーバー テストで使用できるように、ページを開いたままにしておきます。

セカンダリ リージョンのその他のネットワーク構成

また、フェールオーバー イベントでセカンダリ リージョンへの外部アクセスを有効にして保護するために、さらにネットワーク構成が必要になります。 この構成では、次の手順を実行します。

「クイック スタート: Azure Portal を使用してパブリック IP アドレスを作成する」の手順に従って、セカンダリ リージョンに Dmgr のパブリック IP アドレスを次の通りカスタマイズして作成します。

- [リソース グループ] で、たとえば、

was-cluster-westus-mjg022624など、サービス復旧コンテナーがデプロイされているリソース グループを選択します。 - リージョンでは、(米国) 西部 USを選択します。

- [名前 ] に、たとえば

dmgr-public-ip-westus-mjg022624などの値を入力します。 - DNS 名ラベルには、たとえば

dmgrmjg022624などの一意の値を入力します。

- [リソース グループ] で、たとえば、

次のようにカスタマイズして、同じガイドに従って、セカンダリ リージョンに IHS 用の別のパブリック IP アドレスを作成します。

- [リソース グループ] で、たとえば、

was-cluster-westus-mjg022624など、サービス復旧コンテナーがデプロイされているリソース グループを選択します。 - リージョンでは、(米国) 西部 USを選択します。

- [名前 ] に、たとえば

ihs-public-ip-westus-mjg022624などの値を入力します。 それを書き出しましょう。 - DNS 名ラベルには、たとえば

ihsmjg022624などの一意の値を入力します。

- [リソース グループ] で、たとえば、

次のようにカスタマイズして、「ネットワーク セキュリティ グループを作成、変更または削除」の「ネットワーク セキュリティ グループを作成」セクションの手順を実行してセカンダリ リージョンでネットワーク セキュリティ グループを作成します。

- [リソース グループ] で、たとえば、

was-cluster-westus-mjg022624など、サービス復旧コンテナーがデプロイされているリソース グループを選択します。 - [名前 ] に、たとえば

nsg-westus-mjg022624などの値を入力します。 - [リージョン] では [米国西部] を選択します。

- [リソース グループ] で、たとえば、

同じ記事の「セキュリティ規則の作成」セクションの手順を実行して、次のカスタマイズを行って、ネットワーク セキュリティ グループの受信セキュリティ規則を作成します。

- 手順 2 で、たとえば

nsg-westus-mjg022624など、作成したネットワーク セキュリティ グループを選択します - 手順 3 で、[受信セキュリティ規則]を選択します。

- 手順 4 で、次の設定をカスタマイズします。

- [宛先ポート範囲] に、9060,9080,9043,9443,80 と入力します。

- [プロトコル] で、[TCP] を選択します。

- [名前] に、ALLOW_HTTP_ACCESS と入力します。

- 手順 2 で、たとえば

ネットワーク セキュリティ グループをサブネットに関連付けるには、同じ記事の「ネットワーク セキュリティ グループの関連付けまたは関連付け解除」セクションの手順を実行して、次のカスタマイズを行います。

- 手順 2 で、たとえば

nsg-westus-mjg022624など、作成したネットワーク セキュリティ グループを選択します - [関連付け] を選択して、前に説明したフェールオーバー サブネットにネットワーク セキュリティ グループを関連付けます。

- 手順 2 で、たとえば

Azure Traffic Manager の設定

このセクションでは、グローバル Azure リージョン間で一般向けアプリケーションにトラフィックを分散するための Azure Traffic Manager を作成します。 プライマリ エンドポイントは、プライマリ リージョンの IHS のパブリック IP アドレスを指します。 セカンダリ エンドポイントは、セカンダリ リージョン内の IHS のパブリック IP アドレスを指します。

「クイック スタート: Azure Portal を使用して Traffic Manager プロファイルを作成する」の手順を実行して、Azure Traffic Manager プロファイルを作成します。 必要なセクションは、「Traffic Manager プロファイルの作成」および「Traffic Manager エンドポイントの追加」だけです。 App Service リソースの作成を指示するセクションはスキップしてください。 その記事を読み進んで Azure Traffic Manager を作成して構成したら、この記事に戻ります。

「Traffic Manager プロファイルの作成」セクションの手順 2 Traffic Manager プロファイルを作成す」で、次の手順を実行します。

- たとえば など、一意の Traffic Manager プロファイルの

tmprofile-mjg022624を保存しておきます。 - 新しいリソース グループ の名前をリソース グループ のために保存しておきます (例:

myResourceGroupTM1)。

- たとえば など、一意の Traffic Manager プロファイルの

「Traffic Manager エンドポイントを追加」セクションまできたら、次の手順を実行します。

- 手順 2 で Traffic Manager プロファイルを開いた後、[構成] ページで、次の手順を実行します。

- DNSのTime to Live (TTL)を

にするために、「 10 」を入力します。 - エンドポイント モニターの設定の パスに、/websphere-cafe/を入力します。これは、デプロイされたサンプルアプリのコンテキストルートです。

- [高速エンドポイント フェールオーバーの設定] で、次の値を使用します。

- [プローブ内部] には、[10] を選択します。

- [許容失敗数] に 3 と入力します。

- プローブタイムアウトの場合は、5を使用します。

- 保存を選択します。 完了するまで待機してください。

- DNSのTime to Live (TTL)を

- プライマリ エンドポイント

myPrimaryEndpointを追加する手順 4 では、次の手順を実行します。- [ターゲット リソースの種類] で、[パブリック IP アドレス] を選択します。

- [パブリック IP アドレスの選択] ドロップダウンを選択し、前に保存しておいた米国東部リージョンの IHS のパブリック IP アドレスの名前を入力します。 一致するエントリが 1 つ表示されます。 [パブリック IP アドレス] に対して選択します。

- 手順 6 のフェールオーバー/セカンダリ エンドポイント

myFailoverEndpointを追加するでは、次の手順を実行します。- [ターゲット リソースの種類] で、[パブリック IP アドレス] を選択します。

- [パブリック IP アドレスの選択] ドロップダウンを選択し、前に保存しておいた米国西部リージョンの IHS のパブリック IP アドレスの名前を入力します。 一致するエントリが 1 つ表示されます。 [パブリック IP アドレス] に対して選択します。

- しばらく待機します。 エンドポイント

myPrimaryEndpointの [モニター状態] が [オンライン] に、エンドポイントmyFailoverEndpointの [モニター状態] が [低下] になるまで、[更新] を選択します。

- 手順 2 で Traffic Manager プロファイルを開いた後、[構成] ページで、次の手順を実行します。

次に、次の手順を実行して、プライマリ WebSphere クラスターにデプロイされたサンプル アプリが Traffic Manager プロファイルからアクセス可能であることを確認します。

作成したTraffic Managerプロファイルの [概要] を選択します。

Traffic Manager プロファイルの Domain Name System (DNS) の名前を選択してコピーしたら、

/websphere-cafe/に追加します (例:http://tmprofile-mjg022624.trafficmanager.net/websphere-cafe/)。新しいブラウザー タブで URL を開きます。 前に作成したコーヒーがページに一覧表示されます。

異なる名前と価格が設定された別コーヒーを作成します (価格 20 のコーヒー 2 など)。これは、アプリケーション データ テーブルとデータベースのセッション テーブルの両方で保持されます。 以下のスクリーンショットのような UI が表示されます。

UI がスクリーンショットのような UI でない場合、続行する前にトラブルシューティングを行って問題を解決します。 コンソールを開いたままにしておき、後でフェールオーバー テストに使用します。

ここで、Traffic Manager プロファイルを設定します。 このページを開いたままにしておき、後でフェールオーバー イベントでエンドポイントの状態の変化を監視するために使用します。

プライマリからセカンダリへのフェールオーバーをテストする

フェールオーバーをテストするには、Azure SQL Database サーバーとクラスターを手動でフェールオーバーしてから、Azure Portal を使用してフェールバックします。

セカンダリ サイトにフェールオーバー

まず、次の手順を実行して、プライマリ サーバーからセカンダリ サーバーに Azure SQL Database をフェールオーバーします。

- Azure SQL Database フェールオーバー グループのブラウザー タブに切り替えます (例:

failovergroup-mjg022624)。 - [フェールオーバー]>[はい] の順に選択します。

- 完了するまで待機してください。

次に、次の手順を実行して、復旧計画を使用して WebSphere クラスターをフェールオーバーします。

Azure portal の上部にある検索ボックスに「Recovery Services ボールト」と入力し、検索結果で「Recovery Services ボールト」を選択します。

Recovery Services のボールトの名前 (例:

recovery-service-vault-westus-mjg022624) を選択します。[管理] で、[復旧計画 (Site Recovery)] を選択します。 たとえば

recovery-plan-mjg022624など、作成した復旧計画を選択します。フェールオーバーを選択します。 の「リスクを理解している」を選択します。テストフェイルオーバーをスキップします。. 他のフィールドは既定値のままにし、[OK] を選択します。

Note

必要に応じて、テスト フェールオーバーとクリーンアップ テスト フェールオーバーを実行すると、フェールオーバーをテストする前にすべてが期待どおりに動作することを確認できます。 詳細については、「チュートリアル: Azure VM 向け障害復旧ドリルを実行」を参照してください。 このチュートリアルでは、フェールオーバーを直接テストして演習を簡略化します。

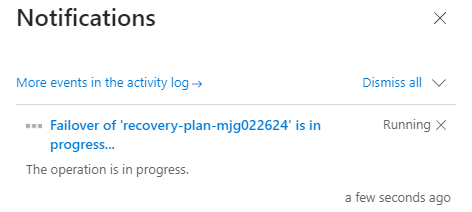

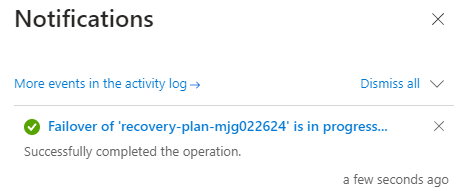

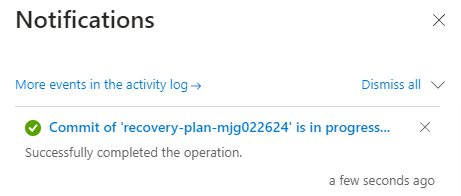

フェールオーバーが完了するまで、通知のフェールオーバーを監視します。 このチュートリアルの演習には約 10 分かかります。

必要に応じて、通知から Failover of 'recovery-plan-mjg022624' is in progress... などのフェールオーバー イベントを選択すると、フェールオーバー ジョブの詳細を確認できます。

次に、次の手順を実行して、セカンダリ リージョンの WebSphere Integrated Solutions Console とサンプル アプリへの外部アクセスを有効にします。

- Azure Portal の上部にある検索ボックスに Resource groups と入力し、検索結果で [TMResourceGroup] を選択します。

- たとえば

was-cluster-westus-mjg022624など、セカンダリ リージョンのリソース グループの名前を選択します。 [リソース グループ] ページの [種類] で項目を並べ替えます。 - のプレフィックスが付いた

dmgrを選択します。 IP 構成>ipconfig1を選択します。 [パブリック IP アドレスを関連付ける] を選択します。 [パブリック IP アドレス] に対して、dmgrのプレフィックスが付いたパブリック IP アドレスを選択します。 このアドレスは、前に作成したものです。 この記事では、アドレスの名前をdmgr-public-ip-westus-mjg022624と指定します。 [選択し] [保存] し、完了するまで待ちます。 - リソース グループに戻り、

ihsのプレフィックスが付いたネットワーク インターフェイスを選択します。 IP 構成>ipconfig1を選択します。 [パブリック IP アドレスを関連付ける] を選択します。 [パブリック IP アドレス] に対して、ihsのプレフィックスが付いたパブリック IP アドレスを選択します。 このアドレスは、前に作成したものです。 この記事では、アドレスの名前をihs-public-ip-westus-mjg022624と指定します。 [選択し] [保存] し、完了するまで待ちます。

次の手順を実行して、フェールオーバーが期待どおりに動作することを確認します。

前に作成した Dmgr のパブリック IP アドレスの DNS 名ラベルを見つけます。 新しいブラウザー タブで Dmgr WebSphere Integrated Solutions Console の URL を開きます。かならず

httpsを使用してください。 たとえば、「https://dmgrmjg022624.westus.cloudapp.azure.com:9043/ibm/console」のように入力します。 サインインのウェルカム ページが表示されるまで、ページを更新します。前に保存しておいた WebSphere 管理者のユーザー名とパスワードを使用してコンソールにサインインし、次の手順を実行します。

ナビゲーション ペインで、[サーバー]>[ すべてのサーバー] の順に選択します。 [ミドルウェア サーバー] ペインには、4 つのサーバーが一覧されます。これには、WebSphere クラスター

MyClusterで構成されている 3 つの WebSphere アプリケーション サーバーと、IHS である 1 つの Web サーバーが含まれます。 すべてのサーバーが起動するまでページを更新します。[ナビゲーション] ペインで、[アプリケーション]>[アプリケーションの種類]>[WebSphere エンタープライズ アプリケーション] の順に選択します。 [エンタープライズ アプリケーション] ペインに、1 つのアプリケーション

websphere-cafe(一覧および開始) が表示されます。セカンダリ リージョンのクラスター構成を検証するには、「クラスターを構成」セクションの手順を実行します。 次のスクリーンショットに示すように、ノード と 分散セッション に変更を同期する設定がフェールオーバークラスターにレプリケートされていることが確認できます。

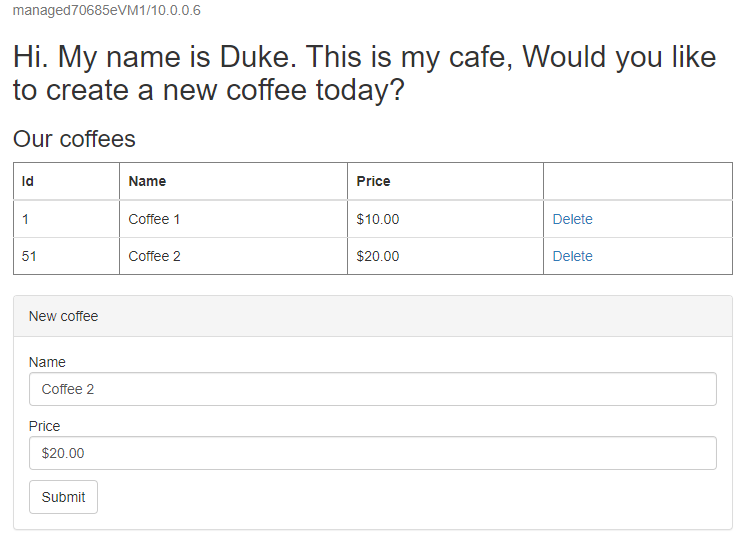

前に作成した IHS のパブリック IP アドレスの DNS 名ラベルを見つけます。 ルートコンテキスト

/websphere-cafe/を追加した IHS コンソールの URL を開いてください。httpsは使用しないでください。 この例では、たとえばhttp://ihsmjg022624.westus.cloudapp.azure.com/websphere-cafe/などの IHS 用httpsは使用しません。 前に作成した 2 つのコーヒーがページに表示されます。Traffic Manager プロファイルのブラウザ タブに切り替え、エンドポイント の

myFailoverEndpointの値が [オンライン] に、エンドポイント のmyPrimaryEndpointが [低下] になるまでページを更新します。たとえば

http://tmprofile-mjg022624.trafficmanager.net/websphere-cafe/など、Traffic Manager プロファイルの DNS 名でブラウザー タブに切り替えます。 ページを更新すると、アプリケーション データ テーブルとセッション テーブルに同じデータが保持されます。 以下のスクリーンショットのような UI が表示されます。この動作が確認できない場合は、Traffic Manager がフェールオーバー サイトを指すように DNS の更新に時間がかかっている可能性が考えられます。 問題として、ブラウザーが失敗したサイトを指す DNS 名前解決の結果をキャッシュした可能性も挙げられます。 しばらく待ってから、もう一度ページを更新してください。

フェールオーバーをコミットします

フェールオーバーの結果に問題が無ければ、次の手順を実行してフェールオーバーをコミットします。

Azure portal の上部にある検索ボックスに「Recovery Services ボールト」と入力し、検索結果で「Recovery Services ボールト」を選択します。

Recovery Services のボールトの名前 (例:

recovery-service-vault-westus-mjg022624) を選択します。[管理] で、[復旧計画 (Site Recovery)] を選択します。 たとえば

recovery-plan-mjg022624など、作成した復旧計画を選択します。[コミット]>[OK] の順に選択します。

完了するまで、通知内のコミットを監視します。

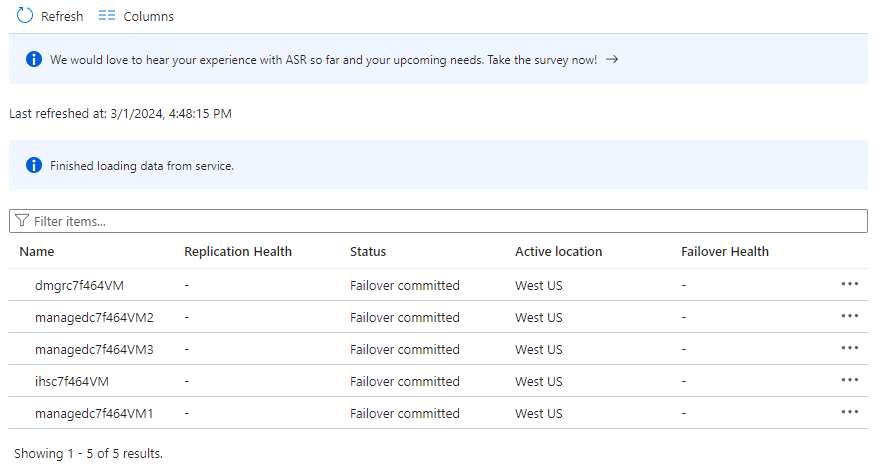

復旧計画で項目を選択します。 [コミット済みフェールオーバー]として一覧されている 5 つの項目が表示されます。

レプリケーションを無効化

次の手順を実行して、復旧計画内の項目のレプリケーションを無効化してから、復旧計画を削除します。

復旧計画の項目の各項目で、省略記号ボタン (...) を選択し、[レプリケーションを無効化]を選択します。

この仮想マシンの保護を無効にする理由を指定するように求められた場合は、目的の仮想マシンで、たとえば、「アプリケーションの移行が完了しました。」などを選択します。 OK を選択します。

すべての項目のレプリケーションを無効にするまで、手順 1 を繰り返します。

完了するまで、通知内のプロセスを監視します。

概要を選択>を削除します。 [はい] を選択して削除を確定します。

フェール バックの準備: フェールオーバー サイトを再度保護する

セカンダリ リージョンがフェールオーバー サイトになり、アクティブになりました。 プライマリ リージョンで再度保護する必要があります。

まず、次の手順を実行して、未使用のリソースをクリーンし、後で Azure Site Recovery サービスがプライマリ リージョンにレプリケートされるようにします。 サイトの回復によってリソースが既存のリソース グループに復元されるため、リソース グループを削除することはできません。

- Azure Portal の上部にある検索ボックスに Resource groups と入力し、検索結果で [TMResourceGroup] を選択します。

- たとえば

was-cluster-eastus-mjg022624など、プライマリ リージョンのリソース グループの名前を選択します。 リソース グループ ページで、項目を 種類 別に並べ替えます。 - 仮想マシンを削除するには、次の手順を実行します。

- 「[種類] フィルター」を選択し、[値] ドロップダウン リストから「仮想マシン」を選択します。

- 適用する を選択します。

- すべての仮想マシンを選択し、[削除] を選択したら、delete と入力して削除を確定します。

- を選択してからを削除します。

- 完了するまで、通知内のプロセスを監視します。

- 次の手順を実行して、ディスクを削除します。

- [種類] フィルターを選択し、[値] ドロップダウン リストから [ディスク] を選択します。

- 適用する を選択します。

- すべてのディスクを選択し、[削除] を選択してから、「delete」を入力して削除を確定します。

- を選択してからを削除します。

- 通知内のプロセスを監視し、完了するまで待機します。

- 次の手順を実行して、エンドポイントを削除します。

- [種類] フィルターを選択し、[値] ドロップダウンリストから [プライベート エンドポイント] を選択します。

- 適用する を選択します。

- すべてのプライベート エンドポイントを選択し、[削除]を選びます。その後、削除 と入力して削除を確定します。

- を選択してからを削除します。

- 完了するまで、通知内のプロセスを監視します。 タイプ プライベート エンドポイント が一覧にない場合は、この手順を無視します。

- 次の手順を実行して、ネットワーク インターフェイスを削除します。

- [種類] フィルター > を選択し、[値] ドロップダウン リストから [ネットワーク インターフェイス] を選択します。

- 適用する を選択します。

- すべてのネットワーク インターフェイスを選択し、[削除] を選択してから、delete と入力して削除を確定します。

- を選択してからを削除します。 完了するまで、通知内のプロセスを監視します。

- 次の手順を実行して、ストレージ アカウントを削除します。

- [種類] フィルター > を選択し、[値] ドロップダウン リストから [ストレージ アカウント] を選択します。

- 適用する を選択します。

- すべてのストレージ アカウントを選択し、[削除]を選択してから、「削除」を入力して削除を確定します。

- を選択してからを削除します。 完了するまで、通知内のプロセスを監視します。

次に、プライマリ リージョンに対して、「Azure Site Recovery を使用してクラスターの障害復旧を設定する」セクションと同じ手順を実行します。ただし、次の違いがあります。

- 「Recovery Services コンテナーを作成」のセクションで、次の手順を実行します。

- たとえば、

was-cluster-eastus-mjg022624など、プライマリ リージョンにデプロイされているリソース グループを選択します。 - サービスボールトの別の名前を入力します (例:

recovery-service-vault-eastus-mjg022624)。 - [リージョン] で、 [米国東部] を選択します。

- たとえば、

- [レプリケーションを有効化] の場合は、次の手順を実行します。

- ソースの リージョン で、米国西部を選択します。

- [レプリケーション設定] の場合は、次の手順を実行します。

- のターゲット リソース グループには、プライマリ リージョンにデプロイされている既存のリソース グループ (例:

was-cluster-eastus-mjg022624) を選択します。 - [フェールオーバー仮想ネットワーク] の場合は、プライマリ リージョンの既存仮想ネットワークを選択します。

- のターゲット リソース グループには、プライマリ リージョンにデプロイされている既存のリソース グループ (例:

- [復旧計画を作成] で、[ソース] に対しては、[米国西部] を、[ターゲット] に対しては、[米国東部] を選択します。

- 前にこれらのリソースを作成して構成しているので、「セカンダリ リージョンの追加ネットワーク構成」セクションの手順はスキップします。

Note

ターゲット VM が存在する場合、Azure Site Recovery で VM の再保護がサポートされていることがわかります。 詳細については、「チュートリアル: Azure VM をセカンダリ リージョンにフェールオーバーする」の「VM の再保護」セクションを参照してください。 WebSphere に対して実施するアプローチのため、この機能は機能しません。 理由として、検証結果に基づいて、ソース ディスクとターゲット ディスクの間の変更のみが WebSphere クラスターに対して同期されるためです。 このチュートリアルでは、VM 再保護機能の機能を置き換えるために、フェールオーバー後にセカンダリ サイトからプライマリ サイトへの新しいレプリケーションを確立します。 ディスク全体が、フェールオーバーされたリージョンからプライマリ リージョンにコピーされます。 詳細については、「フェールオーバーした Azure 仮想マシンをプライマリ リージョンで再保護する」の「再保護中に何が起こるか?」セクションを参照してください。

プライマリ サイトにフェールバックする

次の違いを除き、「セカンダリ サイトへのフェールオーバー」セクションで同じ手順を使用して、データベース サーバーとクラスターを含むプライマリ サイトにフェールバックします。

- たとえば

recovery-service-vault-eastus-mjg022624など、プライマリ リージョンでデプロイされた復旧サービス コンテナーを選択します。 - たとえば、

was-cluster-eastus-mjg022624など、プライマリ リージョンにデプロイされているリソース グループを選択します。 - プライマリ リージョンで WebSphere Integrated Solutions Console とサンプル アプリへの外部アクセスを有効にしたら、WebSphere Integrated Solutions Console のブラウザー タブと、前に開いたプライマリ クラスターのサンプル アプリに再度アクセスします。 期待どおりに動作することを確認します。 フェールバックに要した時間によっては、サンプルアプリのUIにある New coffee セクションにセッションデータが表示されない場合があります。これは、セッションデータが1時間以上前に期限切れとなった場合に特に当てはまります。

- [フェールオーバーのコミット] セクションで、たとえば

recovery-service-vault-eastus-mjg022624などのプライマリにデプロイされている Recovery Services コンテナーを選択します。 - Traffic Manager プロファイルでは、エンドポイント

myPrimaryEndpointが [オンライン] になり、エンドポイントmyFailoverEndpointが [低下] になります。 - フェイルバックに備える: フェールオーバーサイトの再保護を行う セクションで、次の手順を使用します。

- プライマリ リージョンはフェールオーバー サイトであり、アクティブであるため、セカンダリ リージョンで再保護する必要があります。

- セカンダリ リージョンにデプロイされたリソース (たとえば、

was-cluster-westus-mjg022624でデプロイされたリソース) をクリーンアップします。 - 次の変更を除き、「Azure Site Recovery を使用してクラスターの障害復旧を設定する」セクションと同じ手順を使用して、セカンダリ リージョンでプライマリ リージョンを保護します。

- 前に Recovery Services コンテナーを作成済みなので (例: )、

recovery-service-vault-westus-mjg022624セクションの手順をスキップします。 - [レプリケーションを有効にする>レプリケーション設定>フェールオーバー仮想ネットワーク] で、セカンダリ リージョン内の既存の仮想ネットワークを選択します。

- 前にこれらのリソースを作成して構成しているので、「セカンダリ リージョンの追加ネットワーク構成」セクションの手順はスキップします。

- 前に Recovery Services コンテナーを作成済みなので (例: )、

リソースをクリーンアップする

WebSphere クラスターとその他のコンポーネントを引き続き使用しない場合は、次の手順を実行してリソース グループを削除し、このチュートリアルで使用するリソースをクリーンします。

- Azure Portal の上部にある検索ボックスで SQL Database サーバーのリソース グループ名 (例:

myResourceGroup) を入力し、検索結果から一致するリソース グループを選択します。 - [リソース グループの削除] を選択します。

- 「削除を確認するには、リソース グループ名を入力してください」で、リソース グループ名を入力します。

- を選択してからを削除します。

- Traffic Manager のリソース グループに対して、手順 1 ~ 4 を繰り返します (例:

myResourceGroupTM1)。 - Azure portal の上部にある検索ボックスに「Recovery Services ボールト」と入力し、検索結果で「Recovery Services ボールト」を選択します。

- Recovery Services のボールトの名前 (例:

recovery-service-vault-westus-mjg022624) を選択します。 - [管理] で、[復旧計画 (Site Recovery)] を選択します。 たとえば

recovery-plan-mjg022624など、作成した復旧計画を選択します。 - レプリケートされた項目のロックを削除するには、「レプリケーションを無効化」セクションと同じ手順を使用します。

- たとえば

was-cluster-westus-mjg022624など、プライマリ WebSphere クラスターのリソース グループに対して、手順 1 ~ 4 を繰り返します。 - たとえば

was-cluster-eastus-mjg022624など、セカンダリ WebSphere クラスターのリソース グループに対して、手順 1 ~ 4 を繰り返します。

次のステップ

このチュートリアルでは、アクティブ/パッシブ データベース層を持つアクティブ/パッシブ アプリケーション インフラストラクチャ層で構成され、両方の層が地理的に異なる 2 つのサイトにまたがる HA/DR ソリューションを設定します。 最初のサイトでは、アプリケーション インフラストラクチャ層とデータベース層の両方がアクティブになります。 2 番目のサイトでは、セカンダリ ドメインは、Azure Site Recovery サービスで復元され、セカンダリ データベースはスタンバイ状態です。

HA/DR ソリューションを構築し、Azure で WebSphere を実行するためのその他のオプションについては、引き続き次のリファレンスを参照してください。

![Azure VM の [基本] ペインの IBM WebSphere Application Server クラスター を示す Azure Portal のスクリーンショット。](media/migrate-websphere-to-vms-with-ha-dr/portal-basics.png)

![Azure VM の [クラスター構成] ペインの IBM WebSphere Application Server クラスター を示す Azure Portal のスクリーンショット。](media/migrate-websphere-to-vms-with-ha-dr/portal-cluster-config.png)

![Azure VM の [Load Balancer] ペインの IBM WebSphere Application Server クラスター を示す Azure Portal のスクリーンショット。](media/migrate-websphere-to-vms-with-ha-dr/portal-load-balancer.png)

![Azure VM の [ネットワークキング] ペインの IBM WebSphere Application Server クラスター を示す Azure Portal のスクリーンショット。](media/migrate-websphere-to-vms-with-ha-dr/portal-networking.png)

![Azure VM の [データベース] ペインの IBM WebSphere Application Server クラスター を示す Azure Portal のスクリーンショット。](media/migrate-websphere-to-vms-with-ha-dr/portal-database.png)

![[フェールオーバー] ペインが示されている Azure Portal のスクリーンショット。](media/migrate-websphere-to-vms-with-ha-dr/failover-settings.png)

![フェールオーバー ジョブの詳細を示す Azure Portal の [フェールオーバー] ページのスクリーンショット。](media/migrate-websphere-to-vms-with-ha-dr/failover-job-details.png)

![[ミドルウェア サーバー] ページを示す Dmgr WebSphere Integrated Solutions Console のスクリーンショット。](media/migrate-websphere-to-vms-with-ha-dr/middleware-servers.png)

![[エンタープライズ アプリケーション] ページを示す Dmgr WebSphere Integrated Solutions Console のスクリーンショット。](media/migrate-websphere-to-vms-with-ha-dr/enterprise-applications-deployed.png)

![[ノード] チェック ボックスで Synchronize の変更の選択された状態の Dmgr WebSphere Integrated Solutions Console のスクリーンショット。](media/migrate-websphere-to-vms-with-ha-dr/synchronize-changes-secondary.png)

![分散セッション設定の状態を示す [データベース設定] ページを示す Dmgr WebSphere Integrated Solutions Console のスクリーンショット。](media/migrate-websphere-to-vms-with-ha-dr/distributed-sessions-secondary.png)

![レプリケートされた項目を削除するための完了メッセージを示す Azure Portal の [通知] ペインのスクリーンショット。](media/migrate-websphere-to-vms-with-ha-dr/remove-replicated-items-completed.png)