Azure VMware Solution からの接続を有効にする

紹介

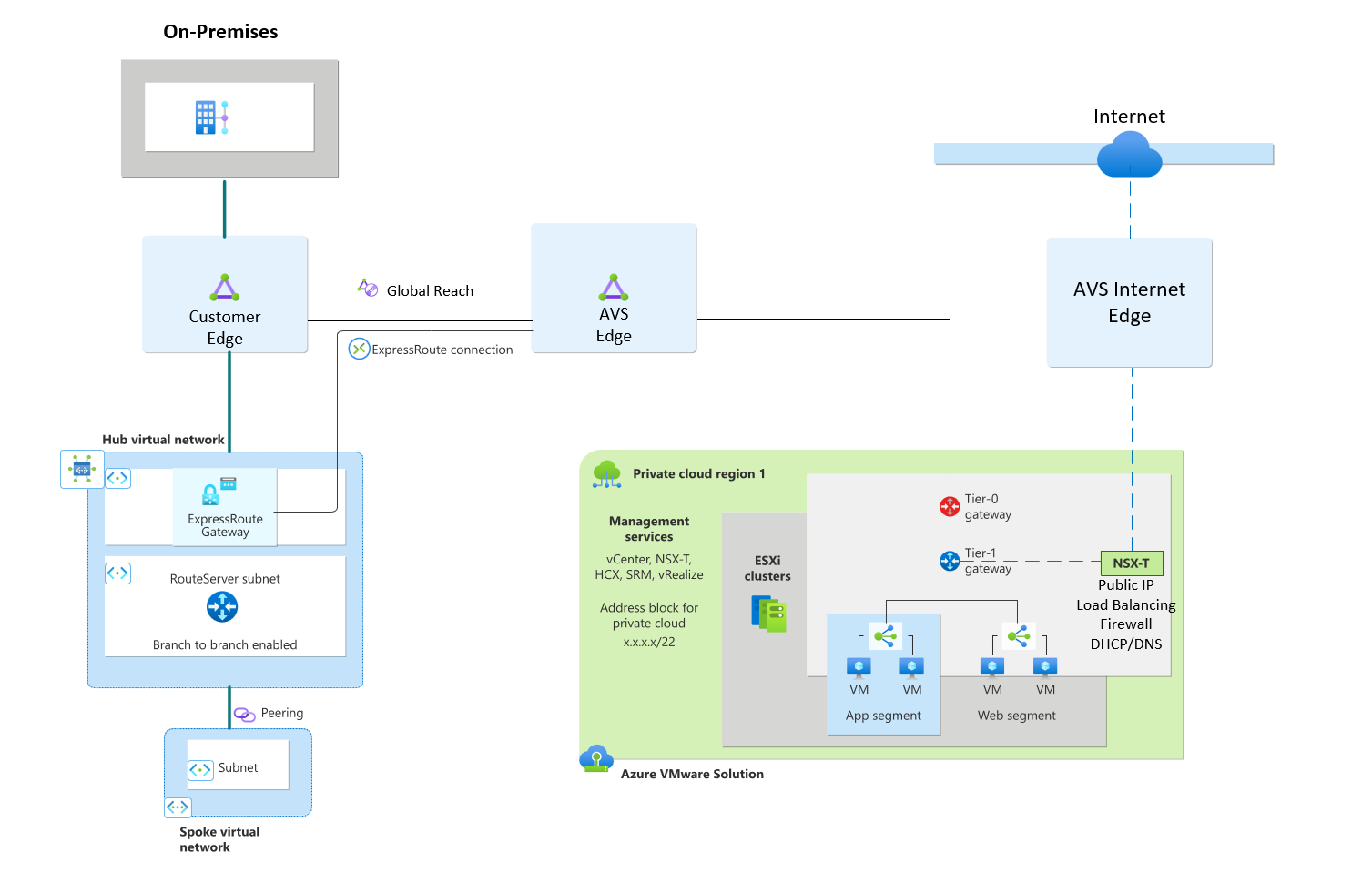

この設計パターンでは、トラフィックには、オンプレミスのデータセンターから Azure VMware Solution (AVS) プライベート クラウドへの Microsoft バックボーン経由の専用パスがあります。 この接続は、Expressroute Global Reach を介して行われます。これは、顧客が管理する環境と AVS 専用の Expressroute 回線を直接結ぶパスを提供する仕組みです。 プライベート クラウドには、NSX Edge からインターネットへの分離されたブレークアウトも含まれているため、このトラフィックは Expressroute を経由しません。

Azure VMware Solution の Global Reach を用いてオンプレミスへと拡張し、AVS パブリック IP を使用してインターネットへの個別ブレークアウトを実現する

重要

Global Reach がサポートされていない現在のリージョンにいる場合は、Azure に Expressroute ゲートウェイをデプロイすることで、オンプレミスから AVS プライベート クラウドへの転送が可能です。 推移性をエンドツーエンドで提供するには、ハブ仮想ネットワーク (VNET) 内の仮想アプライアンスが必要です。 トラフィック検査 & デフォルトルートアドバタイズセクションを参照してください。

顧客プロファイル

このアーキテクチャは、次の場合に最適です。

- 待機時間が短く、Azure VMware Solution SDDC (ソフトウェア定義データセンター) からインターネットにネイティブに送信されます。

- Expressroute または VPN を使用して、オンプレミスから Azure に直接トラフィックを送信します。

- HTTPS などの SDDC のワークロード用の受信 L4/L7 サービス

この設計では、AVS NSX ルーターを通過するトラフィックを次に示します。

- Azure VMware Solution から Azure ネイティブ仮想ネットワークへ

- Azure VMware Solution インターネット接続

- Azure VMware Solution をオンプレミスのデータセンターに移行

アーキテクチャ コンポーネント

次の方法でこのシナリオを実装します。

- NSX Advanced Load Balancer

- Azure VMware Solution からのインターネット ブレークアウトで、送信元と送信先両方でアドレス変換 (SNAT/DNAT) を行うためのパブリック IP

手記

NSX Advanced Load Balancer (Avi) は NSX 内で直接受信機能を提供しますが、この機能は Azure の WAF または App Gateway v2 でも可能です。

重要な決定事項

このドキュメントでは、オンプレミスまたは AVS からの既定のルート アドバタイズを想定し、推奨します。 Azure から発信される既定のルートが必要な場合は、「トラフィック検査 & 既定のルート広告」セクションを参照してください。

考慮 事項

- Azure portal で NSX Edge までパブリック IP を有効にします。 これにより、Azure VMware Solution への低待機時間の直接接続と、送信接続の数をスケーリングできます。

- NSX ファイアウォールの規則の作成を適用します。

- NSX Advanced ロード バランサーを使用して、トラフィックをワークロードに均等に分散します。

- フラッドプロテクション (分散およびゲートウェイ) を有効にする。

NSX-T または NVA を使用した AVS からのエグレス

| トラフィック検査の対象範囲 | 推奨されるソリューション設計 | 考慮 事項 | インターネット ブレイクアウト |

|---|---|---|---|

| - インターネット入口 - インターネット エグレス - オンプレミス のデータセンターへのトラフィック - Azure Virtual Network へのトラフィック - Azure VMware Solution 内のトラフィック |

Azure VMware Solution で NSX-T またはサードパーティの NVA ファイアウォールを使用します。 HTTP/S 以外のトラフィックには NSX-T Advanced Load Balancer を使用するか、ファイアウォール NSX-T 使用します。 Azure VMware Solution、SNAT、DNAT からのインターネット ブレークアウト用のパブリック IP。 |

Azure VMware Solution プライベート クラウドから 0.0.0.0/0 ルートをアドバタイズするには、このオプションを選択します。 Azure portal で NSX Edge までパブリック IP を有効にします。 このオプションを使用すると、Azure への接続の待機時間が短く、送信接続の数をスケーリングできます。 |

Azure VMware Solution |

オンプレミスからの 0.0.0.0/0 アドバタイズによる Azure VMware Solution からのエグレス

| トラフィック検査の対象範囲 | 推奨されるソリューション設計 | 考慮 事項 | インターネット ブレイクアウト |

|---|---|---|---|

| - インターネット イングレス - インターネット エグレス - オンプレミスのデータセンターへ |

オンプレミスの仮想アプライアンスを使用する HTTP/S トラフィックの場合は、Azure で NSX Advanced Load Balancer または Application Gateway を使用します。 HTTP/S 以外のトラフィックの場合は、NSX 分散ファイアウォールを使用します。 Azure VMware Solution でパブリック IP を有効にします。 |

オンプレミスのデータセンターから 0.0.0.0/0 ルートをアドバタイズするには、このオプションを選択します。 |

オンプレミス |

重要

一部の従来の VMware アプライアンスでは、サービス挿入を使用して、階層 0 ルーターにアプライアンスを配置します。 レベル 0 のルーターは、Microsoft によってプロビジョニングおよび管理され、エンド ユーザーが使用することはできません。 すべてのネットワーク アプライアンスとロード バランサーは、階層 1 に配置する必要があります。 次のセクションでは、AVS のパーティ デバイスからの既定のルート伝達について説明します。

AVS でのサード パーティ NVA 統合

サードパーティ製アプライアンスとの統合は、慎重に考慮して可能です。 この設計では、サードパーティの NVA が 1 つ以上の T-1 エッジ ルーターの背後に配置されます。

ライセンスを取得し、デバイスにネイティブな高可用性機能を実装するのはユーザーの責任です。

この実装を選択する場合は、制限に注意してください。 たとえば、仮想マシンには最大 8 つの仮想ネットワーク インターフェイス カード (NIC) の制限があります。 AVS に NVA を配置する方法の詳細については、次を参照してください: 「ファイアウォール パターンの NSX-T」

手記

サード パーティの NVA が使用されている場合、Microsoft はモビリティ最適化ネットワークの使用をサポートしていません。

ランディング ゾーンに関する考慮事項

このセクションでは、AVS と Azure ランディング ゾーンを統合するためのベスト プラクティスについて説明します。

Azure Route Server

Azure Route Server (ARS) は、学習したルートを AVS から動的に伝達し、ブランチ間接続を VPN ゲートウェイに提供するために使用されます。 ARS が存在する VNET にピアリングされている VNET でも、ルートが動的に学習されるため、Azure の AVS からハブ アンド スポーク環境へのルートを学習できます。 Azure Route Server のユース ケースは次のとおりです。

動的ルート伝達:

- BGP (Border Gateway Protocol) を介して AVS からローカル VNET への特定のルートについて説明します。 ピアリングされた VNET は、ルートも学習できます。

- サード パーティの NVA 統合

- トラフィックをフィルター処理するために各 AVS セグメントの UDR が不要になるように、NVA と ARS をピアリングします。

- ピアリングされた VNET からのトラフィックを返すには、ファイアウォールのローカル インターフェイスに UDR (ユーザー定義ルート) が必要です

- Expressroute から VPN ゲートウェイへの転送メカニズム

- VPN Gateway はサイト間接続のタイプで、Active-Active で構成しなければなりません

Azure Route Server を使用するには、次の手順を実行する必要があります。

ブランチ間を有効にする

> 1,000 ルートのルート要約を使用するか、Azure Route Server のよく寄せられる質問 (FAQ) で参照されている

NO_ADVERTISE BGP communitiesフラグを使用する特定の非 Azure ASN を使用して NVA をピアリングします。 たとえば、ARS は 65515 を使用するため、VNET 内の他のアプライアンスではその ASN (自律システム番号) を使用できません。

IPV6 のサポートなし

Azure NetApp Files との統合

Azure NetApp Files (ANF) は、NFS プロトコルを介してネットワーク接続データストアを提供します。 ANF は Azure VNET に存在し、AVS のワークロードに接続します。 Azure NetApp Files によってサポートされる NFS データストアを使用すると、クラスターをスケーリングする代わりにストレージを拡張できます。

- Standard ネットワーク機能を使用して Azure NetApp Files ボリュームを作成し、ExpressRoute FastPath 経由で AVS プライベート クラウドからの最適化された接続を有効にする

- 委任されたサブネットに ANF をデプロイする

- ハブ & スポークのデプロイでは、最大 10 Gbps の ER GW SKU がサポートされます

- ゲートウェイ ポートの速度制限をバイパスするには、Ultra & ErGw3AZ SKU が必要です

- 読み取りトラフィックのイングレスと書き込みトラフィックのエグレスは、ExpressRoute 経由で行われます。 Expressroute 回線経由のエグレス トラフィックはゲートウェイをバイパスし、エッジ ルーターに直接移動します

- AVS からのイングレス/エグレス料金は抑制されますが、ピアリングされた VNET 間でデータが送信される場合はエグレス料金が発生します。

- Azure Netapp Files には専用の ExpressRoute ゲートウェイを使用します。共有または一元化された ExpressRoute ゲートウェイは使用しません。

- Azure NetApp Files と Azure VMware Solution の間のデータ パスにファイアウォールまたは NVA を配置しないでください。

- 現在サポートされているのは NFS v3 のみです。

予期しない待機時間が発生する場合は、AVS プライベート クラウドと ANF デプロイが同じ AZ (Azure Availability Zones) にピン留めされていることを確認してください。 高可用性を実現するには、別の AZ に ANF ボリュームを作成し、Cross Zone Replication を有効にします。

重要

Microsoft は、可能な最大ポート速度が 20Gbps であるセキュリティで保護された Azure VWAN ハブの Fastpath をサポートしていません。 より大きなスループットが必要な場合は、ハブ & スポーク VNET の使用を検討してください。 Azure Netapp Files データストアを Azure VMware Solution ホストにアタッチする方法については、こちらを 参照してください

オンプレミスからの VPN 接続

Expressroute 回線をお勧めしますが、Azure のトランジット ハブ VNET を使用して、IPSEC を使用してオンプレミスから AVS に接続することもできます。 このシナリオでは、VPN ゲートウェイと Azure Route Server が必要です。 前に説明したように、Azure Route Server では、VPN ゲートウェイと AVS Expressroute ゲートウェイの間の推移性が有効になります。

Expressroute とオンプレミス VPN Gateway 間の転送を伴う Azure VMware Solution の

トラフィック検査

前に説明したように、既定のルートアドバタイズは、パブリック IP を使用して AVS から NSX Edge オプションまで発生していますが、オンプレミスからの既定のルートのアドバタイズを続行することもできます。 これらのエンドポイントのいずれかに配置されたファイアウォールを使用して、オンプレミスから AVS へのエンドツーエンドのトラフィック フィルタリングが可能です。

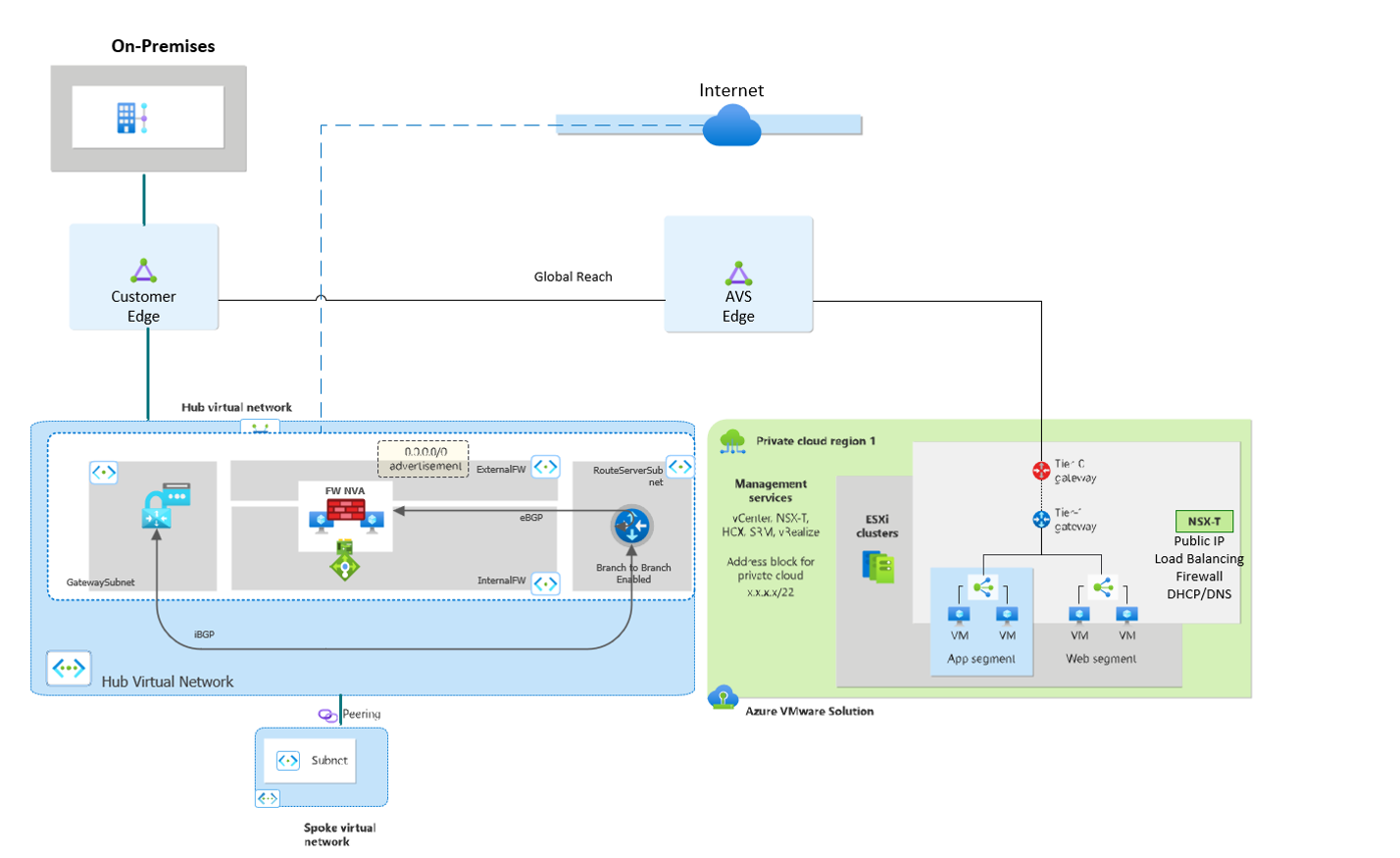

サード パーティのネットワーク仮想アプライアンスを使用したトラフィック検査を伴う Azure VMware Solution を Azure 上で  する

する

Azure からの既定のルート アドバタイズは、ハブ VNET または Azure vWAN を使用する場合に、サードパーティの NVA で可能です。 ハブ アンド スポークデプロイでは、Azure Firewall は BGP を読み上げないため不可能ですが、サードパーティの BGP 対応デバイスを使用できます。 このシナリオは、以下のようなトラフィック検査に適用できます。

- オンプレミスから Azure へ

- Azure からインターネットへ

- AVS からインターネットへ

- AVS から Azure へ

ハブ VNet 内のサードパーティ NVA は、AVS とインターネット間、および AVS と Azure VNet 間のトラフィックを検査します

| トラフィック検査の要件 | 推奨されるソリューション設計 | 考慮 事項 | インターネット ブレイクアウト |

|---|---|---|---|

| - インターネット イングレス - インターネットエグレス - オンプレミスのデータセンターへ - Azure Virtual Network へ |

Azure Route Server を使用してハブ仮想ネットワークでサードパーティ製のファイアウォール ソリューションを使用します。 HTTP/S トラフィックの場合は、Azure Application Gateway を使用します。 HTTP/S 以外のトラフィックの場合は、Azure 上のサード パーティ製ファイアウォール NVA を使用します。 オンプレミスのサード パーティ製ファイアウォール NVA を使用します。 Azure Route Server を使用してハブ仮想ネットワークにサードパーティ製のファイアウォール ソリューションをデプロイします。 |

Azure ハブ仮想ネットワーク内の NVA から Azure VMware Solution に 0.0.0.0/0 ルートをアドバタイズするには、このオプションを選択します。 |

紺碧 |

追加情報

- Bastion + Jumpbox VM を使用して vCenter にアクセスする - オンプレミスから vCenter にアクセスする場合は、オンプレミス ネットワークから /22 AVS 管理ネットワークへのルートがあることを確認します。 「

Test-NetConnection x.x.x.2 -port 443」と入力して、CLI でルートを検証します - DNSにおける考慮点 - プライベートエンドポイントを使用している場合は、こちらのガイドラインに従ってください: Azure プライベート エンドポイントのDNS構成 | Microsoft Learn

次の手順

- オンプレミス VPN から Azure VMware Solution に転送する方法の詳細については、次の記事を参照してください VPN から ExR への転送方法:

- ハブ アンド スポーク ネットワークの Azure VMware Solution の詳細については、「ハブ アンド スポーク アーキテクチャに Azure VMware Solution を統合する」を参照してください。

- VMware NSX-T Data Center ネットワーク セグメントの詳細については、「Azure VMware Solutionを使用して NSX-T Data Center ネットワーク コンポーネントを構成する」を参照してください。

- Azure Router Server の詳細については、「Azure Route Server とは 製品の概要」を参照してください。

次に、Azure VMware Solution への接続を確立するための他の設計パターンを確認します