Azure VMware Solution のデュアルリージョン デプロイのネットワークに関する考慮事項

この記事では、ディザスター リカバリーのために Azure VMware Solution プライベート クラウドを 2 つの Azure リージョンにデプロイする場合に、ネットワーク接続を構成する方法について説明します。 部分的または完全なリージョン障害が発生した場合、この記事のネットワーク トポロジを使用すると、存続するコンポーネント (プライベート クラウド、Azure ネイティブ リソース、オンプレミス サイト) が相互およびインターネットとの接続を維持できます。

デュアルリージョンシナリオ

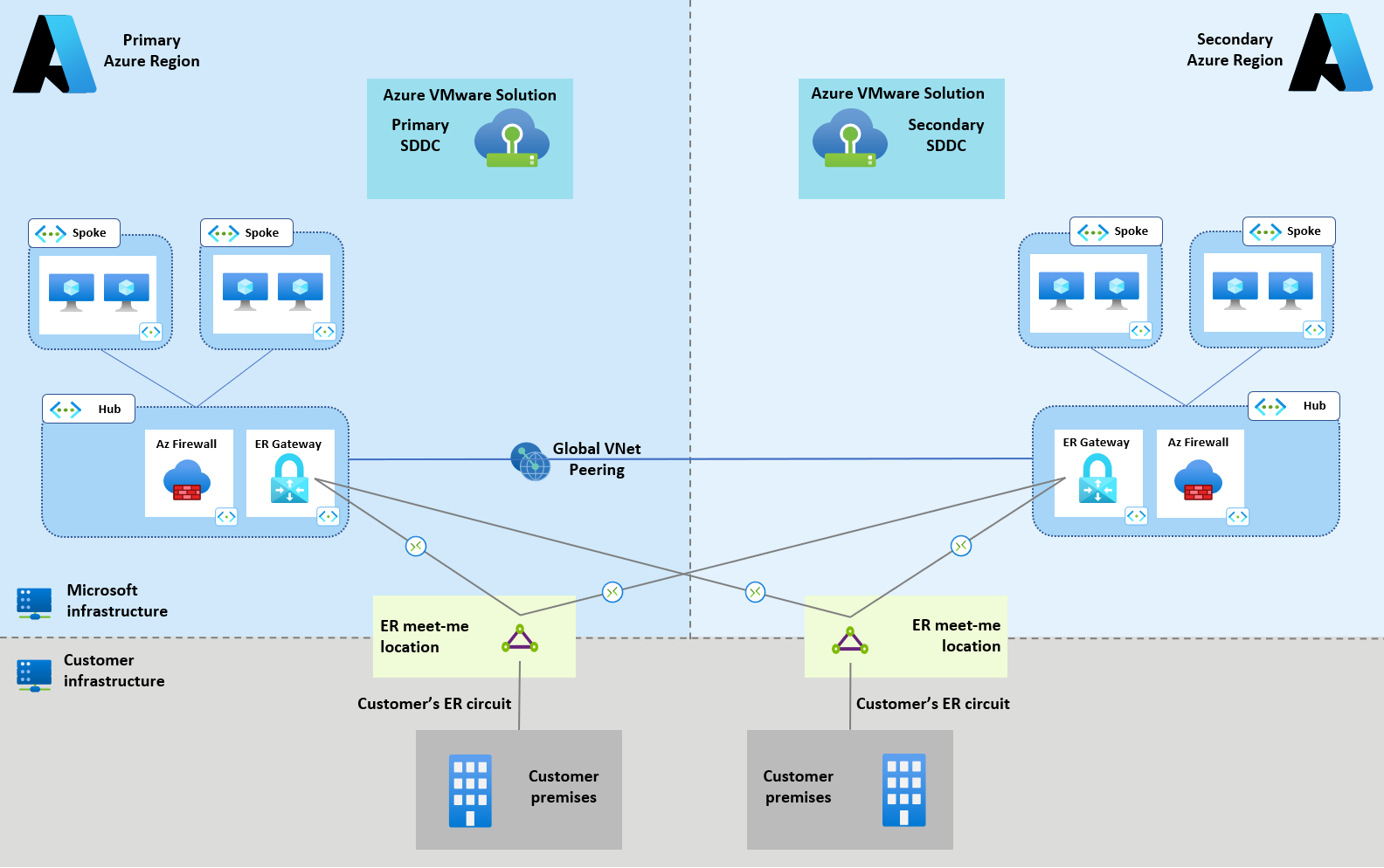

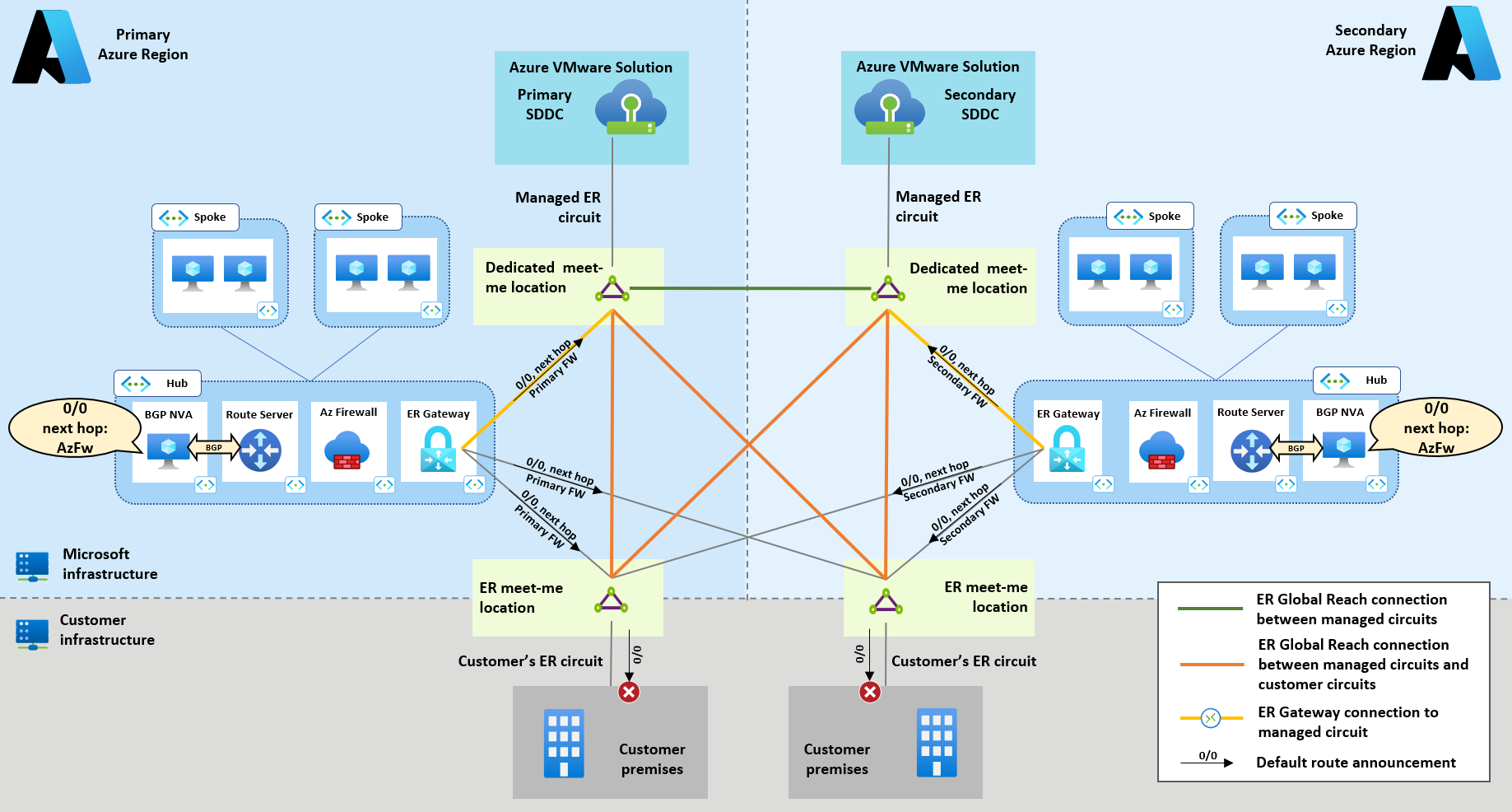

この記事では、次の図 1 に示すように、一般的なデュアルリージョン シナリオについて説明します。

- Azure ハブアンドスポーク ネットワークは、各リージョンに存在します。

- Azure ExpressRoute (2 つの異なるピアリング場所に 2 つの回線があり、各回線が両方のリージョンのハブ仮想ネットワークに接続されている) のディザスター リカバリー構成がデプロイされました。 フォールバック VPN 接続 が構成されている場合、以降のセクションで提供されるガイダンスは でも同じままです。

- Azure VMware Solution プライベート クラウドが各リージョンにデプロイされています。

図 1: グローバル仮想ネットワーク ピアリングが異なるリージョンの 2 つの仮想ネットワークを接続する方法を示すデュアルリージョン シナリオ

手記

図 1 の参照シナリオでは、2 つのリージョン ハブ仮想ネットワークがグローバル VNet ピアリング経由で接続されています。 厳密には必要ではありませんが、2 つのリージョン内の Azure 仮想ネットワーク間のトラフィックを ExpressRoute 接続経由でルーティングできるため、この構成を強くお勧めします。 VNet ピアリングを使用すると、ExpressRoute Meet-me エッジ ルーター経由でトラフィックをヘアピン処理する必要がなくなります。これにより、待機時間が最小限になり、スループットが最大化されます。

デュアルリージョン通信パターン

次のセクションでは、参照デュアルリージョン シナリオで、次の通信パターンを有効にするために必要な Azure VMware Solution ネットワーク構成について説明します。

- Azure VMware Solution から Azure VMware Solution へのリージョン間接続については、Azure VMware Solution のリージョン間接続セクションで説明しています。

- ExpressRoute 経由で接続されているオンプレミス サイトへの Azure VMware Solution (ハイブリッド接続

セクションで説明します)。 - Azure VMware Solution から Azure Virtual Network への接続(セクション Azure Virtual Network 接続で説明します)。

- Azure VMware Solution からインターネットへの接続 (インターネット接続

セクションで説明します)。

Azure VMware Solution のリージョン間接続

複数の Azure VMware Solution プライベート クラウドが存在する場合、それらの間のレイヤー 3 接続は、多くの場合、データ レプリケーションのサポートなどのタスクの要件です。

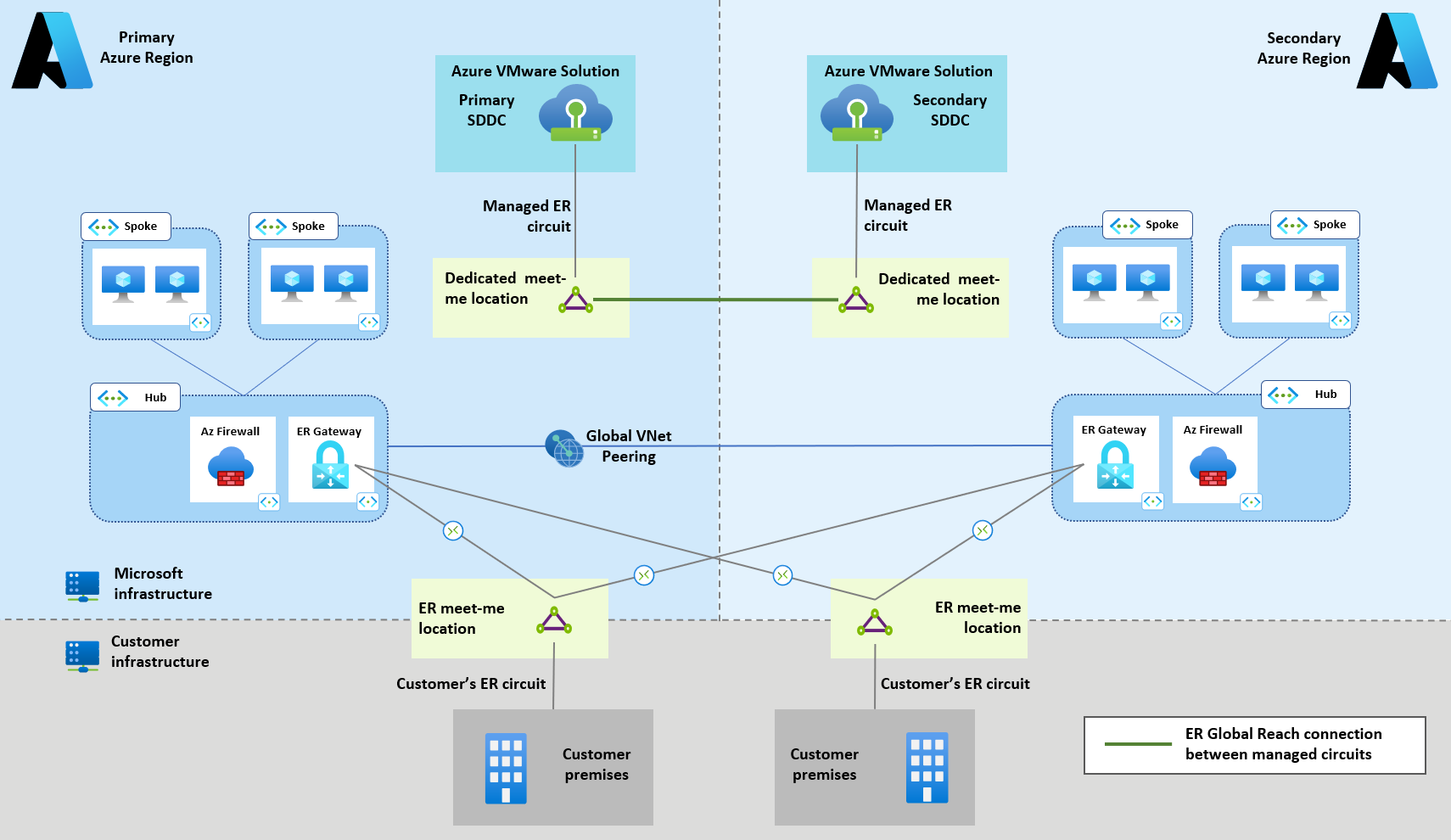

Azure VMware Solution は、異なる Azure リージョンにデプロイされた 2 つのプライベート クラウド間の直接接続をネイティブにサポートします。 プライベート クラウドは、ExpressRoute 回線を介して独自のリージョンの Azure ネットワークに接続し、プラットフォームによって管理され、専用の ExpressRoute Meet-me の場所で終了します。 この記事では、これらの回線を Azure VMware Solution マネージド回線

プライベート クラウド間の直接接続は、次の図 緑色の線で示すように、Azure VMware Solution マネージド回線間の ExpressRoute Global Reach 接続に基づいています。 詳細については、「チュートリアル: オンプレミス環境を Azure VMware Solutionにピアリングする」を参照してください。 この記事では、Azure VMware Solution マネージド回線をカスタマー マネージド回線に接続する手順について説明します。 同じ手順は、2 つの Azure VMware Solution マネージド回線の接続にも適用されます。

図 2: この参照シナリオは、異なるリージョンの Azure VMware Solution プライベート クラウドを示しています。 Global Reach 接続は、マネージド ExpressRoute 回線間でクラウドを直接接続します。

ハイブリッド接続

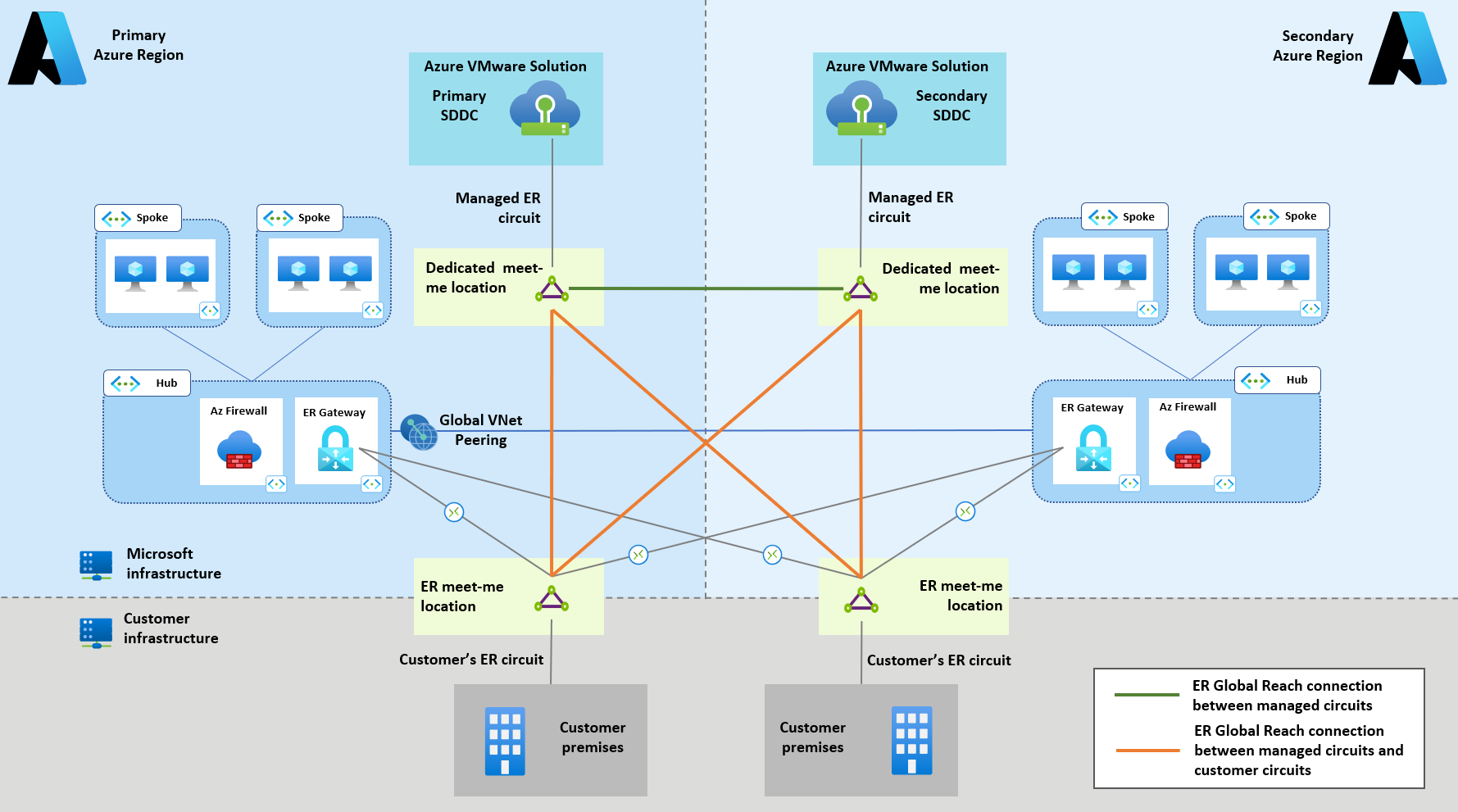

Azure VMware Solution プライベート クラウドをオンプレミス サイトに接続する場合に推奨されるオプションは、ExpressRoute Global Reach です。 Global Reach 接続は、カスタマー マネージド ExpressRoute 回線と Azure VMware Solution マネージド ExpressRoute 回線の間で確立できます。 Global Reach 接続は推移的ではありません。そのため、次の図 3 (オレンジ色の線で表される) に示すように、ディザスター リカバリーにはフル メッシュ (各顧客管理回線に接続された各 Azure VMware Solution マネージド回線) が必要です。

図 3: このリファレンス シナリオは、カスタマー マネージドの ExpressRoute 回線と Azure VMware Solution ExpressRoute 回線間の Global Reach 接続を示しています。

Azure Virtual Network 接続

Azure Virtual Network は、ExpressRoute ゲートウェイと Azure VMware Solution マネージド回線間の接続を通じて、Azure VMware Solution プライベート クラウドに接続できます。 この接続は、顧客が管理する ExpressRoute 回線経由で Azure Virtual Network をオンプレミス サイトに接続するのとまったく同じ方法です。 構成手順については、「プライベート クラウドに手動で 接続する」を参照してください。

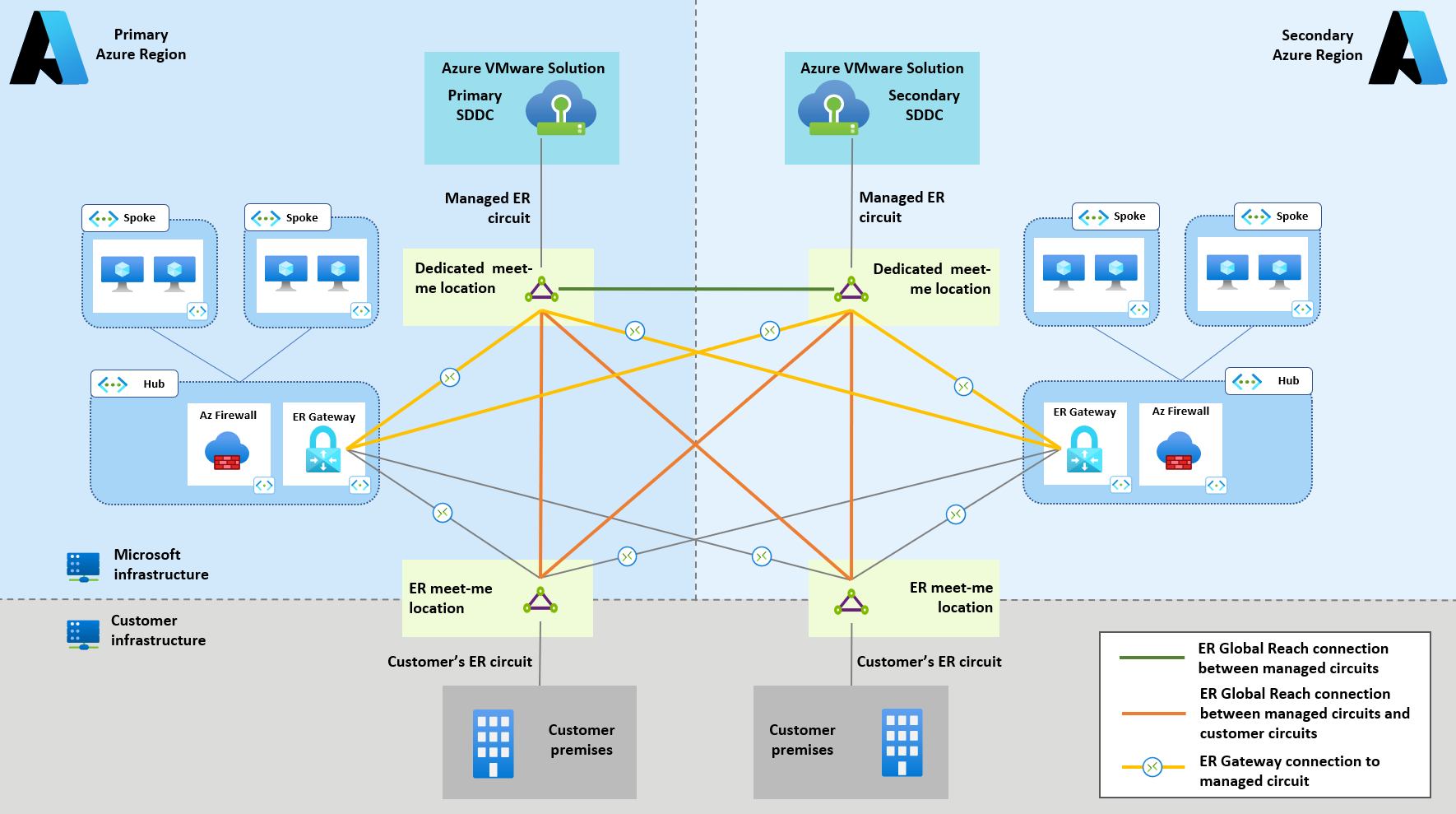

デュアル リージョンのシナリオでは、図 4 (黄色の線で表される) に示すように、2 つのリージョン ハブ Virtual Network とプライベート クラウド間の ExpressRoute 接続にフル メッシュを使用することをお勧めします。

図 4: この参照シナリオでは、Azure VMware Solution プライベート クラウドに直接 L3 接続を持つ各リージョンの Azure ネイティブ リソースを示します。

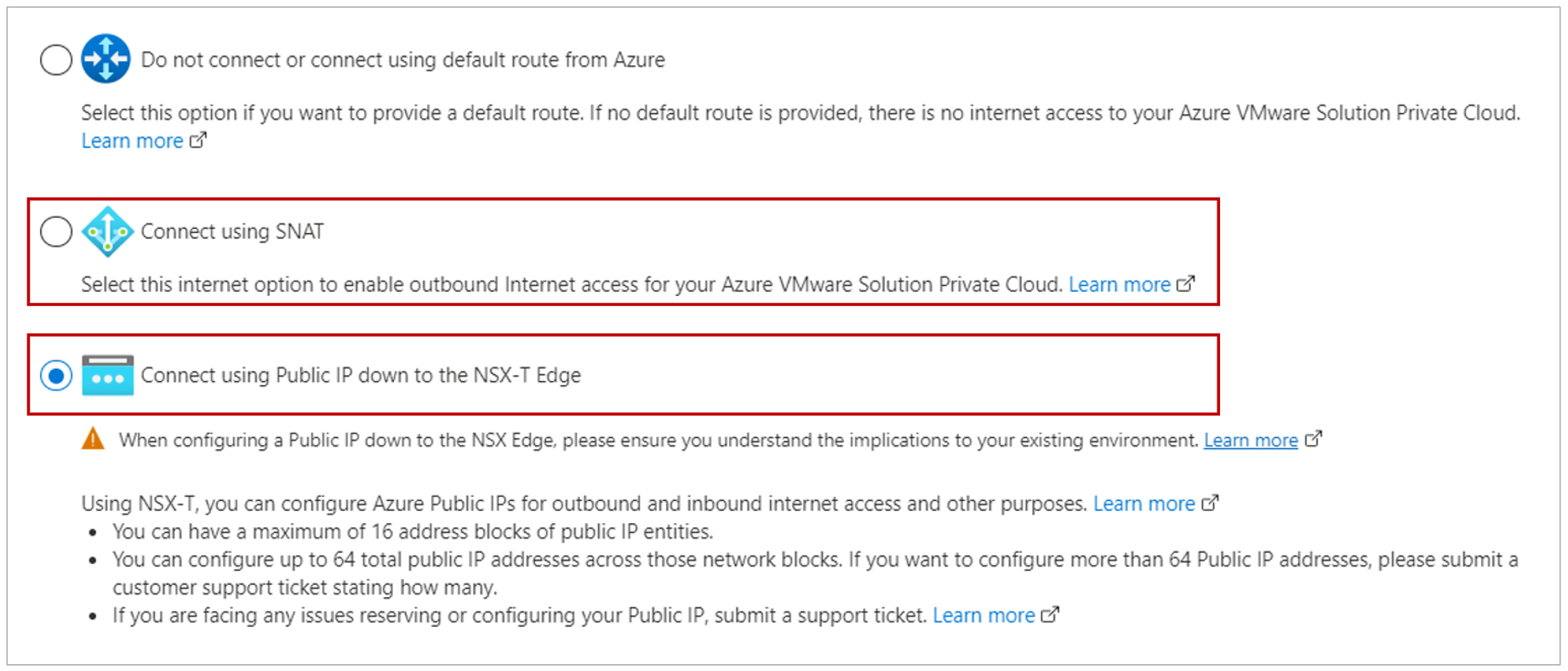

インターネット接続

Azure VMware Solution プライベート クラウドを複数のリージョンにデプロイする場合は、インターネット接続 (マネージド ソース ネットワーク アドレス変換 (SNAT) またはパブリック IP を NSX-Tまで) するためのネイティブ オプションをお勧めします。 どちらのオプションも、次の図 5 に示すように、デプロイ時に Azure portal (または PowerShell、CLI、ARM/Bicep テンプレート) を使用して構成できます。

図 5 : このスクリーンショットでは、Azure portal でのインターネット接続に関する Azure VMware Solution ネイティブ オプションが強調表示されています。

図 5 で強調表示されている両方のオプションは、各プライベート クラウドに、独自のリージョンで直接インターネット ブレークアウトを提供します。 次の考慮事項は、使用するネイティブ インターネット接続オプションに関する決定を通知する必要があります。

- マネージド SNAT は、基本的な要件と送信専用の要件があるシナリオで使用する必要があります (送信接続の量が少なく、SNAT プールを細かく制御する必要はありません)。

- 大量の送信接続がある場合や、NAT IP アドレスを細かく制御する必要がある場合は、NSX-T エッジまでのパブリック IP を優先する必要があります。 たとえば、どの Azure VMware Solution VM がどの IP アドレスの背後にある SNAT を使用するかなどです。 NSX-T エッジまでのパブリック IP でも、DNAT 経由の受信接続がサポートされます。 受信インターネット接続については、この記事では説明しません。

初期デプロイ後にプライベート クラウドのインターネット接続構成を変更できます。 ただし、プライベート クラウドは、構成の更新中にインターネット、Azure Virtual Network、オンプレミス サイトへの接続を失います。 前の図 5 のいずれかのネイティブ インターネット接続オプションを使用する場合、デュアル リージョンのシナリオでは追加の構成は必要ありません (トポロジは図 4 に示したトポロジと同じままです)。 Azure VMware Solution のインターネット接続の詳細については、インターネット接続の設計に関する考慮事項を参照してください。

Azure ネイティブ インターネットブレイクアウト

Azure VMware Solution の導入前にセキュリティで保護されたインターネット エッジが Azure Virtual Network に構築されている場合は、Azure VMware Solution プライベート クラウドのインターネット アクセスに使用することが必要になる場合があります。 ネットワーク セキュリティ ポリシーやコストの最適化などを一元的に管理するためには、この方法でセキュリティで保護されたインターネット エッジを使用する必要があります。 Azure Virtual Network のインターネット セキュリティ エッジは、Azure Firewall または Azure Marketplace で使用できるサードパーティのファイアウォールとプロキシ ネットワーク仮想アプライアンス (NVA) を使用して実装できます。

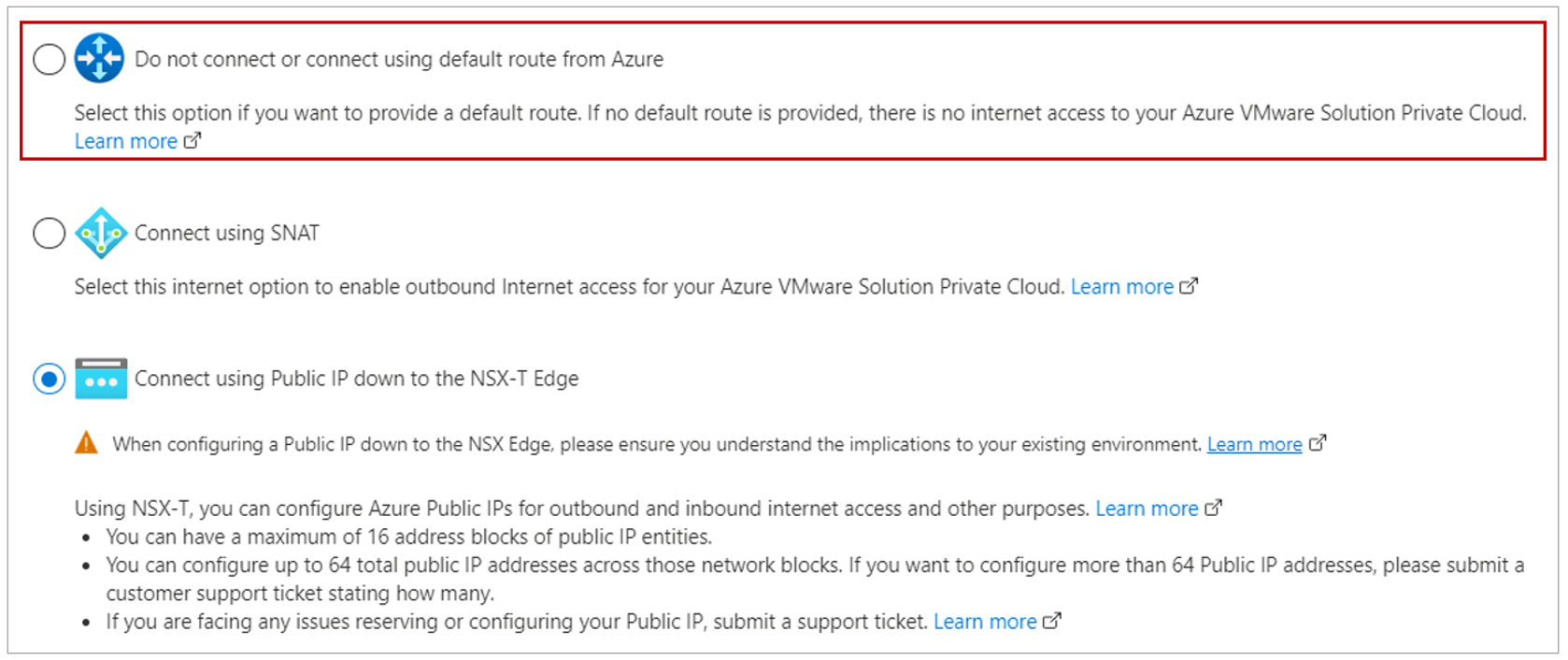

Azure VMware Solution 仮想マシンによって出力されるインターネットにバインドされたトラフィックは、既定のルートを発信し、それをボーダー ゲートウェイ プロトコル (BGP) 経由でプライベート クラウドのマネージド ExpressRoute 回線に通知することで、Azure VNet に引き付けることができます。 このインターネット接続オプションは、次の図 6 に示すように、デプロイ時に Azure portal (または PowerShell、CLI、ARM/Bicep テンプレート) を使用して構成できます。 詳細については、「インターネット アクセスを無効にする、または既定のルートを有効にする」を参照してください。

図 6 : このスクリーンショットでは、仮想ネットワークのインターネット エッジ経由のインターネット接続を有効にするために選択する必要がある Azure VMware Solution の構成が強調表示されています。

インターネット エッジ NVA が BGP をサポートしている場合は、既定のルートを発信できます。 そうでない場合は、他の BGP 対応 NVA をデプロイする必要があります。 1 つのリージョンに Azure VMware Solution のインターネット送信接続を実装する方法の詳細については、「Azure NVAを使用した Azure VMware Solution のインターネット接続の実装」を参照してください。 この記事で説明するデュアルリージョン シナリオでは、両方のリージョンに同じ構成を適用する必要があります。

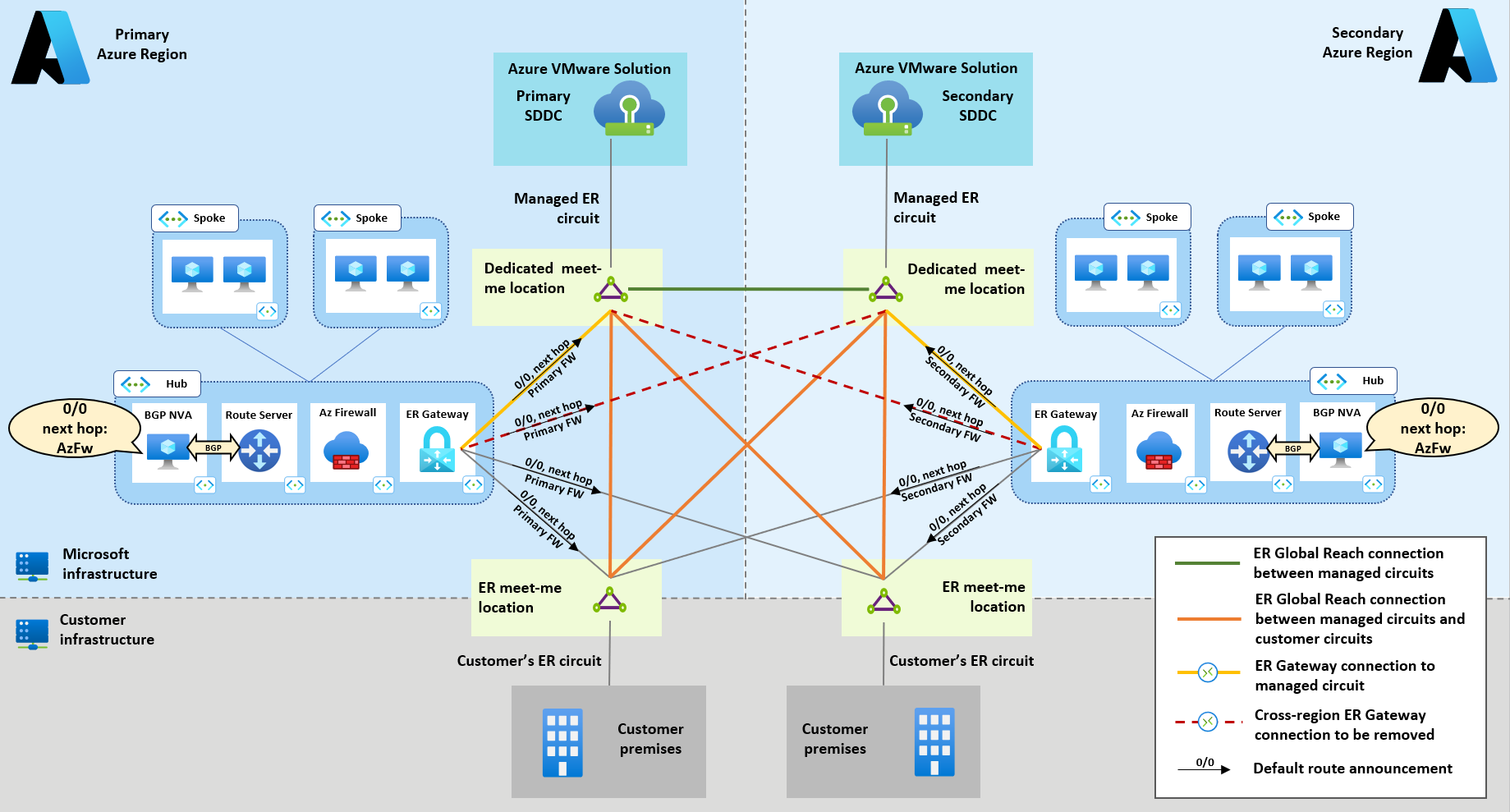

デュアル リージョンのシナリオでの主な考慮事項は、各リージョンで発生した既定のルートを ExpressRoute 経由で同じリージョンの Azure VMware Solution プライベート クラウドにのみ伝達する必要があるということです。 この伝達により、Azure VMware Solution ワークロードは、ローカル (リージョン内) ブレークアウトを介してインターネットにアクセスできます。 ただし、図 4 に示すトポロジを使用すると、各 Azure VMware Solution プライベート クラウドも、リージョン間 ExpressRoute 接続経由でリモート リージョンから同じコストの既定のルートを受け取ります。 赤い破線は、図 7 のこの望ましくないリージョン間の既定のルート伝達を表しています。

図 7 : この参照シナリオは、既定のルートのリージョン間の伝達を防ぐために削除する必要がある、Azure VMware Solution によって管理される ExpressRoute ゲートウェイと ExpressRoute 回線間のリージョン間接続を示しています。

Azure VMware Solution のリージョン間 ExpressRoute 接続を削除すると、各プライベート クラウドに、インターネットにバインドされた接続をローカル リージョンの Azure インターネット エッジに転送する既定のルートを挿入するという目標が達成されます。

リージョン間の ExpressRoute 接続 (図 7 の赤い破線) が削除された場合でも、既定のルートのリージョン間の伝達は Global Reach 経由で行われることに注意してください。 ただし、Global Reach 経由で伝達されるルートの AS パスは、ローカルから発信されたルートよりも長く、BGP ルート選択プロセスによって破棄されます。

優先度が低い既定のルートをグローバル リーチを通じてリージョン間で伝播することにより、ローカルインターネットエッジの障害に対する回復性が提供されます。 リージョンのインターネット エッジがオフラインになると、既定のルートの発信が停止します。 その場合、リモート リージョンから学習したあまり優先しない既定のルートは Azure VMware Solution プライベート クラウドにインストールされるため、インターネットにバインドされたトラフィックはリモート リージョンのブレークアウトを介してルーティングされます。

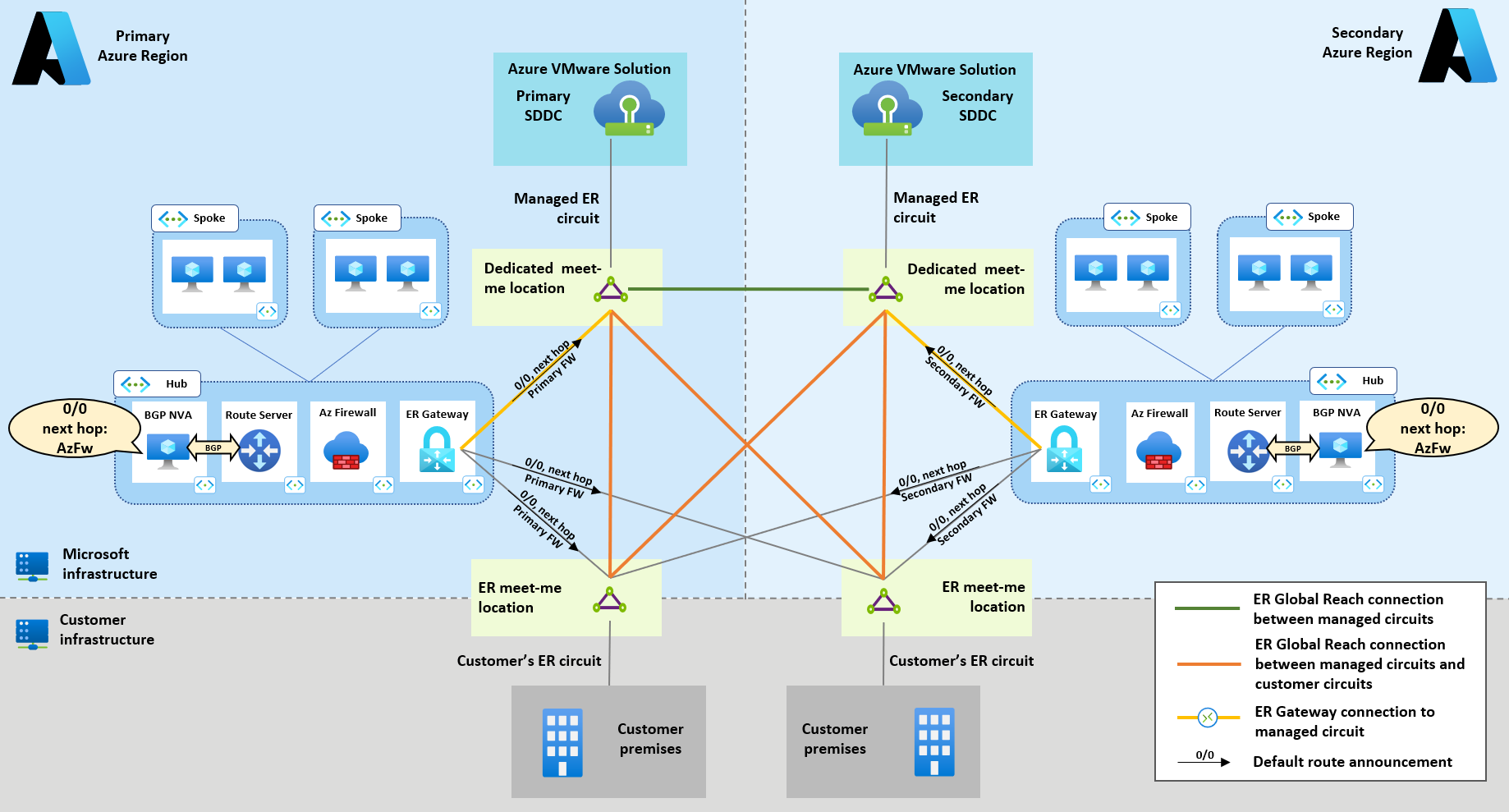

次の図 8 は、Azure VNet のインターネット ブレークアウトを使用したデュアルリージョン デプロイに推奨されるトポロジです。

図 8: このリファレンス シナリオは、Azure Virtual Network のインターネット エッジを介してインターネット送信アクセスを持つデュアルリージョン デプロイに推奨されるトポロジを示しています。

Azure で既定のルートを作成する場合は、Azure のインターネット エッジ経由でオンプレミス サイトへのインターネット アクセスを提供する必要がない限り、オンプレミス サイトへの伝達を避けるために特別な注意を払う必要があります。 図 9 に示すように、顧客が管理する ExpressRoute 回線を終了する顧客が運用するデバイスは、Azure から受信した既定のルートをフィルター処理するように構成する必要があります。 この構成は、オンプレミス サイトのインターネット アクセスが中断されないようにするために必要です。

図 9: このリファレンス シナリオは、カスタマー マネージドの ExpressRoute 回線を終了し、Azure ネットワーク仮想アプライアンスの既定のルートをフィルター処理する Border Gateway Protocol スピーカーを示しています。

次の手順

Azure VMware Solution のネットワーク機能の詳細については、「Azure VMware Solution のネットワークと相互接続の概念を参照してください。

Azure VMware Solution のインターネット接続の詳細については、インターネット接続の設計に関する考慮事項を参照してください。

Azure VMware Solution のアーキテクチャ例