拡張機能ベースの Windows または Linux ユーザー Hybrid Runbook Worker を Azure Automation にデプロイする

拡張機能ベースのオンボードは、ユーザー Hybrid Runbook Worker 専用です。 この記事では、Windows または Linux マシンにユーザー Hybrid Runbook Worker をデプロイする方法、worker を削除する方法、および Hybrid Runbook Worker グループを削除する方法について説明します。

システム Hybrid Runbook Worker のオンボードについては、「エージェントベースの Windows Hybrid Runbook Worker を Automation にデプロイする」または「エージェントベースの Linux Hybrid Runbook Worker を Automation にデプロイする」を参照してください。

Azure Automation のユーザー Hybrid Runbook Worker 機能を使用すると、Azure または Azure 以外のマシン (Azure Arc 対応サーバーと Arc 対応 VMware vSphere、Arc 対応 SCVMM を含む) 上で Runbook を直接実行することができます。 ロールをホストしているマシンまたはサーバーで、環境内のリソースに対して Runbook を直接実行して、それらのローカル リソースを管理できます。 Azure Automation によって Runbook が格納および管理された後、1 つ以上の選択されたマシンに配信されます。 Runbook Worker が正常にデプロイされたら、「Hybrid Runbook Worker での Runbook の実行」を参照して、オンプレミスのデータセンターや他のクラウド環境のプロセスを自動化するように Runbook を構成する方法を確認します。

Note

ハイブリッド Worker は、エージェント ベース (V1) と拡張機能ベース (V2) の両方のプラットフォームと共存できます。 エージェント ベース (V1) を既に実行しているハイブリッド Worker に拡張機能ベース (V2) をインストールすると、グループ内に Hybrid Runbook Worker の 2 つのエントリが表示されます。 1 つはプラットフォーム拡張機能ベース (V2) で、もう 1 つはエージェント ベース (V1) です。 詳細情報。

前提条件

マシンの最小要件

- 2 コア

- 4 GB の RAM

-

Azure 以外のマシンに Azure Connected Machine エージェントをインストールしておく必要があります。

AzureConnectedMachineAgentをインストールするには、Arc 対応サーバーについての「Azure portal からハイブリッド マシンを Azure に接続する」を参照してください。 Arc 対応 VMware VM 用に Arc エージェントをインストールする方法を参照して Arc 対応 VMware vSphere VM のゲスト管理を有効にし、Arc 対応 SCVMM 用の Arc エージェントをインストールして、Arc 対応 SCVMM VM のゲスト管理を有効にします。 - システム割り当てマネージド ID を Azure 仮想マシン、Arc 対応サーバー、Arc 対応 VMware vSphere VM または Arc 対応 SCVMM VM で有効にする必要があります。 システム割り当てマネージド ID が有効になっていない場合は、追加プロセスの一環として有効になります。

サポートされるオペレーティング システム

| Windows (x64) | Linux (x64) |

|---|---|

| ● Windows Server 2022 (Server Core を含む) ● Windows Server 2019 (Server Core を含む) ● Windows Server 2016、バージョン 1709 および 1803 (Server Core を除く) ● Windows Server 2012、2012 R2 (Server Core を除く) ● Windows 10 Enterprise (マルチセッションを含む) および Pro |

● Debian GNU/Linux 8,9, 10 および 11 ● Ubuntu 18.04 LTS、20.04 LTS および 22.04 LTS ● SUSE Linux Enterprise Server 15.2、15.3、15.4、15.5、15.6 ● Red Hat Enterprise Linux Server 7、8、9 ● Rocky Linux 9 ● Oracle Linux 7、8、9 ハイブリッド worker 拡張機能は、OS ベンダーのサポート タイムラインに従います。 |

その他の要件

| Windows (x64) | Linux (x64) |

|---|---|

| Windows PowerShell 5.1 (WMF 5.1 をダウンロードする)。 PowerShell Core はサポートされていません。 | Linux Hardening を有効にすることはできません。 |

| .NET Framework 4.6.2 以降。 |

Linux のパッケージ要件

| 必須パッケージ | 説明 | 最小バージョン |

|---|---|---|

| Glibc | GNU C ライブラリ | 2.5-12 |

| Openssl | OpenSSL ライブラリ | 1.0 (TLS 1.1 と TLS 1.2 がサポートされます) |

| Curl | cURL Web クライアント | 7.15.5 |

| Python-ctypes | Python 用の外部関数ライブラリ | Python 2.x または Python 3.x が必要 |

| PAM | Pluggable Authentication Module (プラグ可能な認証モジュール) |

| オプション パッケージ | 説明 | 最小バージョン |

|---|---|---|

| PowerShell Core | PowerShell Runbook を実行するには、PowerShell Core をインストールする必要があります。 方法については、Linux への PowerShell Core のインストールに関するページを参照してください。 | 6.0.0 |

Note

Hybrid Runbook Worker は、現在 Virtual Machine Scale Sets (VMSS) ではサポートされていません。

ドメイン コントローラーをホストする仮想マシンでハイブリッド worker 拡張機能を構成しないことを強くお勧めします。 セキュリティのベスト プラクティスでは、Azure Automation ジョブを介して潜在的な攻撃ベクトルにドメイン コントローラーが公開されるという高リスクの性質により、このようなセットアップは推奨されません。 ドメイン コントローラーは、未承認のアクセスを防ぎ、Active Directory Domain Services (ADDS) 環境の整合性を維持するために、高度にセキュリティ保護され、重要でないサービスから分離されている必要があります。

ハイブリッド Worker の資格情報のアクセス許可

拡張機能ベースのハイブリッド worker でカスタム ハイブリッド worker の資格情報が使われている場合は、ジョブが中断されないように、次のフォルダーのアクセス許可がカスタム ユーザーに割り当てられていることを確認してください。

| リソースの種類 | フォルダー権限 |

|---|---|

| Azure VM | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (読み取りと実行) |

| Arc 対応サーバー | C:\ProgramData\AzureConnectedMachineAgent\Tokens (読み取り) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (読み取りと実行) |

Note

ネットワークの要件

プロキシ サーバーの使用

Azure Automation と、拡張機能ベースの Hybrid Runbook Worker を実行しているマシンとの間の通信にプロキシ サーバーを使用する場合は、適切なリソースにアクセスできることを確認してください。 Hybrid Runbook Worker および Automation サービスからの要求のタイムアウトは 30 秒です。 3 回試行した後で、要求は失敗します。

注意

Azure VM と Arc 対応サーバーの場合、PowerShell コマンドレットまたは API を使ってプロキシ設定を指定することができます。 現在、この方法は Arc 対応 VMware vSphere VM ではサポートされていません。

コマンドレットを使用して拡張機能をインストールするには:

以下の API 呼び出しを使って、Automation アカウントの詳細を取得します。

GET https://westcentralus.management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Automation/automationAccounts/{automationAccountName}?api-version=2021-06-22この API 呼び出しで、キー

AutomationHybridServiceUrlの値が提供されます。 その URL を次の手順で使って、VM 上で拡張機能を有効にします。ハイブリッド worker 拡張機能を VM にインストールするには、次の PowerShell コマンドレットを実行します (必須モジュール: Az.Compute)。 先ほどの API 呼び出しで提供された

properties.automationHybridServiceUrlを使用します

プロキシ サーバーの設定

$settings = @{

"AutomationAccountURL" = "<registrationurl>";

"ProxySettings" = @{

"ProxyServer" = "<ipaddress>:<port>";

"UserName"="test";

}

};

$protectedsettings = @{

"ProxyPassword" = "password";

};

Azure VM

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -ProtectedSettings $protectedsettings -EnableAutomaticUpgrade $true/$false

Azure Arc 対応の VM

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -ProtectedSetting $protectedsettings -NoWait -EnableAutomaticUpgrade

ファイアウォールの使用

ファイアウォールを使用してインターネットへのアクセスを制限する場合は、アクセスを許可するようにファイアウォールを構成する必要があります。 次のポートと URL は、Hybrid Runbook Worker、および Automation State Configuration が Azure Automation と通信するために必要です。

| プロパティ | 説明 |

|---|---|

| Port | 443 (送信インターネット アクセス用) |

| グローバル URL | *.azure-automation.net |

| US Gov バージニアのグローバル URL | *.azure-automation.us |

CPU クォータ制限

拡張機能ベースの Linux Hybrid Runbook Worker を構成する場合、CPU クォータの上限は 25% です。 Windows Hybrid Runbook Worker にはこのような制限はありません。

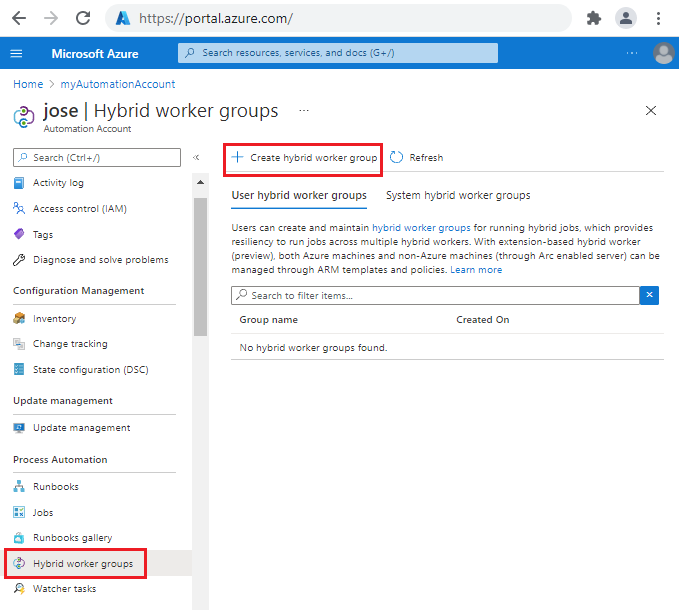

ハイブリッド Worker グループを作成する

Azure portal でハイブリッド worker グループを作成するには、次の手順を実行します。

Azure portal にサインインします。

Automation アカウントに移動します。

[プロセス オートメーション] で [ハイブリッド Worker グループ] を選択します。

[+ ハイブリッド Worker グループの作成] を選択します。

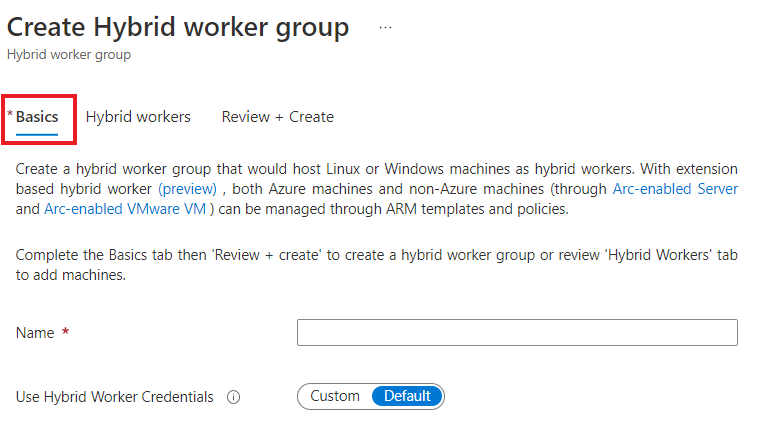

[基本] タブの [名前] テキスト ボックスに、ハイブリッド Worker グループの名前を入力します。

[ハイブリッド worker の資格情報を使用] オプションの場合:

- [既定] を選択すると、ハイブリッド拡張機能はローカル システム アカウントを使用してインストールされます。

- [カスタム] を選択した場合は、ドロップダウン リストから資格情報アセットを選択します。

[次へ] を選択して、[ハイブリッド Worker] タブに進みます。このハイブリッド worker グループに追加する Azure 仮想マシン、Azure Arc 対応サーバー、Azure Arc 対応 VMware vSphere、Arc 対応 SCVMM を選択できます。 マシンを選択しない場合は、空のハイブリッド Worker グループが作成されます。 後でマシンを追加することもできます。

[マシンの追加] を選択して、 [ハイブリッド Worker としてマシンを追加する] ページに移動します。 他のハイブリッド Worker グループの一部ではないマシンのみが表示されます。

ハイブリッド Worker グループに追加するマシンの横にあるチェックボックスをオンにします。 Azure 以外のマシンが一覧に表示されていない場合は、Azure Arc Connected Machine エージェントがマシンにインストールされていることを確認します。

[追加] を選択します。

[次へ] を選択して、 [確認と作成] タブに移動します。

[作成] を選択します

ハイブリッド Worker 拡張機能がマシンにインストールされ、ハイブリッド Worker がハイブリッド Worker グループに登録されます。 ハイブリッド Worker はグループにすぐに追加されますが、拡張機能のインストールには数分かかる場合があります。 [更新] を選択して、新しいデータを表示します。 グループ名を選択して、ハイブリッド Worker の詳細を表示します。

Note

選択したマシンが既に別のハイブリッド Worker グループに含まれている場合、そのマシンはハイブリッド Worker グループに追加されません。

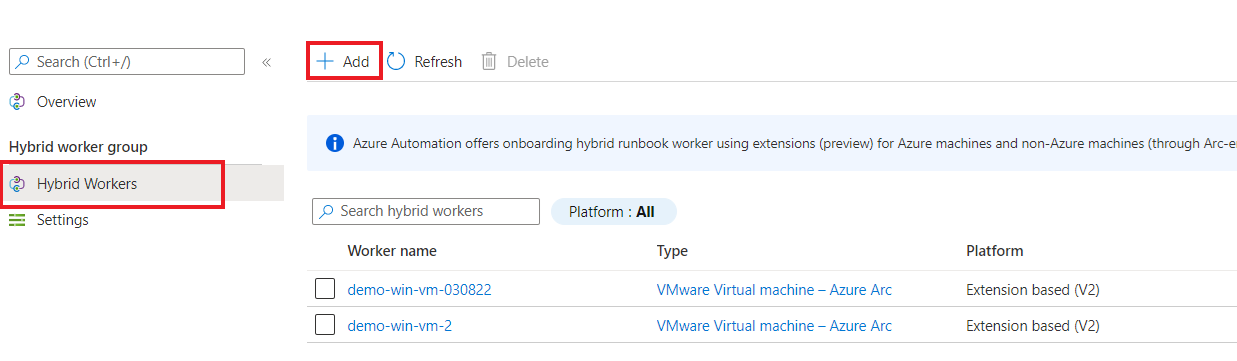

ハイブリッド Worker グループにマシンを追加する

既存のハイブリッド Worker グループにマシンを追加できます。

[プロセス オートメーション] で、 [ハイブリッド Worker グループ] を選択し、次に、既存のハイブリッド Worker グループを選択して、 [ハイブリッド Worker グループ] ページに移動します。

[ハイブリッド Worker グループ] で、 [ハイブリッド Worker] を選択します。

[+ 追加] を選択して、 [ハイブリッド Worker としてマシンを追加する] ページに移動します。 他のハイブリッド Worker グループの一部ではないマシンのみが表示されます。

ハイブリッド Worker グループに追加するマシンの横にあるチェックボックスをオンにします。

Azure 以外のマシンが一覧に表示されていない場合は、Azure Arc Connected Machine エージェントがマシンにインストールされていることを確認します。

AzureConnectedMachineAgentをインストールするには、Arc 対応サーバーについての「Azure portal からハイブリッド マシンを Azure に接続する」を参照してください。 Arc 対応 VM 用に Arc エージェントをインストールする方法を参照して Arc 対応 VMware vSphere のゲスト管理を有効にし、Arc 対応 SCVMM 用の Arc エージェントをインストールして、Arc 対応 SCVMM VM のゲスト管理を有効にします。[+ 追加] を選択して、マシンをグループに追加します。

追加後はマシンの種類が Azure 仮想マシン、マシン - Azure Arc、マシン - Azure Arc (VMware) またはマシン - Azure Arc SCVMM として表示されます。 [プラットフォーム] フィールドには、[エージェント ベース (V1)] または [拡張機能ベース (V2)] として Worker が表示されます。

既存のエージェント ベースのハイブリッド worker を拡張機能ベースのハイブリッド worker に移行する

拡張機能ベースのハイブリッド worker のベネフィットを利用するには、既存のエージェント ベースのユーザー ハイブリッド worker をすべて拡張機能ベースの worker に移行する必要があります。 ハイブリッド worker マシンは、エージェント ベース (V1) と拡張機能ベース (V2) の両方のプラットフォームで共存できます。 拡張機能ベースのものをインストールしても、インストール済みのエージェント ベース worker とその管理には影響がありません。

既存のエージェント ベースのハイブリッド worker にハイブリッド worker 拡張機能をインストールするには、次の手順に従う前に、前提条件が満たされていることを確認してください。

- [プロセス オートメーション] の下で、[ハイブリッド Worker グループ] を選択し、続いて既存のハイブリッド worker グループを選択して、[ハイブリッド Worker グループ] ページに移動します。

- [ハイブリッド Worker グループ] の下で、[ハイブリッド Worker]>[+追加] を選択して、[ハイブリッド Worker としてマシンを追加する] ページに移動します。

- 既存のエージェント ベース (V1) ハイブリッド worker の横にあるチェックボックスをオンにします。

- [追加] を選択して、マシンをグループに追加します。

[プラットフォーム] 列には、[エージェント ベース (V1)] と [拡張機能ベース (V2)] の両方に同じハイブリッド worker が表示されます。 拡張機能ベースの Hybrid Worker のエクスペリエンスと使用に問題がなければ、エージェント ベースの Worker を削除できます。

複数のエージェント ベース ハイブリッド worker の大規模な移行の場合、Bicep、ARM テンプレート、PowerShell コマンドレット、REST API、Azure CLI などの他のチャネルを使用することもできます。

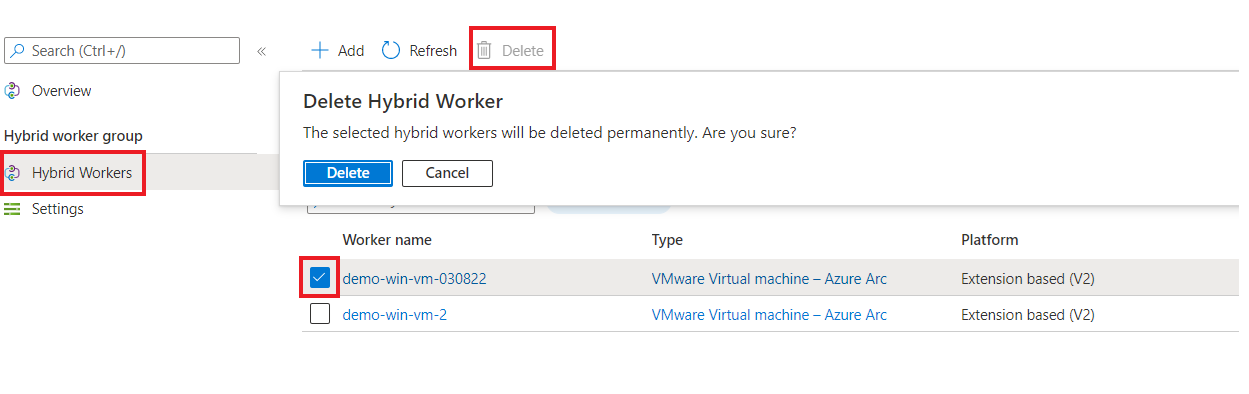

Hybrid Runbook Worker を削除する

ポータルから Hybrid Runbook Worker を削除できます。

[プロセス オートメーション] で、 [ハイブリッド Worker グループ] を選択し、次に、ハイブリッド Worker グループを選択して、 [ハイブリッド Worker グループ] ページに移動します。

[ハイブリッド Worker グループ] で、 [ハイブリッド Worker] を選択します。

ハイブリッド Worker グループから削除するマシンの横にあるチェックボックスをオンにします。

[削除] を選択します。

[ハイブリッド Worker の削除] ダイアログ ボックスに、選択したハイブリッド Worker が完全に削除されるという警告が表示されます。 [削除] を選択します。 この操作により、拡張機能ベース (V2) Worker の拡張機能が削除されます。または、エージェント ベース (V1) のエントリがポータルから削除されます。 ただし、古いハイブリッド Worker は VM 上に残ります。 エージェントを手動でアンインストールするには、「エージェントをアンインストールする」を参照してください。

注意

- ハイブリッド Worker は、エージェント ベース (V1) と拡張機能ベース (V2) の両方のプラットフォームと共存できます。

エージェント ベース (V1) を既に実行しているハイブリッド Worker に拡張機能ベース (V2) をインストールすると、グループ内に Hybrid Runbook Worker の 2 つのエントリが表示されます。 1 つはプラットフォーム拡張機能ベース (V2) で、もう 1 つはエージェント ベース (V1) です。

- Automation アカウントで Private Link を無効にした後、Hybrid Runbook worker が削除されるまでに最大 60 分かかることがあります。

- Hybrid Runbook Worker プロキシ設定は、HKLM\SOFTWARE\Microsoft\Azure\HybridWorker\Parameters の "Http Connection Proxy Url" から削除できます。

- ハイブリッド Worker は、エージェント ベース (V1) と拡張機能ベース (V2) の両方のプラットフォームと共存できます。

エージェント ベース (V1) を既に実行しているハイブリッド Worker に拡張機能ベース (V2) をインストールすると、グループ内に Hybrid Runbook Worker の 2 つのエントリが表示されます。 1 つはプラットフォーム拡張機能ベース (V2) で、もう 1 つはエージェント ベース (V1) です。

Hybrid Runbook Worker グループを削除する

ポータルから空の Hybrid Runbook Worker グループを削除できます。

[プロセス オートメーション] で、 [ハイブリッド Worker グループ] を選択し、次に、ハイブリッド Worker グループを選択して、 [ハイブリッド Worker グループ] ページに移動します。

[削除] を選択します。

ハイブリッド worker グループでハイブリッド worker として定義されているすべてのマシンを削除するように促す警告メッセージが表示されます。 グループに Worker が既に追加されている場合は、最初にグループから Worker を削除する必要があります。

[はい] を選択します。

ハイブリッド Worker グループが削除されます。

拡張機能の自動アップグレード

ハイブリッド worker 拡張機能では、既定でマイナー バージョンの自動アップグレードがサポートされています。 自動アップグレードを有効にして、手動のオーバーヘッドなしでセキュリティや機能更新プログラムを利用することをお勧めします。 しかし、拡張機能が自動的にアップグレードされないようにするには (たとえば、厳格な変更時間帯があり、特定の時刻のみ更新できる場合)、ARM、Bicep テンプレート、PowerShell コマンドレットの enableAutomaticUpgrade プロパティを false に設定して、この機能をオプトアウトできます。 自動アップグレードを再度有効にする場合は、必ず同じプロパティを true に設定します。

$extensionType = "HybridWorkerForLinux/HybridWorkerForWindows"

$extensionName = "HybridWorkerExtension"

$publisher = "Microsoft.Azure.Automation.HybridWorker"

Set-AzVMExtension -ResourceGroupName <RGName> -Location <Location> -VMName <vmName> -Name $extensionName -Publisher $publisher -ExtensionType $extensionType -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

メジャー バージョンのアップグレードは手動で管理する必要があります。 最新の TypeHandlerVersion を使用して、以下のコマンドレットを実行します。

Note

パブリック プレビュー時にハイブリッド worker 拡張機能をインストールした場合は、必ず最新のメジャー バージョンにアップグレードしてください。

Azure VM

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Azure Arc 対応の VM

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -NoWait -EnableAutomaticUpgrade

Bicep テンプレート、ARM テンプレート、REST API、Azure CLI、PowerShell を使用してハイブリッド worker 拡張機能を管理する

Bicep テンプレートを使用して、新しいハイブリッド worker グループを作成し、新しい Azure Windows VM を作成して、既存のハイブリッド worker グループに追加できます。 Bicep について詳しく学習する。

例として、以下に示す手順に従います:

- ハイブリッド worker グループを作成します。

- Azure VM または Arc 対応サーバーを作成します。 または、既存の Azure VM または Arc 対応サーバーを使用することもできます。

- Azure VM または Arc 対応サーバーを、上記で作成したハイブリッド worker グループに接続します。

- 新しい GUID を生成し、ハイブリッド worker の名前として渡します。

- VM でシステム割り当てマネージド ID を有効にします。

- VM にハイブリッド worker 拡張機能をインストールします。

- 拡張機能が VM に正常にインストールされているかどうかを確認するには、Azure portal の [VM] >[拡張機能] タブに移動し、VM にインストールされているハイブリッド worker 拡張機能の状態を確認します。

param automationAccount string

param automationAccountLocation string

param workerGroupName string

@description('Name of the virtual machine.')

param virtualMachineName string

@description('Username for the Virtual Machine.')

param adminUsername string

@description('Password for the Virtual Machine.')

@minLength(12)

@secure()

param adminPassword string

@description('Location for the VM.')

param vmLocation string = 'North Central US'

@description('Size of the virtual machine.')

param vmSize string = 'Standard_DS1_v2'

@description('The Windows version for the VM. This will pick a fully patched image of this given Windows version.')

@allowed([

'2008-R2-SP1'

'2012-Datacenter'

'2012-R2-Datacenter'

'2016-Nano-Server'

'2016-Datacenter-with-Containers'

'2016-Datacenter'

'2019-Datacenter'

'2019-Datacenter-Core'

'2019-Datacenter-Core-smalldisk'

'2019-Datacenter-Core-with-Containers'

'2019-Datacenter-Core-with-Containers-smalldisk'

'2019-Datacenter-smalldisk'

'2019-Datacenter-with-Containers'

'2019-Datacenter-with-Containers-smalldisk'

])

param osVersion string = '2019-Datacenter'

@description('DNS name for the public IP')

param dnsNameForPublicIP string

var nicName_var = 'myVMNict'

var addressPrefix = '10.0.0.0/16'

var subnetName = 'Subnet'

var subnetPrefix = '10.0.0.0/24'

var subnetRef = resourceId('Microsoft.Network/virtualNetworks/subnets', virtualNetworkName_var, subnetName)

var vmName_var = virtualMachineName

var virtualNetworkName_var = 'MyVNETt'

var publicIPAddressName_var = 'myPublicIPt'

var networkSecurityGroupName_var = 'default-NSGt'

var UniqueStringBasedOnTimeStamp = uniqueString(resourceGroup().id)

resource publicIPAddressName 'Microsoft.Network/publicIPAddresses@2020-08-01' = {

name: publicIPAddressName_var

location: vmLocation

properties: {

publicIPAllocationMethod: 'Dynamic'

dnsSettings: {

domainNameLabel: dnsNameForPublicIP

}

}

}

resource networkSecurityGroupName 'Microsoft.Network/networkSecurityGroups@2020-08-01' = {

name: networkSecurityGroupName_var

location: vmLocation

properties: {

securityRules: [

{

name: 'default-allow-3389'

properties: {

priority: 1000

access: 'Allow'

direction: 'Inbound'

destinationPortRange: '3389'

protocol: 'Tcp'

sourceAddressPrefix: '*'

sourcePortRange: '*'

destinationAddressPrefix: '*'

}

}

]

}

}

resource virtualNetworkName 'Microsoft.Network/virtualNetworks@2020-08-01' = {

name: virtualNetworkName_var

location: vmLocation

properties: {

addressSpace: {

addressPrefixes: [

addressPrefix

]

}

subnets: [

{

name: subnetName

properties: {

addressPrefix: subnetPrefix

networkSecurityGroup: {

id: networkSecurityGroupName.id

}

}

}

]

}

}

resource nicName 'Microsoft.Network/networkInterfaces@2020-08-01' = {

name: nicName_var

location: vmLocation

properties: {

ipConfigurations: [

{

name: 'ipconfig1'

properties: {

privateIPAllocationMethod: 'Dynamic'

publicIPAddress: {

id: publicIPAddressName.id

}

subnet: {

id: subnetRef

}

}

}

]

}

dependsOn: [

virtualNetworkName

]

}

resource vmName 'Microsoft.Compute/virtualMachines@2020-12-01' = {

name: vmName_var

location: vmLocation

identity: {

type: 'SystemAssigned'

}

properties: {

hardwareProfile: {

vmSize: vmSize

}

osProfile: {

computerName: vmName_var

adminUsername: adminUsername

adminPassword: adminPassword

}

storageProfile: {

imageReference: {

publisher: 'MicrosoftWindowsServer'

offer: 'WindowsServer'

sku: osVersion

version: 'latest'

}

osDisk: {

createOption: 'FromImage'

}

}

networkProfile: {

networkInterfaces: [

{

id: nicName.id

}

]

}

}

}

resource automationAccount_resource 'Microsoft.Automation/automationAccounts@2021-06-22' = {

name: automationAccount

location: automationAccountLocation

properties: {

sku: {

name: 'Basic'

}

}

}

resource automationAccount_workerGroupName 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups@2022-02-22' = {

parent: automationAccount_resource

name: workerGroupName

dependsOn: [

vmName

]

}

resource automationAccount_workerGroupName_testhw_UniqueStringBasedOnTimeStamp 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers@2021-06-22' = {

parent: automationAccount_workerGroupName

name: guid('testhw', UniqueStringBasedOnTimeStamp)

properties: {

vmResourceId: resourceId('Microsoft.Compute/virtualMachines', virtualMachineName)

}

dependsOn: [

vmName

]

}

resource virtualMachineName_HybridWorkerExtension 'Microsoft.Compute/virtualMachines/extensions@2022-03-01' = {

name: '${virtualMachineName}/HybridWorkerExtension'

location: vmLocation

properties: {

publisher: 'Microsoft.Azure.Automation.HybridWorker'

type: 'HybridWorkerForWindows'

typeHandlerVersion: '1.1'

autoUpgradeMinorVersion: true

enableAutomaticUpgrade: true

settings: {

AutomationAccountURL: automationAccount_resource.properties.automationHybridServiceUrl

}

}

dependsOn: [

vmName

]

}

output output1 string = automationAccount_resource.properties.automationHybridServiceUrl

ハイブリッド worker グループとハイブリッド worker のロールのアクセス許可を管理する

カスタムの Azure Automation ロールを作成すると、ハイブリッド worker グループとハイブリッド worker に次のアクセス許可を付与できます。 Azure Automation カスタム役割を作成する方法の詳細については、「Azure カスタム役割」をご覧ください。

| アクション | 説明 |

|---|---|

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Hybrid Runbook Worker グループを読み取ります。 |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/write | Hybrid Runbook Worker グループを作成します。 |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/delete | Hybrid Runbook Worker グループを削除します。 |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/read | Hybrid Runbook Worker を読み取ります。 |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/write | Hybrid Runbook Worker を作成します。 |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/move/action | Hybrid Runbook Worker を Worker グループ間で移動します。 |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/delete | Hybrid Runbook Worker を削除します。 |

ハイブリッド worker のバージョンを検査する

拡張機能ベースの Hybrid Runbook Worker のバージョンを検査するには:

| OS の種類 | パス | 説明 |

|---|---|---|

| Windows | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows\ |

パスには、 バージョン 情報を含むバージョン フォルダーがあります。 |

| Linux | /var/lib/waagent/Microsoft.Azure.Automation.HybridWorker.HybridWorkerForLinux-<version> |

フォルダー名は、 バージョン 情報で終わります。 |

VM Insights を使用してハイブリッド Worker のパフォーマンスを監視する

VM Insights を使用すると、Hybrid Runbook Worker としてデプロイされた Azure VM と Arc 対応サーバーのパフォーマンスを監視することができます。 パフォーマンス中に考慮される複数の要素のうち、VM Insights は、プロセッサ、メモリ、ネットワーク アダプター、およびディスク使用率に関連する主要なオペレーティング システムのパフォーマンス指標を監視します。

- Azure VM については、「VM insights を使用してパフォーマンスをグラフ化する方法」を参照してください。

- Arc 対応サーバーについては、「チュートリアル: VM insights を使用してハイブリッド マシンを監視する」を参照してください。

次のステップ

オンプレミスのデータセンターや他のクラウド環境のプロセスを自動化するように Runbook を構成する方法を学習するには、「Hybrid Runbook Worker での Runbook の実行」をご覧ください。

Hybrid Runbook Worker のトラブルシューティングを行う方法については、「Hybrid Runbook Worker のトラブルシューティング」を参照してください。

Azure VM 拡張機能については、「 Windows 用の Azure VM 拡張機能と機能」および「Linux 用の Azure VM 拡張機能と機能」を参照してください。

Arc 対応サーバーの VM 拡張機能については、「Azure Arc 対応サーバーを使用した VM 拡張機能の管理」を参照してください。

Arc 対応 VMware VM の Azure 管理サービスの詳細については、「VMware VM 用に Arc エージェントを大規模にインストールする」を参照してください。

Arc 対応 SCVMM VM の Azure 管理サービスの詳細については、「Arc 対応 SCVMM VM 用に Arc エージェントを大規模にインストールする」を参照してください。

![エージェントまたは拡張機能ベースを示す [プラットフォーム] フィールド。](media/extension-based-hybrid-runbook-worker-install/hybrid-worker-group-platform-inline.png)