ソリューションのアイデア

この記事ではソリューションのアイデアについて説明します。 クラウド アーキテクトはこのガイダンスを使用すると、このアーキテクチャの一般的な実装の主要コンポーネントを視覚化しやすくなります。 ワークロードの特定の要件に適合する、適切に設計されたソリューションを設計するための出発点として、この記事を使用してください。

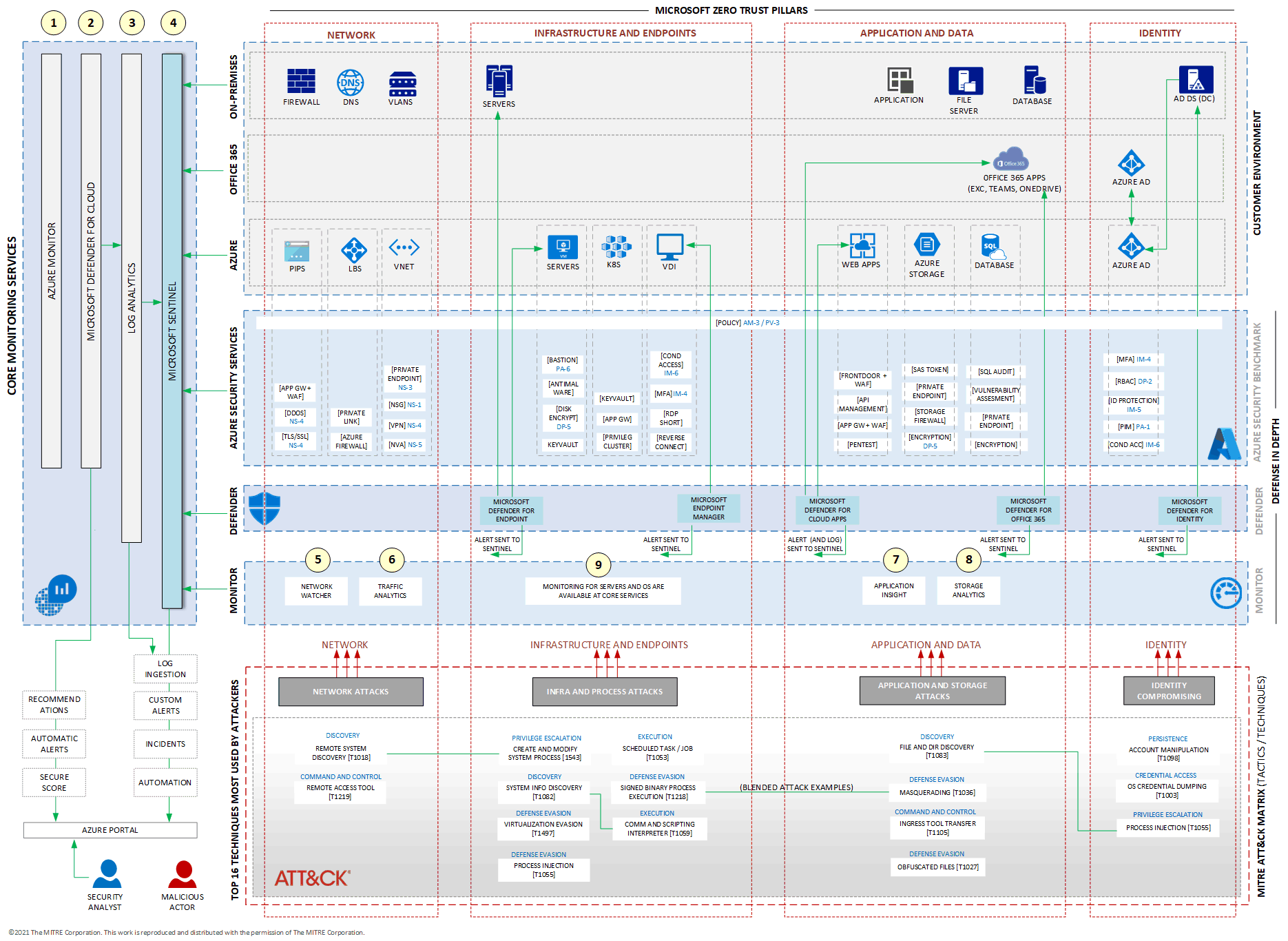

Microsoft 365 と Azure で利用できるセキュリティ機能を使用して、組織の IT セキュリティ体制を強化できます。 このシリーズの 5 番目と最後の記事では、Microsoft Defender XDR と Azure 監視サービスを使用してこれらのセキュリティ機能を統合する方法について説明します。

この記事は、シリーズの前の記事を基にしています。

「IT 環境に脅威をマップする」では、オンプレミスと Microsoft クラウド サービスの両方を使用するハイブリッド IT 環境の例に対して、一般的な脅威、戦術、手法の例をマップする方法について説明します。

「Azure セキュリティ サービスを使用して防御の第 1 層をビルドする」では、Azure セキュリティ ベンチマーク バージョン 3 に従って、Azure 環境を保護するための防御の第 1 層を構築するいくつかの Azure セキュリティ サービスの例をマップします。

「Microsoft Defender XDR セキュリティ サービスを使用して防御の第 2 層をビルドする」では、IT 環境に対する一連の攻撃の例と、Microsoft Defender XDR を使用して別の保護層を追加する方法について説明します。

Architecture

このアーキテクチャの Visio ファイルをダウンロードします。

©2021 The MITRE Corporation。 本作品は MITRE コーポレーションの許可を得て再現・配布しています。

この図は、完全なアーキテクチャ リファレンスを示しています。 これには、IT 環境の例、戦術に従って記述された一連の脅威の例 (青色)、およびMITRE ATT&CK マトリックスに従った手法 (テキスト ボックス) が含まれています。 MITRE ATT&CK マトリックスについては、「IT 環境に脅威をマップする」を参照してください。

この図では、重要なサービスに焦点を当てています。 Azure Network Watcher や Application Insights など、特定のサービスからのデータのキャプチャに重点を置くものもあります。 Log Analytics (Azure Monitor ログとも呼ばれます) や Microsoft Sentinel などの他のサービスは、ネットワーク、コンピューティング、またはアプリケーションに関連するさまざまなサービスからデータを収集、格納、分析できるため、コア サービスとして機能します。

図の中央には、2 つのセキュリティ サービスレイヤーと、特定の Azure 監視サービス専用のレイヤーがあり、すべて Azure Monitor を介して統合されています (図の左側に示されています)。 この統合の重要なコンポーネントは、Microsoft Sentinel です。

この図は、 コア監視サービス と 監視 レイヤーの次のサービスを示しています。

- Azure Monitor

- Log Analytics

- Microsoft Defender for Cloud

- Microsoft Sentinel

- Network Watcher

- Traffic Analytics (Network Watcher の一部)

- Application Insights

- Storage Analytics

ワークフロー

Azure Monitor は、多くの Azure 監視サービスをカバーしています。 これには、ログ管理、メトリック、Application Insights などが含まれます。 また、アラートの使用と管理の準備ができているダッシュボードのコレクションも提供します。 詳細については、「Azure Monitor の概要」を参照してください。

Microsoft Defender for Cloud は、仮想マシン (VM)、ストレージ、アプリケーション、およびその他のリソースに関する推奨事項を提供します。これらは、IT 環境が ISO や PCI などのさまざまな規制基準に準拠するのに役立ちます。 同時に、Defender for Cloud が、自社環境のセキュリティを追跡するのに役立つシステムのセキュリティ体制のスコアを提供します。 Defender for Cloud は、収集したログと分析に基づく自動アラートも提供します。 Defender for Cloud は以前は Azure Security Center と呼ばれていました。 詳しくは、 Microsoft Defender for Cloudに関するページをご覧ください。

Log Analytics は、最も重要なサービスの 1 つです。 これは、アラート、分析情報、インシデントの作成に使用されるすべてのログとアラートを格納する役割を担います。 Microsoft Sentinel は、Log Analytics の上で機能します。 基本的には、Log Analytics によって取り込まれるすべてのデータは、Microsoft Sentinel で自動的に使用できます。 Log Analytics は、Azure Monitor ログとも呼ばれます。 詳細については、「Azure Monitor の Log Analytics の概要」を参照してください。

Microsoft Sentinel は、Log Analytics のファサードと同様に機能します。 Log Analytics はさまざまなソースからのログとアラートを格納しますが、Microsoft Sentinel にはさまざまなソースからのログの取り込みに役立つ API が用意されています。 これらのソースには、オンプレミスの VM、Azure VM、Microsoft Defender XDR からのアラート、およびその他のサービスが含まれます。 Microsoft Sentinel はログを関連付けて、誤検知を回避しながら IT 環境で何が起こっているかについての分析情報を提供します。 Microsoft Sentinel は、Microsoft クラウド サービスのセキュリティと監視の中核です。 Microsoft Sentinel の詳細については、 Microsoft Sentinel の概要に関する記事を参照してください。

この一覧の上記のサービスは、Azure、Office 365、オンプレミス環境で動作するコア サービスです。 次のサービスは、特定のリソースに焦点を当てています。

Network Watcher は、Azure 仮想ネットワーク内のリソースの監視、診断、メトリックの表示、ログの有効化または無効化を行うツールを提供します。 詳しくは、「Azure Network Watcher とは」をご覧ください。

Traffic Analytics はNetwork Watcher の一部であり、ネットワーク セキュリティ グループ (NSG) からのログの上で動作します。 Traffic Analytics には、Azure Virtual Network の送信接続と受信接続からのメトリックを集計できる多くのダッシュボードが用意されています。 詳細については、 Traffic Analyticsに関する記事を参照してください。

Application Insights は、アプリケーションに重点を置いて、ライブ Web アプリの拡張可能なパフォーマンスの管理と監視を提供し、.NET、Node.js、Java、Python などのさまざまなプラットフォームをサポートしています。 Application Insights は Azure Monitor の機能です。 詳細については、「Application Insights の概要」をご覧ください。

Azure Storage Analytics では、ログが記録され、ストレージ アカウントのメトリックを得ることができます。 このデータを使用して、要求のトレース、使用傾向の分析、ストレージ アカウントの問題の診断を行うことができます。 詳細については、「Azure Storage Analytics を使用したログとメトリック データの収集」をご覧ください。

このアーキテクチャ参照は、 Microsoft ゼロ トラスト に基づいているため、 インフラストラクチャとエンドポイント の下のサービスとコンポーネントには特定の監視サービスがありません。 Azure Monitor ログと Defender for Cloud は、VM やその他のコンピューティング サービスからログを収集して、格納、分析する主要なサービスです。

このアーキテクチャの中心的なコンポーネントは Microsoft Sentinel です。 Azure セキュリティ サービス、Microsoft Defender XDR、Azure Monitor によって生成されるすべてのログとアラートが統合されます。 Microsoft Sentinel を実装し、この記事で説明されているソースからログとアラートを受信したら、分析情報を収集し、侵害のインジケーター (IOC) を検出するために、クエリをそれらのログにマップする必要があります。 これらの情報を Microsoft Sentinel で取得したら、手動で調査を行うことも、インシデントを軽減または解決するために構成した自動応答をトリガーすることもできます。 自動化されたアクションには、Microsoft Entra ID のユーザーのブロックや、ファイアウォールを使用した IP アドレスのブロックが含まれる場合があります。

Microsoft Sentinel の詳細については、 Microsoft Sentinel のドキュメントを参照してください。

セキュリティおよび監視サービスにアクセスする方法

次の一覧では、この記事に記載されている各サービスにアクセスする方法について説明します。

Azure セキュリティ サービス。 Azure portalを使用して、このシリーズの記事の図に記載されているすべての Azure セキュリティ サービスにアクセスできます。 ポータルで検索機能を使用して、関心のあるサービスを検索し、それらにアクセスします。

Azure Monitor。 Azure Monitor は、すべての Azure サブスクリプションで利用できます。 Azure portalの モニター の検索からアクセスできます。

Defender for Cloud。 Defender for Cloud は、 Azure portalにアクセスできるすべてのユーザーが使用できます。 ポータルで、 Defender for Cloudを検索します。

Log Analytics。 Log Analytics にアクセスするには、最初にポータルでサービスを作成する必要があります (既定では存在しないため)。 Azure portal で、 [Log Analytics ワークスペース]を検索して、 [作成]を選択します。 作成後、サービスにアクセスできます。

Microsoft Sentinel. Microsoft Sentinel は Log Analytics の上で動作するため、最初に Log Analytics ワークスペースを作成する必要があります。 次に、 Azure portal内で Sentinel を検索します。 次に、Microsoft Sentinel の背後に置くワークスペースを選択して、サービスを作成します。

Microsoft Defender for Endpoint Defender for Endpoint は、Microsoft Defender XDR の一部です。 https://security.microsoft.com を使用してサービスにアクセスします。 以前の URL

securitycenter.windows.comからの変更です。Microsoft Defender for Cloud アプリ。 Defender for Cloud アプリは、Microsoft 365 の一部です。 https://portal.cloudappsecurity.com を使用してサービスにアクセスします。

Microsoft Defender for Office 365。 Defender for Office 365 は Microsoft 365 の一部です。 Defender for Endpoint に使用されるのと同じポータル (https://security.microsoft.com) を使用してサービスにアクセスします。 (以前のURL

protection.office.comからの変更です。)Microsoft Defender for Identity。 Defender for Identity は、Microsoft 365 の一部です。 https://portal.atp.azure.com を使用してサービスにアクセスします。 これはクラウド サービスですが、Defender for Identity はオンプレミス システムでの ID の保護も提供します。

Microsoft エンドポイント マネージャー。 エンドポイント マネージャーは、Intune、Configuration Manager、およびその他のサービスの新しい名前です。 https://endpoint.microsoft.com を使用してアクセスします。 Microsoft Defender XDR によって提供されるサービスへのアクセスおよび各ポータルの関連性の詳細については、「Microsoft Defender XDR セキュリティ サービスを使用して防御の第 2 層をビルドする」を参照してください。

Azure Network Watcher。 Azure Network Watcher にアクセスするには、 Azure portalで Watcher を検索します。

Traffic Analytics。 Traffic Analytics は Network Watcher の一部です。 Network Watcher の左側のメニューからアクセスできます。 これは、個々のネットワーク インターフェイスとサブネット上に実装される NSG に基づいて動作する強力なネットワーク モニターです。 Network Watcher には NSG からの情報の収集が必要です。 その情報を収集する方法については、「チュートリアル: Azure portal を使用して仮想マシンへの送受信ネットワーク トラフィックをログに記録する」を参照してください。

Application Insight。 Application Insights は Azure Monitor の一部です。 ただし、最初に監視するアプリケーション用にこれを作成する必要があります。 Web アプリなど、Azure 上に構築される一部のアプリケーションでは、Web アプリのプロビジョニングから直接 Application Insight を作成できます。 アクセスするには、 Azure portalで モニター を検索します。 [モニター] ページで、ページの左側にあるメニューから [アプリケーション] を選択します。

Storage Analytics。 Azure Storage では、同じストレージ アカウント テクノロジでさまざまな種類のストレージが提供されます。 ストレージ アカウントの上に BLOB、ファイル、テーブル、キューがあります。 Storage Analytics は、これらのストレージ サービスで使用するさまざまなメトリックを提供します。 Azure portal のストレージ アカウントから Storage Analytics にアクセスし、左側のメニューで [診断設定] を選択します。 その情報を送信する Log Analytics ワークスペースを選択します。 その後で、 [分析情報]からダッシュボードにアクセスできます。 監視対象のストレージ アカウント内のすべてのものがメニューに表示されます。

Components

このアーティクルのアーキテクチャ例では、次の Azure コンポーネントを使用します:

Microsoft Entra ID はクラウドベースの ID およびアクセス管理サービスです。 Microsoft Entra ID は、Microsoft 365、Azure portal、その他のさまざまな SaaS アプリケーションなどの外部リソースにユーザーがアクセスするのに役立ちます。 また、企業のイントラネット ネットワーク上のアプリなど、内部リソースにアクセスするのにも役立ちます。

Microsoft Azure Virtual Network は、Azure 内のプライベート ネットワークの基本的な構成要素です。 Virtual Network を使用すると、さまざまな種類の Azure リソースが互いに、インターネット、オンプレミス ネットワークと安全に通信できるようになります。 Virtual Networkは、スケール、可用性、分離など、Azure のインフラストラクチャからベネフィットを得られる仮想ネットワークを提供します。

Azure Load Balancer は、すべての UDP と TCP プロトコル向けの高パフォーマンス、低待機時間のレイヤー 4 負荷分散サービス (受信および送信) です。 これは、ソリューションの高可用性を確保しながら、1 秒あたり数百万の要求を処理するように構築されています。 Azure Load Balancer は、ゾーン冗長であるため、Availability Zones 全体で高可用性を確保します。

仮想マシン は、Azure が提供するオンデマンドでスケーラブルなコンピューティング リソースの 1 つです。 Azure Virtual Machine (VM) では、VM を実行する物理的なハードウェアを購入して維持する必要がなく、仮想化がもたらす柔軟性が提供されます。

Azure Kubernetes サービス (AKS) は、コンテナー化されたアプリをデプロイおよび管理するためのフル マネージド Kubernetes サービスです。 AKSは、サーバーレス Kubernetes、継続的インテグレーション/継続的デリバリー(CI/CD)、エンタープライズグレードのセキュリティとガバナンスを提供します。

Azure Virtual Desktop は、リモート ユーザーにデスクトップを提供するためにクラウド上で実行されるデスクトップおよびアプリの仮想化サービスです。

Web Apps は、Web アプリ、REST API、モバイル バックエンドをホストするための HTTP ベースのサービスです。 お気に入りの言語で開発でき、アプリケーションは Windows ベースと Linux ベースの両方の環境で簡単に実行およびスケーリングできます。

Azure Storage は、オブジェクト、BLOB、ファイル、ディスク、キュー、テーブルストレージなど、クラウド上の様々なデータオブジェクトに対する高可用性、大規模なスケーラブル、耐久性、安全性を備えたストレージです。 Azure Storage アカウントに書き込まれたすべてのデータがサービスによって暗号化されます。 Azure Storage では、データにアクセスできるユーザーをきめ細かく制御できます。

Azure SQL データベース は、アップグレード、パッチ適用、バックアップ、監視などのほとんどのデータベース管理機能を処理するフルマネージド PaaS データベース エンジンです。 これらの機能をユーザーの手を煩わせることなく提供します。 SQL Database には、アプリがセキュリティやコンプライアンス要件を満たすために役立つ、さまざまなセキュリティおよびコンプライアンス機能が組み込まれています。

ソリューションの詳細

Azure では複数の監視サービスが提供されるため、Azure での監視ソリューションは最初は混乱を招く可能性があります。 ただし、各 Azure 監視サービスは、このシリーズで説明しているセキュリティと監視の戦略において重要です。 このシリーズの記事では、さまざまなサービスと、IT 環境の効果的なセキュリティを計画する方法について説明します。

考えられるユース ケース

この参照アーキテクチャでは、さまざまな Microsoft Cloud セキュリティ サービスの全体像を提供し、これらを統合して最適なセキュリティ態勢を実現する方法を示しています。

表示されているすべてのセキュリティ サービスを実装する必要はありませんが、この例とアーキテクチャ図に示されている脅威マップは、独自の脅威マップを作成し、セキュリティ戦略を計画するのに役立ちます。 ニーズに最も適した Azure セキュリティ サービスと Microsoft Defender XDR サービスを選択します。

コストの最適化

このシリーズの記事に記載されている Azure サービスの価格は、さまざまな方法で計算されます。 無料のサービス、使用するたびに課金されるサービス、またはライセンスに基づいて課金されるサービスがあります。 Azure セキュリティ サービスの価格を見積もる最善の方法は、 料金計算ツールを使用することです。 計算ツールで、関心のあるサービスを検索し、それを選択して、サービスの価格を決定するすべての変数を取得します。

Microsoft Defender XDR セキュリティ サービスはライセンスに基づいて使用します。 ライセンス要件の詳細については、 Microsoft Defender XDR の前提条件を参照してください。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

プリンシパル作成者:

- Rudnei Oliveira | シニア Azure セキュリティ エンジニア

その他の共同作成者:

- Gary Moore | プログラマー/ライター

- Andrew Nathan | シニアカスタマーエンジニアリングマネージャー

次の手順

- Microsoft 365 を使用して脅威から防御する

- Microsoft Defender XDR でサイバー攻撃を検出して対応する

- Microsoft Defender XDR の概要

- Microsoft 365 を使用したセキュリティの管理

- Microsoft Defender for Office 365で悪意のある脅威から保護する

- オンプレミスの ID を Microsoft Defender for Cloud for Identity で保護する

関連リソース

この参照アーキテクチャの詳細については、このシリーズの他の記事を参照してください。

- パート 1: 脅威を IT 環境にマップする

- パート 2: Azure Security Services を使用して防御の第 1 層を構築する

- パート 3: Microsoft Defender XDR セキュリティ サービスを使用して第 2 の防御レイヤーを構築

Azure アーキテクチャ センターの関連アーキテクチャについては、次の記事を参照してください。