ソリューションのアイデア

この記事ではソリューションのアイデアについて説明します。 クラウド アーキテクトはこのガイダンスを使用すると、このアーキテクチャの一般的な実装の主要コンポーネントを視覚化しやすくなります。 ワークロードの特定の要件に適合する、適切に設計されたソリューションを設計するための出発点として、この記事を使用してください。

多くの組織ではハイブリッド環境が運用され、リソースは Azure とオンプレミスの両方でホストされています。 仮想マシン (VM)、Azure アプリケーション、Microsoft Entra ID など、ほとんどの Azure リソースは、Azure に組み込まれているセキュリティ サービスを使用して保護できます。

さらに、多くの組織では、Microsoft 365 のサブスクリプションを使用して、Word、Excel、PowerPoint、Exchange Online などのアプリケーションをユーザーに提供しています。 Microsoft 365 は、最も広く使用されている Azure リソースに保護層を追加するためのセキュリティ サービスも提供しています。

Microsoft 365 セキュリティ サービスを効果的に活用するには、Microsoft 365 サービスの主な用語と構造を理解することが重要になります。 5 部構成の記事の 4 番目となる今回は、これまでの記事で取り上げた概念に基づき、特に以下の点に着目して、これらのトピックについてさらに詳しく説明します。

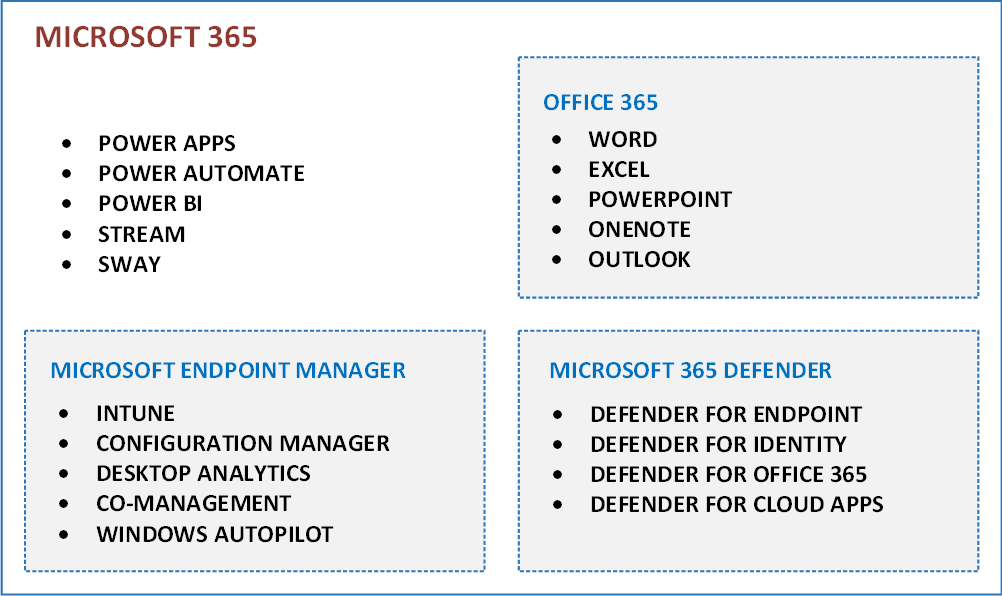

Microsoft 365 と Office 365 は、強力なセキュリティ、信頼性、およびユーザーの生産性向上に対する組織のニーズに対応するために設計された、クラウドベースのサービスです。 Microsoft 365 には、Power Automate、Forms、Stream、Sway、Office 365 などのサービスが含まれます。 つまり Office 365 に含まれているのは、使い慣れた生産性向上アプリケーションのスイートです。 この2つのサービスのサブスクリプションオプションの詳細については、「Microsoft 365 と Office 365 のプランオプション」を参照してください。

Microsoft 365 の取得ライセンスによっては、Microsoft 365 のセキュリティサービスも利用できます。 これらのセキュリティ サービスは、Microsoft Defender XDR と呼ばれ、複数のサービスを提供しています。

- Microsoft Defender for Endpoint (MDE)

- Microsoft Defender for Identity (MDI)

- Microsoft Defender for Office (MDO)

- Microsoft Defender for Cloud Apps (MDA)

- "security.microsoft.com" を介してアクセスされる "Microsoft Defender for Cloud Apps" は、"portal.azure.com" を介してアクセスされる別のセキュリティ ソリューションである "Microsoft Defender for Cloud" とは異なります。

次の図は、Microsoft 365 が提供するソリューションと主なサービスの関係を示したものですが、すべてのサービスが掲載されているわけではありません。

考えられるユース ケース

Microsoft 365 のセキュリティ サービスと、IT サイバーセキュリティにおけるこれらの役割については、混乱が生じることがあります。 この混乱の主な原因は、Microsoft Defender for Cloud (旧称 Azure Security Center) や Defender for Cloud Apps (旧称 Microsoft Cloud App Security) といった Azureセキュリティ サービスなど、名前の類似性に起因しています。

ただし、混乱の原因は用語だけではありません。 一部のサービスでは同様の保護が提供されますが、対象となるリソースが異なっています。 たとえば、Defender for Identity と Azure Identity Protection はどちらも ID サービスを保護しますが、Defender for Identity はオンプレミスの ID を保護し (Active Directory Domain Services と Kerberos 認証を使用)、Azure Identity Protection はクラウドの ID を保護します (Microsoft Entra ID と OAuth 認証を使用)。

このような例からも、Microsoft 365 セキュリティ サービスと Azure セキュリティ サービスの違いを理解することの重要性がわかります。 この部分を理解することで、IT 環境の強力なセキュリティ体制を維持しながら、Microsoft クラウドでのセキュリティ戦略をより効果的に計画できます。 この記事は、その実現を支援することを目的としています。

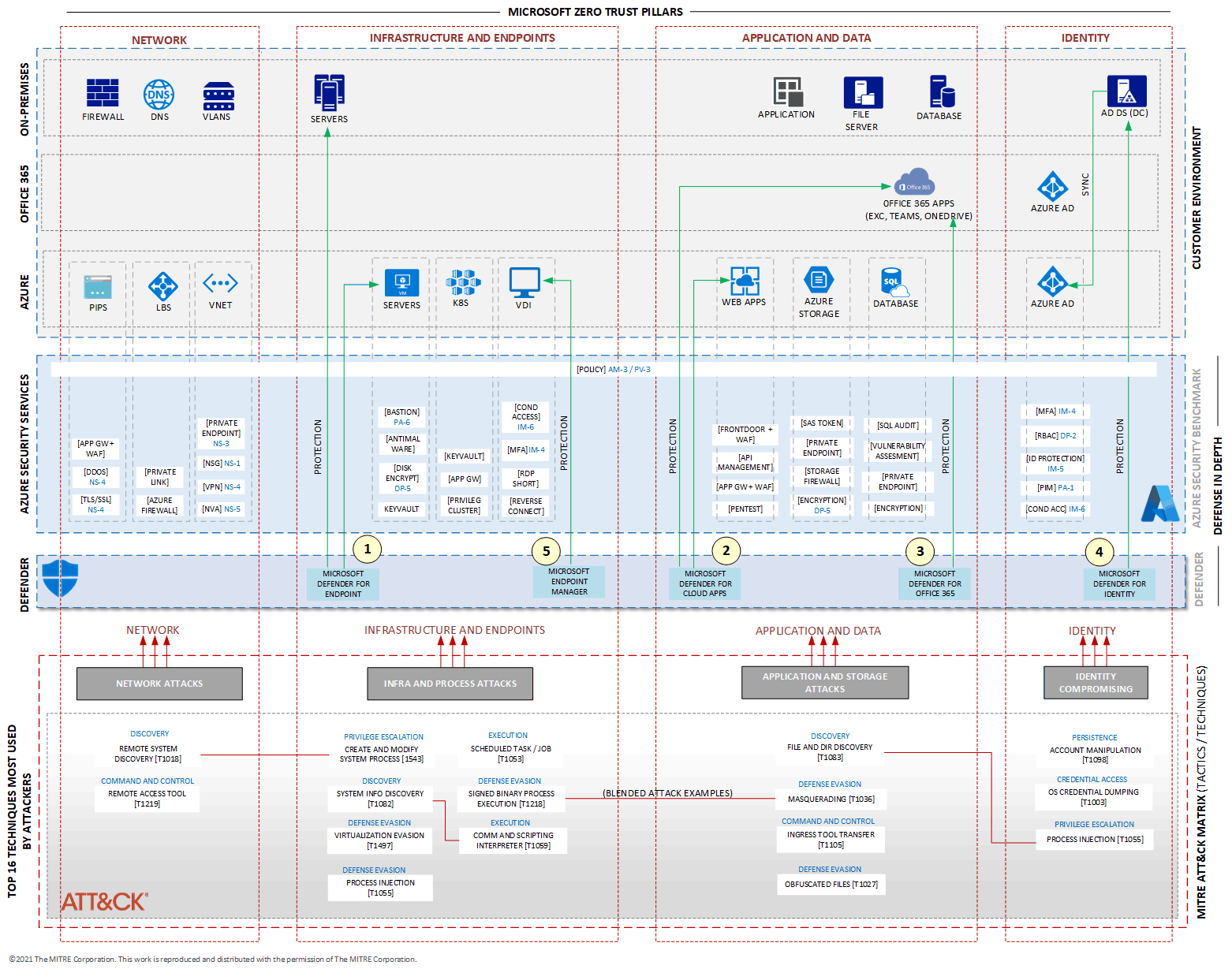

次の図は、Microsoft Defender XDR セキュリティ サービスの実際のユース ケースを示しています。 保護が必要なリソース、環境内で実行されているサービス、および潜在的な脅威が示されています。 Microsoft Defender XDR サービスは中央に配置され、組織のリソースを脅威から保護しています。

Architecture

Microsoft の Extended Detection and Response (XDR) ソリューションは Microsoft Defender XDR とも呼ばれており、複数のセキュリティ ツールとサービスを統合して、エンドポイント、ID、メール、アプリケーション、クラウド環境に対し、一元的な保護、検出、対応を提供します。 高度な脅威インテリジェンス、自動化、AI 主導型分析の組み合わせにより、高度なサイバー脅威のリアルタイム検出および対応を実現します。これによりセキュリティ チームは、リスクを迅速に軽減し、攻撃の影響を軽減できます。 Microsoft Defender XDR は、さまざまなソースからのセキュリティ データを統合することで、組織が IT インフラストラクチャ全体にわたってスムーズな防御を包括的に実現できるよう支援します。

次の図は、 Microsoft Defender XDR セキュリティ サービスを表す DEFENDER とラベル付けされたレイヤーを示しています。 これらのサービスを IT 環境に追加することで、より良い環境の防御をビルドすることができます。 Defender レイヤーのサービスは、Azure セキュリティサービスと連携できます。

このアーキテクチャの Visio ファイルをダウンロードします。

©2021 The MITRE Corporation。 この作品は、The MITRE Corporation の許可を得て、複製と配布をしています。

ワークフロー

Microsoft Defender for Endpoint

Defender for Endpoint は、企業内のエンドポイントを保護し、ネットワークが高度な脅威を防止、検出、調査、対応することを支援するように設計されています。 Azure とオンプレミスで実行される VM の保護レイヤーを作成します。 保護できる内容については、 Microsoft Defender for Endpointを参照してください。

Microsoft Defender for Cloud Apps

Defender for Cloud Apps は、以前はMicrosoft Cloud Application Security として知られていた、複数の展開モードをサポートするクラウドアクセスセキュリティブローカー(CASB)です。 そのモードには、ログ収集、API コネクター、リバースプロキシーなどがあります。 お使いの Microsoft およびサード パーティ製クラウド サービス全体にわたるサイバー攻撃の脅威を特定し、対処するために、豊富な表示機能、データ送受信の制御、高度な分析を備えています。 クラウドアプリはもちろん、オンプレミスで実行される一部のアプリに対しても、保護とリスク軽減の機能を提供します。 また、それらのアプリにアクセスするユーザーにも保護レイヤーを提供します。 詳細については、「Microsoft Defender for Cloud Apps の概要」を参照してください。

Defender for Cloud Apps は、Azure、オンプレミス、その他のクラウドで実行されるサーバー、アプリ、ストレージアカウント、その他のリソースのセキュリティ体制についてレコメンデーションとスコアを提供する Microsoft Defender for Cloud と混同しないことが重要です。 Defender for Cloud は、従来の2つのサービス、Azure Security Center と Azure Defender を統合したものです。

Microsoft Defender for Office

Defender for Office 365 は、メールメッセージ、リンク(URL)、コラボレーションツールによってもたらされる悪意のある脅威から組織を保護します。 メールやコラボレーションを保護します。 ライセンスによっては、侵害後の調査、追跡、対応、自動化、シミュレーション(トレーニング用)などを追加することができます。 ライセンスオプションの詳細については、「Microsoft Defender for Office 365 セキュリティの概要」を参照してください。

Microsoft Defender for Identity

Defender for Identity は、オンプレミスの Active Directory のシグナルを利用して、組織に向けられた高度な脅威、漏洩したID、悪意のあるインサイダーによるアクションを識別、検知、調査するクラウドベースのセキュリティソリューションです。 オンプレミスで実行される Active Directory Domain Services (AD DS)を保護します。 このサービスはクラウド上で実行されますが、オンプレミスで ID を保護するために機能します。 Defender for Identity は、以前は Azure Advanced Threat Protection という名称でした。 詳細については、「Microsoft Defender for Identity とは」を参照してください。

Microsoft Entra ID によって提供され、クラウドでネイティブに実行される ID の保護が必要な場合は、Microsoft Entra ID Protection を検討してください。

Intune (以前は Microsoft Endpoint Manager に含まれていました)

Microsoft Intune は、組織がデバイス、アプリ、データを管理および保護するために役立つ、クラウドベースのサービスです。 これにより IT 管理者は、ノート PC、スマートフォン、タブレットなどの会社のデバイスの使用方法を制御し、セキュリティ ポリシーへの準拠を確保できます。 Intune では、条件付きアクセスやリモート ワイプなどの機能を使用して、デバイス構成の適用、ソフトウェアのデプロイ、モバイル アプリケーションの管理、企業データの保護を行うことができます。 特に、安全なリモート ワークの実現、企業所有デバイスと個人所有デバイス (BYOD) の両方の管理、Windows、iOS、Android、macOS などのさまざまなプラットフォーム間でのデータ セキュリティの確保に役立ちます。

Endpoint Manager の一部であったもう 1 つのサービスは、Configuration Manager です。これは、ネットワーク上に直接またはインターネット経由で接続されたクライアント コンピューターとサーバー コンピューターを管理できるオンプレミス管理ソリューションです。 クラウド機能を有効にして、Configuration Manager と Intune、Microsoft Entra ID、Defender for Endpoint、その他のクラウドサービスを統合することができます。 これを使用して、アプリ、ソフトウェアアップデート、オペレーティングシステムを展開します。 また、コンプライアンスの監視、オブジェクトのクエリ、リアルタイムでのクライアントの操作などを行うことができます。 利用可能なすべてのサービスについては、「Microsoft Endpoint Manager の概要」を参照してください。

脅威の例の攻撃順序

図に示されている脅威は、一般的な攻撃順序に従います。

攻撃者は、マルウェアが添付されたフィッシングメールを送信します。

エンドユーザーが添付されたマルウェアを開きます。

マルウェアは、ユーザーが気付かないうちにバックエンドにインストールされます。

インストールされたマルウェアは、一部のユーザーの資格情報を盗みます。

攻撃者は資格情報を使用して、機密性の高いアカウントにアクセスします。

もし、資格情報が、昇格した特権を持つアカウントへのアクセスを提供するならば、攻撃者は、さらに多くのシステムを危険にさらします。

また、この図の DEFENDER とラベル付けされたレイヤーには、どの Microsoft Defender XDR サービスがこれらの攻撃を監視し、軽減することができるかが示されています。 これは、Defender が Azure セキュリティサービスと連携して、図に示すようなリソースの追加保護を提供するセキュリティのレイヤーを提供する方法の例です。 潜在的な攻撃がどのように IT 環境を脅かすかについては、このシリーズの2番目の記事「脅威を IT 環境にマッピングする」を参照してください。 Microsoft Defender XDR の詳細については、「Microsoft Defender XDR」を参照してください。

Microsoft Defender XDR セキュリティ サービスへのアクセスと管理

次の図は、現在使用可能なポータルとそれらの相互関係を示しています。 この記事の更新時には、これらのポータルの一部が既に非推奨になっている可能性があります。

Security.microsoft.com は、Microsoft Defender for Office 365 (1)、Defender for Endpoint (2)、Defender for Office (3)、Defender for Identity (5)、Defender for Apps (4)、およびMicrosoft Sentinelの機能を提供するため、現在利用可能な最も重要なポータルです。

Microsoft Sentinel には、Azure Portal (portal.azure.com) でのみ引き続き実行されるいくつかの機能があることに注意することが重要です。

最後に、 endpoint.microsoft.com は主に Intune と Configuration Manager に機能を提供しますが、Endpoint Manager の一部である他のサービスにも機能を提供します。

security.microsoft.com と endpoint.microsoft.com はエンドポイントにセキュリティ保護を提供するため、エンドポイントに優れたセキュリティ体制を提供するために、それらの間で多くの対話が行われます (9)。

コンポーネント

このアーティクルのアーキテクチャ例では、次の Azure コンポーネントを使用します:

Microsoft Entra ID はクラウドベースの ID およびアクセス管理サービスです。 Microsoft Entra ID は、Microsoft 365、Azure portal、その他のさまざまな SaaS アプリケーションなどの外部リソースにユーザーがアクセスするのに役立ちます。 また、企業のイントラネット ネットワーク上のアプリなど、内部リソースにアクセスするのにも役立ちます。

Microsoft Azure Virtual Network は、Azure 内のプライベート ネットワークの基本的な構成要素です。 Virtual Network を使用すると、さまざまな種類の Azure リソースが互いに、インターネット、オンプレミス ネットワークと安全に通信できるようになります。 Virtual Networkは、スケール、可用性、分離など、Azure のインフラストラクチャからベネフィットを得られる仮想ネットワークを提供します。

Azure Load Balancer は、すべての UDP と TCP プロトコル向けの高パフォーマンス、低待機時間のレイヤー 4 負荷分散サービス (受信および送信) です。 これは、ソリューションの高可用性を確保しながら、1 秒あたり数百万の要求を処理するように構築されています。 Azure Load Balancer は、ゾーン冗長であるため、Availability Zones 全体で高可用性を確保します。

仮想マシン は、Azure が提供するオンデマンドでスケーラブルなコンピューティング リソースの 1 つです。 Azure Virtual Machine (VM) では、VM を実行する物理的なハードウェアを購入して維持する必要がなく、仮想化がもたらす柔軟性が提供されます。

Azure Kubernetes サービス (AKS) は、コンテナー化されたアプリをデプロイおよび管理するためのフル マネージド Kubernetes サービスです。 AKSは、サーバーレス Kubernetes、継続的インテグレーション/継続的デリバリー(CI/CD)、エンタープライズグレードのセキュリティとガバナンスを提供します。

Azure Virtual Desktop は、リモート ユーザーにデスクトップを提供するためにクラウド上で実行されるデスクトップおよびアプリの仮想化サービスです。

Web Apps は、Web アプリ、REST API、モバイル バックエンドをホストするための HTTP ベースのサービスです。 お気に入りの言語で開発でき、アプリケーションは Windows ベースと Linux ベースの両方の環境で簡単に実行およびスケーリングできます。

Azure Storage は、オブジェクト、BLOB、ファイル、ディスク、キュー、テーブルストレージなど、クラウド上の様々なデータオブジェクトに対する高可用性、大規模なスケーラブル、耐久性、安全性を備えたストレージです。 Azure Storage アカウントに書き込まれたすべてのデータがサービスによって暗号化されます。 Azure Storage では、データにアクセスできるユーザーをきめ細かく制御できます。

Azure SQL データベース は、アップグレード、パッチ適用、バックアップ、監視などのほとんどのデータベース管理機能を処理するフルマネージド PaaS データベース エンジンです。 これらの機能をユーザーの手を煩わせることなく提供します。 SQL Database には、アプリがセキュリティやコンプライアンス要件を満たすために役立つ、さまざまなセキュリティおよびコンプライアンス機能が組み込まれています。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

プリンシパル作成者:

- Rudnei Oliveira | シニアカスタマーエンジニア

その他の共同作成者:

- Gary Moore | プログラマー/ライター

- Andrew Nathan | シニアカスタマーエンジニアリングマネージャー

次の手順

- Microsoft 365 を使用して脅威から防御する

- Microsoft Defender XDR でサイバー攻撃を検出して対応する

- Microsoft Defender XDR の概要

- Microsoft 365 で脅威インテリジェンスを実装する

- Microsoft 365 を使用したセキュリティの管理

- Microsoft Defender for Office 365で悪意のある脅威から保護する

- オンプレミスの ID を Microsoft Defender for Cloud for Identity で保護する

関連リソース

この参照アーキテクチャの詳細については、このシリーズの他の記事を参照してください。

- パート 1: 脅威を IT 環境にマップする

- パート 2: Azure Security Services を使用して防御の第 1 層を構築する

- パート 4: Azure と Microsoft Defender XDR セキュリティ サービスの統合