このリファレンス アーキテクチャでは、サイト間仮想プライベート ネットワーク (VPN) をフェールオーバー接続として使用した Azure ExpressRoute を使用して、オンプレミス ネットワークを Azure 仮想ネットワークに接続する方法を示します。

Architecture

このアーキテクチャの Visio ファイルをダウンロードします。

ワークフロー

アーキテクチャは、次のコンポーネントで構成されます。

オンプレミス ネットワーク。 組織内で運用されているプライベートのローカル エリア ネットワーク。

Azure 仮想ネットワーク。 各仮想ネットワークは 1 つの Azure リージョンに存在し、複数のアプリケーション層をホストできます。 各仮想ネットワークのサブネットを使用して、アプリケーション層をセグメント化できます。

- ゲートウェイ サブネット: 仮想ネットワーク ゲートウェイは、同じサブネット内にあります。

VPN アプライアンス。 オンプレミス ネットワークへの外部接続を提供するデバイスまたはサービス。 VPN アプライアンスは、ハードウェア デバイスである場合や、ソフトウェア ソリューション (Windows Server 2012 のルーティングとリモート アクセス サービス (RRAS) など) である場合があります。 サポートされている VPN アプライアンスの一覧と、Azure への接続用に選択した VPN アプライアンスの構成については、「サイト間 VPN ゲートウェイ接続用の VPN デバイスと IPsec/IKE パラメーターについて」を参照してください。

ExpressRoute 回線。 エッジ ルーターを介してオンプレミス ネットワークを Azure につなげる、レイヤー 2 またはレイヤー 3 の回線 (接続プロバイダーから提供されます)。 この回線では、接続プロバイダーによって管理されるハードウェア インフラストラクチャが使用されます。

ローカルのエッジ ルーター。 プロバイダーによって管理されている回線にオンプレミス ネットワークを接続するルーター。 接続のプロビジョニング方法によっては、ルーターが使用するパブリック IP アドレスの指定が必要になる場合があります。

Microsoft エッジ ルーター。 アクティブ/アクティブな高可用性構成の 2 つのルーター。 このルーターにより、接続プロバイダーが、その回線をデータセンターに直接接続できます。 接続のプロビジョニング方法によっては、ルーターが使用するパブリック IP アドレスの指定が必要になる場合があります。

ExpressRoute 仮想ネットワーク ゲートウェイ。 ExpressRoute 仮想ネットワーク ゲートウェイは、オンプレミス ネットワークとの接続に使用される ExpressRoute 回線に、Azure 仮想ネットワークが接続できるようにするためのものです。

VPN 仮想ネットワーク ゲートウェイ。 VPN 仮想ネットワーク ゲートウェイは、Azure 仮想ネットワークがオンプレミス ネットワーク内の VPN アプライアンスに接続できるようにするためのものです。 VPN 仮想ネットワーク ゲートウェイは、オンプレミス ネットワークからの要求を、VPN アプライアンスを通じてのみ受け入れるように構成されます。 詳細については、「オンプレミス ネットワークを Microsoft Azure 仮想ネットワークに接続する」を参照してください。

VPN 接続。 この接続には、接続の種類 (IPSec) を指定するプロパティと、オンプレミス VPN アプライアンスとの共有キー (トラフィックの暗号化用) を指定するプロパティがあります。

Azure パブリック サービス。 ハイブリッド アプリケーションで使用できる Azure サービス。 これらのサービスはインターネット経由でも利用できますが、ExpressRoute 回線を使用してアクセスすると、トラフィックがインターネットを経由しないため、待機時間が短く、パフォーマンスが予測可能になります。

Microsoft 365 サービス。 Microsoft が提供する一般公開されている Microsoft 365 アプリケーションとサービス。 接続では、 Microsoft ピアリング と、組織が所有しているか、接続プロバイダーによって提供されているアドレスが使用されます。 Microsoft ピアリングを使用して Microsoft CRM Online に直接接続することもできます。

接続プロバイダー (非表示)。 データセンターと Azure データセンター間のレイヤー 2 またはレイヤー 3 の接続を使用して接続を提供する企業。

コンポーネント

Azure ExpressRoute。 ExpressRoute を使用すると、接続プロバイダーの助けを借りて、プライベート接続経由でオンプレミス ネットワークを Microsoft クラウドに拡張できます。 ExpressRoute を使用すると、Azure や Microsoft 365 などの Microsoft クラウド サービスへの接続を確立できます。

Azure Virtual Network。 Azure Virtual Network は、Azure のプライベート ネットワークの基本的な構成要素です。 Virtual Network を使用すると、Azure 仮想マシンなど、さまざまな種類の Azure リソースが、セキュリティ強化された互い、インターネット、オンプレミス ネットワークと通信できるようになります。

Azure VPN Gateway。 VPN Gateway は、サイト間仮想プライベート ネットワーク (VPN) 接続を使用して、オンプレミス ネットワークを Azure 仮想ネットワークに接続できる仮想ネットワーク ゲートウェイです。

シナリオの詳細

このリファレンス アーキテクチャでは、サイト間仮想プライベート ネットワーク (VPN) をフェールオーバー接続として使用した ExpressRoute を使用して、オンプレミス ネットワークを Azure 仮想ネットワークに接続する方法を示します。 オンプレミス ネットワークと Azure 仮想ネットワーク間のトラフィックは、ExpressRoute 接続を介して行き来します。 ExpressRoute 回線の接続が失われた場合、トラフィックは IPSec VPN トンネルを経由してルーティングされます。 このソリューションをデプロイします。

ExpressRoute 回線が使用できない場合、VPN ルートはプライベート ピアリング接続のみを処理します。 パブリック ピアリングと Microsoft ピアリングの接続は、インターネットを使用して処理されます。

推奨事項

ほとんどのシナリオには、次の推奨事項が適用されます。 これらの推奨事項には、オーバーライドする特定の要件がない限り、従ってください。

接続プロバイダー

自分の場所に適した ExpressRoute 接続プロバイダーを選択します。 自分の場所で使用できる接続プロバイダーの一覧を取得するには、次の PowerShell コマンドを使用します。

Get-AzExpressRouteServiceProvider

ExpressRoute 接続プロバイダーは、ご利用のデータセンターを次の方法で Microsoft に接続します。

クラウド エクスチェンジにコロケーションされている。 クラウド交換がある施設に併配置している場合は、共同ロケーション プロバイダーのイーサネット交換を介して Azure への仮想クロス接続を注文できます。 併置プロバイダーは、共同ロケーション機能内のインフラストラクチャと Azure の間で、レイヤー 2 のクロス接続またはマネージド レイヤー 3 のクロス接続を提供できます。

ポイント ツー ポイントのイーサネット接続。 ポイントツーポイント イーサネット リンクを使用して、オンプレミスのデータセンター/オフィスを Azure に接続できます。 ポイントツーポイント イーサネット プロバイダーは、サイトと Azure の間にレイヤー 2 接続またはマネージド レイヤー 3 接続を提供できます。

任意の環境間 (IPVPN) ネットワーク。 ワイド エリア ネットワーク (WAN) を Azure と統合できます。 インターネット プロトコル仮想プライベート ネットワーク (IPVPN) プロバイダーは、ブランチ オフィスとデータセンター間の任意の接続を提供します。 (IPVPN は通常、マルチプロトコル ラベルスイッチング VPN です)。Azure を WAN に相互接続して、他のブランチ オフィスと同様に表示できます。 通常、WAN プロバイダーは管理レイヤー 3 接続を提供します。

接続プロバイダーの詳細については、ExpressRoute の概要に関するページをご覧ください。

ExpressRoute 回線

次の手順を使用して、ExpressRoute 回線を作成できます。

次の PowerShell コマンドを実行します。

New-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> -Location <location> -SkuTier <SKU-tier> -SkuFamily <SKU-family> -ServiceProviderName <service-provider-name> -PeeringLocation <peering-location> -BandwidthInMbps <bandwidth-in-Mbps>新しい回線の

ServiceKeyをサービス プロバイダーに送信します。プロバイダーによって回線がプロビジョニングされるのを待ちます。 回線のプロビジョニング状態を確認するには、次の PowerShell コマンドを実行します。

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>出力の

Provisioning stateセクションのService Providerフィールドは、回線の準備ができたらNotProvisionedからProvisionedに変わります。Note

レイヤー 3 接続を使用する場合、プロバイダーはルーティングを構成して管理する必要があります。 プロバイダーが適切なルートを実装できるように、必要な情報を提供します。

レイヤー 2 接続を使用する場合:

実装するピアリングの種類ごとに、有効なパブリック IP アドレスで構成される 2 つの /30 サブネットを予約します。 これらの /30 サブネットは、回線に使用されるルーターの IP アドレスを提供するために使用されます。 プライベートおよび Microsoft ピアリングを実装する場合は、有効なパブリック IP アドレスを持つ 4 つの /30 サブネットが必要です。

ExpressRoute 回線用のルーティングを構成します。 プライベート ピアリングと Microsoft ピアリングの両方に対して、次の PowerShell コマンドを実行します。 詳細については、ExpressRoute 回線のルーティングの作成と変更に関するページをご覧ください。

Set-AzExpressRouteCircuitPeeringConfig -Name <peering-name> -ExpressRouteCircuit <circuit-name> -PeeringType <peering-type> -PeerASN <peer-ASN> -PrimaryPeerAddressPrefix <primary-peer-address-prefix> -SecondaryPeerAddressPrefix <secondary-peer-address-prefix> -VlanId <vlan-ID> Set-AzExpressRouteCircuit -ExpressRouteCircuit <circuit-name>Microsoft ピアリングのネットワーク アドレス変換 (NAT) で使用するために、有効なパブリック IP アドレスのプールをもう 1 つ予約します。 ピアリングごとに異なるプールを用意することをお勧めします。 これらの範囲に対して Border Gateway Protocol (BGP) アドバタイズを構成できるように、接続プロバイダーにプールを指定します。

VPN および ExpressRoute ゲートウェイ

Azure 仮想ネットワークに既存の VPN 仮想ネットワーク ゲートウェイが既にある場合は、既存の仮想ネットワーク ゲートウェイを削除しなくても、ExpressRoute 仮想ネットワーク ゲートウェイを作成できます。

Azure ExpressRoute を使用したハイブリッド ネットワーク アーキテクチャの構成に関する記事の手順に従って、ExpressRoute 接続を確立します。

Azure とオンプレミス VPN を使用してハイブリッド ネットワーク アーキテクチャを構成するの手順に従って、VPN 仮想ネットワーク ゲートウェイ接続を確立します。

仮想ネットワーク ゲートウェイ接続を確立したら、次の手順に従って環境をテストします。

- オンプレミス ネットワークから Azure 仮想ネットワークに接続できることを確認します。

- テストのために ExpressRoute 接続を停止するようプロバイダーに依頼します。

- VPN 仮想ネットワーク ゲートウェイ接続を使用して、オンプレミス ネットワークから Azure 仮想ネットワークに接続できることを確認します。

- ExpressRoute 接続を再確立するよう、プロバイダーに依頼します。

トラブルシューティング

以前に機能していた ExpressRoute 回線の接続に失敗し、オンプレミスまたはプライベート仮想ネットワーク内で構成の変更がない場合は、接続プロバイダーに連絡し、それらを操作して問題を解決することが必要になる場合があります。 次の PowerShell コマンドを使用して、ExpressRoute 回線が正しくプロビジョニングされていることを確認します。

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

このコマンドの出力には、次に示すように、 ProvisioningState、 CircuitProvisioningState、 ServiceProviderProvisioningStateなど、回線のいくつかのプロパティが表示されます。

ProvisioningState : Succeeded

Sku : {

"Name": "Standard_MeteredData",

"Tier": "Standard",

"Family": "MeteredData"

}

CircuitProvisioningState : Enabled

ServiceProviderProvisioningState : NotProvisioned

新しい回線を作成しようとした後ProvisioningStateSucceededに設定されていない場合は、次のコマンドを使用して回線を削除し、もう一度作成してみてください。

Remove-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

プロバイダーが既に回線をプロビジョニングしていて、 ProvisioningState が Failed に設定されているか、 CircuitProvisioningState が Enabledされていない場合は、プロバイダーに問い合わせてください。

考慮事項

以降の考慮事項には、ワークロードの品質向上に使用できる一連の基本原則である Azure "Well-Architected Framework" の要素が組み込まれています。 詳細については、「Microsoft Azure Well-Architected Framework」を参照してください。

確実

信頼性により、アプリケーションは顧客に対するコミットメントを確実に満たすことができます。 詳細については、「信頼性

ExpressRoute では、高可用性のために、ホット スタンバイ ルーティング プロトコル (HSRP) や仮想ルーター冗長プロトコル (VRRP) などのルーター冗長プロトコルはサポートされていません。 代わりに、ピアリングごとに BGP セッションの冗長ペアが使用されます。 ネットワークへの高可用性接続を容易にするために、Azure はアクティブ/アクティブ構成で 2 つのルーター (Microsoft エッジの一部) に 2 つの冗長ポートをプロビジョニングします。

既定では、BGP セッションでは、60 秒のアイドル タイムアウト値を使用します。 セッションが 3 回タイムアウトした場合 (合計 180 秒)、ルーターは使用不可とマークされ、すべてのトラフィックが残りのルーターにリダイレクトされます。 この 180 秒のタイムアウトは、クリティカルなアプリケーションにとっては長すぎる可能性があります。 必要に応じて、オンプレミス ルーターの BGP タイムアウト設定をより短い期間に変更できます。 ExpressRoute では、プライベート ピアリング経由の Bidirectional Forwarding Detection (BFD) もサポートしています。 ExpressRoute 経由で BFD を有効にすると、Microsoft Enterprise Edge (MSEE) デバイスと ExpressRoute 回線を終了するルーター間のリンク障害検出を迅速に行うことができます。 カスタマー エッジ ルーティング デバイスまたはパートナー エッジ ルーティング デバイスを介して ExpressRoute を終了できます (マネージド レイヤー 3 接続サービスがある場合)。

Azure 接続の高可用性は、使用するプロバイダーの種類と、構成する ExpressRoute 回線と仮想ネットワーク ゲートウェイ接続の数に応じて、さまざまな方法で構成できます。 可用性オプションの概要を次に示します。

レイヤー 2 接続を使用する場合は、アクティブ/アクティブ構成のオンプレミス ネットワークに冗長ルーターをデプロイします。 一方のルーターにプライマリ回線を接続し、もう一方のルーターにセカンダリ回線を接続します。 この構成では、両端で高可用性接続が提供されます。 この構成は、ExpressRoute サービス レベル アグリーメント (SLA) が必要な場合に必要です。 詳細については、Azure ExpressRoute の SLA に関するページをご覧ください。

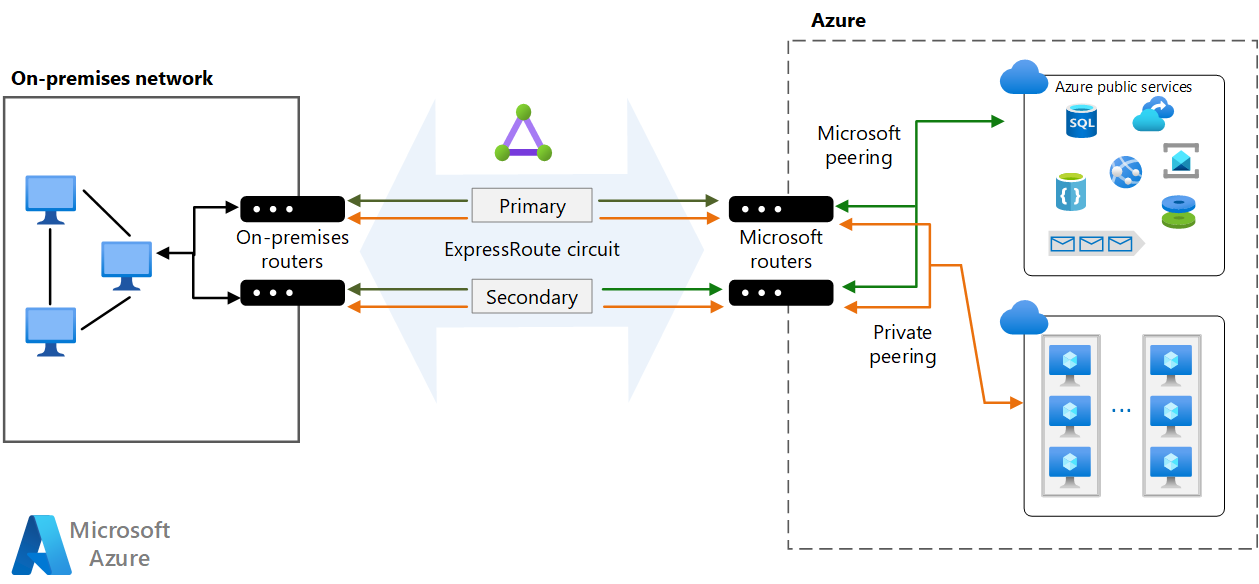

次の図は、冗長オンプレミス ルーターがプライマリ回線とセカンダリ回線に接続されている構成を示しています。 各回線は、プライベート ピアリングのトラフィックを処理します。 (各ピアリングは、前のセクションで説明したように、/30 アドレス空間のペアとして指定されます)。

レイヤー 3 接続を使用する場合は、可用性を処理する冗長 BGP セッションが提供されていることを確認します。

仮想ネットワークを、異なるサービス プロバイダーによって提供される複数の ExpressRoute 回線に接続します。 この戦略により、高可用性とディザスター リカバリーの機能が強化されます。

ExpressRoute のフェールオーバー パスとしてサイト間 VPN を構成します。 このオプションの詳細については、「 Vpn フェールオーバーで ExpressRoute を使用してオンプレミス ネットワークを Azure に接続するを参照してください。 このオプションは、プライベート ピアリングにのみ適用されます。 Azure および Microsoft 365 サービスの場合、インターネットが唯一のフェールオーバー パスです。

セキュリティ

セキュリティは、重要なデータやシステムの意図的な攻撃や悪用に対する保証を提供します。 詳細については、「セキュリティ

Azure 接続のセキュリティ オプションは、セキュリティ上の懸念事項とコンプライアンス ニーズに応じて、さまざまな方法で構成できます。

ExpressRoute はレイヤー 3 で動作します。 正当なリソースへのトラフィックを制限するネットワーク セキュリティ アプライアンスを使用して、アプリケーション層の脅威から保護できます。

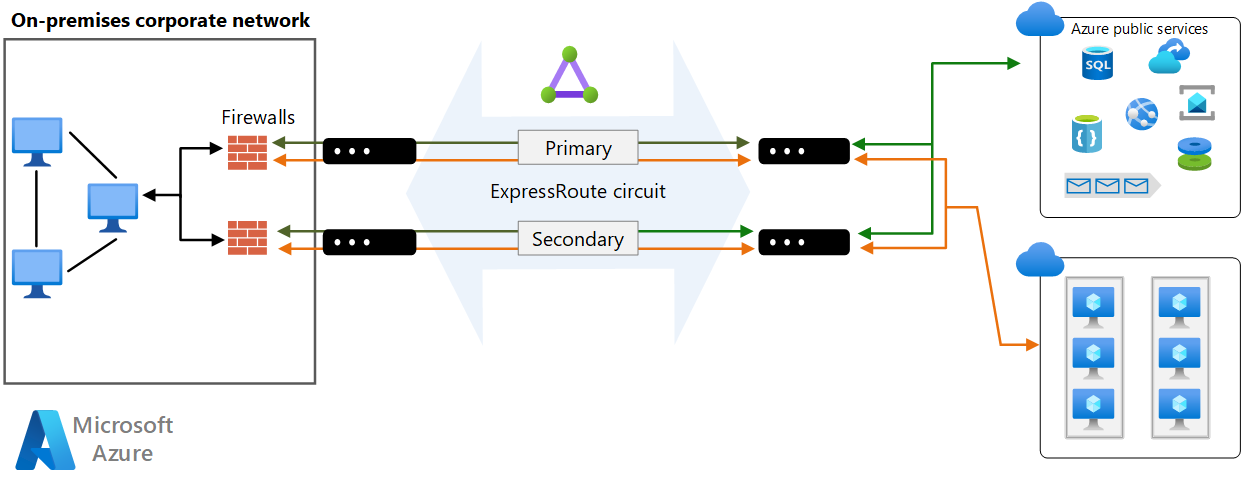

セキュリティを最大限に高めるには、オンプレミス ネットワークとプロバイダー エッジ ルーターの間に、ネットワーク セキュリティ アプライアンスを追加します。 これは、仮想ネットワークからの未承認のトラフィックの流入を制限するのに役立ちます。

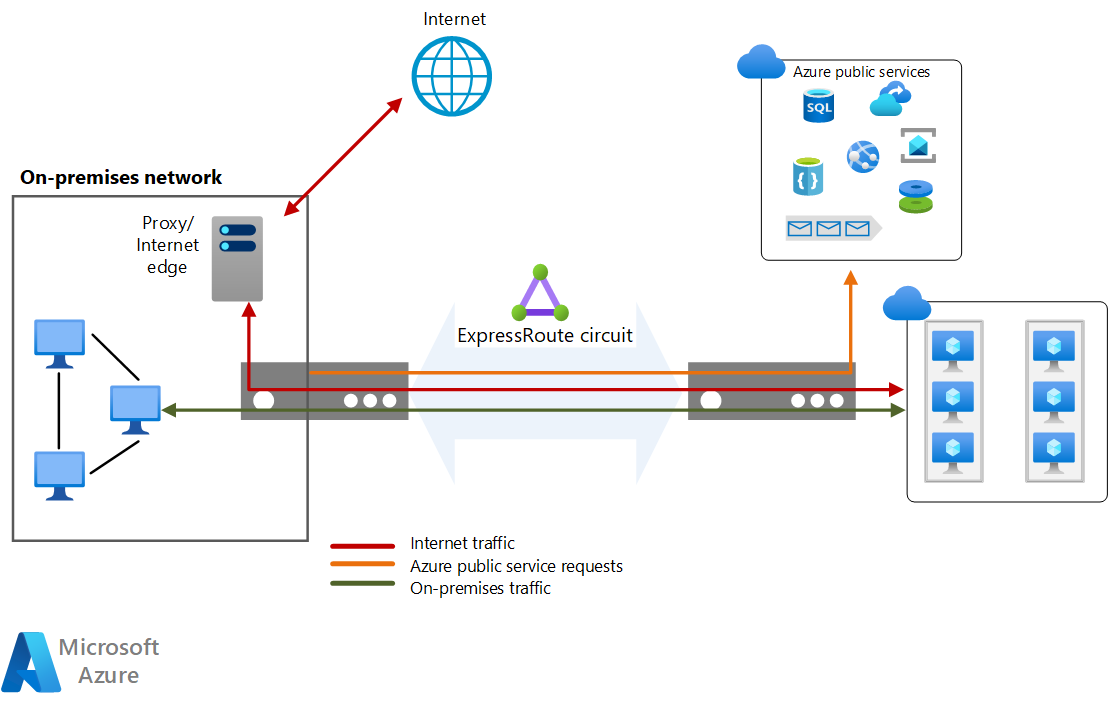

監査またはコンプライアンスのために、仮想ネットワークで実行され、強制トンネリングを実装するコンポーネントの直接インターネット アクセスをブロックすることが必要になる場合があります。 このような状況では、インターネット トラフィックは、監査できるオンプレミスで実行されているプロキシを介してリダイレクトする必要があります。 承認されていないトラフィックが流出するのをブロックし、悪意のある可能性のある受信トラフィックをフィルター処理するようにプロキシを構成できます。

セキュリティを最大限に高めるために、VM のパブリック IP アドレスを有効にせず、NSG を使用してこれらの VM にパブリックにアクセスできないようにします。 VM は、内部 IP アドレス経由でのみ使用できます。 これらのアドレスは、ExpressRoute ネットワークを介してアクセス可能にすることができます。これにより、オンプレミスの DevOps スタッフが構成またはメンテナンスを実行できます。

VM の管理エンドポイントを外部ネットワークに公開する必要がある場合は、NSG またはアクセス制御リストを使用して、こうしたポートの可視性を、IP アドレスまたはネットワークの許可リストに制限します。

Note

Azure portal を使用してデプロイされた Azure VM には、サインイン アクセスを提供するパブリック IP アドレスを含めることができます。 ただし、このアクセスを禁止することをお勧めします。

Azure のセキュリティに関する全般的な考慮事項については、Microsoft クラウド サービスとネットワーク セキュリティに関するページを参照してください。

ネットワーク監視

Azure Network Watcher を使用して、ネットワーク コンポーネントの監視とトラブルシューティングを行います。 トラフィック分析などのツールは、最も多くのトラフィックを生成する仮想ネットワーク内のシステムを識別するため、ボトルネックが問題になる前に視覚的に特定できます。 接続モニターでは、ExpressRoute 回線を監視できます。

Azure Connectivity Toolkit (AzureCT) を使用して、オンプレミスのデータセンターと Azure の間の接続を監視することもできます。

コストの最適化

コストの最適化は、不要な費用を削減し、運用効率を向上させる方法を検討することです。 詳細については、「コストの最適化

ExpressRoute のコストに関する考慮事項については、次の記事を参照してください。

ExpressRoute

このアーキテクチャでは、ExpressRoute 回線を使用して、エッジ ルーターを介してオンプレミス ネットワークを Azure につなげます。

ExpressRoute には、2 つの価格プランが用意されています。 従量制課金プランでは、すべての受信データ転送は無料です。 すべての送信データ転送は、所定のレートに基づいて課金されます。

無制限データ プランでは、すべての受信データ転送と送信データ転送は無料です。 高可用性デュアル ポートに基づいて、固定の毎月のポート料金が課金されます。

ご自身の使用率を計算し、それに応じてお支払いプランを選択してください。 使用率の約 68% を超える場合は、無制限のデータ プランをお勧めします。

詳細については、「Azure ExpressRoute の価格」をご覧ください。

Azure Virtual Network

すべてのアプリケーション層は、単一の仮想ネットワークでホストされ、サブネットにセグメント化されます。

Azure Virtual Network は無料です。 サブスクリプションごとに、すべてのリージョンで 1,000 個の仮想ネットワークを作成できます。 仮想ネットワークの境界内で発生するすべてのトラフィックは無料であるため、1 つの仮想ネットワーク内の 2 つの VM 間の通信は無料です。

オペレーショナル エクセレンス

オペレーショナル エクセレンスは、アプリケーションをデプロイし、それを運用環境で実行し続ける運用プロセスをカバーします。 詳細については、「オペレーショナル エクセレンス

ExpressRoute の DevOps の考慮事項については、Azure ExpressRoute を使用したハイブリッド ネットワーク アーキテクチャの構成に関する記事のガイダンスを参照してください。

サイト間 VPN の DevOps の考慮事項については、Azure とオンプレミス VPN を使用したハイブリッド ネットワーク アーキテクチャの構成に関する記事のガイダンスを参照してください。

パフォーマンス効率

パフォーマンス効率は、効率的な方法でユーザーの要求に合わせてワークロードをスケーリングする機能です。 詳細については、「パフォーマンス効率

ExpressRoute 回線は、ネットワーク間の高帯域幅パスを提供します。 一般に、帯域幅が大きいほど、コストが高くなります。

ExpressRoute には、従量制課金プランと無制限データ プランの 2 つの 計画が用意されています。 料金は、回線の帯域幅によって異なります。 使用可能な帯域幅は、プロバイダーによって異なる可能性があります。

Get-AzExpressRouteServiceProvider コマンドレットを使用すると、リージョンで使用できるプロバイダーと、そのプロバイダーが提供する帯域幅を確認できます。

1 つの ExpressRoute 回線で、特定の数のピアリングと仮想ネットワーク リンクをサポートできます。 詳細については、ExpressRoute の制限に関するページをご覧ください。

ExpressRoute Premium アドオンには、次のものが用意されています。

- プライベート ピアリングのルート制限の増加。

- ExpressRoute 回線あたりの仮想ネットワーク リンクの数が増えました。

- サービスのグローバル接続。

詳細については、「ExpressRoute の価格」を参照してください。

一部のプロバイダーでは帯域幅を変更できますが、ニーズを上回る初期帯域幅を必ず選択し、拡張の余地を提供してください。 将来的に帯域幅を増やす必要がある場合は、次の 2 つのオプションがあります。

帯域幅を増やします。 このオプションはできるだけ避けてください。 すべてのプロバイダーが帯域幅を動的に増やすことを許可しているわけではありません。 ただし、帯域幅を増やす必要がある場合は、PowerShell コマンドを使用して、プロバイダーが ExpressRoute 帯域幅プロパティの変更をサポートしていることを確認してください。 実行する場合は、次のコマンドを実行します。

$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.ServiceProviderProperties.BandwidthInMbps = <bandwidth-in-Mbps> Set-AzExpressRouteCircuit -ExpressRouteCircuit $ckt接続状態を維持したまま帯域幅を増やすことができます。 回線を削除し、新しい構成で再作成する必要があるため、帯域幅をダウングレードすると接続が中断されます。

価格プランを変更するか、Premium にアップグレードします。 これを行うには、次のコマンドを実行します。

Sku.Tierプロパティは、StandardまたはPremiumできます。Sku.Nameプロパティは、MeteredDataまたはUnlimitedDataできます。$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.Sku.Tier = "Premium" $ckt.Sku.Family = "MeteredData" $ckt.Sku.Name = "Premium_MeteredData" Set-AzExpressRouteCircuit -ExpressRouteCircuit $ckt重要

Sku.NameプロパティがSku.TierとSku.Familyと一致していることを確認します。 ファミリと階層を変更しても名前を変更しない場合、接続は無効になります。SKU は中断することなくアップグレードできますが、無制限の価格プランから従量制プランに切り替えることはできません。 SKU をダウングレードする場合、帯域幅の消費量は Standard SKU の既定の制限内に収まるようにする必要があります。

このシナリオのデプロイ

前提条件。 既存のオンプレミス インフラストラクチャが、適切なネットワーク アプライアンスで既に構成されている必要があります。

ソリューションをデプロイするには、次の手順を実行します。

次のリンクを選択します。

Azure portal でリンクが開くのを待ってから、これらのリソースをデプロイするリソース グループを選択するか、新しいリソース グループを作成します。 リージョンと場所は、リソース グループに合わせて自動的に変更されます。

環境のリソース名、プロバイダー、SKU、またはネットワーク IP アドレスを変更する場合は、残りのフィールドを更新します。

[確認と作成]、[作成] の順に選択して、これらのリソースをデプロイします。

デプロイが完了するまで待ちます。

Note

このテンプレートのデプロイでは、次のリソースのみがデプロイされます。

- リソース グループ (新規作成する場合)

- ExpressRoute 回線

- Azure 仮想ネットワーク

- ExpressRoute 仮想ネットワーク ゲートウェイ

オンプレミスから ExpressRoute 回線へのプライベート ピアリング接続を確立するには、回線サービス キーをサービス プロバイダーに提供する必要があります。 サービス キーは、ExpressRoute 回線リソースの概要ページで確認できます。 ExpressRoute 回線の構成の詳細については、ピアリング構成の作成または変更に関する記事を参照してください。 プライベート ピアリングを構成したら、ExpressRoute 仮想ネットワーク ゲートウェイを回線にリンクできます。 詳細については、「チュートリアル: Azure portal を使用して仮想ネットワークを ExpressRoute 回線に接続する」を参照してください。

ExpressRoute へのバックアップとしてのサイト間 VPN のデプロイを完了するには、「サイト間 VPN 接続の作成」を参照してください。

ExpressRoute を構成したのと同じオンプレミス ネットワークへの VPN 接続を正常に構成したら、ピアリングの場所で合計エラーが発生した場合に ExpressRoute 接続をバックアップするためのセットアップが完了します。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

プリンシパル作成者:

- Sarah Parkes | シニア クラウド ソリューション アーキテクト

パブリックでない LinkedIn プロファイルを表示するには、LinkedIn にサインインします。

次の手順

製品ドキュメント:

- ExpressRoute のドキュメント

- ExpressRoute 用の Azure セキュリティ ベースライン

- ExpressRoute 回線の作成方法

- Azure ネットワークのブログ

- PowerShell を使用して ExpressRoute およびサイト間の共存接続を構成する

- Azure Virtual Network とは

- Microsoft 365 サービス

Microsoft Learn モジュール:

- ExpressRoute と Virtual WAN を構成する

- 仮想ネットワーク ピアリングの構成

- Azure ExpressRoute を設計して実装する

- Microsoft 365 プラットフォーム サービスを調べる