Azure Virtual Network での Azure Well-Architected Framework の観点

Azure Virtual Network は、Azure にプライベート ネットワークを確立するための基本的な構成要素です。 これを使用して、Azure リソース間の通信を有効にし、インターネット接続を提供できます。 Virtual Network は、オンプレミス システムとも統合されます。 これには、予想されるトラフィック、許可されたトラフィック、および安全なトラフィックのみがネットワーク境界内のコンポーネントに到達するようにするための組み込みのフィルター機能が含まれています。

この記事では、アーキテクトとして、Azure 上のネットワーク構造について理解していることを前提としています。 このガイダンスは、Well-Architected Framework の柱の原則にマップされたアーキテクチャの推奨事項に焦点を当てています。

重要

このガイドの使用方法

各セクションには、設計チェックリスト があり、テクノロジ スコープにローカライズされた設計戦略と共に、関心のあるアーキテクチャ領域が示されています。

また、これらの戦略の具体化に役立つテクノロジ機能の推奨事項も含まれています。 推奨事項は、Virtual Network とその依存関係で使用できるすべての構成の完全な一覧を表すわけではありません。 代わりに、設計パースペクティブにマップされた主要な推奨事項が一覧表示されます。 推奨事項を使用して概念実証を構築するか、既存の環境を最適化します。

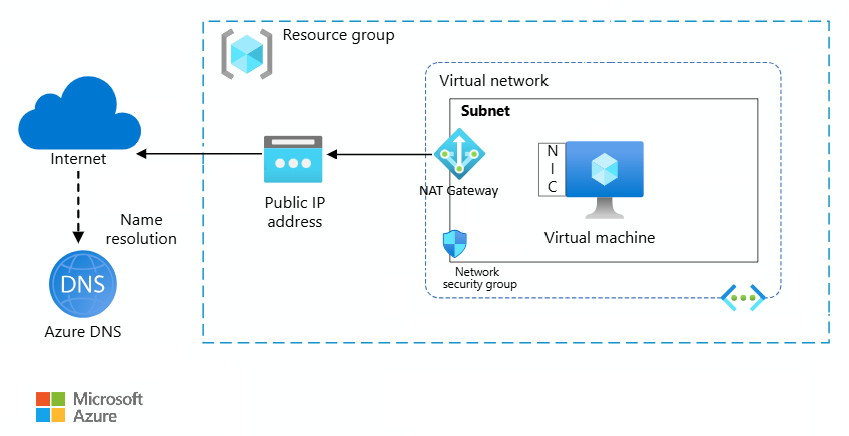

主要な推奨事項を示す基本的なアーキテクチャ: Azure でのハブスポーク ネットワーク トポロジの。

テクノロジの範囲

このレビューでは、次の Azure リソースに関する相互に関連する決定に焦点を当てます。

- Virtual Network とそのサブネット

- ネットワーク インターフェイス カード (NIC)

- プライベート エンドポイント

- ネットワーク セキュリティ グループ (NSG)

- IP アドレスと IP アドレスの割り当て

- ルート テーブル

- ネットワーク マネージャー

ロード バランサーなど、Virtual Network に関連付けられている他のサービスがあります。 これらのサービスについては、それぞれのガイドで説明します。

確実

信頼性の柱の目的は、十分な回復性を構築 し、障害から迅速に回復する機能をして継続的な機能を提供することです。

信頼性設計の原則、個々のコンポーネント、システム フロー、およびシステム全体に適用される高度な設計戦略を提供します。

設計チェックリスト

信頼性 の設計レビュー チェックリストに基づいて、設計戦略を開始します。 Virtual Network の機能とその依存関係を念頭に置いて、ビジネス要件との関連性を判断します。 必要に応じて、より多くのアプローチを含むように戦略を拡張します。

信頼性の目標を設定します。 Virtual Network とそのほとんどのサブサービスには、Microsoft がサポートするサービス レベル アグリーメント (SLA) の保証はありません。 ただし、ロード バランサー、NIC、パブリック IP アドレスなどの特定のサービスには SLA があります。 Azure によって公開されているパーセンタイルに基づいて提供されるカバレッジを十分に理解しておく必要があります。 中央 IT サービス組織は、通常、仮想ネットワークと中央サービスを所有している点に注意してください。 目的の計算にこの依存関係が含まれていることを確認します。

障害箇所を減らす。 障害モードの分析を実行し、ネットワーク接続の単一障害点を特定します。

次の例は、ネットワーク接続の単一障害点を示しています。

失敗 緩和 1 つの可用性ゾーンでのパブリック IP アドレスの失敗。 ゾーン間で IP アドレス リソースをデプロイするか、ロード バランサーでセカンダリ IP アドレスを使用します。 1 つのゾーンでのネットワーク仮想アプライアンス (NVA) の障害。 セカンダリ NVA を別のゾーンにデプロイし、ロード バランサーを使用して NVA にトラフィックを転送します。 リージョンまたはゾーンに分散するワークロードの待機時間。これによりスループットが低下し、タイムアウトが発生します。 1 つのリージョンまたはゾーン内のリソースを併配置します。 各スタンプが負荷を処理し、近くのリソースと連携できるように、ロード バランサーを使用したデプロイ スタンプなどの信頼性パターンを使用するようにアーキテクチャを再設計します。 コールド フェールオーバー サイトによる単一リージョン ワークロードの障害。 フェールオーバー リージョンでネットワーク設定を事前に構成します。 この方法により、IP アドレスが重複しないようにします。 コールド フェールオーバー サイトを使用して Azure Private Link 経由でデータベースと通信する仮想ネットワークでの単一リージョン アプリケーションの障害。 セカンダリ リージョン内の接続を複製し、通信用に仮想ネットワークをピアリングします。 IPアドレス空間の過剰プロビジョニング。 信頼性の高いスケーリングを確保するために、一般的な方法は、IP アドレスの枯渇を防ぐために容量をオーバープロビジョニングすることです。 ただし、このアプローチでは、信頼性と運用効率のトレードオフがあります。 サブネットでは、仮想ネットワークのアドレス空間の一部のみを使用する必要があります。 目標は、信頼性と運用効率のバランスを取るために、仮想ネットワークとサブネットに十分なアドレス空間を確保することだけです。

ネットワークの制限に注意してください。 Azure では、デプロイできるリソースの数に制限が課されます。 ほとんどの Azure ネットワーク制限は最大値に設定されていますが、一部の制限を増やすことができます。 詳細については、「Azure Resource Manager のネットワーク制限」を参照してください。

ユーザー フローに焦点を当てたネットワーク ダイアグラムを作成します。 これらの図は、ネットワークのセグメント化を視覚化し、潜在的な障害点を特定し、インターネットのイングレスポイントやエグレス ポイントなどの主要な遷移を特定するのに役立ちます。 また、監査とインシデント対応のための重要なツールでもあります。

ユーザーとワークロード リソースの間の優先度の高いトラフィック フローを強調表示します。 たとえば、エンタープライズ ネットワーク フローの Azure ExpressRoute に優先順位を付けたり、境界ネットワーク設計でユーザー要求をセキュリティで保護したりする場合、ファイアウォールやその他のサービスの容量計画に関する分析情報を得ることができます。

冗長性を追加します。 必要に応じて、複数のリージョンに NAT ゲートウェイと仮想ネットワークをデプロイすることを検討してください。 パブリック IP アドレスやその他の可用性ゾーン対応サービスでゾーン冗長が有効になっていることを確認し、ファイアウォール リージョンなどの共有リソースを冗長にします。

詳細については、「Virtual Network のビジネス継続性の」を参照してください。

複雑なを避けます。 仮想ネットワーク、サブネット、IP アドレス、ルート、アプリケーション セキュリティ グループ (ASG)、タグに細心の注意を払います。 単純な構成により、誤った構成とエラーが発生する可能性が低くなります。 誤った構成やエラーが信頼性問題の原因となり、結果として、運用コストとメンテナンスコストが増大します。 簡略化の例を次に示します。

- 可能であればプライベート DNS を使用し、DNS ゾーンの数を最小限に抑えます。

- ルーティング構成を簡略化します。 アーキテクチャで使用されている場合は、ファイアウォールを介してすべてのトラフィックをルーティングすることを検討してください。

ネットワークの回復性をテストします。 Azure Chaos Studio を使用して、ネットワーク接続の中断をシミュレートします。 この方法により、ワークロードが冗長なままになり、潜在的な障害の影響を評価するのに役立ちます。

信頼性への影響についてネットワークトラフィックを監視します。 トラフィック フローの監視は、信頼性のための重要な操作です。 たとえば、ネットワーク内の大量のコミュニケーターを特定して、中断を引き起こす可能性があるかどうかを判断します。 Azure にはフロー ログ機能が用意されています。 詳細については、「オペレーショナル エクセレンス 参照してください。

推奨 事項

| 勧告 | メリット |

|---|---|

| スケーリング戦略に従って仮想ネットワークとサブネットのサイズを設定します。 障害の軽減策として、冗長性に対応するために、より少ない大規模な仮想ネットワークを選択します。 通信する必要がある他の仮想ネットワークとアドレス空間が重複していないことを確認し、アドレス空間を事前に計画します。 詳細については、「仮想ネットワークの作成、変更、または削除」を参照してください。 |

オーバープロビジョニングにより、アドレス空間の制限を経験することなく、ネットワークのスケーリングを効率的に行うことができます。 競合を防ぎ、スムーズでスケーラブルなネットワーク アーキテクチャを確保するために、アドレス空間を事前に計画します。 |

| 可用性ゾーンによる信頼性のサポートを向上させるには、Standard IP SKU を使用します。 既定では、パブリック IP アドレスは、1 つのゾーンに制限されない限り、複数のゾーンにデプロイされます。 | この SKU は、ゾーン障害時にパブリック IP アドレス内の通信が引き続き動作することを保証するのに役立ちます。 |

安全

セキュリティの柱の目的は、機密性、整合性、可用性の保証をワークロードに提供することです。

セキュリティ設計の原則、仮想ネットワークの技術的設計にアプローチを適用することで、これらの目標を達成するための高度な設計戦略を提供します。

設計チェックリスト

セキュリティ の 設計レビュー チェックリストに基づいて設計戦略を開始し、セキュリティ体制を改善するための脆弱性と制御を特定します。 必要に応じて、より多くのアプローチを含むように戦略を拡張します。

セキュリティ ベースラインのを確立します。 Virtual Network の セキュリティ ベースラインを確認し、ベースラインに適用可能なメジャーを組み込みます。

ネットワーク境界を最新のに保ちます。 NSG、ASG、IP アドレス範囲などのセキュリティ設定は、定期的に更新する必要があります。 古いルールは、現在のネットワーク アーキテクチャやトラフィック パターンと一致しない可能性があります。 このセキュリティ ギャップにより、イングレストラフィックとエグレス トラフィックの制限を下げることで、ネットワークが潜在的な攻撃にさらされる可能性があります。

セグメント化を使用してセキュリティを強化します。 NSG は、サブネット レベルで L4 ファイアウォールとして使用します。 監視と管理にユーザー定義ルートを使用して、ファイアウォールなどのネットワーク仮想アプライアンスを介してすべての外部トラフィックをルーティングします。 完全修飾ドメイン名 (FQDN) を使用して、インターネット アクセスをフィルター処理します。

送信接続をブロックしながら、プライベート エンドポイントとのサービスとしてのプラットフォーム接続をセキュリティで保護します。

最小特権の原則を適用します。 ネットワーク関連ロールのアクセスなしの考え方を使用して、ロールベースのアクセス制御 (RBAC) を構成します。 ユーザーがジョブ機能の必要に応じて設定のみを変更できることを確認します。

パブリック IP アドレスを制限します。 セキュリティと初期要求チェックを強化するために、Azure Front Door などのサービスの共有パブリック IP アドレスを使用します。 専用パブリック IP アドレスを管理するには、ポート管理や要求検証など、そのセキュリティを監視する必要があります。 可能であれば、プライベート接続を使用します。

推奨 事項

| 勧告 | 特長 |

|---|---|

| 仮想ネットワーク暗号化を使用します。 | 暗号化されたトラフィックを適用することで、同じ仮想ネットワーク内の Azure Virtual Machines と Azure Virtual Machine Scale Sets の間で転送中のデータを保護できます。 また、リージョンとグローバルにピアリングされた仮想ネットワーク間のトラフィックも暗号化されます。 |

| Azure Virtual Network Manager で仮想ネットワーク検証ツールの を有効にします。 運用前環境でこの機能を使用して、リソース間の接続をテストします。 運用環境では、この機能は推奨されません。 |

ネットワーク内の Azure リソースにアクセスでき、ポリシーによってブロックされていないことを確認します。 |

| 仮想ネットワーク Azure DDoS Protection を有効にします。 または、Azure DDoS IP Protectionを使用して個々のパブリック IP アドレスを保護することもできます。 DDoS IP Protection と DDoS ネットワーク保護で提供 セキュリティ機能を確認し、要件に合ったものを選択します。 たとえば、DDoS ネットワーク保護レベルでは、攻撃が発生したときに迅速な対応チームからのサポートが提供されます。 DDoS IP Protection レベルでは、このサポートは提供されません。 |

分散型サービス拒否攻撃から保護することができます。 |

| NSGを使用して、仮想ネットワーク内のセグメントを保護します。 可能であれば、ASG を使用して規則を定義します。 |

ネットワークに出入りするトラフィックは、IP アドレスとポート範囲に基づいてフィルター処理できます。 ASG は、基になる IP アドレス範囲を抽象化することで管理を簡略化します。 |

| プライベート エンドポイント を使用して、仮想ネットワーク内のプライベート IP アドレス経由で Azure サービスにアクセスします。 プライベート ネットワークを実装するもう 1 つの方法は、サービス エンドポイントを使用することです。 これらのエンドポイントは、Azure ネットワーク バックボーン経由でサービスにトラフィックをルーティングします。 サービスで使用可能な場合は、サービス エンドポイントよりもプライベート エンドポイントを選択します。 |

プライベート エンドポイントを使用すると、パブリック IP アドレスが不要になります。これにより、攻撃対象領域が減少します。 |

コストの最適化

コストの最適化では、支出パターンの検出 、重要な領域への投資の優先順位付け、ビジネス要件を満たしながら組織の予算を満たすために他の での最適化に重点を置いています。

コスト最適化の設計原則、ネットワーク環境に関連する技術的な設計において、これらの目標を達成し、必要に応じてトレードオフを行う高度な設計戦略を提供します。

設計チェックリスト

投資のコスト最適化 の 設計レビュー チェックリストに基づいて、設計戦略を開始します。 ワークロードが割り当てられた予算に合うように設計を微調整します。 設計では、適切な Azure 機能を使用し、投資を監視し、時間の経過と同時に最適化する機会を見つける必要があります。

エンドポイント間の大量のデータ転送を最適化します。 仮想ネットワーク ピアリングを使用して、仮想ネットワーク間でデータを効率的に移動します。 ピアリングには受信と送信のコストがありますが、帯域幅の消費とネットワーク パフォーマンスの問題を減らすので、このアプローチはコスト効率に優れる可能性があります。 非効率性とコストを最小限に抑えるために、ハブ経由のルーティングを避けます。

リージョン間のデータ転送を最適化するには、頻度と転送方法の両方を考慮することが重要です。 たとえば、バックアップを処理する場合、バックアップを保存する場所がコストに大きく影響する可能性があります。 バックアップ データを別のリージョンに格納すると、帯域幅が発生します。 これらのコストを軽減するには、リージョン間でデータを転送する前にデータが圧縮されていることを確認します。 データ転送の頻度を調整することで、コストと効率をさらに最適化できます。

コスト モデルのにネットワーク コンポーネントを含めます。 予算を作成または調整するときに非表示のコストを考慮します。 たとえば、マルチリージョン アーキテクチャでは、リージョン間でデータを転送するために余分なコストがかかります。

Azure コスト レポートには、個別のライセンス コストを持つ Microsoft 以外の NVA に関連付けられている経費が含まれていない場合があります。 また、固定価格と従量課金ベースのオプションに対して異なる課金モデルが用意されている場合もあります。 予算に関する考慮事項には、必ずこれらの要因を含めるようにしてください。

Azure Firewall や ExpressRoute など、一部のネットワーク リソースにはコストがかかる場合があります。 これらのリソースは、一元化されたハブ モデルでプロビジョニングし、発生したコストに対してチームに料金を割り当てることができます。 コスト モデルにその料金を含めます。

未使用の機能料金はかかりません。 コンポーネントのコストを定期的に確認し、従来の機能または既定の構成を削除します。 コストを節約するためにパブリック IP アドレスの数を制限します。 この方法では、攻撃対象領域を減らすことでセキュリティも強化されます。

プライベート エンドポイントを最適化します。 他の仮想ネットワークからリソースへのプライベート リンクを再利用できるかどうかを判断します。 リージョンの仮想ネットワーク ピアリングでプライベート エンドポイントを使用する場合、プライベート エンドポイントとの間のトラフィックに対するピアリング料金は課金されません。 プライベート リンク アクセス自体に対してのみ料金を支払い、仮想ネットワーク間のトラフィックに対しては支払いません。 詳細については、ハブ アンド スポーク ネットワーク のプライベート リンクのを参照してください。

フローの優先順位とセキュリティの要件に合わせて、ネットワーク トラフィック検査機能を調整します。 帯域幅の要件が大きい場合は、トラフィックを低コストのパスにルーティングすることを検討してください。 ExpressRoute は大きなトラフィックに適していますが、コストがかかる場合があります。 コストを削減するために、パブリック エンドポイントなどの代替手段を検討してください。 ただし、セキュリティにはトレードオフがあります。 ネットワーク間トラフィックにネットワーク ピアリングを使用し、ファイアウォールをバイパスし、不要な検査を回避します。

コンポーネント間で必要なトラフィックのみを許可し、予期しないトラフィックをブロックします。 トラフィックが予想され、フローがセキュリティ要件に合っている場合は、これらのチェックポイントを省略できます。 たとえば、リモート リソースが信頼境界内にある場合に、ファイアウォール経由でトラフィックをルーティングする必要があるかどうかを評価します。

仮想ネットワーク内であっても、サブネットの数とそれに関連付けられている NSG を評価します。 NSG が多いほど、ルール セットを管理するための運用コストが高くなります。 可能であれば、ASG を使用して管理を合理化し、コストを削減します。

コードのコストを最適化する。 アプリケーションを開発するときは、より効率的なプロトコルを選択し、データ圧縮を適用してパフォーマンスを最適化します。 たとえば、データを圧縮するようにコンポーネントを構成することで、Web アプリの効率を高めることができます。 これらの最適化は、パフォーマンスにも影響します。

一元化された仮想ネットワーク内のリソースを利用します。 一元化されたリソースを使用して、重複とオーバーヘッドを削減します。 また、既存のチームに責任をオフロードすることで、コストをさらに最適化し、特定の機能に関する専門知識の委任を可能にすることができます。

推奨 事項

| 勧告 | 特長 |

|---|---|

| 仮想ネットワーク ピアリング を使用して、制御をバイパスしてネットワーク フローをより効率的にします。 過剰な覗き見を避ける。 |

ピアリングされた仮想ネットワーク間でデータを直接転送してファイアウォールをバイパスします。これにより、帯域幅の消費とネットワーク パフォーマンスの問題が軽減されます。 すべてのリソースを 1 つの仮想ネットワークに配置しないでください。 ピアリング コストが発生する可能性がありますが、コストを節約するためだけに、すべてのリソースを 1 つの仮想ネットワークに配置することは実用的ではありません。 成長を妨げる可能性があります。 仮想ネットワークは、最終的に新しいリソースが収まらない場所に到達する可能性があります。 |

| パブリック IP アドレス リソースが不要な場合は 最小限に抑えます。 削除する前に、IP アドレスが IP アドレス構成または仮想マシン ネットワーク インターフェイスとリンクされていないことを確認します。 |

不要なパブリック IP では、リソースの料金と運用上のオーバーヘッドによりコストが増加する可能性があります。 |

オペレーショナル エクセレンス

オペレーショナル エクセレンスは主に、開発プラクティス、可観測性、リリース管理の手順に重点を置いています。

オペレーショナル エクセレンス設計原則、ワークロードの運用要件に対してこれらの目標を達成するための高度な設計戦略を提供します。

設計チェックリスト

ネットワーク環境に関連する監視、テスト、デプロイのプロセスを定義するためのオペレーショナル エクセレンス の 設計レビュー チェックリストに基づいて、設計戦略を開始します。

新しい Azure ネットワークコンストラクトについて説明します。 Azure にオンボードすると、多くの場合、ネットワーク チームは既存の知識で十分であると想定します。 ただし、Azure にはさまざまな側面があります。 チームが基本的な Azure ネットワークの概念、DNS の複雑さ、ルーティング、セキュリティ機能を理解していることを確認します。 チームが知識を共有し、共通の理解を持てるように、ネットワーク サービスの分類を構築します。

ネットワーク設計を形式化し、シンプルなに努めます。 ルート テーブル、NSG、ファイアウォール規則などの構成の詳細など、設計と変更を文書化します。 例えばポートのブロックなど、実施されているガバナンス ポリシーを含めます。 明確なドキュメントにより、他のチームや利害関係者とのコラボレーションが効果的になります。

簡素化されたネットワークは、監視、トラブルシューティング、保守が容易になります。 たとえば、ハブ アンド スポーク トポロジがある場合は、スポーク間の直接ピアリングを最小限に抑えて、運用上の負担を軽減し、セキュリティを強化します。 常に設計を文書化し、設計の決定ごとに正当な理由を提供します。

直接 IP アドレス範囲ではなくエイリアスを使用して、複雑さを軽減します。 この方法により、運用上の負担が軽減されます。

ネットワーク トラフィックのを最適化する設計パターンを使用します。 ネットワークの使用と構成を最適化するには、ネットワーク トラフィックを最小化または最適化する既知の設計パターンを実装します。 セキュリティ スキャナーを使用してビルド中にネットワーク構成を検証し、すべてが正しく設定されていることを確認します。

一貫性のあるネットワークデプロイをします。 ネットワーク ピアリングやプライベート エンドポイントを含むすべてのコンポーネントに対して、コードとしてのインフラストラクチャ (IaC) を使用します。 コア ネットワーク コンポーネントは、他のコンポーネントよりも頻繁に変更される可能性が低くなることを理解してください。 各レイヤーを個別にデプロイできるように、スタックの階層展開アプローチを実装します。 複雑さを防ぐために、IaC とスクリプトの組み合わせは避けてください。

ネットワーク スタックのを監視します。 トラフィックパターンを継続的に監視し、接続の低下などの異常や問題を連鎖障害を引き起こす前に特定します。 可能であれば、これらの中断に関する通知を受け取るようにアラートを設定します。

このアーキテクチャの他のコンポーネントと同様に、仮想ネットワーク、サブネット、NSG、ファイアウォール、ロード バランサーなど、さまざまなネットワーク コンポーネントから関連するすべてのメトリックとログをキャプチャします。 ダッシュボードで集計、視覚化、分析を行います。 重要なイベントのアラートを作成します。

障害軽減戦略にネットワークを含めます。 仮想ネットワークとサブネットは最初にデプロイされ、通常は変更されず、ロールバックが困難になります。 ただし、いくつかの戦略に従うことで、復旧を最適化できます。

事前にネットワークインフラを重複させてください。特に、ハイブリッドセットアップの場合には。 異なるリージョン内の個別のルートが、事前に相互に通信する準備ができていることを確認します。 プライマリ サイトとディザスター リカバリー (DR) サイトの両方で、一貫した NSG と Azure Firewall ルールをレプリケートして維持します。 このプロセスには時間がかかり、承認が必要になる場合がありますが、事前に行うと、問題や失敗を防ぐことができます。 DR サイトでネットワーク スタックをテストしていることを確認します。

運用ネットワークと DR ネットワーク間で IP アドレス範囲が重複しないようにします。 個別の IP アドレス範囲を維持することで、ネットワーク管理を簡素化し、フェールオーバー イベント中の移行を迅速化できます。

コストと信頼性のトレードオフを考慮してください。 詳細については、「トレードオフ」を参照してください。

中央チームのにネットワーク操作をオフロードします。 可能であれば、ネットワーク インフラストラクチャの管理とガバナンスを一元化します。 たとえば、ハブスポーク トポロジでは、Azure Firewall や ExpressRoute などのサービスでは、共有使用を目的とした DNS がハブ ネットワークに配置されます。 そのネットワーク スタックは一元的に管理する必要があり、ワークロード チームの負担を軽減します。

スポーク ネットワーク内であっても、仮想ネットワークの管理を中央チームにオフロードします。 NSG の管理など、ワークロードに関連するものに対するネットワーク操作を最小限に抑えます。

共有リソースの構成に影響する可能性があるワークロードの必要な変更について、中央チームに通知します。 エイリアスは基になる IP アドレスを抽象化し、操作を簡略化します。

仮想ネットワークとサブネットを適切なサイズにします。 管理オーバーヘッドを減らし、サブネットが過度に大きくなるのを避けるために、より少ない大規模な仮想ネットワークを選択します。 サブネットとその NSG の管理は、運用上の負担を増やす可能性があります。 プライベート IP アドレス (RFC 1918) の可用性が制限されている環境では、IPv6 の使用を検討してください。

| 勧告 | 特長 |

|---|---|

| の Virtual Network Managerをデプロイします。 | Virtual Network Manager は、各仮想ネットワークを個別に構成する代わりに、ルールに基づいて接続を一元的に管理します。 このアプローチにより、ネットワーク操作が効率化されます。 |

| ネットワーク監視ツールを使用します。 定期的に 仮想ネットワーク フロー ログ と トラフィック分析 を使用して、需要とパターンの変化を特定します。 接続モニター機能 を使用して、接続の切断などの問題をアプリケーションに影響を与える前に分析して特定します。 |

ネットワークを通過するデータの流れを理解し、ボトルネックを特定し、通常とは異なるアクセス試行や未承認のアクセス試行を特定することができます。 |

| ルートを定義するときは、特定 IP アドレスではなく、 サービス タグを使用します。 同様に、NSG のトラフィック ルールを定義するときは ASG を使用します。 |

この方法により、IP アドレスは変更される可能性がありますが、構成は変更する必要がないため、信頼性が確保されます。 また、より汎用的な名前を使用して設定できるルートまたはルールの数の制限を克服するのにも役立ちます。 |

パフォーマンス効率

パフォーマンス効率とは、容量の管理により、負荷が増加してもユーザー エクスペリエンスを維持することです。 この戦略には、リソースのスケーリング、潜在的なボトルネックの特定と最適化、ピーク パフォーマンスの最適化が含まれます。

パフォーマンス効率設計の原則、予想される使用に対してこれらの容量目標を達成するための高度な設計戦略を提供します。

設計チェックリスト

主要業績評価指標に基づいてベースラインを定義するためのパフォーマンス効率 の 設計レビュー チェックリストに基づいて、設計戦略を開始します。

パフォーマンスターゲットを定義します。 パフォーマンス目標を定義するには、特に待機時間と帯域幅に関する監視メトリックに依存します。 待機時間やホップ数などの接続モニター データを使用して、許容可能なパフォーマンスのターゲットとしきい値を設定します。 Application Insights では、ワークロード要求がネットワークで費やした時間の詳細なビューが提供され、これらのターゲットを調整するのに役立ちます。

サブネットを適正化します。 サブネットを割り当てるときは、サイズとスケーラビリティのバランスを取る必要があります。 運用上の負担なしに予想される成長に対応できる十分な大きさのサブネットが必要です。

容量を効果的に管理するには、不確定性のために容量をオーバープロビジョニングするのが一般的な戦略ですが、目標は時間の経過と同時に最適化することです。 ネットワークが負荷を処理できるようにデータを継続的に分析しますが、未使用のリソースには追加料金はかかりません。

パフォーマンス テストを実施します。 合成データと運用データの組み合わせを使用して、待機時間と帯域幅をテストします。 このアプローチは、これらの要因がワークロードのパフォーマンスに与える影響を評価するのに役立ちます。 たとえば、ノイズの多い近隣の問題を引き起こすリソースを検出し、予想以上に多くの帯域幅を消費できます。 また、複数のホップを作成し、待機時間が長くなるトラフィックを識別します。

運用環境でテストするか、実稼働データをキャプチャしてテスト データとして再生することをお勧めします。 この方法により、テストに実際の使用状況が反映され、現実的なパフォーマンス目標を設定するのに役立ちます。

リージョン間のトラフィックを監視します。 ワークロード リソースが異なるリージョンに配置される可能性があることを考慮することが重要です。 リージョン間の通信により、大幅な待機時間が長くなる可能性があります。 同じリージョン内の可用性ゾーン間のトラフィックの待機時間は短くなりますが、一部の特殊なワークロードでは十分に高速ではない可能性があります。

推奨 事項

| 勧告 | 特長 |

|---|---|

| Azure Network Watcher 接続モニターのを有効にします。 テスト中に接続モニターを使用すると、合成トラフィックが生成される可能性があります。 |

ネットワーク間の損失と待機時間を示すメトリックを収集できます。 また、トラフィック パス全体をトレースすることもできます。これは、ネットワークのボトルネックを検出するために重要です。 |

| スケーリングをサポートするのに十分な大きさの仮想ネットワーク アドレス空間を保持します。 | 運用上の負担なしに、予想される成長に対応できます。 |

トレードオフ

柱のチェックリストのアプローチを使用する場合は、設計のトレードオフを行う必要がある場合があります。 次の例では、長所と短所を示します。

冗長なネットワーク スタック

NSG、ルート、その他の構成を含む冗長なネットワーク スタックを実装することを選択した場合、インフラストラクチャのコストと徹底的なテストが追加されます。

この先行投資により、信頼性が向上します。 すべてが期待どおりに動作し、中断中の復旧を高速化できることを確認できます。

仮想ネットワーク ピアリング

直接仮想ネットワーク ピアリングでは、ファイアウォールによってペイロードの暗号化が解除、検査、および再暗号化されるハブ経由でトラフィックをルーティングする必要がなくなり、待機時間が短縮され、パフォーマンスが向上します。

そのパフォーマンスの向上には、セキュリティの低下が伴います。 ハブ ルーティングによって提供されるファイアウォール検査がないと、ワークロードは潜在的な脅威に対してより脆弱になります。

大きなサブネット

大規模なサブネットは、ワークロードをシームレスにスケールアウトできる十分なアドレス空間を提供します。 アドレス空間が大きいと、予期しない需要の急増から保護できます。 ただし、IP アドレスの非効率的な使用につながる可能性があります。 時間の経過と同時に、この非効率性により、ワークロードの進化に伴って IP アドレスが枯渇する可能性があります。 また、この戦略には、より高い運用コストが伴います。 オペレーショナル エクセレンスの観点からは、サブネットをできるだけ小さくしておくことが理想的です。

Azure ポリシー

Azure には、Virtual Network とその依存関係に関連する広範な組み込みポリシー セットが用意されています。 リソースが組織の標準に準拠していることを確認するために、ポリシーを定義して割り当てます。 非準拠のリソースを識別し、是正措置を実行するための Azure Policy コンプライアンス ダッシュボード を作成します。

一連の Azure ポリシーは、上記の推奨事項の一部を監査できます。 たとえば、自動的に次のポリシーを設定できます。

- 仮想ネットワークを帯域幅消費型攻撃やプロトコル攻撃から保護します。

- パブリック IP アドレスを持つネットワーク インターフェイスの作成を拒否します。

- 仮想ネットワーク用に Network Watcher をデプロイします。

- トラフィック分析とフロー ログを有効にして、トラフィック パターンを監視します。

包括的なガバナンスについては、ネットワーク層のセキュリティに影響を与える可能性がある azure Policy 組み込み定義 およびその他のポリシー を確認します。

Azure Advisor の推奨事項

Azure Advisor は、Azure デプロイを最適化するためのベスト プラクティスに従うのに役立つ、パーソナライズされたクラウド コンサルタントです。 仮想ネットワークの信頼性、セキュリティ、コスト効率、パフォーマンス、オペレーショナル エクセレンスの向上に役立つ推奨事項を次に示します。

次の手順

次の記事では、この記事で説明する推奨事項を示します。

ハブスポーク トポロジの場合は、ハブスポーク ネットワーク トポロジ参照アーキテクチャ を使用して、初期スタンプを設定します。

実装の専門知識を強化するには、次の製品ドキュメントを使用します。