Novità di Windows Server 2016

Questo articolo descrive alcune delle nuove funzionalità di Windows Server 2016, in particolare quelle che più probabilmente avranno il massimo impatto sull'uso di questa versione.

Calcolo

L'area Virtualizzazione include funzionalità e prodotti di virtualizzazione che permettono ai professionisti IT di progettare, distribuire e gestire Windows Server.

Generale

Le macchine fisiche e virtuali sfruttano una maggiore precisione nella sincronizzazione grazie ai miglioramenti introdotti nei servizi Sincronizzazione ora di Win32 e Hyper-V. Windows Server può ora ospitare servizi conformi alle normative future che richiedono un'accuratezza di 1 ms per l'ora UTC.

Hyper-V

Virtualizzazione rete Hyper-V (HNV) è un blocco predefinito fondamentale della soluzione SDN (Software Defined Networking) aggiornata di Microsoft ed è completamente integrato nello stack SDN. Windows Server 2016 include le modifiche seguenti per Hyper-V:

Windows Server 2016 include ora uno switch Hyper-V programmabile. Il controller di rete di Microsoft esegue il push dei criteri HNV in un agente host in esecuzione in ogni host usando il protocollo Open vSwitch Database Management Protocol (OVSDB) come SouthBound Interface (SBI). L'agente host archivia questo criterio usando una personalizzazione dello schema VTEP e programma le regole di flusso complesse in un motore di flusso efficiente nel commutatore Hyper-V. Il motore di flusso nello switch Hyper-V è quello usato da Azure. Anche l'intero stack SDN fino al controller di rete e al provider di risorse di rete è coerente con Azure, pertanto è in grado di offrire prestazioni paragonabili al cloud pubblico di Azure. All'interno del motore di flusso di Microsoft, lo switch Hyper-V è in grado di gestire sia le regole del flusso senza stato sia quelle con stato attraverso un semplice meccanismo di corrispondenza che definisce il modo in cui i pacchetti devono essere elaborati all'interno dello switch.

HNV supporta ora l'incapsulamento del protocollo Virtual eXtensible Local Area Network (VXLAN). HNV usa il protocollo VXLAN in modalità distribuzione MAC attraverso il controller di rete Microsoft per eseguire il mapping degli indirizzi IP di rete massimi agli indirizzi IP di rete minimi fisici. Gli offload delle attività NVGRE e VXLAN supportano driver di terze parti per prestazioni migliorate.

Windows Server 2016 include un servizio di bilanciamento del carico software con supporto completo per il traffico di rete virtuale e l'interazione senza problemi con HNV. Il motore del flusso performante implementa SLB nel v-Switch del piano dati, quindi il controller di rete lo controlla per i mapping di IP virtuali (VIP) o IP dinamici (DIP).

HNV implementa le intestazioni Ethernet L2 corrette per garantire l'interoperabilità con appliance virtuali e fisiche di terze parti che dipendono dai protocolli standard del settore. Microsoft garantisce che tutti i pacchetti trasmessi abbiano valori conformi in tutti i campi per garantire interoperabilità. HNV richiede il supporto per i frame Jumbo (MTU > 1780) nella rete L2 fisica per tenere conto del sovraccarico dei pacchetti introdotto dai protocolli di incapsulamento come NVGRE e VXLAN. Il supporto per i frame Jumbo garantisce che le Macchine virtuali guest collegate a una rete virtuale HNV mantengano una MTU 1514.

Il supporto per i contenitori Windows aggiunge miglioramenti in termini di prestazioni, una gestione di rete semplificata e il supporto per contenitori Windows in Windows 10. Per altre informazioni, vedere la documentazione e i contenitori di Windows: Docker, Windows e Tendenze.

Hyper-V è ora compatibile con connected standby. Quando si installa il ruolo Hyper-V in un computer che usa il modello di alimentazione Always On/Always Connected (AOAC), è ora possibile configurarlo per l'uso dello stato di alimentazione standby connesso.

L'assegnazione di dispositivi discreti consente di concedere a una macchina virtuale (VM) l'accesso diretto ed esclusivo a determinati dispositivi hardware PCIe. Questa funzionalità ignora lo stack di virtualizzazione Hyper-V, che comporta un accesso più rapido. Per altre informazioni, vedere Assegnazione di dispositivi discreti e Assegnazione di dispositivi discreti - Descrizione e sfondo.

Hyper-V supporta ora la crittografia delle unità BitLocker per i dischi del sistema operativo nelle macchine virtuali di prima generazione. Questo metodo di protezione sostituisce i moduli TPM (Trusted Platform Modules) virtuali, disponibili solo nelle macchine virtuali di seconda generazione. Per decrittografare il disco e avviare la macchina virtuale, l'host Hyper-V deve far parte di un'infrastruttura sorvegliata autorizzata o avere la chiave privata da uno dei guardiani della macchina virtuale. L'archiviazione delle chiavi richiede una macchina virtuale versione 8. Per altre informazioni, vedere Aggiornare la versione della macchina virtuale in Hyper-V in Windows o Windows Server.

La protezione delle risorse host impedisce alle macchine virtuali di usare troppe risorse di sistema monitorando livelli eccessivi di attività. Quando il monitoraggio rileva un livello di attività insolitamente elevato in una macchina virtuale, limita la quantità di risorse usate dalla macchina virtuale. È possibile abilitare questa funzionalità eseguendo il cmdlet Set-VMProcessor in PowerShell.

È ora possibile usare l'aggiunta o la rimozione ad accesso frequente per aggiungere o rimuovere schede di rete mentre la macchina virtuale è in esecuzione senza tempi di inattività nelle macchine virtuali di seconda generazione che eseguono sistemi operativi Linux o Windows. È anche possibile modificare la quantità di memoria assegnata a una macchina virtuale mentre è in esecuzione anche se non è stata abilitata la memoria dinamica nelle macchine virtuali di prima e 2 generazione che eseguono Windows Server 2016 e versioni successive o Windows 10 e versioni successive.

La console di gestione di Hyper-V supporta ora le funzionalità seguenti:

Credenziali alternative, che consentono di usare un set diverso di credenziali nella console di gestione di Hyper-V per la connessione a un altro host remoto di Windows Server 2016 o Windows 10. È anche possibile salvare queste credenziali per semplificare l'accesso.

È ora possibile gestire Hyper-V nei computer che eseguono Windows Server 2012 R2, Windows Server 2012, Windows 8.1 e Windows 8.

La console di gestione di Hyper-V ora comunica con host Hyper-V remoti usando il protocollo WS-MAN, che consente l'autenticazione CredSSP, Kerberos e NTLM. Quando si usa CredSSP per connettersi a un host Hyper-V remoto, è possibile eseguire una migrazione in tempo reale senza abilitare la delega vincolata in Active Directory. WS-MAN semplifica anche l'abilitazione degli host per la gestione remota. WS-Management effettua la connessione tramite la porta 80, aperta per impostazione predefinita.

Gli aggiornamenti ai servizi di integrazione per gli utenti guest di Windows vengono ora distribuiti tramite Windows Update. I provider di servizi e gli host cloud privati possono fornire ai tenant il controllo delle macchine virtuali sull'applicazione degli aggiornamenti. I tenant di Windows possono ora aggiornare le macchine virtuali con tutti gli aggiornamenti più recenti tramite un singolo metodo. Per altre informazioni su come i tenant Linux possono usare i servizi di integrazione, vedere Macchine virtuali Linux e FreeBSD supportate per Hyper-V in Windows Server e Windows.

Importante

Hyper-V per Windows Server 2016 non include più il file di immagine vmguest.iso perché non è più necessario.

I sistemi operativi Linux in esecuzione in macchine virtuali di seconda generazione possono ora essere avviati con l'opzione Avvio protetto abilitata. I sistemi operativi che supportano l'avvio protetto negli host Windows Server 2016 includono Ubuntu 14.04 e versioni successive, SUSE Linux Enterprise Server 12 e versioni successive, Red Hat Enterprise Linux 7.0 e versioni successive e CentOS 7.0 e versioni successive. Prima di avviare la macchina virtuale per la prima volta, è necessario configurarla per l'uso dell'autorità di certificazione UEFI Microsoft in Hyper-V Manager, Virtual Machine Manager o eseguendo il cmdlet Set-VMFirmware in PowerShell.

Le macchine virtuali di seconda generazione e gli host Hyper-V ora possono usare molto più memoria e processori virtuali. È anche possibile configurare gli host con più memoria e processori virtuali rispetto alle versioni precedenti. Queste modifiche supportano scenari come l'esecuzione di database in memoria di grandi dimensioni per l'elaborazione delle transazioni online (OLTP) e il data warehousing (DW) per l'e-commerce. Per altre informazioni, vedere Prestazioni delle macchine virtuali su larga scala di Windows Server 2016 Hyper-V per l'elaborazione delle transazioni in memoria. Altre informazioni sulla compatibilità delle versioni e sulle configurazioni massime supportate sono disponibili in Aggiornare la versione della macchina virtuale in Hyper-V in Windows o Windows Server e pianificare la scalabilità di Hyper-V in Windows Server.

La funzionalità di virtualizzazione annidata consente di usare una macchina virtuale come host Hyper-V e di creare macchine virtuali all'interno dell'host virtualizzato. È possibile usare questa funzionalità per creare ambienti di sviluppo e test che eseguono almeno Windows Server 2016 o Windows 10 con un processore compatibile con Intel VT-x. Per altre informazioni, vedere Informazioni sulla virtualizzazione annidata.

È ora possibile configurare checkpoint di produzione in modo che siano conformi ai criteri di supporto per le macchine virtuali che eseguono carichi di lavoro di produzione. Questi checkpoint vengono eseguiti sulla tecnologia di backup all'interno del dispositivo guest anziché su uno stato salvato. Le macchine virtuali Windows usano il servizio Snapshot del volume (VSS), mentre le macchine virtuali Linux scaricano i buffer del file system per creare checkpoint coerenti con il file system. È comunque possibile usare i checkpoint in base agli stati di salvataggio usando checkpoint standard. Per altre informazioni, vedere Scegliere tra checkpoint standard o di produzione in Hyper-V.

Importante

Le nuove macchine virtuali usano checkpoint di produzione come impostazione predefinita.

È ora possibile ridimensionare i dischi rigidi virtuali condivisi (

.vhdxfile) per il clustering guest senza tempi di inattività. È anche possibile usare cluster guest per proteggere i dischi rigidi virtuali condivisi usando la replica Hyper-V per il ripristino di emergenza. È possibile usare questa funzionalità solo nelle raccolte in un cluster guest che è stata abilitata la replica tramite Strumentazione gestione Windows (WMI). Per altre informazioni, vedere Msvm_CollectionReplicationService classe e Panoramica della condivisione di dischi rigidi virtuali.Nota

La gestione della replica di una raccolta non è possibile tramite i cmdlet di PowerShell o l'interfaccia WMI.

Quando si esegue il backup di una singola macchina virtuale, non è consigliabile usare un gruppo di macchine virtuali o una raccolta di snapshot indipendentemente dal fatto che l'host sia cluster o meno. Queste opzioni sono destinate al backup di cluster guest che usano un vhdx condiviso. È invece consigliabile creare uno snapshot usando il provider WMI Hyper-V (V2).

È ora possibile creare macchine virtuali Hyper-V schermate che includono funzionalità che impediscono agli amministratori Hyper-V nell'host o malware di controllare, manomettere o rubare dati dallo stato della macchina virtuale schermata. I dati e lo stato vengono crittografati in modo che gli amministratori di Hyper-V non possano visualizzare l'output video e i dischi disponibili. È anche possibile limitare l'esecuzione delle macchine virtuali solo negli host che un server sorveglianza host ha determinato sono integri e affidabili. Per altre informazioni, vedere la panoramica dell'infrastruttura sorvegliata e delle macchine virtuali schermate.

Nota

Le macchine virtuali schermate sono compatibili con la replica Hyper-V. Per replicare una macchina virtuale schermata, è necessario autorizzare l'host da replicare per eseguire la macchina virtuale schermata.

La priorità dell'ordine di avvio per le macchine virtuali in cluster offre maggiore controllo sull'avvio o il riavvio delle macchine virtuali in cluster. La scelta della priorità di avvio dell'ordine consente di avviare macchine virtuali che forniscono servizi prima di avviare le macchine virtuali che usano tali servizi. È possibile definire set, aggiungere macchine virtuali a set e specificare dipendenze usando i cmdlet di PowerShell, ad esempio New-ClusterGroupSet, Get-ClusterGroupSet e Add-ClusterGroupSetDependency.

I file di configurazione della macchina virtuale ora usano il

.vmcxformato di estensione del file, mentre i file di dati dello stato di runtime usano il formato di estensione del.vmrsfile. Questi nuovi formati di file sono progettati con una lettura e una scrittura più efficienti. I formati aggiornati riducono anche la probabilità di danneggiamento dei dati in caso di errore di archiviazione.Importante

L'estensione

.vmcxdel nome file indica un file binario. Hyper-V per Windows Server 2016 non supporta la modifica o.vmcxi.vmrsfile.È stata aggiornata la compatibilità delle versioni con le macchine virtuali versione 5. Queste macchine virtuali sono compatibili con Windows Server 2012 R2 e Windows Server 2016. Tuttavia, le macchine virtuali versione 5 compatibili con Windows Server 2019 possono essere eseguite solo in Windows Server 2016, non Windows Server 2012 R2. Se si sposta o si importa una macchina virtuale Windows Server 2012 R2 in un server che esegue una versione successiva di Windows Server, è necessario aggiornare manualmente la configurazione della macchina virtuale per usare le funzionalità per le versioni successive di Windows Server. Per altre informazioni sulla compatibilità delle versioni e sulle funzionalità aggiornate, vedere Aggiornare la versione della macchina virtuale in Hyper-V in Windows o Windows Server.

È ora possibile usare le funzionalità di sicurezza basate sulla virtualizzazione per le macchine virtuali di seconda generazione, ad esempio Device Guard e Credential Guard, per proteggere il sistema operativo da exploit malware. Queste funzionalità sono disponibili nelle macchine virtuali che eseguono la versione 8 o successiva. Per altre informazioni, vedere Aggiornare la versione della macchina virtuale in Hyper-V in Windows o Windows Server.

È ora possibile eseguire i cmdlet usando Windows PowerShell Direct per configurare la macchina virtuale dal computer host come alternativa a VMConnect o Remote PowerShell. Non è necessario soddisfare alcun requisito di rete o firewall o disporre di una configurazione di gestione remota speciale per iniziare a usarla. Per altre informazioni, vedere Gestire macchine virtuali Windows con PowerShell Direct.

Nano Server

Nano Server include ora un modulo aggiornato per la creazione di immagini di Nano Server, in grado di offrire una maggiore separazione dell'host fisico e delle macchine virtuali guest, oltre al supporto per le diverse edizioni di Windows Server. Per altre informazioni, vedere Installare Nano Server.

Sono anche stati apportati miglioramenti alla Console di ripristino di emergenza, incluse la separazione delle regole del firewall in entrata e in uscita e la possibilità di riparare la configurazione WinRM.

Macchine virtuali schermate

Windows Server 2016 offre una nuova macchina virtuale schermata basata su Hyper-V per proteggere le macchine virtuali di seconda generazione da un'infrastruttura compromessa. Tra le funzionalità introdotte in Windows Server 2016 sono incluse le seguenti:

Una nuova modalità Crittografia supportata che offre protezioni aggiuntive rispetto a una normale macchina virtuale, ma meno rispetto alla modalità Schermata, supportando comunque vTPM, la crittografia del disco, la crittografia del traffico di Live Migration e altre funzionalità, tra cui i vantaggi dell'amministrazione diretta dell'infrastruttura, ad esempio le connessioni alla console della macchina virtuale e PowerShell Direct.

Supporto completo per la conversione di macchine virtuali di seconda generazione non schermate in macchine virtuali schermate, includa la crittografia automatica del disco.

Hyper-V Virtual Machine Manager può ora visualizzare le infrastrutture su cui è autorizzata l'esecuzione di una macchina virtuale schermata, fornendo un modo per consentire all'amministratore dell'infrastruttura di aprire una protezione con chiave della macchina virtuale schermata (KPI) e visualizzare le infrastrutture su cui è consentito l'esecuzione.

È possibile alternare le modalità Attestazione in un servizio Sorveglianza Host in esecuzione. È ora possibile passare in tempo reale dall'attestazione basata su Active Directory meno sicura, ma più semplice all'attestazione basata su TPM, e viceversa.

Strumenti di diagnostica end-to-end basati su Windows PowerShell che sono in grado di rilevare errori o problemi di configurazione sia negli host Hyper-V protetti che nel servizio Sorveglianza host.

Un ambiente di ripristino che offre un modo per risolvere i problemi in modo sicuro e ripristinare le macchine virtuali schermate all'interno dell'infrastruttura in cui vengono normalmente eseguite, offrendo lo stesso livello di protezione della macchina virtuale schermata stessa.

Supporto del servizio Sorveglianza host per un'istanza sicura esistente di Active Directory. È possibile indicare al servizio Sorveglianza host di usare una foresta di Active Directory esistente anziché creare una specifica istanza di Active Directory.

Per altre informazioni e istruzioni sull'uso di macchine virtuali schermate, vedere Infrastruttura sorvegliata e macchine virtuali schermate.

Identità e accesso

Le nuove funzionalità di Identità migliorano la capacità delle organizzazioni di proteggere gli ambienti Active Directory e consentono di eseguire la migrazione a distribuzioni solo cloud e ibride, in cui alcune applicazioni e alcuni servizi sono ospitati nel cloud e altri sono ospitati in locale.

Servizi certificati Active Directory

Servizi certificati Active Directory (AD CS) in Windows Server 2016 aumenta il supporto per l'attestazione della chiave TPM: è ora possibile usare KSP smart card per l'attestazione della chiave e i dispositivi che non sono aggiunti al dominio possono ora usare la registrazione NDES per ottenere certificati che possono essere attestati per le chiavi in un TPM.

Gestione degli accessi con privilegi

La gestione degli accessi con privilegi (PAM) consente di attenuare i problemi di sicurezza negli ambienti Active Directory causati da tecniche di furto di credenziali, ad esempio pass-the-hash, spear phishing e così via. È possibile configurare questa nuova soluzione di accesso amministrativo usando Microsoft Identity Manager (MIM) e presenta le funzionalità seguenti:

La foresta di Active Directory bastion, di cui è stato effettuato il provisioning da MIM, ha una relazione di trust PAM speciale con una foresta esistente. Le foreste Bastion sono un nuovo tipo di ambiente Active Directory che è privo di attività dannose a causa dell'isolamento dalle foreste esistenti e consente solo l'accesso agli account con privilegi.

Nuovi processi in MIM per richiedere privilegi amministrativi, inclusi i nuovi flussi di lavoro per l'approvazione delle richieste.

Nuove entità di sicurezza shadow, o gruppi, di cui è stato effettuato il provisioning nella foresta bastion da MIM in risposta alle richieste di privilegi amministrativi. I gruppi di sicurezza shadow hanno un attributo che fa riferimento al SID di un gruppo amministrativo in una foresta esistente. In questo modo il gruppo shadow può accedere alle risorse nelle foreste esistenti senza modificare gli elenchi di controllo di accesso (ACL).

Funzionalità dei collegamenti in scadenza, che consente l'appartenenza a un gruppo shadow con tempo limitato. È possibile aggiungere utenti al gruppo per un determinato periodo di tempo che consente loro di eseguire attività amministrative. L'appartenenza a tempo limitato è configurata da un valore TTL (Time-to-Live) propagato alla durata del ticket Kerberos.

Nota

Scadenza collegamenti sono disponibili in tutti gli attributi collegati. Tuttavia, solo la relazione tra l'attributo collegato member/memberOF tra un gruppo e un utente viene preconfigurata con PAM per usare la funzionalità dei collegamenti in scadenza.

I miglioramenti predefiniti del controller di dominio Kerberos consentono ai controller di dominio Active Directory di limitare la durata dei ticket Kerberos al valore TTL più basso possibile quando gli utenti dispongono di più appartenenze a tempo limitato ai gruppi amministrativi. Ad esempio, se si è membri del gruppo associato a tempo A, quando si accede, la durata del ticket di concessione ticket (TGT) Kerberos è uguale a quanto tempo si è lasciato nel gruppo A. Se si aggiunge anche il gruppo A associato al tempo, che ha una durata TTL inferiore rispetto al gruppo A, la durata del TGT è uguale a quanto tempo si è lasciato nel gruppo B.

Nuove funzionalità di monitoraggio che consentono di identificare gli utenti a cui è stato richiesto l'accesso, l'accesso concesso agli amministratori e le attività eseguite durante l'accesso.

Per altre informazioni su PAM, vedere Privileged Access Management per Dominio di Active Directory Services.

Microsoft Entra unisce

Microsoft Entra join migliora le esperienze di identità per i clienti aziendali, aziendali ed educativi, oltre a funzionalità migliorate per i dispositivi aziendali e personali.

Le impostazioni moderne sono ora disponibili nei dispositivi Windows di proprietà dell'azienda. Non è più necessario un account Microsoft personale per usare le funzionalità di Base di Windows e le nuove esecuzioni usano account aziendali utente esistenti per garantire la conformità. Questi servizi funzionano su PC aggiunti a un dominio e a dispositivi Windows locali aggiunti a Microsoft Entra. Queste impostazioni includono:

Roaming o personalizzazione, impostazioni di accessibilità e credenziali

Backup e ripristino

Accesso a Microsoft Store con l'account aziendale

I riquadri animati e notifiche

Accedere alle risorse dell'organizzazione su dispositivi mobili, ad esempio telefoni e tablet, che non possono essere aggiunti a un dominio Windows, indipendentemente dal fatto che siano di proprietà dell'azienda o bring your own device (BYOD).

Usare Single Sign-On (SSO) per Office 365 e altre app, siti Web e risorse dell'organizzazione.

Nei dispositivi BYOD aggiungere un account aziendale da un dominio locale o Azure AD a un dispositivo di proprietà personale. È possibile usare l'accesso Single Sign-On per accedere alle risorse aziendali tramite app o sul Web, pur rimanendo conforme alle nuove funzionalità, ad esempio Controllo account condizionale e Attestazione dell'integrità dei dispositivi.

L'integrazione della gestione dei dispositivi mobili (MDM) consente di registrare automaticamente i dispositivi allo strumento di gestione dei dispositivi mobili (MDM) (Microsoft Intune o di terze parti).

Configurare la modalità tutto schermo e i dispositivi condivisi per più utenti dell'organizzazione.

L'esperienza per gli sviluppatori consente di creare app che soddisfino contesti aziendali e personali con uno stack di programmazione condiviso.

L'opzione imaging consente di scegliere tra l'immagine e consentire agli utenti di configurare i dispositivi di proprietà dell'azienda direttamente durante l'esperienza di prima esecuzione.

Windows Hello For Business

Windows Hello for Business è un nuovo approccio all'autenticazione per organizzazioni e consumatori basato su chiavi che supera le password. Questa forma di autenticazione si basa su credenziali resistenti a violazioni, furti e phishing.

L'utente accede al dispositivo con un PIN o biometrico collegato a un certificato o a una coppia di chiavi asimmetriche. I provider di identità convalidano l'utente eseguendo il mapping della chiave pubblica dell'utente a IDLocker e fornisce informazioni di accesso tramite una password monouso (OTP), tramite telefono o un meccanismo di notifica diverso.

Per altre informazioni, vedere Windows Hello for Business.

Deprecazione di livelli di funzionalità del servizio Replica File (FRS) e Windows Server 2003

Anche se il servizio Replica file e i livelli di funzionalità di Windows Server 2003 sono stati deprecati nelle versioni precedenti di Windows Server, è consigliabile ricordare che Servizi di dominio Active Directory non supporta più Windows Server 2003. È necessario rimuovere qualsiasi controller di dominio che esegue Windows Server 2003 dal dominio. È anche consigliabile aumentare il livello di funzionalità del dominio e della foresta ad almeno Windows Server 2008.

A livello di funzionalità di Windows Server 2008 e superiore, Servizi di dominio Active Directory usa la replica DFS (Distributed File Service) per replicare il contenuto della cartella SYSVOL tra i controller di dominio. Se si crea un nuovo dominio a livello di funzionalità di dominio di Windows Server 2008 o superiore, Replica DFS replica automaticamente la cartella SYSVOL. Se il dominio è stato creato a un livello funzionale inferiore, è necessario eseguire la migrazione dalla replica FRS alla replica DFS per la cartella SYSVOL. Per i passaggi di migrazione più dettagliati, vedere Installare, aggiornare o eseguire la migrazione a Windows Server.

Per ulteriori informazioni, vedi le seguenti risorse:

- Informazioni sui livelli di funzionalità di Active Directory Domain Services

- Come aumentare i livelli di funzionalità del dominio e della foresta di Active Directory

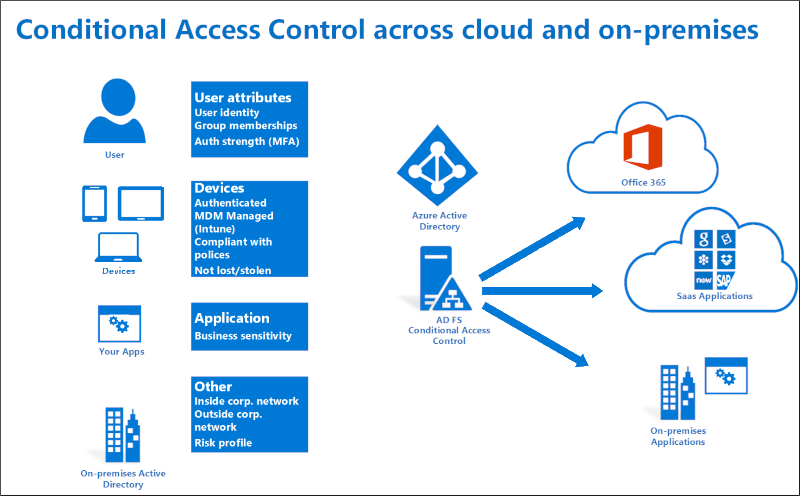

Active Directory Federation Services

Active Directory Federation Services (AD FS) in Windows Server 2016 include nuove funzionalità che consentono di configurare AD FS per l'autenticazione degli utenti archiviati nelle directory LDAP (Lightweight Directory Access Protocol).

Proxy applicazione Web

L'ultima versione di Proxy applicazione Web è incentrata sulle nuove funzionalità che permettono la pubblicazione e la preautenticazione per più applicazioni e un'esperienza utente migliorata. Consultare l'elenco completo delle nuove funzionalità che include la preautenticazione per applicazioni rich client quali domini di Exchange ActiveSync e con caratteri jolly per la pubblicazione più semplice di applicazioni SharePoint. Per altre informazioni, vedi Proxy applicazione Web in Windows Server 2016.

Amministrazione

L'area Gestione e automazione è incentrata sulle informazioni di riferimento e sugli strumenti per i professionisti IT che vogliono eseguire e gestire Windows Server 2016, incluso Windows PowerShell.

Windows PowerShell 5.1 include nuove funzionalità significative, tra cui il supporto per lo sviluppo con le classi e nuove funzionalità di sicurezza che ne estendono e migliorano l'usabilità, oltre a permettere di controllare e gestire gli ambienti basati su Windows in modo più semplice e completo. Per i dettagli, vedi Nuovi scenari e funzionalità in WMF 5.1.

Le nuove funzionalità aggiunte per Windows Server 2016 includono la possibilità di eseguire PowerShell.exe in locale su Nano Server (non più solo in remoto), i nuovi cmdlet per utenti & gruppi locali che sostituiscono l'interfaccia utente grafica, il supporto per il debug di PowerShell e il supporto per la registrazione di protezione, la trascrizione & la tecnologia JEA (Just Enough Administration) in Nano Server.

Ecco alcune delle altre nuove funzionalità di amministrazione:

Configurazione dello stato desiderato tramite PowerShell in Windows Management Framework (WMF) 5

Windows Management Framework 5 include gli aggiornamenti per Configurazione dello stato desiderato tramite PowerShell, Gestione remota Windows (WinRM) e Strumentazione gestione Windows (WMI).

Per altre informazioni sull'esecuzione dei test delle funzionalità DSC di Windows Management Framework 5, vedi la serie di post di blog descritti nella pagina relativa alla convalida delle funzionalità DSC di PowerShell. Per il download, vedi Windows Management Framework 5.1.

Gestione unificata dei pacchetti PackageManagement per l'individuazione, l'installazione e l'inventario di prodotti software

Windows Server 2016 e Windows 10 includono una nuova funzionalità PackageManagement (denominata in precedenza OneGet) che consente ai professionisti IT o DevOps di automatizzare l'individuazione, l'installazione e l'inventario dei prodotti software, localmente o in remoto, indipendentemente dalla tecnologia di installazione e dalla posizione del software.

Per altre informazioni, vedi https://github.com/OneGet/oneget/wiki.

Miglioramenti di PowerShell a supporto dell'informatica forense e per consentire di ridurre le violazioni della sicurezza

Per aiutare il team responsabile dell'analisi dei sistemi compromessi, talvolta definito "blue team", sono state aggiunte a PowerShell opzioni di registrazione e di informatica forense e sono state aggiunte funzionalità per ridurre le vulnerabilità degli script, ad esempio PowerShell vincolato e API CodeGeneration sicure.

Per altre informazioni, vedere il post di blog PowerShell ♥ the Blue Team.

Rete

L'area delle funzionalità di rete è incentrata sui prodotti e sulle funzionalità di rete che i professionisti IT possono usare per la progettazione, la distribuzione e la manutenzione di Windows Server 2016.

rete definita tramite software

Software-Defined Networking (SDN) è una nuova soluzione Software Defined Datacenter (SDDC) che include le funzionalità seguenti:

Controller di rete, che consente di automatizzare la configurazione dell'infrastruttura di rete invece di eseguire la configurazione manuale di dispositivi e servizi di rete. Controller di rete utilizza Representational State Transfer (REST) sulla relativa interfaccia northbound con payload di JavaScript Object Notation (JSON). L'interfaccia southbound di Controller di rete Usa vSwitch aprire Database Management Protocol (OVSDB).

Nuove funzionalità per Hyper-V:

Commutatore virtuale Hyper-V, che consente di creare commutatori e routing distribuiti e un livello di imposizione dei criteri allineato e compatibile con Microsoft Azure. Per altre informazioni, vedere Commutatore virtuale Hyper-V.

Remote Direct Memory Access (RDMA) e set (Switch-Embedded Teaming) per quando si creano commutatori virtuali. È possibile configurare RDMA nelle schede di rete associate a un commutatore virtuale Hyper-V indipendentemente dal fatto che si stia già usando SET. SET può offrire ai commutatori virtuali funzionalità simili a quella del gruppo NIC. Per ulteriori dettagli, vedere i requisiti di rete host per Azure locale.

Miglioramento delle più code delle macchine virtuali (VMMQs) in VMQ tramite l'allocazione di più code hardware per macchina virtuale. La coda predefinita diventa un set di code per una macchina virtuale e distribuisce il traffico tra le code.

Qualità del servizio (QoS) per le reti software-defined gestisce la classe predefinita del traffico attraverso il commutatore virtuale all'interno della larghezza di banda della classe predefinita.

Network Function Virtualization (NFV), che consente di eseguire il mirroring o instradare le funzioni di rete eseguite da appliance hardware a appliance virtuali, ad esempio servizi di bilanciamento del carico, firewall, router, commutatori e così via. È anche possibile distribuire e gestire l'intero stack SDN usando System Center Virtual Machine Manager. È possibile gestire la rete dei contenitori di Windows Server con Docker e associare i criteri SDN alle macchine virtuali e ai contenitori.

Firewall del data center che fornisce elenchi di controllo di accesso granulari (ACL), che consentono di applicare criteri firewall a livello di interfaccia della macchina virtuale o a livello di subnet. Per altre informazioni, vedere Che cos'è Il firewall del data center?.

Gateway RAS, che consente di instradare il traffico tra reti virtuali e reti fisiche, incluse le connessioni VPN da sito a sito dal data center cloud ai siti remoti dei tenant. Border Gateway Protocol (BGP) consente di distribuire e fornire il routing dinamico tra reti per tutti gli scenari di gateway, tra cui gateway Internet Key Exchange versione 2 (IKEv2) reti private virtuali da sito a sito (VPN), VPN di livello 3 (L3) e gateway GRE (Generic Routing Encapsulation). I gateway ora supportano anche i pool di gateway e la ridondanza M+N. Per altre informazioni, vedere What is Remote Access Service (RAS) Gateway for Software Defined Networking?.

Il servizio di bilanciamento del carico software (SLB) e NAT (Network Address Translation) migliora la velocità effettiva supportando Direct Server Return. In questo modo il traffico di rete restituito può ignorare il multiplexer di bilanciamento del carico e può essere ottenuto usando un servizio di bilanciamento del carico del livello nord-sud e est-ovest 4 e NAT. Per altre informazioni, vedere Che cos'è Software Load Balancer (SLB) per SDN? e Virtualizzazione delle funzioni di rete.

Tecnologie di incapsulamento flessibili che operano sul piano dati e supportano sia Virtual Extensible LAN (VxLAN) che Network Virtualization Generic Routing Encapsulation (NVGRE).

Per altre informazioni, vedi Pianificare un'infrastruttura Software Defined Network.

Nozioni fondamentali su scala cloud

Windows Server 2016 include le nozioni fondamentali seguenti sulla scalabilità cloud:

Scheda di interfaccia di rete convergente, che consente di usare una singola scheda di rete per la gestione, l'archiviazione abilitata per RDMA (Remote Direct Memory Access) e il traffico tenant. Una scheda di interfaccia di rete convergente riduce i costi per ogni server nel data center perché richiede meno schede di rete per gestire diversi tipi di traffico per server.

Direct pacchetto fornisce un'infrastruttura di elaborazione di pacchetti a bassa latenza e velocità effettiva del traffico di rete ad alta.

Switch Embedded Teaming (SET) è una soluzione NIC Teaming integrata nel commutatore virtuale Hyper-V. SET consente il raggruppamento di un massimo di otto schede di interfaccia di rete fisiche in un singolo team SET, che migliora la disponibilità e fornisce il failover. In Windows Server 2016 è possibile creare team SET limitati all'uso di Server Message Block (SMB) e RDMA. È anche possibile usare i team SET per distribuire il traffico di rete per Virtualizzazione rete Hyper-V. Per ulteriori informazioni, vedere Requisiti di rete host per Azure locale.

Miglioramenti delle prestazioni delle connessioni TCP

Il valore predefinito di ICW (Initial Congestion Window) è stato aumentato da 4 a 10 ed è stato implementato TFO (TCP Fast Open). TFO riduce la quantità di tempo necessaria per stabilire una connessione TCP e il valore incrementato di ICW consente il trasferimento di oggetti di maggiori dimensioni nel burst iniziale. Questa combinazione può ridurre notevolmente il tempo necessario per trasferire un oggetto Internet tra il client e il cloud.

Per migliorare il comportamento TCP durante il ripristino dalla perdita di pacchetti, è stato implementato TCP Tail Loss Probe (TLP) e il riconoscimento recente (RACK). TLP consente di convertire il timeout di ritrasmissione (RTO) in ripristini veloci e RACK riduce il tempo necessario per il ripristino rapido per ritrasmettere un pacchetto perso.

Dynamic Host Configuration Protocol (DHCP)

Il protocollo DHCP (Dynamic Host Configuration Protocol) presenta le modifiche seguenti in Windows Server 2016:

A partire da Windows 10 versione 2004, quando si esegue un client Windows e ci si connette a Internet usando un dispositivo Android con tethering, le connessioni vengono ora etichettate come a consumo. Il nome tradizionale del fornitore di client visualizzato come MSFT 5.0 in determinati dispositivi Windows è ora MSFT 5.0 XBOX.

A partire da Windows 10 versione 1803, il client DHCP può ora leggere e applicare l'opzione 119, l'opzione Ricerca dominio, dal server DHCP a cui si connette il sistema. L'opzione Di ricerca dominio fornisce anche suffissi DNS (Domain Name Services) per le ricerche DNS di nomi brevi. Per altre informazioni, vedere RFC 3397.

DHCP supporta ora l'opzione 82 (opzione secondaria 5). È possibile usare questa opzione per consentire ai client proxy DHCP e agli agenti di inoltro di richiedere un indirizzo IP per una subnet specifica. Se si usa un agente di inoltro DHCP configurato con l'opzione DHCP 82 (opzione secondaria 5), l'agente di inoltro può richiedere un lease di indirizzi IP per i client DHCP da un intervallo di indirizzi IP specifico. Per maggiori informazioni, consultare la sezione Opzioni di selezione subnet DHCP.

Nuovi eventi di registrazione per scenari in cui le registrazioni dei record DNS hanno esito negativo nel server DNS. Per altre informazioni, vedere Eventi di registrazione DHCP per le registrazioni DNS.

Il ruolo Server DHCP non supporta più Protezione accesso alla rete. I server DHCP non applicano i criteri protezione accesso alla rete e gli ambiti DHCP non possono essere abilitati per Protezione accesso alla rete. I computer client DHCP, che sono anche client di Protezione accesso alla rete, inviano una dichiarazione di integrità con la richiesta DHCP. Se il server DHCP esegue Windows Server 2016, queste richieste vengono elaborate come se non fosse presente alcun SoH. Il server DHCP concede un normale lease DHCP al client. Se i server che eseguono Windows Server 2016 sono proxy RADIUS (Remote Authentication Dial-In User Service) che inoltrano richieste di autenticazione a un server dei criteri di rete (NPS) che supporta Protezione accesso alla rete, il server dei criteri di rete valuta questi client come non compatibili con Protezione accesso alla rete, causando l'esito negativo dell'elaborazione nap. Per altre informazioni sulla deprecazione di Protezione accesso alla rete e protezione accesso alla rete, vedere Funzionalità rimosse o deprecate in Windows Server 2012 R2.

Tunneling GRE

Il gateway RAS supporta ora tunnel GRE (Generic Routing Encapsulation) a disponibilità elevata per connessioni da sito a sito e ridondanza M+N dei gateway. GRE è un protocollo di tunneling leggero che incapsula un'ampia gamma di protocolli di livello di rete all'interno di collegamenti da punto a punto virtuale su un internetwork protocollo Internet. Per ulteriori informazioni, vedere GRE Tunneling in Windows Server 2016.

Gestione indirizzi IP (IPAM)

Gestione indirizzi IP ha gli aggiornamenti seguenti:

Gestione indirizzi IP avanzata. Gestione indirizzi IP offre funzionalità migliorate per scenari come la gestione di subnet IPv4 /32 e IPv6 /128 e la ricerca di subnet e intervalli di indirizzi IP gratuiti in un blocco di indirizzi IP.

È ora possibile eseguire il

Find-IpamFreeSubnetcmdlet per trovare le subnet disponibili per l'allocazione. Questa funzione non alloca le subnet, ma ne segnala solo la disponibilità. Tuttavia, è possibile inviare tramite pipe l'output delAdd-IpamSubnetcmdlet al cmdlet per creare una subnet. Per maggiori informazioni, consultare la sezione Find-IpamFreeSubnet.È ora possibile eseguire il

Find-IpamFreeRangecmdlet per trovare gli intervalli di indirizzi IP disponibili all'interno di un blocco IP, la lunghezza del prefisso e il numero di subnet richieste. Questo cmdlet non alloca l'intervallo di indirizzi IP, ma ne segnala solo la disponibilità. Tuttavia, è possibile inviare tramite pipe l'output alAddIpamRangecmdlet per creare l'intervallo. Per maggiori informazioni, consultare la sezione Find-IpamFreeRange.Gestione avanzata dei servizi DNS:

Raccolta di record di risorse DNS per server DNS non DNSSEC.

Configurazione di proprietà e operazioni su tutti i tipi di record di risorse non DNSSEC.

Gestione della zona DNS sia per i server DNS integrati in Active Directory aggiunti a un dominio che per i server DNS supportati da file. È possibile gestire tutti i tipi di zone DNS, incluse le zone primarie, secondarie e Stub.

Attivare attività nelle zone secondarie e Stub indipendentemente dal fatto che si tratti di zone di ricerca in avanti o inversa.

Controllo degli accessi in base al ruolo per le configurazioni DNS supportate per record e zone.

Server d'inoltro condizionale

Integrata la gestione degli indirizzi (DDI) DNS, DHCP e IP. È ora possibile visualizzare tutti i record di risorse DNS associati a un indirizzo IP nell'inventario degli indirizzi IP. È anche possibile mantenere automaticamente i record del puntatore (PTR) degli indirizzi IP e gestire i cicli di vita degli indirizzi IP per le operazioni DNS e DHCP.

Supporto per più foreste Active Directory. È possibile usare Gestione indirizzi IP per gestire i server DNS e DHCP di più foreste di Active Directory quando esiste una relazione di trust bidirezionale tra la foresta in cui è stato installato Gestione indirizzi IP e ognuna delle foreste remote. Per altre informazioni, vedere Gestire le risorse in più foreste di Active Directory.

La funzionalità Elimina dati di utilizzo consente di ridurre le dimensioni del database di Gestione indirizzi IP eliminando i dati di utilizzo IP meno vecchi. È sufficiente specificare una data e Gestione indirizzi IP elimina tutte le voci di database precedenti o uguali alla data immessa. Per maggiori informazioni, consultare la sezione Eliminare i dati di utilizzo.

È ora possibile usare il Controllo di accesso controllo degli accessi in base al ruolo (RBAC) per definire gli ambiti di accesso per gli oggetti di Gestione indirizzi IP in PowerShell. Per maggiori informazioni, consultare la sezione Gestire controllo accesso basato sul ruolo con Windows PowerShell e Cmdlet server gestione indirizzi IP (IPAM) in Windows PowerShell.

Per maggiori informazioni, consultare la sezione Gestire IPAM.

Sicurezza e controllo

L'area Sicurezza e controllo include funzionalità e soluzioni di per i professionisti IT da distribuire nel data center e nell'ambiente cloud. Per informazioni generali sulla sicurezza in Windows Server 2016, vedere Sicurezza e controllo.

JEA

JEA (Just Enough Administration) in Windows Server 2016 è una tecnologia di protezione che consente l'amministrazione delegata per qualsiasi elemento che può essere gestito con Windows PowerShell. Le funzionalità includono il supporto per l'esecuzione in un'identità di rete, la connessione tramite PowerShell Direct, la copia sicura dei file da o verso gli endpoint JEA e la configurazione della console di PowerShell in modo da poterla avviare per impostazione predefinita in un contesto JEA. Per altre informazioni, vedere JEA in GitHub.

Credential Guard

Credential Guard usa la protezione basata su virtualizzazione per isolare i segreti in modo che solo il software di sistema con privilegi possa accedervi. Per altre informazioni, vedere Proteggere le credenziali di dominio derivate con Credential Guard.

Credential Guard per Windows Server 2016 include gli aggiornamenti seguenti per le sessioni degli utenti che hanno effettuato l'accesso:

Kerberos e New Technology LAN Manager (NTLM) usano la sicurezza basata sulla virtualizzazione per proteggere i segreti Kerberos e NTLM per le sessioni degli utenti che hanno effettuato l'accesso.

Gestione credenziali usa la sicurezza basata sulla virtualizzazione per proteggere le credenziali di dominio salvate. Le credenziali di accesso e le credenziali di dominio salvate non passano agli host remoti tramite desktop remoto.

È possibile abilitare Credential Guard senza un blocco UEFI (Unified Extensible Firmware Interface).

Remote Credential Guard

Credential Guard include il supporto per le sessioni RDP in modo che le credenziali utente rimangano sul lato client e non siano esposte sul lato server. Include inoltre la funzionalità Single Sign-On per Desktop remoto. Per altre informazioni, vedere Proteggere le credenziali di dominio derivate con Windows Defender Credential Guard.

Remote Credential Guard per Windows Server 2016 include gli aggiornamenti seguenti per gli utenti che hanno effettuato l'accesso:

Remote Credential Guard mantiene i segreti Kerberos e NTLM per le credenziali degli utenti che hanno eseguito l'accesso nel dispositivo client. Qualsiasi richiesta di autenticazione proveniente dall'host remoto di valutare le risorse di rete come utente richiede al dispositivo client di usare i segreti.

Remote Credential Guard protegge le credenziali utente fornite quando si usa Desktop remoto.

Protezioni di dominio

Ora le protezioni di dominio richiedono un dominio di Active Directory.

Supporto dell'estensione di aggiornamento PKInit

Ora i client Kerberos tentano l'estensione di aggiornamento PKInit per gli accessi basati su chiave pubblica.

Ora i KDC supportano l'estensione di aggiornamento PKInit. Tuttavia, non offrono l'estensione di aggiornamento PKInit per impostazione predefinita.

Per maggiori informazioni, consultare la sezione Supporto del client Kerberos e KDC per l'estensione di aggiornamento PKInit RFC 8070.

Implementazione di una chiave pubblica solo per i segreti NTLM dell'utente

A partire dal livello funzionalità di dominio (domain functional level, DFL) di Windows Server 2016, ora i controller di dominio possono supportare l'implementazione dei segreti NTLM di di un utente solo chiave pubblica. Questa funzionalità non è disponibile nei livelli di funzionamento del dominio inferiori (DFL).

Avviso

L'aggiunta di un controller di dominio abilitato prima dell'aggiornamento dell'8 novembre 2016 a un dominio che supporta l'implementazione dei segreti NTLM può provocare l'arresto anomalo del controller di dominio.

Per i nuovi domini, questa funzionalità è abilitata per impostazione predefinita. Per i domini esistenti, è necessario configurarla nel centro di amministrazione di Active Directory:

Nel centro di amministrazione di Active Directory, fare clic con il pulsante destro del mouse sul dominio nel riquadro a sinistra e selezionare Proprietà. Selezionare la casella di controllo Abilita sequenza di segreti NTLM in scadenza durante l'accesso, per gli utenti che devono usare Windows Hello for Business o smart card per l'accesso interattivo. Quindi, selezionare OK per applicare questa modifica.

Consentire l'autenticazione NTLM di rete quando un utente si limita a specifici dispositivi appartenenti al dominio

Ora i controller di dominio possono supportare l'autenticazione NTLM di rete quando un utente si limita a specifici dispositivi appartenenti al dominio nel DLF di Windows Server 2016 e versioni successive. Questa funzionalità non è disponibile nei DLF che eseguono un sistema operativo precedente a Windows Server 2016.

Per configurare questa impostazione, nei criteri di autenticazione, selezionare Consenti l'autenticazione di rete NTLM quando l'utente è limitato ai dispositivi selezionati.

Per altre informazioni, vedere Criteri di autenticazione e silo di criteri di autenticazione.

Device Guard (integrità del codice)

Device Guard garantisce l'integrità del codice in modalità kernel (KMCI, Kernel Mode Code Integrity) e in modalità utente (UMCI, User Mode Code Integrity) mediante la creazione di criteri che specificano quale codice può essere eseguito sul server. Vedi Introduzione a Windows Defender Device Guard: sicurezza basata su virtualizzazione e criteri di integrità del codice.

Windows Defender

Panoramica di Windows Defender per Windows Server 2016. Windows Server Antimalware è installato e abilitato per impostazione predefinita in Windows Server 2016, ma l'interfaccia utente per Windows Server Antimalware non è installata. Tuttavia, Windows Server Antimalware aggiorna le definizioni antimalware e protegge il computer senza l'interfaccia utente. Se è necessaria l'interfaccia utente per Windows Server Antimalware, è possibile installarla dopo l'installazione del sistema operativo usando l'aggiunta guidata ruoli e funzionalità.

Protezione del flusso di controllo

Questa funzionalità di protezione della piattaforma è stata creata per contrastare le vulnerabilità legate al danneggiamento della memoria. Per altre informazioni, vedere Control Flow Guard (Protezione del flusso di controllo).

Archiviazione

L'archiviazione in Windows Server 2016 include nuove funzionalità e miglioramenti per l'archiviazione software-defined e i file server tradizionali.

Spazi di archiviazione diretta

Spazi di archiviazione diretta consente di creare un'archiviazione altamente disponibile e scalabile con server di archiviazione locale. Semplifica la distribuzione e la gestione di sistemi di archiviazione software-defined e consente di usare nuove classi di dispositivi disco, ad esempio unità SSD SATA e dispositivi disco NVMe, che in precedenza non erano disponibili con Spazi di archiviazione in cluster con dischi condivisi.

Per altri dettagli, vedere Spazi di archiviazione diretta.

Replica archiviazione

Replica archiviazione consente la replica sincrona, indipendente dall'archiviazione, a livello di blocco, tra server o cluster per il ripristino di emergenza e consente di estendere un cluster di failover tra siti. La replica sincrona consente il mirroring dei dati in siti fisici con volumi coerenti per arresto anomalo del sistema senza perdere dati a livello di file system. La replica asincrona consente l'estensione del sito oltre le aree metropolitane con la possibilità di perdita di dati.

Per altre informazioni, vedere Replica di archiviazione.

QoS di archiviazione

È ora possibile usare Qualità del servizio (QoS) di archiviazione per monitorare in modo centralizzato le prestazioni di archiviazione end-to-end e creare criteri di gestione usando cluster Hyper-V e CSV in Windows Server 2016.

Per altre informazioni, vedere Storage Quality of Service (QoS di archiviazione).

Deduplicazione dati

Windows Server 2016 include le nuove funzionalità seguenti per la deduplicazione dei dati.

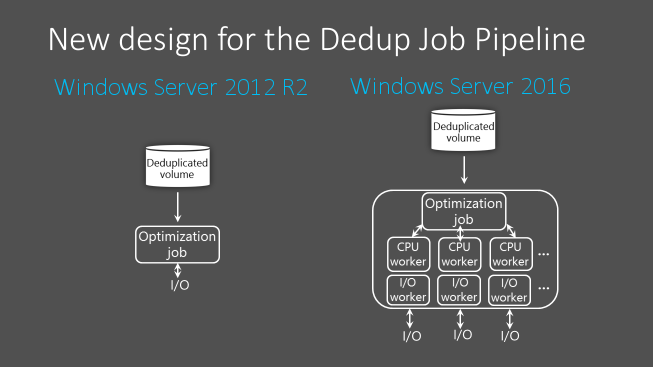

Supporto per volumi di grandi dimensioni

A partire da Windows Server 2016, la pipeline del processo di deduplicazione dati può ora eseguire più thread in parallelo usando molte code di I/O per ogni volume. Questa modifica aumenta le prestazioni ai livelli precedentemente possibili dividendo i dati in diversi volumi più piccoli. Queste ottimizzazioni si applicano a tutti i processi di deduplicazione dati, non solo al processo di ottimizzazione. Il diagramma seguente illustra come la pipeline è cambiata tra le versioni di Windows Server.

Grazie a questi miglioramenti delle prestazioni, in Windows Server 2016, Deduplicazione dati offre prestazioni elevate sui volumi fino a 64 TB.

Supporto di file di grandi dimensioni

A partire da Windows Server 2016, Deduplicazione dati usa strutture mappa di flusso e altri miglioramenti per aumentare la velocità effettiva di ottimizzazione e le prestazioni di accesso. La pipeline di elaborazione deduplicazione può anche riprendere l'ottimizzazione dopo gli scenari di failover invece di ricominciare dall'inizio. Questa modifica migliora le prestazioni dei file fino a 1 TB, consentendo agli amministratori di applicare risparmi di deduplicazione a un'ampia gamma di carichi di lavoro, ad esempio file di grandi dimensioni associati ai carichi di lavoro di backup.

Supporto per Nano Server

Nano Server è un'opzione di distribuzione headless in Windows Server 2016 che richiede un footprint di risorse di sistema molto più piccolo, si avvia notevolmente più velocemente e richiede meno aggiornamenti e riavvii rispetto all'opzione di distribuzione Windows Server Core. Nano Server supporta anche completamente deduplicazione dati. Per altre informazioni su Nano Server, vedere Immagini di base dei contenitori.

Configurazione semplificata per le applicazioni di backup virtualizzato

A partire da Windows Server 2016, la deduplicazione dei dati per gli scenari di applicazioni di backup virtualizzati è notevolmente semplificata. Questo scenario è ora un'opzione predefinita Tipo di utilizzo. Non è più necessario ottimizzare manualmente le impostazioni di deduplicazione, è sufficiente abilitare deduplicazione per un volume proprio come si farebbe per file server per utilizzo generico e VDI (Virtual Desktop Infrastructure).

Supporto per l'aggiornamento in sequenza del sistema operativo del cluster

I cluster di failover di Windows Server che eseguono Deduplicazione dati possono avere una combinazione di nodi che eseguono le versioni di Deduplicazione dati di Windows Server 2012 R2 e Windows Server 2016. Questa funzionalità cluster in modalità mista consente l'accesso completo ai dati a tutti i volumi deduplicati durante gli aggiornamenti in sequenza del cluster. È ora possibile implementare gradualmente versioni successive di Deduplicazioni dati nei cluster che eseguono versioni precedenti di Windows Server senza tempi di inattività.

È anche possibile usare gli aggiornamenti in sequenza in Hyper-V. Con l'aggiornamento in sequenza del cluster Hyper-V è ora possibile aggiungere un nodo che esegue Windows Server 2019 o Windows Server 2016 a un cluster Hyper-V con nodi che eseguono Windows Server 2012 R2. Dopo aver aggiunto il nodo che esegue la versione successiva di Windows Server, è possibile aggiornare il resto del cluster senza tempi di inattività. Il cluster viene eseguito a livello di funzionalità di Windows Server 2012 R2 fino a quando non si aggiornano tutti i nodi del cluster ed eseguire Update-ClusterFunctionalLevel in PowerShell per aggiornare il livello di funzionamento del cluster. Per istruzioni più dettagliate sul funzionamento del processo di aggiornamento in sequenza, vedere Aggiornamento in sequenza del sistema operativo del cluster.

Nota

Hyper-V in Windows 10 non supporta il clustering di failover.

Miglioramenti della protezione avanzata di SMB per le connessioni SYSVOL e NETLOGON

In Windows 10 e Windows Server 2016, le connessioni client ai servizi Dominio di Active Directory utilizzavano condivisioni SYSVOL e NETLOGON nei controller di dominio per impostazione predefinita. Ora queste connessioni richiedono la firma SMB e l'autenticazione reciproca usando servizi come Kerberos. Se la firma SMB e l'autenticazione reciproca non sono disponibili,un computer Windows 10 o Windows Server 2016 non eseguirà i criteri di gruppo e gli script basati su dominio. Questa modifica protegge i dispositivi dagli attacchi antagonisti nel mezzo.

Nota

I valori del Registro di sistema per queste impostazioni non sono presenti per impostazione predefinita, ma le regole di protezione avanzata vengono applicate fino a quando non vengono ignorate modificando Criteri di gruppo o altri valori del Registro di sistema.

Per altre informazioni su questi miglioramenti alla sicurezza, vedere MS15-011: Vulnerabilità in Criteri di gruppo e MS15-011 & MS15-014: Protezione avanzata di Criteri di gruppo.

Cartelle di lavoro

Le funzionalità di Windows Server 2016 migliorano la notifica delle modifiche quando il server Cartelle di lavoro esegue Windows Server 2016 e il client cartelle di lavoro è Windows 10. Quando il file cambia la sincronizzazione con il server cartelle di lavoro, il server invia immediatamente una notifica ai client Windows 10, quindi sincronizza le modifiche apportate al file.

ReFS

L'iterazione successiva di ReFS supporta le distribuzioni di archiviazione su larga scala con carichi di lavoro eterogenei, offrendo affidabilità, resilienza e scalabilità per i dati.

ReFS introduce i miglioramenti seguenti:

Nuova funzionalità del livello di archiviazione, che offre prestazioni più veloci e maggiore capacità di archiviazione, tra cui:

Più tipi di resilienza sullo stesso disco virtuale usando il mirroring nel livello di prestazioni e la parità nel livello di capacità.

Maggiore velocità di risposta ai working set con deriva.

Introduce la clonazione a blocchi per migliorare le prestazioni delle operazioni di macchina virtuale, ad esempio

.vhdxle operazioni di merge dei checkpoint.Nuovo strumento di analisi ReFS che consente di recuperare l'archiviazione persa e di salvare i dati da danneggiamenti critici.

Clustering di failover

Windows Server 2016 include molte nuove funzionalità e miglioramenti per più server raggruppati in un unico cluster a tolleranza di errore mediante la funzione Clustering di failover.

Aggiornamento in sequenza del sistema operativo del cluster

L'aggiornamento in sequenza del sistema operativo del cluster consente a un amministratore di aggiornare il sistema operativo dei nodi del cluster da Windows Server 2012 R2 a Windows Server 2016 senza arrestare i carichi di lavoro del file server Hyper-V o Scale-Out. È possibile usare questa funzionalità per evitare sanzioni per i tempi di inattività rispetto ai contratti di servizio.

Per maggiori informazioni, consultare la sezione Aggiornamento in sequenza del sistema operativo del cluster.

Cloud di controllo

Cloud di controllo è un nuovo tipo di quorum di controllo per un cluster di failover in Windows Server 2016 che si basa su Microsoft Azure come punto di arbitraggio. Il cloud di controllo, come qualsiasi altro quorum di controllo, ottiene un voto e può partecipare ai calcoli del quorum. È possibile configurare Cloud Witness come quorum di controllo usando la procedura guidata Configurare un quorum del cluster.

Per altre informazioni, vedere Distribuire cloud di controllo per un cluster di failover.

Resilienza delle macchine virtuali

Windows Server 2016 include una maggiore resilienza di calcolo delle macchine virtuali per ridurre i problemi di comunicazione all'interno del cluster nel cluster di calcolo. Questa maggiore resilienza include gli aggiornamenti seguenti:

È ora possibile configurare le opzioni seguenti per definire il comportamento delle macchine virtuali durante gli errori temporanei:

Il livello di resilienza definisce il modo in cui la distribuzione deve gestire gli errori temporanei.

Il periodo di resilienza definisce per quanto tempo tutte le macchine virtuali possono essere eseguite isolate.

I nodi non integri vengono messi in quarantena e non sono più autorizzati a partecipare al cluster. Questa funzionalità impedisce ai nodi non integri di influire negativamente su altri nodi e sul cluster complessivo.

Per altre informazioni sulle funzionalità di resilienza di calcolo, vedere Resilienza di calcolo delle macchine virtuali in Windows Server 2016.

Le macchine virtuali di Windows Server 2016 includono anche nuove funzionalità di resilienza di archiviazione per la gestione degli errori di archiviazione temporanei. La resilienza migliorata consente di mantenere gli stati di sessione delle macchine virtuali tenant in caso di interruzione dell'archiviazione. Quando una macchina virtuale si disconnette dalla risorsa di archiviazione sottostante, sospende e attende il ripristino dell'archiviazione. Durante la pausa, la macchina virtuale mantiene il contesto delle applicazioni in esecuzione al momento dell'errore di archiviazione.While paused, the VM retains the context of applications that were running in it at the time of the storage failure. Quando viene ripristinata la connessione tra la macchina virtuale e l'archiviazione, la macchina virtuale torna allo stato di esecuzione. Di conseguenza, lo stato della sessione del computer tenant viene mantenuto in fase di ripristino.

Le nuove funzionalità di resilienza di archiviazione si applicano anche ai cluster guest.

Miglioramenti della diagnostica

Per diagnosticare i problemi relativi ai cluster di failover, Windows Server 2016 include quanto segue:

Diversi miglioramenti ai file di log del cluster, ad esempio informazioni sul fuso orario e log diagnosticVerbose, semplificano la risoluzione dei problemi di clustering di failover. Per maggiori informazioni, consultare la sezione Miglioramenti della risoluzione dei problemi del clustering di failover di Windows Server 2016 - Registro cluster.

Un nuovo tipo di dump della memoria attiva filtra la maggior parte delle pagine di memoria allocate alle macchine virtuali, rendendo il file memory.dmp molto più piccolo e più semplice da salvare o copiare. Per maggiori informazioni, consultare la sezione Miglioramenti della risoluzione dei problemi del clustering di failover di Windows Server 2016 - Dump attivo.

Cluster di failover con riconoscimento del sito

Windows Server 2016 include cluster di failover con riconoscimento del sito che abilitano i nodi del gruppo in cluster estesi in base alla posizione fisica o al sito. Le informazioni sulla presenza dei cluster nel sito migliorano le operazioni principali durante il ciclo di vita del cluster, ad esempio il comportamento di failover, i criteri di posizionamento, la funzione di heartbeat tra i nodi e il comportamento di quorum. Per maggiori informazioni, consultare la sezione Cluster di failover con informazioni sulla presenza nel sito in Windows Server 2016.

Workgroup and Multi-domain clusters (Gruppo di lavoro e cluster a più domini)

In Windows Server 2012 R2 e versioni precedenti, è possibile creare un cluster solo tra nodi membro aggiunti allo stesso dominio. Windows Server 2016 supera questo limite e introduce la possibilità di creare un cluster di failover indipendente da Active Directory. È ora possibile creare cluster di failover nelle configurazioni seguenti:

Cluster a dominio singolo, che hanno tutti i nodi aggiunti allo stesso dominio.

Cluster multidominio con nodi membri di domini diversi.

Cluster del gruppo di lavoro, con nodi che sono server membri o gruppi di lavoro che non sono aggiunti a un dominio.

Per maggiori informazioni, consultare la sezione Gruppo di lavoro e cluster a più domini in Windows Server 2016.

Bilanciamento del carico delle macchine virtuali

Il bilanciamento del carico delle macchine virtuali è una nuova funzionalità di Clustering di failover che bilancia facilmente il carico delle macchine virtuali tra i nodi di un cluster. La funzionalità identifica i nodi di cui è stato eseguito il commit in base all'utilizzo della memoria della macchina virtuale e della CPU nel nodo. Esegue quindi la migrazione in tempo reale delle macchine virtuali dal nodo di cui è stato eseguito il commit ai nodi con larghezza di banda disponibile. È possibile modificare in modo aggressivo il bilanciamento delle funzionalità dei nodi per garantire prestazioni e utilizzo ottimali del cluster. Il bilanciamento del carico è abilitato per impostazione predefinita in Windows Server 2016 Technical Preview. Tuttavia, il bilanciamento del carico è disabilitato quando l'ottimizzazione dinamica SCVMM è abilitata.

Ordine di avvio della macchina virtuale

L'ordine di avvio della macchina virtuale è una nuova funzionalità di Clustering di failover che introduce l'orchestrazione degli ordini di avvio per le macchine virtuali e altri gruppi in un cluster. È ora possibile raggruppare le macchine virtuali in livelli, quindi creare dipendenze dell'ordine di avvio tra livelli diversi. Queste dipendenze assicurano che le macchine virtuali più importanti, ad esempio controller di dominio o macchine virtuali di utilità, vengano avviate per prime. Le macchine virtuali nei livelli con priorità più bassa non vengono avviate fino a quando le macchine virtuali con dipendenza dall'avvio.

SMB multicanale semplificato e reti di cluster Multi-NIC

Le reti del cluster di failover non sono più limitate a una singola scheda di interfaccia di rete (NIC) per subnet o rete. Con sMB (Server Message Block) semplificato multicanale e reti cluster multicanale, la configurazione di rete è automatica e ogni scheda di interfaccia di rete nella subnet può essere usata per il traffico del cluster e del carico di lavoro. Questo miglioramento consente ai clienti di ottimizzare la velocità effettiva di rete per Hyper-V, Istanza del cluster di failover di SQL Server e altri carichi di lavoro SMB.

Per maggiori informazioni, consultare la sezione Reti cluster multicanale e multi-NIC SMB semplificate.

Sviluppo di applicazioni

Internet Information Services (IIS) 10.0

Le nuove funzionalità fornite dal server Web IIS 10.0 in Windows Server 2016 includono:

- Supporto per il protocollo HTTP/2 nello stack di rete e integrato con IIS 10.0. In questo modo i siti Web IIS 10.0 possono gestire automaticamente le richieste HTTP/2 per le configurazioni supportate. Ciò permette numerosi miglioramenti rispetto a HTTP/1.1, ad esempio un riutilizzo delle connessioni più efficiente e una latenza ridotta, migliorando i tempi di caricamento delle pagine Web.

- Possibilità di eseguire e gestire IIS 10.0 in Nano Server. Vedi IIS in Nano Server.

- Supporto per le intestazioni host con caratteri jolly, che permette agli amministratori di configurare un server Web per un dominio e quindi impostare il server Web in modo che gestisca le richieste di qualsiasi sottodominio.

- Un nuovo modulo di PowerShell (IISAdministration) per la gestione di IIS.

Per altri dettagli, vedi IIS.

Distributed Transaction Coordinator (MSDTC)

Sono state aggiunte tre nuove funzionalità in Microsoft Windows 10 e Windows Server 2016:

Una nuova interfaccia per la funzione Rejoin di Gestione risorse è utilizzabile da un gestore delle risorse per determinare il risultato di una transazione in dubbio dopo il riavvio di un database a causa di un errore. Vedi IResourceManagerRejoinable::Rejoin per informazioni dettagliate.

Il limite dei nomi DSN viene ingrandito da 256 byte a 3.072 byte. Per i dettagli, vedi IDtcToXaHelperFactory::Create, IDtcToXaHelperSinglePipe::XARMCreate o IDtcToXaMapper::RequestNewResourceManager.

La funzione di traccia migliorata ti permette di impostare una chiave del Registro di sistema per includere un percorso di file di immagine nel nome del file del Registro di traccia in modo da indicare quale file del Registro di traccia controllare. Vedi Come abilitare la traccia di diagnostica per MS DTC in un computer basato su Windows per informazioni dettagliate sulla configurazione della traccia per MSDTC.

Server DNS

Windows Server 2016 contiene gli aggiornamenti seguenti per il server DNS (Domain Name System).

Criteri DNS

È possibile configurare criteri DNS per specificare come un server DNS risponde alle query DNS. Puoi configurare le risposte DNS in base all'indirizzo IP del client, all'ora del giorno e a molti altri parametri. I criteri DNS possono abilitare il DNS con riconoscimento della posizione, la gestione del traffico, il bilanciamento del carico, il DNS split brain e altri scenari. Per altre informazioni, vedere la Guida allo scenario dei criteri DNS.

RRL

Puoi abilitare la limitazione della velocità di risposta (RRL) nei server DNS per impedire ai sistemi dannosi di usare i server DNS per avviare un attacco Distributed Denial of Service (DDoS) su un client DNS. RRL impedisce al server DNS di rispondere contemporaneamente a troppe richieste, proteggendolo negli scenari in cui una botnet invia più richieste contemporaneamente per tentare di bloccare le operazioni del server.

Supporto DANE

Puoi usare il supporto DANE (DNS-based Authentication of Named Entities) (RFC 6394 e RFC 6698) per specificare l'autorità di certificazione da cui i client DNS devono aspettarsi i certificati per i nomi di dominio ospitati nel server DNS. In questo modo, si evita una forma di attacco man-in-the-middle in cui un utente malintenzionato danneggia una cache DNS e indirizza un nome DNS al proprio indirizzo IP.

Supporto di record sconosciuto

Puoi aggiungere record che il server DNS non supporta in modo esplicito usando la funzionalità record sconosciuti. Un record è sconosciuto quando il server DNS non riconosce il formato RDATA. Windows Server 2016 supporta i tipi di record sconosciuti (RFC 3597) per poter aggiungere record sconosciuti alle zone del server DNS di Windows in formato on-wire binario. Il resolver della cache di Windows è già in grado di elaborare tipi di record sconosciuti. Il server DNS di Windows non esegue l'elaborazione specifica di record sconosciuti, ma può inviarli in risposta alle query ricevute.

Parametri radice IPv6

Il server DNS di Windows include ora i parametri radice IPv6 pubblicati dall'Internet Assigned Numbers Authority (IANA). Il supporto per i parametri radice IPv6 consente di eseguire query Internet che usano i server principali IPv6 per eseguire le risoluzioni dei nomi.

Supporto di Windows PowerShell

Windows Server 2016 include nuovi comandi che è possibile usare per configurare DNS in PowerShell. Per altre informazioni, vedi il modulo DnsServer di Windows Server 2016 e il modulo DnsClient di Windows Server 2016.

Supporto di Nano Server per DNS basato su file

È possibile distribuire server DNS in Windows Server 2016 in un'immagine di Nano Server. Questa opzione di distribuzione è disponibile se si usa il DNS basato su file. Eseguendo il server DNS in un'immagine di Nano Server, è possibile eseguire i server DNS con footprint ridotto, avvio rapido e applicazione minima di patch.

Nota

DNS integrate in Active Directory non è supportato in Nano Server.

Client DNS

Il servizio client DNS offre ora il supporto avanzato per i computer con più di un'interfaccia di rete.

I computer multihomed possono anche usare l'associazione al servizio client DNS per migliorare la risoluzione del server:

Quando si usa un server DNS configurato su un'interfaccia specifica per risolvere una query DNS, il client DNS si associa all'interfaccia prima di inviare la query. Questa associazione consente al client DNS di specificare l'interfaccia in cui deve essere eseguita la risoluzione dei nomi, ottimizzando la comunicazione tra le applicazioni e il client DNS tramite l'interfaccia di rete.

Se il server DNS che si usa è stato definito da un'impostazione Criteri di gruppo dalla tabella dei criteri di risoluzione dei nomi (NRPT), il servizio client DNS non viene associato all'interfaccia specificata.

Nota

Modifiche al servizio client DNS in Windows 10 sono anche presenti nei computer che eseguono Windows Server 2016 e versioni successive.

Servizi Desktop remoto

Servizi Desktop remoto (RDS) ha apportato le seguenti modifiche per Windows Server 2016.

Compatibilità delle app

Servizi Desktop remoto e Windows Server 2016 sono compatibili con molte applicazioni Windows 10, creando un'esperienza utente quasi identica a quella di un desktop fisico.

Database SQL di Azure

Ora il Gestore connessione Desktop remoto (Remote Desktop, RD) può archiviare tutte le informazioni sulla distribuzione, come gli stati di connessione e i mapping utente-host, in un database SQL (Structured Query Language) di Azure condiviso. Questa funzionalità consente di usare un ambiente a disponibilità elevata senza dover usare un gruppo di disponibilità AlwaysOn di SQL Server. Per ulteriori informazioni, vedere Usare un database SQL Azure per abilitare la disponibilità elevata per il Gestore connessione.

Miglioramenti grafici

Discrete Device Assigment per Hyper-V consente di eseguire il mapping delle unità di elaborazione grafica (GPU) di un computer host direttamente a una macchina virtuale (Virtual Machine, VM). Tutte le applicazioni nella VM che richiedono più GPU rispetto alla VM possono usare le GPU mappate. È stata migliorata anche la vGPU RemoteFX, incluso il supporto per OpenGL 4.4, OpenCL 1.1, risoluzione 4K e VM Windows Server. Per altre informazioni, vedere Discrete Device Assignment.

Miglioramenti del Gestore connessione RD

È stato migliorato il modo in cui il Gestore connessione RD gestisce la connessione durante i picchi di accessi, che sono i periodi in cui le richieste di accesso da parte degli utenti sono maggiori. Ora il Gestore di connessione RD remoto è in grado di gestire più di 10.000 richieste di accesso simultanee! I miglioramenti apportati alla manutenzione semplificano la manutenzione della distribuzione grazie alla possibilità di riportare rapidamente i server nell'ambiente quando sono pronti per tornare online. Per altre informazioni, vedere Prestazioni migliorate di Gestore connessione Desktop remoto.

Modifiche al protocollo RDP 10

Ora il protocollo RDP (Remote Desktop Protocol) 10 utilizza il codec H.264/AVC 444, che ottimizza sia il video che il testo. Con questa versione è supportato anche l'uso remoto della penna. Queste funzionalità permettono alle sessioni remote di essere più simili a una sessione locale. Per altre informazioni, vedere Miglioramenti di AVC/H.264 in RDP 10 in Windows 10 e Windows Server 2016.

Desktop di sessioni personali

I desktop di sessioni personali sono una nuova funzionalità che permette di ospitare il proprio desktop personale nel cloud. I privilegi amministrativi e gli host sessione dedicati rimuovono la complessità dell'hosting di ambienti in cui gli utenti vogliono gestire un desktop remoto come se fosse un desktop locale. Per altre informazioni, vedere Desktop di sessione personali.

Autenticazione Kerberos

Windows Server 2016 include gli aggiornamenti seguenti per l'autenticazione Kerberos.

Supporto dei centri distribuzione chiavi (KDC) per l'autenticazione client basata sull'attendibilità delle chiavi pubbliche

I centri di distribuzione chiave (KDC) supportano ora il mapping delle chiavi pubbliche. Se viene effettuato il provisioning della chiave pubblica per un account, il KDC supporta in modo esplicito PKInit di Kerberos che usa tale chiave. Poiché non esiste alcuna convalida del certificato, Kerberos supporta i certificati autofirmati, ma non supporta la garanzia del meccanismo di autenticazione.

Gli account configurati per l'uso dell'attendibilità della chiave useranno solo l'attendibilità della chiave indipendentemente dal modo in cui è stata configurata l'impostazione UseSubjectAltName.

Supporto dei client Kerberos e KDC per l'estensione di aggiornamento RFC 8070 PKInit

A partire da Windows 10, versione 1607, e Windows Server 2016, i client Kerberos tentano di usare l'estensione di aggiornamento RFC 8070 PKInit per gli accessi basati su chiave pubblica. I KDC hanno l'estensione di aggiornamento PKInit disabilitata per impostazione predefinita, quindi per abilitarla è necessario configurare il supporto KDC per i criteri del modello amministrativo KDC dell'estensione di aggiornamento PKInit in tutti i controller di dominio nel dominio.

I criteri hanno le impostazioni seguenti disponibili quando il dominio si trova nel livello di funzionalità del dominio di Windows Server 2016:

- Disabilitata: il KDC non offre mai l'estensione di aggiornamento PKInit e accetta richieste di autenticazione valide senza verificare la presenza dell'aggiornamento. Gli utenti non ricevono mai il SID di identità della chiave pubblica aggiornato.

- Supportata: Kerberos supporta l'estensione di aggiornamento PKInit su richiesta. I client Kerberos che eseguono correttamente l'autenticazione con l'estensione di aggiornamento PKInit ricevono il SID di identità della chiave pubblica aggiornato.

- Obbligatoria: l'estensione di aggiornamento PKInit obbligatoria per la corretta autenticazione. I client Kerberos che non supportano l'estensione di aggiornamento PKInit genereranno sempre un errore quando si usano credenziali della chiave pubblica.

Supporto di dispositivi aggiunti a dominio per l'autenticazione con chiave pubblica

Se un dispositivo aggiunto a un dominio può registrare la chiave pubblica associata con un controller di dominio (DC) di Windows Server 2016, il dispositivo può eseguire l'autenticazione con la chiave pubblica usando l'autenticazione PKInit Kerberos a un controller di dominio di Windows Server 2016.

I dispositivi aggiunti a un dominio con chiavi pubbliche associate registrate con un controller di dominio di Windows Server 2016 possono ora eseguire l'autenticazione a un controller di dominio di Windows Server 2016 usando i protocolli Public Key Cryptography for Initial Authentication (PKInit) di Kerberos. Per maggiori informazioni, consultare la sezione Autenticazione con chiave pubblica dei dispositivi aggiunti a dominio.

Ora i centri di distribuzione chiavi (KDC) supportano l'autenticazione usando l'attendibilità della chiave Kerberos.

Per maggiori informazioni, consultare la sezione Supporto KDC per il mapping dell'account Key Trust.

I client Kerberos consentono nomi host con indirizzi IPv4 e IPv6 nei nomi delle entità servizio (SPN)

A partire da Windows 10, versione 1507, e Windows Server 2016, è possibile configurare i client Kerberos affinché supportino i nomi host con IPv4 e IPv6 negli SPN. Per maggiori informazioni, consultare la sezione Configurazione di Kerberos per gli indirizzi IP.

Per configurare il supporto per i nomi host con indirizzi IP nei nomi delle entità servizio, creare una voce TryIPSPN. Per impostazione predefinita, questa voce non è disponibile nel registro. È consigliabile inserire questa voce nel percorso seguente:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters

Dopo aver creato la voce, modificare il valore DWORD in 1. Se questo valore non è configurato, Kerberos non tenterà i nomi host degli indirizzi IP.

L'autenticazione Kerberos si verifica solo se l'SPN è registrato in Active Directory.

Supporto di KDC per il mapping degli account con attendibilità delle chiavi

I controller di dominio supportano ora il mapping dell'account di attendibilità chiave e il fallback ad AltSecID e UPN (User Principal Name) esistenti nel comportamento SAN. È possibile configurare la variabile UseSubjectAltName con le impostazioni seguenti:

L'impostazione della variabile su 0 rende obbligatorio il mapping esplicito. Gli utenti devono usare un trust chiave o impostare una variabile ExplicitAltSecID.

L'impostazione della variabile su 1, ovvero il valore predefinito, consente il mapping implicito.

Se si configura un trust chiave per un account in Windows Server 2016 o versione successiva, KDC usa KeyTrust per il mapping.

Se non è presente alcun UPN nella rete SAN, KDC tenta di usare AltSecID per il mapping.

Se è presente un UPN nella SAN, KDC tenta di usare l'UPN per il mapping.

Active Directory Federation Services (ADFS)

AD FS per Windows Server 2016 contiene gli aggiornamenti seguenti.

Accedere con l'autenticazione a più fattori Di Microsoft Entra