Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

MIM Privileged Access Management (PAM) è una soluzione che consente alle organizzazioni di limitare l'accesso con privilegi in un ambiente Active Directory esistente e isolato.

Privileged Access Management raggiunge due obiettivi:

- Ristabilire il controllo su un ambiente Active Directory compromesso mantenendo un ambiente sicuro separato che si sa essere immune agli attacchi dannosi.

- Isolare l'uso di account con privilegi per ridurre il rischio di furto di tali credenziali.

Nota

L'approccio PAM fornito da MIM PAM non è consigliato per le nuove distribuzioni in ambienti connessi a Internet. PAM MIM è progettato per essere usato in un'architettura personalizzata per ambienti AD isolati in cui l'accesso a Internet non è disponibile, dove questa configurazione è richiesta dalla normativa o in ambienti isolati ad alto impatto, come laboratori di ricerca offline e tecnologie operative disconnesse o controllo di supervisione e ambienti di acquisizione dei dati. MIM PAM è distinto da Microsoft Entra Privileged Identity Management (PIM). Microsoft Entra PIM è un servizio che consente di gestire, controllare e monitorare l'accesso alle risorse in Microsoft Entra ID, Azure e altri Microsoft Online Services, ad esempio Microsoft 365 o Microsoft Intune. Per indicazioni su ambienti connessi a Internet locale e ambienti ibridi, vedere proteggere l'accesso con privilegi per altre informazioni.

Quali problemi vengono risolti da MIM PAM?

Oggi è troppo facile per gli utenti malintenzionati ottenere le credenziali dell'account Domain Admins ed è troppo difficile individuare questi attacchi dopo il fatto. L'obiettivo di PAM è ridurre le opportunità per gli utenti malintenzionati di ottenere l'accesso, aumentando al contempo il controllo e la consapevolezza dell'ambiente.

PAM rende più difficile per gli utenti malintenzionati penetrare in una rete e ottenere l'accesso all'account con privilegi. PAM aggiunge protezione ai gruppi con privilegi che controllano l'accesso in un'ampia gamma di computer e applicazioni aggiunti a un dominio in tali computer. Aggiunge anche più monitoraggio, maggiore visibilità e controlli con granularità fine. In questo modo, le organizzazioni possono vedere chi sono gli amministratori con privilegi e cosa stanno facendo. PAM fornisce alle organizzazioni una maggiore comprensione di come vengono utilizzati gli account amministrativi nell'ambiente.

L'approccio PAM fornito da MIM è destinato all'uso in un'architettura personalizzata per ambienti isolati in cui l'accesso a Internet non è disponibile, dove questa configurazione è richiesta dalla normativa o in ambienti isolati ad alto impatto, come laboratori di ricerca offline e tecnologie operative disconnesse o controllo e ambienti di acquisizione dei dati. Se Active Directory fa parte di un ambiente connesso a Internet, vedere proteggere l'accesso con privilegi per altre informazioni su dove iniziare.

Configurazione di MIM PAM

PAM si basa sul principio dell'amministrazione just-in-time (JIT), che si riferisce a just enough administration (JEA). JEA è un toolkit di Windows PowerShell che definisce un set di comandi per l'esecuzione di attività con privilegi. Si tratta di un endpoint in cui gli amministratori possono ottenere l'autorizzazione per eseguire i comandi. In JEA un amministratore decide che gli utenti con un determinato privilegio possono eseguire una determinata attività. Ogni volta che un utente idoneo deve eseguire tale attività, abilita tale autorizzazione. Le autorizzazioni scadono dopo un periodo di tempo specificato, in modo che un utente malintenzionato non possa rubare l'accesso.

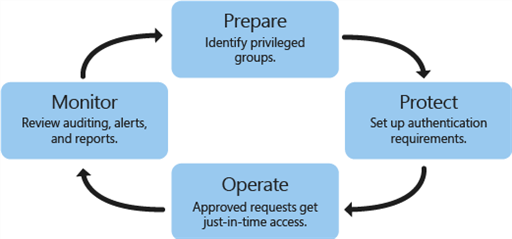

L'installazione e l'operazione pam hanno quattro passaggi.

- Preparare: Individuare i gruppi nella foresta esistente con privilegi significativi. Ricreare questi gruppi senza membri nella foresta del bastione.

- Proteggi: configurare la protezione del ciclo di vita e dell'autenticazione per quando gli utenti richiedono l'amministrazione JIT.

- Operare: dopo aver soddisfatto i requisiti di autenticazione e aver approvato una richiesta, un account utente viene aggiunto temporaneamente a un gruppo con privilegi nella foresta bastion. Per un periodo di tempo preconfigurato, l'amministratore dispone di tutti i privilegi e le autorizzazioni di accesso assegnati a tale gruppo. Dopo tale periodo, l'account viene rimosso dal gruppo.

- Monitoraggio: PAM aggiunge controllo, avvisi e report delle richieste di accesso con privilegi. È possibile esaminare la cronologia dell'accesso con privilegi e vedere chi ha eseguito un'attività. È possibile decidere se l'attività è valida o meno e identificare facilmente attività non autorizzate, ad esempio un tentativo di aggiungere un utente direttamente a un gruppo con privilegi nella foresta originale. Questo passaggio è importante non solo per identificare software dannoso, ma anche per tenere traccia degli utenti malintenzionati "all'interno".

Come funziona PAM MIM?

PAM si basa su nuove funzionalità di Servizi di dominio Active Directory, in particolare per l'autenticazione e l'autorizzazione dell'account di dominio e sulle nuove funzionalità in Microsoft Identity Manager. PAM separa gli account con privilegi da un ambiente Active Directory esistente. Quando è necessario usare un account con privilegi, è prima necessario richiederlo e quindi approvarlo. Dopo l'approvazione, all'account con privilegi viene concessa l'autorizzazione tramite un gruppo di entità esterne in una nuova foresta bastion anziché nella foresta corrente dell'utente o dell'applicazione. L'uso di una foresta bastion offre all'organizzazione un maggiore controllo, ad esempio quando un utente può essere membro di un gruppo con privilegi e il modo in cui l'utente deve eseguire l'autenticazione.

Active Directory, il servizio MIM e altre parti di questa soluzione possono anche essere distribuite in una configurazione a disponibilità elevata.

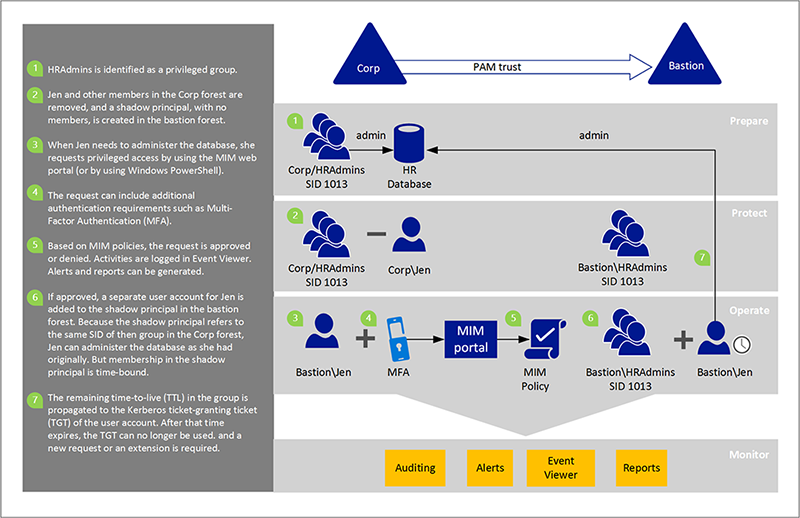

L'esempio seguente illustra il funzionamento di PIM in modo più dettagliato.

La foresta bastion rilascia appartenenze a gruppi con limitazioni temporali, che a loro volta producono ticket di concessione di ticket limitati (TGT). Le applicazioni o i servizi basati su Kerberos possono rispettare e applicare questi TGT, se le app e i servizi esistono in foreste che considerano attendibile la foresta bastion.

Gli account utente ordinari non devono passare in una nuova foresta. Lo stesso vale per i computer, le applicazioni e i relativi gruppi. Rimangono dove sono oggi in una foresta esistente. Si consideri l'esempio di un'organizzazione che si occupa di questi problemi di cybersecurity, ma non prevede di aggiornare l'infrastruttura server alla versione successiva di Windows Server. L'organizzazione può comunque sfruttare questa soluzione combinata usando MIM e una nuova foresta bastion e può controllare meglio l'accesso alle risorse esistenti.

PAM offre i vantaggi seguenti:

isolamento/ambito dei privilegi: gli utenti non possiedono privilegi per gli account usati anche per attività senza privilegi, ad esempio la verifica della posta elettronica o l'esplorazione di Internet. Gli utenti devono richiedere privilegi. Le richieste vengono approvate o negate in base ai criteri MIM definiti da un amministratore PAM. Finché non viene approvata una richiesta, l'accesso con privilegi non è disponibile.

Step-up e proof-up: si tratta di nuove sfide di autenticazione e autorizzazione che consentono di gestire il ciclo di vita di account amministrativi separati. L'utente può richiedere l'elevazione di un account amministrativo e tale richiesta passa attraverso flussi di lavoro MIM.

Registrazione aggiuntiva: insieme ai flussi di lavoro MIM predefiniti, è disponibile una registrazione aggiuntiva per PAM che identifica la richiesta, la modalità di autorizzazione e gli eventi che si verificano dopo l'approvazione.

flusso di lavoro personalizzabile: i flussi di lavoro MIM possono essere configurati per diversi scenari e possono essere usati più flussi di lavoro, in base ai parametri dell'utente richiedente o dei ruoli richiesti.

In che modo gli utenti richiedono l'accesso con privilegi?

Esistono diversi modi in cui un utente può inviare una richiesta, tra cui:

- API dei servizi web di MIM

- Endpoint REST

- Windows PowerShell (

New-PAMRequest)

Ottieni informazioni dettagliate sui cmdlet di Privileged Access Management.

Quali sono i flussi di lavoro e le opzioni di monitoraggio disponibili?

Si supponga, ad esempio, che un utente sia membro di un gruppo amministrativo prima della configurazione di PAM. Come parte della configurazione pam, l'utente viene rimosso dal gruppo amministrativo e viene creato un criterio in MIM. Il criterio specifica che se l'utente richiede privilegi amministrativi, la richiesta viene approvata e un account separato per l'utente verrà aggiunto al gruppo con privilegi nella foresta bastion.

Supponendo che la richiesta sia approvata, il flusso di lavoro Action comunica direttamente con la foresta bastion di Active Directory per inserire un utente in un gruppo. Ad esempio, quando Jen richiede di amministrare il database HR, l'account amministrativo per Jen viene aggiunto al gruppo con privilegi nella foresta bastion entro pochi secondi. L'appartenenza dell'account amministrativo di lei a tale gruppo scadrà alla scadenza di un tempo determinato. Con Windows Server 2016 o versione successiva, l'appartenenza è associata ad Active Directory con un limite di tempo.

Nota

Quando aggiungi un nuovo membro a un gruppo, la modifica deve essere replicata su altri controller di dominio nella foresta bastion. La latenza di replica può influire sulla capacità degli utenti di accedere alle risorse. Per altre informazioni sulla latenza di replica, vedere Funzionamento della topologia di replica di Active Directory.

Al contrario, un collegamento scaduto viene valutato in tempo reale da Security Accounts Manager (SAM). Anche se l'aggiunta di un membro del gruppo deve essere replicata dal controller di dominio che riceve la richiesta di accesso, la rimozione di un membro del gruppo viene valutata istantaneamente in qualsiasi controller di dominio.

Questo flusso di lavoro è destinato specificamente a questi account amministrativi. Gli amministratori (o anche gli script) che necessitano solo di accesso occasionale per i gruppi con privilegi possono richiedere esattamente tale accesso. MIM registra la richiesta e le modifiche in Active Directory ed è possibile visualizzarli nel Visualizzatore eventi o inviare i dati a soluzioni di monitoraggio aziendali come System Center 2012 - Operations Manager Audit Collection Services (ACS) o altri strumenti di terze parti.