Introduzione ai criteri di protezione (anteprima)

I criteri di controllo di accesso di protezione (criteri di protezione) consentono alle organizzazioni di proteggere automaticamente i dati sensibili tra le origini dati. Microsoft Purview analizza già gli asset di dati e identifica gli elementi di dati sensibili e questa nuova funzionalità consente di limitare automaticamente l'accesso a tali dati usando etichette di riservatezza provenienti da Microsoft Purview Information Protection.

I criteri di protezione assicurano che gli amministratori aziendali debbano autorizzare l'accesso ai dati per un tipo di riservatezza. Dopo aver abilitato questi criteri, il controllo di accesso viene imposto automaticamente ogni volta che vengono rilevate informazioni riservate con Microsoft Purview Information Protection.

Azioni supportate

- Limitare l'accesso agli asset di dati etichettati in modo che solo gli utenti e i gruppi selezionati possano accedervi.

- Azione configurata nelle etichette di riservatezza nella soluzione Microsoft Purview Information Protection.

Origini dati supportate

-

Origini di Azure:

- database Azure SQL

- Archiviazione BLOB di Azure

- Azure Data Lake Storage Gen2

- Microsoft Fabric

Consiglio

Questo articolo illustra i passaggi generali per tutti i criteri di protezione. Gli articoli sulle origini dati disponibili riguardano specifiche come aree disponibili, limitazioni e funzionalità specifiche per tali origini dati.

Prerequisiti

- Microsoft 365 E5 licenze. Per informazioni sulle licenze specifiche necessarie, vedere queste informazioni sulle etichette di sensibilità. Microsoft 365 E5 licenze di valutazione possono essere raggiunte per il tenant passando qui dall'ambiente.

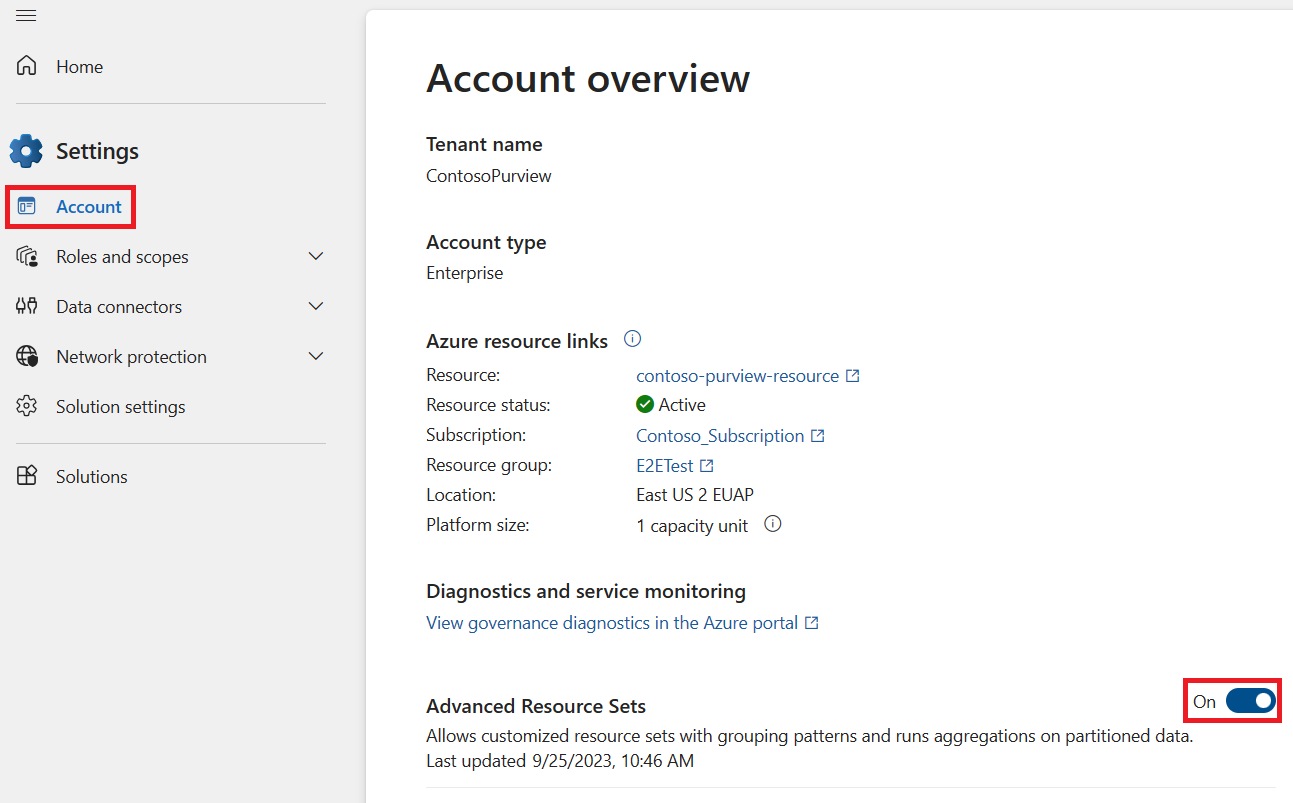

Abilitare set di risorse avanzati in Microsoft Purview:

Fare in modo che un utente che sia un curatore dei dati o un lettore di dati nella raccolta radice, accedere al portale di Microsoft Purview e aprire il menu Impostazioni .

Nella pagina Account individuare Set di risorse avanzati e impostare l'interruttore su Attivato.

-

Nota

Assicurarsi di pubblicare anche le etichette dopo averle create.

Registrare le origini: registrare una delle origini desiderate:

Nota

Per continuare, è necessario essere un amministratore dell'origine dati nella raccolta in cui è registrata l'origine di archiviazione di Azure.

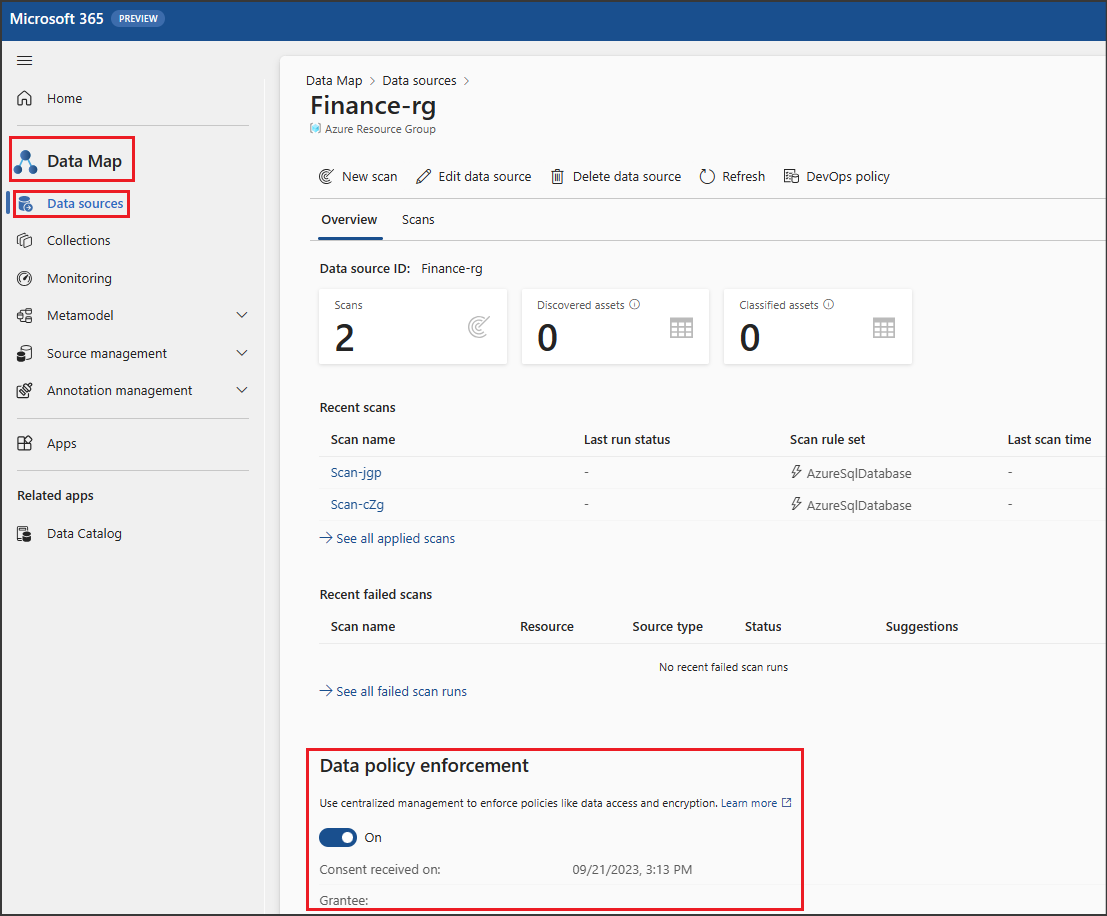

Abilitare l'imposizione dei criteri dati

Passare al nuovo portale di Microsoft Purview.

Selezionare la scheda Mappa dati nel menu a sinistra.

Selezionare la scheda Origini dati nel menu a sinistra.

Selezionare l'origine in cui si vuole abilitare l'imposizione dei criteri dati.

Impostare l'interruttore Imposizione criteri dati su Attivato, come illustrato nell'immagine seguente.

Analizzare le origini: registrare le origini registrate.

Nota

Attendere almeno 24 ore dopo l'analisi.

Utenti e autorizzazioni per le origini di Azure

Sono necessari diversi tipi di utenti ed è necessario configurare i ruoli e le autorizzazioni corrispondenti per questi utenti:

- Microsoft Purview Information Protection Amministrazione - Diritti generali per gestire Information Protection soluzione: revisione/creazione/aggiornamento/eliminazione di criteri di protezione, etichette di riservatezza e criteri di etichettatura/etichettatura automatica, tutti i tipi di classificatore. Devono inoltre avere accesso completo a Esplora dati, Esplora attività, informazioni dettagliate Microsoft Purview Information Protection e report.

- L'utente ha bisogno dei ruoli all'interno del gruppo di ruoli predefinito "Information Protection", insieme ai nuovi ruoli per lettore di mappe dati, lettore di informazioni dettagliate, lettore di analisi, lettore di origine. Le autorizzazioni complete sono:

- lettore Information Protection

- Lettore mappa dati

- Lettore insights

- Lettore di origine

- Lettore di analisi

- amministratore Information Protection

- analista Information Protection

- Investigatore per la protezione delle informazioni

- Visualizzatore elenco di classificazione dati

- Visualizzatore contenuto classificazione dati

- Amministratore della valutazione di Microsoft Purview

-

Opzione 1 - Scelta consigliata:

- Nel pannello Gruppi di ruoli di Microsoft Purview cercare Information Protection.

- Selezionare il gruppo di ruoli Information Protection, selezionare Copia.

- Assegnare il nome "Anteprima - Information Protection" e selezionare Crea copia.

- Selezionare Anteprima - Information Protection e selezionare Modifica.

- Nella pagina Ruoli+ Scegliere i ruoli e cercare "lettore".

- Selezionare questi quattro ruoli: lettore mappa dati, lettore di informazioni dettagliate, lettore di analisi, lettore di origine.

- Aggiungere l'account utente di test dell'amministratore Microsoft Purview Information Protection a questo nuovo gruppo copiato e completare la procedura guidata.

-

Opzione 2: usa gruppi predefiniti (fornirà più autorizzazioni del necessario)

- Inserire un nuovo account utente di test dell'amministratore Microsoft Purview Information Protection all'interno dei gruppi predefiniti per Information Protection, lettori di Data Estate Insights, amministratori dell'origine dati.

- L'utente ha bisogno dei ruoli all'interno del gruppo di ruoli predefinito "Information Protection", insieme ai nuovi ruoli per lettore di mappe dati, lettore di informazioni dettagliate, lettore di analisi, lettore di origine. Le autorizzazioni complete sono:

- Proprietario/Amministrazione dati: questo utente abiliterà l'origine per l'applicazione dei criteri di dati in Microsoft Purview per le origini Azure e Amazon S3.

Creare criteri di protezione

Dopo aver verificato i prerequisiti e aver preparato l'istanza e l'origine di Microsoft Purview per i criteri di protezione e aver aspettato almeno 24 ore dopo l'analisi più recente, seguire questa procedura per creare i criteri di protezione:

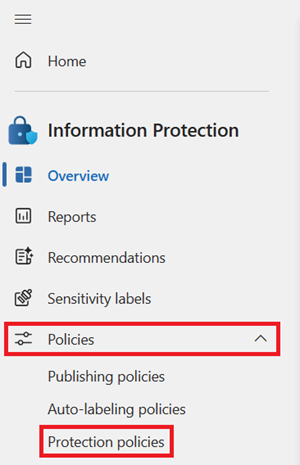

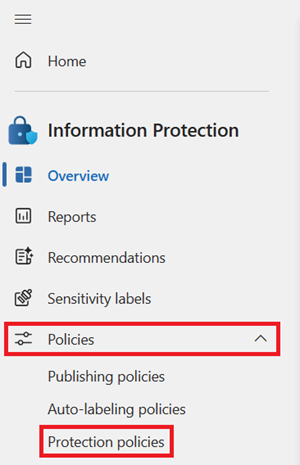

A seconda del portale in uso, passare a una delle posizioni seguenti:

Accedere al portale> di Microsoft PurviewCriteri della scheda >Information Protection

Se la scheda della soluzione Information Protection non è visualizzata, selezionare Visualizza tutte le soluzioni e quindi selezionare Information Protection nella sezione Sicurezza dei dati.

Accedere ai criteri diprotezione> delle informazioni Portale di conformità di Microsoft Purview >Solutions>

Selezionare Criteri di protezione.

Selezionare + Nuovo criterio di protezione.

Specificare un nome e una descrizione e selezionare Avanti.

Selezionare + Aggiungi etichetta di riservatezza per aggiungere etichette di riservatezza da rilevare per i criteri e selezionare tutte le etichette a cui applicare il criterio.

Selezionare Aggiungi e quindi Avanti.

Selezionare le origini a cui si vuole applicare il criterio.

- Per Origini infrastruttura selezionare solo Infrastruttura e selezionare Avanti. Per altre informazioni, vedere la documentazione di Fabric.

- Per le origini di Azure, è possibile selezionare più elementi e selezionare il pulsante Modifica per gestire l'ambito per ognuno di essi selezionato.

A seconda dell'origine, selezionare il pulsante + Includi nella parte superiore per aggiungere fino a 10 risorse nell'elenco di ambiti. Il criterio verrà applicato a tutte le risorse selezionate.

Nota

Attualmente sono supportate al massimo 10 risorse, che devono essere selezionate in Modifica per consentirne l'abilitazione.

Selezionare Aggiungi e quindi Fine al termine dell'elenco di origini.

A seconda dell'origine, selezionare il tipo di criteri di protezione da creare.

- Per le origini di Fabric, seguire i criteri di protezione per la documentazione di Fabric.

- Per altre origini, selezionare gli utenti a cui NON verrà negato l'accesso in base all'etichetta. A tutti gli utenti dell'organizzazione verrà negato l'accesso agli elementi etichettati, ad eccezione degli utenti e dei gruppi aggiunti qui.

Importante

Assicurarsi che tutti gli account dell'entità servizio che eseguono analisi della governance dei dati per le origini con ambito siano inclusi in un gruppo di sicurezza. Aggiungere questo gruppo di sicurezza all'elenco consentito dei criteri di protezione. In questo modo le analisi future non verranno bloccate dalle restrizioni di accesso ai file etichettati.

- Seleziona Avanti.

- Scegliere se attivare il criterio immediatamente o meno e selezionare Avanti.

- Selezionare Invia.

- Scegliere Fine.

- I nuovi criteri verranno visualizzati nell'elenco dei criteri di protezione. Selezionarlo per verificare che tutti i dettagli siano corretti.

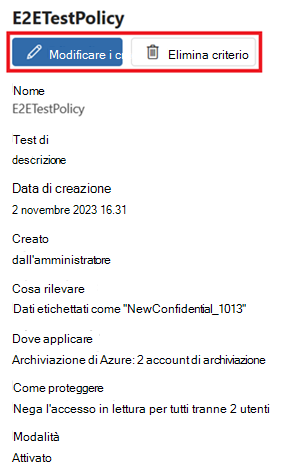

Gestire i criteri di protezione

Per modificare o eliminare un criterio di protezione esistente, seguire questa procedura:

Aprire il portale di Microsoft Purview.

Aprire la soluzione Information Protection.

Selezionare l'elenco a discesa Criteri e selezionare Criteri di protezione.

Selezionare il criterio da gestire.

Per modificare uno dei dettagli, selezionare il pulsante Modifica criterio .

Per eliminare il criterio, selezionare il pulsante Elimina criterio .