Archiviazione e governance dei dati in Power Platform

In primo luogo, è importante distinguere tra dati personali e dati del cliente.

I dati personali sono informazioni sulle persone che possono essere utilizzate per identificarle.

I dati dei clienti includono dati personali e altre informazioni sui clienti, tra cui URL, metadati e informazioni di autenticazione dei dipendenti, come i nomi DNS.

Residenza dei dati

Un tenant Microsoft Entra ospita le informazioni rilevanti per un'organizzazione e la sua sicurezza. Quando un tenant Microsoft Entra si registra per i servizi Power Platform, il paese o l'area geografica selezionati dal tenant viene mappato all'area geografica di Azure più adatta in cui esiste la distribuzione Power Platform. Power Platform archivia i dati del cliente nell'area geografica di Azure assegnata al tenant oppure geografia principale, tranne nei casi in cui le organizzazioni distribuiscono servizi in più aree geografiche.

Alcune organizzazioni hanno una presenza globale. Ad esempio, un'azienda può avere sede negli Stati Uniti ma fare affari in Australia. Potrebbe essere necessario che alcuni dati Power Platform vengano archiviati in Australia per conformità alle normative locali. Quando i servizi Power Platform vengono distribuiti in più aree geografiche di Azure, viene indicato come distribuzione a più aree geografiche. In questo caso, nella geografia principale vengono memorizzati solo i metadati relativi all'ambiente. Tutti i metadati e i dati di prodotto in quell'ambiente sono archiviati nell'area geografica remota.

Microsoft può replicare i dati in altre aree geografiche per la resilienza dei dati. Tuttavia, non replichiamo o spostiamo i dati personali al di fuori dell'area geografica. I dati replicati in altre regioni potrebbero includere dati non personali, come le informazioni di autenticazione dei dipendenti.

I servizi Power Platform sono disponibili in aree geografiche di Azure specifiche. Per altre informazioni su dove sono disponibili i servizi Power Platform, dove vengono archiviati i dati e su come vengono usati, vedi il Centro protezione Microsoft. Le direttive sulla posizione di archiviazione dei dati inattivi dei clienti sono specificate nelle Condizioni dell'elaborazione dati delle Condizioni dei servizi online Microsoft. Microsoft offre anche data center per entità sovrane.

Trattamento dei dati

Questa sezione illustra come Power Platform memorizza, elabora e trasferisce i dati dei clienti.

Dati inattivi

Salvo diversa indicazione nella documentazione, i dati del cliente rimangono nella loro fonte originale (ad esempio, Dataverse o SharePoint). Un'app Power Platform viene archiviata in Archiviazione di Azure come parte di un ambiente. I dati usati nelle app per dispositivi mobili vengono crittografati e archiviati in SQL Express. Nella maggior parte dei casi, le app usano Archiviazione di Azure per memorizzare in modo permanente i dati del servizio Power Platform e il database SQL di Azure per memorizzare in modo permanente i metadati del servizio. I dati inseriti dagli utenti dell'app sono memorizzati nella rispettiva origine dati per il servizio, come Dataverse.

Tutti i dati memorizzati in modo permanente da Power Platform sono crittografati per impostazione predefinita utilizzando chiavi gestite da Microsoft. Tutte i dati del cliente archiviati nel database SQL di Azure vengono crittografati completamente usando la tecnologia Transparent Data Encryption (TDE) di SQL di Azure. I dati dei clienti archiviati nell'archiviazione BLOB di Azure vengono crittografati usando la crittografia di archiviazione di Azure.

Dati in elaborazione

I dati sono in elaborazione quando vengono utilizzati come parte di uno scenario interattivo o quando un processo in background come l'aggiornamento tocca questi dati. Power Platform carica i dati elaborati nello spazio di memoria di uno o più carichi di lavoro del servizio. Per facilitare la funzionalità del carico di lavoro, i dati archiviati in memoria non sono crittografati.

Dati in transito

Power Platform richiede che tutto il traffico HTTP in entrata sia crittografato utilizzando TLS 1.2 o versioni successive. Le richieste che tentano di utilizzare TLS 1.1 o versioni precedenti vengono rifiutate.

Funzionalità di sicurezza avanzata

Alcune delle funzionalità di sicurezza avanzata di Power Platform hanno requisiti di licenza specifici.

Tag di servizio

Un tag di servizio rappresenta un gruppo di prefissi di indirizzi IP da un servizio di Azure specificato. Puoi usare i tag di servizio per definire i controlli di accesso alla rete nei gruppi di sicurezza di rete o nel firewall di Azure.

I tag di servizio aiutano a ridurre al minimo la complessità degli aggiornamenti frequenti delle regole di sicurezza della rete. È possibile utilizzare i tag di servizio al posto di indirizzi IP specifici quando si creano regole di sicurezza che, ad esempio, consentono o negano il traffico per il servizio corrispondente.

Microsoft gestisce i prefissi degli indirizzi inclusi nel tag del servizio e aggiorna automaticamente il tag del servizio quando gli indirizzi cambiano. Per alter informazioni, vedi Intervalli IP e tag di servizio di Azure - Cloud pubblico.

Prevenzione della perdita dei dati

Power Platform ha una vasta gamma di Funzionalità di prevenzione della perdita di dati (DLP) per aiutarti a gestire la sicurezza dei dati.

Restrizione IP della firma di accesso condiviso (SAS) di archiviazione

Nota

Prima di attivare una di queste funzionalità SAS, i clienti devono consentire l'accesso al dominio https://*.api.powerplatformusercontent.com o la maggior parte delle funzionalità SAS non funzioneranno.

Questo set di funzionalità è una funzionalità specifica del tenant che limita i token SAS (Storage Shared Access Signature) ed è controllata tramite un menu nell'interfaccia di amministrazione di Power Platform. Questa impostazione limita chi, in base all'IP (IPv4 e IPv6), può utilizzare i token SAS aziendali.

Queste impostazioni sono disponibili nelle impostazioni Privacy + Sicurezza di un ambiente nell'interfaccia di amministrazione. È necessario attivare l'opzione Abilita regola SAS (Storage Shared Access Signature) basata su indirizzo IP.

Gli amministratori possono consentire una di queste quattro opzioni per questa impostazione:

| Opzione | Impostazione | Descrzione |

|---|---|---|

| 1 | Solo binding IP | Ciò limita le chiavi SAS all'IP del richiedente. |

| 2 | Solo firewall IP | Ciò limita l'utilizzo delle chiavi SAS in modo che funzioni solo entro un intervallo specificato dall'amministratore. |

| 3 | Binding IP e firewall | Ciò limita l'utilizzo delle chiavi SAS in modo che funzioni all'interno dell'intervallo specificato dall'amministratore solo all'IP del richiedente. |

| 4 | Binding IP o firewall | Consente l'uso delle chiavi SAS all'interno dell'intervallo specificato. Se la richiesta proviene dall'esterno dell'intervallo, viene applicato il collegamento IP. |

Nota

Gli amministratori che scelgono di consentire il firewall IP (opzione 2, 3 e 4 elencate nella tabella sopra) devono immettere entrambi gli intervalli IPv4 e IPv6 delle loro reti per garantire un'adeguata copertura dei loro utenti.

Prodotti che impongono l'associazione IP quando abilitati:

- Dataverse

- Power Automate

- Connettori personalizzati

- Power Apps

Impatto sull'esperienza utente

Quando un utente che non soddisfa le restrizioni relative all'indirizzo IP di ambiente apre un'app: gli utenti ricevono un messaggio di errore che segnala un problema generico con l'IP.

Quando un utente che soddisfa le restrizioni relative all'indirizzo IP apre un'app: si verificano i seguenti eventi:

- Gli utenti potrebbero ricevere un banner che scomparirà rapidamente informando gli utenti che è stata impostata un'impostazione IP e di contattare l'amministratore per i dettagli o per aggiornare eventuali pagine che perdono la connessione.

- Ancora più significativo, a causa della convalida IP utilizzata da questa impostazione di sicurezza, alcune funzionalità potrebbero essere più lente rispetto a quando erano disattivate.

Aggiornare le impostazioni in modo programmatico

Gli amministratori possono utilizzare l'automazione per impostare e aggiornare sia l'associazione IP che le impostazioni del firewall, l'intervallo IP consentito e l'interruttore Registrazione . Per ulteriori informazioni, consulta il Tutorial: creare, aggiornare ed elencare le impostazioni di gestione ambiente.

Registrazione delle chiamate SAS

Questa impostazione consente a tutte le chiamate SAS all'interno di Power Platform di essere registrate in Purview. Questa registrazione mostra i metadati rilevanti per tutti gli eventi di creazione e utilizzo e può essere abilitata indipendentemente dalle restrizioni IP SAS di cui sopra. I servizi Power Platform stanno attualmente inserendo le chiamate SAS nel 2024.

| Nome del campo | Descrizione campo |

|---|---|

| response.status_message | Informazioni relative al completamento o meno dell'evento: SASSuccess o SASAuthorizationError. |

| response.status_code | Informazioni relative al completamento o meno dell'evento: 200, 401 o 500. |

| ip_binding_mode | Modalità di associazione IP impostata da un amministratore tenant, se attivata. Si applica solo agli eventi di creazione SAS. |

| admin_provided_ip_ranges | Intervalli IP impostati da un amministratore tenant, se presenti. Si applica solo agli eventi di creazione SAS. |

| computed_ip_filters | Set finale di filtri IP associati agli URI SAS in base alla modalità di associazione IP e agli intervalli impostati da un amministratore del tenant. Si applica sia agli eventi di creazione che di utilizzo di SAS. |

| analytics.resource.sas.uri | I dati a cui si stava tentando di accedere o creare. |

| enduser.ip_address | IP pubblico del chiamante. |

| analytics.resource.sas.operation_id | L'identificatore univoco dell'evento di creazione. La ricerca in questo modo mostra tutti gli eventi di utilizzo e creazione correlati alle chiamate SAS dall'evento di creazione. Mappato sull'intestazione della risposta "x-ms-sas-operation-id". |

| request.service_request_id | Identificatore univoco della richiesta o della risposta e può essere utilizzato per cercare un singolo record. Mappato sull'intestazione della risposta "x-ms-service-request-id". |

| versione | Versione di questo schema di log. |

| Tipo | Risposta generica. |

| analytics.activity.name | Il tipo di attività di questo evento era: Creazione o Utilizzo. |

| analytics.activity.id | ID univoco del record in Purview |

| analytics.resource.organization.id | ID organizzazione |

| analytics.resource.environment.id | ID ambiente |

| analytics.resource.tenant.id | ID tenant |

| enduser.id | Il GUID di Microsoft Entra ID del creatore dall'evento di creazione. |

| enduser.principal_name | UPN/indirizzo e-mail del creatore. Per gli eventi di utilizzo questa è una risposta generica: "system@powerplatform". |

| enduser.role | Risposta generica: Normale per eventi di creazione e Sistema per eventi di utilizzo. |

Attiva la registrazione degli audit di Purview

Per far sì che i log vengano visualizzati nella tua istanza di Purview, devi prima abilitare questa funzionalità per ogni ambiente per cui desideri visualizzare i log. Questa impostazione può essere aggiornata in Power Platform interfaccia di amministrazione da un amministratore del tenant.

- Vai su Power Platform interfaccia di amministrazione e accedi con le credenziali di amministratore tenant.

- Nel riquadro di navigazione a sinistra, Seleziona Ambienti.

- Seleziona l'ambiente per il quale vuoi attivare la registrazione amministratore.

- Seleziona Impostazioni nella barra dei comandi.

- Seleziona Prodotto>Privacy + Sicurezza.

- In Impostazioni di sicurezza della firma di accesso condiviso all'archiviazione (SAS) (anteprima), attiva la funzionalità Abilita registrazione SAS in Purview .

Cerca nei registri di controllo

Gli amministratori tenant possono utilizzare Purview per visualizzare i registri di controllo emessi per le operazioni SAS e possono autodiagnosticare gli errori che potrebbero essere restituiti nei problemi di convalida IP. I registri in Purview rappresentano la soluzione più affidabile.

Per diagnosticare i problemi o comprendere meglio i modelli di utilizzo di SAS nel tuo tenant, utilizza i seguenti passaggi.

Assicurarsi che la registrazione di controllo sia attivata per ambiente. Vedere Attivare la registrazione di controllo di Purview.

Vai al portale di conformità Purview Microsoft e accedi con le credenziali di amministratore tenant.

Nel riquadro di navigazione a sinistra, Seleziona Audit. Se questa opzione non è disponibile, significa che l'utente connesso non ha accesso amministrativo per interrogare i registri di controllo.

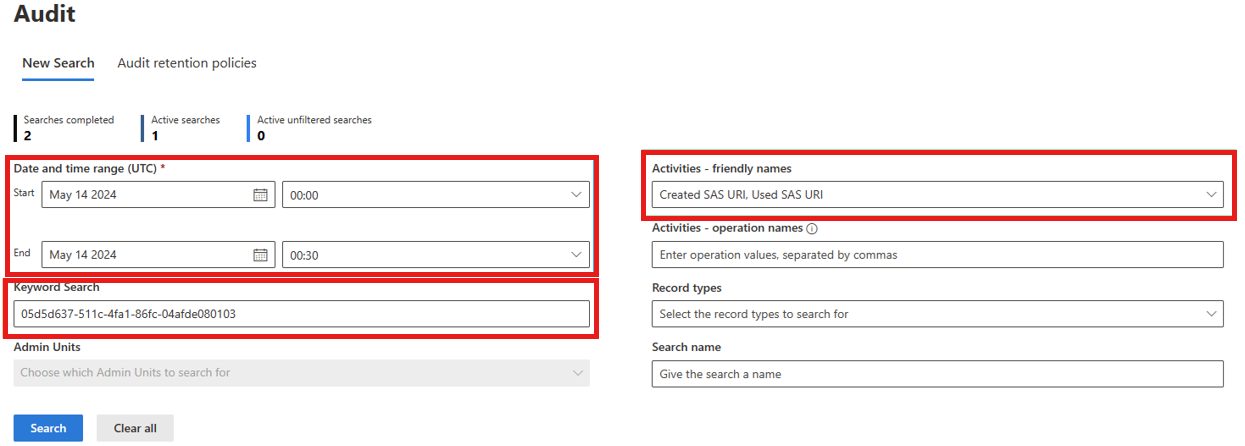

Seleziona l'intervallo di data e ora in UTC per cercare i registri. Ad esempio, quando è stato restituito un errore 403 Forbidden con un codice di errore unauthorized_caller .

Dall'elenco a discesa Attività - nomi descrittivi , cerca Power Platform operazioni di archiviazione e Seleziona URI SAS creato e URI SAS utilizzato.

Specificare una parola chiave in Ricerca per parola chiave. Per ulteriori informazioni su questo campo, consultare la sezione Introduzione alla ricerca nella documentazione di Purview. È possibile utilizzare un valore da uno qualsiasi dei campi descritti nella tabella sopra, a seconda dello scenario, ma di seguito sono riportati i campi consigliati su cui effettuare la ricerca (in ordine di preferenza):

- Il valore dell'intestazione x-ms-service-request-id risposta. In questo modo i risultati vengono filtrati in base a un evento di creazione URI SAS o a un evento di utilizzo URI SAS, a seconda del tipo di richiesta da cui proviene l'intestazione. È utile quando si esamina un errore 403 Forbidden restituito all'utente. Può essere utilizzato anche per acquisire il valore powerplatform.analytics.resource.sas.operation_id .

- Il valore dell'intestazione x-ms-sas-operation-id risposta. In questo modo i risultati vengono filtrati in base a un evento di creazione dell'URI SAS e a uno o più eventi di utilizzo per tale URI SAS, a seconda del numero di volte in cui è stato effettuato l'accesso. Si riferisce al campo powerplatform.analytics.resource.sas.operation_id .

- URI SAS completo o parziale, esclusa la firma. Ciò potrebbe restituire numerose creazioni di URI SAS e numerosi eventi di utilizzo di URI SAS, poiché è possibile che lo stesso URI venga richiesto per la generazione tutte le volte necessarie.

- Indirizzo IP del chiamante. Restituisce tutti gli eventi di creazione e utilizzo per quell'IP.

- Identificativo ambiente. Questo potrebbe restituire un ampio set di dati che può riguardare molte diverse offerte di Power Platform, quindi evita se possibile o prendi in considerazione di restringere la finestra di ricerca.

Avviso

Sconsigliamo di cercare il nome dell'entità utente o l'ID dell'oggetto, poiché vengono propagati solo agli eventi di creazione e non a quelli di utilizzo.

Seleziona Cerca e attendi che vengano visualizzati i risultati.

Avviso

L'inserimento dei log in Purview può essere ritardato fino a un'ora o più, quindi tienilo a mente quando cerchi gli eventi più recenti.

Risoluzione dei problemi Errore 403 Forbidden/unauthorized_caller

È possibile utilizzare i registri di creazione e utilizzo per determinare il motivo per cui una chiamata potrebbe generare un errore 403 Forbidden con un codice di errore unauthorized_caller .

- Trovare i registri in Purview come descritto nella sezione precedente. Si consiglia di utilizzare x-ms-service-request-id o x-ms-sas-operation-id dalle intestazioni risposta come parola chiave di ricerca.

- Aprire l'evento di utilizzo, URI SAS utilizzato e cercare il campo powerplatform.analytics.resource.sas.computed_ip_filters in PropertyCollection. Questo intervallo IP è quello che la chiamata SAS utilizza per determinare se la richiesta è autorizzata a procedere o meno.

- Confrontare questo valore con il campo Indirizzo IP del registro, che dovrebbe essere sufficiente per determinare il motivo per cui la richiesta non è riuscita.

- Se ritieni che il valore di powerplatform.analytics.resource.sas.computed_ip_filters sia errato, continua con i passaggi successivi.

- Aprire l'evento di creazione, URI SAS creato, effettuando una ricerca utilizzando il valore dell'intestazione x-ms-sas-operation-id risposta (o il valore del campo powerplatform.analytics.resource.sas.operation_id dal registro di creazione).

- Ottieni il valore del campo powerplatform.analytics.resource.sas.ip_binding_mode . Se manca o è vuoto, significa che l'associazione IP non è stata attivata per quel ambiente al momento di quella particolare richiesta.

- Ottieni il valore di powerplatform.analytics.resource.sas.admin_provided_ip_ranges. Se manca o è vuoto, significa che gli intervalli del firewall IP non sono stati specificati per quel ambiente al momento di quella particolare richiesta.

- Ottieni il valore di powerplatform.analytics.resource.sas.computed_ip_filters, che dovrebbe essere identico all'evento di utilizzo e viene derivato in base alla modalità di associazione IP e agli intervalli del firewall IP forniti dall'amministratore. Vedere la logica di derivazione in Archiviazione e governance dei dati in Power Platform.

Ciò dovrebbe fornire agli amministratori tenant informazioni sufficienti per correggere eventuali errori di configurazione nelle impostazioni di associazione IP ambiente.

Avviso

Le modifiche apportate alle impostazioni ambiente per il binding IP SAS potrebbero richiedere almeno 30 minuti per diventare effettive. Potrebbe essere di più se i team partner avessero la propria cache.

Articoli correlati

Sicurezza in Microsoft Power Platform

Autenticazione ai servizi Power Platform

Connessione e autenticazione alle fonti dati

Power Platform Domande frequenti sulla sicurezza