Sicurezza in Microsoft Power Platform

Power Platform consente di creare rapidamente e facilmente soluzioni end-to-end a sviluppatori non professionisti e professionisti allo stesso modo. La sicurezza è fondamentale per queste soluzioni. Power Platform è costruito per fornire una protezione leader del settore.

Le organizzazioni stanno accelerando la transizione al cloud, incorporando tecnologie avanzate nelle operazioni e nel processo decisionale aziendale. Più dipendenti lavorano da remoto. La domanda dei clienti per i servizi online è in aumento. La tradizionale sicurezza delle applicazioni locali non sarà sufficiente. Le organizzazioni che cercano una soluzione di sicurezza cloud nativa, multilivello e di difesa profonda per i propri dati di business intelligence usano Power Platform. Molte agenzie di sicurezza nazionale, istituzioni finanziarie e operatori di assistenza sanitaria affidano a Power Platform le informazioni più sensibili.

Microsoft ha effettuato massicci investimenti nella sicurezza a partire dalla metà degli anni 2000. Oltre 3.500 ingegneri lavorano per affrontare in modo proattivo il panorama delle minacce in continua evoluzione. Microsoft Microsoft la sicurezza inizia dal kernel del BIOS on-chip e si estende fino all'esperienza utente. Oggi, il nostro stack di sicurezza è il più avanzato del settore. Microsoft è ampiamente considerata il leader mondiale nella lotta contro gli attori malintenzionati. Miliardi di computer, trilioni di accessi e zettabyte di dati sono affidati alla protezione di Microsoft.

Power Platform è concepito su queste basi solide. Utilizza lo stesso stack di sicurezza che ha conferito ad Azure il diritto di servire e proteggere i dati più sensibili al mondo e si integra con gli strumenti di protezione e conformità delle informazioni più avanzati di Microsoft 365. Power Platform offre una protezione end-to-end progettata in base alle preoccupazioni più impegnative dei nostri clienti nell'era del cloud:

- Come possiamo controllare chi può connettersi, da dove si connette e come si connette? Come possiamo controllare le connessioni?

- Come vengono archiviati i dati? Come vengono crittografati? Quali controlli abbiamo sui dati?

- Come possiamo controllare e proteggere i dati sensibili? Come possiamo garantire che questi dati non vengano divulgati all'esterno dell'organizzazione?

- Come possiamo controllare chi può fare cosa? Come possiamo reagire rapidamente se rileviamo attività sospette?

Governance

Il Power Platform servizio è regolato dai Microsoft Termini dei servizi online e dall' Microsoft Informativa sulla privacy aziendale. Per la sede di elaborazione dei dati, fare riferimento ai Microsoft Termini dei servizi online e all' Addendum sulla protezione dei dati.

Il Microsoft Trust Center è la risorsa principale per le Power Platform informazioni sulla conformità. Per saperne di più, consulta la pagina Microsoft Offerte di conformità.

Il servizio Power Platform segue il Security Development Lifecycle (SDL). SDL è un insieme di procedure rigorose che supportano la garanzia della sicurezza e i requisiti di conformità. Per ulteriori informazioni, consulta la pagina Microsoft Security Development Lifecycle Practices.

Concetti comuni della sicurezza in Power Platform

Power Platform comprende diversi servizi. Alcuni dei concetti di sicurezza che tratteremo in questa serie si applicano a tutti. Altri concetti sono specifici per i singoli servizi. Laddove i concetti di sicurezza sono diversi, lo indichiamo.

I concetti di sicurezza che sono comuni a tutti i servizi Power Platform sono:

- L'architettura del servizio Power Platform o come le informazioni passano per il sistema

- Autenticazione ai servizi, ovvero come gli utenti accedono ai servizi Power Platform

- Connessione e autenticazione alle origini dati, ovvero come i servizi Connetti alle origini dati e gli utenti ottengono l'accesso ai dati

- Archiviazione dei dati in Power Platform, ovvero come i dati vengono protetti, sia che siano a riposo o in transito tra sistemi e servizi

Architettura dei servizi Power Platform

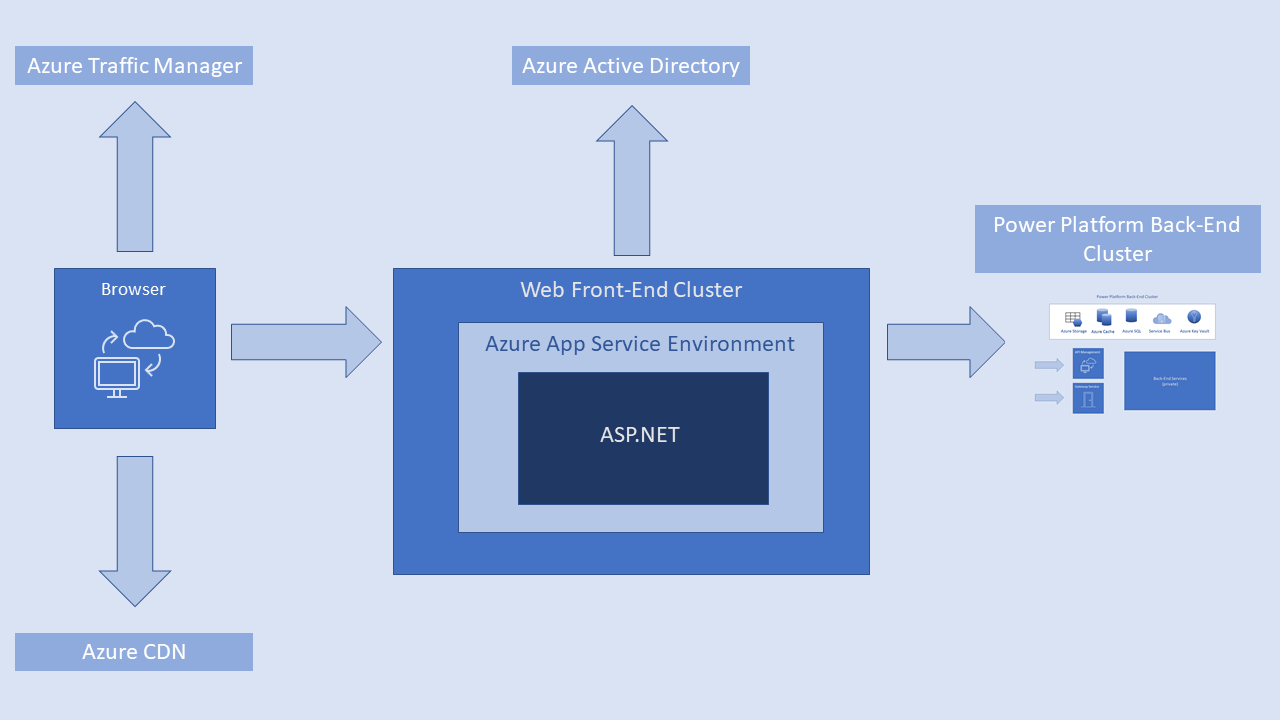

Power Platform i servizi sono basati sulla piattaforma di cloud computing di Azure. Microsoft L'architettura dei servizi Power Platform è composta da quattro componenti:

- Cluster di front-end Web

- Cluster back-end

- Infrastruttura Premium

- Piattaforme per dispositivi mobili

Cluster di front-end Web

Si applica ai servizi Power Platform che visualizzano un'interfaccia utente web. Il cluster Web front-end fornisce la home page dell'applicazione o del servizio al browser dell'utente. Utilizza Microsoft Entra per autenticare i client inizialmente e fornire token per le successive connessioni client al servizio di back-end Power Platform.

Un cluster web front-end è costituito da un sito Web ASP.NET in esecuzione nell'ambiente del servizio app di Azure. Quando un utente visita un servizio o un'applicazione Power Platform, il servizio DNS del client può ottenere il data center più appropriato (in genere il più vicino) da Gestione traffico di Azure. Per altre informazioni, vedi Metodi di routing di Gestione traffico di Azure.

Il cluster web front-end gestisce la sequenza di accesso e autenticazione. Ottiene un token di accesso Microsoft Entra dopo l'autenticazione dell'utente. Il componente ASP.NET analizza il token per determinare a quale organizzazione appartiene l'utente. Il componente quindi consulta il servizio di back-end globale Power Platform per specificare al browser quale cluster di back-end ospita il tenant dell'organizzazione. Le successive interazioni del client si verificano direttamente con il cluster back-end, senza la necessità dell'intermediario front-end web.

Il browser recupera le risorse statiche, ad esempio .js, .css e file di immagine, principalmente da una rete per la distribuzione di contenuti (CDN) di Azure. Le distribuzioni di cluster del governo sovrano sono un'eccezione. Per motivi di conformità, queste distribuzioni omettono la rete CDN di Azure. Al contrario, utilizzano un cluster Web front-end da un'area conforme per ospitare contenuto statico.

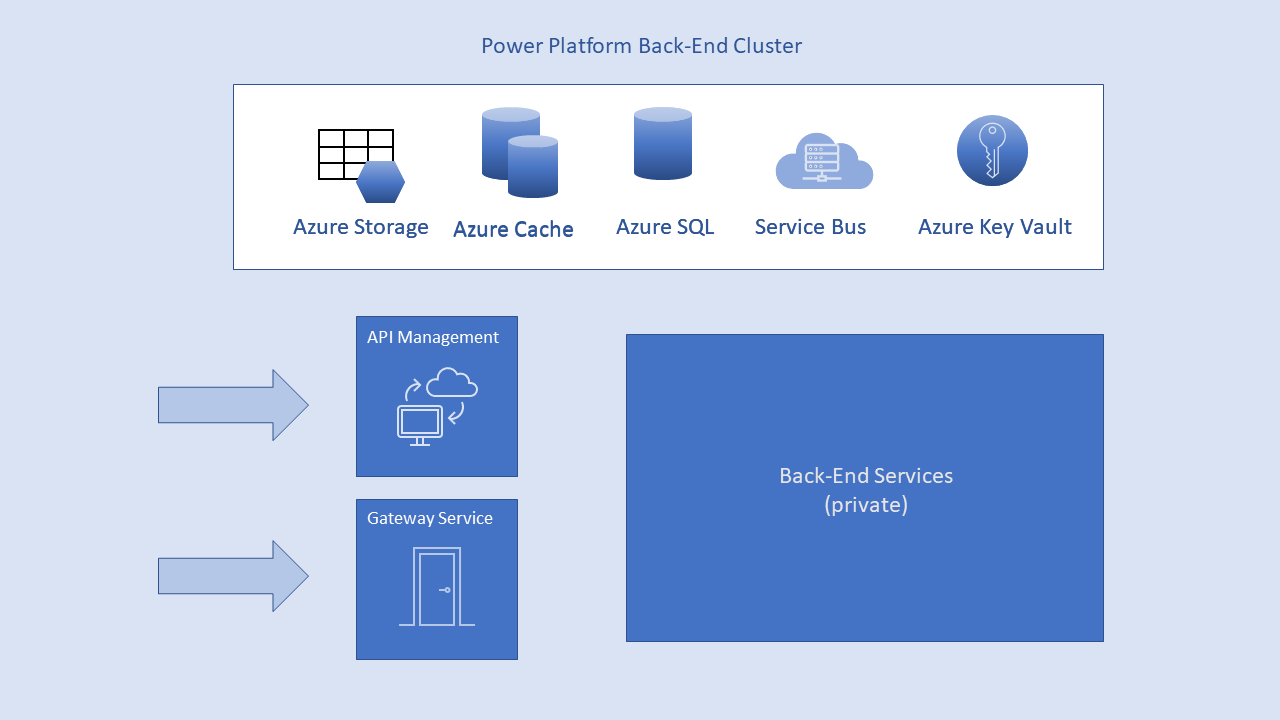

Cluster back-end Power Platform

Il cluster back-end è la spina dorsale di tutte le funzionalità disponibili in un servizio Power Platform. È costituito da endpoint di servizio, servizi di lavoro in background, database, cache e altri componenti.

Il back-end è disponibile nella maggior parte delle aree di Azure e viene distribuito in nuove aree non appena diventano disponibili. Un'area può ospitare più cluster. Questa configurazione consente ai servizi Power Platform il ridimensionamento orizzontale illimitato dopo il raggiungimento dei limiti di ridimensionamento verticale e orizzontale di un singolo cluster.

I cluster back-end sono con stato. Un cluster back-end ospita tutti i dati di tutti i tenant ad esso assegnati. Il cluster che contiene i dati di un tenant specifico viene definito cluster home del tenant. Le informazioni sul cluster home di un utente autenticato vengono fornite dal servizio globale back-end Power Platform al cluster front-end web. Il front-end Web utilizza le informazioni per instradare le richieste al cluster back-end home del tenant.

I metadati e i dati del tenant vengono archiviati entro i limiti del cluster. L'eccezione è la replica dei dati in un cluster back-end secondario che si trova in un'area abbinata nella stessa area geografica di Azure. Il cluster secondario funge da failover in caso di interruzione dell'area ed è passivo in qualsiasi altro momento. I microservizi in esecuzione su macchine diverse nella rete virtuale del cluster offrono anche funzionalità di back-end. Solo due di questi microservizi sono accessibili dalla rete Internet pubblica:

- Servizio gateway

- Gestione API di Azure

Infrastruttura Power Platform Premium

Power Platform Premium fornisce l'accesso a un set ampliato di connettori come servizio a pagamento. Gli autori Power Platform non sono limitati nell'utilizzo di connettori premium, ma gli utenti delle app lo sono. Gli utenti di un'app che include connettori premium devono disporre della licenza corretta per accedere. Il servizio back-end Power Platform determina se un utente ha accesso ai connettori premium.

Piattaforme per dispositivi mobili

Power Platform supporta le applicazioni Android, iOS, e Windows (UWP). Le considerazioni sulla sicurezza per le app per dispositivi mobili rientrano in due categorie:

- Comunicazione del dispositivo

- Applicazione e dati nel dispositivo

Comunicazione del dispositivo

Le app per dispositivi mobili Power Platform utilizzano le stesse sequenze di connessione e autenticazione utilizzate dai browser. Le app Android e iOS aprono una sessione del browser nell'app. Le app di Windows usano un broker per stabilire un canale di comunicazione con i servizi Power Platform per la procedura di accesso.

La tabella seguente mostra il supporto dell'autenticazione basata su certificati per app per dispositivi mobili:

| Supporto CBA | iOS | Android | Finestre |

|---|---|---|---|

| Accedi al servizio | Supportato | Supportato | Non supportato |

| SSRS ADFS in locale (connessione al server SSRS) | Non supportato | Supportato | Non supportato |

| Proxy app SSRS | Supportato | Supportato | Non supportato |

Le app per dispositivi mobili comunicano attivamente con i servizi Power Platform. Le statistiche sull'utilizzo delle app e dati simili vengono trasmessi ai servizi che monitorano l'utilizzo e l'attività. Non sono inclusi i dati del cliente.

Applicazione e dati nel dispositivo

L'app per dispositivi mobili e i dati necessari sono archiviati in modo sicuro sul dispositivo. Microsoft Entra e i token di aggiornamento vengono archiviati utilizzando misure di sicurezza standard del settore.

I dati memorizzati nella cache del dispositivo includono i dati delle app, le impostazioni dell'utente, i dashboard e i report a cui si è avuto accesso nelle sessioni precedenti. La cache è archiviata in una sandbox nella memoria interna. La cache è accessibile solo all'app e può essere crittografata dal sistema operativo.

- iOS: la crittografia è automatica quando l'utente imposta un passcode.

- Android: la crittografia può essere configurata nelle impostazioni.

- Windows: la crittografia è gestita da BitLocker.

Microsoft La crittografia a livello di file di Intune può essere utilizzata per migliorare la crittografia dei dati. Intune è un servizio software che fornisce la gestione di dispositivi mobili e applicazioni. Tutte e tre le piattaforme per dispositivi mobili supportano Intune. Se il servizio Intune è abilitato e configurato, i dati nel dispositivo mobile vengono crittografati e l'app Power Platform non può essere installata in una scheda SD.

Le app Windows supportano anche Protezione delle informazioni di Windows (WIP).

I dati della cache vengono eliminati quando l'utente:

- disinstalla l'app

- esce dal servizio Power Platform

- non riesce ad accedere dopo aver cambiato una password o un token è scaduto

La geolocalizzazione è abilitata o disabilitata esplicitamente dall'utente. Se abilitata, i dati di geolocalizzazione non vengono salvati sul dispositivo e non vengono condivisi con Microsoft.

Le notifiche sono abilitate o disabilitate esplicitamente dall'utente. Se le notifiche sono abilitate, Android e iOS non supportano i requisiti di residenza dei dati geografici.

I servizi Power Platform per dispositivi mobili non accedono ad altre cartelle o file dell'applicazione sul dispositivo.

Alcuni dati di autenticazione basati su token sono disponibili per altre Microsoft app, come Authenticator, per abilitare l'accesso singolo. Questi dati sono gestiti dal Microsoft Entra Authentication Library SDK.

Articoli correlati

Autenticazione ai servizi Power Platform

Connessione e autenticazione alle fonti dati

Archiviazione dei dati in Power Platform

Power Platform Domande frequenti sulla sicurezza

Vedi anche

- Sicurezza in Microsoft Dataverse

- Microsoft Termini dei servizi online

- Microsoft Informativa sulla privacy aziendale

- Addendum sulla protezione dei dati

- Microsoft Pratiche del ciclo di vita dello sviluppo della sicurezza

- Metodo di routing del traffico delle prestazioni per Azure Traffic Manager

- Microsoft Intonazione

- Protezione delle informazioni di Windows (WIP)