Informazioni su gruppi e diritti di accesso in Microsoft Entra ID

Microsoft Entra ID offre diversi modi per gestire l'accesso alle risorse, alle applicazioni e alle attività. Con i gruppi di Microsoft Entra è possibile concedere l'accesso e le autorizzazioni a un gruppo di utenti anziché a ogni singolo utente. La limitazione dell'accesso alle risorse di Microsoft Entra ai soli utenti che ne hanno bisogno è uno dei principi di sicurezza fondamentali di Zero Trust.

Questo articolo offre una panoramica del modo in cui i gruppi e i diritti di accesso possono essere usati insieme per semplificare la gestione degli utenti di Microsoft Entra, applicando al contempo le procedure consigliate per la sicurezza.

Microsoft Entra ID consente di usare i gruppi per gestire l'accesso ad applicazioni, dati e risorse. Le risorse possono essere:

- Parte dell'organizzazione di Microsoft Entra, come le autorizzazioni per la gestione degli oggetti tramite i ruoli in Microsoft Entra ID

- Esterne all'organizzazione, ad esempio per le app software come un servizio (SaaS)

- Servizi di Azure

- Siti di SharePoint

- Risorse locali

Alcuni gruppi non possono essere gestiti nel portale di Azure:

- I gruppi sincronizzati da Active Directory locale possono essere gestiti solo in Active Directory locale.

- Le liste di distribuzione e i gruppi di sicurezza abilitati alla posta elettronica vengono gestiti solo nell'interfaccia di amministrazione di Exchange o nell'interfaccia di amministrazione di Microsoft 365. Per gestire questi gruppi, è necessario accedere all'interfaccia di amministrazione di Exchange o all'interfaccia di amministrazione di Microsoft 365.

Informazioni da conoscere prima di creare un gruppo

Esistono due tipi di gruppo e tre tipi di appartenenza a gruppi. Esaminare le opzioni per trovare la combinazione corretta per lo scenario in uso.

Tipi di gruppo:

Sicurezza: usato per gestire l'accesso di utenti e computer alle risorse condivise.

Ad esempio, è possibile creare un gruppo di sicurezza in modo che tutti i membri del gruppo dispongano dello stesso set di autorizzazioni di sicurezza. I membri di un gruppo di sicurezza possono includere utenti, dispositivi, entità servizio e altri gruppi (noti anche come gruppi annidati), che definiscono criteri di accesso e autorizzazioni. I proprietari di un gruppo di sicurezza possono includere utenti e entità servizio.

Nota

Quando si annida un gruppo di sicurezza esistente a un altro gruppo di sicurezza, solo i membri del gruppo padre avranno accesso alle risorse e alle applicazioni condivise. I membri del gruppo annidati non hanno la stessa appartenenza assegnata ai membri del gruppo padre. Per altre informazioni sulla gestione dei gruppi annidati, vedere Come gestire i gruppi.

Microsoft 365: offre opportunità di collaborazione consentendo ai membri l'accesso a una cassetta postale condivisa, al calendario, ai file, ai siti di SharePoint e altro ancora.

Questa opzione consente anche di concedere l'accesso al gruppo a utenti esterni all'organizzazione. I membri di un gruppo di Microsoft 365 possono includere solo gli utenti. I proprietari di un gruppo di Microsoft 365 possono includere utenti ed entità servizio. Per altre informazioni sui gruppi di Microsoft 365, vedere Gruppi di Microsoft 365.

Tipi di appartenenza:

Gruppi assegnati: consente di aggiungere utenti specifici come membri di un gruppo e di disporre di autorizzazioni univoche.

Gruppo di appartenenza dinamica per gli utenti: consente di usare le regole per gli utenti per aggiungere e rimuovere automaticamente gli utenti come membri. Se gli attributi di un membro cambiano, il sistema esamina le regole per i gruppi di appartenenza dinamica relative alla directory. Il sistema verifica se il membro soddisfa i requisiti delle regole (viene aggiunto) o se non soddisfa più tali requisiti (viene rimosso).

Gruppo di appartenenza dinamica per dispositivi: consente di usare le regole per i dispositivi per aggiungere e rimuovere automaticamente i dispositivi come membri. Se gli attributi di un dispositivo cambiano, il sistema esamina le regole per i gruppi di appartenenza dinamica relative alla directory per verificare se il dispositivo soddisfa i requisiti delle regole (viene aggiunto) o se non soddisfa più tali requisiti (viene rimosso).

Importante

È possibile creare un gruppo dinamico per dispositivi o utenti, ma non per entrambi. Non è possibile creare un gruppo di dispositivi in base agli attributi dei proprietari dei dispositivi. Le regole di appartenenza dei dispositivi possono fare riferimento solo agli attributi dei dispositivi. Per altre informazioni sulla creazione di un gruppo dinamico per utenti e dispositivi, vedere Creare un gruppo dinamico e controllare lo stato.

Cosa sapere prima di aggiungere diritti di accesso a un gruppo

Dopo aver creato un gruppo Microsoft Entra, è necessario concedergli l'accesso appropriato. Ogni applicazione, risorsa e servizio che richiede autorizzazioni di accesso deve essere gestita separatamente perché le autorizzazioni per uno potrebbero non essere uguali a un'altra. Concedere l'accesso usando il principio del privilegio minimo per ridurre il rischio di attacchi o violazioni della sicurezza.

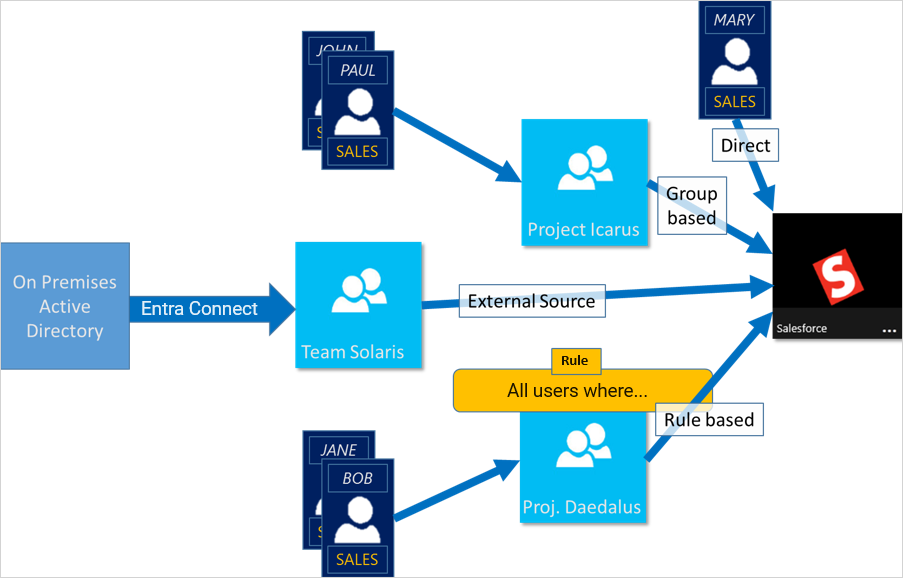

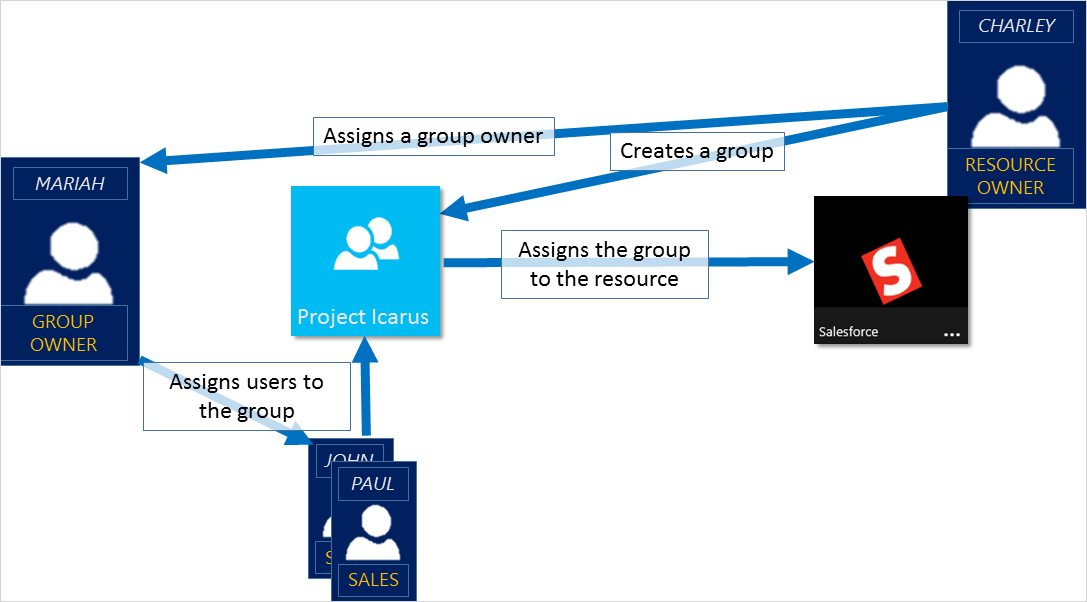

Funzionamento della gestione degli accessi in Microsoft Entra ID

Microsoft Entra ID consente di concedere l'accesso alle risorse dell'organizzazione fornendo i diritti di accesso a un singolo utente oppure a un intero gruppo di Microsoft Entra. L'uso dei gruppi consente al proprietario della risorsa o al proprietario della directory Microsoft Entra, di assegnare un set di autorizzazioni di accesso a tutti i membri del gruppo. Il proprietario della risorsa o della directory può anche concedere diritti di gestione a un utente, ad esempio un responsabile del reparto o un amministratore dell'help desk, consentendogli di aggiungere e rimuovere membri. Per altre informazioni su come gestire i proprietari dei gruppi, consultare l'articolo Gestire i gruppi.

Modi per assegnare i diritti di accesso

Dopo aver creato un gruppo, è necessario decidere come assegnare i diritti di accesso. Esplorare i modi per assegnare i diritti di accesso per determinare il processo migliore a seconda dello scenario.

Assegnazione diretta. Il proprietario della risorsa assegna direttamente l'utente alla risorsa.

Assegnazione di gruppi. Il proprietario della risorsa assegna un gruppo Microsoft Entra alla risorsa, che concede automaticamente a tutti i membri del gruppo l'accesso alla risorsa. L'appartenenza a gruppi viene gestita sia dal proprietario del gruppo che dal proprietario della risorsa, consentendo a entrambi i proprietari di aggiungere o rimuovere i membri dal gruppo. Per altre informazioni sulla gestione dell'appartenenza a gruppi, consultare l'articolo Gestire i gruppi.

Assegnazione basata su regole. Il proprietario della risorsa crea un gruppo e usa una regola per definire quali utenti vengono assegnati a una risorsa specifica. La regola è basata su attributi che vengono assegnati ai singoli utenti. Il proprietario della risorsa gestisce la regola, determinando quali attributi e valori sono necessari per consentire l'accesso alla risorsa. Per altre informazioni, vedere Creare un gruppo dinamico e controllare lo stato.

Assegnazione di un'autorità esterna. L'accesso proviene da un'origine esterna, ad esempio una directory locale o un'app SaaS. In questa situazione il proprietario della risorsa assegna a un gruppo il compito di fornire l'accesso alla risorsa e quindi l'origine esterna gestisce i membri del gruppo.

Gli utenti possono partecipare ai gruppi senza esservi assegnati?

Il proprietario del gruppo, invece di assegnare gli utenti ai gruppi, può consentire loro di trovare i gruppi a cui unirsi. Il proprietario può anche configurare il gruppo in modo che accetti automaticamente tutti gli utenti che vengono aggiunti o in modo che richieda l'approvazione.

Dopo che un utente ha richiesto di essere aggiunto a un gruppo, la richiesta viene inoltrata al proprietario del gruppo. Se necessario, il proprietario può approvare la richiesta e l'utente riceve una notifica relativa all'appartenenza al gruppo. In caso ci siano più proprietari e uno di essi non approvi, l'utente riceve una notifica, ma non viene aggiunto al gruppo. Per altre informazioni e istruzioni su come consentire agli utenti di richiedere di essere aggiunti ai gruppi, vedere Configurare Microsoft Entra ID in modo che gli utenti possano richiedere di essere aggiunti ai gruppi.

Procedure consigliate per la gestione dei gruppi nel cloud

Di seguito sono riportate le procedure consigliate per la gestione dei gruppi nel cloud:

- Abilitare la gestione dei gruppi di Self-Service: Consentire agli utenti di creare e gestire i propri gruppi di Microsoft 365 (M365). Ciò consente ai team di organizzarsi riducendo al contempo il carico amministrativo per l'IT. Applicare criteri di denominazione dei gruppi per bloccare l'uso di parole limitate e garantire la coerenza. Impedire ai gruppi inattivi di rimanere inattivi abilitando i criteri di scadenza dei gruppi. In questo modo vengono eliminati automaticamente i gruppi inutilizzati dopo un periodo specificato, a meno che non venga rinnovato da un proprietario del gruppo. Per altre informazioni, vedere Configurare la gestione dei gruppi self-service in Microsoft Entra ID

- Sfruttare le etichette di riservatezza: Usare le etichette di riservatezza per classificare e gestire i gruppi M365 in base alle esigenze di sicurezza e conformità. In questo modo vengono forniti controlli di accesso con granularità fine e si garantisce che le risorse sensibili siano protette. Per altre informazioni, vedere Assegnare etichette di riservatezza ai gruppi di Microsoft 365 in Microsoft Entra ID

- Automatizzare l'appartenenza ai gruppi dinamici: Implementare regole di appartenenza dinamica per aggiungere o rimuovere automaticamente utenti e dispositivi da gruppi in base a attributi come reparto, posizione o posizione. Ciò riduce al minimo gli aggiornamenti manuali e riduce il rischio di un accesso persistente. Questa funzionalità si applica ai gruppi M365 e ai gruppi di sicurezza.

- condurre verifiche di accesso periodiche: usare le funzionalità di Entra Identity Governance per pianificare verifiche di accesso regolari. In questo modo, l'appartenenza ai gruppi assegnati rimane accurata e pertinente nel tempo. Per altre informazioni, vedere Creare o aggiornare un gruppo di appartenenze dinamiche in Microsoft Entra ID

-

Gestire l'appartenenza ai pacchetti di accesso: Creare pacchetti di accesso con Entra Identity Governance per semplificare la gestione di più appartenenze ai gruppi. I pacchetti di accesso possono:

- Includere flussi di lavoro di approvazione per i membri

- Definire i criteri per la scadenza dell'accesso

- Fornire un modo centralizzato per concedere, esaminare e revocare l'accesso tra gruppi e applicazioni. Per ulteriori informazioni, vedere Creare un pacchetto di accesso nella gestione delle autorizzazioni

- Assegnare più proprietari di gruppi: Assegnare almeno due proprietari a un gruppo per garantire la continuità e ridurre le dipendenze da un singolo utente. Per altre informazioni, vedere Gestire i gruppi di Microsoft Entra e l'appartenenza ai gruppi

- Usare licenze basate su gruppi: Le licenze basate su gruppi semplificano il provisioning degli utenti e garantiscono assegnazioni di licenze coerenti. È anche possibile usare gruppi di appartenenze dinamici per gestire automaticamente le licenze per gli utenti che soddisfano criteri specifici. Per altre informazioni, vedere Cosa sono le licenze basate sui gruppi in Microsoft Entra ID?

- Imponi controlli degli accessi in base al ruolo: Assegnare ruoli (ad esempio Amministratore gruppo) per controllare chi può gestire i gruppi. Il controllo degli accessi in base al ruolo riduce il rischio di uso improprio dei privilegi e semplifica la gestione dei gruppi. Per altre informazioni, vedere Panoramica del controllo degli accessi in base al ruolo in Microsoft Entra ID

Passaggi successivi

- Creare e gestire i gruppi e l'appartenenza a gruppi di Microsoft Entra

- Informazioni sulle licenze basate su gruppi in Microsoft Entra ID

- Gestire l'accesso alle app SaaS con i gruppi

- Gestire le regole per i gruppi di appartenenza dinamica

- Informazioni su Privileged Identity Management (PIM) per i ruoli di Microsoft Entra