Concetti fondamentali della gestione delle identità e degli accessi (IAM)

Questo articolo fornisce concetti e terminologia fondamentali per comprendere la gestione delle identità e degli accessi (IAM).

Che cos'è un sistema di gestione delle identità e degli accessi (IAM)?

La gestione delle identità e degli accessi garantisce che le persone, i computer e i componenti software giusti ottengano l'accesso alle risorse corrette al momento giusto. Per prima cosa, la persona, il computer o il componente software dimostrano di essere chi o cosa dicono di essere. Poi, alla persona, al computer o al componente software viene consentito o negato l'accesso o l'utilizzo di determinate risorse.

Ecco alcuni concetti fondamentali che consentono di comprendere la gestione delle identità e degli accessi:

Identità

Un'identità digitale è una raccolta di identificatori o attributi univoci che rappresentano un componente umano, software, un computer, un asset o una risorsa in un sistema informatico. Un identificatore può essere:

- l'indirizzo email;

- le credenziali di accesso (nome utente/password);

- il numero di conto bancario;

- l'ID rilasciato dal governo;

- l'indirizzo MAC o l'indirizzo IP.

Le identità vengono utilizzate per autenticare e autorizzare l'accesso alle risorse, comunicare con altre persone, effettuare transazioni e per altri scopi.

A livello generale, esistono tre tipi di identità:

- le identità umane, che rappresentano persone come dipendenti (lavoratori interni e lavoratori front-line) e utenti esterni (clienti, consulenti, fornitori e partner);

- le identità dei carichi di lavoro, che rappresentano carichi di lavoro software, ad esempio un'applicazione, un servizio, uno script o un contenitore;

- le identità del dispositivo, che rappresentano dispositivi come computer desktop, cellulari, sensori IoT e dispositivi gestiti IoT. Le identità del dispositivo si distinguono da quelle umane.

Autenticazione

L'autenticazione è il processo di richiesta di credenziali a una persona, a un componente software o a un dispositivo hardware per verificarne l'identità o provare che sono chi o cosa affermano di essere. L'autenticazione richiede in genere l'uso delle credenziali, ad esempio nome utente e password, impronte digitali, certificati o passcode monouso. In lingua inglese, il termine autenticazione viene talvolta abbreviato in AuthN.

L'autenticazione a più fattori (MFA) è una misura di sicurezza che richiede agli utenti di fornire più elementi di prova per verificare la propria identità, ad esempio:

- qualcosa che sanno, come una password;

- qualcosa che hanno, come un badge o un token di sicurezza;

- qualcosa che sono, come l'identificazione biometrica tramite impronta digitale o la scansione del Viso.

Single Sign-On (SSO) consente agli utenti di autenticare la propria identità una sola volta e quindi autenticarsi automaticamente quando si accede a varie risorse che si basano sulla stessa identità. Dopo l'autenticazione, il sistema IAM funge da origine della verità dell'identità per le altre risorse disponibili per l'utente. Rimuove la necessità di accedere a più sistemi di destinazione separati.

Autorizzazione

L'autorizzazione verifica che l'utente, il computer o il componente software abbia accesso a determinate risorse. In lingua inglese, il termine autorizzazione viene talvolta abbreviato in AuthZ.

Autenticazione e autorizzazione

I termini autenticazione e autorizzazione vengono talvolta usati in modo intercambiabile, perché spesso sembrano un'unica esperienza per gli utenti. Sono in realtà due processi separati:

- L'autenticazione dimostra l'identità di un utente, di un computer o di un componente software.

- L'autorizzazione concede o nega l'accesso a determinate risorse all'utente, al computer o al componente software.

Ecco una rapida panoramica dell'autenticazione e dell'autorizzazione:

| Autenticazione | Autorizzazione |

|---|---|

| Può essere considerato un gatekeeper, che consente l'accesso solo alle entità che forniscono credenziali valide. | Può essere considerato come una guardia, che assicura che solo le entità con le autorizzazioni adeguate possano accedere a determinate aree. |

| Verifica se un utente, un computer o un software è chi o cosa dichiara di essere. | Determina se l'utente, il computer o il software è autorizzato ad accedere a una determinata risorsa. |

| Sfida l'utente, la macchina o il software a fornire credenziali verificabili (ad esempio, password, identificatori biometrici o certificati). | Determina il livello di accesso di un utente, un computer o un software. |

| Operazione eseguita prima dell'autorizzazione. | Operazione eseguita dopo una corretta autenticazione. |

| Le informazioni vengono trasferite in un token ID. | Le informazioni vengono trasferite in un token di accesso. |

| Spesso utilizza i protocolli OpenID Connect (OIDC) (basati sul protocollo OAuth 2.0) o SAML. | Spesso usa il protocollo OAuth 2.0. |

Per informazioni più dettagliate, leggere Autenticazione rispetto ad autorizzazione.

Esempio

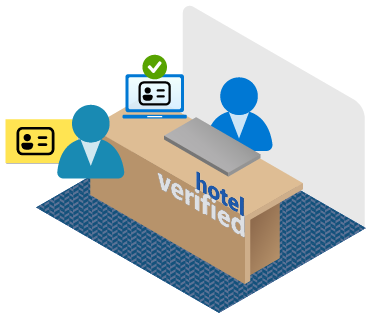

Si supponga di voler trascorrere la notte in un hotel. Si può pensare all'autenticazione e all'autorizzazione come al sistema di sicurezza di un hotel. Gli utenti sono le persone che vogliono soggiornare nell'hotel, le risorse sono le stanze o le aree che le persone vogliono usare. Il personale dell'hotel è un altro tipo di utente.

Quando si soggiorna in hotel, ci si reca prima alla reception per iniziare il "processo di autenticazione". Si mostrano un documento d'identità e una carta di credito e l'addetto alla reception confronta il tuo documento d'identità con la prenotazione online. Dopo aver verificato l'identità, l'addetto alla reception concede il permesso di accedere alla stanza assegnata. Viene consegnata una chiave magnetica e si può andare in camera.

Le porte delle camere e delle altre aree dell'hotel sono dotate di sensori per le chiavi magnetiche. Passare la chiave magnetica davanti al sensore è il “processo di autorizzazione”. La chiave magnetica consente di aprire solo le porte delle stanze a cui si è autorizzati ad accedere, come la camera e la palestra dell'hotel. Strisciando la chiave magnetica per entrare in una qualsiasi altra camera dell'hotel, l'accesso sarà negato.

Le singole autorizzazioni, ad esempio l'accesso alla sala esercizi e a una stanza guest specifica, vengono raccolte in ruoli che possono essere concessi ai singoli utenti. Quando si alloggia in hotel, si ottiene il ruolo di cliente. Il personale addetto al servizio in camera avrà il ruolo di Addetto al servizio in camera. Questo ruolo consente l'accesso a tutte le camere degli ospiti dell'hotel (ma solo tra le 11:00 e le 16:00), alla lavanderia e agli armadietti di ogni piano.

Provider di identità

Un provider di identità crea, aggiorna e gestisce le informazioni sulle identità fornendo al contempo servizi di autenticazione, autorizzazione e controllo.

Con l'autenticazione moderna, tutti i servizi, inclusi tutti i servizi di autenticazione, vengono forniti da un provider di identità centrale. Le informazioni usate per autenticare l'utente nel server vengono archiviate e gestite centralmente dal provider di identità.

Con un provider di identità centrale, le organizzazioni possono definire criteri di autenticazione e autorizzazione, monitorare il comportamento degli utenti, identificare attività sospette e ridurre gli attacchi dannosi.

Microsoft Entra è un esempio di un provider di identità basato sul cloud. Altri esempi sono X, Google, Amazon, LinkedIn e GitHub.

Passaggi successivi

- Leggere Introduzione alla gestione delle identità e degli accessi per altre informazioni.

- Informazioni sull'accesso Single Sign-On.

- Informazioni sull'autenticazione a più fattori.