Creare una verifica di accesso di risorse di Azure e ruoli Microsoft Entra in PIM

La necessità di accedere ai ruoli con privilegi delle risorse di Azure e di Microsoft Entra da parte degli utenti cambia nel tempo. Per ridurre il rischio associato ad assegnazioni di ruolo obsolete, è consigliabile verificare regolarmente l'accesso. È possibile usare Microsoft Entra Privileged Identity Management (PIM) per creare verifiche di accesso per l'accesso con privilegi ai ruoli delle risorse di Azure e di Microsoft Entra. È anche possibile configurare verifiche di accesso ricorrenti che vengono eseguite automaticamente. Questo articolo illustra come creare una o più verifiche di accesso.

Prerequisiti

Per usare Privileged Identity Management occorrono le licenze. Per altre informazioni sulle licenze, vedere Nozioni fondamentali sulla gestione delle licenze di Microsoft Entra ID Governance.

Per altre informazioni sulle licenze per PIM, vedere Requisiti di licenza per l'uso di Privileged Identity Management.

Per creare verifiche di accesso per le risorse di Azure è necessario essere assegnati al ruolo Proprietario o Amministratore accesso utenti per le risorse di Azure. Per creare verifiche di accesso per i ruoli di Microsoft Entra, è necessario avere almeno il ruolo di amministratore del ruolo con privilegi.

L'uso delle verifiche di accesso per le entità servizio richiede un piano ID dei carichi di lavoro di Microsoft Entra Premium oltre a una licenza microsoft Entra ID P2 o Microsoft Entra ID Governance.

- Licenze di Identità dei carichi di lavoro Premium: È possibile visualizzare e acquisire le licenze nel pannello Identità dei carichi di lavoro dell'interfaccia di amministrazione di Microsoft Entra.

Nota

Le verifiche di accesso acquisiscono uno snapshot dell'accesso all'inizio di ogni istanza di verifica. Tutte le modifiche apportate durante il processo di verifica verranno riflesse nel ciclo di verifica successivo. In pratica, all'inizio di ogni nuova ricorrenza, vengono recuperati i dati pertinenti relativi agli utenti, alle risorse in fase di verifica e ai rispettivi revisori.

Creare verifiche di accesso

Effettua il accesso all'interfaccia di amministrazione di Microsoft Entra come utente assegnato a uno dei ruoli predefiniti.

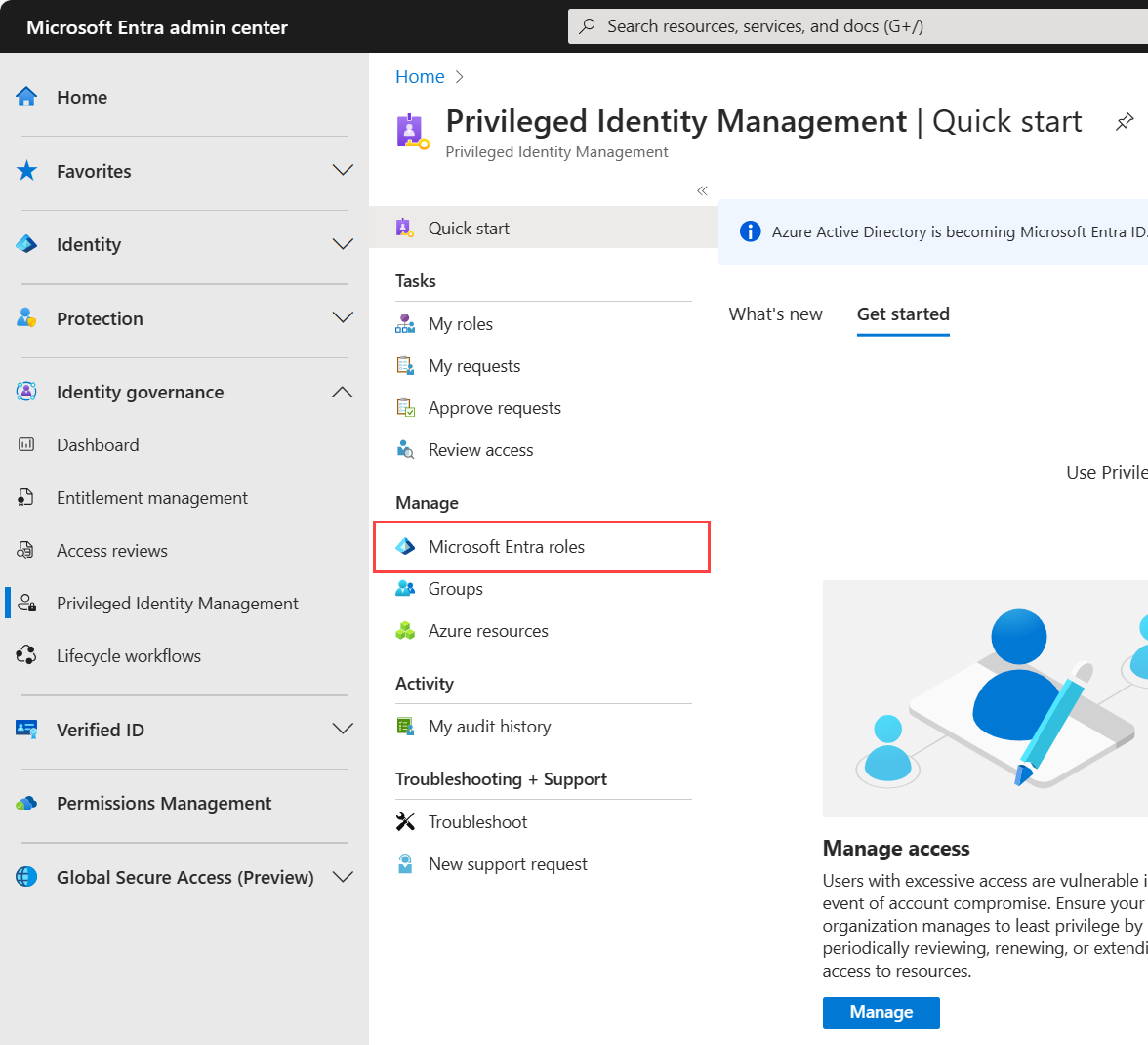

Passare a Identity Governance>Privileged Identity Management.

Per i ruoli di Microsoft Entra selezionare Ruoli di Microsoft Entra. Per le risorse di Azure selezionare Risorse di Azure

Per i ruoli di Microsoft Entra selezionare di nuovo ruoli di Microsoft Entra in Gestisci. Per le risorse di Azure selezionare la sottoscrizione che si vuole gestire.

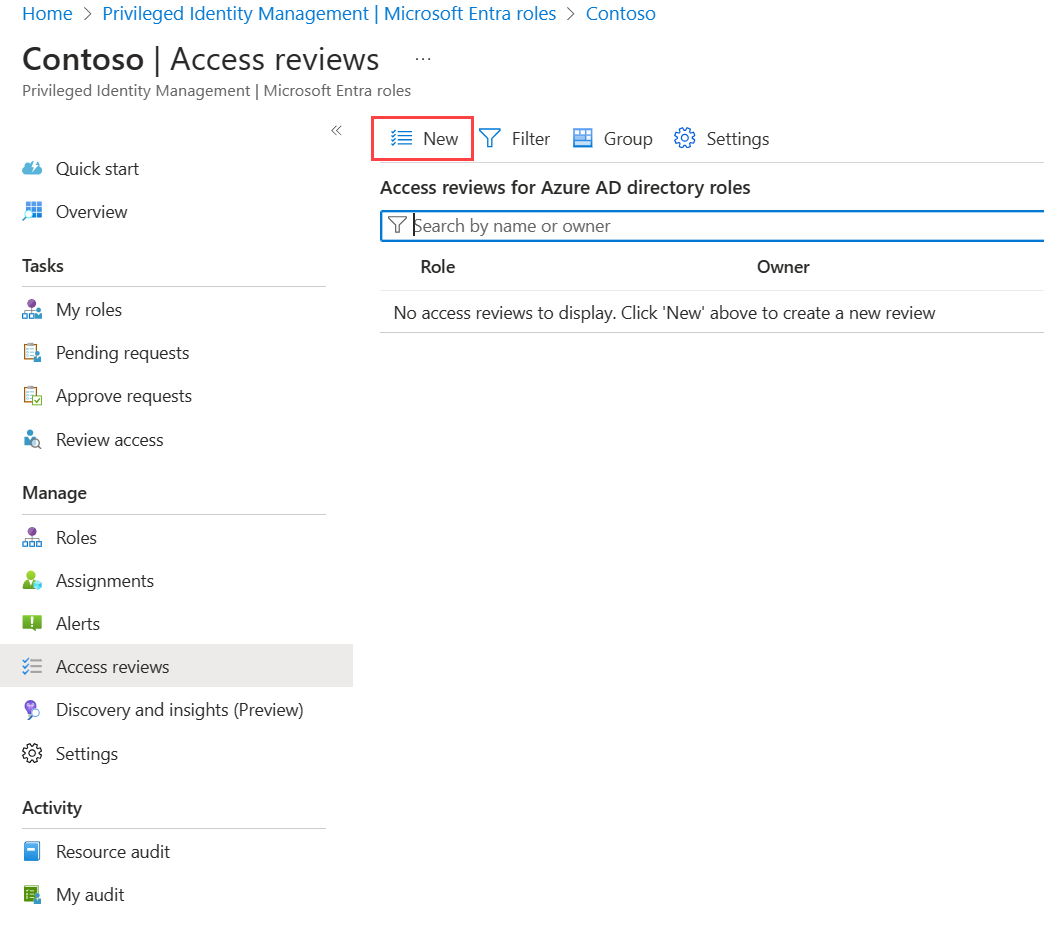

In Gestisci selezionare Verifiche di accesso e quindi selezionare Nuova per creare una nuova verifica di accesso.

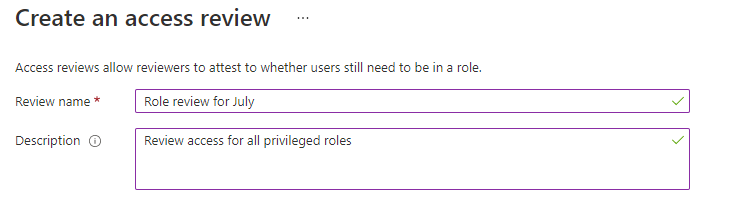

Assegnare un nome alla verifica di accesso. Facoltativamente è possibile assegnare una descrizione alla verifica. Il nome e la descrizione vengono visualizzati dai revisori.

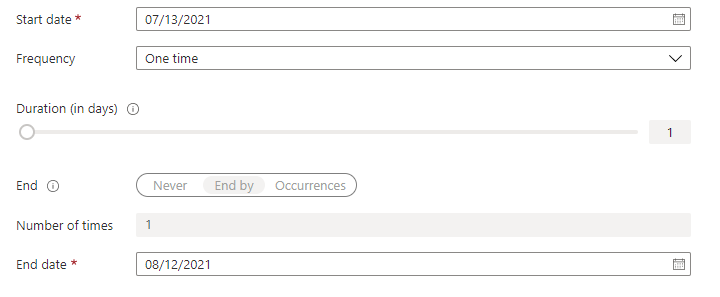

Impostare un valore per Data di inizio. Per impostazione predefinita, viene eseguita una sola volta una verifica di accesso. Inizia in fase di creazione e termina in un mese. È possibile cambiare le date di inizio e di fine per iniziare la verifica di accesso in futuro e impostare la durata sul numero di giorni desiderato.

Per rendere ricorrente la verifica di accesso, modificare l'impostazione Frequenza da Singola a Settimanale, Mensile, Trimestrale o Annuale o Semestrale. Usare la durata dispositivo di scorrimento o casella di testo per specificare la durata della revisione. La durata massima che è possibile impostare per una verifica mensile, ad esempio, è di 27 giorni, per evitare la sovrapposizione delle verifiche.

Usare l'impostazione Fine per specificare come terminare la serie di verifiche di accesso ricorrenti. La serie può terminare in tre modi: continuare senza interruzioni avviando revisioni illimitate, fino a una data specifica oppure dopo il completamento di un numero definito di occorrenze. L'utente o un altro amministratore che può gestire le revisioni può arrestare la serie dopo la creazione modificando la data in Impostazioni, in modo che termini in tale data.

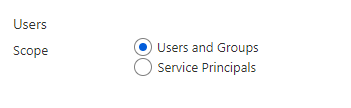

Nella sezione Ambito utenti selezionare l'ambito della revisione. Per i ruoli di Microsoft Entra, la prima opzione di ambito è Utenti e gruppi. In questa selezione sono inclusi gli utenti direttamente assegnati e gruppi assegnabili a ruoli. Per ruoli delle risorse di Azure, il primo ambito è Utenti. Quando si usa questa selezione, i gruppi assegnati ai ruoli delle risorse di Azure vengono espansi in modo che nella verifica compaiano le assegnazioni utente transitive. È anche possibile selezionare Entità servizio per esaminare gli account del computer con accesso diretto alla risorsa di Azure o al ruolo Microsoft Entra.

In alternativa, è possibile creare verifiche di accesso solo per gli utenti inattivi. Nella sezione Ambito utenti impostare gli utenti inattivi (a livello di tenant) solo su true. Se l'interruttore è impostato su true, l'ambito della revisione è incentrato solo sugli utenti inattivi. Specificare quindi Giorni inattivi. È possibile specificare fino a 730 giorni (due anni). Gli utenti inattivi per il numero specificato di giorni sono gli unici utenti della revisione.

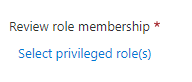

In Rivedi l'appartenenza ai ruoli selezionare la risorsa di Azure con privilegi o i ruoli di Microsoft Entra da esaminare.

Nota

Se si seleziona più di un ruolo, vengono create più verifiche di accesso. Se ad esempio si selezionano cinque ruoli, vengono create cinque verifiche di accesso separate.

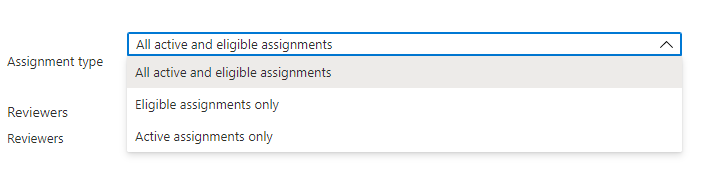

In Tipo di assegnazione definire l'ambito della verifica in base al modo in cui l'entità è stata assegnata al ruolo. Scegliere assegnazioni idonee solo per esaminare le assegnazioni idonee (indipendentemente dallo stato di attivazione quando viene creata la verifica) o le assegnazioni attive solo per esaminare le assegnazioni attive. Scegliere tutte le assegnazioni attive e idonee per esaminare tutte le assegnazioni indipendentemente dal tipo.

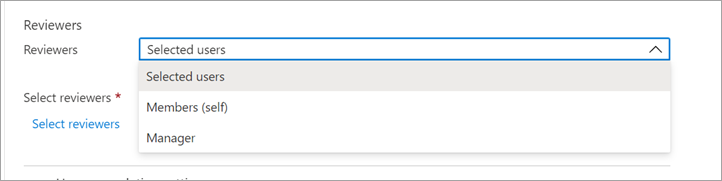

Nella sezione Revisori selezionare una o più persone per la verifica di tutti gli utenti. In alternativa è possibile fare in modo che i membri verifichino il proprio accesso.

- Utenti selezionati: usare questa opzione per designare un utente specifico per il completamento della verifica. Questa opzione è disponibile indipendentemente dall'ambito della revisione e i revisori selezionati possono esaminare utenti, gruppi ed entità servizio.

- Membri (autonomo): usare questa opzione per fare in modo che gli utenti verifichino le proprie assegnazioni di ruolo. Questa opzione è disponibile solo se l'ambito della revisione è Utenti e gruppi o Utenti. Per ruoli di Microsoft Entra, i gruppi assegnabili ai ruoli non sono inclusi nella revisione quando si seleziona questa opzione.

- Manager: usare questa opzione per fare in modo che il manager dell'utente ne verifichi l'assegnazione di ruolo. Questa opzione è disponibile solo se l'ambito della revisione è Utenti e gruppi o Utenti. Quando si seleziona Manager, è anche possibile specificare un revisore di fallback. Ai revisori di fallback viene chiesto di eseguire una verifica su un utente quando l'utente non ha un manager specificato nella directory. Per ruoli di Microsoft Entra, i gruppi con assegnazione di ruolo vengono esaminati dal revisore di fallback se ne è selezionato uno.

Impostazioni al completamento

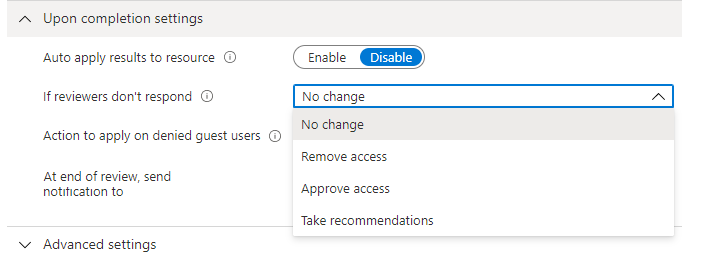

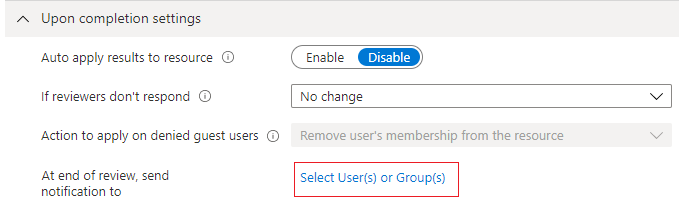

Per specificare cosa succede dopo il completamento di una verifica, espandere la sezione Impostazioni al completamento.

Se si vuole rimuovere automaticamente l'accesso per gli utenti rifiutati, impostare l'opzione Applica automaticamente i risultati alla risorsa su Abilita. Per applicare manualmente i risultati al termine della verifica, impostare l'opzione su Disabilita.

Usare l'elenco Se il revisore non risponde per specificare cosa succede agli utenti che non vengono valutati dal revisore entro il periodo di revisione. Questa impostazione non influisce sugli utenti che sono già stati esaminati.

- Nessuna modifica: non viene apportata alcuna modifica all'accesso dell'utente

- Rimuovi accesso: l'accesso dell'utente viene rimosso

- Approva accesso: l'accesso dell'utente viene approvato

- Accetta i consigli: vengono applicati i consigli del sistema per rifiutare o approvare l'accesso continuo dell'utente

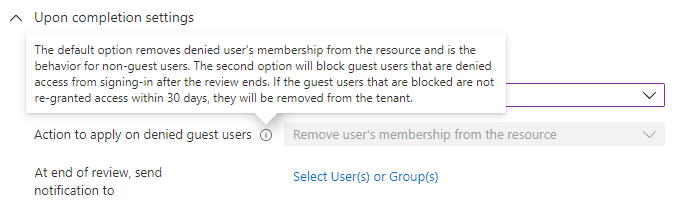

Usare l'azione per applicare l'elenco utenti guest negati per specificare cosa accade per gli utenti guest negati. Questa impostazione non è modificabile per Microsoft Entra ID e le revisioni dei ruoli delle risorse di Azure, in questo momento; gli utenti guest, come tutti gli utenti, perdono sempre l'accesso alla risorsa se negato.

È possibile inviare notifiche ad altri utenti o gruppi per ricevere gli aggiornamenti di completamento della revisione. Questa funzionalità consente agli stakeholder diversi dall'autore della verifica di restare aggiornati sullo stato di avanzamento della verifica. Per usare questa funzionalità, selezionare Selezionare utenti o gruppi e aggiungere utenti o gruppi che si desidera ricevere notifiche sullo stato di completamento.

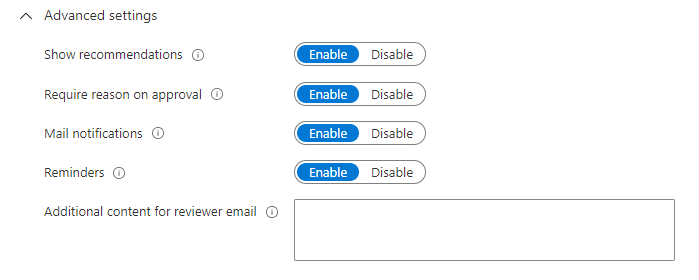

Impostazioni avanzate

Per configurare altre impostazioni, espandere la sezione impostazioni avanzate.

Impostare Mostra i consigli su Abilita per mostrare ai revisori i consigli del sistema basati sulle informazioni di accesso dell'utente. Le raccomandazioni sono basate su un periodo di intervallo di 30 giorni. Gli utenti che hanno eseguito l'accesso negli ultimi 30 giorni vengono visualizzati con l'approvazione consigliata dell'accesso, mentre gli utenti che non hanno eseguito l'accesso vengono visualizzati con la negazione consigliata dell'accesso. Il fatto che questi accessi siano stati o meno interattivi è irrilevante. Insieme al consiglio viene visualizzato anche l'ultimo accesso dell'utente.

Impostare Richiedi il motivo all'approvazione su Abilita per richiedere al revisore di specificare un motivo per l'approvazione.

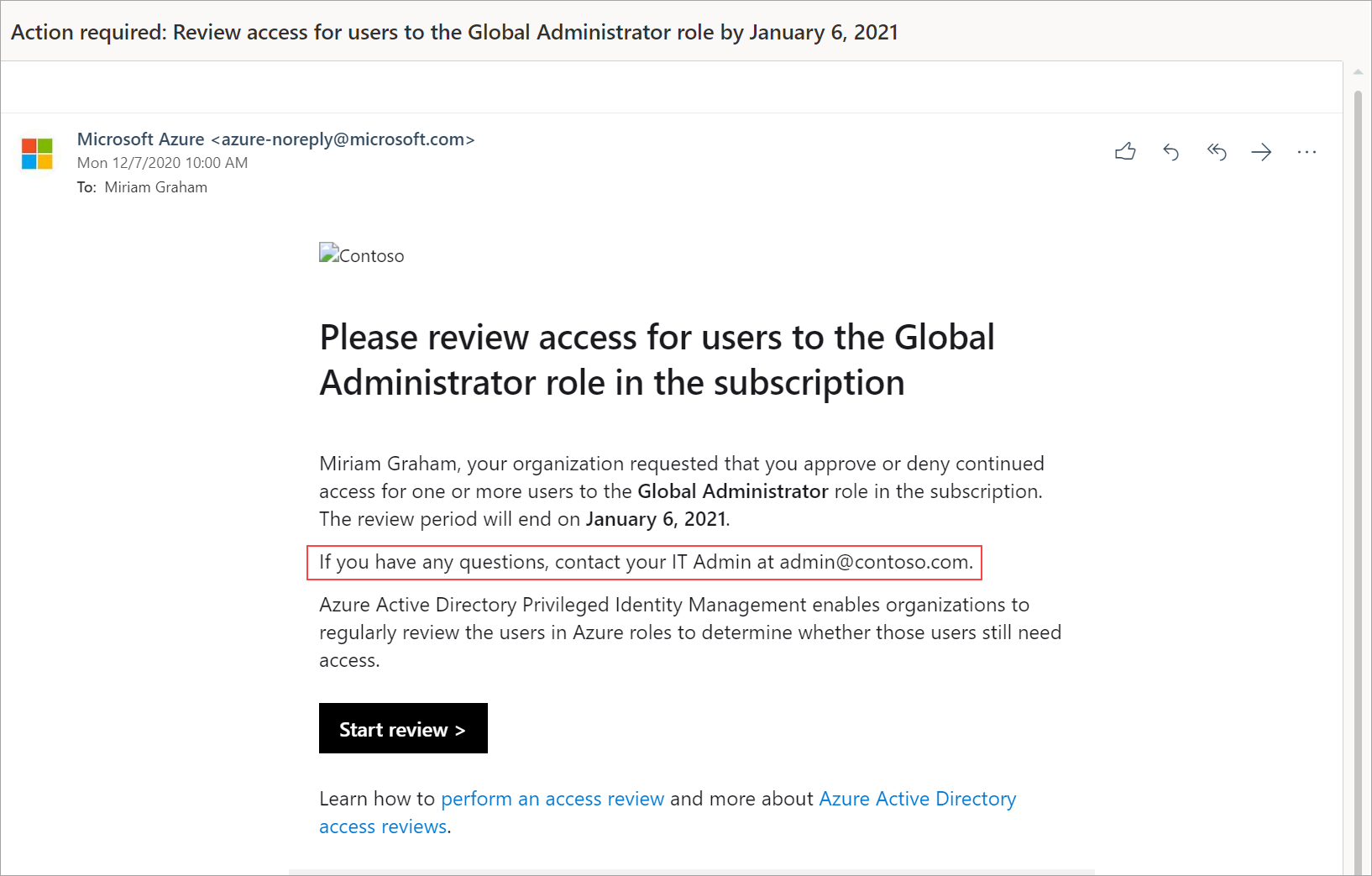

Impostare Notifiche tramite posta elettronica su Abilita per fare in modo che Microsoft Entra ID invii notifiche tramite posta elettronica ai revisori all'avvio di una verifica di accesso e agli amministratori al completamento di una verifica.

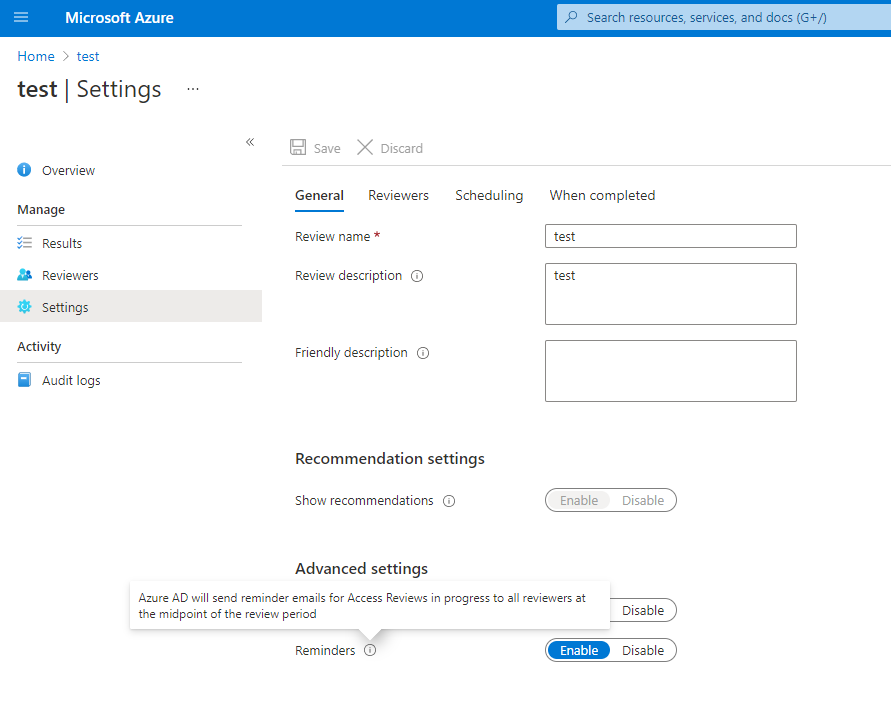

Impostare Promemoria su Abilitare per fare in modo che Microsoft Entra ID invii promemoria delle verifiche di accesso in corso ai revisori che non hanno completato la revisione.

Il contenuto del messaggio di posta elettronica inviato ai revisori viene generato automaticamente in base ai dettagli della revisione, ad esempio il nome della recensione, il nome della risorsa, la data di scadenza e così via. Se hai bisogno di un modo per comunicare informazioni aggiuntive, come ulteriori istruzioni o informazioni di contatto, puoi specificare questi dettagli nella sezione Contenuto aggiuntivo per email del revisore, che sono inclusi nei messaggi di invito e promemoria inviati ai revisori assegnati. La sezione evidenziata è la posizione in cui vengono visualizzate queste informazioni.

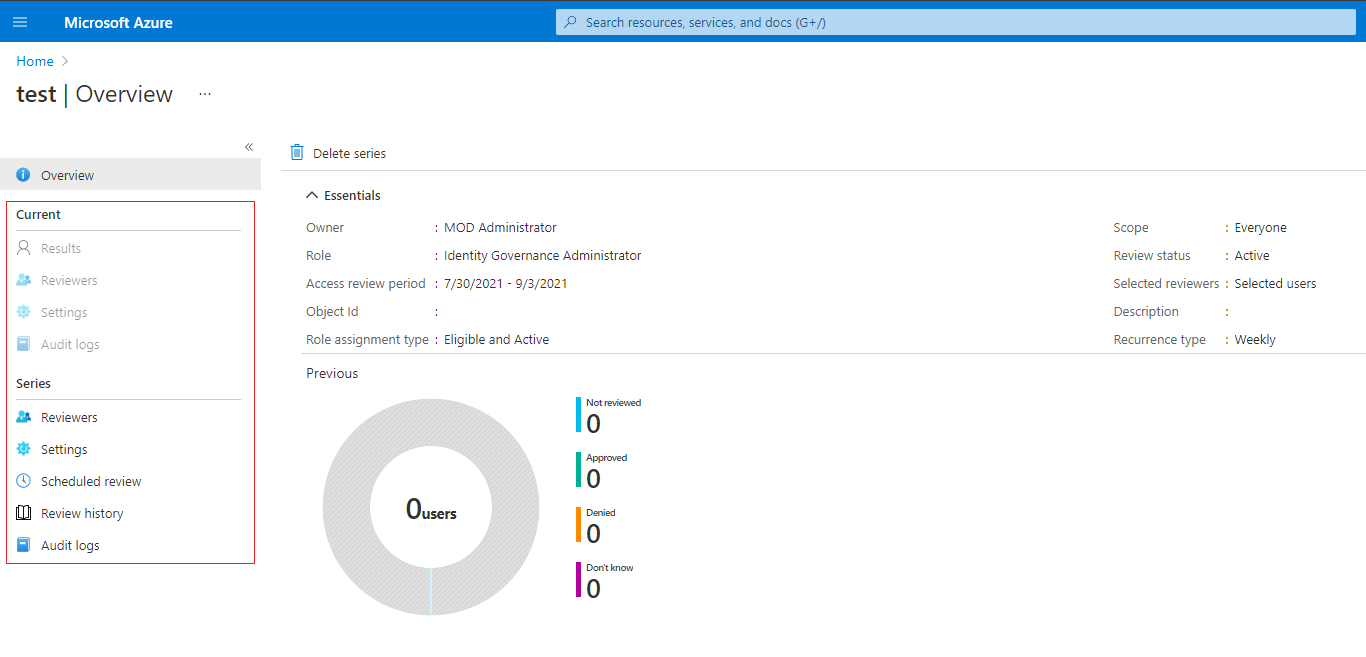

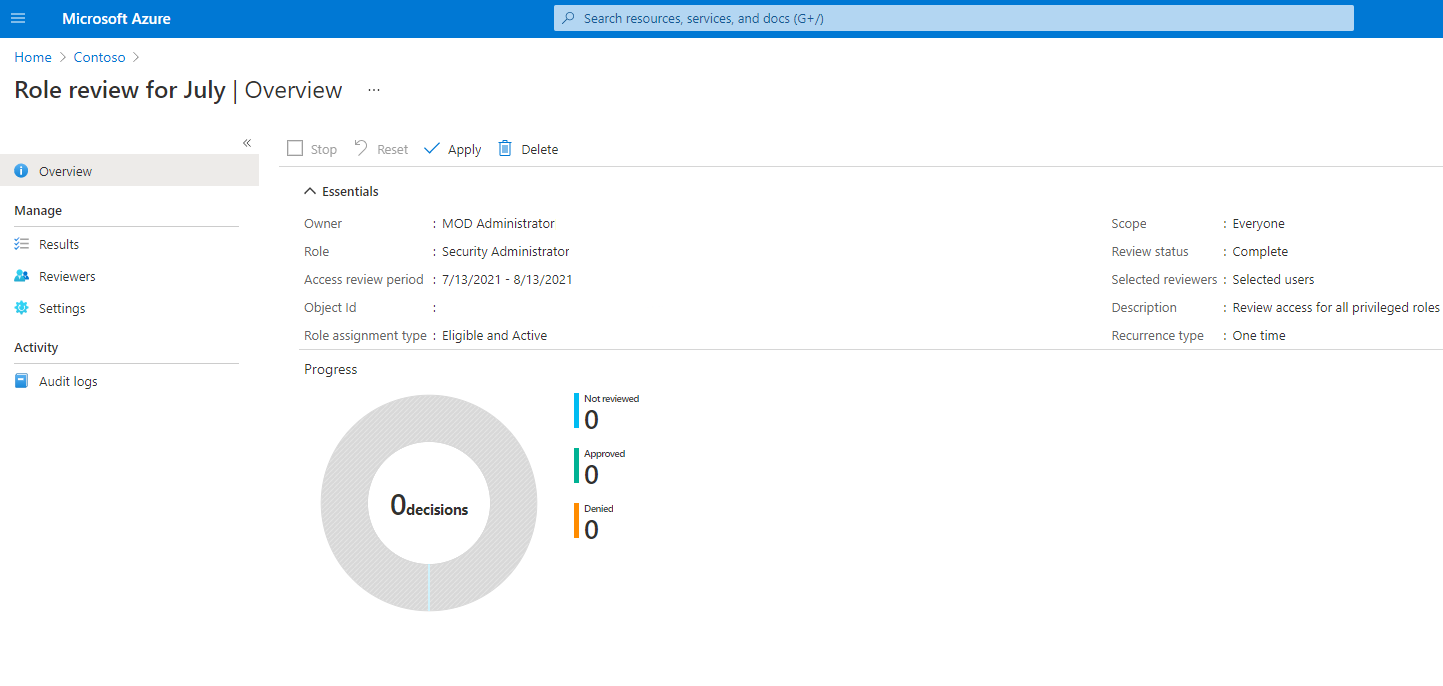

Gestire la verifica di accesso

È possibile tenere traccia dello stato di avanzamento man mano che i revisori completano le revisioni nella pagina Panoramica della verifica di accesso. Nessun diritto di accesso viene modificato nella directory fino al completamento della verifica.

Dopo la verifica di accesso, seguire i passaggi descritti in Completare una verifica di accesso delle risorse di Azure e dei ruoli di Microsoft Entra per visualizzare e applicare i risultati.

Se si gestisce una serie di verifiche di accesso, passare alla sezione delle revisioni di accesso, trovare le occorrenze future nelle revisioni programmate e modificare la data di fine o aggiungere/rimuovere revisori di conseguenza.

In base alle selezioni in Al termine delle impostazioni, l'applicazione automatica verrà eseguita dopo la data di fine della revisione o quando si arresta manualmente la revisione. Lo stato della revisione cambia da Completato attraverso stati intermedi, ad esempio Applicazione di e infine allo stato Applicato. È consigliabile che vengano visualizzati utenti negati, se presenti, rimossi dai ruoli in pochi minuti.

Impatto dei gruppi assegnati ai ruoli di Microsoft Entra e ai ruoli delle risorse di Azure nelle verifiche di accesso

• Per i ruoli di Microsoft Entra, i gruppi assegnabili a ruoli possono essere assegnati al ruolo usando gruppi assegnabili a ruoli. Quando viene creata una revisione in un ruolo Microsoft Entra con gruppi assegnabili a ruoli assegnati, il nome del gruppo viene visualizzato nella verifica senza espandere l'appartenenza al gruppo. Il revisore può approvare o negare l'accesso dell'intero gruppo al ruolo. I gruppi negati perdono l'assegnazione al ruolo quando vengono applicati i risultati della revisione.

• Per i ruoli delle risorse di Azure, qualsiasi gruppo di sicurezza può essere assegnato al ruolo. Quando viene creata una revisione su un ruolo di risorsa di Azure con un gruppo di sicurezza assegnato, i revisori dei ruoli possono visualizzare una panoramica completa dei membri del gruppo. Quando un revisore nega un utente assegnato al ruolo tramite il gruppo di sicurezza, l'utente non verrà rimosso dal gruppo. Questo avviene perché un gruppo può essere condiviso con altre risorse di Azure o non di Azure. Gli amministratori devono implementare le modifiche risultanti da un rifiuto di accesso.

Nota

È possibile che a un gruppo di sicurezza siano assegnati altri gruppi. In questo caso, solo gli utenti assegnati direttamente al gruppo di sicurezza assegnato al ruolo verranno visualizzati nella revisione del ruolo.

Aggiornare la verifica di accesso

Dopo l'avvio di una o più verifiche di accesso, è possibile modificare o aggiornare le impostazioni delle verifiche di accesso esistenti. Ecco alcuni scenari comuni da considerare:

Aggiunta e rimozione di revisori : quando si aggiornano le verifiche di accesso, è possibile scegliere di aggiungere un revisore di fallback oltre al revisore primario. I revisori primari possono essere rimossi durante l'aggiornamento di una verifica di accesso. Tuttavia, i revisori di fallback non sono rimovibili per scelta progettuale.

Nota

I revisori di fallback possono essere aggiunti solo quando il tipo di revisore è manager. I revisori primari possono essere aggiunti quando è selezionato il tipo di revisore.

Promemoria dei revisori : quando si aggiornano le verifiche di accesso, è possibile scegliere di abilitare l'opzione promemoria in Impostazioni avanzate. Dopo l'abilitazione, gli utenti ricevono una notifica tramite posta elettronica al punto intermedio del periodo di revisione. I revisori ricevono notifiche indipendentemente dal fatto che abbiano completato o meno la revisione.

Aggiornamento delle impostazioni : se una verifica di accesso è ricorrente, esistono impostazioni separate in "Current" rispetto a "Series". L'aggiornamento delle impostazioni in "Corrente" applicherà solo le modifiche alla verifica di accesso corrente durante l'aggiornamento delle impostazioni in "Serie" aggiornerà l'impostazione per tutte le ricorrenze future.