Introduzione alla Guida di distribuzione della soluzione Security Service Edge di Microsoft come modello di verifica

Questa guida alla distribuzione del modello di verifica consente di distribuire la soluzione Microsoft Security Service Edge (SSE) che include l'Accesso a Internet Microsoft Entra, l'Accesso a Internet Microsoft Entra per il traffico di Microsoft e Accesso privato Microsoft Entra.

Panoramica

La soluzione Microsoft Security Service Edge incentrata sulle identità fa convergere i controlli di accesso alla rete, all'identità e agli endpoint in modo che sia possibile proteggere l'accesso a qualsiasi app o risorsa da qualsiasi posizione, dispositivo o identità. Consente e orchestra la gestione dei criteri di accesso per dipendenti, partner commerciali e carichi di lavoro digitali. È possibile monitorare e regolare l'accesso degli utenti in tempo reale se le autorizzazioni o il livello di rischio cambiano nelle app private, nelle app SaaS e negli endpoint di Microsoft.

Valore aziendale

Con l'aumento continuo di personale ibrido e moderno, è importante riconoscere e adottare nuovi modi per implementare la sicurezza. Le reti aziendali tradizionali vincolate e problenatiche comportano rischi di sicurezza più elevati e un'esperienza utente scarsa. Gli approcci legacy presentano sfide chiave:

- Controlli di sicurezza incoerenti e inefficienti

- Lacune di sicurezza per soluzioni e criteri isolati

- Complessità e costi operativi più elevati

- Risorse e competenze tecniche limitate

La soluzione Microsoft Security Service Edge consente di proteggere tutte le fasi della comunicazione digitale. Sfrutta la vasta rete globale di Microsoft per ridurre al minimo la latenza e aumentare la produttività dei dipendenti con accesso rapido e trasparente alle app e alle risorse.

Basata sui principi Zero Trust e facile da distribuire, questa soluzione SSE protegge dalle minacce con servizi di sicurezza completi e forniti dal cloud: Zero Trust Network Access (ZTNA), gateway Web sicuro (SWG), Cloud Access Security Broker (CASB) e integrazioni approfondite nell'ecosistema di sicurezza Microsoft. I controlli di accesso di rete e identità unificati consentono di gestire facilmente criteri di accesso granulari in un unico ambiente per rimediare alle lacune di difesa e ridurre la complessità operativa.

L'architettura e il motore dei criteri Zero Trust unificati semplificano la gestione del controllo di accesso e della tecnologia della directory, l'accesso Single Sign-On (SSO), la federazione, il controllo degli accessi in base al ruolo, il proxy. Per controllare l'accesso ai dati, applicare in modo coerente un criterio centralizzato tra le risorse aziendali, ad esempio l'identità, i dati, la rete e l'infrastruttura, le app nel cloud, i dati in locale, Internet delle cose (IoT) e la tecnologia operativa (OT).

- Applicare controlli di accesso adattivi unificati. Eliminare le lacune relative alla difesa e proteggere l'accesso end-to-end estendendo l'Accesso condizionale di Microsoft Entra e la Valutazione continua dell'accesso (CAE) a qualsiasi applicazione, risorsa o altra destinazione di rete.

- Semplificare la sicurezza dell'accesso alla rete. Ridurre al minimo i rischi derivanti dalle minacce ed evitare la complessità e i costi degli strumenti di sicurezza di rete autonomi tradizionali con servizi di sicurezza completi e semplici da distribuire e recapitati nel cloud.

- Offrire un'esperienza utente ottimale ovunque e aumentare la produttività del lavoro ibrido. Fornire accesso rapido e facile tramite una rete sicuro perimetrale distribuita a livello globale con punti di presenza (PoP) più vicini all'utente. Eliminare gli hop aggiuntivi per ottimizzare il routing del traffico verso app e risorse locali, tra cloud e in qualsiasi luogo.

- Infrastruttura integrata. Le dentità convergenti e i controlli di accesso alla rete proteggono l'accesso a tutte le app e le risorse.

Funzionalità della soluzione Microsoft Security Service Edge

L'Accesso a Internet Microsoft Entra consente di proteggere l'accesso a tutte le app e le risorse di Internet, SaaS e Microsoft, proteggendo al tempo stesso l'organizzazione da minacce Internet, traffico di rete dannoso e contenuto non sicuro o non conforme. Accesso a Internet Microsoft Entra unifica i controlli di accesso in un singolo criterio per rimediare alle lacune di sicurezza e ridurre al minimo i rischi informatici. Semplifica e modernizza la sicurezza di rete tradizionale per proteggere utenti, app e risorse. Le funzionalità avanzate includono controlli di accesso universale, restrizione del tenant universale, protezione dei token, filtro contenuto Web, firewall cloud, protezione dalle minacce e ispezione TLS (Transport Layer Security).

L'Accesso a Internet Microsoft Entra peril traffico di Microsoft offre accesso adattivo, controlli di esfiltrazione di dati affidabili e protezione dal furto di token. La resilienza tramite tunnel ridondanti offre sicurezza e visibilità granulare migliori per i servizi Microsoft, l'app di produttività più ampiamente adottata al mondo. Scegliere cosa funziona meglio per l'organizzazione con opzioni di distribuzione flessibili: una soluzione completa SSE di Microsoft o una distribuzione affiancata da altre soluzioni SSE. Ad esempio è possibile distribuire Accesso a Internet Microsoft Entra per il traffico di Microsoft per ottenere sicurezza, visibilità e accesso ottimizzato per le app di Microsoft mantenendo al tempo stesso la soluzione SSE per altre risorse. Accesso a Internet Microsoft Entra per il traffico di Microsoft offre scenari che migliorano la sicurezza e migliorano l'architettura Zero Trust e l'esperienza utente finale.

- Proteggersi dall'esfiltrazione dei dati distribuendo le restrizioni del tenant v2 e applicando un percorso di rete conforme con l'accesso condizionale (vedere Scenario PoC di esempio: protezione dall'esfiltrazione dei dati).

- Ripristinare l'indirizzo IP di origine dall'indirizzo IP in uscita originale per migliorare i log di sicurezza, mantenere la compatibilità con i percorsi denominati configurati nell'accesso condizionale e mantenere i rilevamenti dei rischi correlati alla posizione per la protezione delle identità (vedere Scenario PoC di esempio: ripristino dell'indirizzo IP di origine).

L'Accesso privato Microsoft Entra consente agli utenti di proteggere l'accesso alle app e alle risorse private ovunque si trovino con ZTNA. Basato sui principi Zero Trust, Accesso privato Microsoft Entra rimuove il rischio e la complessità operativa delle reti private virtuali legacy (VPN) aumentando al contempo la produttività degli utenti. Sostituire le VPN legacy con ZTNA per ridurre al minimo il rischio di trust implicito e spostamento laterale. Connettere rapidamente e in modo sicuro gli utenti remoti da qualsiasi dispositivo e qualsiasi rete alle app private: in locale, tra cloud e tra loro. Eliminare l'accesso eccessivo e arrestare lo spostamento laterale delle minacce con l'individuazione automatica delle app, l'onboarding semplice, il controllo di accesso adattivo per app, la segmentazione granulare delle app e l'accesso locale intelligente.

Prepararsi al progetto Proof of Concept

Il successo del progetto tecnologico dipende dalla gestione di aspettative, risultati e responsabilità. Seguire le indicazioni riportate in questa sezione per assicurarsi i risultati migliori del progetto Proof of Concept (PoC).

Identificare gli stakeholder

Quando si iniziano i piani di distribuzione, includere gli stakeholder principali. Identificare e documentare stakeholder, ruoli, responsabilità. I titoli e i ruoli possono variare da un'organizzazione a un'altra; tuttavia, le aree di proprietà sono simili.

| Ruolo | Responsabilità |

|---|---|

| Sponsor | Leader aziendale con autorità per approvare e/o assegnare budget e risorse. Connessione tra i manager e il team esecutivo. Decision maker tecnico per l'implementazione di prodotti e funzionalità. |

| Utente finale | Le persone per le quali è stato implementato il servizio. Gli utenti possono partecipare a un programma pilota. |

| Responsabile del supporto IT | Fornisce input sulla possibilità di supporto delle modifiche proposte. |

| Architetto di identità | Definisce il modo in cui la modifica è allineata all'infrastruttura di gestione delle identità. Informazioni sull'ambiente corrente. |

| Proprietario dell'azienda dell'applicazione | Possiede le applicazioni interessate che potrebbero includere la gestione degli accessi. Fornisce input sull'esperienza utente. |

| Responsabile della sicurezza | Conferma che il piano di modifica soddisfa i requisiti di sicurezza. |

| Compliance Manager | Garantisce la conformità ai requisiti aziendali, del settore e del governo. |

| Technical Program Manager | Supervisiona il progetto, gestisce i requisiti, coordina i flussi di lavoro e garantisce la conformità alla pianificazione e al budget. Facilita il piano di comunicazione e la creazione di report. |

| Amministratore tenant | I proprietari IT e le risorse tecniche responsabili delle modifiche dei tenant di Microsoft Entra durante tutte le fasi. |

Creare un grafico RACI

L'acronimo RACI si riferisce alle principali responsabilità: Responsible, Accountable, Consulted, Informed. Per i progetti e i processi interfunzionali o di reparto, definire e chiarire ruoli e responsabilità in un grafico RACI.

Pianificare le comunicazioni

Comunicare in modo proattivo e regolare con gli utenti sulle modifiche in sospeso e correnti. Informarli su come e quando cambia l'esperienza. Fornire loro un contatto di supporto. Gestire le comunicazioni interne e le aspettative all'interno del team e della leadership in base al grafico RACI.

Stabilire sequenze temporali

Impostare aspettative realistiche e creare piani di emergenza per soddisfare le attività cardine principali:

- Modello di verifica (PoC)

- Data pilota

- Data di avvio

- Date che influiscono sul recapito

- Dipendenze

Per il PoC in questa guida sono necessarie circa sei ore. Pianificare queste fasi che rimandano alle sezioni corrispondenti per informazioni dettagliate:

- Configurare i prerequisiti: 1 ora

- Configurare il prodotto iniziale: 20 minuti

- Configurare la rete remota: da 1 a 2 ore

- Distribuire e testare Accesso a Internet Microsoft Entra per il traffico di Microsoft: 1 ora

- Distribuire e testare Accesso privato Microsoft Entra: 1 ora

- Chiudi PoC: 30 minuti

- Condividere commenti e suggerimenti con Microsoft: 30 minuti

Ottenere le autorizzazioni

Gli amministratori che interagiscono con le funzionalità di Accesso globale sicuro richiedono i ruoli Amministratore Accesso globale sicuro e Amministratore applicazioni.

Le restrizioni del tenant universale richiedono il ruolo Amministratore accesso condizionale o Amministratore della sicurezza per creare e interagire con i criteri di accesso condizionale e le posizioni denominate. Alcune funzionalità possono anche richiedere altri ruoli.

Configurare i prerequisiti

Per distribuire e testare correttamente Microsoft Security Service Edge, configurare i prerequisiti seguenti:

- Tenant di Microsoft Entra con licenza P1 di Microsoft Entra ID. È possibile acquistare licenze o ottenere licenze di prova.

- Un utente con almeno i ruoli Amministratore Accesso globale sicuro e Amministratore di applicazioni per configurare le funzionalità di Microsoft Security Service Edge.

- Almeno un utente o un gruppo che funga da utente di test client nel tenant.

- Un gruppo di Microsoft 365 denominato Allowed e un altro denominato Blocked, entrambi contenenti l'utente di test.

- Un utente di test in un tenant esterno per testare le restrizioni del tenant.

- Un dispositivo client Windows con la configurazione seguente:

- Versione di Windows a 10/11 64 bit.

- Aggiunta a Microsoft Entra o aggiunta a ibrido.

- Internet connesso e senza accesso alla rete aziendale o VPN.

- Scaricare e installare il client di Accesso globale sicuro nel dispositivo client. L'articolo Client di Accesso globale sicuro per Windows consente di comprendere i prerequisiti e l'installazione.

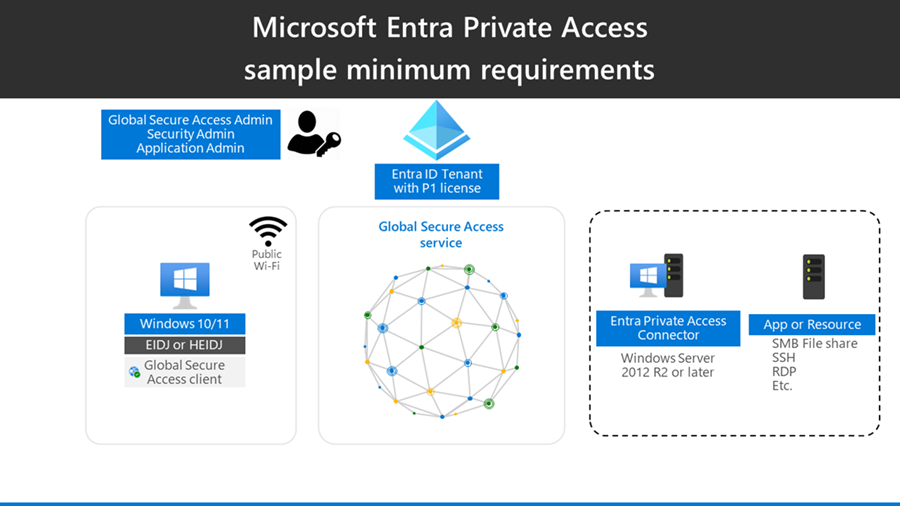

- Per testare Accesso privato Microsoft Entra, un server Windows che funziona come server applicazioni con la configurazione seguente:

- Windows Server 2012 R2 o versioni successive.

- Un'applicazione di test ospitata dal server applicazioni. Questa guida usa RDP (Remote Desktop Protocol) e l'accesso a una condivisione file come esempi.

- Per testare Accesso privato Microsoft Entra, un server Windows che funziona come server connettore con la configurazione seguente:

- Windows Server 2012 R2 o versioni successive.

- Connettività di rete al servizio Microsoft Entra.

- Porte 80 e 443 aperte al traffico in uscita.

- Consentire l'accesso agli URL necessari.

- Stabilire la connettività tra il server connettore e il server applicazioni. Verificare di poter accedere all'applicazione di test nel server applicazioni, ad esempio la connessione RDP e l'accesso alla condivisione file.

Il diagramma seguente illustra i requisiti minimi di architettura per distribuire e testare Accesso privato Microsoft Entra.

Configurare il prodotto iniziale

Seguire la procedura descritta in questa sezione per configurare SSE tramite l'Interfaccia di amministrazione di Microsoft Entra e installare il client Accesso globale sicuro nel dispositivo client Windows 10/11.

Configurare Microsoft SSE tramite l'Interfaccia di amministrazione di Microsoft Entra

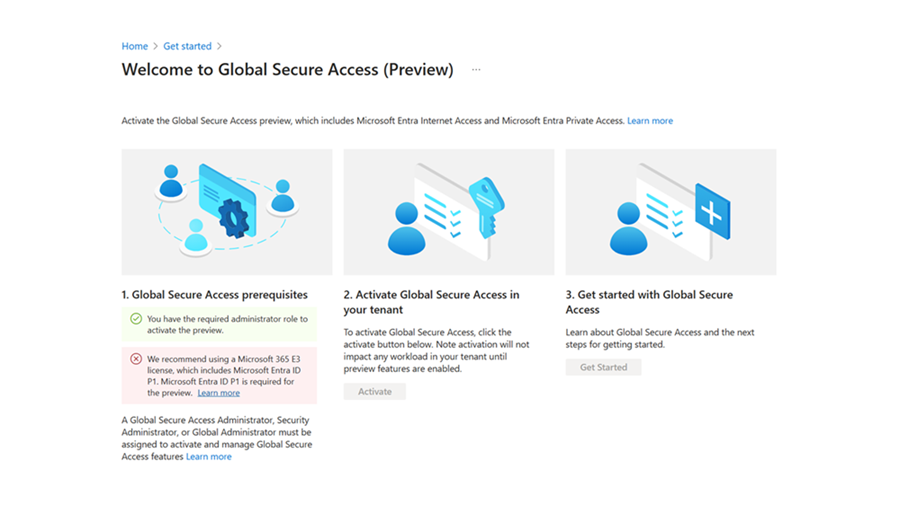

Attivare Microsoft SSE tramite l'Interfaccia di amministrazione di Microsoft Entra e configurare le configurazioni iniziali che sono requisiti per questo modello di verifica.

Aprire l'Interfaccia di amministrazione di Microsoft Entra usando un'identità assegnata al ruolo Amministratore Accesso globale sicuro.

Passare a Accesso globale sicuro>Informazioni di base>Attiva l'Accesso globale sicuro nel tenant. Selezionare Attiva per abilitare le funzionalità SSE nel tenant.

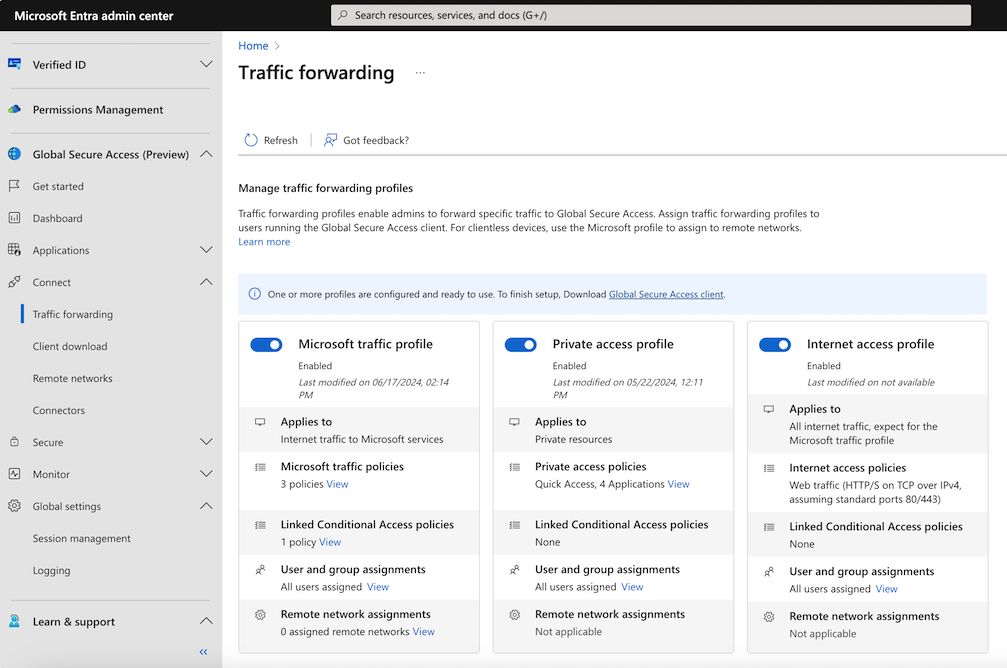

Passare a Accesso globale sicuro>Connessione>Inoltro del traffico. Attivare il profilo di Microsoft, il profilo di accesso privatoe il Profilo di accesso a Internet. L'inoltro del traffico consente di configurare il tipo di traffico di rete per eseguire il tunneling attraverso i servizi della soluzione Microsoft Security Service Edge. È possibile configurare i profili di inoltro del traffico per gestire i tipi di traffico. Il profilo del traffico di Microsoft è per Accesso a Internet Microsoft Entra per il traffico di Microsoft. Il profilo di accesso privato è per Accesso privato Microsoft Entra e il profilo di accesso a Internet è per Accesso a Internet Microsoft Entra. La soluzione Microsoft Security Service Edge acquisisce solo il traffico nei dispositivi client in cui è installato il client di Accesso globale sicuro.

Nota

Quando viene abilitato il profilo di inoltro di Accesso Internet, è necessario abilitare anche il profilo di inoltro del traffico Microsoft per il routing ottimale del traffico Microsoft.

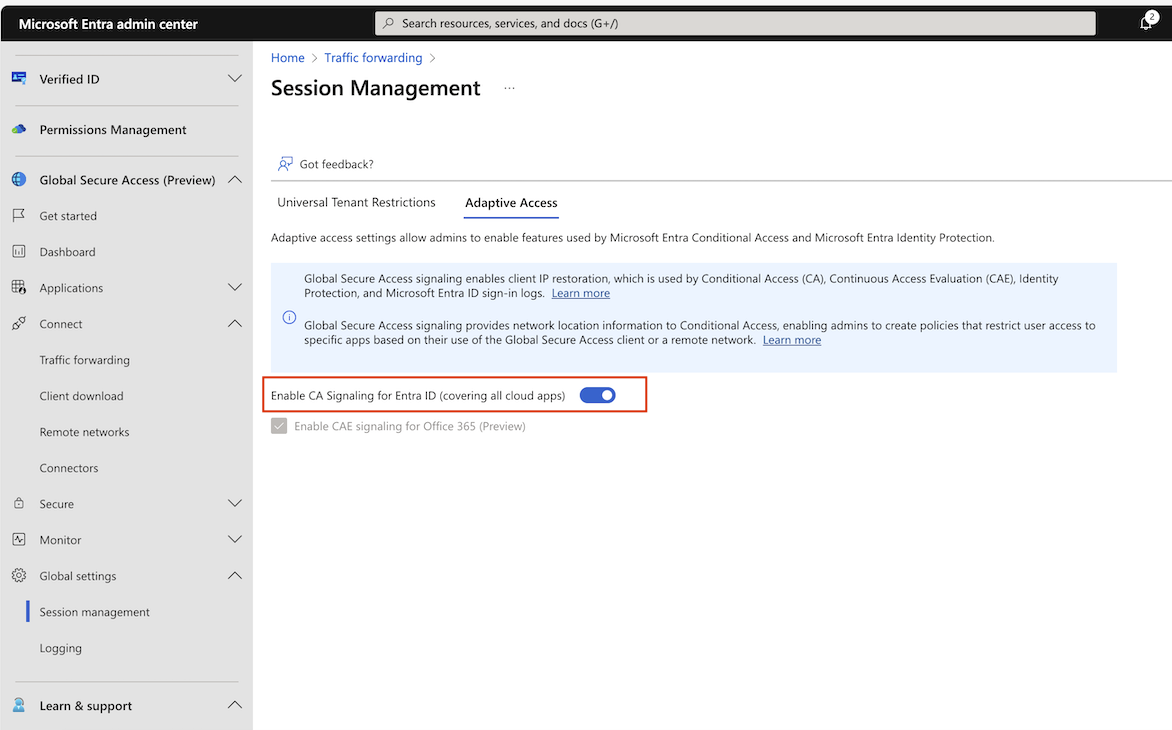

Per abilitare il ripristino IP di origine, passare a Accesso globale sicuro>Connetti>Impostazioni>Gestione sessione>Accesso adattivo e attivare Abilita segnalazione Accesso globale sicuro in Accesso condizionale. Il ripristino IP di origine è necessario per i criteri di accesso condizionale che verranno configurati come parte di questo modello di verifica.

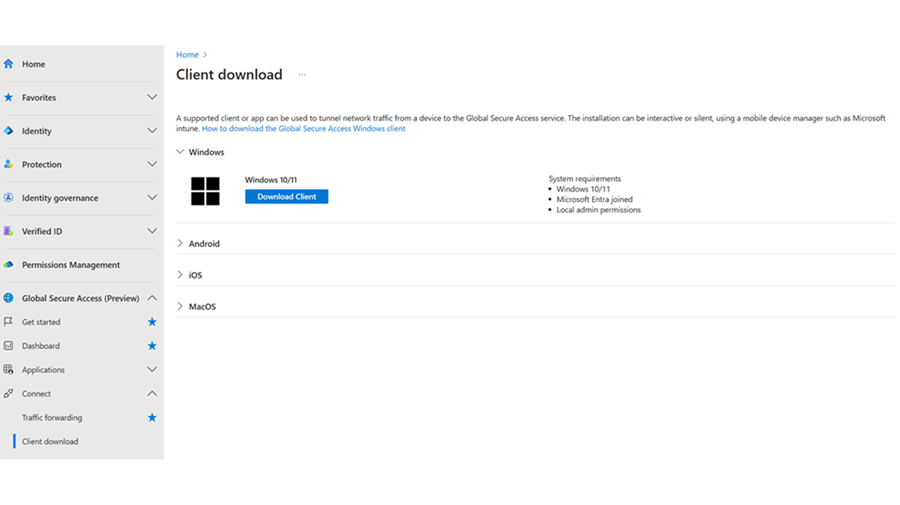

Installare il client di Accesso globale sicuro nel dispositivo client Windows 10/11

Accesso a Internet Microsoft Entra per il traffico di Microsoft e Accesso privato Microsoft Entra usano il client di Accesso globale sicuro nei dispositivi Windows. Questo client acquisisce e inoltra il traffico di rete alla soluzione Microsoft Security Service Edge.

Assicurarsi che il dispositivo Windows sia aggiunto a Microsoft Entra o aggiunto a ibrido.

Accedere al dispositivo Windows con un ruolo utente di Microsoft Entra con privilegi di amministratore locale.

Aprire l'Interfaccia di amministrazione di Microsoft Entra usando un'identità assegnata al ruolo Amministratore Accesso globale sicuro.

Passare a Accesso globale sicuro>Connetti>Download client. Selezionare Download client e completare l'installazione.

Nella barra delle applicazioni, il client di Accesso globale sicuro viene prima visualizzato come disconnesso. Dopo alcuni secondi, verranno richieste le credenziali. Immettere le credenziali dell'utente di test.

Nella barra delle applicazioni della finestra passare il puntatore del mouse sull'icona Client Accesso globale sicuro e verificare lo stato sia impostato su Connesso.

Nella barra delle applicazioni fare clic con il pulsante destro del mouse sul client di Accesso globale sicuro.

Selezionare Diagnostica avanzata per visualizzare Diagnostica connessione client Accesso globale sicuro. Fare clic su Controllo integrità e verificare che tutti per i controlli sia impostato lo stato Sì.

Passaggi successivi

- Distribuire e verificare Accesso a Internet Microsoft Entra per il traffico di Microsoft

- Distribuire e verificare Accesso a Internet Microsoft Entra

- Distribuire e verificare Accesso privato di Microsoft Entra