Guida alla distribuzione della soluzione Security Service Edge per il modello di verifica di Accesso privato Microsoft Entra

La soluzione Microsoft Security Service Edge incentrata sulle identità fa convergere i controlli di accesso alla rete, all'identità e agli endpoint in modo che sia possibile proteggere l'accesso a qualsiasi app o risorsa da qualsiasi posizione, dispositivo o identità. Consente e orchestra la gestione dei criteri di accesso per dipendenti, partner commerciali e carichi di lavoro digitali. È possibile monitorare e regolare l'accesso degli utenti in tempo reale se le autorizzazioni o il livello di rischio cambiano nelle app private, nelle app SaaS e negli endpoint di Microsoft.

Queste indicazioni consentono di distribuire l'Accesso privato Microsoft Entra come modello di verifica nell'ambiente di testing o di produzione, inclusi i criteri di accesso condizionale e le assegnazioni di applicazioni. È possibile definire l'ambito della configurazione per utenti e gruppi di test specifici. Per i prerequisiti, vedere la Guida introduttiva alla distribuzione della soluzione Security Service Edge di Microsoft.

Distribuire e testare Accesso privato Microsoft Entra

Completare i passaggi per configurare il prodotto iniziale. Ciò include l'abilitazione del profilo di inoltro del traffico di Accesso privato Microsoft Entra e l'installazione del client di Accesso globale sicuro in un dispositivo di test. Usare queste linee guida per configurare il server connettore e pubblicare l'applicazione in Accesso privato Microsoft Entra.

Configurare il server del connettore

Il server connettore comunica con la soluzione Microsoft Security Service Edge come gateway alla rete aziendale. Usa connessioni in uscita tramite 80 e 443 e non richiede porte in entrata. Maggiori informazioni su Come configurare i connettori per l'accesso privato di Microsoft Entra.

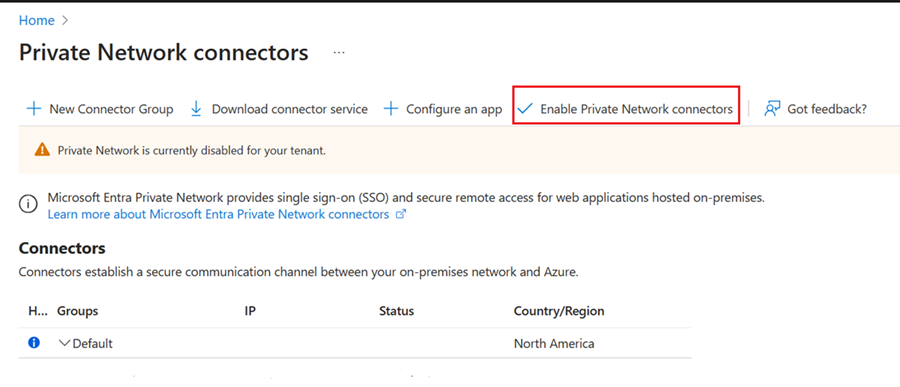

Nel server connettore aprire l'Interfaccia di amministrazione di Microsoft Entra. Passare a Accesso globale sicuro>Connetti>Connettori, quindi fare clic su Abilita connettori di rete privata. Fare clic su Scarica servizio connettore.

Creare un nuovo gruppo di connettori per il connettore di rete privata.

Seguire l'installazione guidata per installare il servizio connettore nel server del connettore. Quando richiesto, immettere le credenziali del tenant per completare l'installazione.

Verificare che il server connettore sia installato nel nuovo gruppo di connettori assicurandosi che venga visualizzato nell'elenco Connettori.

In questa guida viene usato un nuovo gruppo di connettori con un server connettore. In un ambiente di produzione è necessario creare gruppi di connettori con più server connettore. Vedere indicazioni dettagliate per la pubblicazione di app in reti separate usando i gruppi di connettori.

Pubblicare l'applicazione

Accesso privato Microsoft Entra supporta applicazioni TCP (Transmission Control Protocol) che usano qualsiasi porta. Per connettersi al server applicazioni tramite RDP (porta TCP 3389) tramite Internet, seguire questa procedura:

Dal server connettore verificare che sia possibile eseguire la connessione Desktop remoto nel server applicazioni.

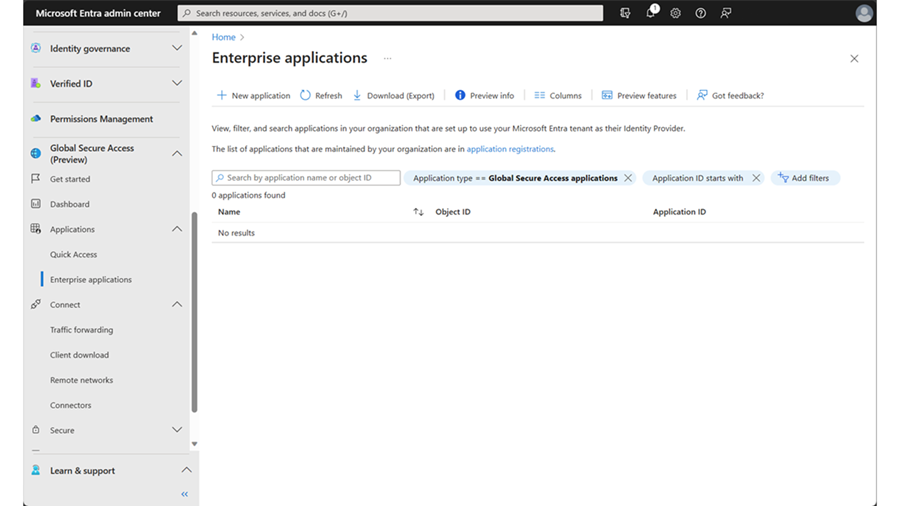

Aprire l'Interfaccia di amministrazione di Microsoft Entra, quindi passare ad Accesso globale sicuro>Applicazioni>Applicazione aziendali>+ Nuova applicazione.

Immettere un Nome (ad esempio Server1) e selezionare il nuovo gruppo di connettori. Fare clic su +Aggiungi segmento di applicazione. Immettere l'indirizzo IP del server applicazioni e la porta 3389.

Fare clic su Applica>Salva. Verificare che l'applicazione venga aggiunta all'elenco applicazioni aziendali.

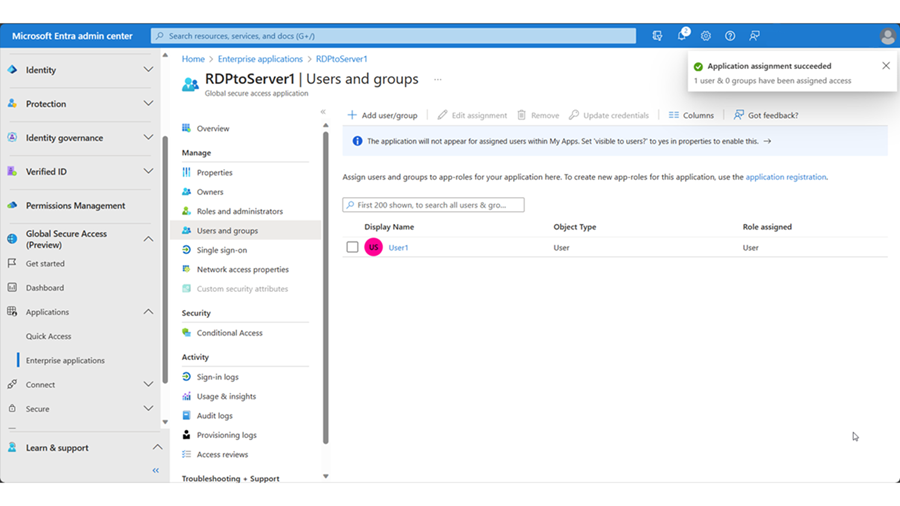

Passare ad Identità>Applicazioni>Applicazioni aziendali, quindi fare clic sull'applicazione appena creata.

Fare clic su Utenti e gruppi. Aggiungere l'utente di test che accederà a questa applicazione da Internet.

Accedere al dispositivo client di test e aprire una connessione Desktop remoto al server applicazioni.

Scenario PoC di esempio: applicare l'accesso condizionale

È possibile applicare criteri di accesso condizionale alle applicazioni pubblicate con Accesso privato Microsoft Entra. Usare queste linee guida per applicare l'accesso tramite telefono (Microsoft Authenticator) per gli utenti che eseguono la connessione Desktop remoto al server applicazioni.

Aprire l'interfaccia di amministrazione di Microsoft Entra. Passare a Identità>Protezione>Accesso condizionale>Livelli di autenticazione. Selezionare +Nuovo livello di autenticazione.

Creare Nuovo di livello di autenticazione per richiedere Microsoft Authenticator (accesso tramite telefono).

Passare a Criteri.

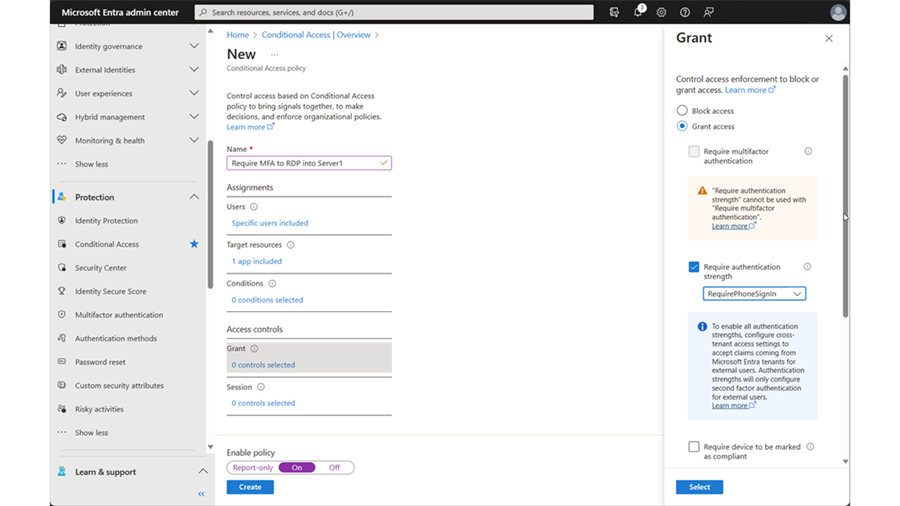

Creare nuovi criteri di accesso condizionale come indicato di seguito:

- Utenti: selezionare un utente specifico

- Risorse di destinazione: selezionare un'app pubblicata specifica

- Concedi>Concedi accesso - Richiedi livelli di autenticazione (scegliere il livello di autenticazione creato in precedenza)

Per accelerare l'applicazione dei criteri di accesso condizionale, fare clic con il pulsante destro del mouse sul client Accesso globale sicuro nella barra delle applicazioni di Windows. Selezionare Cambia utente. Attendere alcuni secondi fino a quando non viene richiesta l'autenticazione.

Aprire una connessione Desktop remoto al server applicazioni. Verificare l'imposizione dell'accesso condizionale controllando i log di accesso o confermando che viene richiesto il livello di autenticazione previsto.

Scenario PoC di esempio: controllare l'accesso da più utenti a più app

Nella sezione precedente è stato applicato l'accesso condizionale a un'applicazione per un singolo utente. Nell'ambiente di produzione è necessario il controllo di accesso per più applicazioni e utenti.

In questo scenario, un utente del reparto Marketing deve usare RDP per aprire una sessione desktop remoto a Server1. Inoltre, un utente del reparto Sviluppo deve accedere a una condivisione file nel server usando il protocollo SMB. Le autorizzazioni per ogni applicazione sono configurate in modo che gli utenti del reparto Marketing possano accedere al desktop remoto in Server1, ma non possono accedere alla condivisione file in Server1. Per un controllo di accesso aggiuntivo, l'autenticazione a più fattori viene applicata agli utenti del reparto Marketing e richiede agli utenti del reparto Sviluppo di accettare le Condizioni per l'utilizzo per accedere alle proprie risorse.

Aprire l'Interfaccia di amministrazione di Microsoft Entra e creare due utenti di test, ad esempio FirstUser e SecondUser.

Creare un gruppo Marketing e Sviluppo. Aggiungere FirstUser al gruppo Marketing e aggiungere SecondUser al gruppo Sviluppo.

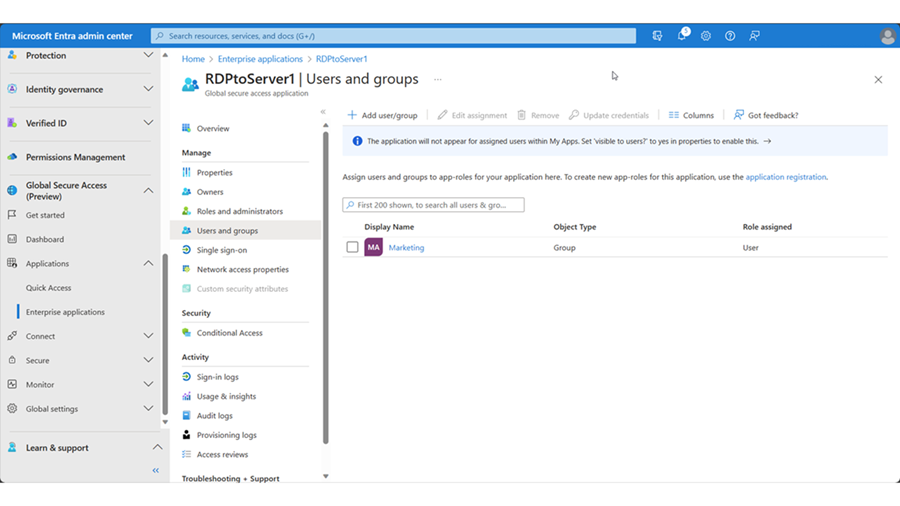

Passare a Accesso globale sicuro>Applicazioni>Applicazioni aziendali. Selezionare l'applicazione di test nella sezione Pubblica applicazione. Rimuovere l'utente di test precedente da Utenti e gruppi e sostituirlo con il gruppo Marketing.

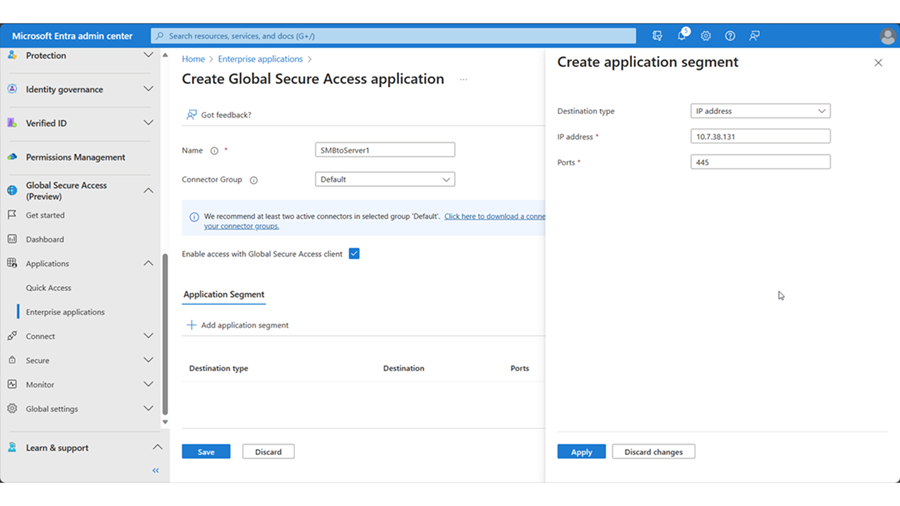

Creare una seconda applicazione per connettersi al server applicazioni usando il protocollo SMB sulla porta 445.

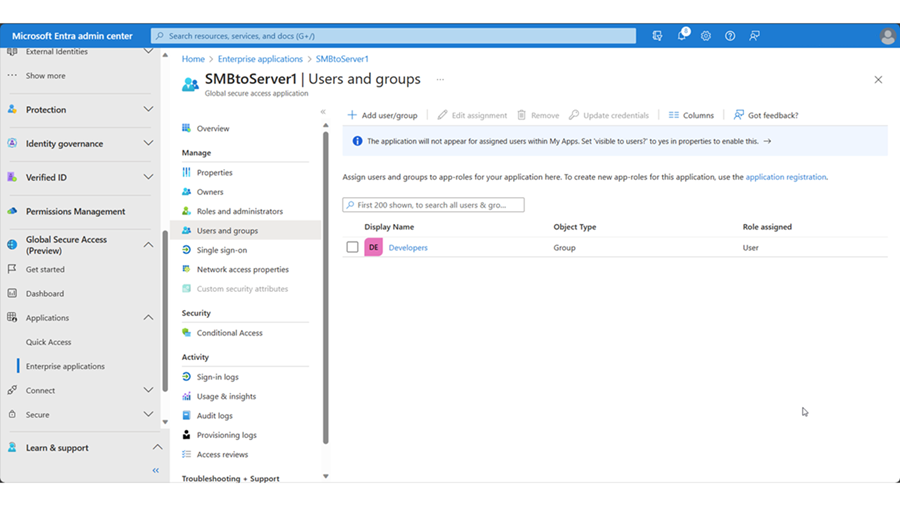

In Utenti e gruppi della nuova applicazione SMB aggiungere il gruppo Sviluppo.

Accedere al dispositivo client di test con l'identità dell'utente Marketing FirstUser. Verificare che FirstUser possa aprire correttamente una connessione Desktop remoto a Server1 e che l'utente SecondUser del gruppo Sviluppo non possa aprire una connessione Desktop remoto a Server1.

Accedere al dispositivo client di test con l'utente SecondUser del gruppo Sviluppatori e verificare che sia possibile connettersi correttamente alle condivisioni file in Server1. Verificare che l'utente Marketing FirstUser non possa connettersi alla stessa condivisione file.

Creare criteri di accesso condizionale per aggiungere controlli aggiuntivi.

- Criteri di accesso condizionale 1

- Name: MarketingToServer1

- Utenti: gruppo Marketing

- Risorsa di destinazione: RDPToServer1

- Concessione: concedere l'accesso, richiedere l'autenticazione a più fattori

- Sessione: frequenza di accesso 1 ora

- Criteri di accesso condizionale 2

- Name: DevelopersToServer1

- Utenti: gruppo Sviluppo

- Risorsa di destinazione: SMBToServer1

- Concessione: Concedere l'accesso, richiedere le condizioni per l'utilizzo

- Sessione: frequenza di accesso 1 ora

- Criteri di accesso condizionale 1

Accedere con i rispettivi utenti e verificare i criteri di accesso condizionale.

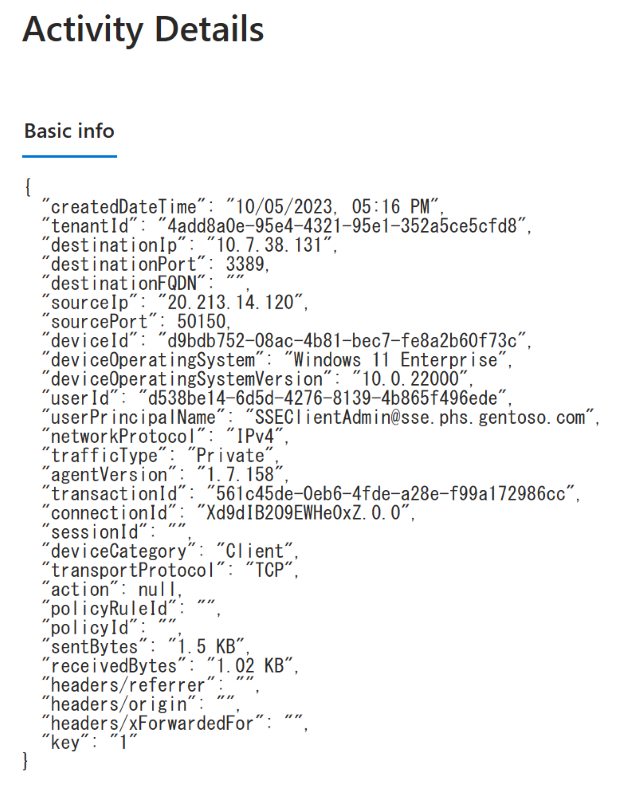

Scenario PoC di esempio: verificare l'accesso dell'applicazione dai log del traffico

È possibile monitorare le applicazioni a cui si accede tramite Accesso privato Microsoft Entra tramite i log del traffico.

Aprire l'interfaccia di amministrazione di Microsoft Entra. Passare a Accesso globale sicuro>Monitora>Log di traffico.

Selezionare Accesso privato per applicare il filtro.

Selezionare ogni log per visualizzare i dettagli delle attività con informazioni specifiche sugli utenti e sulle applicazioni a cui si accede.

Selezionare Aggiungi filtro per trovare le informazioni di interesse, ad esempio Il nome dell'entità utente contiene UserA.

Nota

L'indirizzo IP elencato nella sezione sourceIp è l'IP pubblico del client e non l'indirizzo IP della rete della soluzione Microsoft Security Service Edge.

Passaggi successivi

Distribuire e verificare Accesso a Internet Microsoft Entra per il traffico di MicrosoftDistribuire e verificare Accesso a Internet Microsoft Entra