Autenticazione di Windows - Delega vincolata Kerberos con Microsoft Entra ID

In base ai nomi delle entità servizio, la delega vincolata Kerberos (KCD) fornisce la delega vincolata tra le risorse. Richiede agli amministratori di dominio di creare le deleghe ed è limitata a un singolo dominio. È possibile usare la KCD basata sulle risorse per fornire l'autenticazione Kerberos per un'applicazione Web che ha utenti in più domini in una foresta di domini di Active Directory.

L’Application Proxy di Microsoft Entra può fornire l'accesso Single Sign-On (SSO) e l'accesso remoto alle applicazioni basate su KCD che richiedono un ticket Kerberos per l'accesso e la delega vincolata Kerberos (KCD).

Per abilitare l'accesso SSO alle applicazioni KCD locali che usano l'Autenticazione integrata di Windows (IWA), concedere ai connettori di rete privata l'autorizzazione per rappresentare gli utenti in Active Directory. Il connettore di rete privata usa questa autorizzazione per inviare e ricevere token per conto degli utenti.

Quando usare KCD

Usare KCD quando è necessario fornire l'accesso remoto, proteggere con la pre-autenticazione e fornire l'accesso SSO alle applicazioni IWA locali.

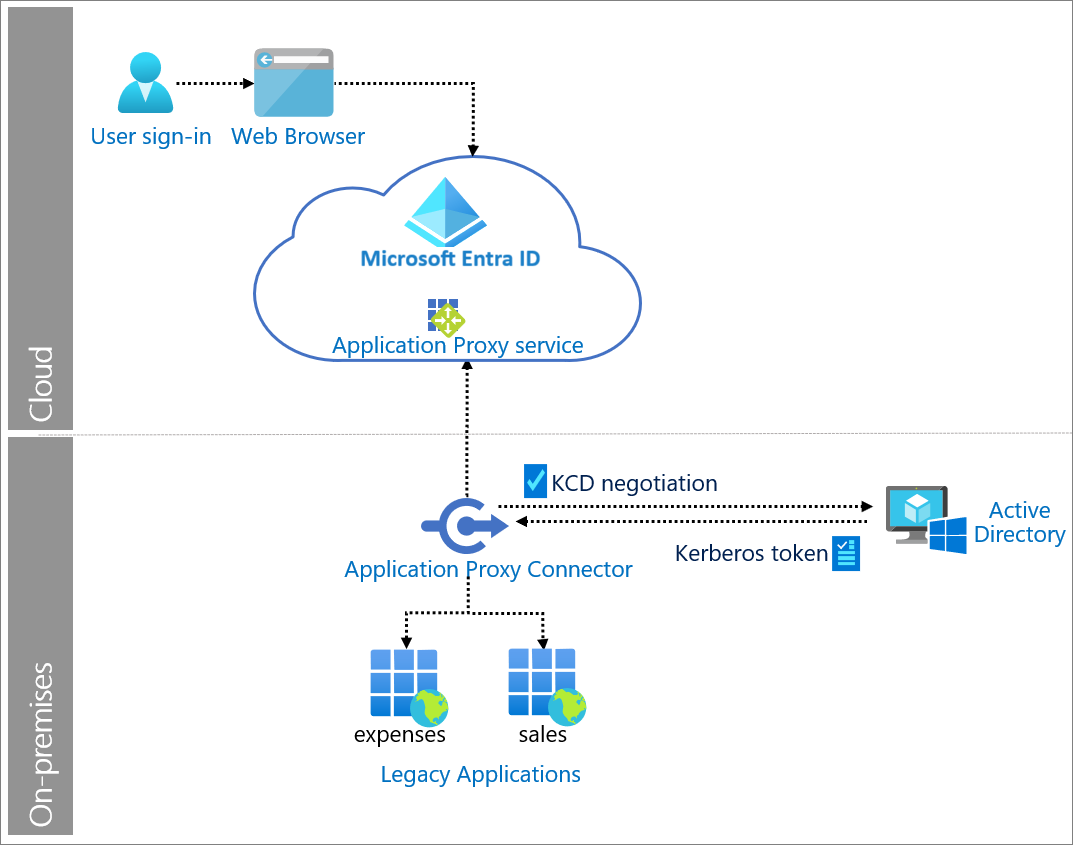

Componenti del sistema

- Utente: accede all'applicazione legacy servita dall’Application Proxy.

- Web browser: componente con cui l'utente interagisce per accedere all'URL esterno dell'applicazione.

- Microsoft Entra ID: autentica l'utente.

- Servizio Application Proxy: funge da proxy inverso per inviare richieste dall'utente all'applicazione locale. Si trova in Microsoft Entra ID. L’Application Proxy può applicare criteri di accesso condizionale.

- Connettore di rete privata: installato nei server locali Windows per fornire connettività all'applicazione. Restituisce la risposta a Microsoft Entra ID. Esegue la negoziazione KCD con Active Directory, rappresentando l'utente per ottenere un token di autenticazione Kerberos per l'applicazione.

- Active Directory: invia il token di autenticazione Kerberos per l'applicazione al connettore di rete privato.

- Applicazioni legacy: applicazioni che ricevono richieste utente dall’Application Proxy. Le applicazioni legacy restituiscono la risposta al connettore di rete privata.

Implementare l'autenticazione di Windows (KCD) con Microsoft Entra ID

Esplorare le risorse seguenti per altre informazioni sull'implementazione dell'autenticazione di Windows (KCD) con Microsoft Entra ID.

- L'accesso Single Sign-On (SSO) basato su Kerberos in Microsoft Entra ID con Application Proxy descrive i prerequisiti e i passaggi di configurazione.

- L'esercitazione : Aggiungere un'app locale - Application Proxy in Microsoft Entra ID consente di preparare l'ambiente per l'uso con l’Application Proxy.

Passaggi successivi

- Panoramica dell'autenticazione e del protocollo di sincronizzazione di Microsoft Entra descrive l'integrazione con i protocolli di autenticazione e sincronizzazione. Le integrazioni di autenticazione consentono di usare Microsoft Entra ID e le relative funzionalità di sicurezza e gestione con poche o addirittura nessuna modifica delle applicazioni che usano i metodi di autenticazione legacy. Le integrazioni di sincronizzazione consentono di sincronizzare i dati utente e di gruppo con Microsoft Entra ID e quindi di usare le funzionalità di gestione di Microsoft Entra. Alcuni criteri di sincronizzazione consentono il provisioning automatizzato.

- Comprendere l'accesso Single Sign-On con un'app locale usando Application Proxy descrive in che modo l’accesso SSO consente agli utenti di accedere a un'applicazione senza doversi autenticare più volte. L'accesso SSO avviene nel cloud rispetto a Microsoft Entra ID e consente al servizio o al Connettore di rappresentare l'utente per completare le richieste di autenticazione dall'applicazione.

- L'accesso Single Sign-On Security Assertion Markup Language (SAML) per le app locali con Application Proxy di Microsoft Entra descrive in che modo è possibile fornire l'accesso remoto alle applicazioni locali protette con autenticazione SAML tramite Application Proxy.